Похожие презентации:

Виды ловушек. Информационная безопасность больших данных

1.

Дисциплина: Информационная безопасностьбольших данных

2.

ВИДЫ ЛОВУШЕКПочтовые ловушки, или ловушки для спама,

помещают поддельный электронный адрес в хорошо

спрятанное расположение, где его может найти только

автоматический сборщик электронных адресов.

Поддельная база данных служит для наблюдения за

уязвимостями ПО и обнаружения атак, использующих

ненадежную архитектуру систем.

Ловушка для «пауков» ловит поисковых роботов (так

называемых «пауков»), создавая веб-страницы и

ссылки, доступные только им. С ее помощью учатся

блокировать вредоносных ботов и рекламных

поисковых роботов.

3.

АНАЛИЗ ЛОВУШЕКАнализируя входящий трафик ловушки, можно:

- выяснить местонахождение киберпреступников;

- оценить степень угрозы;

- изучить методы злоумышленников;

- узнать, какие данные или приложения их интересуют;

- оценить эффективность используемых мер защиты от

кибератак.

4.

HONEYPOTДословно honeypot переводится как «горшочек меда».

Наряду с honeypot используется выражение honey

trap – «медовая ловушка». Эти образы пришли из

мира шпионажа: Мата Хари и другие шпионки

вступали в романтическую связь с мужчинами, чтобы

выведать секретную информацию. Нередко

скомпрометированных вражеских агентов

шантажировали, и они сообщали все, что знают.

В компьютерном мире термином honeypot называют

ловушки для хакеров. Это системы, которые

заманивают киберпреступников в западню.

Злоумышленники атакуют приманку, и специалисты

пользуются этим, чтобы собрать информацию о

методах группировки или отвлечь ее от других целей.

5.

PADDED CELLPadded Cell используют другой подход. Вместо того,

чтобы пытаться привлечь атакующих заманчивыми

данными, Padded Cell функционируют вместе с

традиционной IDS. Когда IDS определяет атакующего,

она перенаправляет его в специальный Padded Cell

хост. После того как атакующие попадают в Padded

Cell, они находятся внутри эмулированного окружения,

где не могут причинить вред. Как и Honey Pot, данное

эмулированное окружение заполняется

представляющими интерес данными, разработанными

для того, чтобы убедить атакующего, будто атака

продолжается по его плану.

6.

ПРЕИМУЩЕСТВА СИСТЕМ HONEY POT И PADDED CELL- Атакующие могут быть направлены в сторону от целевой системы, тем самым

они не в состоянии принести вред.

- Администраторы имеют дополнительное время для принятия решения о том, как

ответить атакующему.

- Действия атакующего могут быть легко и более обширно проанализированы, с

получением результатов, которые могут использоваться для уточнения моделей

угроз и для улучшения системы защиты.

- Honey Pot могут быть эффективны для обнаружения внутренних нарушителей,

которые просматривают сеть.

7.

НЕДОСТАТКИ СИСТЕМ HONEY POT И PADDED CELL:- Законодательные положения для использования таких устройств

недостаточно хорошо определены.

- Honey Pot и Padded Cell пока еще не являются общеиспользуемыми

технологиями безопасности.

- Опытный атакующий, однажды попав в ловушку, может стать

агрессивным и запустить более враждебную атаку против системы.

- Администратору необходим большой опыт, чтобы использовать

такие системы.

8.

АУТЕНТИФИКАЦИЯ ПО ПАРОЛЮЭтот метод основывается на том, что пользователь

должен предоставить username и password для

успешной идентификации и аутентификации в

системе. Пара username/password задается

пользователем при его регистрации в системе, при

этом в качестве username может выступать адрес

электронной почты пользователя.

Применительно к веб-приложениям, существует

несколько стандартных протоколов для

аутентификации по паролю, которые мы рассмотрим

ниже.

9.

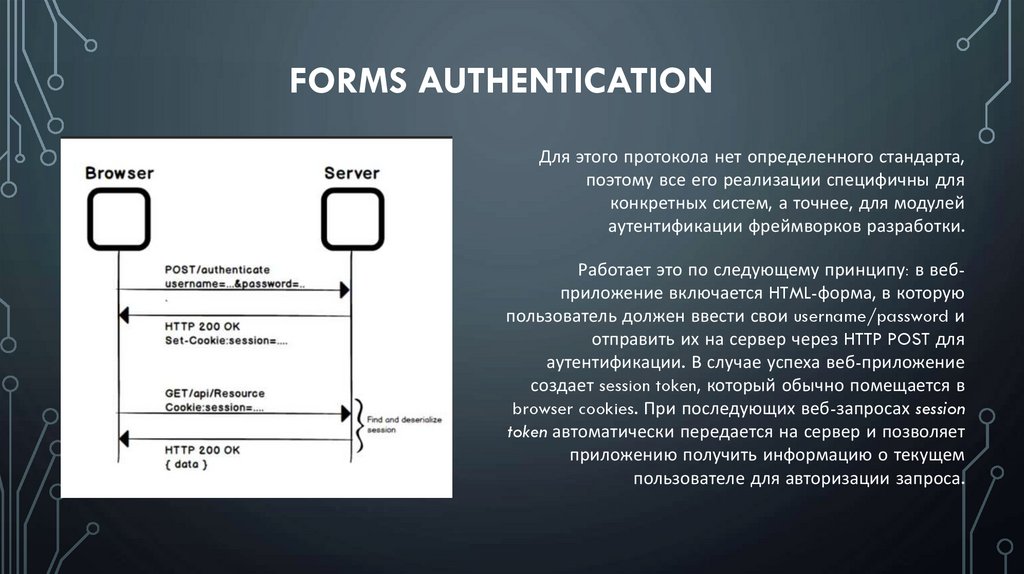

FORMS AUTHENTICATIONДля этого протокола нет определенного стандарта,

поэтому все его реализации специфичны для

конкретных систем, а точнее, для модулей

аутентификации фреймворков разработки.

Работает это по следующему принципу: в вебприложение включается HTML-форма, в которую

пользователь должен ввести свои username/password и

отправить их на сервер через HTTP POST для

аутентификации. В случае успеха веб-приложение

создает session token, который обычно помещается в

browser cookies. При последующих веб-запросах session

token автоматически передается на сервер и позволяет

приложению получить информацию о текущем

пользователе для авторизации запроса.

10.

HTTP AUTHENTICATIONЭтот протокол, описанный в стандартах HTTP 1.0/1.1, существует

очень давно и до сих пор активно применяется в

корпоративной среде. Применительно к веб-сайтам работает

следующим образом:

Сервер, при обращении неавторизованного клиента к

защищенному ресурсу, отсылает HTTP статус “401 Unauthorized”

и добавляет заголовок “WWW-Authenticate” с указанием схемы

и параметров аутентификации.

Браузер, при получении такого

ответа, автоматически показывает диалог ввода username и

password. Пользователь вводит детали своей учетной записи.

Во всех последующих запросах к этому веб-сайту браузер

автоматически добавляет HTTP заголовок “Authorization”, в

котором передаются данные пользователя для аутентификации

сервером.

Сервер аутентифицирует пользователя по данным из этого

заголовка. Решение о предоставлении доступа (авторизация)

производится отдельно на основании роли пользователя, ACL

или других данных учетной записи.

11.

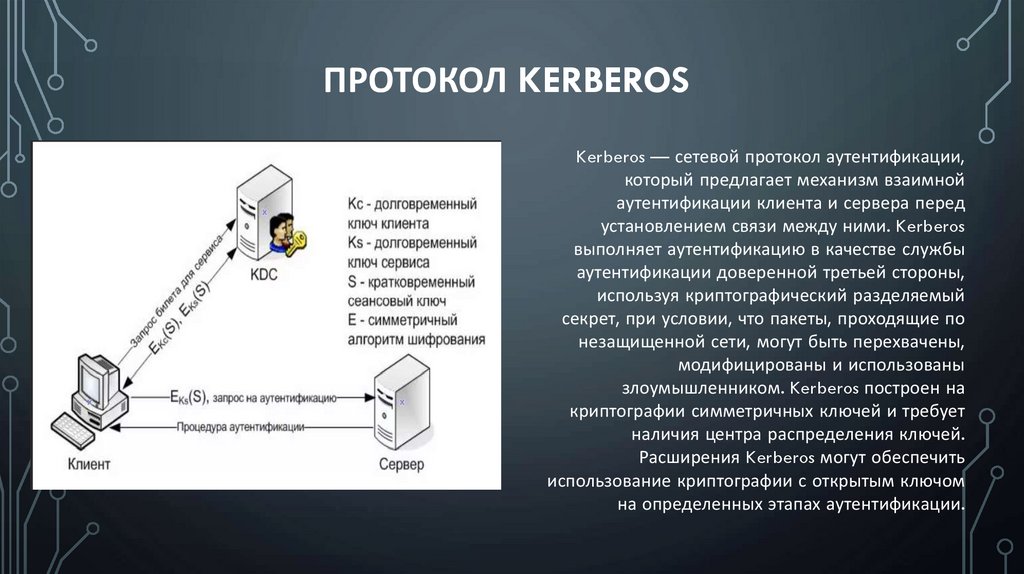

ПРОТОКОЛ KERBEROSKerberos — сетевой протокол аутентификации,

который предлагает механизм взаимной

аутентификации клиента и сервера перед

установлением связи между ними. Kerberos

выполняет аутентификацию в качестве службы

аутентификации доверенной третьей стороны,

используя криптографический разделяемый

секрет, при условии, что пакеты, проходящие по

незащищенной сети, могут быть перехвачены,

модифицированы и использованы

злоумышленником. Kerberos построен на

криптографии симметричных ключей и требует

наличия центра распределения ключей.

Расширения Kerberos могут обеспечить

использование криптографии с открытым ключом

на определенных этапах аутентификации.

Информатика

Информатика