Похожие презентации:

Криптографические методы защиты информации

1.

Криптографические методы защиты информации1.Общие сведения о криптографии.

2.Криптографические методы ЗИ. Основные

алгоритмы шифрования.

3.Цифровые подписи и криптографические хешфункции.

4.Криптографические генераторы случайных

чисел.

5.Обеспечиваемая шифром степень защиты

6.Криптоанализ и атаки на криптосистемы

2.

1.Общие сведения о криптографии.• Процедура шифрования - превращает информацию из обычного

«понятного» вида в «нечитабельный» зашифрованный вид перед

передачей. Она дополняется процедурой дешифрирования информации (приведения в понятный вид) при приеме.

• Криптосистема - процедуры - шифрование и дешифрирования.

• Правило Керкхоффа: «Стойкость шифра должна определяться

только секретностью ключа».

• Алгоритм шифрования считается раскрытым, если найдена процедура, позволяющая подобрать ключ за реальное время.

• Сложность алгоритма раскрытия является одной из важных

характеристик криптосистемы и называется криптостойкостъю.

• Классы криптосистем - симметричные и асимметричные.

Симметричная схема: секретный ключ зашифровки совпадает с

секретным ключом расшифровки.

Асимметричная схема (с открытым ключом): открытый ключ

зашифровки не совпадает с секретным ключом расшифровки.

3.

2.Криптографические методы ЗИ. Основные алгоритмышифрования.

Криптология - применении криптографических методов, разделяется на криптографию и криптоанализ.

Криптография - поиск и исследованием математических методов преобразования информации.

Криптоанализ - исследование возможности расшифровывания

информации без знания ключей.

Криптография включает разделы:

1.Симметричные криптосистемы.

2.Криптосистемы с открытым ключом.

3.Системы электронной подписи.

4.Управление ключами.

Основные направления использования криптографических методов ЗИ - передача конфиденциальной информации по каналам

связи (электронная почта и т.п.), установление подлинности передаваемых сообщений, хранение информации (документов, баз

данных) на носителях в зашифрованном виде.

4.

Алфавит - конечное множество используемых для кодированияинформации знаков.

Текст - упорядоченный набор из элементов алфавита.

Шифрование — процесс преобразования исходного (открытого)

текста в шифрованный текст.

Дешифрование — обратный шифрованию процесс, когда на

основе ключа шифрованный текст преобразуется в исходный.

Ключ — информация, необходимая для беспрепятственного

шифрования и дешифрования текстов.

Электронная (цифровоая) подпись - присоединяемое к тексту

его криптографическое преобразование, которое позволяет при

получении текста другим пользователем проверить авторство и

подлинность сообщения.

Криптостойкостъ - характеристика шифра, определяющая его

стойкость к дешифрованию без знания ключа (т. е. криптоанализу).

Показатели криптостойкости:

•количество всех возможных ключей;

•среднее время, необходимое для криптоанализа.

5.

1.2 Требования к криптосистемам•зашифрованное сообщение должно читаться только при наличии ключа;

•число операций для определения ключа шифрования по фрагменту зашифрованного сообщения и соответствующего ему открытого текста, должно быть не меньше общего числа возможных ключей;

•число операций, необходимых для расшифровывания путем перебора всевозможных ключей, должно иметь строгую нижнюю оценку и выходить за пределы возможностей современных компьютеров (с учетом возможности использования

сетевых вычислений);

•знание алгоритма шифрования не должно влиять на надежность защиты;

•незначительное изменение ключа должно приводить к существенному изменению вида зашифрованного сообщения даже при использовании одного и того же

ключа;

•структурные элементы алгоритма шифрования должны быть неизменными;

•биты, вводимые в процессе шифрования, должны быть полностью и надежно

скрыты в шифрованном тексте;

•длина шифрованного текста должна быть равной длине исходного текста;

•не должно быть простых и легко устанавливаемых зависимостей между ключами,

последовательно используемыми в процессе шифрования;

•любой ключ из множества возможных должен обеспечивать надежную защиту

информации;

•алгоритм должен допускать как программную, так и аппаратную реализацию,

изменение длины ключа, не должно вести к качественному ухудшению алгоритма

шифрования.

6.

2 Криптографические методы защиты информации.Основные алгоритмы шифрования

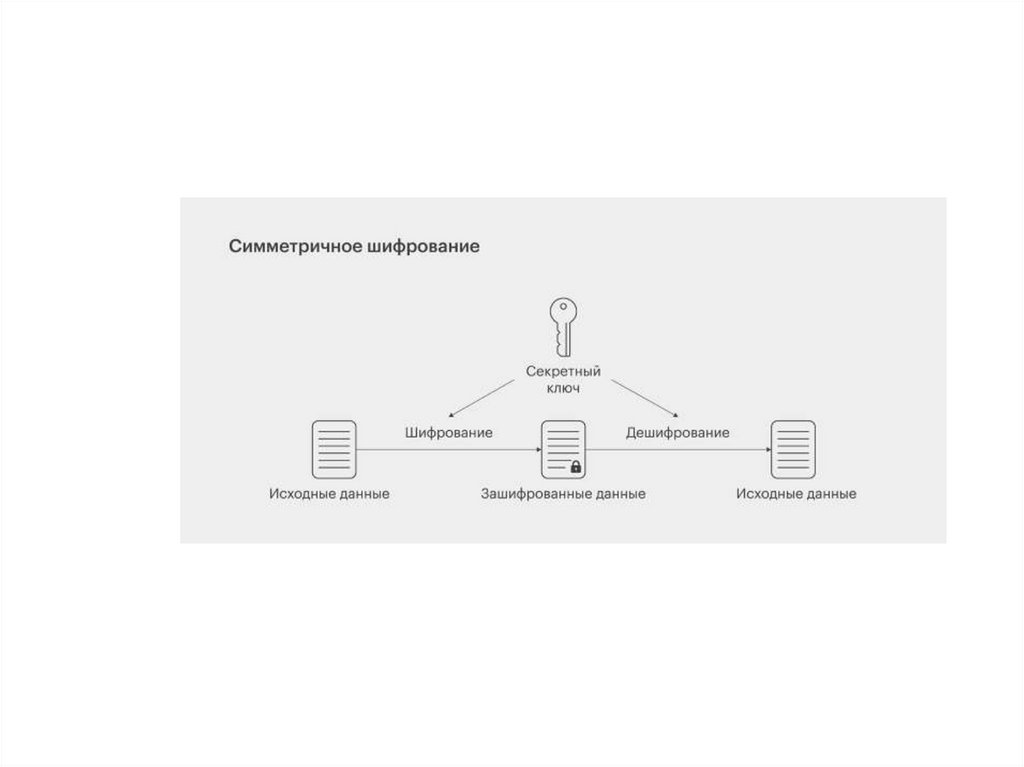

Симметричные алгоритмы подразделяют на потоковые и

блочные шифры. Потоковые позволяют шифровать инфор-мацию

побитово, в то время как блочные работают с не-которым

набором битов данных (обычно размер блока составляет 64 бита)

и шифруют этот набор как единое целое.

При симметричной криптографии для шифрования и расшифровки

используется один и тот же секретный ключ. Этот метод прост и

удобен, но имеет крупную уязвимость: и у отправителя, и у

получателя — один и тот же ключ. Если злоумышленники его

узнают (например, перехватят при передаче), то смогут без труда

получить доступ к информации.

Поэтому симметричную криптографию редко применяют для

отправки сообщений. Обычно таким образом шифруют данные в

состоянии покоя.

7.

8.

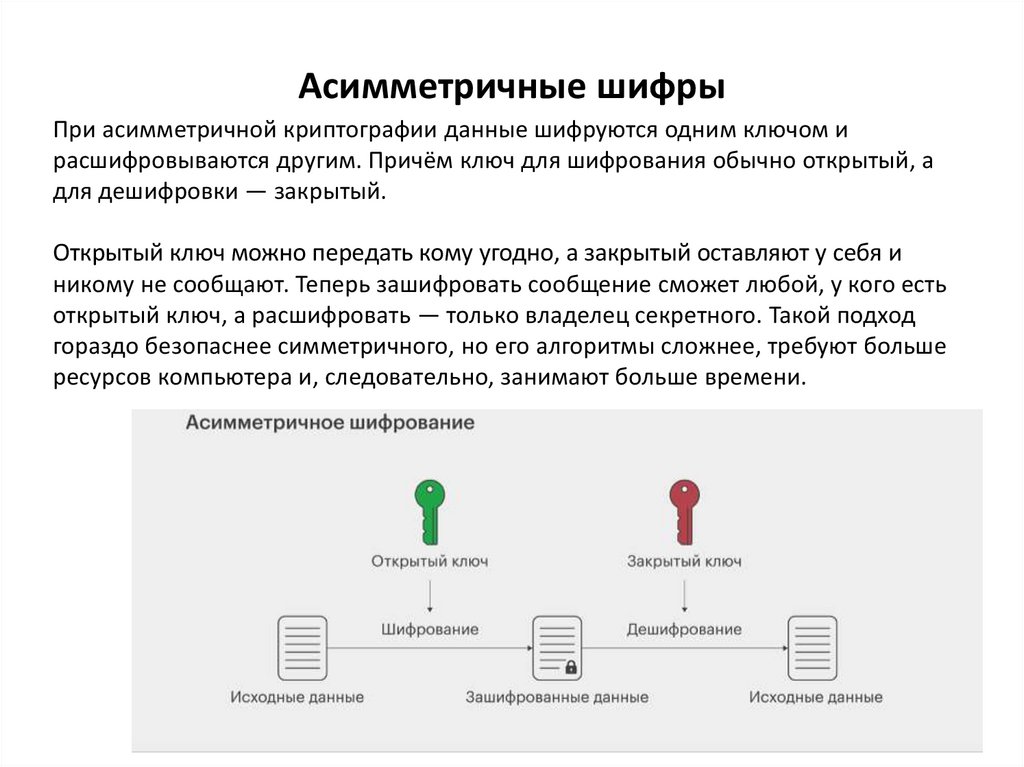

Асимметричные шифрыПри асимметричной криптографии данные шифруются одним ключом и

расшифровываются другим. Причём ключ для шифрования обычно открытый, а

для дешифровки — закрытый.

Открытый ключ можно передать кому угодно, а закрытый оставляют у себя и

никому не сообщают. Теперь зашифровать сообщение сможет любой, у кого есть

открытый ключ, а расшифровать — только владелец секретного. Такой подход

гораздо безопаснее симметричного, но его алгоритмы сложнее, требуют больше

ресурсов компьютера и, следовательно, занимают больше времени.

9.

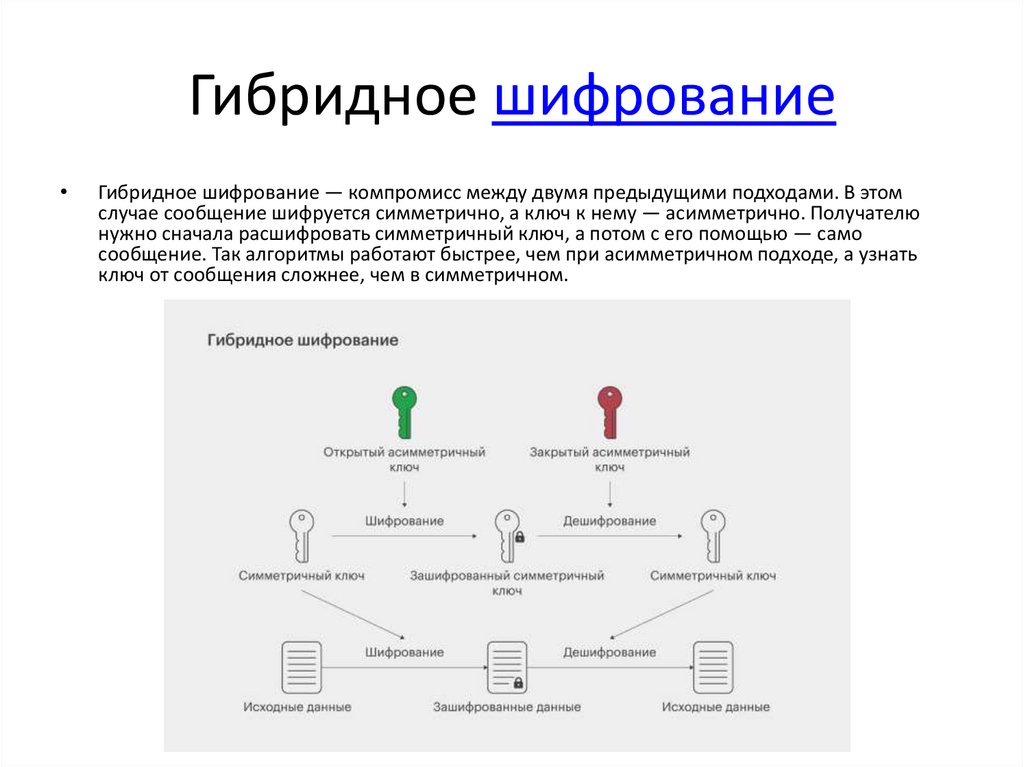

Гибридное шифрованиеГибридное шифрование — компромисс между двумя предыдущими подходами. В этом

случае сообщение шифруется симметрично, а ключ к нему — асимметрично. Получателю

нужно сначала расшифровать симметричный ключ, а потом с его помощью — само

сообщение. Так алгоритмы работают быстрее, чем при асимметричном подходе, а узнать

ключ от сообщения сложнее, чем в симметричном.

10.

Хеш-функции• Хеш-функции отличаются от других методов криптографической

защиты тем, что они необратимы: преобразованные ими

данные нельзя расшифровать. Они выдают строку заранее

определённого фиксированного размера (например, 256 бит),

которую называют хешем, хеш-суммой или хеш-кодом.

• В идеальной хеш-функции, если ей захешировать одно и то же

сообщение несколько раз, результат тоже будет получаться

одинаковый. Но если исходное сообщение изменить хоть

немного, то хеш выйдет совершенно другой.

• С помощью хеш-функций проверяют, вносились ли в данные

изменения, — это полезно в электронных подписях

11.

Многие сервисы хранят пароли пользователей не в открытомвиде, а в хешированном. Когда пользователь при авторизации

вводит пароль, тот хешируется и сравнивается с хешем из базы

данных. Если хеши одинаковые, значит, пароль верный.

Это даёт дополнительную защиту. Даже если кто-то получит доступ

к базе данных сервиса, то увидит просто список хешей,

по которым никак не сможет восстановить исходные пароли

пользователей.

Наиболее популярной в системах безопасности в настоящее время

является серия хэш-функций MD2, MD4, MD5, все они генерируют

дайджесты фиксированной длины 16 байт. Адаптированным вариантом MD4 является американский стандарт SHA, длина

дайджеста (хэша) в котором составляет 20 байт. Компания IBM

поддерживает односторонние функции MDC2 и MDC4,

основанные на алгоритме шифрования DES.

12.

Цифровые подписи• Цифровая подпись - блок данных, сгенерированный с

использованием некоторого секретного ключа. С

помощью открытого ключа производится проверка, что

данные были действительно сгенерированы с помощью

этого секретного ключа. Так как реальные документы

могут быть большого объёма, обычно ЭП применяют

не к ним самим, а к их хешу. Это ускоряет работу

с подписью. Также протоколы шифрования могут

не уметь работать с некоторыми видами документов —

хеширование же преобразует все данные в один тип.

Это решает проблему совместимости.

• Чтобы поставить ЭП, используют асимметричный метод

шифрования, но наоборот: сообщение шифруют

закрытым ключом, а дешифруют — открытым.

13.

Как работает подпись14.

Сертификат электронной подписихранит данные об отправителе и всю

информацию, которая нужна для проверки

авторства и подлинности документа. Работает

это по следующей схеме:

15.

• Классы криптографической защитыинформации

Главная задача СКЗИ — уберечь данные от возможного взлома, поэтому в них

встраивают защиту. В зависимости от её уровня присваивается класс защиты.

Каждый последующий класс включает в себя все предыдущие.

КС1. СКЗИ защищает от атак, которые совершаются из-за пределов

информационной системы. Считается, что информацию о ней

злоумышленники могут получить только из общего доступа.

КС2. СКЗИ защищает от атак, которые запускают изнутри информационной

системы. Для этого у злоумышленников должны быть данные о том, как

устроена криптографическая защита информации в системе, на которую они

нападают.

КС3. СКЗИ защищает от атак злоумышленников, у которых есть доступ

к средствам защиты.

КВ. СКЗИ защищает от атак злоумышленников, которые обладают полной

информацией об СКЗИ и его известных уязвимостях.

КА. Самый высокий класс защиты. СКЗИ применяется для противодействия

злоумышленникам, когда они знают о таких возможностях СКЗИ

и информационной системы, которые даже не задекларированы

16.

Криптографические генераторы случайных чиселКриптографические генераторы случайных

чисел (ГСЧ) производят случайные числа для

генерации ключа. ГСЧ программных сред не

подходят, поскольку возможно предсказание

поведения таких ГСЧ. Идеальным считаются

ГСЧ на основе физических процессов

(шумящие полупроводниковые приборы,

младшие биты оцифрованного звука и т.п.)

17.

5 Обеспечиваемая шифром степень защитыТеоретически любой шифровальный алгоритм с

использованием ключа может быть вскрыт методом

перебора всех значений ключа. Если ключ подбирается методом грубой силы (brute force), требуемая мощность компьютера растет экспоненциально с увеличением длины ключа.

Расчеты показывают, что для подбора ключа

длиной 256 бит за 30 лет с вероятностью 0.0001

требуется ВС массой 5300т высокоорганизованной

материи.

Важно подчеркнуть, что степень надежности

криптографической системы определяется ее слабейшим звеном. Нельзя упускать из виду ни одного аспекта разработки системы - от выбора алгоритма до

политики использования и распространения ключей.

18.

6.Криптоанализ и атаки на криптосистемыКриптоанализ - это наука о дешифровке закодированных

сообщений не зная ключей. Имеется много криптоаналитических

подходов. Некоторые из наиболее важных для разработчиков

приведены ниже.

Атака со знанием лишь шифрованного текста (ciphertext-only

attack) - это ситуация, когда атакующий не знает ничего о

содержании сообщения и ему приходится работать лишь с самим

шифрованным текстом.

Атака со знанием содержимого шифровки (known-plaintext

attack). Атакующий знает или может угадать содержимое всего

или части зашифрованного текста. Задача заключается в

расшифровке остального сообщения. Это можно сделать либо

путем вычисления ключа шифровки, либо минуя это. Атака с

заданным текстом (chosen-plaintext attack).

Атакующий имеет возможность получить шифрованный

документ для любого нужного ему текста, но не знает ключа.

Атака с подставкой (Man-in-the-middle attack). Атака направлена

на обмен шифрованными сообщениями и в особенности на

протокол обмена ключами.

Информатика

Информатика