Похожие презентации:

Несанкционированный доступ к информации

1.

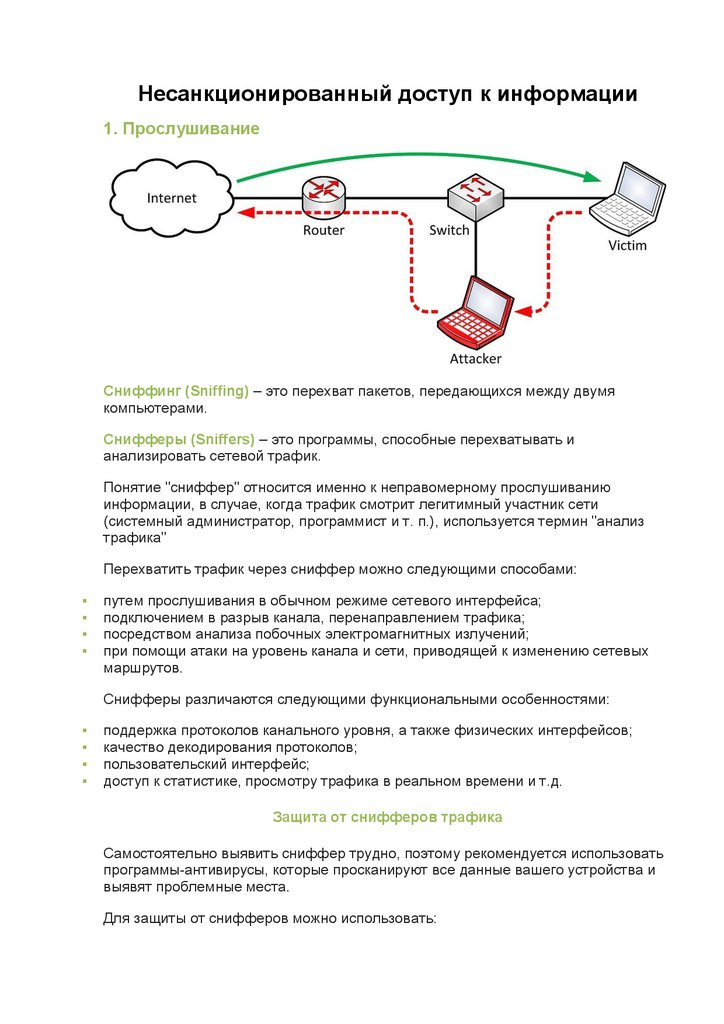

Несанкционированный доступ к информации1. Прослушивание

Сниффинг (Sniffing) – это перехват пакетов, передающихся между двумя

компьютерами.

Снифферы (Sniffers) – это программы, способные перехватывать и

анализировать сетевой трафик.

Понятие "сниффер" относится именно к неправомерному прослушиванию

информации, в случае, когда трафик смотрит легитимный участник сети

(системный администратор, программист и т. п.), используется термин "анализ

трафика"

Перехватить трафик через сниффер можно следующими способами:

путем прослушивания в обычном режиме сетевого интерфейса;

подключением в разрыв канала, перенаправлением трафика;

посредством анализа побочных электромагнитных излучений;

при помощи атаки на уровень канала и сети, приводящей к изменению сетевых

маршрутов.

Снифферы различаются следующими функциональными особенностями:

поддержка протоколов канального уровня, а также физических интерфейсов;

качество декодирования протоколов;

пользовательский интерфейс;

доступ к статистике, просмотру трафика в реальном времени и т.д.

Защита от снифферов трафика

Самостоятельно выявить сниффер трудно, поэтому рекомендуется использовать

программы-антивирусы, которые просканируют все данные вашего устройства и

выявят проблемные места.

Для защиты от снифферов можно использовать:

2.

шифрование;антиснифферы - программы для выявления вредоносных ПО как средство

снижения угрозы сниффинга. Например, AntiSniff, PromiScan;

VPN проверенного провайдера;

программы-антивирусы для регулярного сканирования локальной сети на наличие

уязвимостей;

только проверенные и защищенные Wi-Fi.

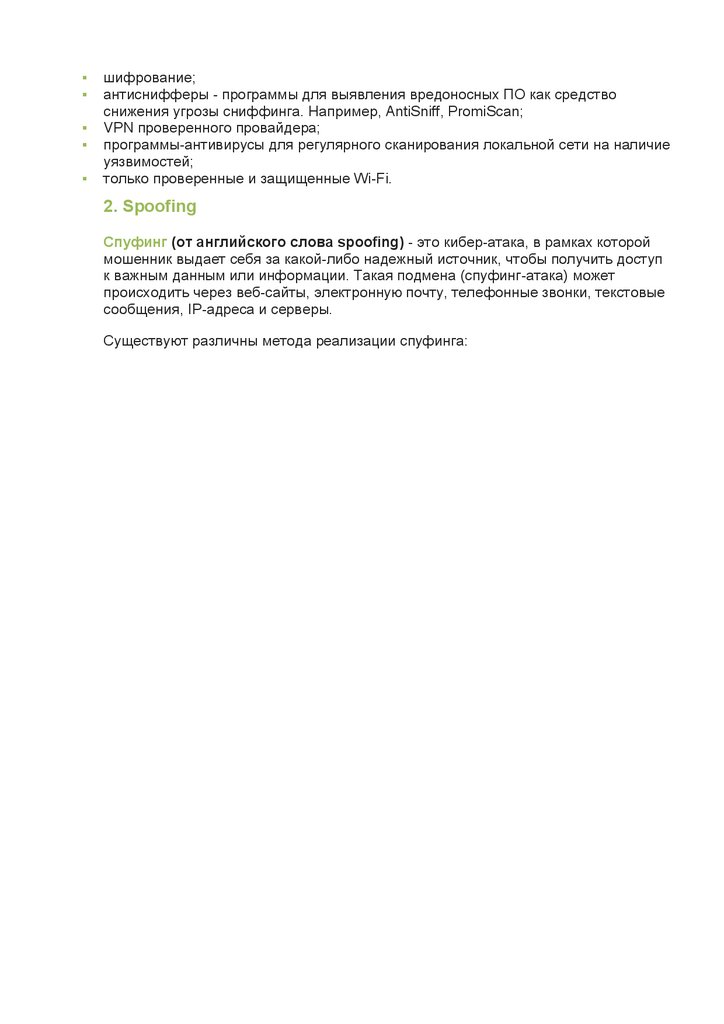

2. Spoofing

Спуфинг (от английского слова spoofing) - это кибер-атака, в рамках которой

мошенник выдает себя за какой-либо надежный источник, чтобы получить доступ

к важным данным или информации. Такая подмена (спуфинг-атака) может

происходить через веб-сайты, электронную почту, телефонные звонки, текстовые

сообщения, IP-адреса и серверы.

Существуют различны метода реализации спуфинга:

3.

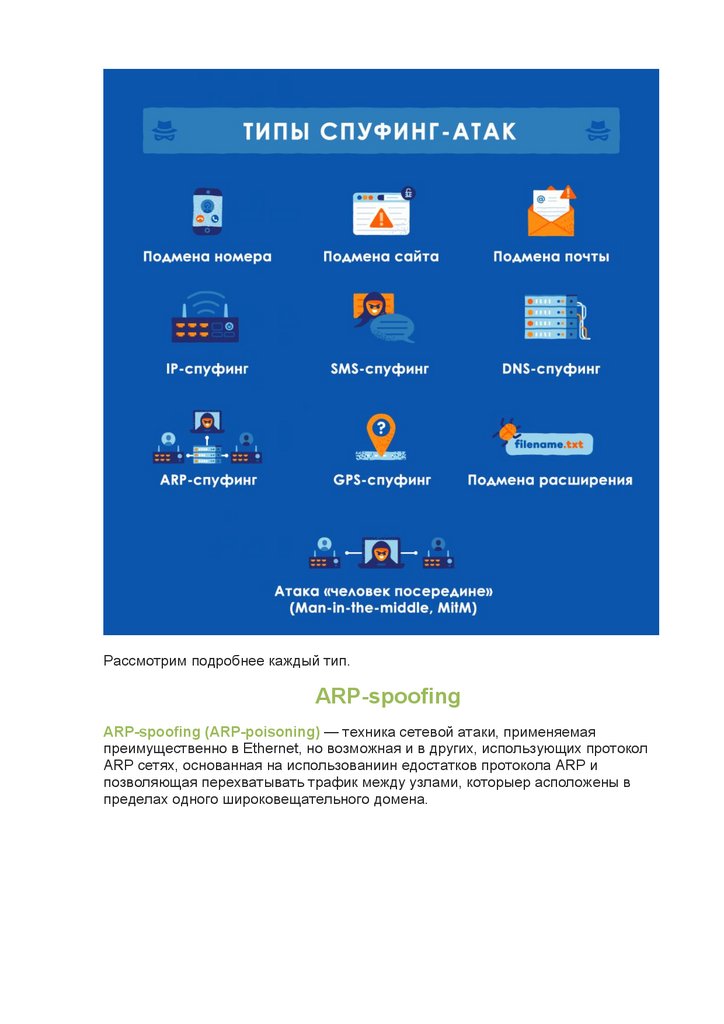

Рассмотрим подробнее каждый тип.ARP-spoofing

ARP-spoofing (ARP-poisoning) — техника сетевой атаки, применяемая

преимущественно в Ethernet, но возможная и в других, использующих протокол

ARP сетях, основанная на использованиин едостатков протокола ARP и

позволяющая перехватывать трафик между узлами, которыер асположены в

пределах одного широковещательного домена.

4.

ARP-spoofing может быть реализован двумя методамиПервый метод

Второй метод

Хакер ожидает отправки

ARP-запроса и отвечает

на него самым первым.

Хакер заполняет сеть сообщениями

"gratuitus ARP" (обычно используется

для заполнения ARP таблицы)

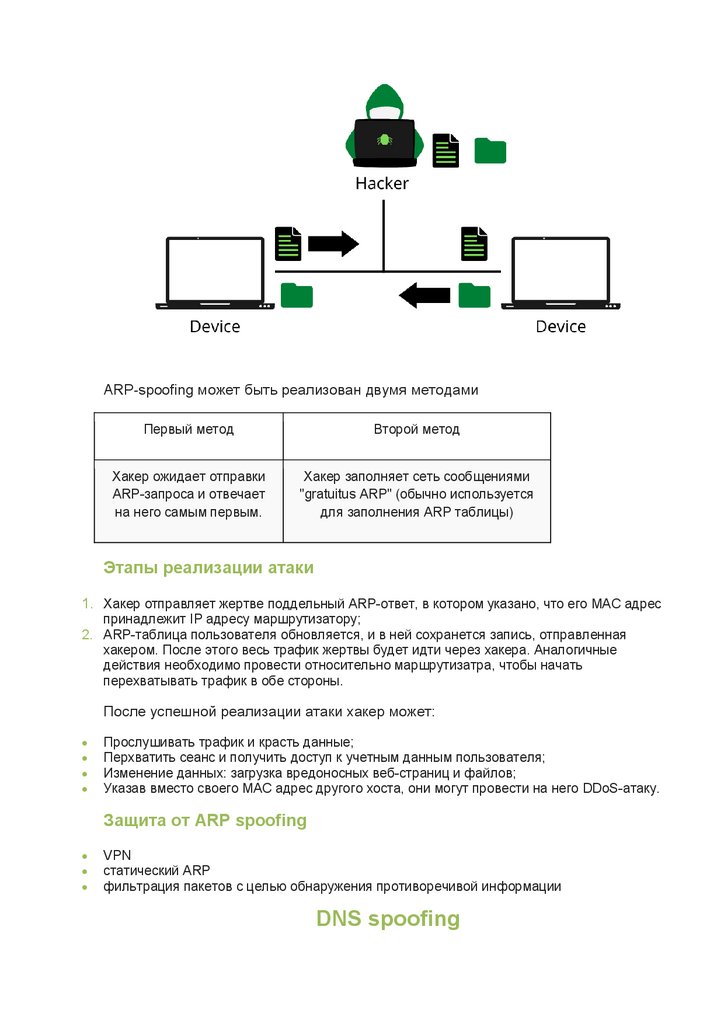

Этапы реализации атаки

1. Хакер отправляет жертве поддельный ARP-ответ, в котором указано, что его MAC адрес

принадлежит IP адресу маршрутизатору;

2. ARP-таблица пользователя обновляется, и в ней сохранется запись, отправленная

хакером. После этого весь трафик жертвы будет идти через хакера. Аналогичные

действия необходимо провести относительно маршрутизатра, чтобы начать

перехватывать трафик в обе стороны.

После успешной реализации атаки хакер может:

Прослушивать трафик и красть данные;

Перхватить сеанс и получить доступ к учетным данным пользователя;

Изменение данных: загрузка вредоносных веб-страниц и файлов;

Указав вместо своего MAC адрес другого хоста, они могут провести на него DDoS-атаку.

Защита от ARP spoofing

VPN

статический ARP

фильтрация пакетов с целью обнаружения противоречивой информации

DNS spoofing

5.

Отравление кэша DNS означает, что на ближайшем к вам DNS-сервересодержится запись, отправляющая вас по неверному адресу, который, как

правило, контролируется злоумышленником.

Разновидности атаки по способу реализации

Отправка ответа вместого исходного DNS-сервера во время ожидания помледнего ответа

от авторитетных серверовК

Отправку поддельных ответов от DNS-сервера, олицетворяющего легитимный,

реализуемая из-за небезопасности протокола DNS (использует UDP; проверка DNS

обычно не выполняется, злоумышленники могут подделать ответ от DNS-распознавателя

по мере запроса сервера имен).

Уязвимости DNS, используемые злоумышленниками

Отсутствие проверки и валидации

Уязвимость рекурсивного DNS-сервера

Отсутствие шифрования

Как обнаружить отравление кэша DNS?

Внезапное увеличение активности DNS из одного источника в отношении одного домена

свидетельствует о потенциальной атаке «дней рождения».

Увеличение активности DNS из одного источника, который запрашивает у вашего DNSсервера многочисленные доменные имена без рекурсии, свидетельствует о попытке

подобрать запись для последующего отравления.

Способы защиты от отравления DNS spoofing

Настройка DNS-сервера для ответа только информацией, относящейся к запрошенному

домену

Убедитесь, что на сервере кэша хранятся только данные, относящиеся к запрошенному

домену

Принудительно использовать сети IP для всего трафика

Отключить функцию рекурсивных запросов DNS

Своевременное обновление bind

DNSSEC

DoH и DoT

IP spoofing

Подмена IP — это тип злонамеренной атаки, при которой злоумышленник

скрывает истинный источник IP-пакетов, чтобы затруднить определение того,

откуда они пришли.

Механизм реализации

При подделке IP-адреса злоумышленник меняет адрес источника в заголовке

исходящего пакета. Таким образом, компьютер назначения увидит, что пакет

исходит из доверенного источника, например компьютера в корпоративной сети, и

примет его.

6.

Как защититься от подмены IP?Используйте надежные методы проверки и аутентификации для любого

удаленного доступа. Не аутентифицируйте устройства и пользователей

исключительно на основе IP-адреса.

ACL IP-адресов

Используйте фильтрацию как входящих, так и исходящих пакетов.

Антивирусное ПО

Использование протоколов шифрования на уровне IP

Своевременное обновление системы и служб

Мониторинга сети.

Спуфинг с подменой адреса электронной почты

(Email Spoofing)

Спуфинг с подменой электронной почты - это тип спуфинг-атаки, в рамках которой

мошенник рассылает электронные письма с поддельными адресами

отправителей с намерением заразить ваш компьютер вредоносными

программами, заполучить деньги или украсть информацию.

Способы подмены адреса отправителя

Использование схожего домена (lookalike domain).

Подмена имени отправителя.

Изменение значения полей

Защита от атак типа email spoofing

Sender Police Framework (SPF)

DomainKeys Identified Mail (DKIM)

Domain-based Message Authentication, Reporting and Conformance (DMARC)

Прочие виды спуфинга

Спуфинг с подменой сайта (Website Spoofing)

Спуфинг с подменой сайта – это тип спуфинг-атаки, в рамках которой мошенник

пытается создать опасный (вредоносный) сайт похожим на надежный безопасный

сайт (например, известного банка), используя его шрифты, цвета и логотипы.

Такой спуфинг проводится путем репликации оригинального надежного сайта с

целью привлечения пользователей на специально созданный поддельный

фишинговый или вредоносный сайт.

Спуфинг с подменой текстовых сообщений (известен также как SMSспуфинг) - это тип спуфинг-атаки, в рамках которой мошенник отправляет

текстовое или SMS-сообщение, используя номер телефона другого человека.

GPS-спуфинг происходит для «обмана» GPS-приемника, когда передаются

поддельные сигналы, которые напоминают настоящие. Другими словами,

мошенник притворяется, что находится в одном месте, а на самом деле находится

в другом. Мошенники могут использовать такой прием, чтобы, например, взломать

7.

GPS в автомобиле и отправить вас по ложному адресу или даже вмешаться вGPS-сигналы кораблей, самолетов и т.д. Любое мобильное приложение, которое

полагается на данные о местоположении смартфона, может стать мишенью для

такого типа атаки.

Спуфинг с подменой расширений файлов (Extension Spoofing) - маскирование

вредоносных программ, например спуфинг с подменой расширений.

Интернет

Интернет