Похожие презентации:

Основы информационной безопасности. Тема 9

1.

Тема 9 Основыинформационной

безопасности

Ст. преподаватель

Порт М.С.

2.

Защита информацииСогласно ГОСТ Р 50922-2006 «Защита

информации. Основные термины и

определения», под защитой

информации понимается деятельность,

направленная на предотвращение

утечки защищаемой информации,

несанкционированных и

непреднамеренных воздействий на

защищаемую информацию.

3.

Объект защиты• информация, носитель информации или

информационный процесс, в отношении

которых необходимо обеспечивать защиту

в соответствии с поставленной целью

защиты информации

4.

Триада CIA• В 1975 году впервые Д. Зальцер и М. Шредер в

своей научной статье предложили делить

нарушения безопасности на три вида:

неавторизованное раскрытие информации,

неавторизованное изменение информации,

неавтоматизированный отказ в доступе к

информации .

• Позже эти виды получили краткие наименования:

конфиденциальность Confidentiality, целостность

Integrity, доступность Availability, а вместе они стали

именоваться триадой CIA.

5.

Паркеровская гексадаВ 1998 году Д. Паркер, консультант по

информационной безопасности в США, дополнил

вышеуказанную триаду еще тремя:

контроль,

аутентичность,

полезность,

что получило название «Паркеровская гексада».

6.

Индивидуальные цели безопасностидля каждой организации

• 2011 год

• стал

определяющим,

т.к.

международный

консорциум The Open Group разработал свой

стандарт

управления

информационной

безопасностью, в котором предложил отказаться от

концепции триады CIA, а ориентироваться на

индивидуальные цели безопасности для каждой

организации.

• Однако, во всем мире классическая триада CIA, попрежнему, пользуется достаточной популярностью

среди профессионалов информационной

безопасности

7.

Составляющие информационнойбезопасности

доступность

информации

конфиденциальность

информации

целостность

информации

8.

Доступность• это гарантия получения требуемой

информации или информационной услуги

пользователем за определенное время.

9.

Целостность• гарантия того, что информация сейчас

существует в ос исходном виде, т.е. при се

хранении или передаче не было

осуществлено несанкционированных

изменений.

10.

Конфиденциальность• гарантия доступности конкретной

информации только тому кругу лиц, для

кого она предназначена.

11.

Классификация атакующих информационнотехнических воздействийв зависимости от их ориентированности

ориентированные на нарушение

конфиденциальности информации;

ориентированные на нарушение целостности

информации;

ориентированные на нарушение доступности

информации;

ориентированные на информационнопсихологическое воздействие (компьютерное

психотронное воздействие) на пользователей

информационной системы.

12.

Классификация атакующих информационнотехнических воздействийпо способу реализации

алгоритмические

программные

аппаратные

физические

13.

В свою очередьалгоритмические

делятся на

эксплойты, ориентированные на управляющую программу

информационной системы (ядро или модули операционной

системы, драйвера, BIOS);

эксплойты, ориентированные на прикладные программы

информационной системы (пользовательские приложения,

серверные приложения, сетевые приложения, браузеры);

эксплойты, ориентированные на сетевые протоколы

информационной системы;

эксплойты, ориентированные на перевод информационной

системы или управляемой ею технологической системы в

нештатные или технологически опасные режимы

функционирования.

14.

В свою очередь программныеделятся на

компьютерные вирусы;

программные закладки;

нейтрализаторы

тестовых программ и

программ анализа кода.

15.

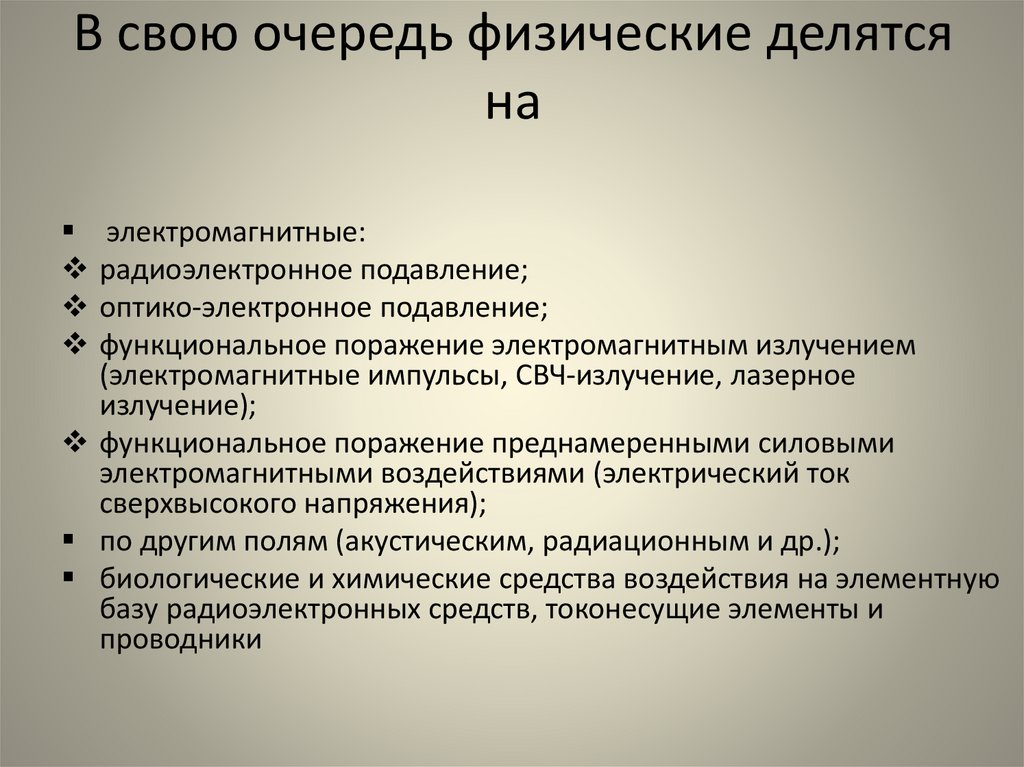

В свою очередь физические делятсяна

электромагнитные:

радиоэлектронное подавление;

оптико-электронное подавление;

функциональное поражение электромагнитным излучением

(электромагнитные импульсы, СВЧ-излучение, лазерное

излучение);

функциональное поражение преднамеренными силовыми

электромагнитными воздействиями (электрический ток

сверхвысокого напряжения);

по другим полям (акустическим, радиационным и др.);

биологические и химические средства воздействия на элементную

базу радиоэлектронных средств, токонесущие элементы и

проводники

16.

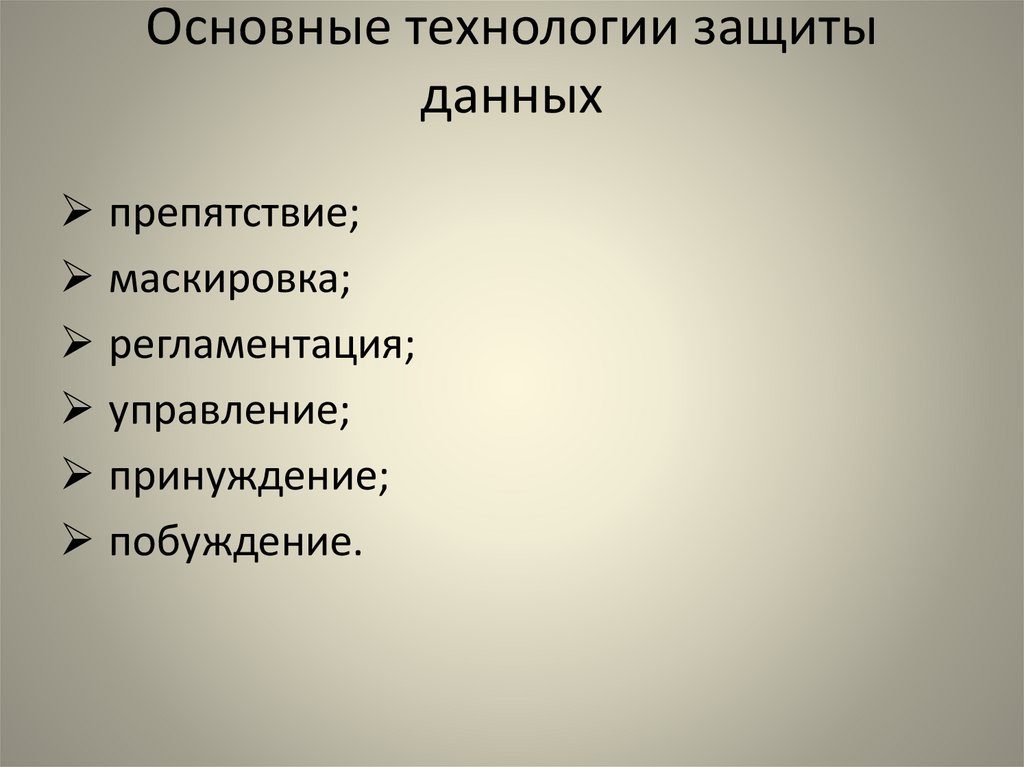

Основные технологии защитыданных

препятствие;

маскировка;

регламентация;

управление;

принуждение;

побуждение.

17.

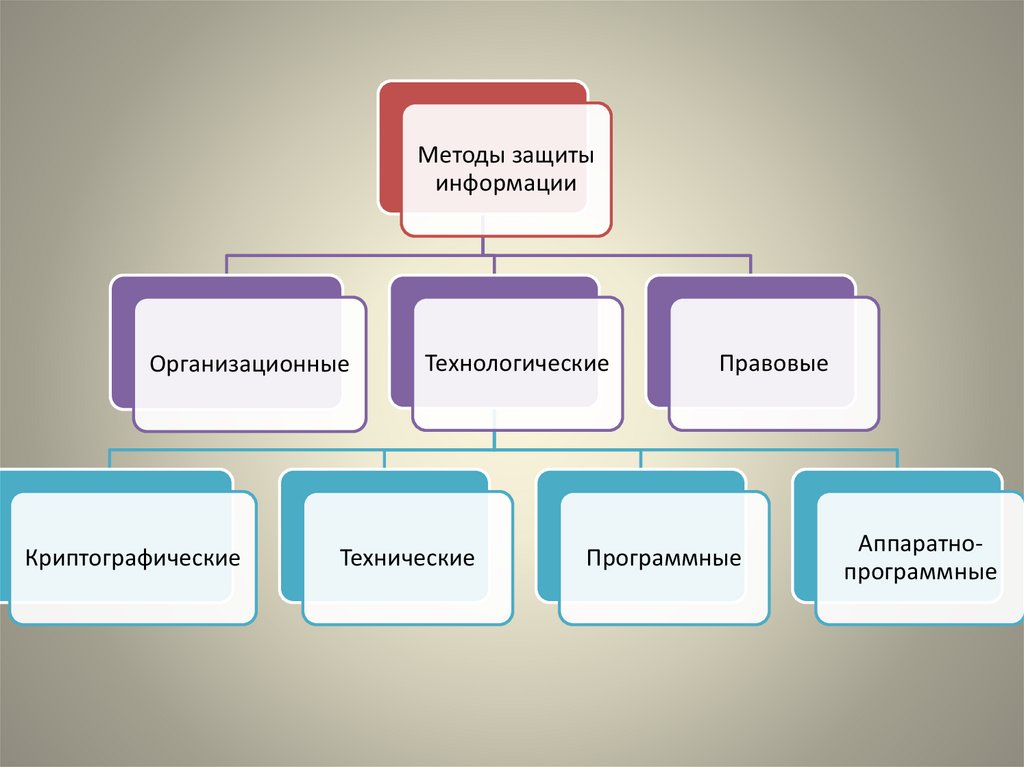

Методы защитыинформации

Организационные

Криптографические

Технологические

Технические

Правовые

Программные

Аппаратнопрограммные

18.

Аутентификация и авторизацияЧтобы сделать информацию доступной для тех, кто в ней нуждается и

кому можно ее доверить, организации используют аутентификацию и

авторизацию.

Аутентификация подтверждает, что пользователь является

тем человеком, за которого себя выдает. Это доказательство может

включать что-то, что знает пользователь (например, пароль), что-то,

что есть у пользователя (например, «смарт-карта»), или что-то о

пользователе, который подтверждает личность человека (например,

отпечаток пальца).

Авторизация — это действие по определению того, имеет ли

конкретный пользователь (или компьютерная система) право

выполнять определенные действия, такие как чтение файла или

запуск программы.

19.

Криптография- процесс преобразования информации в вид,

непригодный для обычного использования.

Так происходит как в момент передачи информации,

так и в момент, когда информация просто хранится в

хранилище.

Это действие необходимо для защиты от

неавторизованных пользователей, которые могли

намеренно или случайным образом получить доступ

к конфиденциальным данным, а затем использовать

эту информацию.

20.

Резервное копированиеинформации

— это создание копий всех или только

определенных данных на резервных

(дополнительных) носителях, чтобы в случае

потери или уничтожения данных на основном

устройстве иметь доступ ко всей

необходимой информации.

21.

Планирование аварийноговосстановления (DRP)

• направлено на то, чтобы как можно

быстрее возобновить нормальные бизнесоперации.

Оно выполняется сразу после возникновения

аварии и подробно описывает шаги, которые

необходимо предпринять для

восстановления важной информации.

22.

Решениядля мониторинга и безопасности

информации

• Nsauditor — это сканер сетевой безопасности и

уязвимостей, который дает вам возможность

сканировать, обнаруживать и исправлять любые

потенциальные угрозы безопасности в вашей

сети.

• Nsauditor позволяет отслеживать сетевые

компьютеры на предмет возможных уязвимостей,

проверять корпоративную сеть на все

потенциальные угрозы. Приложение также

включает систему межсетевого экрана,

мониторинг сети в реальном времени,

фильтрацию и анализ пакетов.

23.

Решениядля мониторинга и безопасности

информации

• NetShareWatcher — это программное

обеспечение для улучшения сетевой

безопасности. Оно позволяет администраторам

сети отслеживать общие сетевые ресурсы и

выявлять общие ресурсы, нарушающие

политику доступа к данным их организации.

24.

Решениядля мониторинга и безопасности

информации

• ShareAlarmPro позволяет легко выполнять

мониторинг общих сетевых ресурсов и папок,

блокируя попытки нежелательных

пользователей получить доступ к защищенным

общим ресурсам и конфиденциальным файлам

по сети, обнаруживая и регистрируя файлы и

папки, к которым осуществляется доступ.

25.

Доктрина информационнойбезопасности РФ

• определяет стратегические цели и основные направления

обеспечения информационной безопасности с учетом

стратегических национальных приоритетов Российской

Федерации.

• Указ Президента РФ от 05.12.2016 N 646 "Об утверждении Доктрины

информационной безопасности Российской Федерации"

26.

Информационная безопасностьРоссийской Федерации (Доктрина

ИБ)

• состояние защищенности личности, общества

и государства от внутренних и внешних

информационных угроз, при котором

обеспечиваются реализация конституционных

прав и свобод человека и гражданина,

достойные качество и уровень жизни граждан,

суверенитет, территориальная целостность и

устойчивое социально-экономическое

развитие Российской Федерации, оборона и

безопасность государства

27.

Обеспечение информационнойбезопасности (Доктрина ИБ)

• осуществление взаимоувязанных правовых,

организационных, оперативно-разыскных,

разведывательных, контрразведывательных,

научно-технических, информационноаналитических, кадровых, экономических и

иных мер по прогнозированию, обнаружению,

сдерживанию, предотвращению, отражению

информационных угроз и ликвидации

последствий их проявления

Информатика

Информатика