Похожие презентации:

Разработка рекомендаций по защите ПДн при их обработке в ИСПДн в сфере промышленного производства

1.

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕВЫСШЕГО ОБРАЗОВАНИЯ

«ВОРОНЕЖСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ»

Выпускная квалификационная работа

«Разработка рекомендаций по

защите ПДн при их обработке в

ИСПДн в сфере промышленного

производства»

Выполнил

студент

Руководитель

2.

Цель работы –разработка рекомендаций по защите

ПДн при их обработке в ИСПДн на

примере группы компаний

ПАО «Новолипецкий

металлургический комбинат».

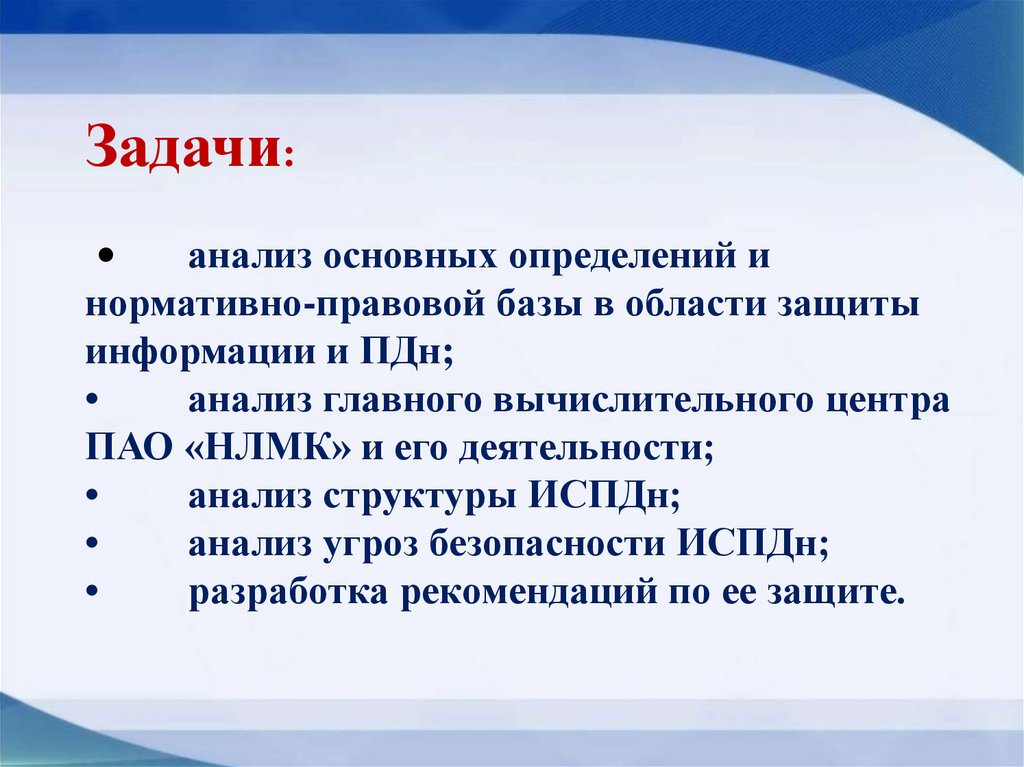

3.

Задачи:анализ основных определений и

нормативно-правовой базы в области защиты

информации и ПДн;

анализ главного вычислительного центра

ПАО «НЛМК» и его деятельности;

анализ структуры ИСПДн;

анализ угроз безопасности ИСПДн;

разработка рекомендаций по ее защите.

4.

Персональные данные –любая информация, относящаяся к прямо

или косвенно определенному или

определяемому на основании такой

информации физическому лицу (субъекту

персональных данных)». т.е. сведения, на

основании которых можно не только

выделить человека из множества других, но

и точно его установить (идентифицировать).

5.

6.

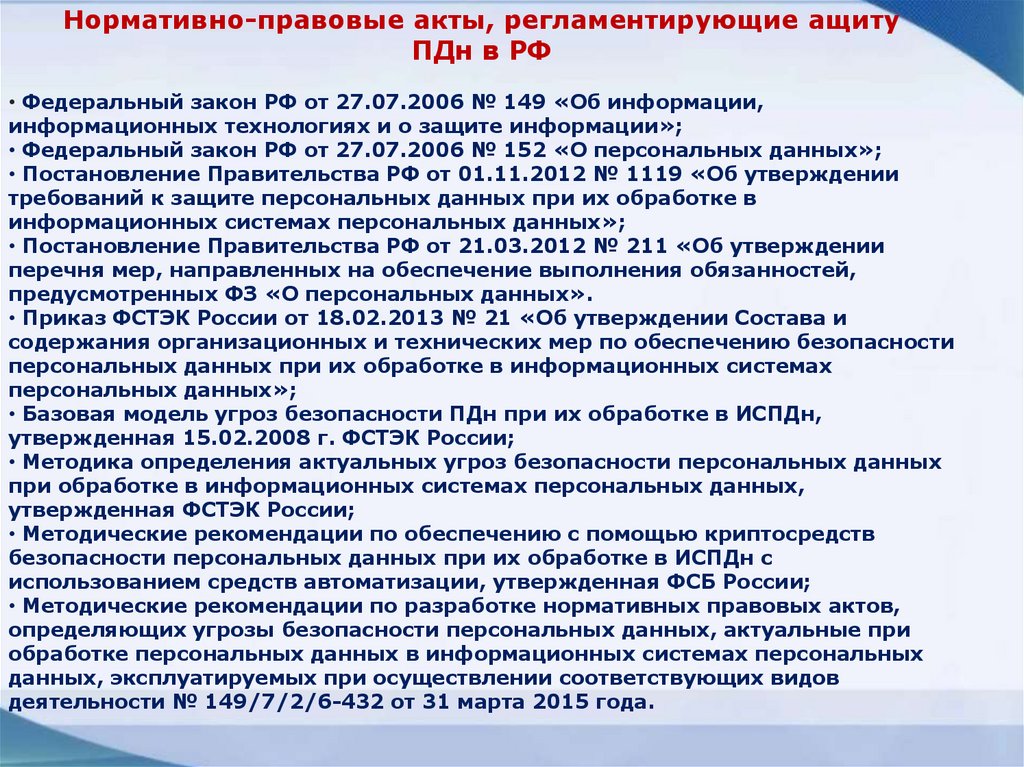

Нормативно-правовые акты, регламентирующие ащитуПДн в РФ

• Федеральный закон РФ от 27.07.2006 № 149 «Об информации,

информационных технологиях и о защите информации»;

• Федеральный закон РФ от 27.07.2006 № 152 «О персональных данных»;

• Постановление Правительства РФ от 01.11.2012 № 1119 «Об утверждении

требований к защите персональных данных при их обработке в

информационных системах персональных данных»;

• Постановление Правительства РФ от 21.03.2012 № 211 «Об утверждении

перечня мер, направленных на обеспечение выполнения обязанностей,

предусмотренных ФЗ «О персональных данных».

• Приказ ФСТЭК России от 18.02.2013 № 21 «Об утверждении Состава и

содержания организационных и технических мер по обеспечению безопасности

персональных данных при их обработке в информационных системах

персональных данных»;

• Базовая модель угроз безопасности ПДн при их обработке в ИСПДн,

утвержденная 15.02.2008 г. ФСТЭК России;

• Методика определения актуальных угроз безопасности персональных данных

при обработке в информационных системах персональных данных,

утвержденная ФСТЭК России;

• Методические рекомендации по обеспечению с помощью криптосредств

безопасности персональных данных при их обработке в ИСПДн с

использованием средств автоматизации, утвержденная ФСБ России;

• Методические рекомендации по разработке нормативных правовых актов,

определяющих угрозы безопасности персональных данных, актуальные при

обработке персональных данных в информационных системах персональных

данных, эксплуатируемых при осуществлении соответствующих видов

деятельности № 149/7/2/6-432 от 31 марта 2015 года.

7.

Основные принципы работы с ПДн:• ПДн должны собираться и обрабатываться (храниться,

использоваться, раскрываться, стираться и т.д.) только в

соответствии с законом и наделенными соответствующими

полномочиями органами;

• ПДн должны быть адекватными заранее определенным

целям и распоряжение ими должно ограничиваться по

срокам, соответствующим указанным целям;

• ПДн должны быть точны;

• ПДн должны обрабатываться с согласия субъектов этих

данных;

• ПДн должны быть доступны субъектам этих данных, в том

числе и для внесения уточнения в эти данные;

• ПДн должны обеспечиваться надлежащей защитой.

8.

Безопасность объектов КИИ и любых АРМ напредприятии обеспечивает

ДИРЕКЦИЯ ПО ИНФРАСТРУКТУРЕ И

ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

ПАО «НЛМК».

За обеспечение автоматизации процессов

поддержки АРМ отвечает ИС основанная на

идеологии ITSM (IT Service Management) —

подход к реализации, управлению и

совершенствованию ИТ-услуг.

9.

Функции ИС ПАО «НЛМК»• автоматизацию сбора заявок на оказании ITуслуги;

• системы обеспечения удаленного оказания

услуг;

• контроль исполнения услуг;

• аналитические системы, системы

распределения задач и системы

предоставление отчетности;

10.

Структура ИС ПАО «НЛМК»ИС имеет трехуровневую архитектуру (АРМ

менеджера – сервер приложений - сервер базы

данных), которую можно разделить на три уровня:

• нижний уровень (Web приложения заказчика)

• средний уровень (Сервер приложений)

• верхний уровень (Сервер баз данных).

В ИС присутствуют также функциональные

подсистемы:

• хранения данных;

• возможности операционного управления;

• управление настройками ИС;

• создания отчетов.

11.

Платформа ИС ПАО «НЛМК»Системное ПО исполнителей услуг:

• на корпоративном образе ОС Windows 10

либо ОС Linux

• на ПК исполнителей, наличие которых

позволяет работать с возможностями Active

Directory, а также с другими возможностями.

12.

Серверное ПО• серверная ОС Windows 2013 - 2019

Server,

• контроллер домена;

• VPN сервера;

• сервер управления доступом в

Интернет,

• система управления электропитанием.

13.

Прикладное ПО• Skype Business,

• Next Cloud,

• Oracle VirtualBox,

• VNS Viewer,

а так же другие встроенные утилиты

Windows.

14.

Угрозы безопасности ПДн при ихобработке в ИСПДн

Уязвимость ИСПДн – недостаток или

слабое место в системном или

прикладном программном (программноаппаратном) обеспечении

автоматизированной информационной

системы (АИС), которые могут быть

использованы для реализации угрозы

безопасности ПДн.

15.

Характеристика источников угрозбезопасности ПДн при их обработке в

ИСПДн

Для оценки возможности реализации

угрозы применяются два показателя:

• уровень исходной защищенности

ИСПДн

• частота (вероятность) реализации

рассматриваемой угрозы.

16.

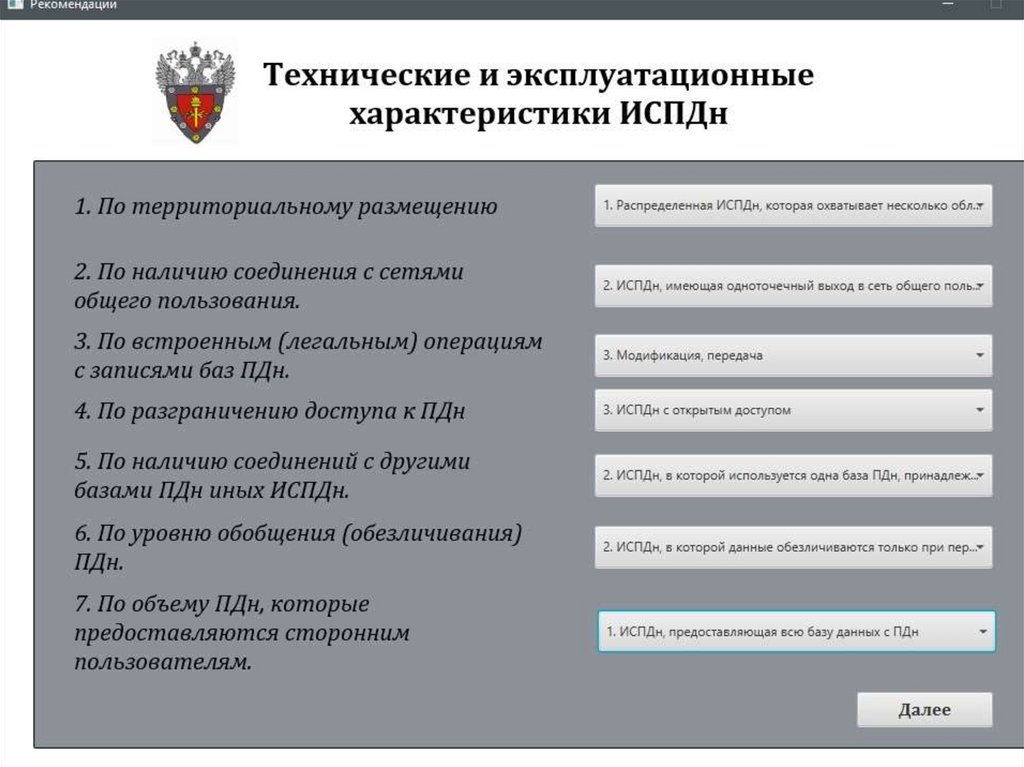

Уровеньисходной защищенности

ИСПДн –

обобщенный показатель,

зависящий от технических и

эксплуатационных

характеристик ИСПДн.

17.

Характеристики ИСПДн• территориальное размещение;

• наличие соединения с сетями общего пользования;

• встроенные операции с записями баз ПДн;

• разграничение доступа к ПДн

• наличие соединений с другими базами ПДн иных

ИСПДн

• уровень обобщения ПДн

• объем ПДн которые предоставляются сторонним

пользователям ИСПДн без предварительной

обработки.

18.

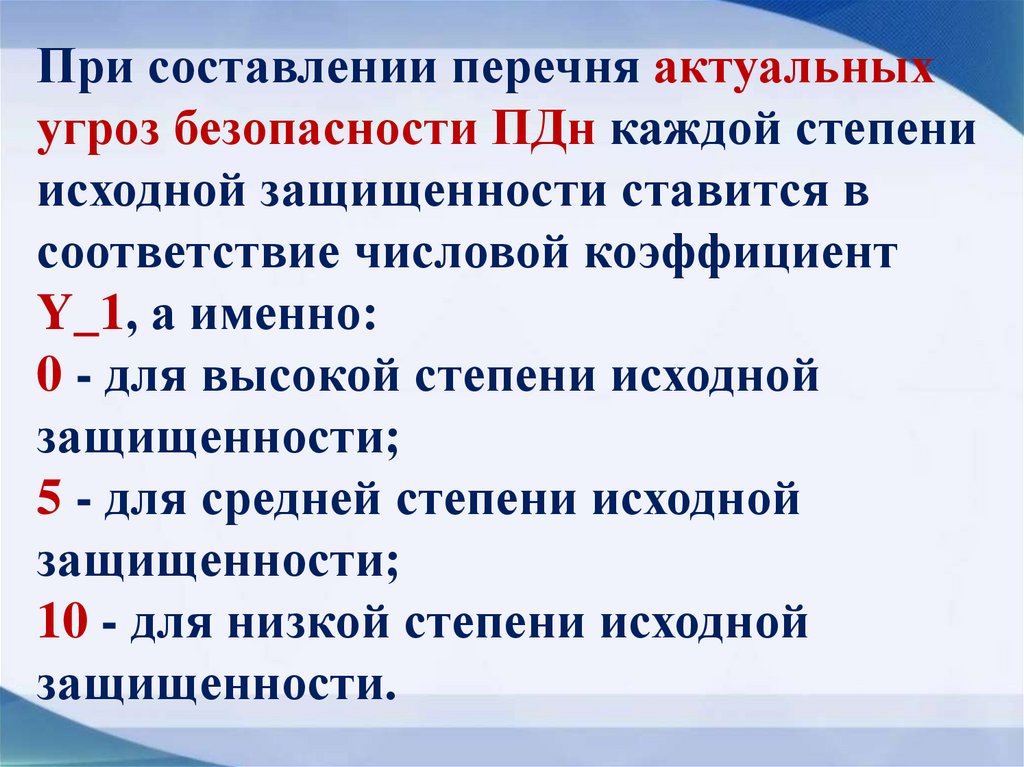

При составлении перечня актуальныхугроз безопасности ПДн каждой степени

исходной защищенности ставится в

соответствие числовой коэффициент

Y_1, а именно:

0 - для высокой степени исходной

защищенности;

5 - для средней степени исходной

защищенности;

10 - для низкой степени исходной

защищенности.

19.

Частота (вероятность) реализацииугрозы показатель, определяемый экспертным

путем, характеризующий, насколько

вероятным является реализация

конкретной угрозы безопасности ПДн

для данной ИСПДн в складывающихся

условиях обстановки.

20.

Градации вероятностиреализации угроз:

1) маловероятно

2) низкая вероятность

3) средняя вероятность

4) высокая вероятность

21.

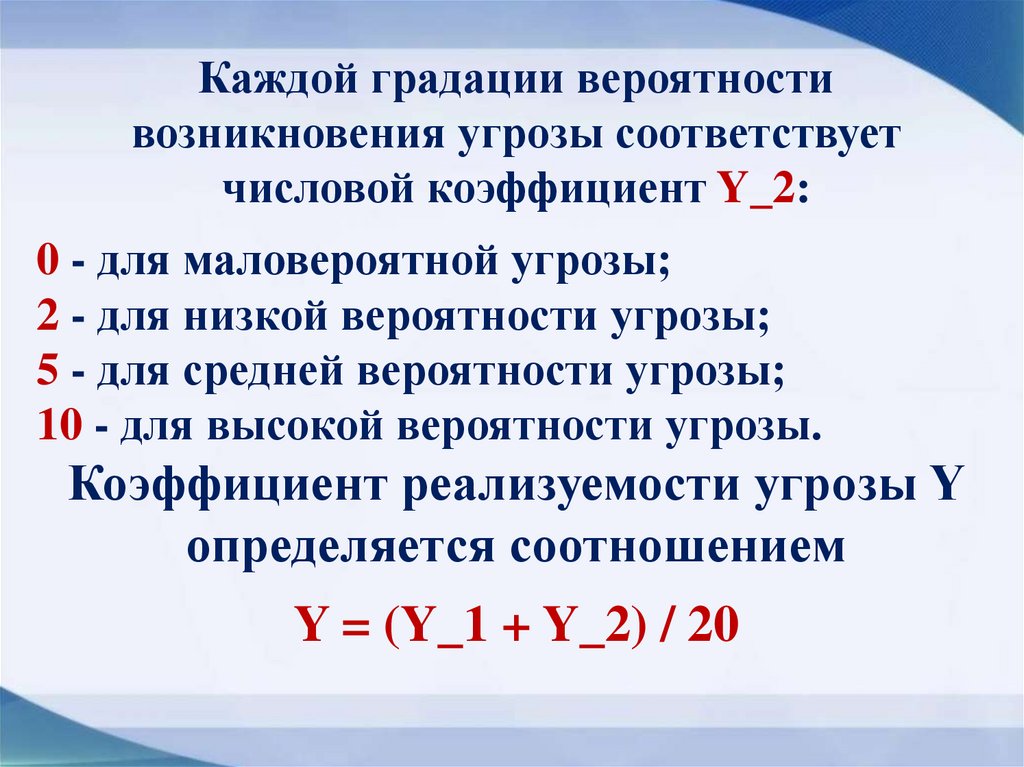

Каждой градации вероятностивозникновения угрозы соответствует

числовой коэффициент Y_2:

0 - для маловероятной угрозы;

2 - для низкой вероятности угрозы;

5 - для средней вероятности угрозы;

10 - для высокой вероятности угрозы.

Коэффициент реализуемости угрозы Y

определяется соотношением

Y = (Y_1 + Y_2) / 20

22.

Реализуемость угрозы•низкая, если 0 </= Y </= 0,3;

•средняя, если 0,3 </= Y </= 0,6;

•высокая, если 0,6 </= Y </= 0,8;

•очень высокая, если Y > 0,8.

23.

Опасность угрозынизкая опасность;

средняя опасность;

высокая опасность.

Для определения уровня

опасности угрозы используются

экспертная оценка вреда.

24.

Уровень защищённости ПДнпри их обработке в ИСПДн

зависит от:

1) типа угроз, актуальных

для ИСПДн;

2) категории

обрабатываемых ПДн.

25.

Определениеактуальных угроз

безопасности

информации для

объекта защиты.

26.

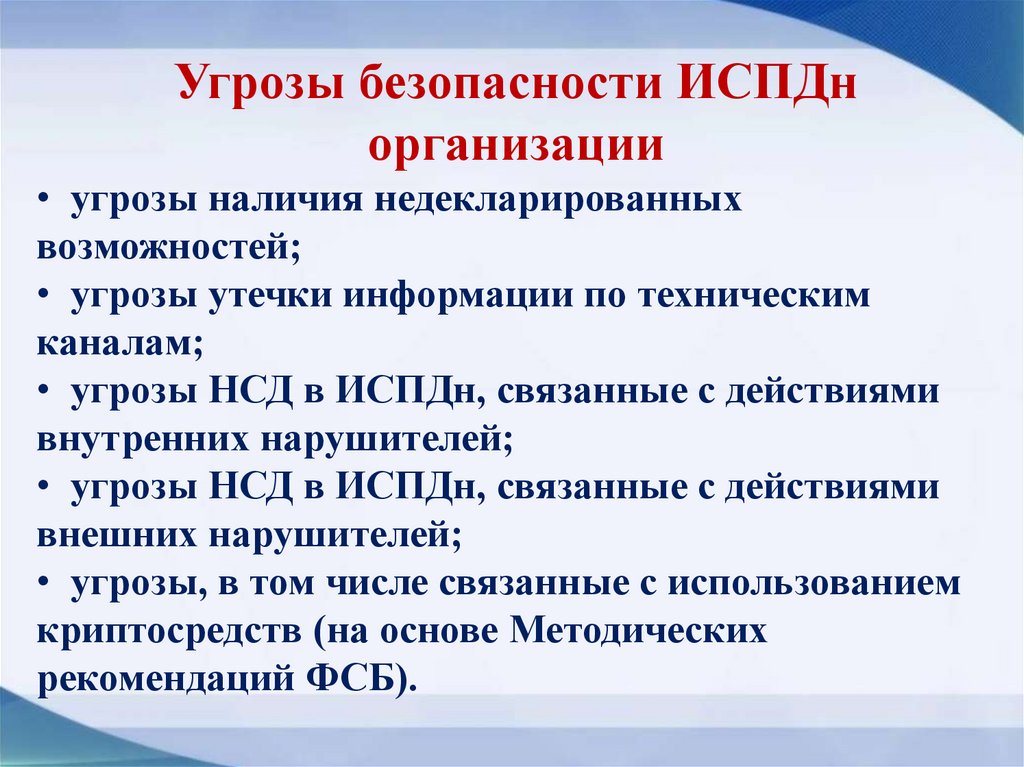

Угрозы безопасности ИСПДнорганизации

• угрозы наличия недекларированных

возможностей;

• угрозы утечки информации по техническим

каналам;

• угрозы НСД в ИСПДн, связанные с действиями

внутренних нарушителей;

• угрозы НСД в ИСПДн, связанные с действиями

внешних нарушителей;

• угрозы, в том числе связанные с использованием

криптосредств (на основе Методических

рекомендаций ФСБ).

27.

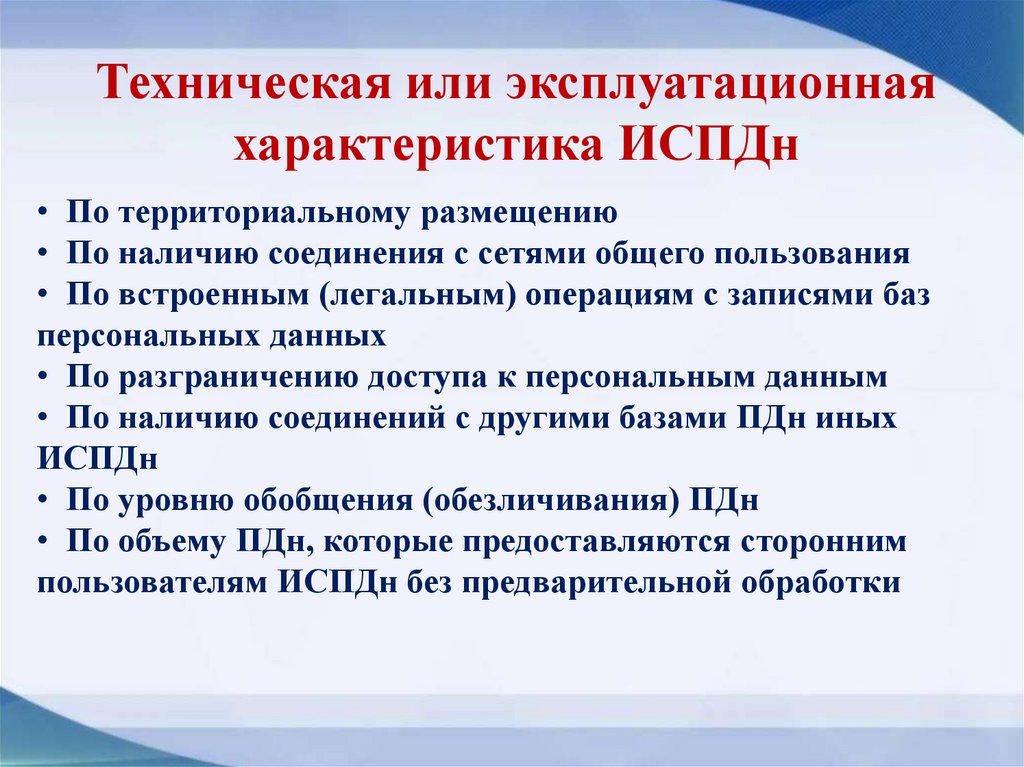

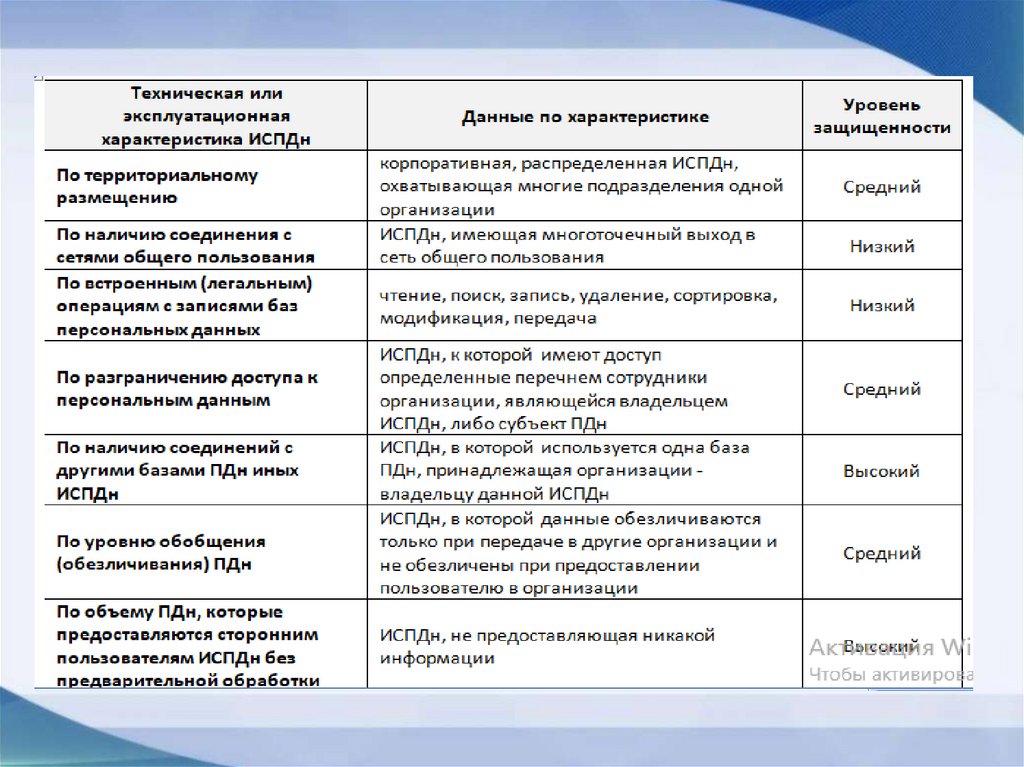

Техническая или эксплуатационнаяхарактеристика ИСПДн

• По территориальному размещению

• По наличию соединения с сетями общего пользования

• По встроенным (легальным) операциям с записями баз

персональных данных

• По разграничению доступа к персональным данным

• По наличию соединений с другими базами ПДн иных

ИСПДн

• По уровню обобщения (обезличивания) ПДн

• По объему ПДн, которые предоставляются сторонним

пользователям ИСПДн без предварительной обработки

28.

29.

Количество характеристик,соответствующих уровню

«Высокий» - 2 (~29%)

Количество характеристик,

соответствующих уровню

«Средний» 3 (~43%)

Количество характеристик,

соответствующих уровню

«Низкий» 2 (~29%)

30.

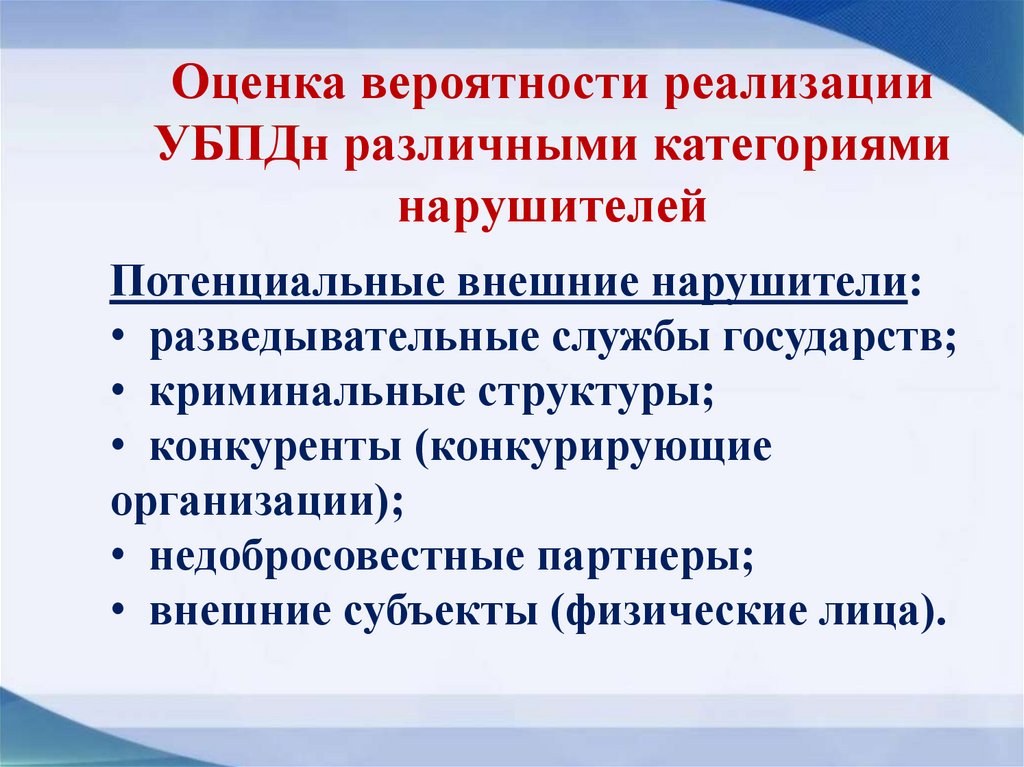

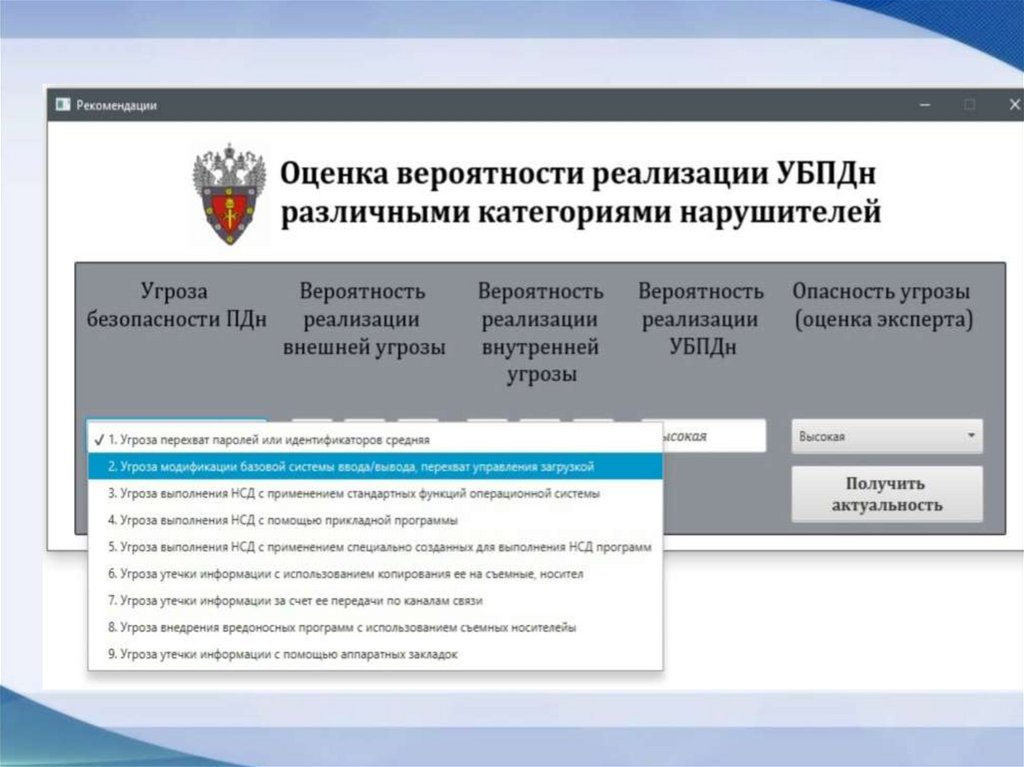

Оценка вероятности реализацииУБПДн различными категориями

нарушителей

Потенциальные внешние нарушители:

• разведывательные службы государств;

• криминальные структуры;

• конкуренты (конкурирующие

организации);

• недобросовестные партнеры;

• внешние субъекты (физические лица).

31.

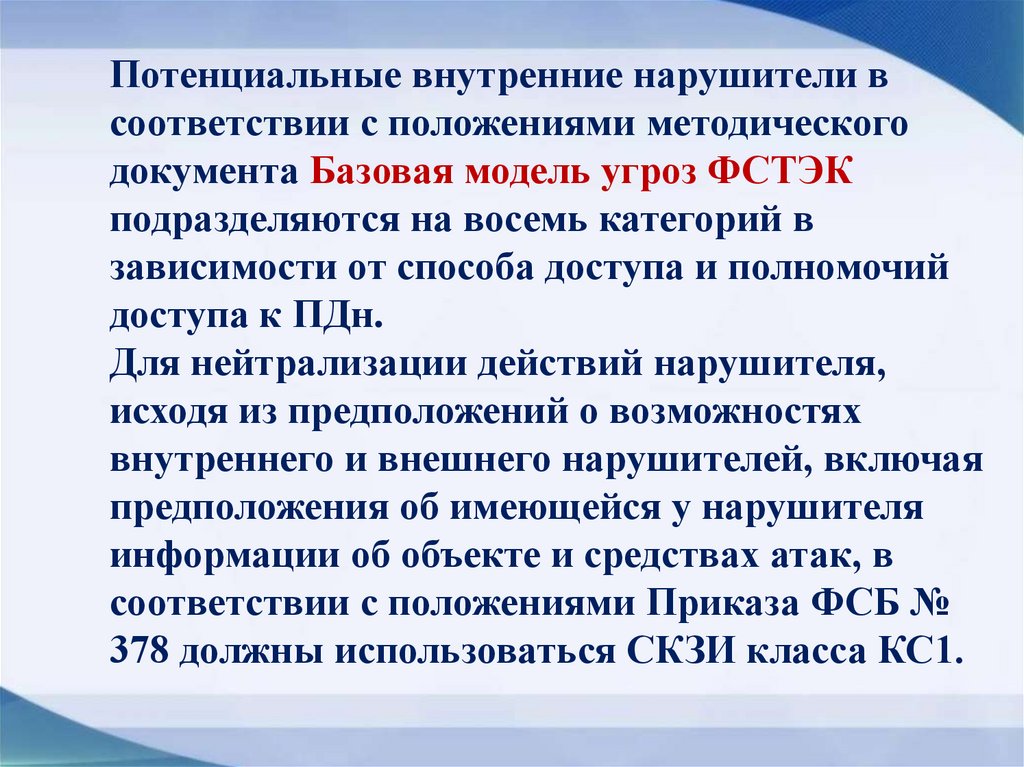

Потенциальные внутренние нарушители всоответствии с положениями методического

документа Базовая модель угроз ФСТЭК

подразделяются на восемь категорий в

зависимости от способа доступа и полномочий

доступа к ПДн.

Для нейтрализации действий нарушителя,

исходя из предположений о возможностях

внутреннего и внешнего нарушителей, включая

предположения об имеющейся у нарушителя

информации об объекте и средствах атак, в

соответствии с положениями Приказа ФСБ №

378 должны использоваться СКЗИ класса КС1.

32.

Потенциальные внутренние нарушители всоответствии с положениями методического

документа Базовая модель угроз ФСТЭК

подразделяются на восемь категорий в

зависимости от способа доступа и полномочий

доступа к ПДн.

Для нейтрализации действий нарушителя,

исходя из предположений о возможностях

внутреннего и внешнего нарушителей, включая

предположения об имеющейся у нарушителя

информации об объекте и средствах атак, в

соответствии с положениями Приказа ФСБ №

378 должны использоваться СКЗИ класса КС1.

33.

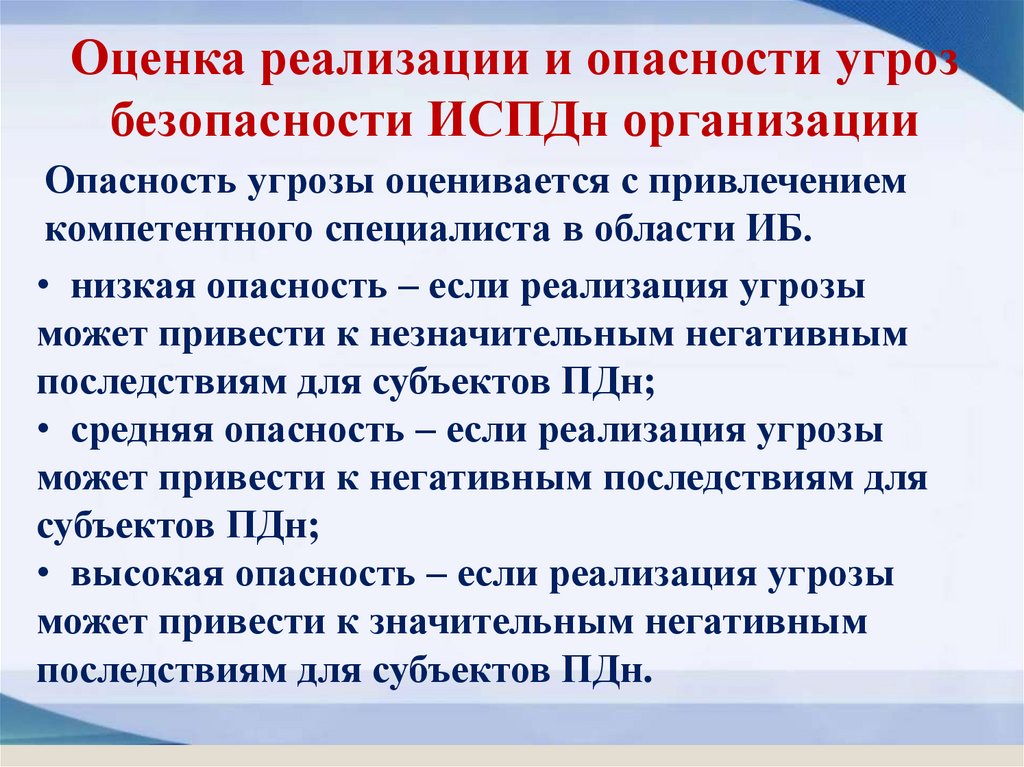

Оценка реализации и опасности угрозбезопасности ИСПДн организации

Опасность угрозы оценивается с привлечением

компетентного специалиста в области ИБ.

• низкая опасность – если реализация угрозы

может привести к незначительным негативным

последствиям для субъектов ПДн;

• средняя опасность – если реализация угрозы

может привести к негативным последствиям для

субъектов ПДн;

• высокая опасность – если реализация угрозы

может привести к значительным негативным

последствиям для субъектов ПДн.

34.

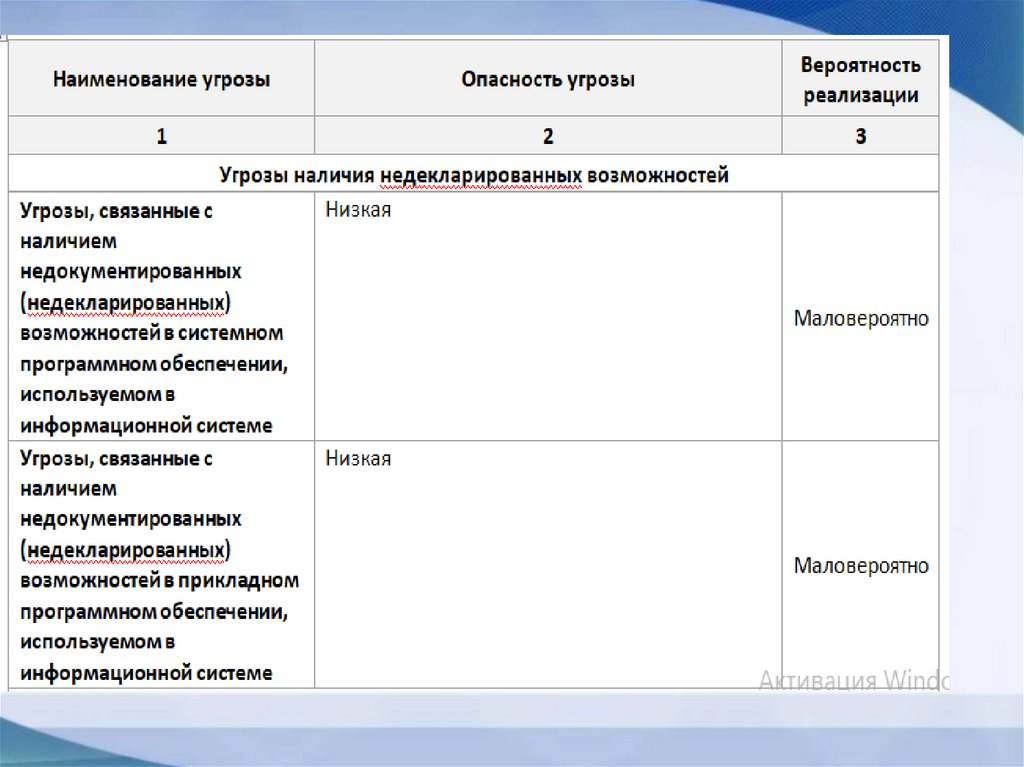

35.

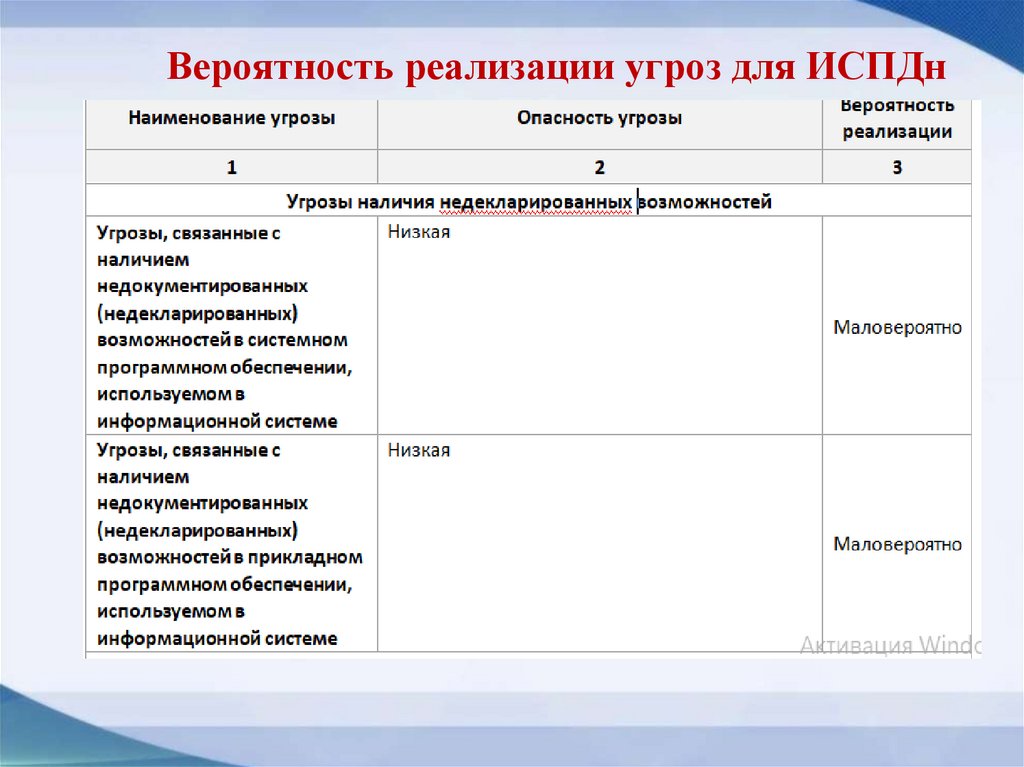

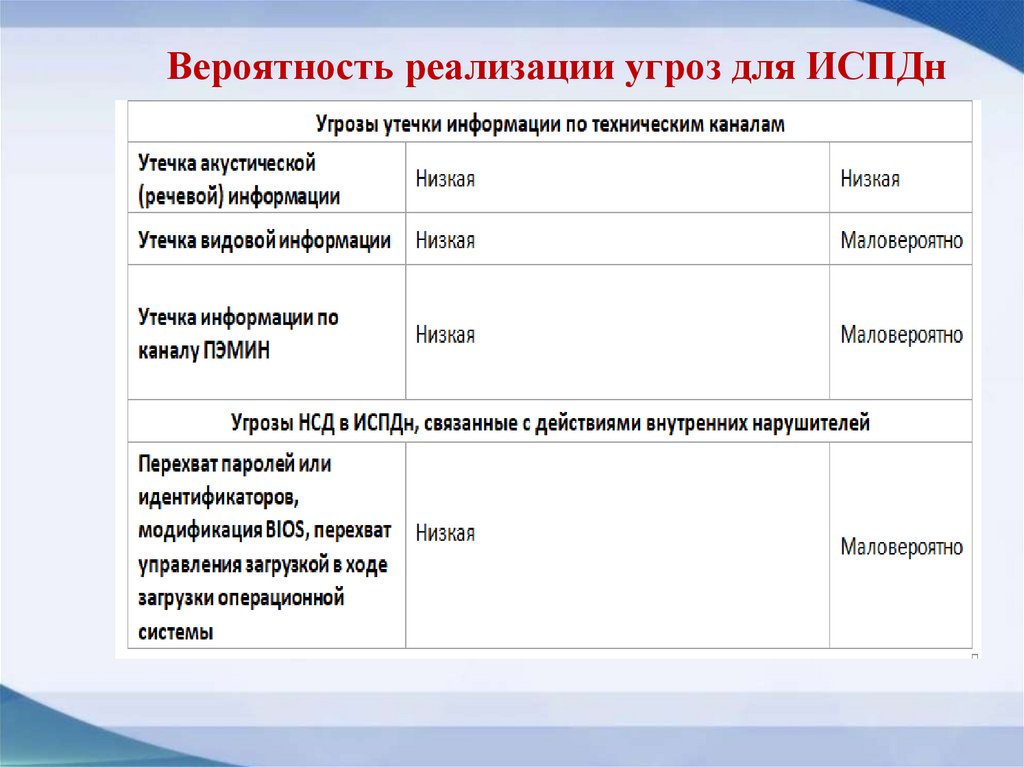

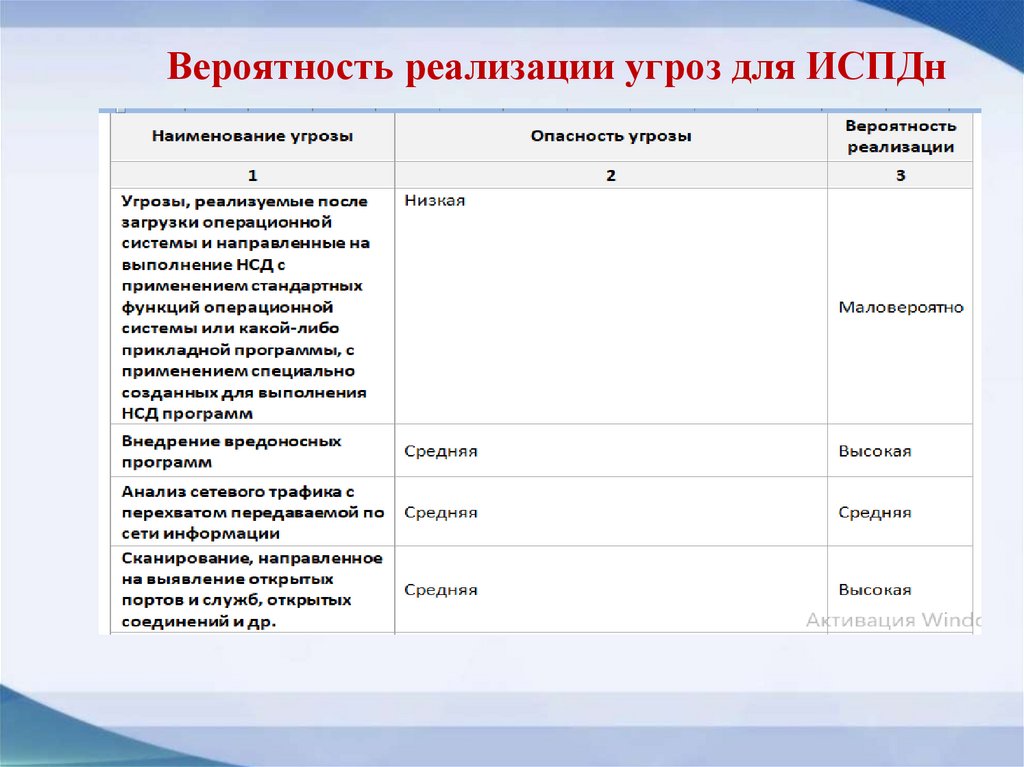

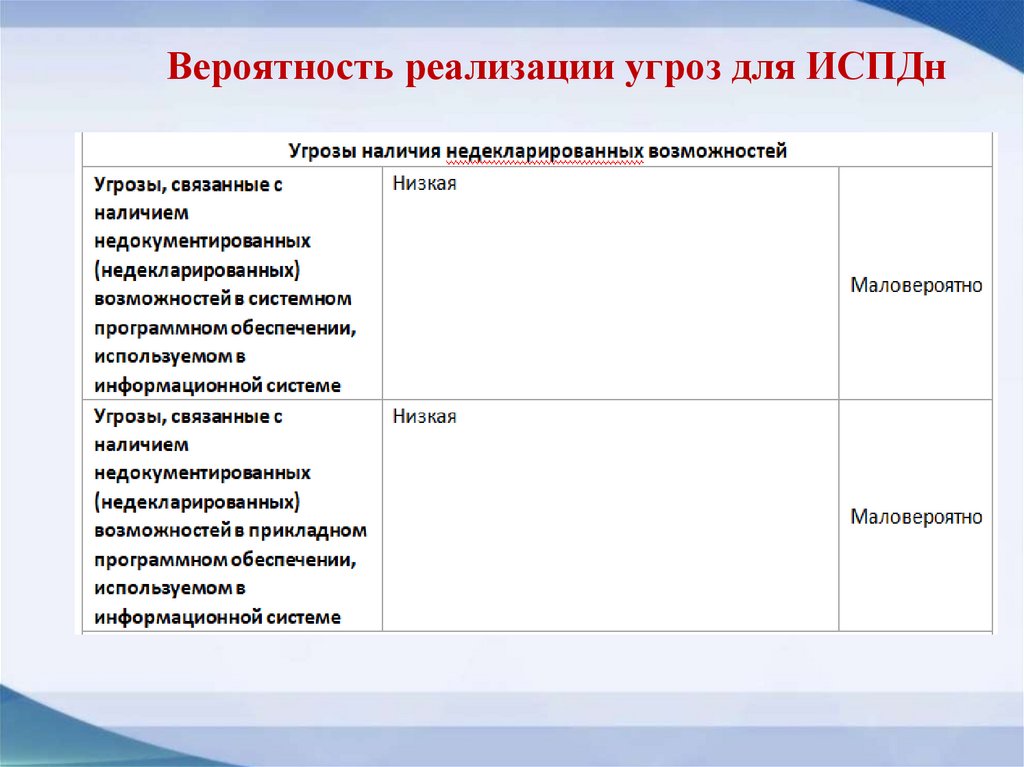

Вероятность реализации угроз для ИСПДн36.

Вероятность реализации угроз для ИСПДн37.

Вероятность реализации угроз для ИСПДн38.

Вероятность реализации угроз для ИСПДн39.

Вероятность реализации угроз для ИСПДн40.

Вероятность реализации угроз для ИСПДн41.

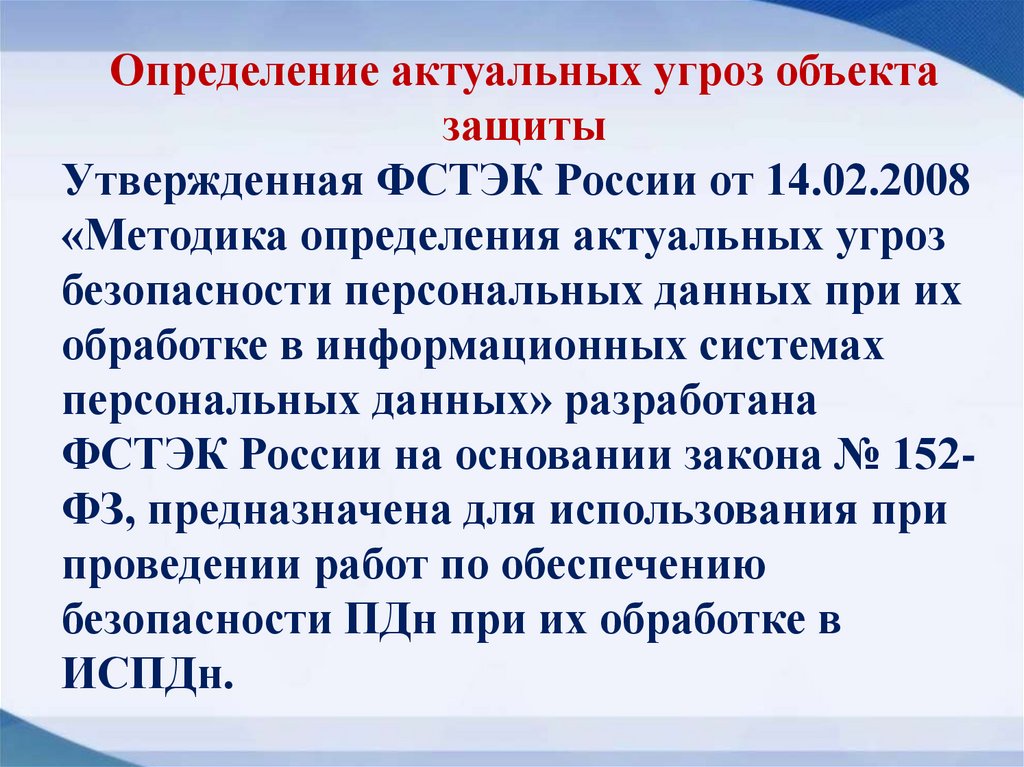

Определение актуальных угроз объектазащиты

Утвержденная ФСТЭК России от 14.02.2008

«Методика определения актуальных угроз

безопасности персональных данных при их

обработке в информационных системах

персональных данных» разработана

ФСТЭК России на основании закона № 152ФЗ, предназначена для использования при

проведении работ по обеспечению

безопасности ПДн при их обработке в

ИСПДн.

42.

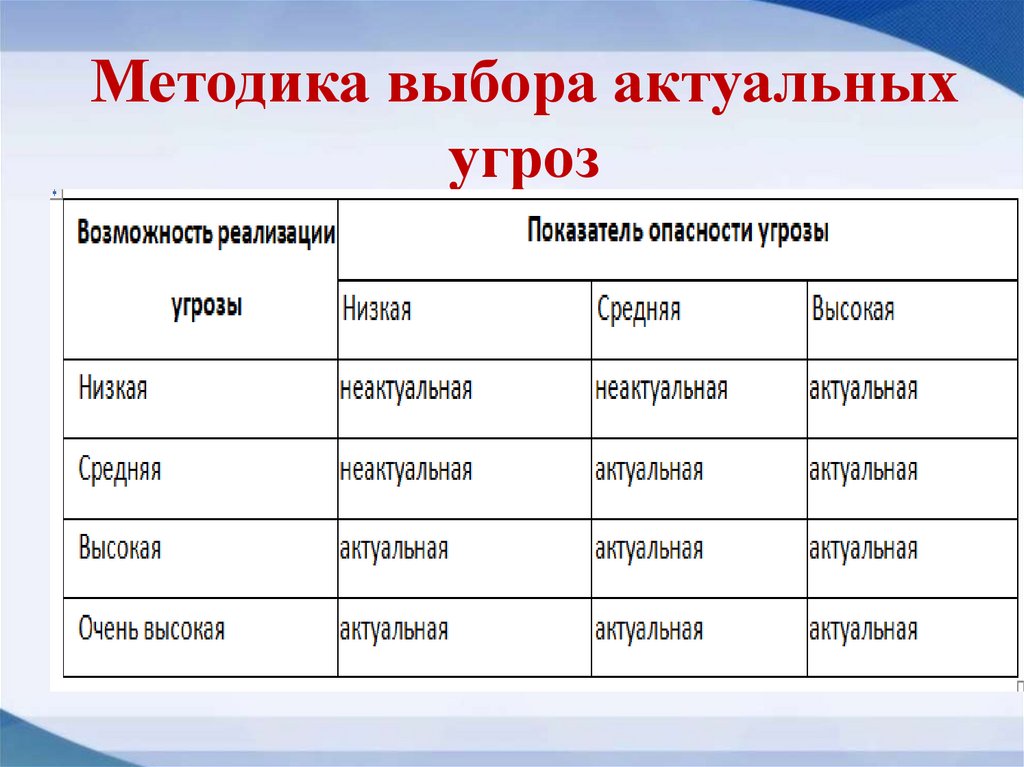

Методика выбора актуальныхугроз

43.

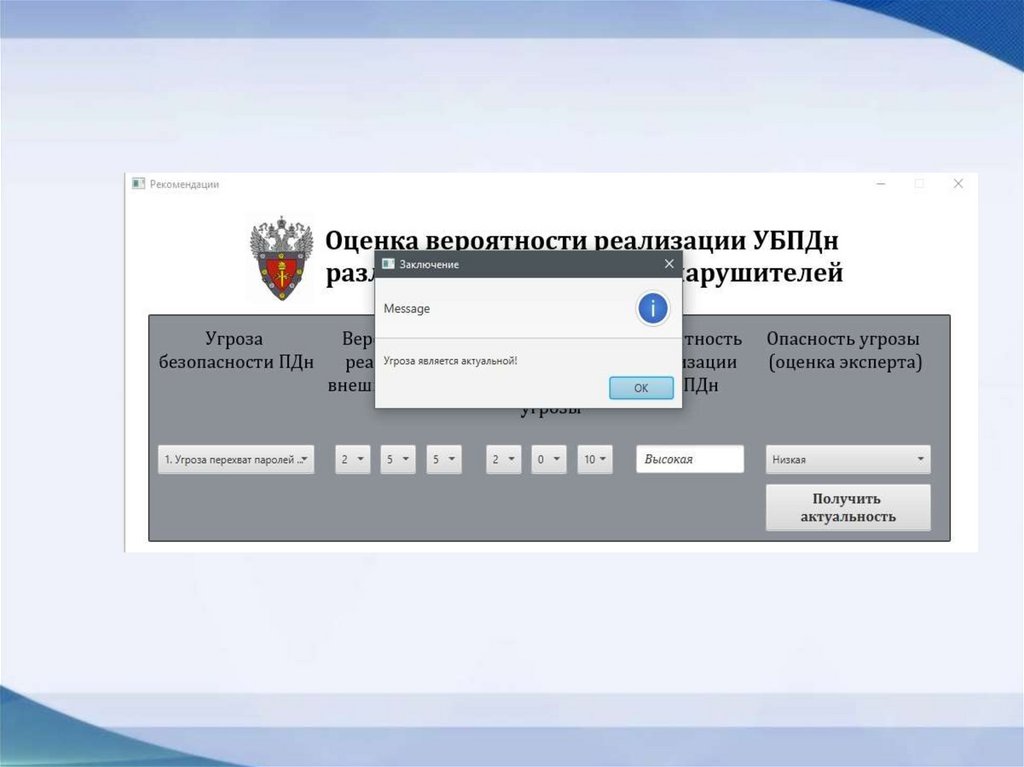

В ходе рассмотрения и выявленияактуальных угроз ИСПДн «ITSM» мною

разработана программа определяющая

актуальность угроз ИСПДн развернутых в

группе компаний ПАО «НЛМК», основанной

на оценках экспертов сотрудников отдела

методологии ИБ ПАО «НЛМК». Данная

программа упрощает процесс оценки

защищенности ИСПДн и выявлении

актуальности угроз для конкретных ИС.

44.

45.

46.

47.

Предложения по защите ПДн при ихобработке в ИСПДн

На основании проведенного анализа уровня

защищенности ИСПДн банка и выявления

актуальных угроз безопасности ИСПДн

необходимо реализовать комплекс мер по

усилению ее защиты, то есть разработать систему

защиты персональных данных (СЗПДн).

СЗПДн представляет собой системный комплекс

решений, направленный на нейтрализацию,

противодействие и минимизацию угроз ИБ,

включающий в себя:

•технические мероприятия;

•организационные мероприятия.

48.

Выбор средств защиты ИСПДн «ITSM»:• Использование отечественного средства АВЗ

Kaspersky Security Lab на серверах и АРМ,

отвечающим многим международным стандартам и

имеющим большой набор СЗИ

• Использование отечественной ОС на базе ядра

Linux Astra Linux

• Использование межсетевого экрана Fortigate

NGFW

• Использование каналов связи защищенных

отечественным программным комплексом

КриптоПро, использующие технологию IpSec

• Повышение квалификации сотрудников

работающих с СПДн по средством

Использование VPN-клиента Cisco Systems с

49.

Выбор средств защиты ИСПДн «ITSM»:• Использование VPN-клиента Cisco Systems с

доменной авторизацией для удаленного

подключения к виртуальным частным сетям

• Прохождением курсов разработанными

сотрудниками отдела методологии ИБ ПАО

«НЛМК» .

50.

Выбор средств защиты ИСПДн «ITSM»:• Использование VPN-клиента Cisco Systems с

доменной авторизацией для удаленного

подключения к виртуальным частным сетям

• Прохождением курсов разработанными

сотрудниками отдела методологии ИБ ПАО

«НЛМК» .

Право

Право