Похожие презентации:

Тактики и техники для сбора информации о системах и сетях

1.

ТАКТИКИ И ТЕХНИКИ ДЛЯНАРУШИТЕЛЯ ОБЛАДАЮЩИМ

СРЕДНИМИ ВОЗМОЖНОСТЯМИ

Шесталюк Елена

Диана Канафеева

Ринат Мингалимов

2.

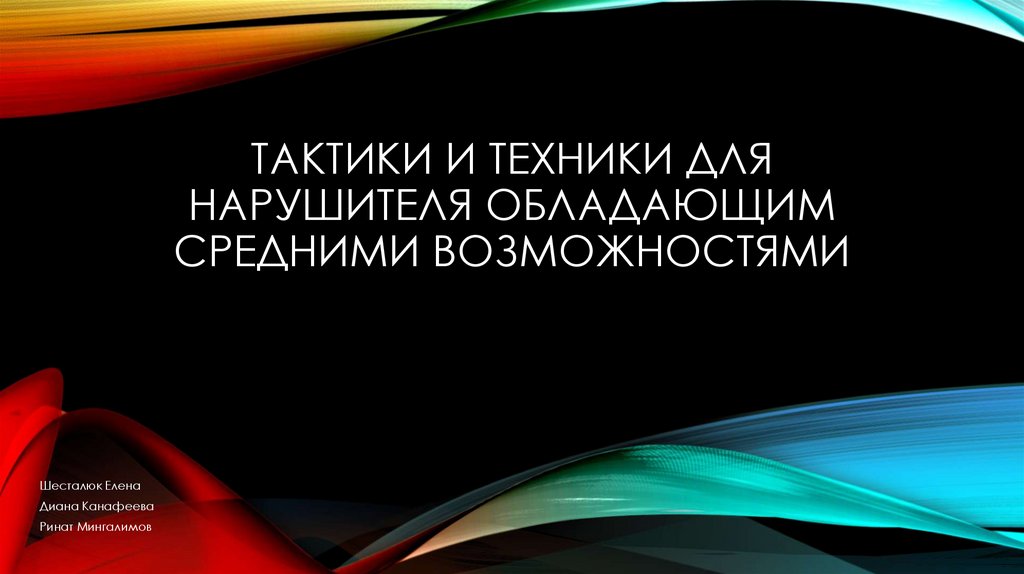

ТАКТИКИ И ТЕХНИКИ ДЛЯ СБОРАИНФОРМАЦИИ О СИСТЕМАХ И

СЕТЯХ

• T1.1. Сбор информации из публичных источников.

• T1.2. Сбор информации с использованием поисковых систем.

• T1.3. Пассивный сбор информации.

• T1.4. Направленное сканирование.

• T1.5. Эксплуатация уязвимостей.

• T1.6. Сбор информации путем перебора.

• T1.11. Сбор информации через социальную инженерию.

• T1.15. Покупка баз данных на специализированных нелегальных площадках.

• T1.16. Сбор информации через компрометацию подрядчиков и партнеров.

3.

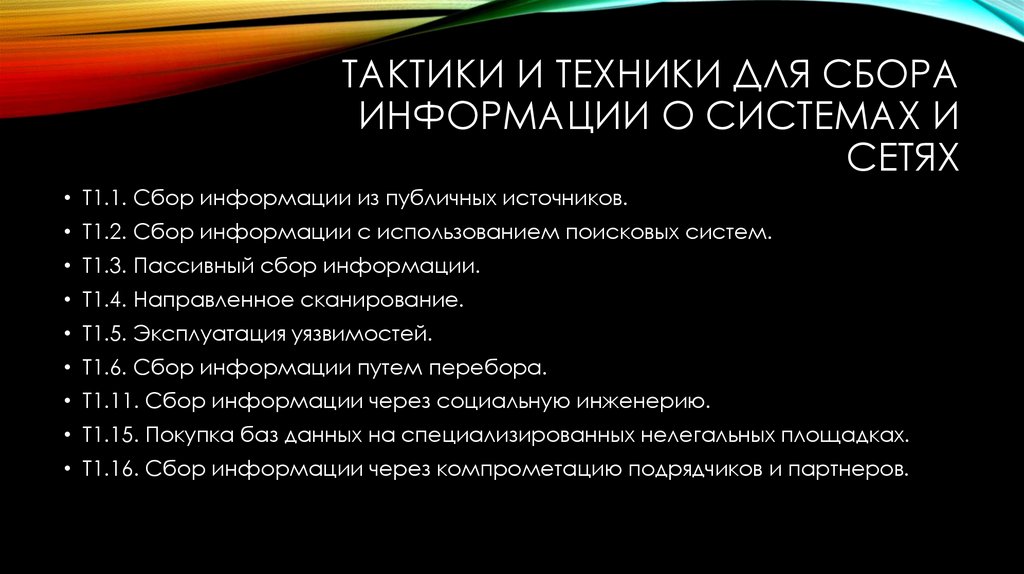

Техники сбора информации

1. Сбор информации из публичных источников

Использование официальных сайтов, социальных сетей, материалов конференций.

2. Сбор информации с использованием поисковых систем

Поиск устройств и служб сети, сбор конфигурационной информации.

3. Пассивный сбор информации

Прослушивание сети для идентификации служб и ПО, анализ телеметрии.

4. Направленное сканирование

Использование специализированного ПО для идентификации сетевых служб и получения конфигурационной информации.

5. Эксплуатация уязвимостей

Поиск и использование уязвимостей в устройствах и ПО для сбора информации.

6. Сбор информации через социальную инженерию

Фишинговые атаки, методы социальной инженерии для получения доступа к системам и сетям.

7. Покупка баз данных на нелегальных площадках

Приобретение информации о пользователях и устройствах.

8. Сбор информации через компрометацию подрядчиков и партнеров

Получение доступа к защищенным данным через компрометацию сторонних организаций.

4.

ТЕХНИКИ И ТАКТИКИ ПОЛУЧЕНИЯПЕРВОНАЧАЛЬНОГО ДОСТУПА К

КОМПОНЕНТАМ СИСТЕМ И СЕТЕЙ

• T2.2. Использование устройств, датчиков, систем, расположенных на периметре или вне

периметра физической защиты объекта, для получения первичного доступа к системам и

компонентам внутри этого периметра.

• T2.3. Эксплуатация уязвимостей сетевого оборудования и средств защиты вычислительных

сетей для получения доступа к компонентам систем и сетей при удаленной атаке.

• T2.4. Использование ошибок конфигурации сетевого оборудования и средств защиты, в том

числе слабых паролей и паролей по умолчанию, для получения доступа к компонентам

систем и сетей при удаленной атаке.

• T2.5. Эксплуатация уязвимостей компонентов систем и сетей при удаленной или локальной

атаке.

• T2.6. Использование недокументированных возможностей программного обеспечения

сервисов, приложений, оборудования, включая использование отладочных интерфейсов,

программных, программно-аппаратных закладок.

• T2.7. Использование в системе внешних носителей информации, которые могли

подключаться к другим системам и быть заражены вредоносным программным

обеспечением.

5.

Техники получения доступа

1. Использование устройств на периметре

Нарушитель может использовать устройства, датчики или системы, находящиеся за пределами физической защиты объекта, для получения первичного доступа

к системам и компонентам внутри этого периметра.

2. Эксплуатация уязвимостей сетевого оборудования

Нарушитель может использовать уязвимости в сетевом оборудовании для получения доступа к компонентам систем и сетей при удаленной атаке.

3. Использование ошибок конфигурации сетевого оборудования

Нарушитель может использовать слабые пароли, пароли по умолчанию или другие ошибки конфигурации сетевого оборудования для получения доступа к

компонентам систем и сетей при удаленной атаке.

4. Эксплуатация уязвимостей компонентов систем и сетей

Нарушитель может использовать уязвимости в компонентах систем и сетей для удаленного или локального доступа к ним.

6.

ТЕХНИКИ И ТАКТИКИ ПРИ ВНЕДРЕНИЕ ИИСПОЛНЕНИЕ ВРЕДОНОСНОГО

ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ В

СИСТЕМАХ И СЕТЯХ

• Т3.1 - Автоматический запуск скриптов и исполняемых файлов с использованием учетных данных

пользователя или системы.

• Т3.2 - Активация и выполнение вредоносного кода, внедренного в виде закладок в легитимное

программное и программно-аппаратное обеспечение систем и сетей.

• Т3.3 - Автоматическая загрузка вредоносного кода с удаленного сайта или ресурса с последующим

запуском на выполнение.

• Т3.4 - Копирование и запуск скриптов и исполняемых файлов через средства удаленного управления

операционной системой и сервисами.

• Т3.5 - Эксплуатация уязвимостей типа удаленное исполнение программного кода (RCE,

Remotecodeexecution).

• Т3.6 - Автоматическое создание вредоносных скриптов с использованием доступного инструментария от

имени пользователя в системе.

• Т3.7 - Подмена файлов легитимных программ и библиотек непосредственно в системе.

• Т3.8 - Подмена легитимных программ и библиотек, а также легитимных обновлений программного

обеспечения, поставляемых производителем удаленно через сети связи.

• Т3.9 - Подмена ссылок на легитимные программы и библиотеки, а также на легитимные обновления

программного обеспечения.

7.

1. Автоматический запуск скриптов и исполняемых файлов1.

Использование учетных данных пользователя или системы.

2. Активация вредоносного кода через закладки в легитимном ПО

1.

Внедрение вредоносного кода в программное и программно-аппаратное обеспечение систем и сетей.

3. Автоматическая загрузка вредоносного кода с удаленных ресурсов

1.

Загрузка вредоносного кода с удаленного сайта или ресурса для последующего выполнения.

4. Копирование и запуск скриптов и исполняемых файлов

1.

Через средства удаленного управления операционной системой и сервисами.

5. Эксплуатация уязвимостей RCE

1.

Использование уязвимостей типа удаленное исполнение программного кода.

6. Автоматическое создание вредоносных скриптов

1.

Использование инструментария от имени пользователя в системе.

7. Подмена файлов легитимных программ и библиотек

1.

Прямая замена файлов в системе.

8. Подмена легитимных программ и обновлений

1.

Через обновления программного обеспечения, поставляемые производителем удаленно через сети связи.

9. Подмена ссылок на легитимные программы и обновления

1.

В том числе через DNS hijacking и атаки на инфраструктурные сервисы.

8.

ТЕХНИКИИ ТАКТИКИ ЗАКРЕПЛЕНИЕ(СОХРАНЕНИЕ ДОСТУПА) В

СИСТЕМЕ ИЛИ СЕТИ

• Т4.2. Использование штатных средств удаленного доступа и управления операционной

системы: Это может быть достаточно простым способом обеспечения повторного доступа,

особенно если атакующий уже имеет некоторый уровень доступа к системе.

• Т4.3. Скрытая установка и запуск средств удаленного доступа и управления операционной

системы: Это позволяет атакующему скрыть свое присутствие и обеспечить себе доступ в

будущем без привлечения внимания администраторов.

• Т4.4. Маскирование подключенных устройств под легитимные: Подмена идентификационных

данных устройств может обеспечить долгосрочное скрытое присутствие в сети.

• Т4.5. Внесение соответствующих записей в реестр, автозагрузку, планировщики заданий: Эти

методы позволяют вредоносному программному обеспечению автоматически запускаться

при перезагрузке системы или сети, обеспечивая постоянный доступ.

• Т4.6. Компрометация прошивок устройств: Этот метод сложнее, но позволяет атакующему

внести изменения на глубоком уровне, обеспечивая постоянный доступ даже после

перезагрузки системы.

• Т4.7. Резервное копирование вредоносного кода: Сохранение копии вредоносного кода на

неразмеченных областях жестких дисков или других местах может обеспечить возможность

восстановления доступа даже после удаления основного вредоносного кода.

9.

1. Несанкционированное создание учетных записей или кража существующих учетных данных1. Создание новых пользовательских учетных записей или кража существующих данных для обхода аутентификации.

2. Использование штатных средств удаленного доступа и управления операционной системы

1. Использование стандартных средств удаленного доступа для скрытого управления системой.

3. Скрытая установка и запуск средств удаленного доступа и управления

1. Скрытая установка программного обеспечения для удаленного доступа и маскирование его деятельности.

4. Маскирование подключенных устройств под легитимные

1. Обозначение подключенных устройств корпоративными маркировками для скрытия подлинной их природы.

5. Внесение соответствующих записей в реестр, автозагрузку, планировщики заданий

1. Создание записей, обеспечивающих автоматический запуск вредоносного ПО при старте системы.

6. Компрометация прошивок устройств

1. Модификация прошивок устройств для внедрения дополнительного вредоносного функционала.

7. Резервное копирование вредоносного кода

1. Сохранение копий вредоносного кода в малоиспользуемых областях для обеспечения его долгосрочного присутствия.

10.

ТЕХНИКИ И ТАКТИКИ УПРАВЛЕНИЕ ВРЕДОНОСНЫМПРОГРАММНЫМ ОБЕСПЕЧЕНИЕМ И (ИЛИ)

КОМПОНЕНТАМИ, К КОТОРЫМ РАНЕЕ БЫЛ ПОЛУЧЕН

ДОСТУП

• T5.1. Удаленное управление через стандартные протоколы (например, RDP, SSH), а

также использование инфраструктуры провайдеров средств удаленного

администрирования.

• T5.2. Использование штатных средств удаленного доступа и управления

операционной системы.

• T5.3. Коммуникация с внешними серверами управления через хорошо известные

порты на этих серверах, разрешенные на межсетевом экране (SMTP/25, HTTP/80,

HTTPS/443 и др.).

• T5.4. Коммуникация с внешними серверами управления через нестандартные

порты на этих серверах, что в некоторых случаях позволяет эксплуатировать

уязвимости средств сетевой фильтрации для обхода этих средств.

• T5.5. Управление через съемные носители, в частности, передача команд

управления между скомпрометированными изолированной системой и

подключенной к Интернет системой через носители информации, используемые

на обеих системах.

11.

• Основные техники• Удаленное управление через стандартные протоколы

• Примеры: RDP, SSH.

• Использование штатных средств удаленного доступа

• Маскировка деятельности злоумышленника.

• Коммуникация через хорошо известные порты

• Разрешенные на межсетевом экране.

• Коммуникация через нестандартные порты

• Использование уязвимостей средств сетевой фильтрации.

• Управление через съемные носители

• Передача команд между изолированными и подключенными системами.

• Слайд 5: Примечание

• Примечание: Техники управления вредоносным программным обеспечением могут сочетаться для обеспечения

надежности и долгосрочного доступа к системе или сети.

12.

ТЕХНИКИ И ТАКТИКИ ПОВЫШЕНИЕПРИВИЛЕГИЙ ПО ДОСТУПУ К

КОМПОНЕНТАМ СИСТЕМ И СЕТЕЙ

• Т6.2. Подбор пароля или другой информации для аутентификации от

имени привилегированной учетной записи.

• Т6.3. Эксплуатация уязвимостей ПО к повышению привилегий.

• Т6.4. Эксплуатация уязвимостей механизма имперсонации.

• Т6.5. Манипуляции с идентификатором сессии, токеном доступа или

иным параметром для изменения прав и полномочий пользователя в

системе.

• Т6.6. Обход политики ограничения пользовательских учетных записей в

выполнении групп операций, требующих привилегированного режима.

• Т6.7. Использование уязвимостей конфигурации системы, служб и

приложений.

13.

Подбор пароля или другой информации для аутентификации:

Это классический метод, когда нарушитель пытается угадать пароль или другие данные для входа в систему под привилегированным

аккаунтом.

Эксплуатация уязвимостей ПО:

Нарушители ищут и используют уязвимости в программном обеспечении для получения привилегий, к которым они обычно не имеют

доступа.

Эксплуатация уязвимостей механизма имперсонации:

Нарушители находят и используют уязвимости в механизмах имперсонации операционных систем для запуска операций от имени

других пользователей с более высокими привилегиями.

Манипуляции с идентификатором сессии, токеном доступа или иным параметром:

Нарушители изменяют параметры, которые определяют права пользователя в системе, для получения доступа к более высоким

привилегиям.

Обход политики ограничения пользовательских учетных записей:

Нарушители обходят ограничения, установленные на пользовательские учетные записи, для выполнения операций, требующих

привилегированный режим.

Использование уязвимостей конфигурации системы, служб и приложений:

Нарушители настраивают систему или приложения таким образом, чтобы получить привилегии, к которым они не имели доступа

изначально.

14.

ТЕХНИКИ И ТАКТИКИ СОКРЫТИЕДЕЙСТВИЙ И ПРИМЕНЯЕМЫХ ПРИ ЭТОМ

СРЕДСТВ ОТ ОБНАРУЖЕНИЯ

• T7.1. Использование нарушителем или вредоносной платформой штатных инструментов

администрирования.

• T7.2. Очистка/затирание истории команд и журналов регистрации.

• T7.3. Удаление файлов, переписывание файлов произвольными данными, форматирование съемных

носителей.

• T7.6. Подделка данных вывода средств защиты от угроз информационной безопасности.

• T7.11. Модификация модулей и конфигурации вредоносного программного обеспечения для

затруднения его обнаружения в системе.

• T7.13. Создание скрытых файлов, скрытых учетных записей.

• T7.17. Обфускация, шифрование, упаковка с защитой паролем или сокрытие стеганографическими

методами программного кода вредоносного ПО, данных и команд управляющего трафика, в том числе

при хранении этого кода и данных в атакуемой системе, при хранении на сетевом ресурсе или при

передаче по сети.

• T7.19. Туннелирование трафика управления через VPN.

• T7.20. Туннелирование трафика управления в поля заполнения и данных служебных протоколов.

• T7.21. Изменение конфигурации сети, включая изменение конфигурации сетевых устройств.

15.

• Т7.1. Использование штатных инструментов администрирования:• Нарушители могут использовать штатные инструменты для получения доступа к системе и выполнения

несанкционированных действий.

• Пример: использование утилиты PsExec для запуска команд от имени администратора на операционной системе Windows.

• Т7.2. Очистка истории команд и журналов регистрации:

• Нарушители могут удалять или переписывать записи в журналах регистрации, чтобы замести свои следы и избежать

обнаружения.

• Т7.6. Подделка данных вывода средств защиты:

• Нарушители могут подделывать данные, выводимые средствами защиты, чтобы скрыть свои действия и обойти системы

обнаружения угроз.

• Т7.13. Создание скрытых файлов и учетных записей:

• Нарушители могут создавать скрытые файлы и учетные записи, чтобы обеспечить себе долгосрочный доступ к системе и

оставаться незамеченными.

• Т7.21. Изменение конфигурации сети:

• Нарушители могут изменять конфигурацию сети и устройств, чтобы обеспечить себе доступ и управление системой

издалека.

16.

ТЕХНИКИ И ТАКТИКИ ПОЛУЧЕНИЕ ДОСТУПА(РАСПРОСТРАНЕНИЕ ДОСТУПА) К ДРУГИМ

КОМПОНЕНТАМ СИСТЕМ И СЕТЕЙ ИЛИ СМЕЖНЫМ

СИСТЕМАМ И СЕТЯМ

Т8.1. Эксплуатация уязвимостей для повышения привилегий:

Нарушители используют уязвимости в системе или сети для удаленного выполнения программного кода и получения доступа к

другим узлам.

Т8.2. Использование средств удаленного управления:

Нарушители могут использовать средства удаленного управления для получения доступа к смежным системам и сетям, используя

аутентификационные данные или уязвимости в протоколах удаленного доступа.

Т8.4. Удаленное копирование файлов:

Нарушители копируют вредоносный код или другие файлы на удаленные системы, чтобы получить доступ к ним и распространить

свой контроль на другие узлы.

Т8.5. Изменение конфигурации сети:

Модификация конфигурации сети позволяет нарушителям устанавливать прокси-соединения, изменять таблицы маршрутизации и

сбрасывать пароли доступа к управляющим интерфейсам сетевых устройств.

Т8.7. Размещение вредоносных программных модулей на разделяемых сетевых ресурсах:

Нарушители размещают вредоносные программные модули на общих сетевых ресурсах, таких как общие папки или сетевые

диски, чтобы заразить другие системы, имеющие к ним доступ.

Т8.8. Использование доверенных отношений:

Нарушители могут использовать доверенные отношения между системами и пользователями для распространения вредоносного

программного обеспечения или получения доступа к другим системам и информации.

17.

1. Эксплуатация уязвимостей для повышения привилегий:1. Используем уязвимости для удаленного выполнения программного кода и получения доступа к другим

узлам.

2. Использование средств удаленного управления:

1. Взлом аутентификации или уязвимости в протоколах удаленного доступа для проникновения в

смежные системы и сети.

3. Удаленное копирование файлов:

1. Копирование вредоносного кода на удаленные системы для получения доступа и распространения

контроля.

4. Изменение конфигурации сети:

1. Модификация сетевой конфигурации для установки прокси, изменения маршрутов и сброса паролей.

5. Размещение вредоносных программных модулей на сетевых ресурсах:

1. Размещение вредоносных модулей на общих ресурсах для заражения других систем.

6. Использование доверенных отношений:

1. Использование доверия между системами и пользователями для распространения вредоносного ПО

или получения доступа.

18.

ТЕХНИКИ И ТАКТИКИ ДЛЯ СБОРА И ВЫВОДА ИЗ СИСТЕМЫ ИЛИ СЕТИИНФОРМАЦИИ, НЕОБХОДИМОЙ ДЛЯ ДАЛЬНЕЙШИХ ДЕЙСТВИЙ ПРИ

РЕАЛИЗАЦИИ УГРОЗ БЕЗОПАСНОСТИ ИНФОРМАЦИИ ИЛИ РЕАЛИЗАЦИИ

НОВЫХ УГРОЗ

• Доступ к системе для сбора информации и вывод информации через

стандартные протоколы управления (например, RDP, SSH): T9.1

• Вывод информации на хорошо известные порты на внешних серверах: T9.3

• Проксирование трафика передачи данных для маскировки подозрительной

сетевой активности: T9.7

• Туннелирование трафика передачи данных через VPN: T9.8

• Вывод информации через съемные носители: T9.10

• Шифрование выводимой информации, использование стеганографии для

сокрытия факта вывода информации: T9.12

• Вывод информации через предоставление доступа к файловым хранилищам

и базам данных: T9.13

19.

1. Доступ через стандартные протоколы управления (RDP, SSH):1. Нарушитель получает доступ к системе через стандартные протоколы, такие как RDP и SSH, для сбора

и вывода информации. (T9.1)

2. Вывод на хорошо известные порты на внешних серверах:

1. Использование известных портов на внешних серверах для вывода информации для обхода

межсетевых экранов. (T9.3)

3. Проксирование для маскировки сетевой активности:

1. Использование проксирования для сокрытия подозрительной активности и обхода сетевых фильтров.

(T9.7)

4. Туннелирование через VPN:

1. Использование VPN для безопасного туннелирования трафика и обхода межсетевых экранов. (T9.8)

5. Вывод через съемные носители:

1. Передача информации через съемные носители для обхода сетевых ограничений. (T9.10)

6. Шифрование и стеганография:

1. Использование шифрования и стеганографии для сокрытия выводимой информации. (T9.12)

7. Доступ к файловым хранилищам и базам данных:

1. Получение доступа к файловым хранилищам и базам данных для сбора и вывода информации. (T9.13)

20.

ТЕХНИКИ И ТАКТИКИ ПОЛУЧЕНИЯ НЕСАНКЦИОНИРОВАННОГОДОСТУПА И (ИЛИ) ВОЗДЕЙСТВИЕ НА ИНФОРМАЦИОННЫЕ

РЕСУРСЫ ИЛИ КОМПОНЕНТЫ СИСТЕМ И СЕТЕЙ, ПРИВОДЯЩИЕ

К НЕГАТИВНЫМ ПОСЛЕДСТВИЯМ

• Несанкционированный доступ к информации в памяти системы,

файловой системе, базах данных (T10.1)

• Несанкционированное воздействие на системное программное

обеспечение (T10.2)

• Несанкционированное воздействие на программные модули

прикладного программного обеспечения (T10.3)

• Подмена информации (T10.7)

• Организация отказа в обслуживании (T10.10)

• Несанкционированное воздействие на автоматизированные системы

управления (T10.12)

21.

1. Несанкционированный доступ к информации в памяти системы, файловой системе, базах данных (T10.1):1. Перехват сетевого трафика для извлечения конфиденциальных данных, таких как пароли или данные банковских карт.

2. Эксплуатация уязвимостей в программном обеспечении для получения доступа к защищенным данным.

2. Несанкционированное воздействие на системное программное обеспечение (T10.2):

1. Внедрение вредоносного программного обеспечения, которое изменяет системные файлы или настройки, чтобы получить

привилегированный доступ.

2. Манипуляции с системными ресурсами для создания отказа в обслуживании или перехвата информации.

3. Несанкционированное воздействие на программные модули прикладного программного обеспечения (T10.3):

1. Использование SQL-инъекций для изменения или извлечения данных из базы данных веб-приложений.

2. Внедрение вредоносного кода в браузерные расширения или плагины для сбора информации о пользователях.

4. Подмена информации (T10.7):

1. Модификация платежных данных на страницах онлайн-магазинов для перехвата платежей.

2. Внедрение вредоносного кода на веб-страницы для перенаправления пользователей на фишинговые сайты.

5. Организация отказа в обслуживании (T10.10):

1. DDoS-атаки на серверы или сетевые устройства для перегрузки их и вызова временного отказа в обслуживании.

2. Искусственное создание конфликтов в сетевой инфраструктуре для блокировки доступа к ресурсам.

6. Несанкционированное воздействие на автоматизированные системы управления (T10.12):

1. Взлом системы управления транспортным потоком для изменения светофорных сигналов и вызова хаоса на дорогах.

2. Внедрение вредоносного кода в системы управления электронными системами безопасности зданий для отключения систем

пожарной сигнализации.

Информатика

Информатика