Похожие презентации:

Организационно - правовые основы ТЗКИ. Вводная лекция

1.

Брянский государственныйтехнический университет

Модуль 1 «Организационно-правовые основы

ТЗКИ». Вводная лекция

Рытов Михаил Юрьевич,

канд. техн. наук, доцент

rmy@tu-bryansk.ru

(4832) 51-13-77

1

2.

Основные понятияинформационной безопасности и

направления деятельности в

области защиты информации

2

3.

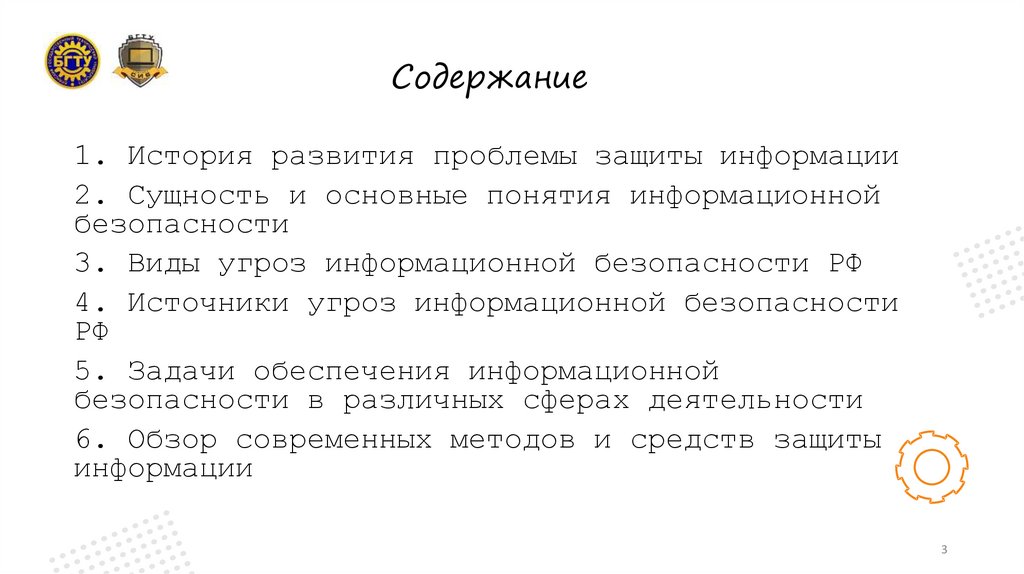

Содержание1. История развития проблемы защиты информации

2. Сущность и основные понятия информационной

безопасности

3. Виды угроз информационной безопасности РФ

4. Источники угроз информационной безопасности

РФ

5. Задачи обеспечения информационной

безопасности в различных сферах деятельности

6. Обзор современных методов и средств защиты

информации

3

4.

3. Требования к квалификации поступающего на обучениеК освоению программы допускаются лица, имеющие

высшее образование по направлению подготовки

(специальности) в области математических и естественных

наук, инженерного дела, технологий и технических наук в

соответствии с перечнями специальностей и направлений

подготовки высшего образования, утвержденными

Минобрнауки России, подтвержденное документом об

образовании.

6. Формы аттестации и оценочные материалы

Итоговая аттестация обучающихся, освоивших программу

профессиональной переподготовки, проводится в форме

экзамена.

4

5.

Информация – это связь в любых целенаправленных системах,определяющая их целостность, устойчивость и уровень

функционирования.

убытки -

И

- прибыль

5

6.

1. История развития проблемы защиты информацииХронология

процесса развития средств и методов защиты информации

(по эволюции видов носителей информации)

П е р в ы й э т а п

(древность – XIX в)

связан с появлением возможности

сообщений

на

твердых

носителях,

то

письменности.

фиксации информационных

есть

с

изобретением

определяется началом создания осмысленных и самостоятельных

средств и методов защиты информации таких как как шифрование и

скрытие.

6

7.

В т о р о й э т а п(примерно с середины XIX в – 40 г.г. XX в)

характеризуется появлением технических средств обработки информации и

возможностью сохранения и передачи сообщений с помощью таких носителей, как

электрические сигналы и электромагнитные поля (телефон, телеграф, радио)

возникли проблемы защиты от так называемых технических каналов утечки

(побочных излучений, наводок и др.)

появились способы шифрования сообщений в реальном масштабе времени (в

процессе передачи по телефонным и телеграфным каналам связи) и т. д.

это период активного развития технических средств разведки, многократно

увеличивающих возможности ведения промышленного и государственного

шпионажа. Огромные, все возрастающие убытки предприятий и фирм

способствовали научно-техническому прогрессу в создании новых и

совершенствовании старых средств и методов защиты информации.

7

8.

Т р е т и й э т а п(середина XX в.-н.в.)

период массовой информатизации общества

характеризовался тем, что под защитой информации понималось предупреждение

несанкционированного ее получения лицами, не имеющими на то полномочий.

наиболее распространенными в автоматизированных системах обработки данных

(АСОД) были проверки по паролю прав на доступ к ЭВТ и разграничение доступа к

массивам данных;

режим секретности, определяющий строгий пропускной режим и жесткие правила

ведения секретного документооборота;

стала

практиковаться

защита

информации

путем

криптографического

ее

преобразования. Стали разрабатываться методы и средства защиты информации на

основе биометрических параметрах человека (по голосу, почерку, форме руки,

отпечаткам пальцев, подписи и т.д.);

нарастание количества средств защиты и принимаемых мер привело в конечном

итоге к проблеме эффективности системы защиты информации и было доказано, что

было доказано, что обеспечить полную безопасность информации в системах ее

обработки невозможно.

8

9.

Совершенствование радиоэлектронной разведки. Соглашение «Пять глаз»Спецслужбы пяти англоязычных государств (США, Великобритания, Канада, Австралия, Новая Зеландия)

объединяли усилия, чтобы следить за остальными странами мира.

Основная задача – сбор политической, дипломатической и экономической информации

9

10.

Характеристика среды, в которой проводятсяоперации информационной войны

СРЕДА ИНФОРМАЦИОННОЙ ВОЙНЫ

Средства

массовой

информации и

коммуникации

Открытые

информационнотелекоммуникацио

нные сети

10

11.

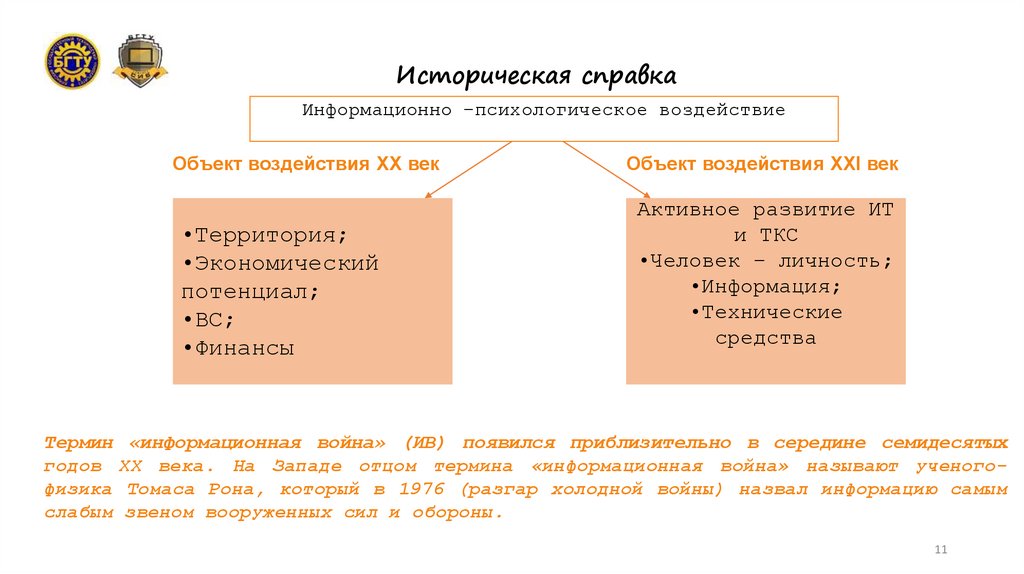

Историческая справкаИнформационно –психологическое воздействие

Объект воздействия XX век

•Территория;

•Экономический

потенциал;

•ВС;

•Финансы

Объект воздействия XXI век

Активное развитие ИТ

и ТКС

•Человек – личность;

•Информация;

•Технические

средства

Термин «информационная война» (ИВ) появился приблизительно в середине семидесятых

годов XX века. На Западе отцом термина «информационная война» называют ученогофизика Томаса Рона, который в 1976 (разгар холодной войны) назвал информацию самым

слабым звеном вооруженных сил и обороны.

11

12.

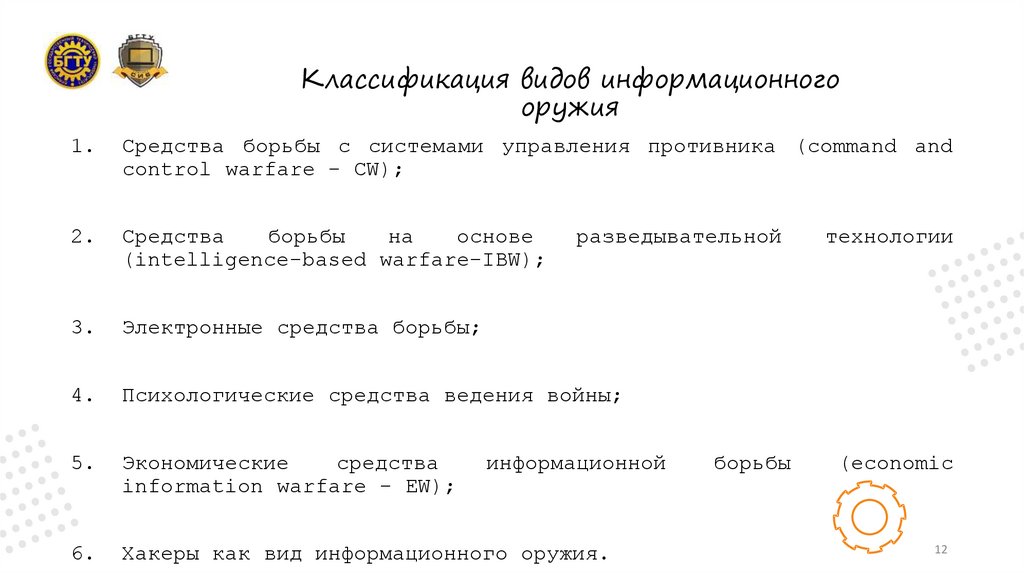

Классификация видов информационногооружия

1.

Средства борьбы с системами управления противника (command and

control warfare - CW);

2.

Средства

борьбы

на

основе

(intelligence-based warfare-IBW);

3.

Электронные средства борьбы;

4.

Психологические средства ведения войны;

5.

Экономические

средства

information warfare - EW);

6.

Хакеры как вид информационного оружия.

разведывательной

информационной

борьбы

технологии

(economic

12

13.

Концепции информационных войн вразвитых зарубежных странах

На сегодняшний день у большинства развитых стран мира уже

сформировались достаточно полные и непротиворечивые собственные

системы взглядов в отношении использования информационнопсихологической войны в качестве инструмента внешней политики.

Так как в настоящее время информационное общество еще не

выработало эффективный способ противодействия информационнопсихологической войны и подавления ее источников, использование

арсенала сил, средств и методов информационно-психологического

воздействия носит агрессивный характер практически повсеместно.

13

14.

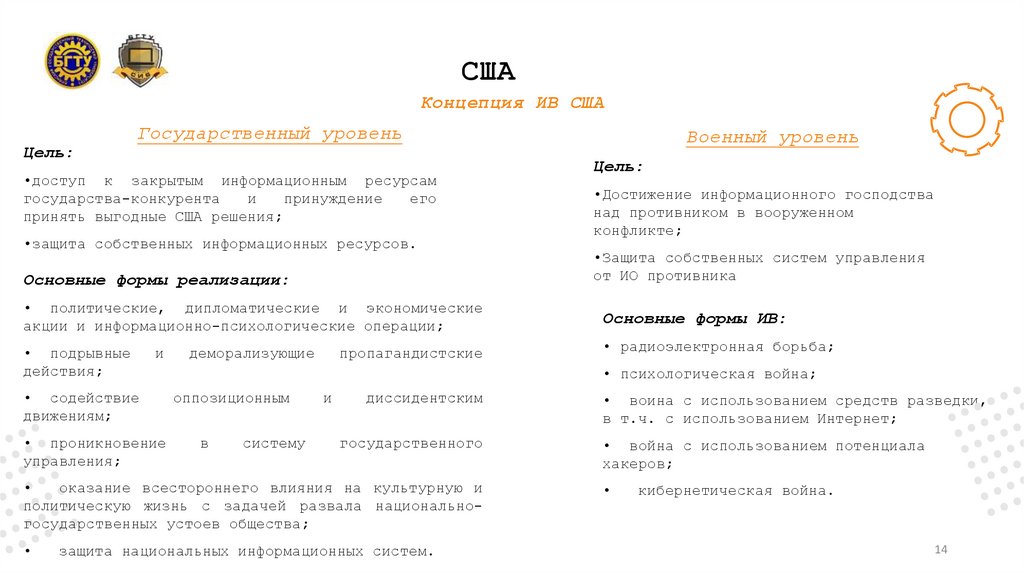

СШАКонцепция ИВ США

Государственный уровень

Цель:

•доступ к закрытым информационным ресурсам

государства-конкурента

и

принуждение

его

принять выгодные США решения;

•защита собственных информационных ресурсов.

Военный уровень

Цель:

•Достижение информационного господства

над противником в вооруженном

конфликте;

Основные формы реализации:

•Защита собственных систем управления

от ИО противника

• политические, дипломатические и экономические

акции и информационно-психологические операции;

Основные формы ИВ:

• подрывные

действия;

и

• содействие

движениям;

• проникновение

управления;

деморализующие

пропагандистские

• психологическая война;

оппозиционным

в

систему

и

диссидентским

государственного

оказание всестороннего влияния на культурную и

политическую жизнь с задачей развала национальногосударственных устоев общества;

• радиоэлектронная борьба;

защита национальных информационных систем.

• воина с использованием средств разведки,

в т.ч. с использованием Интернет;

• война с использованием потенциала

хакеров;

кибернетическая война.

14

15.

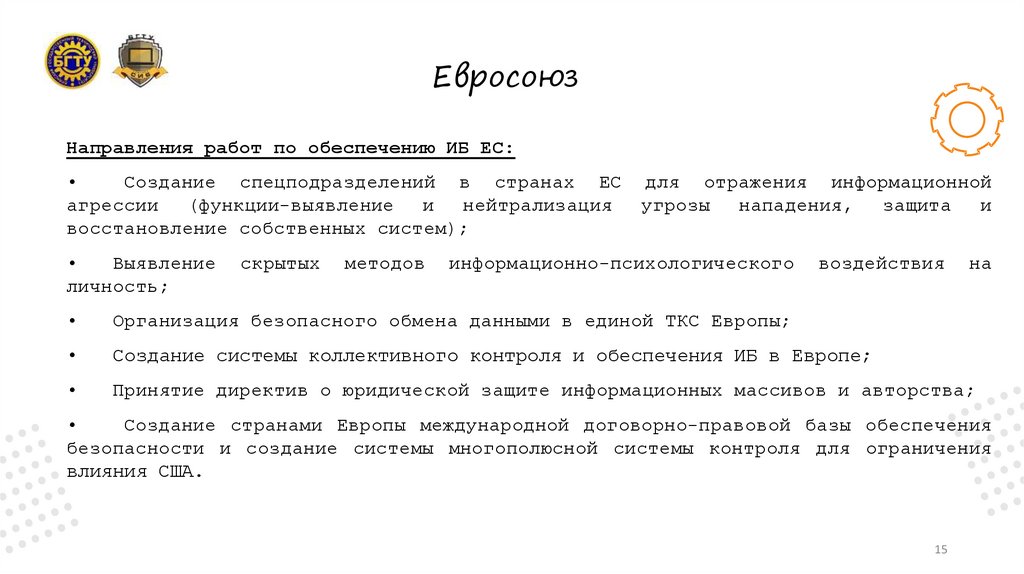

ЕвросоюзНаправления работ по обеспечению ИБ ЕС:

Создание спецподразделений в странах ЕС

агрессии (функции-выявление и нейтрализация

восстановление собственных систем);

Выявление

личность;

скрытых

методов

для отражения информационной

угрозы нападения, защита и

информационно-психологического

воздействия

на

Организация безопасного обмена данными в единой ТКС Европы;

Создание системы коллективного контроля и обеспечения ИБ в Европе;

Принятие директив о юридической защите информационных массивов и авторства;

Создание странами Европы международной договорно-правовой базы обеспечения

безопасности и создание системы многополюсной системы контроля для ограничения

влияния США.

15

16.

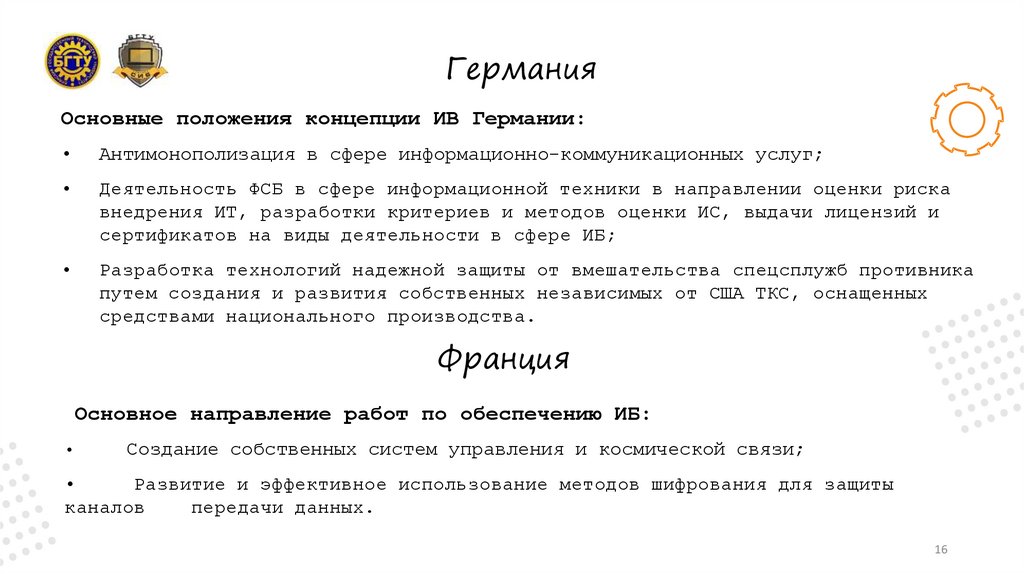

ГерманияОсновные положения концепции ИВ Германии:

Антимонополизация в сфере информационно-коммуникационных услуг;

Деятельность ФСБ в сфере информационной техники в направлении оценки риска

внедрения ИТ, разработки критериев и методов оценки ИС, выдачи лицензий и

сертификатов на виды деятельности в сфере ИБ;

Разработка технологий надежной защиты от вмешательства спецсплужб противника

путем создания и развития собственных независимых от США ТКС, оснащенных

средствами национального производства.

Франция

Основное направление работ по обеспечению ИБ:

Создание собственных систем управления и космической связи;

Развитие и эффективное использование методов шифрования для защиты

каналов

передачи данных.

16

17.

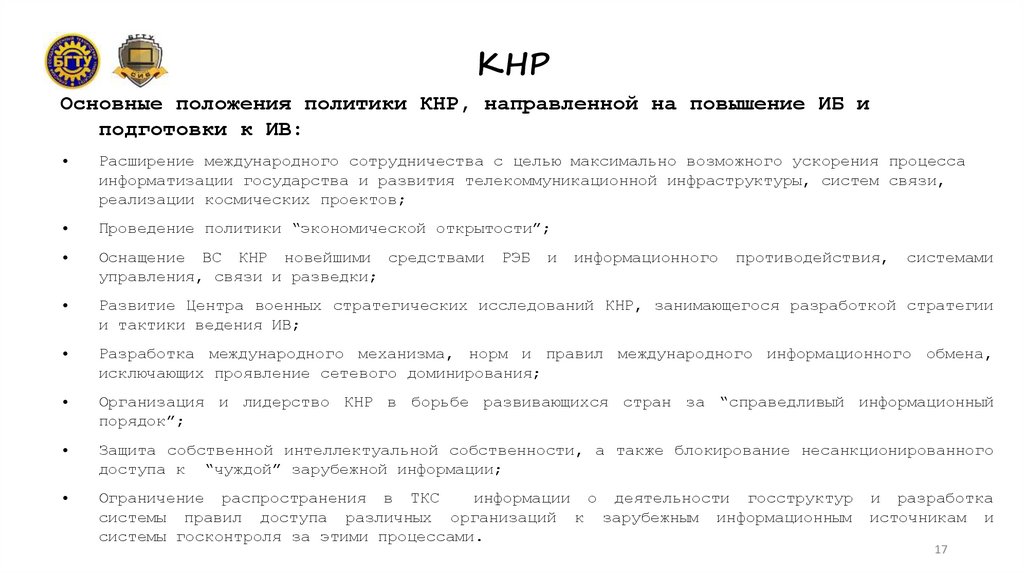

КНРОсновные положения политики КНР, направленной на повышение ИБ и

подготовки к ИВ:

Расширение международного сотрудничества с целью максимально возможного ускорения процесса

информатизации государства и развития телекоммуникационной инфраструктуры, систем связи,

реализации космических проектов;

Проведение политики “экономической открытости”;

Оснащение ВС КНР новейшими средствами

управления, связи и разведки;

Развитие Центра военных стратегических исследований КНР, занимающегося разработкой стратегии

и тактики ведения ИВ;

Разработка международного механизма, норм и правил международного информационного обмена,

исключающих проявление сетевого доминирования;

Организация и лидерство КНР в борьбе развивающихся стран за “справедливый информационный

порядок”;

Защита собственной интеллектуальной собственности, а также блокирование несанкционированного

доступа к “чуждой” зарубежной информации;

Ограничение распространения в ТКС

информации о деятельности госструктур

системы правил доступа различных организаций к зарубежным информационным

системы госконтроля за этими процессами.

РЭБ

и

информационного

противодействия,

системами

и разработка

источникам и

17

18.

Сущность и основные понятия информационнойбезопасности

Информация - сведения (сообщения, данные) независимо от формы их

представления. (ФЗ РФ № 149 “Об информации, информационных технологиях и

защите информации ” от 27.07.06 г.)

Информация (И) как объект защиты имеет следующие особенности и свойства:

Информация нематериальна;

Информация доступна человеку, если она содержится на материальном

носителе;

Ценность информации оценивается степенью полезности ее для

пользователя;

Учитывая, что информация может быть для получателя полезной или

вредной, что она покупается и продается, то информацию можно

рассматривать как товар;

Ценность информации изменяется во времени;

Невозможно объективно оценить количество информации;

При копировании, не изменяющем информационные параметры носителя,

количество информации не меняется, а цена снижается.

18

19.

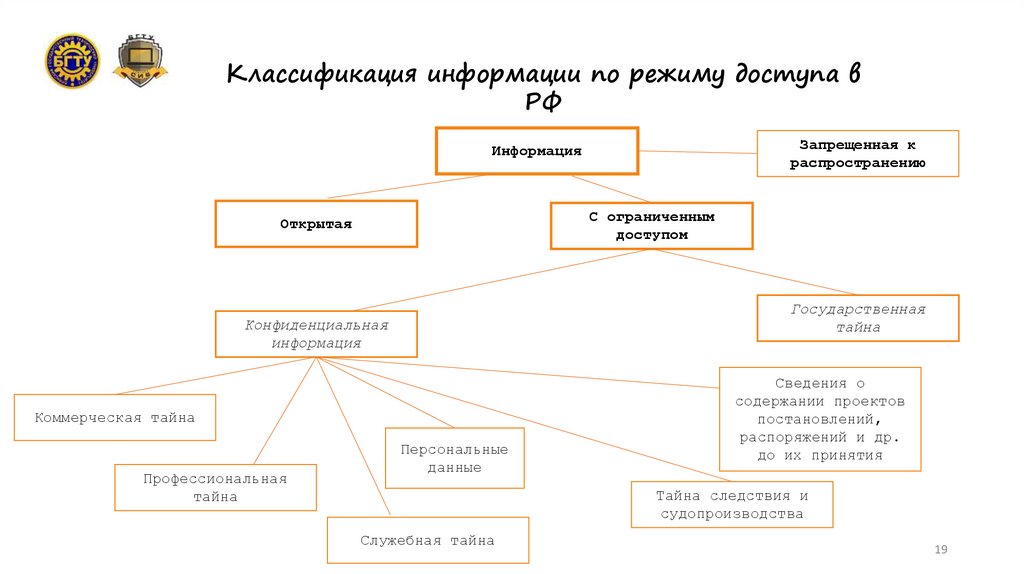

Классификация информации по режиму доступа вРФ

Запрещенная к

распространению

Информация

С ограниченным

доступом

Открытая

Государственная

тайна

Конфиденциальная

информация

Коммерческая тайна

Профессиональная

тайна

Персональные

данные

Сведения о

содержании проектов

постановлений,

распоряжений и др.

до их принятия

Тайна следствия и

судопроизводства

Служебная тайна

19

20.

Конфиденциальная информация - документированная информация, доступ к которойограничивается в соответствии с законодательством Российской Федерации. По содержанию

конфиденциальная информация может иметь профессиональный, коммерческий, служебный, и

другой характер.

Государственная тайна – защищаемые государством сведения в области его военной,

внешнеполитической,

экономической,

разведывательной,

контрразведывательной

и

оперативно-розыскной деятельности, распространение которых может нанести ущерб

безопасности страны.

Защита информации – это деятельность, направленная на предотвращение утечки

защищаемой

информации,

несанкционированных

и

непреднамеренных

воздействий

на

защищаемую информацию.

В

настоящее

время

проблема

защиты

информации

рассматривается

как

проблема

информационной безопасности – неотъемлемой составной части национальной безопасности

РФ.

Это

определено

в

Концепции

национальной

безопасности

РФ

и

Доктриной

информационной безопасности РФ.

Информационная

безопасность

РФ

определяется

как

состояние

защищенности

её

национальных интересов в информационной сфере, определяющихся совокупностью интересов

личности, общества и государства.

20

21.

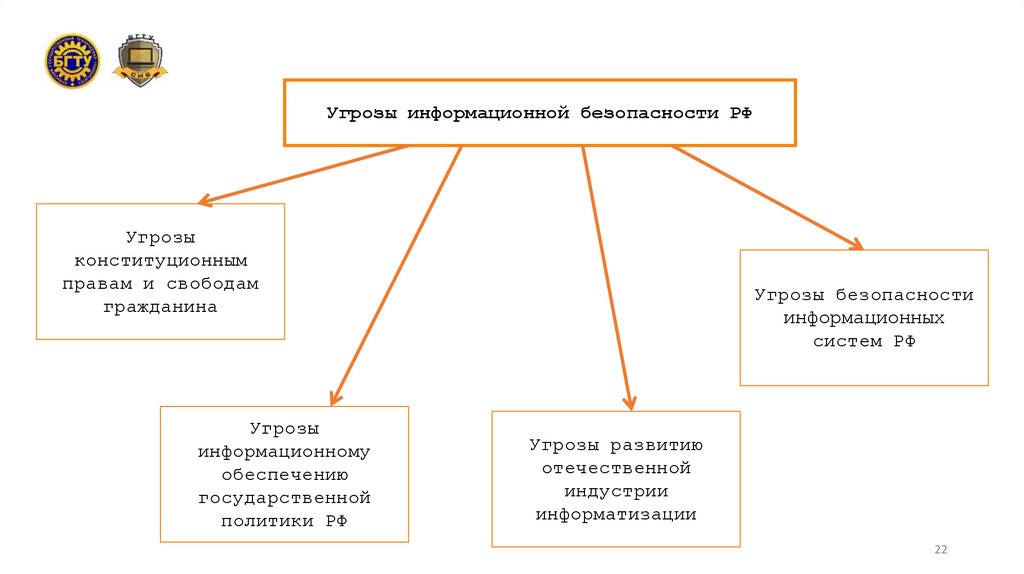

Виды угроз информационной безопасности РФПод

угрозой

информационной

безопасности

понимается

потенциально возможное событие, процесс или явление,

которые могут привести к уничтожению, утрате целостности

или секретности информации.

Виды угроз информационной безопасности определены в

“Доктрине

информационной

безопасности

Российской

Федерации”, утвержденной Президентом РФ 06.12.16. По

своей

общей

направленности

угрозы

информационной

безопасности РФ подразделяются на следующие виды:

21

22.

Угрозы информационной безопасности РФУгрозы

конституционным

правам и свободам

гражданина

Угрозы

информационному

обеспечению

государственной

политики РФ

Угрозы безопасности

информационных

систем РФ

Угрозы развитию

отечественной

индустрии

информатизации

22

23.

Источники угроз информационной безопасностиРФ

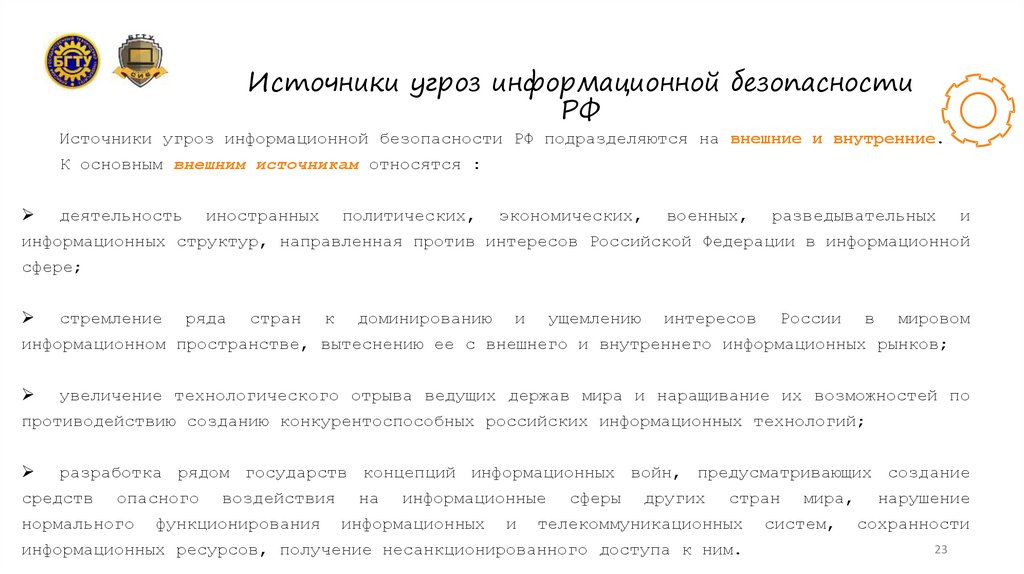

Источники угроз информационной безопасности РФ подразделяются на внешние и внутренние.

К основным внешним источникам относятся :

деятельность

иностранных

политических,

экономических,

военных,

разведывательных

и

информационных структур, направленная против интересов Российской Федерации в информационной

сфере;

стремление

ряда

стран

к

доминированию

и

ущемлению

интересов

России

в

мировом

информационном пространстве, вытеснению ее с внешнего и внутреннего информационных рынков;

увеличение технологического отрыва ведущих держав мира и наращивание их возможностей по

противодействию созданию конкурентоспособных российских информационных технологий;

разработка рядом государств концепций информационных войн, предусматривающих создание

средств

опасного

нормального

воздействия

функционирования

на

информационные

информационных

и

сферы

других

стран

телекоммуникационных

информационных ресурсов, получение несанкционированного доступа к ним.

мира,

систем,

нарушение

сохранности

23

24.

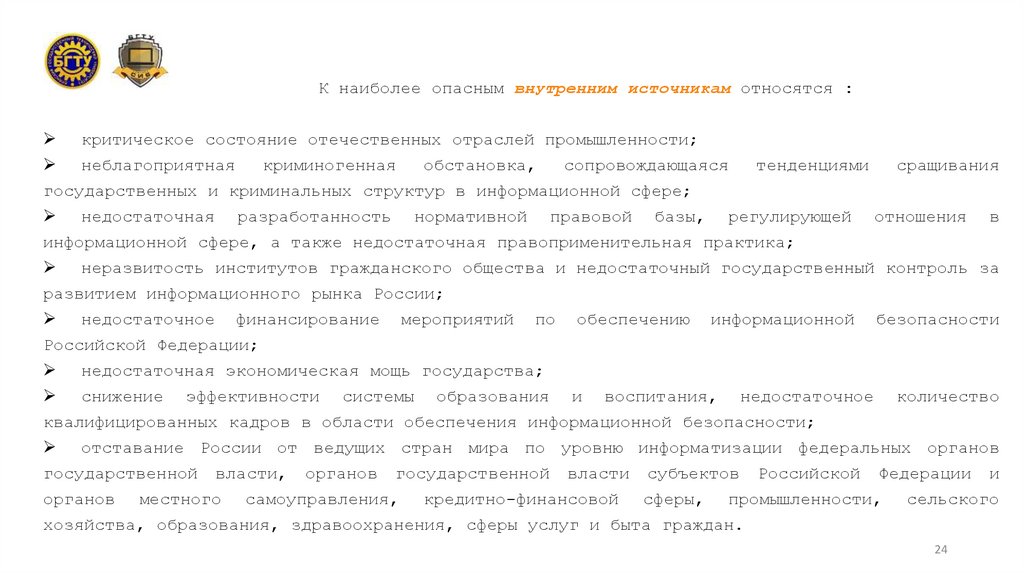

К наиболее опасным внутренним источникам относятся :критическое состояние отечественных отраслей промышленности;

неблагоприятная

криминогенная

обстановка,

сопровождающаяся

тенденциями

сращивания

государственных и криминальных структур в информационной сфере;

недостаточная

разработанность

нормативной

правовой

базы,

регулирующей

отношения

в

информационной сфере, а также недостаточная правоприменительная практика;

неразвитость институтов гражданского общества и недостаточный государственный контроль за

развитием информационного рынка России;

недостаточное

финансирование

мероприятий

по

обеспечению

информационной

безопасности

Российской Федерации;

недостаточная экономическая мощь государства;

снижение

эффективности

системы

образования

и

воспитания,

недостаточное

количество

квалифицированных кадров в области обеспечения информационной безопасности;

отставание России от ведущих стран мира по уровню информатизации федеральных органов

государственной

органов

власти,

местного

органов

государственной

самоуправления,

власти

кредитно-финансовой

субъектов

сферы,

Российской

Федерации

промышленности,

и

сельского

хозяйства, образования, здравоохранения, сферы услуг и быта граждан.

24

25.

ИНТЕРЕСЫгосударства

ИНТЕРЕСЫ

ОБЩЕСТВА

Обеспечение ИБ

Защита государственных

информационных ресурсов

Обеспечение режима

секретности

Обеспечение безопасности

ИТКС

Противодействие

техническим разведкам

Создание единого

информационного

пространства

Обеспечение безопасности

шифрованной связи

Информационное

обеспечение

государственной политики

Правовое обеспечение ИБ

Задачи обеспечения информационной безопасности в

различных сферах деятельности

Защита от

информационного

воздействия

Обеспечение прав на

получение информации

ИНТЕРЕСЫ

ЛИЧНОСТИ

Защита информации личного

характера

Защита

интеллектуальной

собственности

22

25

26.

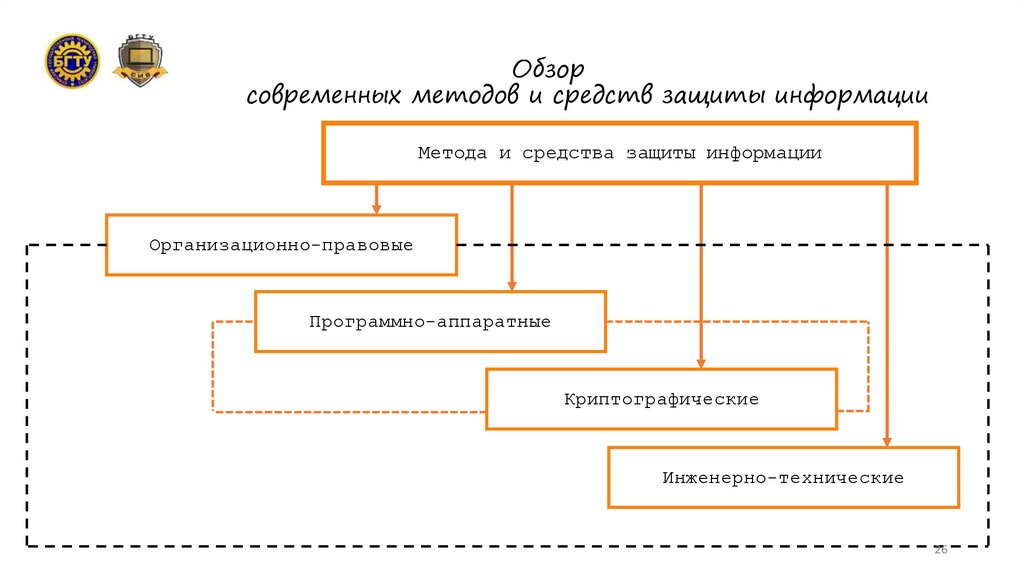

Обзорсовременных методов и средств защиты информации

Метода и средства защиты информации

Организационно-правовые

Программно-аппаратные

Криптографические

Инженерно-технические

26

27.

МОДЕЛЬ ПОСТРОЕНИЯ СИСТЕМЫ ЗАЩИТЫГОСТ Р ИСО/МЭК 15408-1-2012 Информационная технология (ИТ). Методы и средства обеспечения безопасности. Критерии оценки

безопасности информационных технологий. Часть 1. Введение и общая модель .

оценивают

Владельцы

хотят минимизировать

предпринимают

контрмеры

которые могут быть

уменьшены

могут знать

чтобы уменьшить

активы

которые могут иметь

уязвимости

которые используют

ведущие к

Источники угроз

(нарушители)

порождают

для

риск

которые повышают

угрозы

для

хотят злоупотребить и/или могут нанести ущерб

27

28.

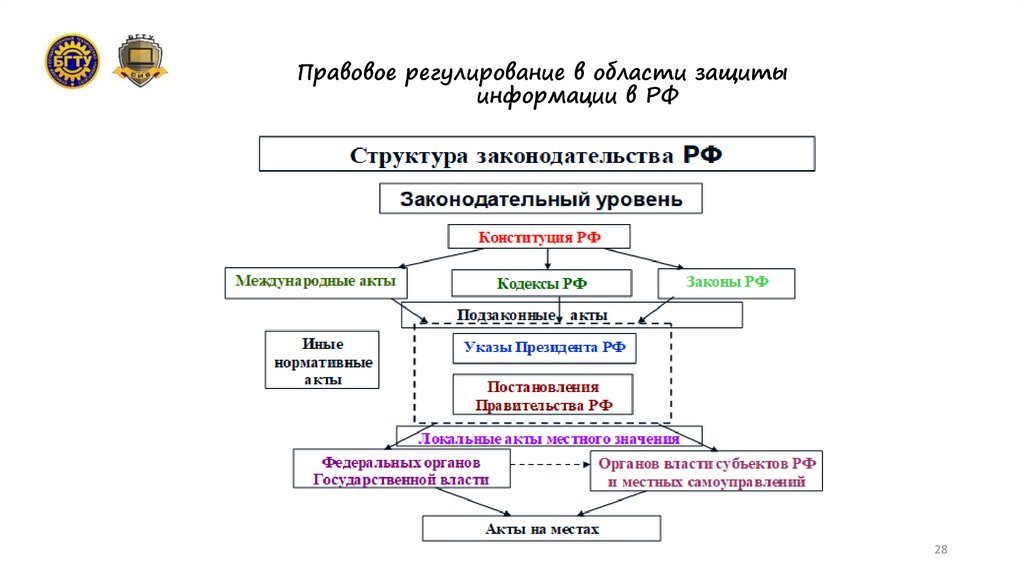

Правовое регулирование в области защитыинформации в РФ

28

29.

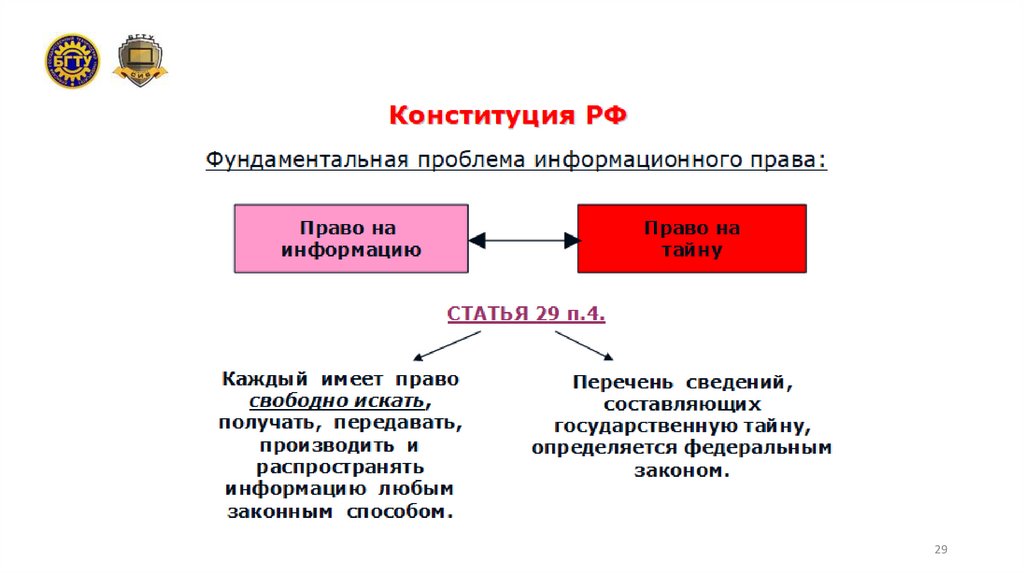

2930.

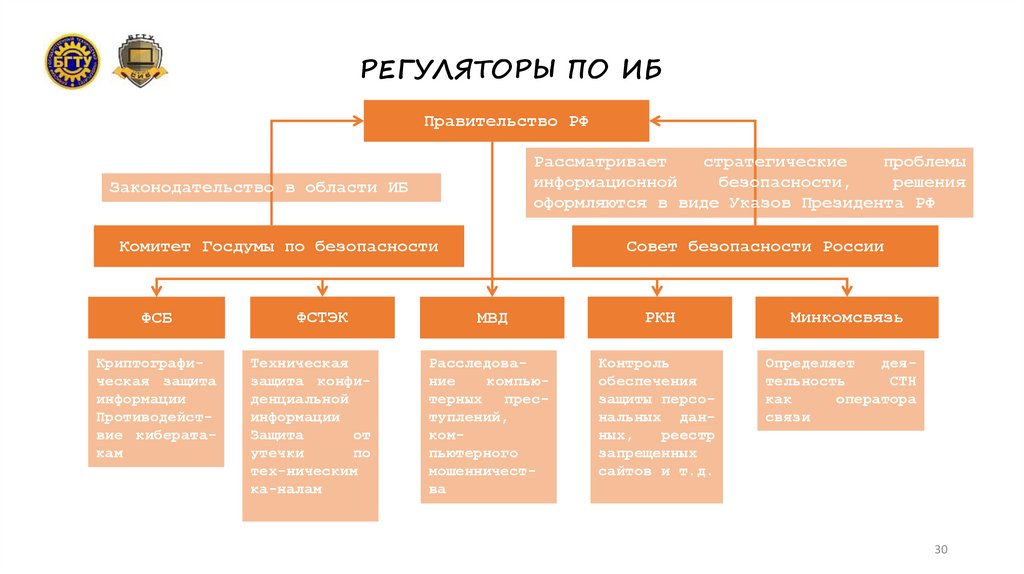

РЕГУЛЯТОРЫ ПО ИБПравительство РФ

Рассматривает

стратегические

проблемы

информационной

безопасности,

решения

оформляются в виде Указов Президента РФ

Законодательство в области ИБ

Комитет Госдумы по безопасности

ФСБ

Криптографическая защита

информации

Противодействие кибератакам

ФСТЭК

Техническая

защита конфиденциальной

информации

Защита

от

утечки

по

тех-ническим

ка-налам

Совет безопасности России

МВД

РКН

Минкомсвязь

Расследование

компьютерных преступлений,

компьютерного

мошенничества

Контроль

обеспечения

защиты персональных данных,

реестр

запрещенных

сайтов и т.д.

Определяет

деятельность

СТН

как

оператора

связи

30

31.

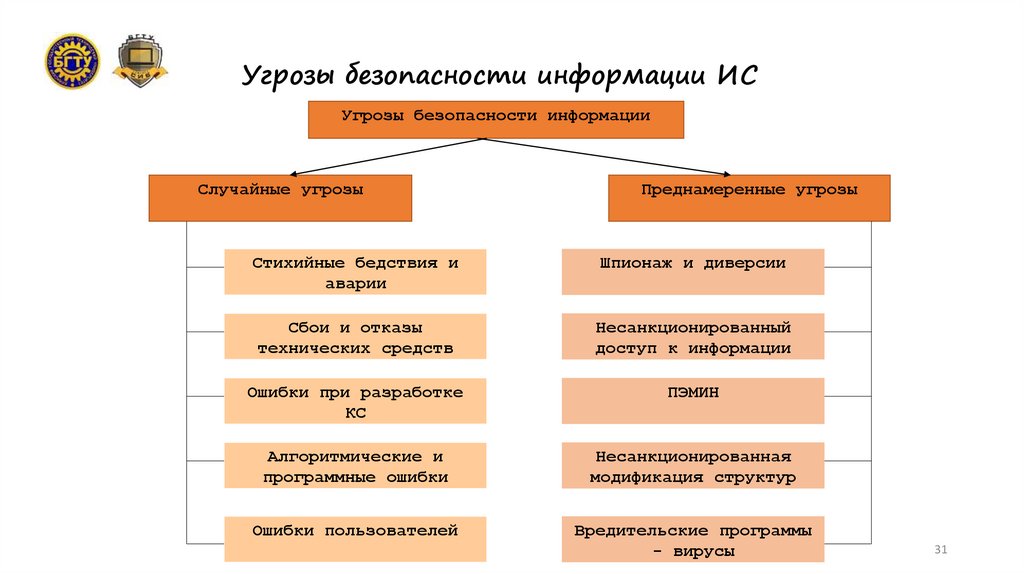

Угрозы безопасности информации ИСУгрозы безопасности информации

Случайные угрозы

Преднамеренные угрозы

Стихийные бедствия и

аварии

Шпионаж и диверсии

Сбои и отказы

технических средств

Несанкционированный

доступ к информации

Ошибки при разработке

КС

ПЭМИН

Алгоритмические и

программные ошибки

Несанкционированная

модификация структур

Ошибки пользователей

Вредительские программы

- вирусы

31

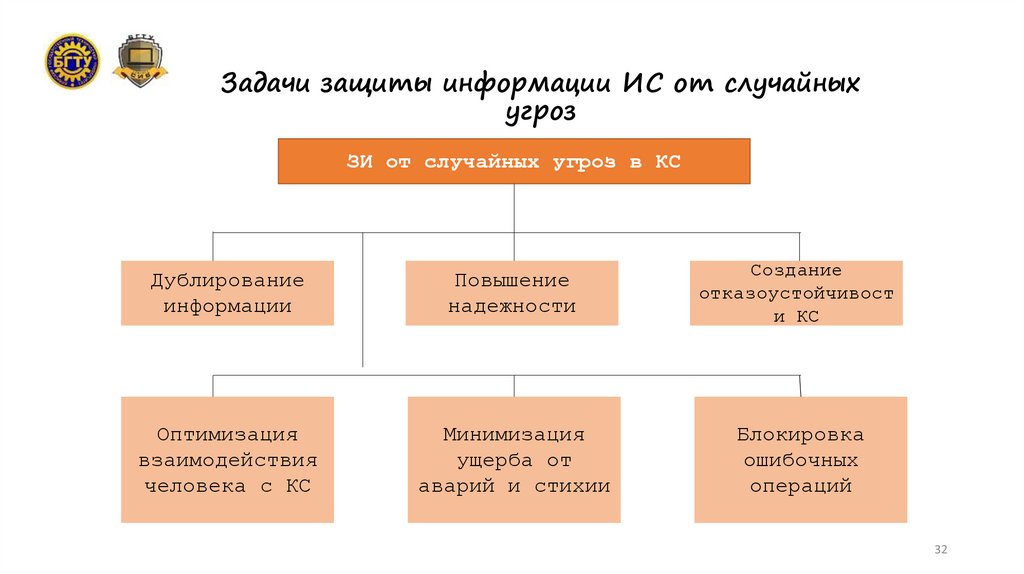

32.

Задачи защиты информации ИС от случайныхугроз

ЗИ от случайных угроз в КС

Дублирование

информации

Повышение

надежности

Создание

отказоустойчивост

и КС

Оптимизация

взаимодействия

человека с КС

Минимизация

ущерба от

аварий и стихии

Блокировка

ошибочных

операций

32

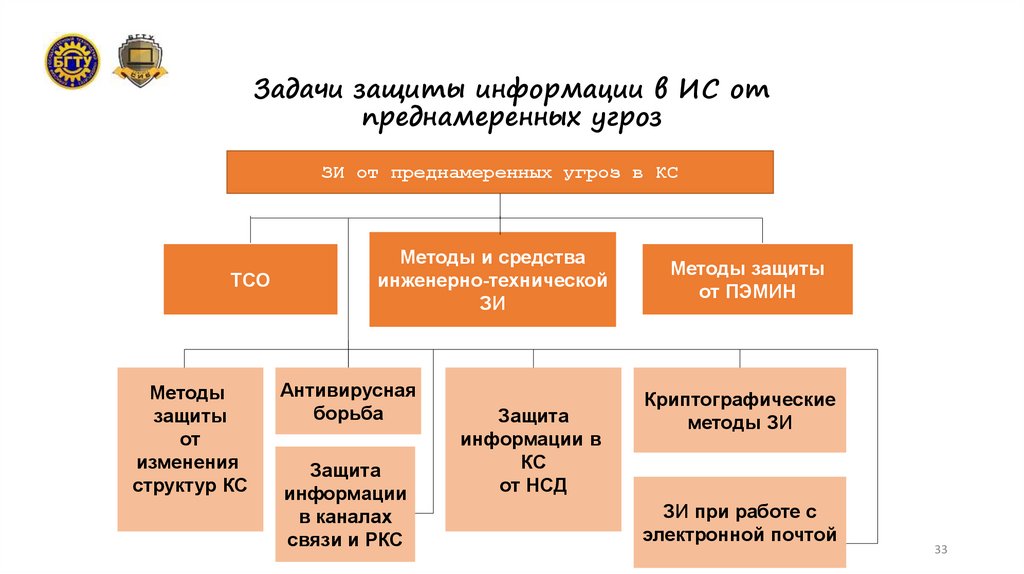

33.

Задачи защиты информации в ИС отпреднамеренных угроз

ЗИ от преднамеренных угроз в КС

ТСО

Методы

защиты

от

изменения

структур КС

Методы и средства

инженерно-технической

ЗИ

Антивирусная

борьба

Защита

информации

в каналах

связи и РКС

Защита

информации в

КС

от НСД

Методы защиты

от ПЭМИН

Криптографические

методы ЗИ

ЗИ при работе с

электронной почтой

33

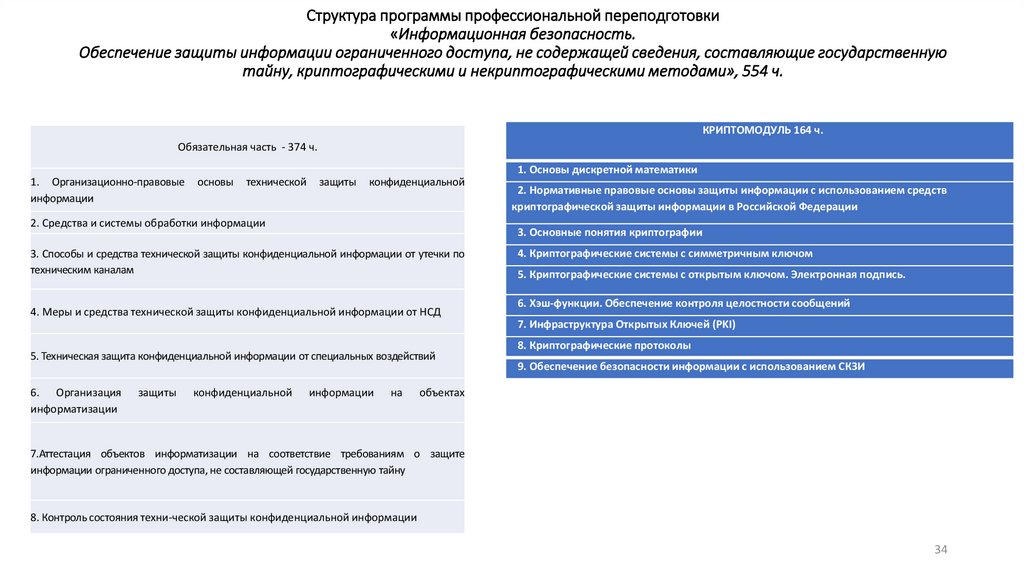

34.

Структура программы профессиональной переподготовки«Информационная безопасность.

Обеспечение защиты информации ограниченного доступа, не содержащей сведения, составляющие государственную

тайну, криптографическими и некриптографическими методами», 554 ч.

«Информационная 544безопасность»

КРИПТОМОДУЛЬ 164 ч.

Обязательная часть - 374 ч.

1. Основы дискретной математики

1. Организационно-правовые

информации

основы

технической

защиты

конфиденциальной

2. Средства и системы обработки информации

2. Нормативные правовые основы защиты информации с использованием средств

криптографической защиты информации в Российской Федерации

3. Основные понятия криптографии

3. Способы и средства технической защиты конфиденциальной информации от утечки по

техническим каналам

4. Меры и средства технической защиты конфиденциальной информации от НСД

4. Криптографические системы с симметричным ключом

5. Криптографические системы с открытым ключом. Электронная подпись.

6. Хэш-функции. Обеспечение контроля целостности сообщений

7. Инфраструктура Открытых Ключей (PKI)

5. Техническая защита конфиденциальной информации от специальных воздействий

6. Организация

информатизации

защиты

конфиденциальной

информации

на

8. Криптографические протоколы

9. Обеспечение безопасности информации с использованием СКЗИ

объектах

7.Аттестация объектов информатизации на соответствие требованиям о защите

информации ограниченного доступа, не составляющей государственную тайну

8. Контроль состояния техни-ческой защиты конфиденциальной информации

34

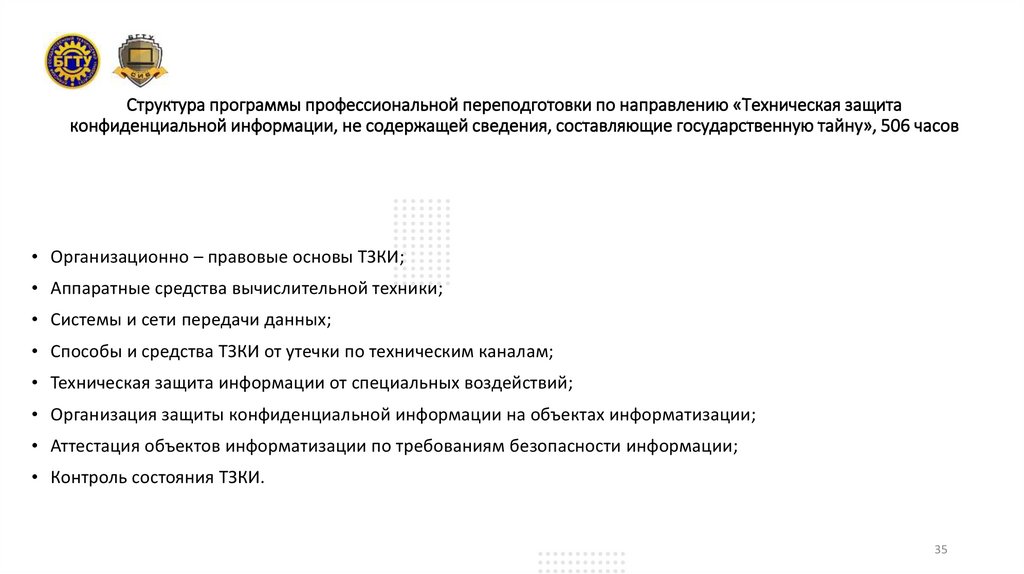

35.

Структура программы профессиональной переподготовки по направлению «Техническая защитаконфиденциальной информации, не содержащей сведения, составляющие государственную тайну», 506 часов

• Организационно – правовые основы ТЗКИ;

• Аппаратные средства вычислительной техники;

• Системы и сети передачи данных;

• Способы и средства ТЗКИ от утечки по техническим каналам;

• Техническая защита информации от специальных воздействий;

• Организация защиты конфиденциальной информации на объектах информатизации;

• Аттестация объектов информатизации по требованиям безопасности информации;

• Контроль состояния ТЗКИ.

35

36.

В данной лекции мы разобрали историюразвития проблемы защиты информации,

разобрали сущность и основные понятия

информационной безопасности.

Рассмотрели виды угроз и источников

информационной безопасности.

Разобрали задачи обеспечения

информационной безопасности в

различных сферах деятельности.

Рассмотрели современные методы и

средства защиты информации

36

37.

Спасибо за внимание!37

Информатика

Информатика