Похожие презентации:

Утечка данных P2P

1.

Утечка данных P2P(Настройка лаборатории)

Криминалистика - киберрасследования

2.

Предыстория кейса• Beat Step - компания, производящая звуковые эффекты для

популярных телешоу и фильмов.

• Два музыкальных файла Beat Step были украдены у компании и

распространены в Интернете.

• Один из них - файл, защищенный авторским правом, который

собирались использовать в предстоящем фильме.

• Другая не защищена авторскими правами, но она должна была

оставаться конфиденциальной.

• Компания Beat Step наняла вас, чтобы определить, кто и как мог

забрать файлы.

3.

Предыстория кейса• При обсуждении деталей дела "Beat Step" предоставил вам

(следственной группе XXX) следующую информацию:

• Файл 'Contraband.mp3' имеет двоичную подпись и является файлом,

защищенным авторским правом. Этот файл планировалось включить в

предстоящий фильм 'Fate With Money'.

• Файл 'Sample-1.mp3' не имеет двоичной подписи и не является файлом,

защищенным авторским правом. Однако этот файл планировалось

представить на встрече. Они хотят знать, была ли утечка файла по вине

сотрудника.

• Хэши MD5 и SHA1 файлов .mp3.

• Два возможных подозреваемых

• Камрин Аллен и Уиллис Гиббс

4.

Предыстория кейса• Вы изъяли ПК одного подозреваемого.

• Камрин Аллен

• Ваши цели:

Докажите или опровергните, что Камрин скачал файлы .mp3.

Если обнаружен материал, защищенный авторским правом, докажите

или опровергните, что он был получен от компании.

Определите, как Камрин приобрел материалы, защищенные авторским

правом, если таковые обнаружатся.

Ищите все случаи, когда Камрин скачивал/обменивался файлом(ами) с

кем-то еще.

Определите, есть ли другие подозреваемые, у которых может быть это

досье.

5.

Предыстория кейса• Судя по названию, дело об утечке данных связано с P2P.

• Однако мы должны предположить, что следователь не знал, что

подозреваемый использует P2P для передачи данных, когда начинал

расследование. Следователь должен это выяснить.

• P2P - это тип однорангового протокола связи Peer-to-Peer.

• Используется в основном для распространения цифровых медиафайлов.

• В одноранговой P2P сети каждый компьютер выступает в роли и сервера,

и клиента, передавая и получая файлы, а пропускная способность и

обработка данных распределяются между всеми участниками сети.

6.

Задачи• Установить VirtualBox или другой гипервизор

• Установить Kali Linux или другой дистрибутив Linux

• Создайть папку для лабораторных работ

• Скачать материалы по кейсу

• Записать хэш-информацию

• Установить необходимое программное обеспечение

• Реализация дополнительных конфигураций

7.

Установите VirtualBox• Загрузите VirtualBox с сайта

https://www.virtualbox.org/wiki/Downloads.

8.

Другие рекомендации• В данной лабораторной демонстрации будет использоваться

VirtualBox, но можно рассмотреть и другие гипервизоры:

• VMWare - https://www.vmware.com/products/workstationplayer/workstation-player-evaluation.html

• Подсистема Windows для Linux (WSL) - https://docs.microsoft.com/enus/windows/wsl/install-win10

9.

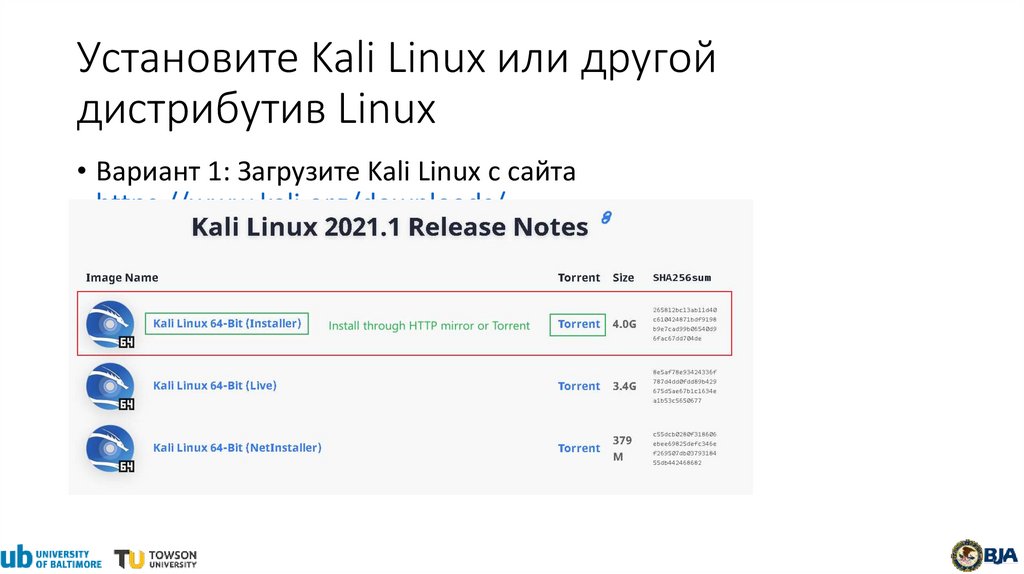

Установите Kali Linux или другойдистрибутив Linux

• Вариант 1: Загрузите Kali Linux с сайта

https://www.kali.org/downloads/.

10.

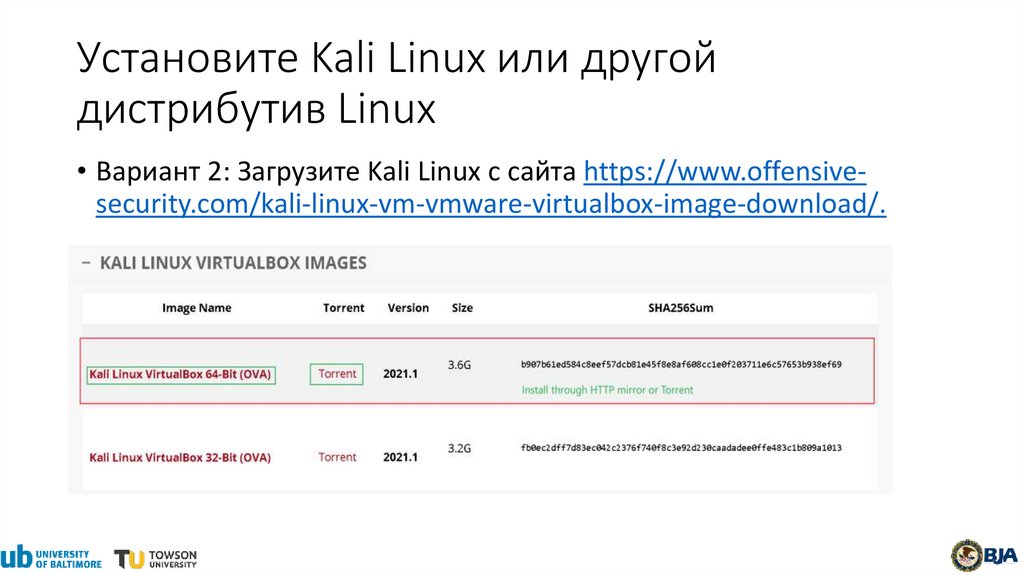

Установите Kali Linux или другойдистрибутив Linux

• Вариант 2: Загрузите Kali Linux с сайта https://www.offensivesecurity.com/kali-linux-vm-vmware-virtualbox-image-download/.

11.

Установите Kali Linux или другойдистрибутив Linux

• Разница между 'Installer' и 'OVA':

• OVA - это предварительно настроенная виртуальная машина. После

загрузки 'OVA' и запуска виртуальной машины вы загрузитесь прямо на

рабочий стол. Вам не придется проходить процесс установки

операционной системы.

• Более простая установка, но не рекомендуется, если вам нужно контролировать

объем дискового пространства, используемого ВМ. OVA" будет иметь заданный

объем дискового пространства.

• Установщик" - это ISO-файл операционной системы. Вам нужно будет

установить операционную систему на виртуальный жесткий диск ВМ.

• Рекомендуется, если вы хотите контролировать, сколько дискового пространства

использует виртуальная машина, какое окружение рабочего стола вы хотите, и

какие приложения вы хотите установить на систему при запуске.

12.

Другие рекомендации• Для демонстрации в лаборатории будет использоваться Kali Linux, но

можно рассмотреть и другие операционные системы:

• Parrot OS - https://parrotsec.org/download/

• Backbox Linux - https://www.backbox.org/download/

• Рабочая станция SIFT - https://digital-forensics.sans.org/community/downloads

• Fedora Security - https://labs.fedoraproject.org/security/download/index.html

• BlackArch Linux - https://www.blackarch.org/downloads.html

• Рекомендуется устанавливать BlackArch в качестве репозитория на Arch-системы,

поскольку ISO для BlackArch имеет большой размер и содержит больше инструментов,

чем вам нужно.

• Вы можете использовать любой дистрибутив и получить те же

результаты.

13.

Откройте терминал• Эта лабораторная демонстрация будет проводиться через терминал

(командную строку). В связи с этим многие инструменты будут

запускаться через командную строку.

• В случае если вы предпочитаете использовать программы с графическим

интерфейсом, вам будут предложены инструменты с графическим интерфейсом

(если применимо).

• Дистрибутивы Linux поставляются с эмуляторами терминалов по

умолчанию, поэтому вам не нужно ничего устанавливать.

• Для открытия терминала обычно используется сочетание клавиш

"ctrl+alt+t". Кроме того, вы можете найти программу запуска

терминала на панели/инструментальной панели или в меню

приложений/пуска.

14.

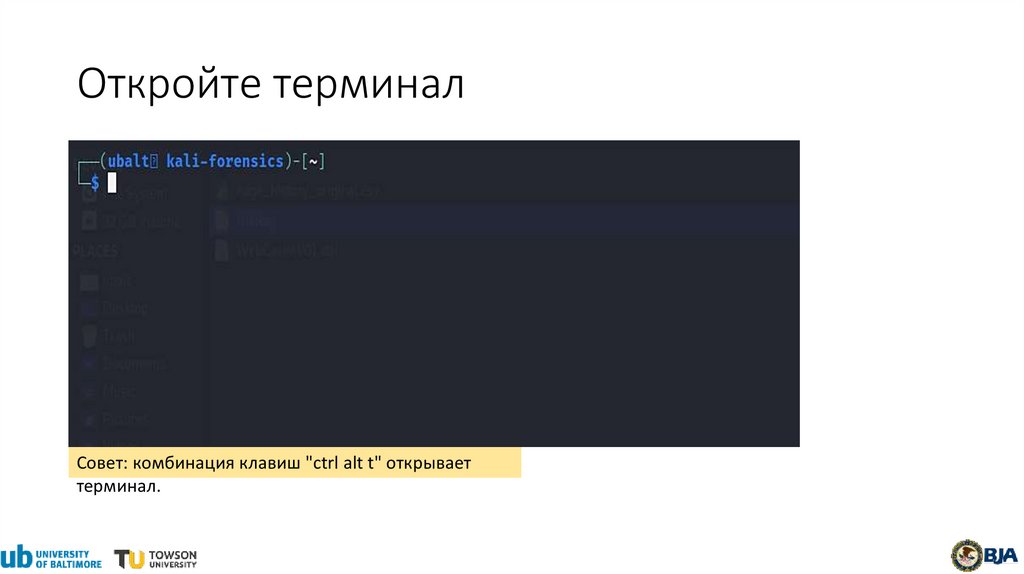

Откройте терминалСовет: комбинация клавиш "ctrl alt t" открывает

терминал.

15.

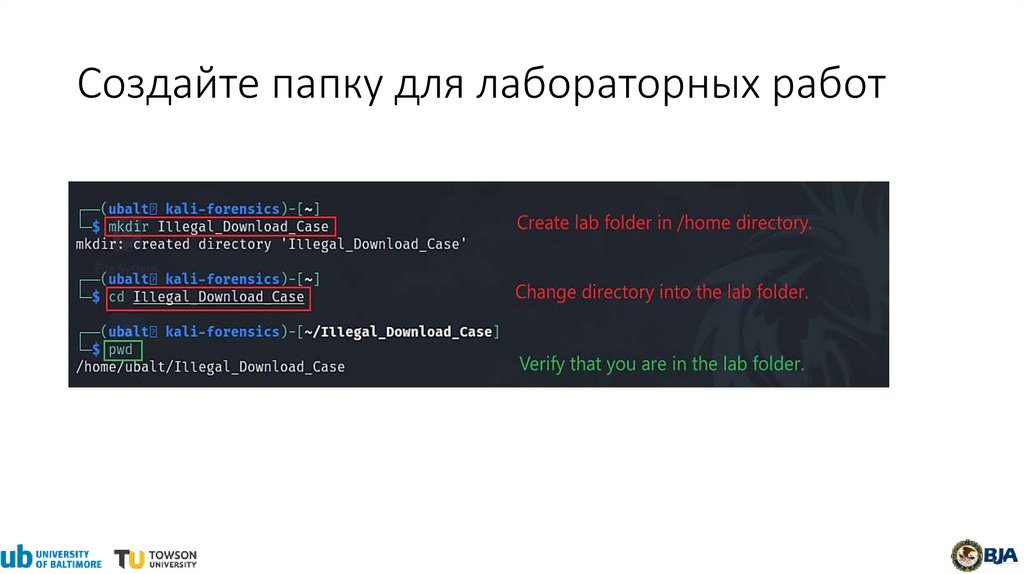

Создайте папку для лабораторных работ16.

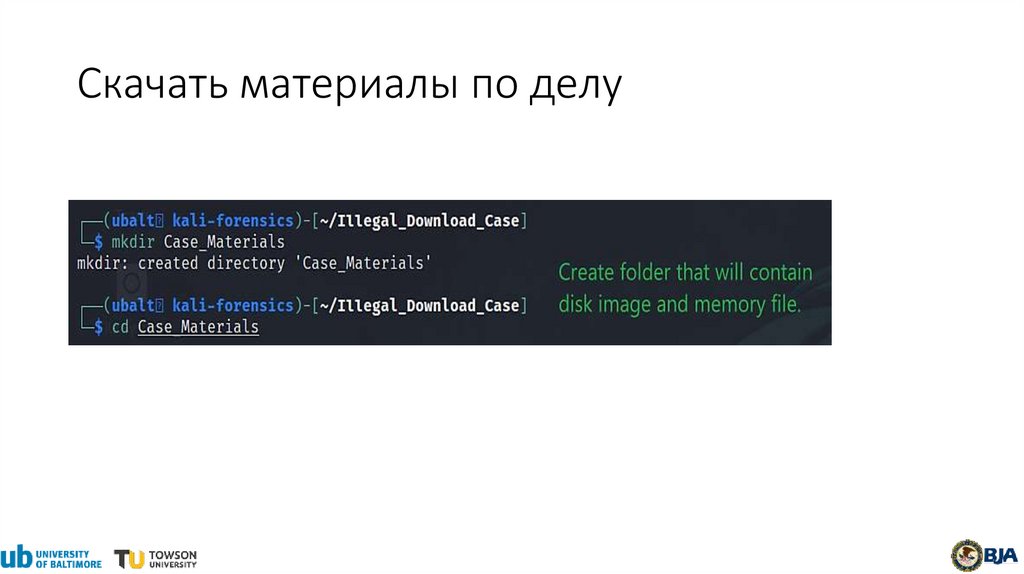

Скачать материалы по делу17.

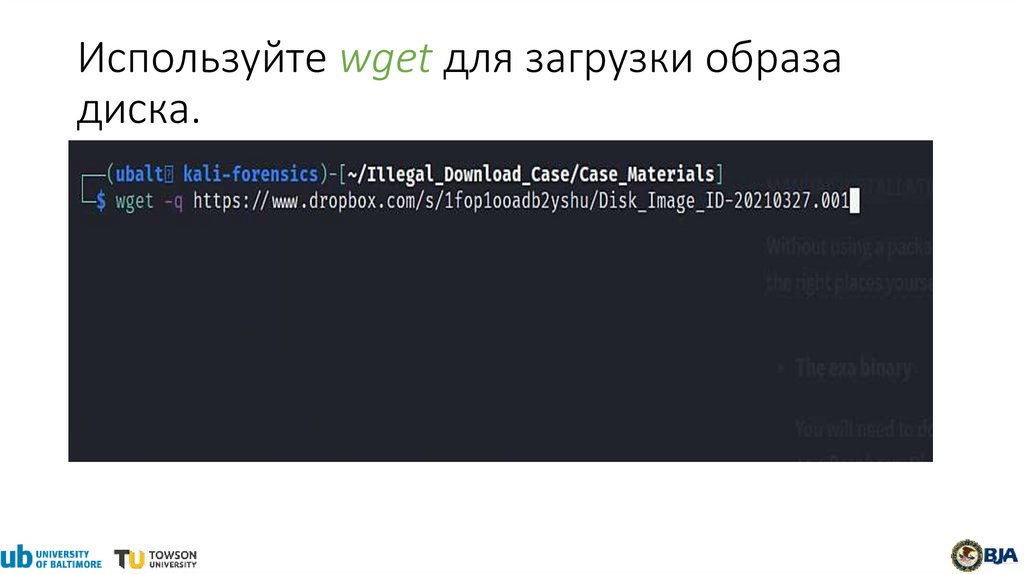

Используйте wget для загрузки образадиска.

18.

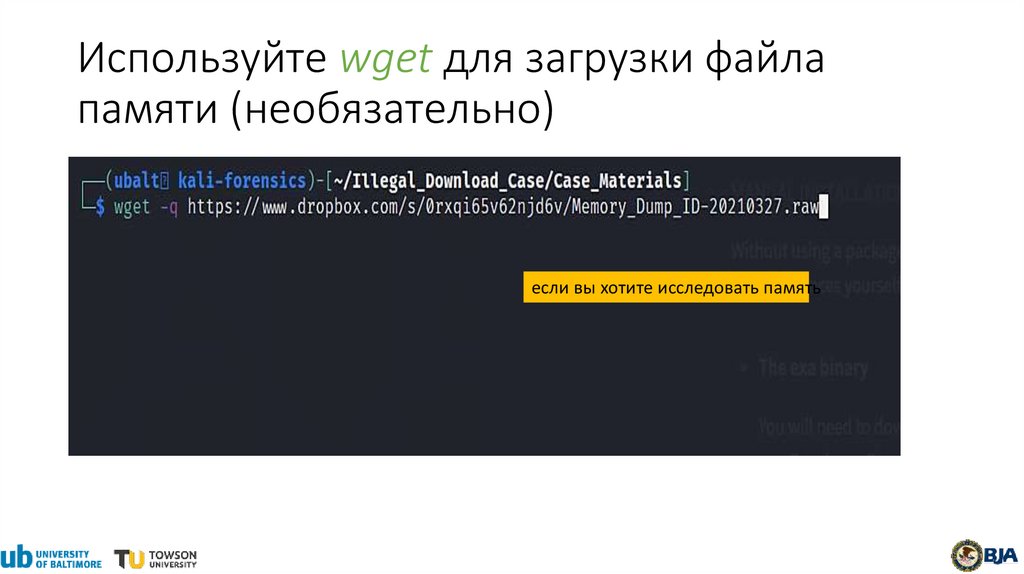

Используйте wget для загрузки файлапамяти (необязательно)

если вы хотите исследовать память

19.

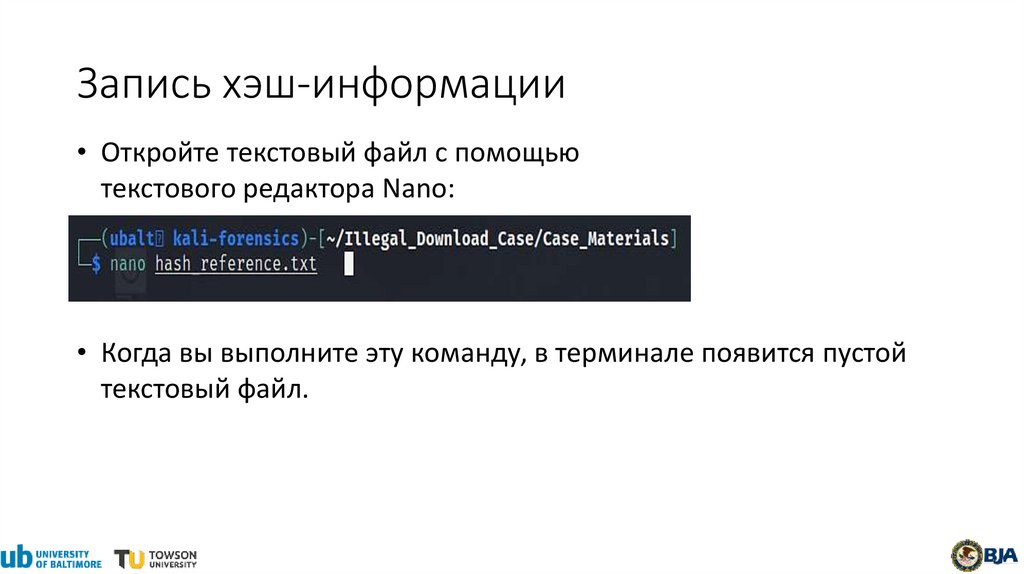

Запись хэш-информации• Откройте текстовый файл с помощью

текстового редактора Nano:

• Когда вы выполните эту команду, в терминале появится пустой

текстовый файл.

20.

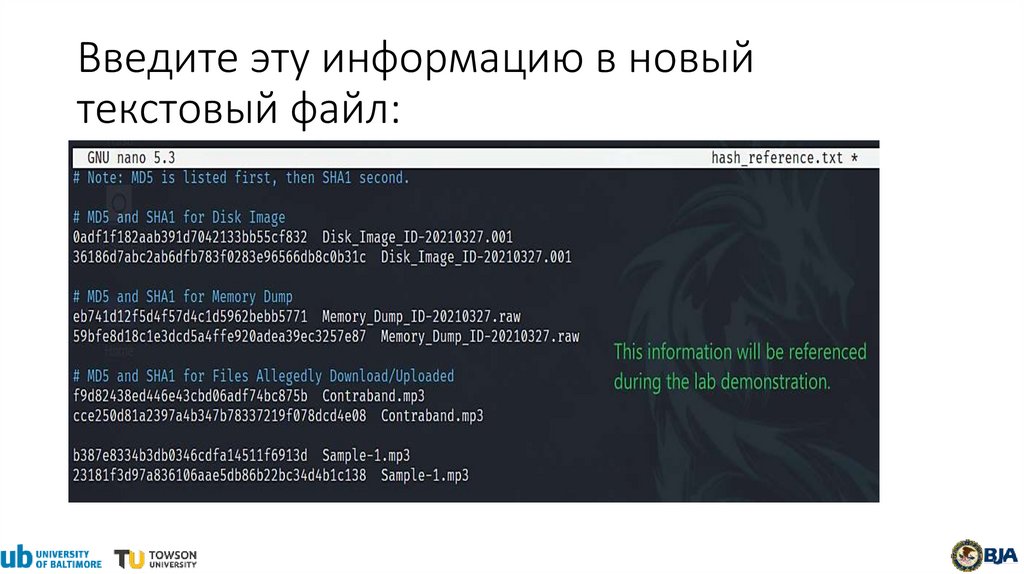

Введите эту информацию в новыйтекстовый файл:

21.

Установите необходимое программноеобеспечение

• Для этой работы вам понадобятся:

AnalyzeMFT

Exiftool

Git

Хашдип

Liblnk-utils

LibreOffice

Матт

Python 2 и 3

Регриппер

Sleuthkit

Sqlite3

Редактор торрент-файлов

Парсер журналов USN

Рекордсмен ВМС США

Волатильность

Вино

22.

Скрипт установки• Загрузите файл p2p_lab_tool_install.bash в папку /Scripts.

• Чтобы запустить скрипт, либо:

• Запустите скрипт с помощью команды bash:

• bash p2p_lab_tool_install.bash

• Запустите сценарий как исполняемый файл:

• sudo chmod +x p2p_lab_tool_install.bash

• ./p2p_lab_tool_install.bash

23.

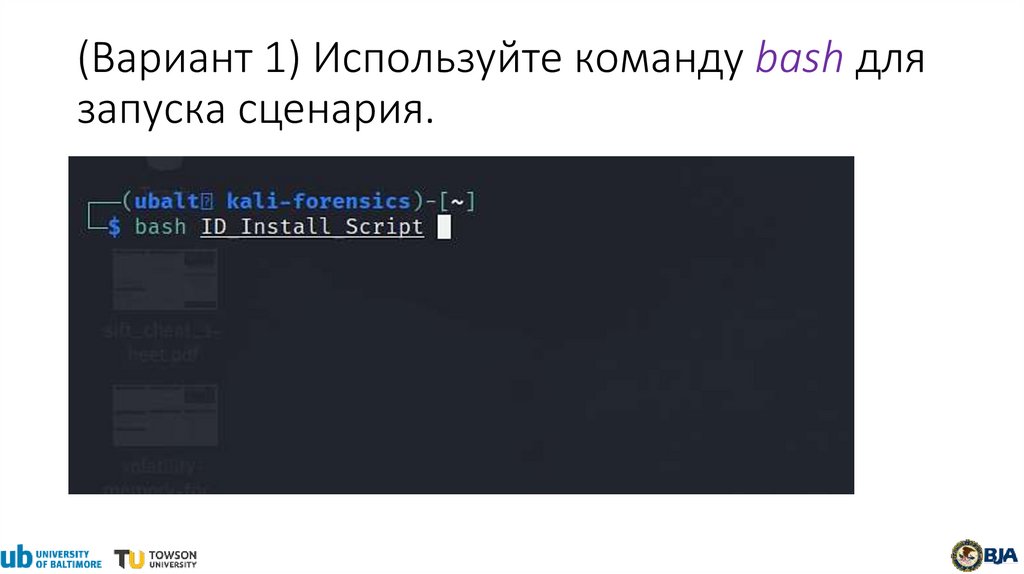

(Вариант 1) Используйте команду bash длязапуска сценария.

24.

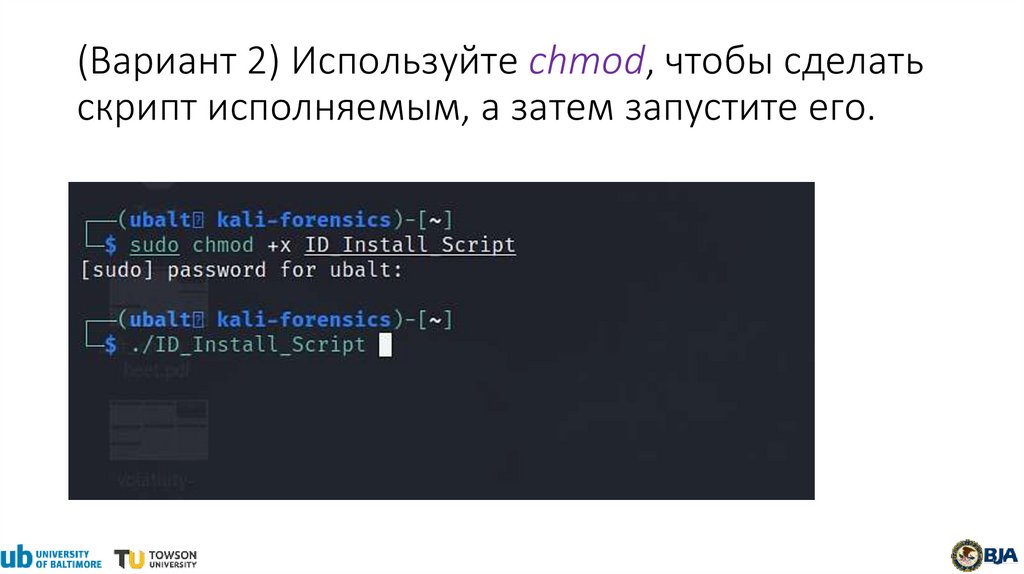

(Вариант 2) Используйте chmod, чтобы сделатьскрипт исполняемым, а затем запустите его.

25.

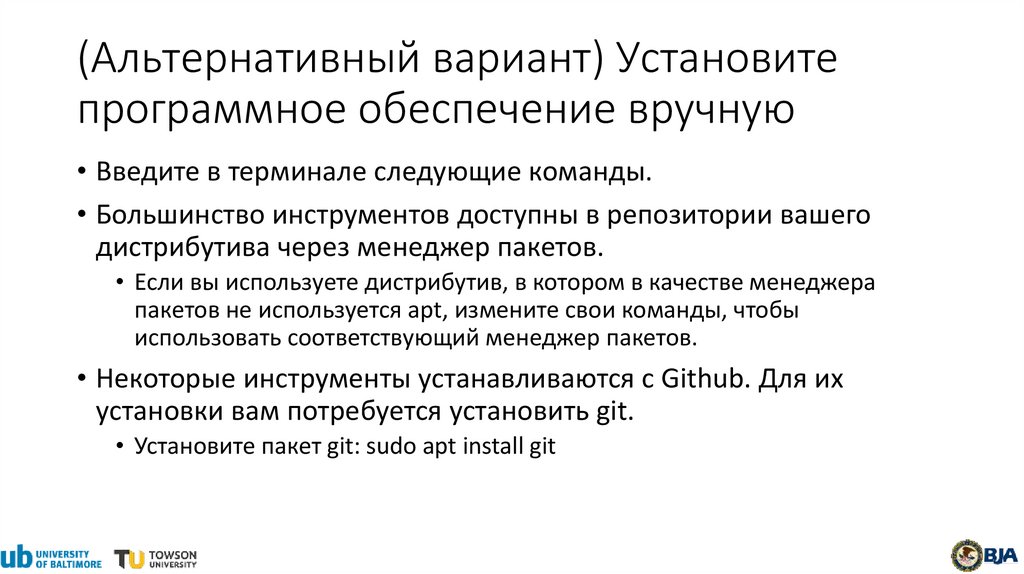

(Альтернативный вариант) Установитепрограммное обеспечение вручную

• Введите в терминале следующие команды.

• Большинство инструментов доступны в репозитории вашего

дистрибутива через менеджер пакетов.

• Если вы используете дистрибутив, в котором в качестве менеджера

пакетов не используется apt, измените свои команды, чтобы

использовать соответствующий менеджер пакетов.

• Некоторые инструменты устанавливаются с Github. Для их

установки вам потребуется установить git.

• Установите пакет git: sudo apt install git

26.

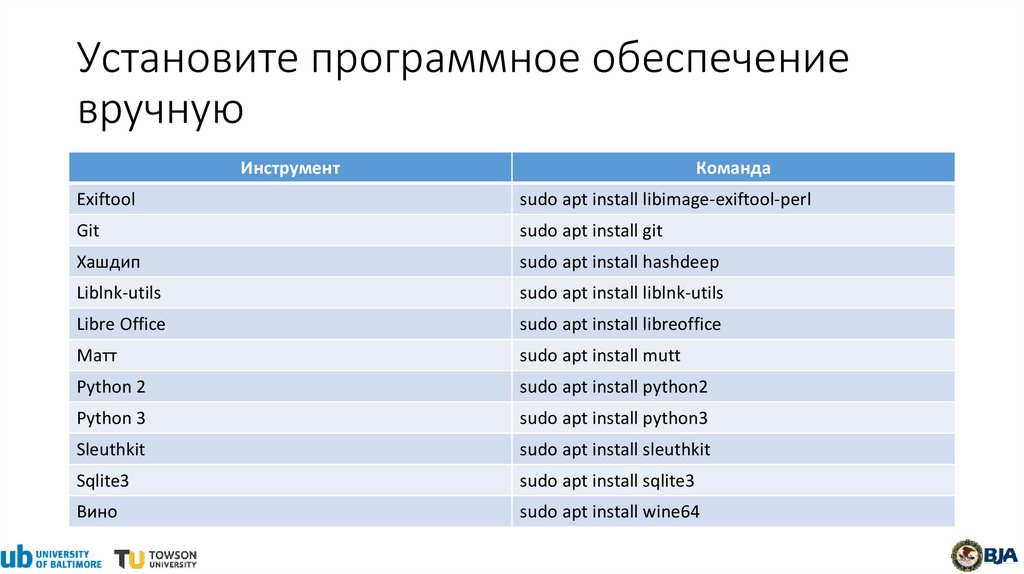

Установите программное обеспечениевручную

Инструмент

Команда

Exiftool

sudo apt install libimage-exiftool-perl

Git

sudo apt install git

Хашдип

sudo apt install hashdeep

Liblnk-utils

sudo apt install liblnk-utils

Libre Office

sudo apt install libreoffice

Матт

sudo apt install mutt

Python 2

sudo apt install python2

Python 3

sudo apt install python3

Sleuthkit

sudo apt install sleuthkit

Sqlite3

sudo apt install sqlite3

Вино

sudo apt install wine64

27.

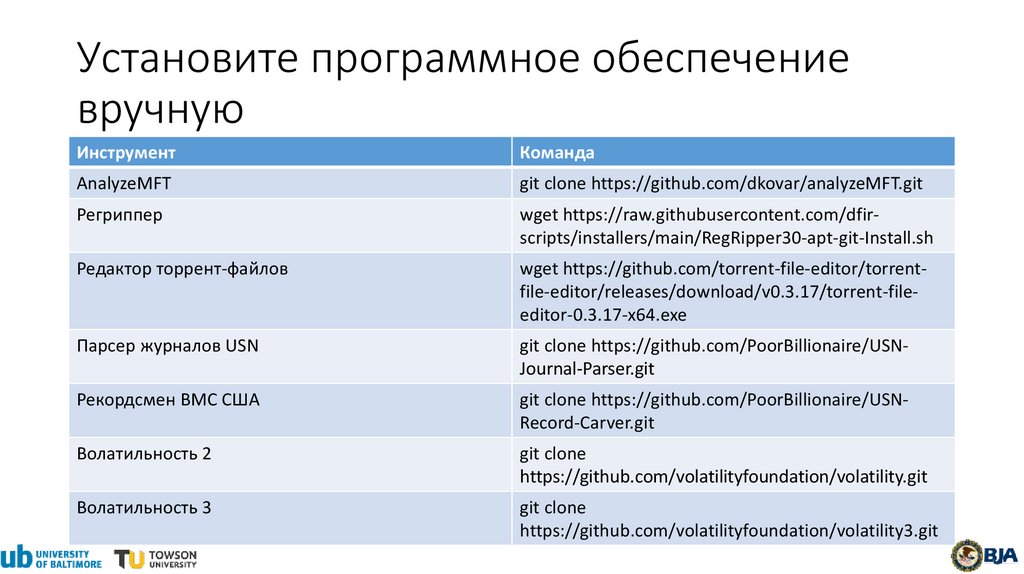

Установите программное обеспечениевручную

Инструмент

Команда

AnalyzeMFT

git clone https://github.com/dkovar/analyzeMFT.git

Регриппер

wget https://raw.githubusercontent.com/dfirscripts/installers/main/RegRipper30-apt-git-Install.sh

Редактор торрент-файлов

wget https://github.com/torrent-file-editor/torrentfile-editor/releases/download/v0.3.17/torrent-fileeditor-0.3.17-x64.exe

Парсер журналов USN

git clone https://github.com/PoorBillionaire/USNJournal-Parser.git

Рекордсмен ВМС США

git clone https://github.com/PoorBillionaire/USNRecord-Carver.git

Волатильность 2

git clone

https://github.com/volatilityfoundation/volatility.git

Волатильность 3

git clone

https://github.com/volatilityfoundation/volatility3.git

28.

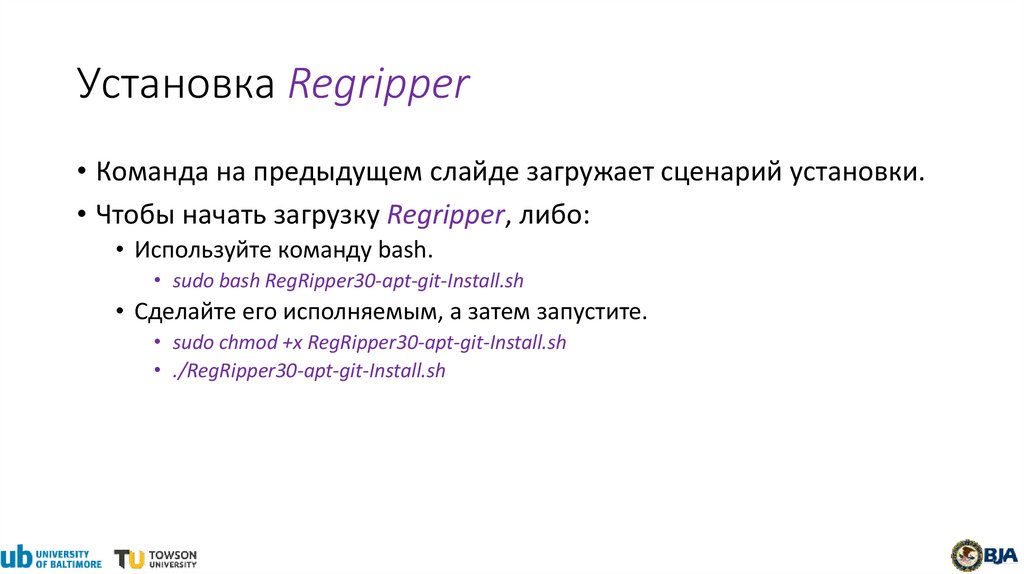

Установка Regripper• Команда на предыдущем слайде загружает сценарий установки.

• Чтобы начать загрузку Regripper, либо:

• Используйте команду bash.

• sudo bash RegRipper30-apt-git-Install.sh

• Сделайте его исполняемым, а затем запустите.

• sudo chmod +x RegRipper30-apt-git-Install.sh

• ./RegRipper30-apt-git-Install.sh

29.

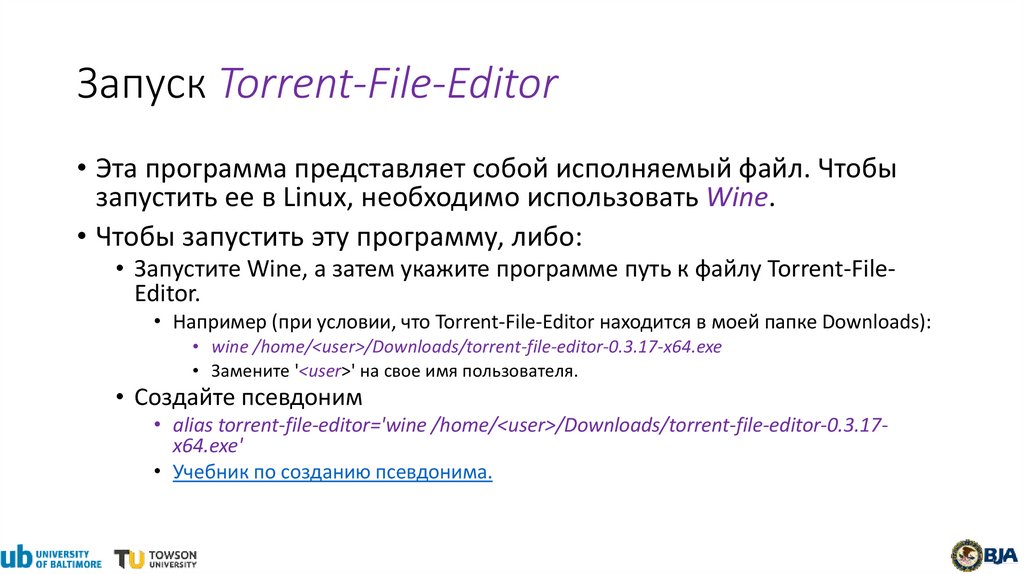

Запуск Torrent-File-Editor• Эта программа представляет собой исполняемый файл. Чтобы

запустить ее в Linux, необходимо использовать Wine.

• Чтобы запустить эту программу, либо:

• Запустите Wine, а затем укажите программе путь к файлу Torrent-FileEditor.

• Например (при условии, что Torrent-File-Editor находится в моей папке Downloads):

• wine /home/<user>/Downloads/torrent-file-editor-0.3.17-x64.exe

• Замените '<user>' на свое имя пользователя.

• Создайте псевдоним

• alias torrent-file-editor='wine /home/<user>/Downloads/torrent-file-editor-0.3.17x64.exe'

• Учебник по созданию псевдонима.

30.

Дополнительные конфигурации• Псевдонимы

• Используйте команду 'exa' вместо команды 'ls'

• Несмотря на то, что это необязательно, они очень помогут вам и

настоятельно рекомендуются.

31.

Псевдонимы• Псевдонимы - это ярлыки для выполнения команд.

• Если вы хотите установить программное обеспечение с помощью менеджера

пакетов APT, введите 'sudo apt install'.

• Тип: alias install='sudo apt install'

• Вы только что создали новый псевдоним под названием 'install'. Теперь, если вы

введете 'install' в терминале, он распознает псевдоним 'install' как команду 'sudo

apt install'.

• Вы постоянно используете псевдонимы в терминале.

• 'ls' - это псевдоним для 'ls -color=auto'.

• 'grep' - это псевдоним для 'grep -color=auto'.

• Если вы впервые знакомитесь с псевдонимами, давайте создадим

один из них.

32.

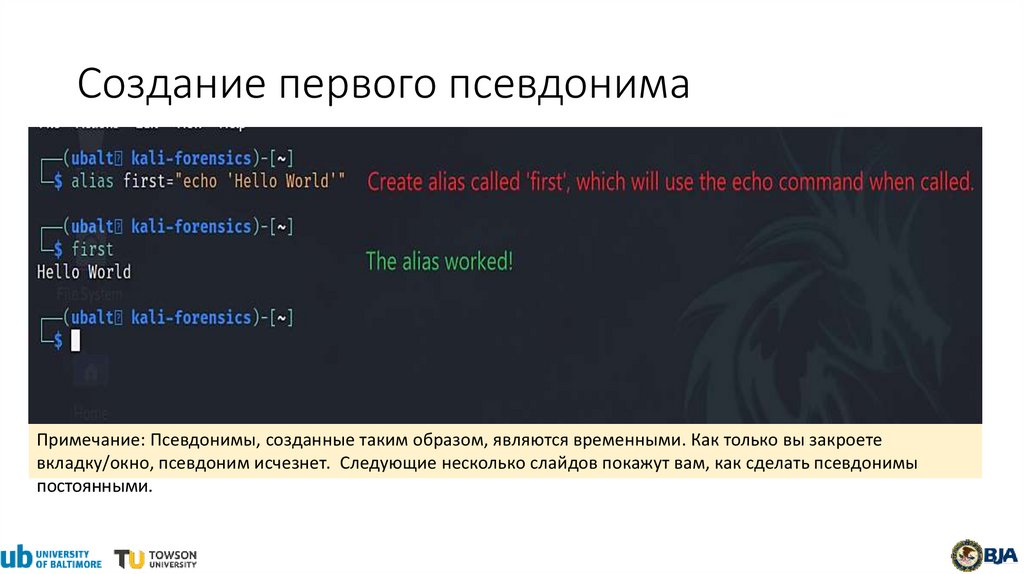

Создание первого псевдонима• Чтобы создать псевдоним, введите в терминале следующее:

• alias first="echo 'Hello World'"

• Теперь, когда вы введете first, он выполнит команду echo, на

которую вы его настроили.

• Давайте попробуем!

33.

Создание первого псевдонимаПримечание: Псевдонимы, созданные таким образом, являются временными. Как только вы закроете

вкладку/окно, псевдоним исчезнет. Следующие несколько слайдов покажут вам, как сделать псевдонимы

постоянными.

34.

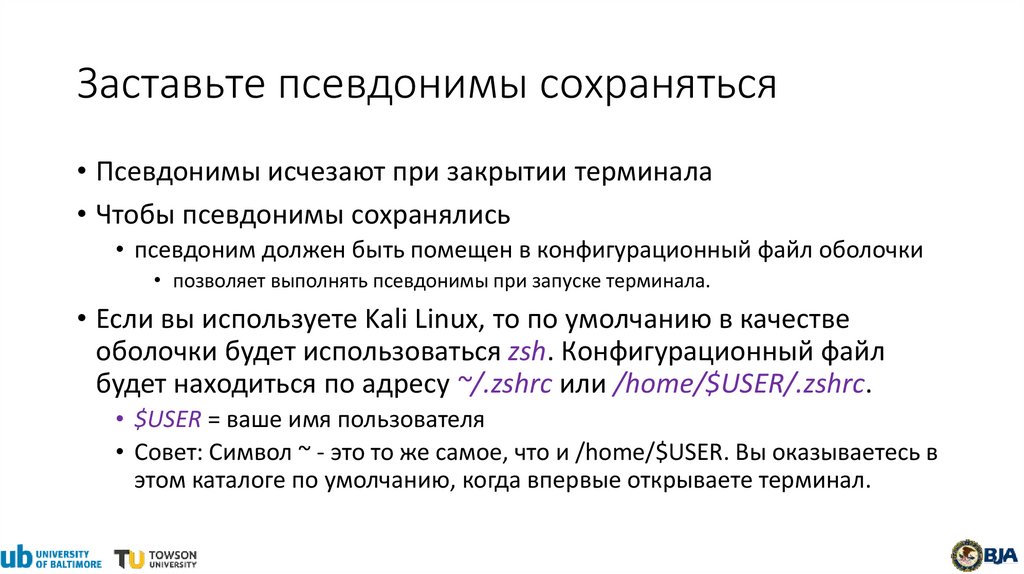

Заставьте псевдонимы сохраняться• Псевдонимы исчезают при закрытии терминала

• Чтобы псевдонимы сохранялись

• псевдоним должен быть помещен в конфигурационный файл оболочки

• позволяет выполнять псевдонимы при запуске терминала.

• Если вы используете Kali Linux, то по умолчанию в качестве

оболочки будет использоваться zsh. Конфигурационный файл

будет находиться по адресу ~/.zshrc или /home/$USER/.zshrc.

• $USER = ваше имя пользователя

• Совет: Символ ~ - это то же самое, что и /home/$USER. Вы оказываетесь в

этом каталоге по умолчанию, когда впервые открываете терминал.

35.

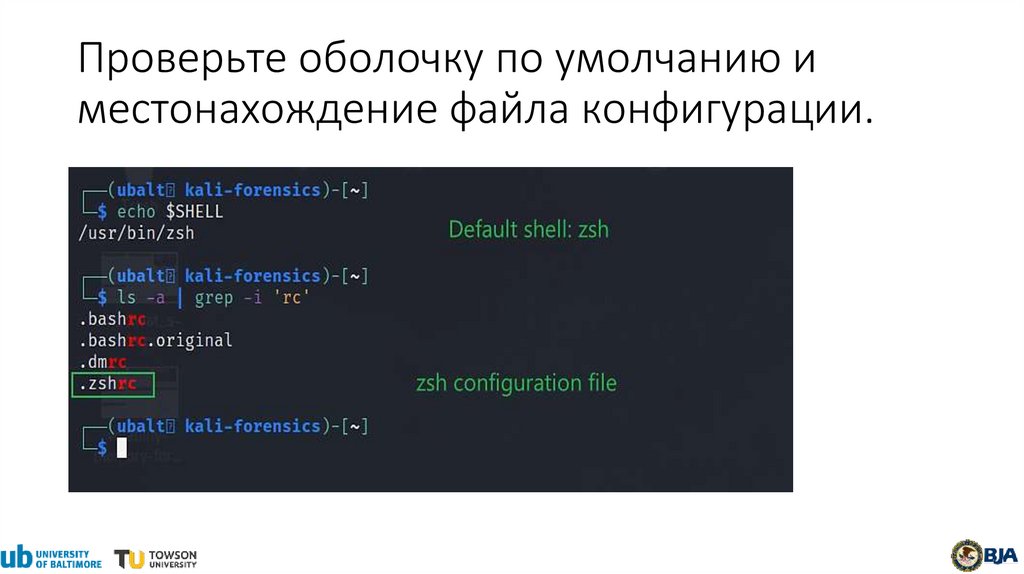

Проверьте оболочку по умолчанию иместонахождение файла конфигурации.

36.

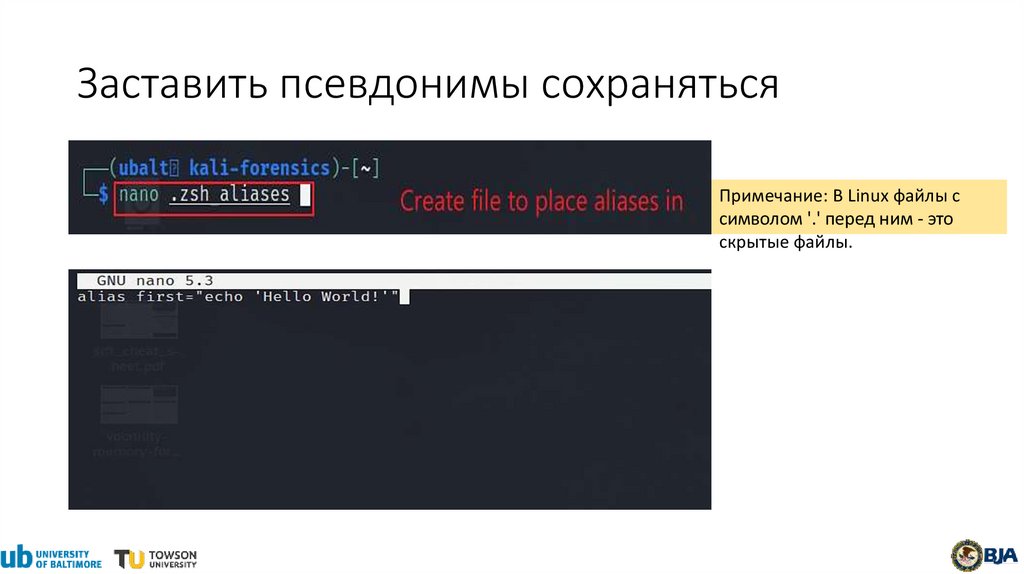

Заставить псевдонимы сохранятьсяПримечание: В Linux файлы с

символом '.' перед ним - это

скрытые файлы.

37.

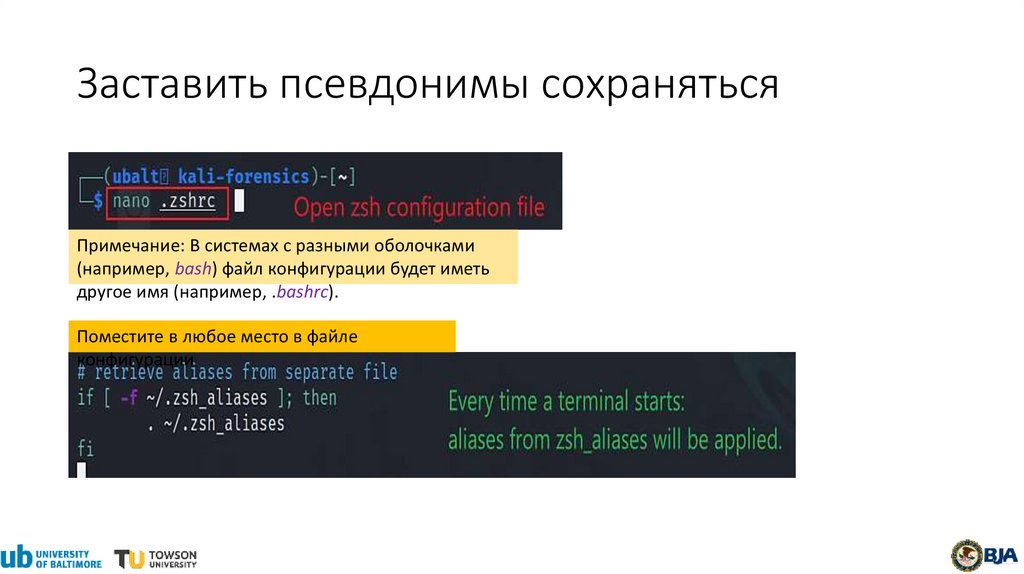

Заставить псевдонимы сохранятьсяПримечание: В системах с разными оболочками

(например, bash) файл конфигурации будет иметь

другое имя (например, .bashrc).

Поместите в любое место в файле

конфигурации

38.

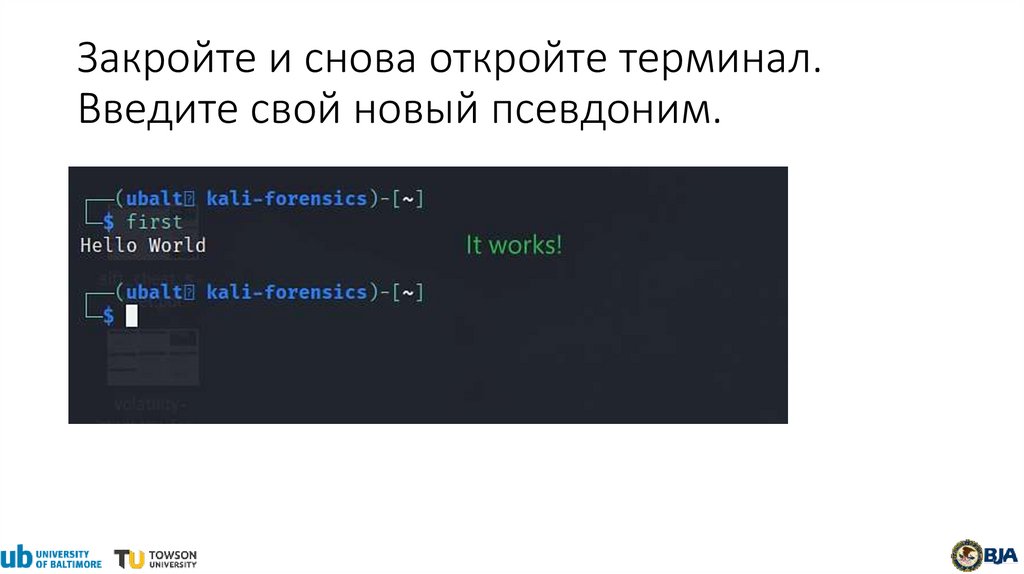

Закройте и снова откройте терминал.Введите свой новый псевдоним.

39.

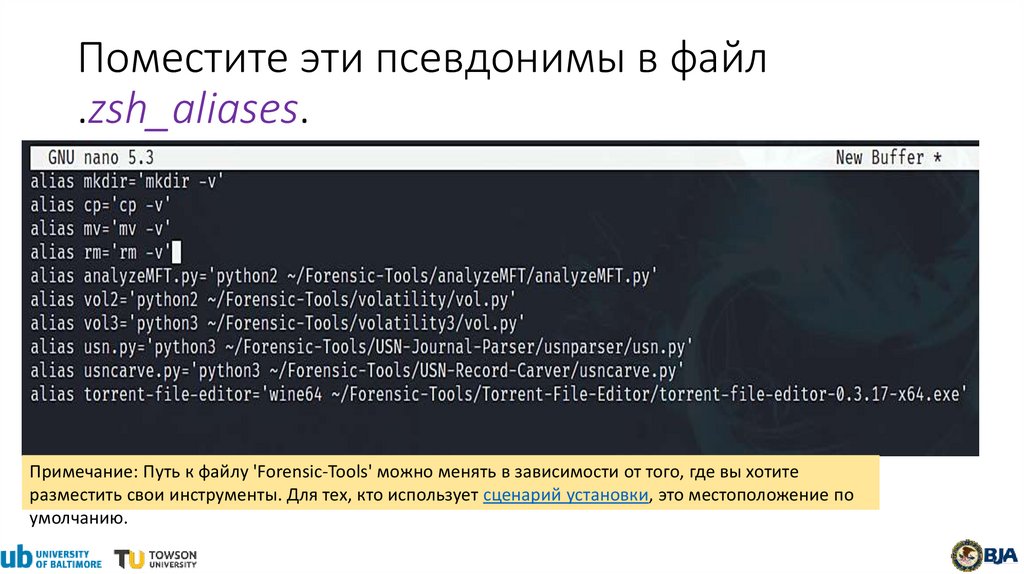

Поместите эти псевдонимы в файл.zsh_aliases.

Примечание: Путь к файлу 'Forensic-Tools' можно менять в зависимости от того, где вы хотите

разместить свои инструменты. Для тех, кто использует сценарий установки, это местоположение по

умолчанию.

40.

Используйте exa вместо 'ls'• exa - это альтернатива 'ls'. Она окрашивает вывод, чтобы его было

легче читать.

• Установите:

• Через менеджер пакетов:

• sudo apt install exa

• Через веб-сайт (если программы нет в репозитории):

• https://the.exa.website/#installation

41.

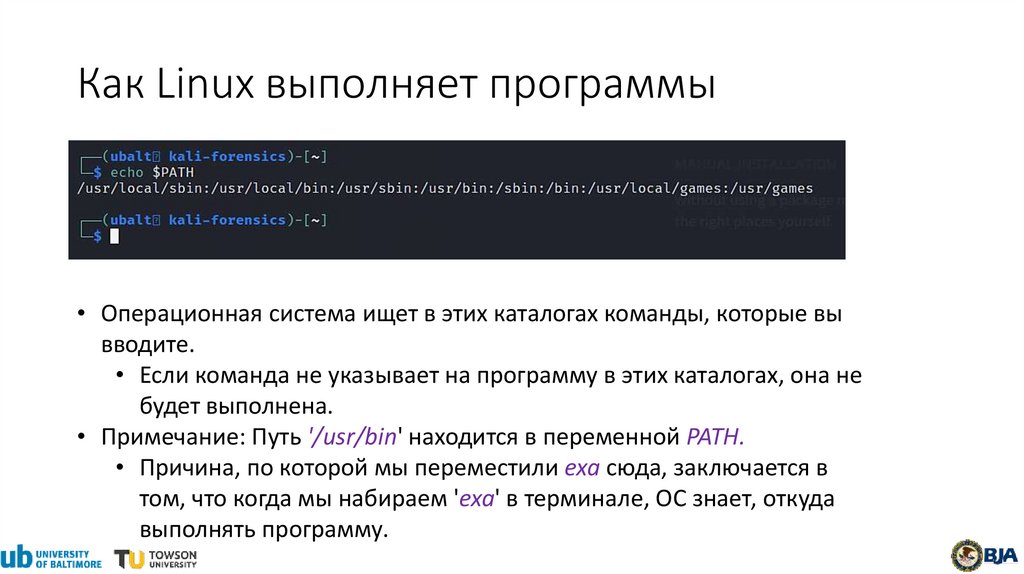

Как Linux выполняет программы• Операционная система ищет в этих каталогах команды, которые вы

вводите.

• Если команда не указывает на программу в этих каталогах, она не

будет выполнена.

• Примечание: Путь '/usr/bin' находится в переменной PATH.

• Причина, по которой мы переместили exa сюда, заключается в

том, что когда мы набираем 'exa' в терминале, ОС знает, откуда

выполнять программу.

42.

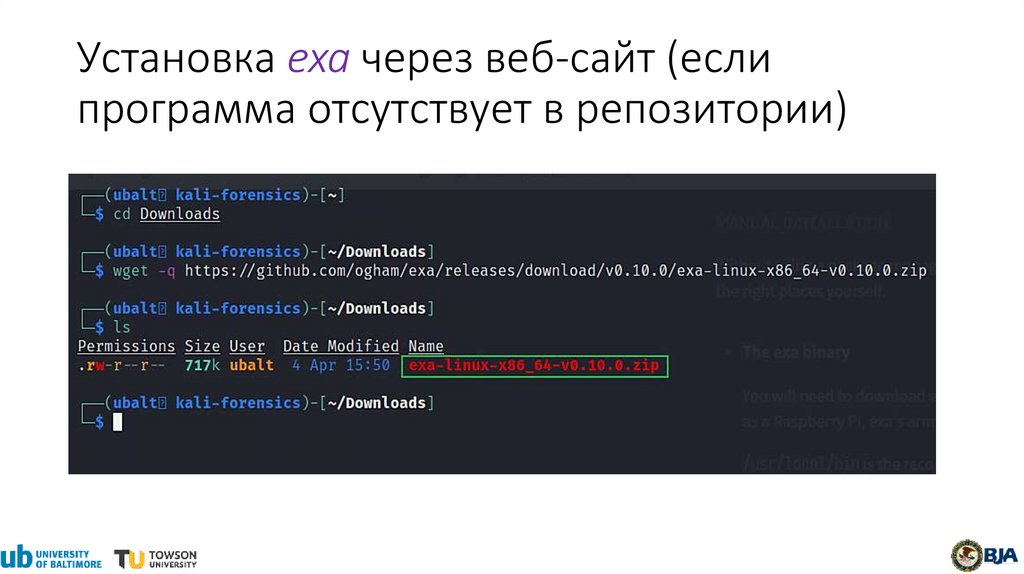

Установка exa через веб-сайт (еслипрограмма отсутствует в репозитории)

43.

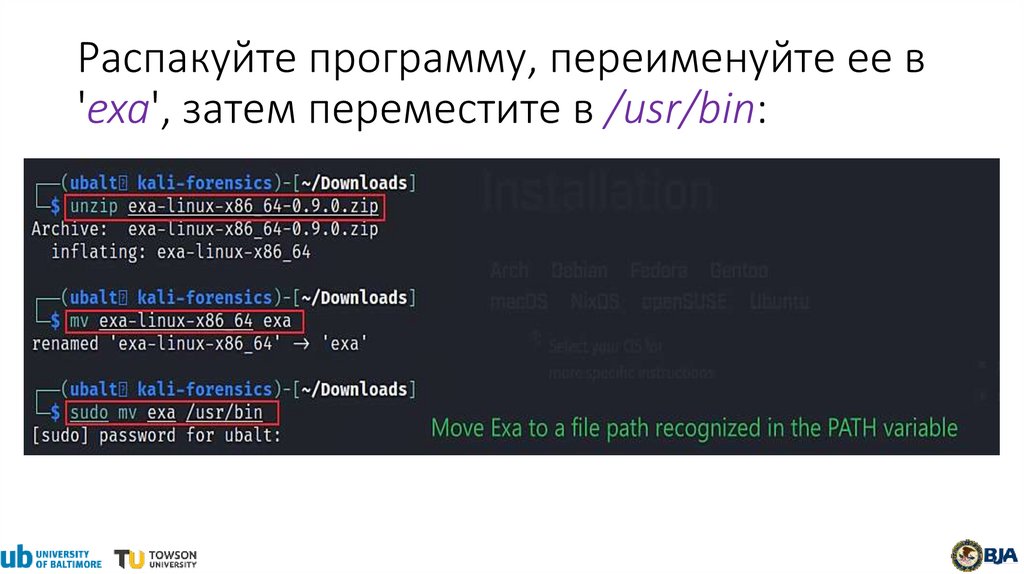

Распакуйте программу, переименуйте ее в'exa', затем переместите в /usr/bin:

44.

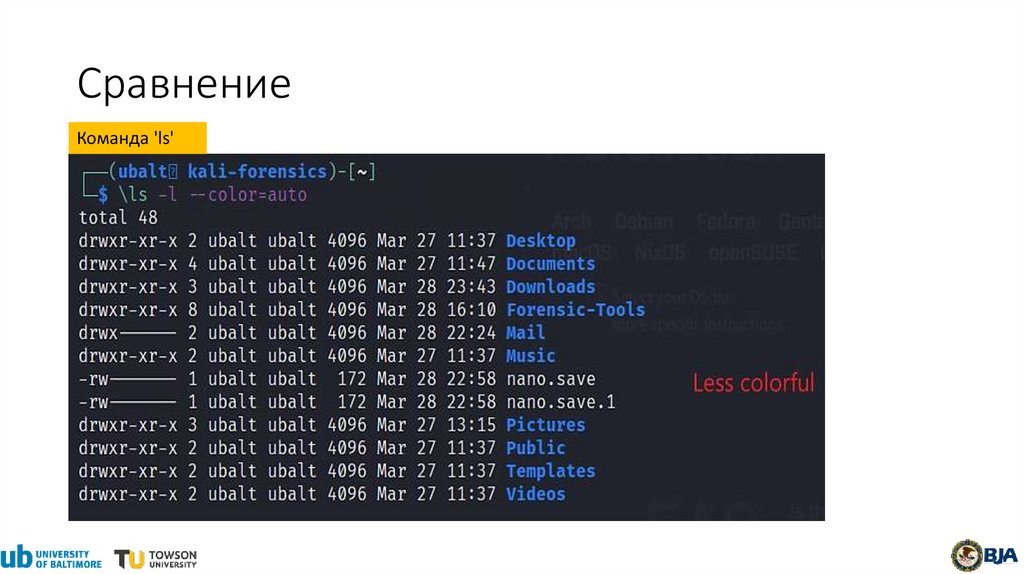

СравнениеКоманда 'ls'

45.

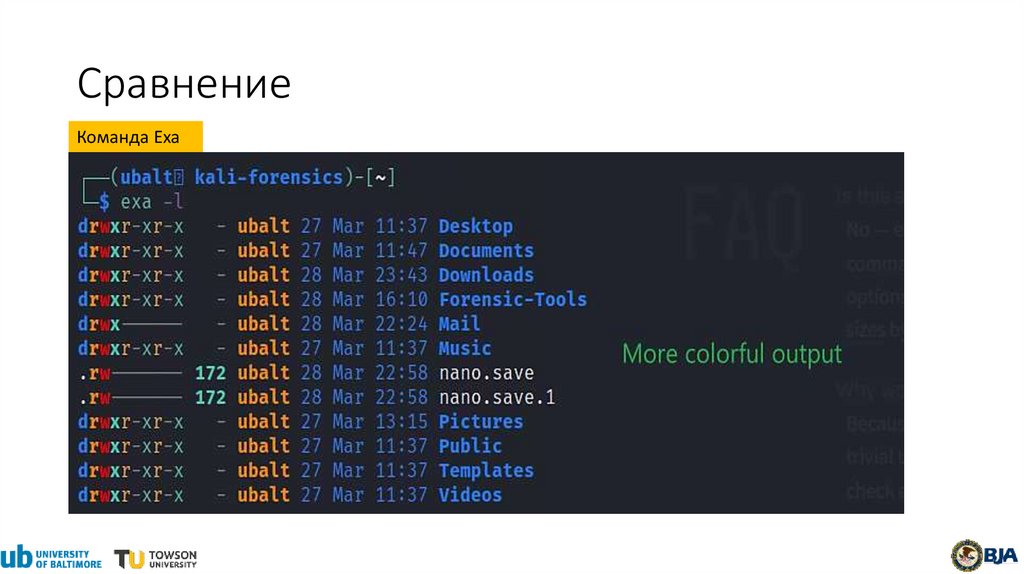

СравнениеКоманда Exa

46.

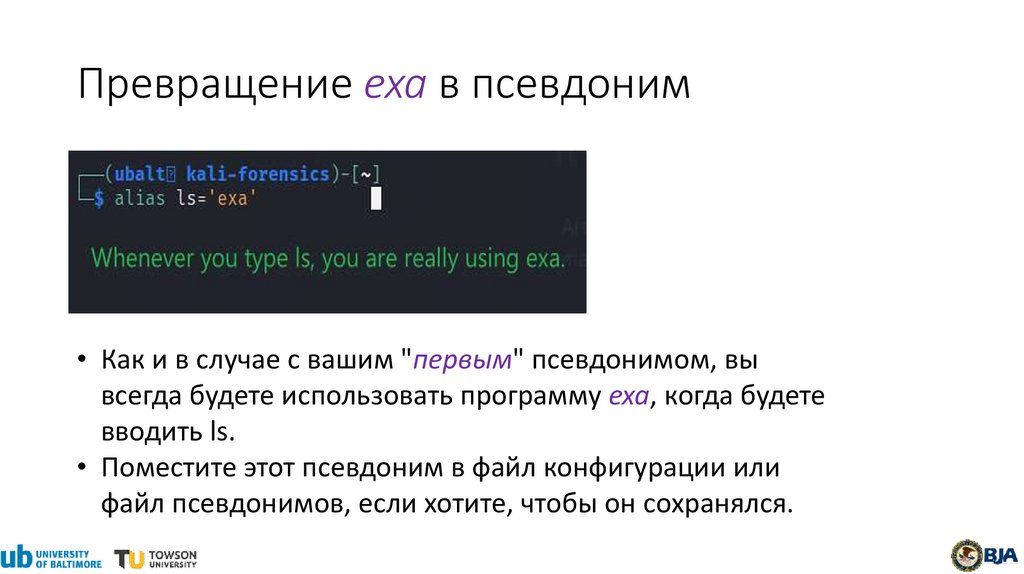

Превращение exa в псевдоним• Как и в случае с вашим "первым" псевдонимом, вы

всегда будете использовать программу exa, когда будете

вводить ls.

• Поместите этот псевдоним в файл конфигурации или

файл псевдонимов, если хотите, чтобы он сохранялся.

47.

Здесь представлены презентации,связанные с этим делом:

• 1. Образ диска и разделы

• 2. Реестр и каталоги файлов

• 3. Временная шкала MFT

• 4. Хронология журнала USN

• 5. Файл журнала uTorrent

• 6. Подпись файла

• 7. Электронные письма

• 8. Веб-история

• 9. Анализ веб-сайта

• Рекомендуется просматривать эти презентации по порядку.

Программное обеспечение

Программное обеспечение