Похожие презентации:

Проектирование, создание, аттестация систем защиты информации информационных систем

1.

ПРОЕКТИРОВАНИЕ, СОЗДАНИЕ, АТТЕСТАЦИЯСИСТЕМ ЗАЩИТЫ ИНФОРМАЦИИ

ИНФОРМАЦИОННЫХ СИСТЕМ

2.

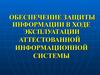

ПРЕПОДАВАТЕЛЬВячеслав Аксёнов

IT Security Architect | Information Security Trainer

itsec.by

Кратко о себе:

−

Хобби:)

−

−

Опыт работы в сфере информационной безопасности 15+ лет, в качестве

архитектора и консультанта, в проектах по созданию систем защиты

информации в соответствии с требованиями законодательства. Преподаватель

авторских курсов по информационной безопасности.

Образование: радиоинженер-педагог + магистратура и аспирантура по

направлению информационная безопасность.

Сфера интересов: технологии облачных вычислений, гособлака, проектирование

и внедрение систем защиты информации, СМИБ

Подробнее: http://www.linkedin.com/pub/viacheslav-aksionov/50/b91/65/en

3.

Организационные моменты4.

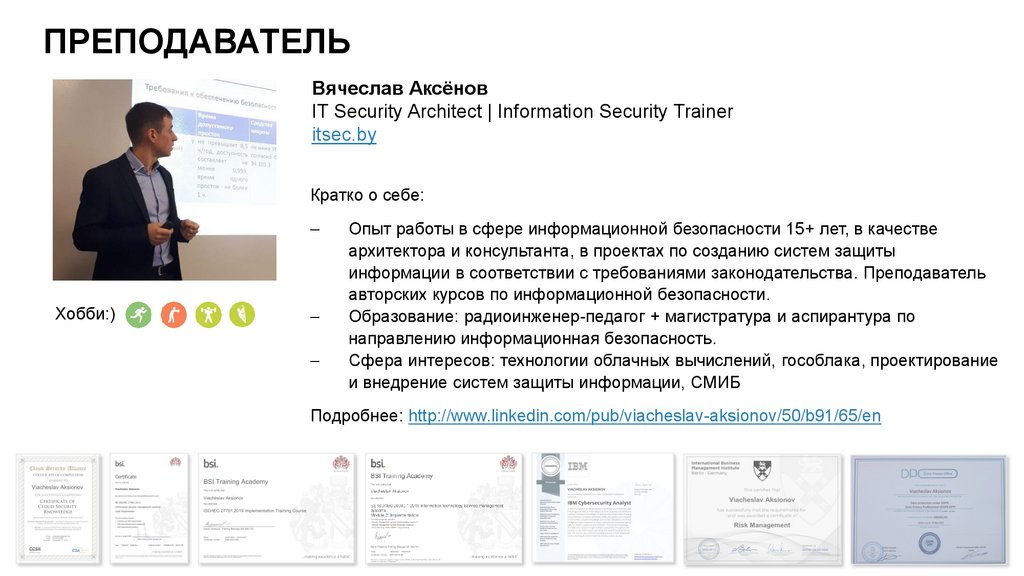

Зачем это все надо?Закон Республики Беларусь

от 10 ноября 2008 г. № 455-З

«Об информации,

информатизации

и защите информации»

Статья 28. Основные требования

по защите информации

➢ Информация,

распространение и (или)

предоставление которой

ограничено, не отнесенная к

государственным секретам,

должна обрабатываться в

информационных системах с

применением системы ЗИ,

аттестованной в порядке,

установленном ОАЦ

Закон РБ от 07.05.2021 г. № 99-З

«О защите персональных данных»

Кодекс Республики Беларусь

об административных

правонарушениях

Статья 17. Меры по обеспечению

защиты персональных данных

3. Обязательными мерами по

обеспечению защиты персональных

данных являются:

➢ осуществление технической и

криптографической защиты

персональных данных в порядке,

установленном Оперативноаналитическим центром при

Президенте Республики Беларусь, в

соответствии с классификацией

информационных ресурсов (систем),

содержащих персональные данные.

Статья 23.7 часть 4

Несоблюдение мер

обеспечения защиты

персональных данных

физических лиц

– влечет наложение штрафа в

размере от двух до десяти

базовых величин, на

индивидуального

предпринимателя – от десяти до

двадцати пяти базовых величин,

а на юридическое лицо – от

двадцати до пятидесяти

базовых величин.

5.

Ответственность (п.15)Руководитель организации

несет персональную ответственность

за организацию работ по технической и

криптографической защите информации в

организации.

Положение о технической и криптографической защите информации

Указ Президента Республики Беларусь 16.04.2013 № 196 (в редакции Указа Президента Республики Беларусь 09.12.2019 № 449)

6.

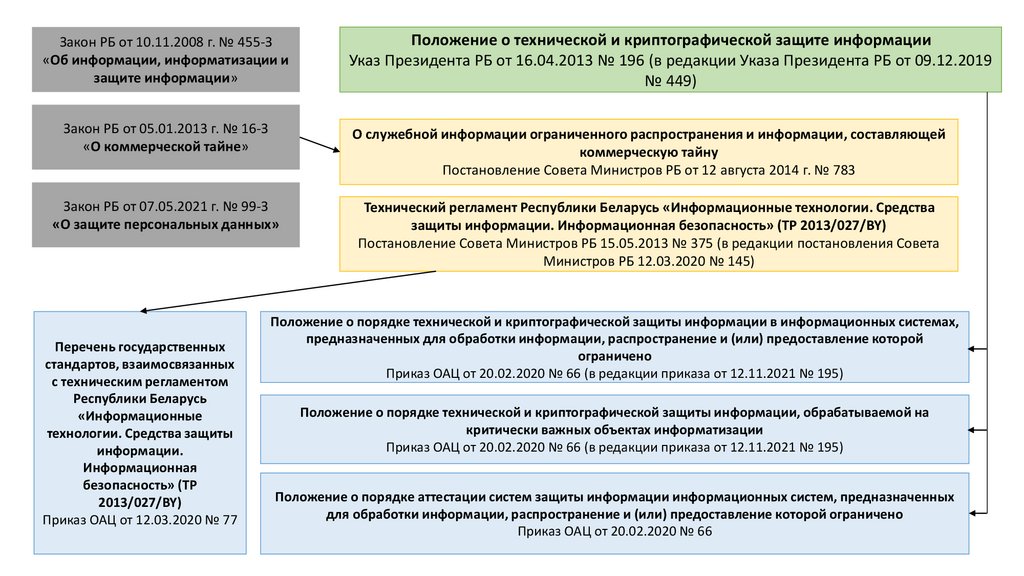

Закон РБ от 10.11.2008 г. № 455-З«Об информации, информатизации и

защите информации»

Положение о технической и криптографической защите информации

Указ Президента РБ от 16.04.2013 № 196 (в редакции Указа Президента РБ от 09.12.2019

№ 449)

Закон РБ от 05.01.2013 г. № 16-З

«О коммерческой тайне»

О служебной информации ограниченного распространения и информации, составляющей

коммерческую тайну

Постановление Совета Министров РБ от 12 августа 2014 г. № 783

Закон РБ от 07.05.2021 г. № 99-З

«О защите персональных данных»

Технический регламент Республики Беларусь «Информационные технологии. Средства

защиты информации. Информационная безопасность» (ТР 2013/027/BY)

Постановление Совета Министров РБ 15.05.2013 № 375 (в редакции постановления Совета

Министров РБ 12.03.2020 № 145)

Перечень государственных

стандартов, взаимосвязанных

с техническим регламентом

Республики Беларусь

«Информационные

технологии. Средства защиты

информации.

Информационная

безопасность» (TP

2013/027/BY)

Приказ ОАЦ от 12.03.2020 № 77

Положение о порядке технической и криптографической защиты информации в информационных системах,

предназначенных для обработки информации, распространение и (или) предоставление которой

ограничено

Приказ ОАЦ от 20.02.2020 № 66 (в редакции приказа от 12.11.2021 № 195)

Положение о порядке технической и криптографической защиты информации, обрабатываемой на

критически важных объектах информатизации

Приказ ОАЦ от 20.02.2020 № 66 (в редакции приказа от 12.11.2021 № 195)

Положение о порядке аттестации систем защиты информации информационных систем, предназначенных

для обработки информации, распространение и (или) предоставление которой ограничено

Приказ ОАЦ от 20.02.2020 № 66

7.

Можно скачать в телеграмм-канале itsec.byhttps://t.me/+EvefRxUy4PBlMzMy

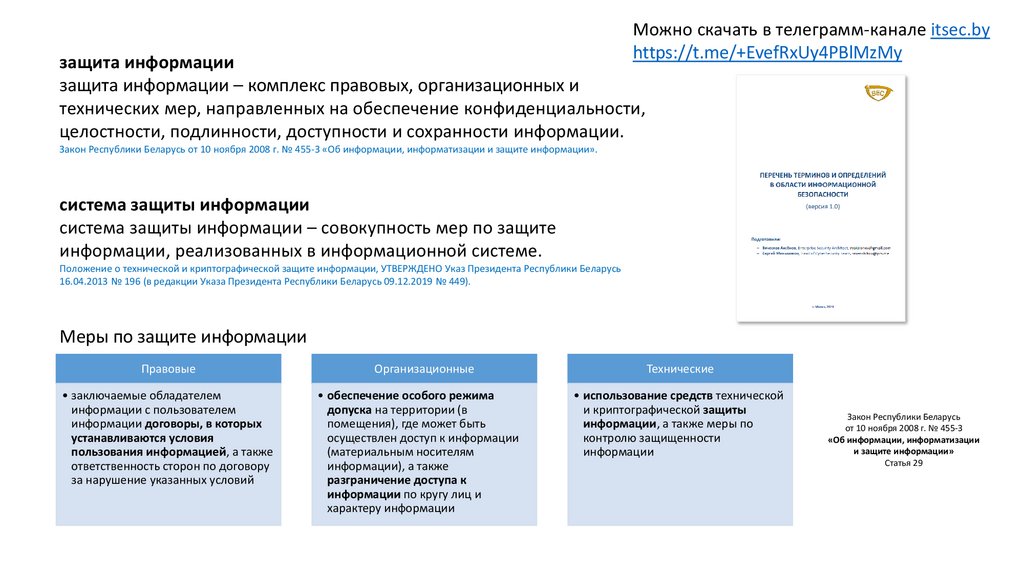

защита информации

защита информации – комплекс правовых, организационных и

технических мер, направленных на обеспечение конфиденциальности,

целостности, подлинности, доступности и сохранности информации.

Закон Республики Беларусь от 10 ноября 2008 г. № 455-З «Об информации, информатизации и защите информации».

система защиты информации

система защиты информации – совокупность мер по защите

информации, реализованных в информационной системе.

Положение о технической и криптографической защите информации, УТВЕРЖДЕНО Указ Президента Республики Беларусь

16.04.2013 № 196 (в редакции Указа Президента Республики Беларусь 09.12.2019 № 449).

Меры по защите информации

Правовые

Организационные

Технические

• заключаемые обладателем

информации с пользователем

информации договоры, в которых

устанавливаются условия

пользования информацией, а также

ответственность сторон по договору

за нарушение указанных условий

• обеспечение особого режима

допуска на территории (в

помещения), где может быть

осуществлен доступ к информации

(материальным носителям

информации), а также

разграничение доступа к

информации по кругу лиц и

характеру информации

• использование средств технической

и криптографической защиты

информации, а также меры по

контролю защищенности

информации

Закон Республики Беларусь

от 10 ноября 2008 г. № 455-З

«Об информации, информатизации

и защите информации»

Статья 29

8.

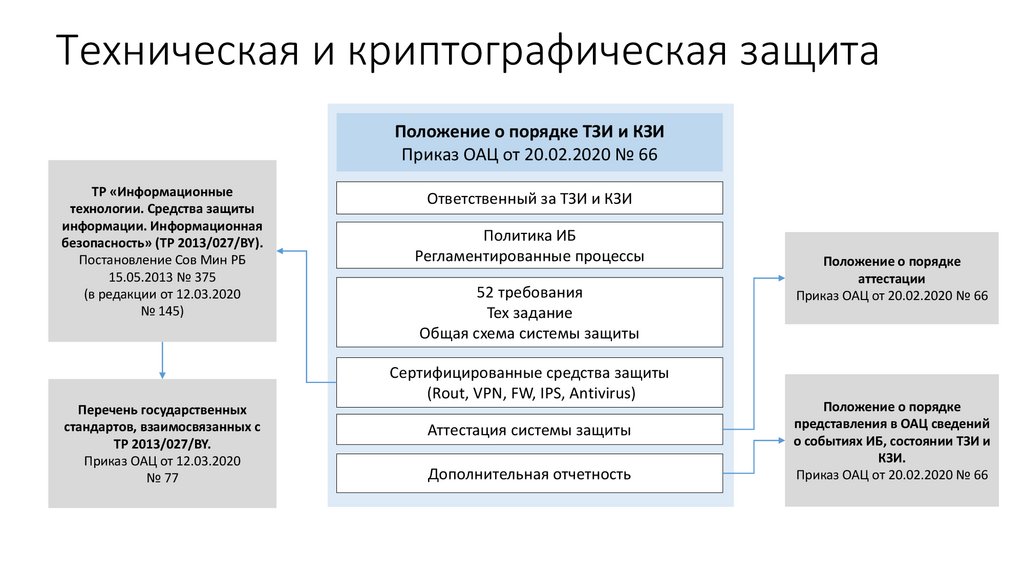

Техническая и криптографическая защитаПоложение о порядке ТЗИ и КЗИ

Приказ ОАЦ от 20.02.2020 № 66

ТР «Информационные

технологии. Средства защиты

информации. Информационная

безопасность» (ТР 2013/027/BY).

Постановление Сов Мин РБ

15.05.2013 № 375

(в редакции от 12.03.2020

№ 145)

Ответственный за ТЗИ и КЗИ

Политика ИБ

Регламентированные процессы

52 требования

Тех задание

Общая схема системы защиты

Сертифицированные средства защиты

(Rout, VPN, FW, IPS, Antivirus)

Перечень государственных

стандартов, взаимосвязанных с

TP 2013/027/BY.

Приказ ОАЦ от 12.03.2020

№ 77

Аттестация системы защиты

Дополнительная отчетность

Положение о порядке

аттестации

Приказ ОАЦ от 20.02.2020 № 66

Положение о порядке

представления в ОАЦ сведений

о событиях ИБ, состоянии ТЗИ и

КЗИ.

Приказ ОАЦ от 20.02.2020 № 66

9.

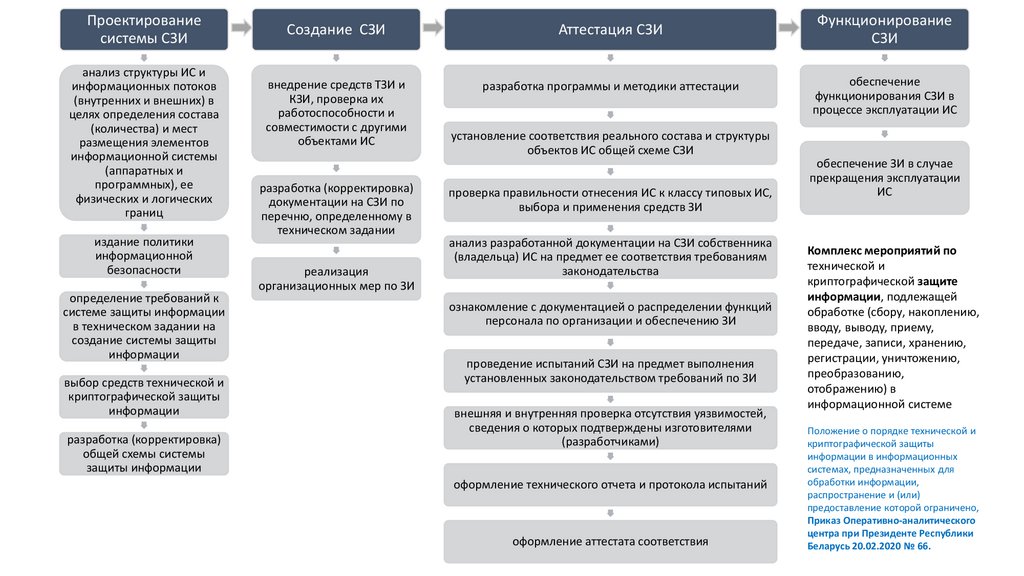

Проектированиесистемы СЗИ

анализ структуры ИС и

информационных потоков

(внутренних и внешних) в

целях определения состава

(количества) и мест

размещения элементов

информационной системы

(аппаратных и

программных), ее

физических и логических

границ

издание политики

информационной

безопасности

определение требований к

системе защиты информации

в техническом задании на

создание системы защиты

информации

выбор средств технической и

криптографической защиты

информации

разработка (корректировка)

общей схемы системы

защиты информации

Создание СЗИ

Аттестация СЗИ

внедрение средств ТЗИ и

КЗИ, проверка их

работоспособности и

совместимости с другими

объектами ИС

разработка программы и методики аттестации

разработка (корректировка)

документации на СЗИ по

перечню, определенному в

техническом задании

реализация

организационных мер по ЗИ

Функционирование

СЗИ

обеспечение

функционирования СЗИ в

процессе эксплуатации ИС

установление соответствия реального состава и структуры

объектов ИС общей схеме СЗИ

проверка правильности отнесения ИС к классу типовых ИС,

выбора и применения средств ЗИ

анализ разработанной документации на СЗИ собственника

(владельца) ИС на предмет ее соответствия требованиям

законодательства

ознакомление с документацией о распределении функций

персонала по организации и обеспечению ЗИ

проведение испытаний СЗИ на предмет выполнения

установленных законодательством требований по ЗИ

внешняя и внутренняя проверка отсутствия уязвимостей,

сведения о которых подтверждены изготовителями

(разработчиками)

оформление технического отчета и протокола испытаний

оформление аттестата соответствия

обеспечение ЗИ в случае

прекращения эксплуатации

ИС

Комплекс мероприятий по

технической и

криптографической защите

информации, подлежащей

обработке (сбору, накоплению,

вводу, выводу, приему,

передаче, записи, хранению,

регистрации, уничтожению,

преобразованию,

отображению) в

информационной системе

Положение о порядке технической и

криптографической защиты

информации в информационных

системах, предназначенных для

обработки информации,

распространение и (или)

предоставление которой ограничено,

Приказ Оперативно-аналитического

центра при Президенте Республики

Беларусь 20.02.2020 № 66.

10.

ITSEС_B.E.E.R_2023Анализ исходных данных на информационную систему

Классификация информационной системы

https://www.youtube.com/watch?v=Sgk0tVbMxN0&list=PLAt8XeN4JkimI8U1f14nq01WJ4fGBnRcb

11.

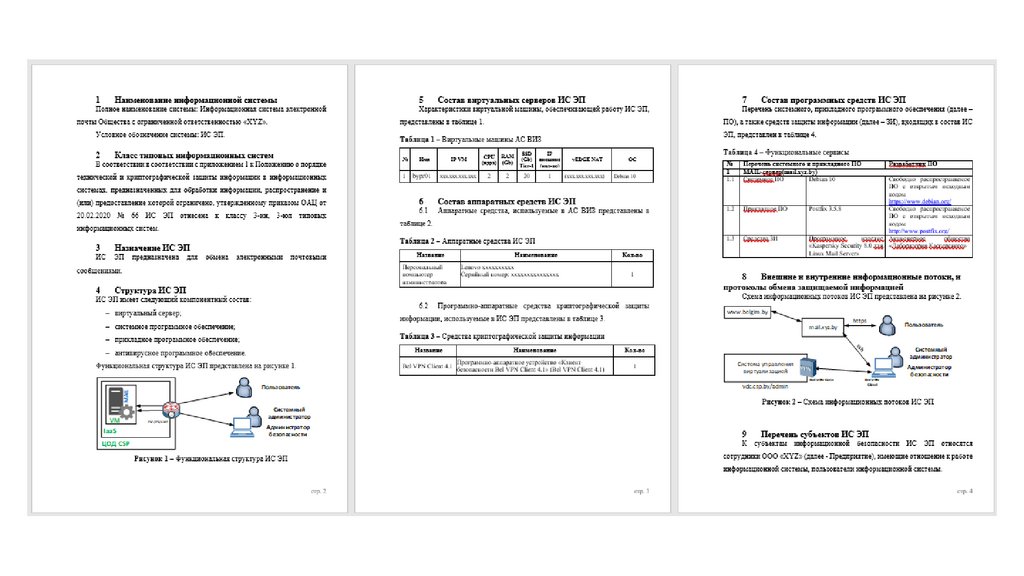

Анализ исходных данных на информационную систему12.

13.

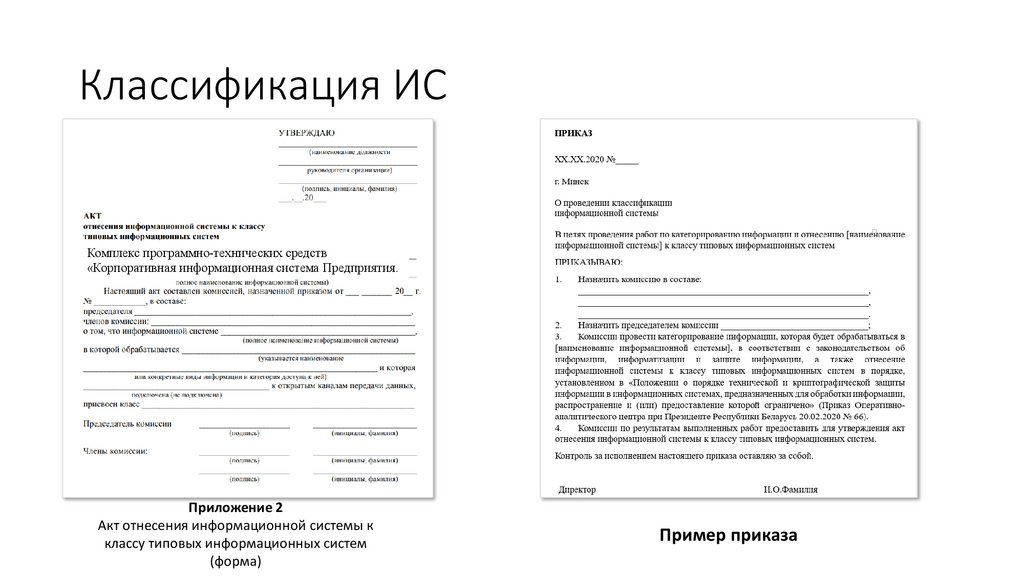

Классификация информационной системы14.

Приложение 1Классы типовых

информационных

систем

Классификация ИС

Положение о порядке технической и криптографической защиты информации в информационных системах,

предназначенных для обработки информации, распространение и (или) предоставление которой ограничено

Приказ ОАЦ от 20.02.2020 № 66 (в редакции приказа от 12.11.2021 № 195)

Категория информации

(форма собственности ИС)

Наличие подключения

к открытым каналам

передачи данных

есть

нет

государственная ИС

5-гос

6-гос

негосударственная ИС

5-частн

6-частн

персональные данные, за исключением специальных персональных данных

3-ин

4-ин

специальные персональные данные, за исключением биометрических и

генетических персональных данных

3-спец

4-спец

биометрические и генетические персональные данные

3-бг

4-бг

информация, составляющая коммерческую и иную охраняемую законом тайну

юридического лица, распространение и (или) предоставление которой

ограничено (за исключением сведений, составляющих государственные

секреты, и служебной информации ограниченного распространения)

3-юл

4-юл

служебная информация ограниченного распространения

3-дсп

4-дсп

общедоступная информация (в т.ч.

общедоступные персональные данные

15.

Классификация ИСКомплекс программно-технических средств

«Корпоративная информационная система Предприятия.

Приложение 2

Акт отнесения информационной системы к

классу типовых информационных систем

(форма)

Пример приказа

16.

Положение о порядке технической и криптографической защиты информациив информационных системах, предназначенных для обработки информации,

распространение и (или) предоставление которой ограничено

Приказ ОАЦ от 20.02.2020 № 66 (в редакции приказа от 12.11.2021 № 195)

Глава 1 - Общие положения

Глава 2 - Проектирование системы защиты информации

Глава 3 - Создание системы защиты информации

Глава 4 - Особенности эксплуатации информационной системы с применением

системы защиты информации

Приложение 1 - Классы типовых информационных систем

Приложение 2 - Акт отнесения информационной системы к классу типовых

информационных систем (форма)

Приложение 2 - Перечень требований к системе защиты информации, подлежащих

включению в техническое задание

Приложение 4 - Требования к организации взаимодействия информационных систем

Приложение 5 - Методы обезличивания персональных данных

модернизация

проектирование

эксплуатация

создание

17.

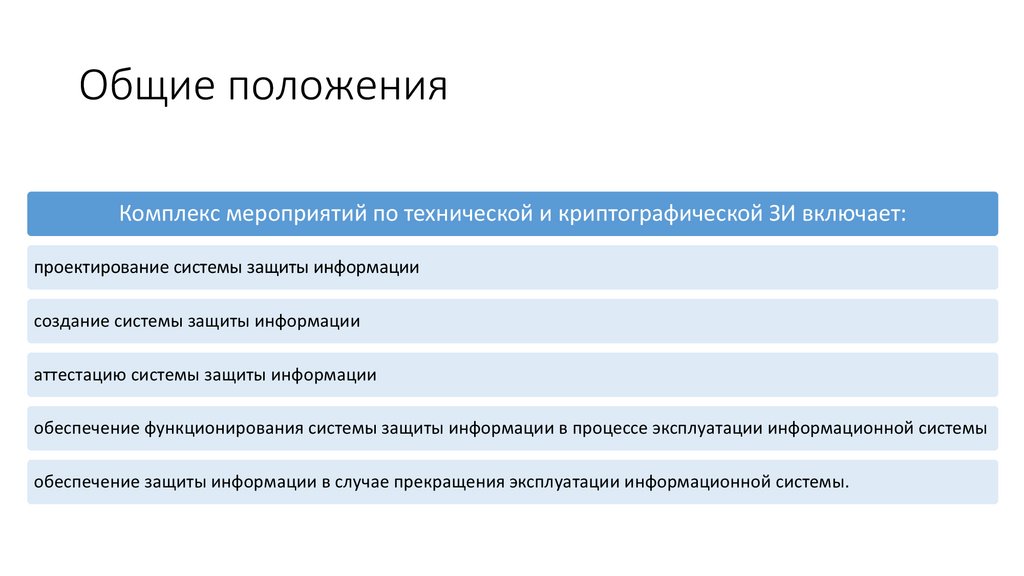

Общие положенияКомплекс мероприятий по технической и криптографической ЗИ включает:

проектирование системы защиты информации

создание системы защиты информации

аттестацию системы защиты информации

обеспечение функционирования системы защиты информации в процессе эксплуатации информационной системы

обеспечение защиты информации в случае прекращения эксплуатации информационной системы.

18.

Проектирование СЗИНа этапе ПРОЕКТИРОВАНИЯ СЗИ осуществляются:

анализ структуры ИС и информационных потоков (внутренних и внешних) в целях определения состава (количества) и мест

размещения элементов информационной системы (аппаратных и программных), ее физических и логических границ;

издание политики информационной безопасности;

определение требований к системе защиты информации в техническом задании на создание системы защиты информации;

выбор средств технической и криптографической защиты информации;

разработка (корректировка) общей схемы системы защиты информации.

19.

Анализ структуры ИСПроектирование СЗИ

Protocol/port

Protocol/port

Protocol/port

Protocol/port

Информационная система N

Подсистема N

Модуль N

Модуль N

Подсистема N

Подсистема

интеграции

Модуль N

Модуль N

Подсистема N

Смежные

системы

20.

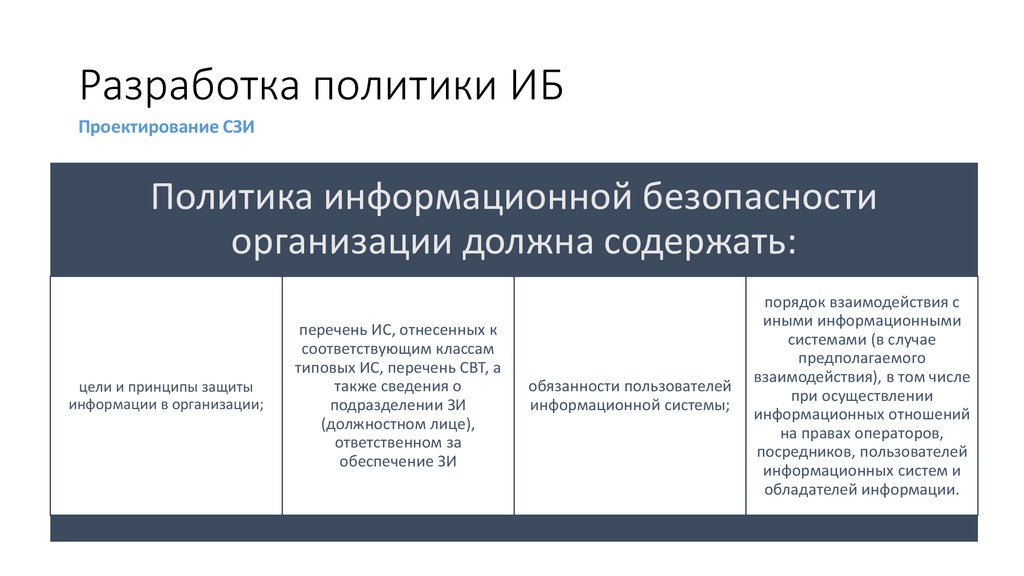

Разработка политики информационной безопасности21.

Разработка политики ИБПроектирование СЗИ

Политика информационной безопасности

организации должна содержать:

цели и принципы защиты

информации в организации;

перечень ИС, отнесенных к

соответствующим классам

типовых ИС, перечень СВТ, а

также сведения о

подразделении ЗИ

(должностном лице),

ответственном за

обеспечение ЗИ

обязанности пользователей

информационной системы;

порядок взаимодействия с

иными информационными

системами (в случае

предполагаемого

взаимодействия), в том числе

при осуществлении

информационных отношений

на правах операторов,

посредников, пользователей

информационных систем и

обладателей информации.

22.

Разработка технического задания на создание системызащиты информации

23.

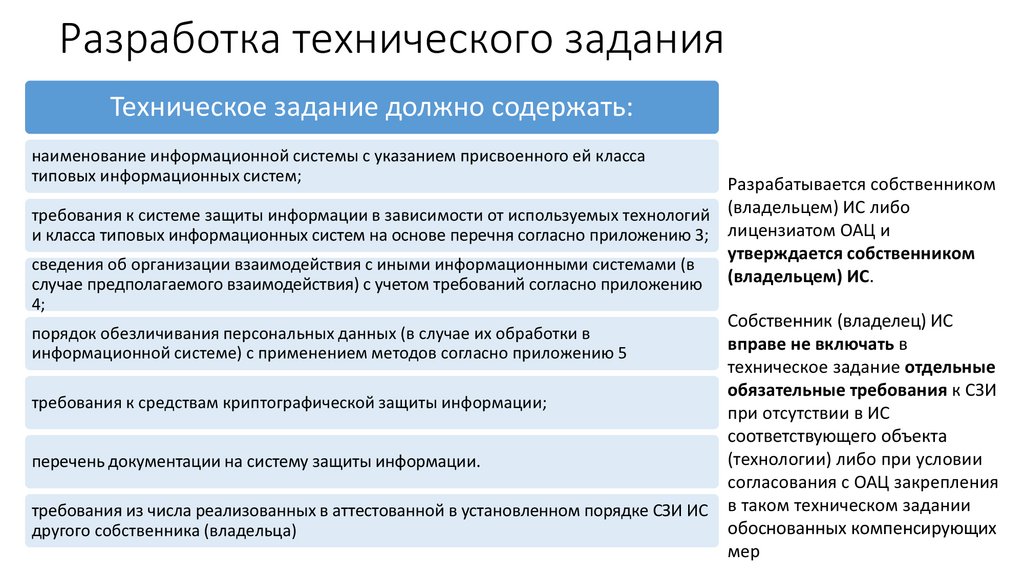

Разработка технического заданияТехническое задание должно содержать:

наименование информационной системы с указанием присвоенного ей класса

типовых информационных систем;

Разрабатывается собственником

требования к системе защиты информации в зависимости от используемых технологий (владельцем) ИС либо

и класса типовых информационных систем на основе перечня согласно приложению 3; лицензиатом ОАЦ и

утверждается собственником

сведения об организации взаимодействия с иными информационными системами (в

случае предполагаемого взаимодействия) с учетом требований согласно приложению (владельцем) ИС.

4;

порядок обезличивания персональных данных (в случае их обработки в

информационной системе) с применением методов согласно приложению 5

требования к средствам криптографической защиты информации;

перечень документации на систему защиты информации.

требования из числа реализованных в аттестованной в установленном порядке СЗИ ИС

другого собственника (владельца)

Собственник (владелец) ИС

вправе не включать в

техническое задание отдельные

обязательные требования к СЗИ

при отсутствии в ИС

соответствующего объекта

(технологии) либо при условии

согласования с ОАЦ закрепления

в таком техническом задании

обоснованных компенсирующих

мер

24.

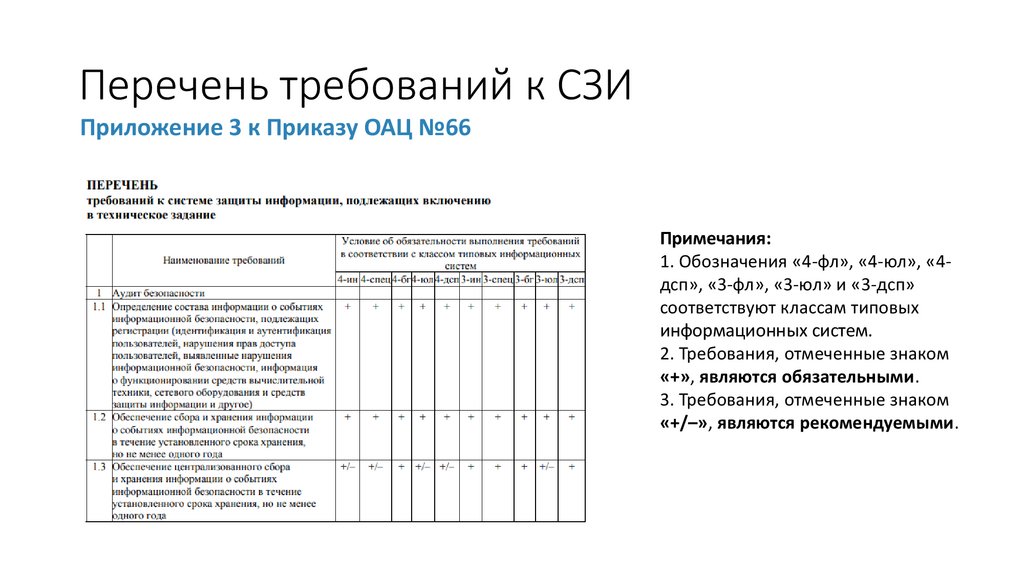

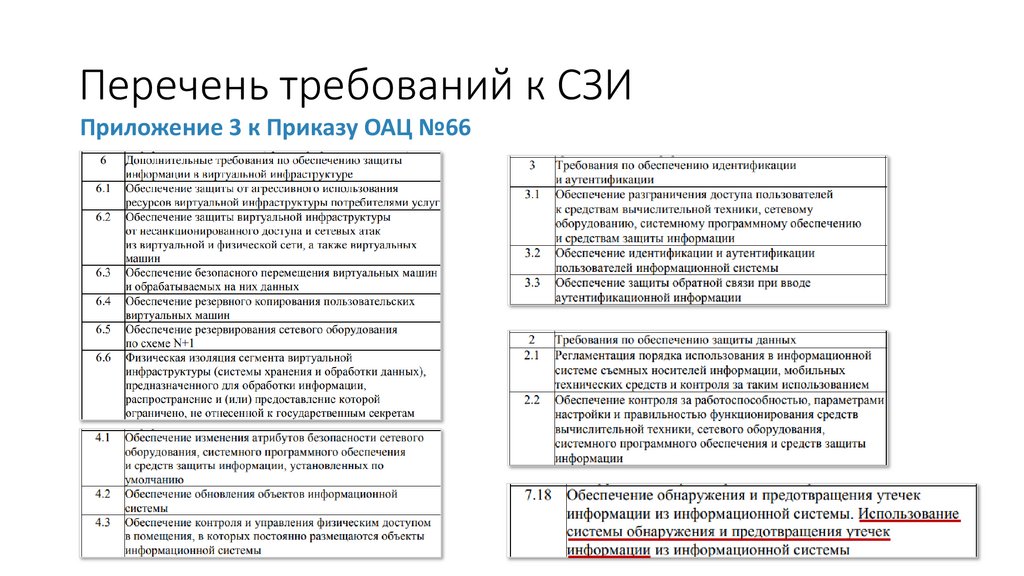

Перечень требований к СЗИПриложение 3 к Приказу ОАЦ №66

Перечень требований к СЗИ, подлежащих включению в ТЗ

❑ Аудит безопасности

❑ Требования по обеспечению защиты данных

❑ Требования по обеспечению идентификации и аутентификации

❑ Требования по защите системы защиты информации информационной

системы

❑ Обеспечение криптографической защиты информации

❑ Дополнительные требования по обеспечению защиты информации в

виртуальной инфраструктуре

❑ Иные требования

25.

Перечень требований к СЗИПриложение 3 к Приказу ОАЦ №66

Примечания:

1. Обозначения «4-фл», «4-юл», «4дсп», «3-фл», «3-юл» и «3-дсп»

соответствуют классам типовых

информационных систем.

2. Требования, отмеченные знаком

«+», являются обязательными.

3. Требования, отмеченные знаком

«+/–», являются рекомендуемыми.

26.

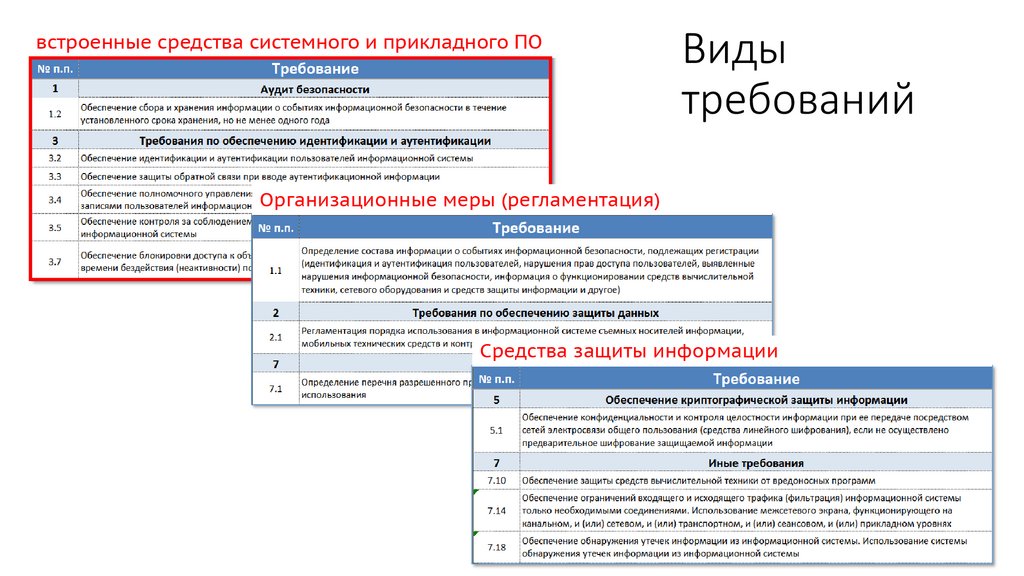

встроенные средства системного и прикладного ПОВиды

требований

Организационные меры (регламентация)

Средства защиты информации

27.

Перечень требований к СЗИПриложение 3 к Приказу ОАЦ №66

28.

Перечень требований к СЗИПриложение 3 к Приказу ОАЦ №66

п.10. Собственник (владелец) ИС

вправе не включать в техническое

задание отдельные обязательные

требования к СЗИ при отсутствии в

ИС соответствующего объекта

(технологии) либо при условии

согласования с ОАЦ закрепления в

таком техническом задании

обоснованных компенсирующих

мер

29.

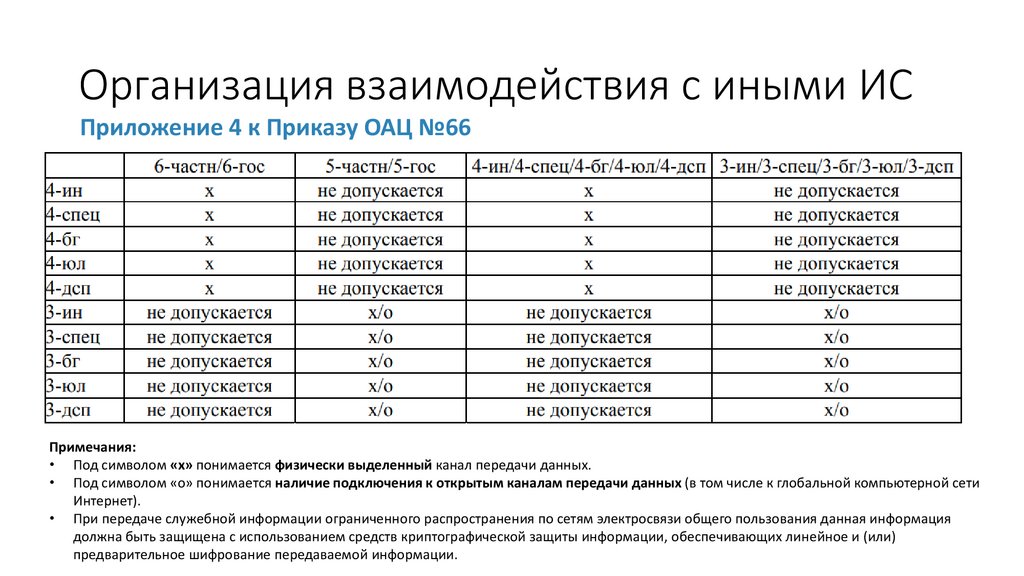

Организация взаимодействия с иными ИСПриложение 4 к Приказу ОАЦ №66

Примечания:

• Под символом «х» понимается физически выделенный канал передачи данных.

• Под символом «о» понимается наличие подключения к открытым каналам передачи данных (в том числе к глобальной компьютерной сети

Интернет).

• При передаче служебной информации ограниченного распространения по сетям электросвязи общего пользования данная информация

должна быть защищена с использованием средств криптографической защиты информации, обеспечивающих линейное и (или)

предварительное шифрование передаваемой информации.

30.

Разработка общей схемысистемы защиты информации

31.

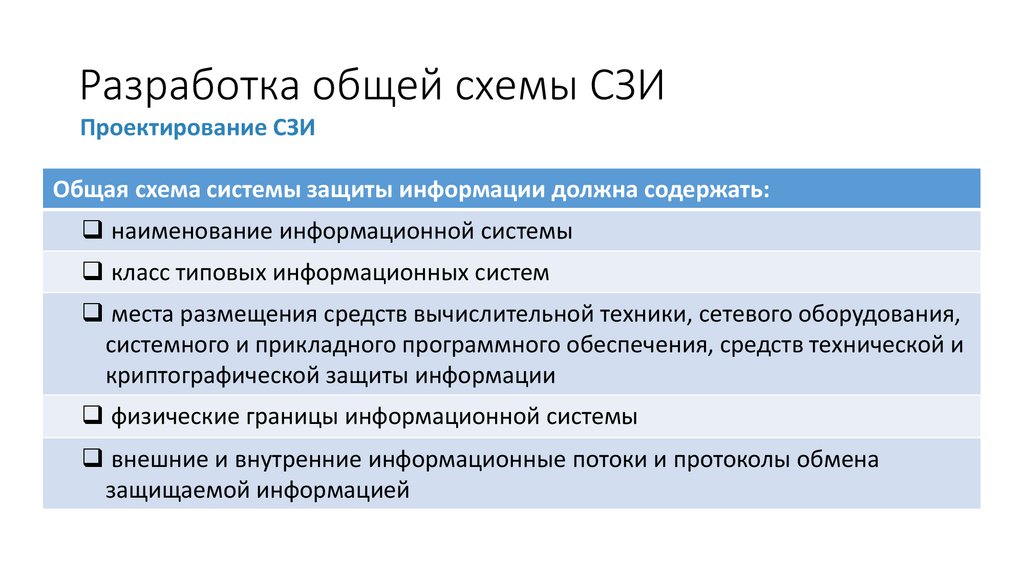

Разработка общей схемы СЗИПроектирование СЗИ

Общая схема системы защиты информации должна содержать:

❑ наименование информационной системы

❑ класс типовых информационных систем

❑ места размещения средств вычислительной техники, сетевого оборудования,

системного и прикладного программного обеспечения, средств технической и

криптографической защиты информации

❑ физические границы информационной системы

❑ внешние и внутренние информационные потоки и протоколы обмена

защищаемой информацией

32.

Проектирование СЗИ➢ В случае документирования создания информационных систем в соответствии с техническими

нормативными правовыми актами, регламентирующими порядок создания автоматизированных

систем, сведения, указанные в пункте 11 (общая схема СЗИ), могут быть предусмотрены в документах

на АИС.

➢ Допускается создание единой системы защиты информации для:

• нескольких информационных систем, функционирующих в общей программно-технической

среде и принадлежащих одному собственнику (владельцу);

• нескольких типовых информационных систем, принадлежащих одному собственнику

(владельцу).

➢ При проектировании системы защиты информации информационной системы, функционирование

которой предполагается на базе информационной системы другого собственника (владельца),

имеющей аттестованную систему защиты информации, может быть предусмотрено применение

требований, реализованных в системе защиты информации информационной системы этого

собственника (владельца).

➢ Такие требования применяются в соответствии с договором на оказание соответствующих услуг.

33.

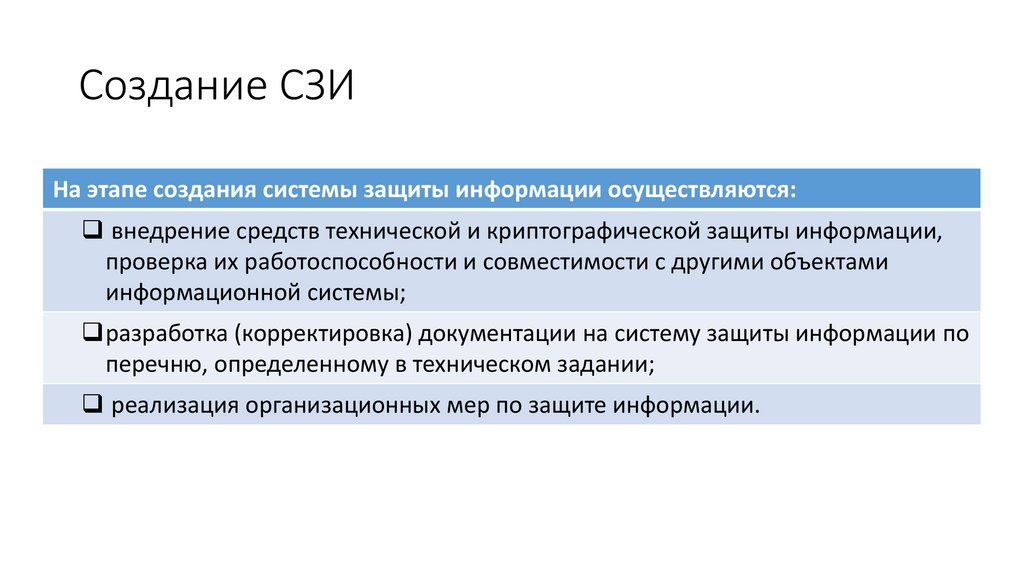

Создание СЗИНа этапе создания системы защиты информации осуществляются:

❑ внедрение средств технической и криптографической защиты информации,

проверка их работоспособности и совместимости с другими объектами

информационной системы;

❑разработка (корректировка) документации на систему защиты информации по

перечню, определенному в техническом задании;

❑ реализация организационных мер по защите информации.

34.

Внедрение средств ЗИСоздание СЗИ

В ходе внедрения средств технической и

криптографической защиты информации осуществляются:

их монтаж и наладка в соответствии

с документацией на систему

защиты информации,

рекомендациями изготовителя,

требованиями по совместимости

средств криптографической защиты

информации и ограничениями,

указанными в сертификате

соответствия;

смена реквизитов доступа к

функциям управления и

настройкам, установленным по

умолчанию, либо блокировка

учетных записей, не

предусматривающих смену

указанных реквизитов;

проверка корректности

выполнения такими средствами

требований безопасности в

реальных условиях эксплуатации и

во взаимодействии с другими

объектами информационной

системы.

35.

Внедрение средств ЗИПример ограничения в сертификате

36.

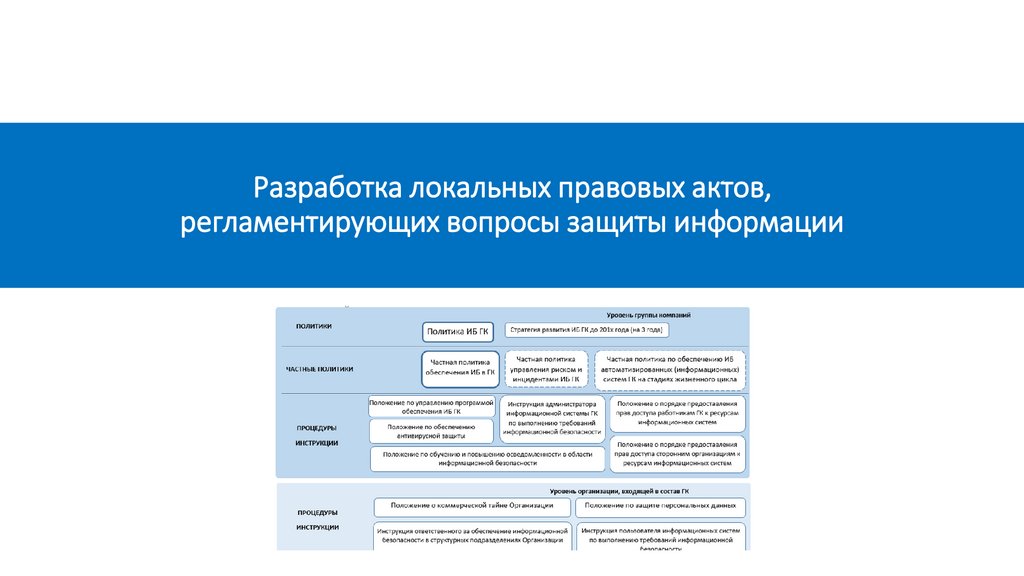

Разработка локальных правовых актов,регламентирующих вопросы защиты информации

37.

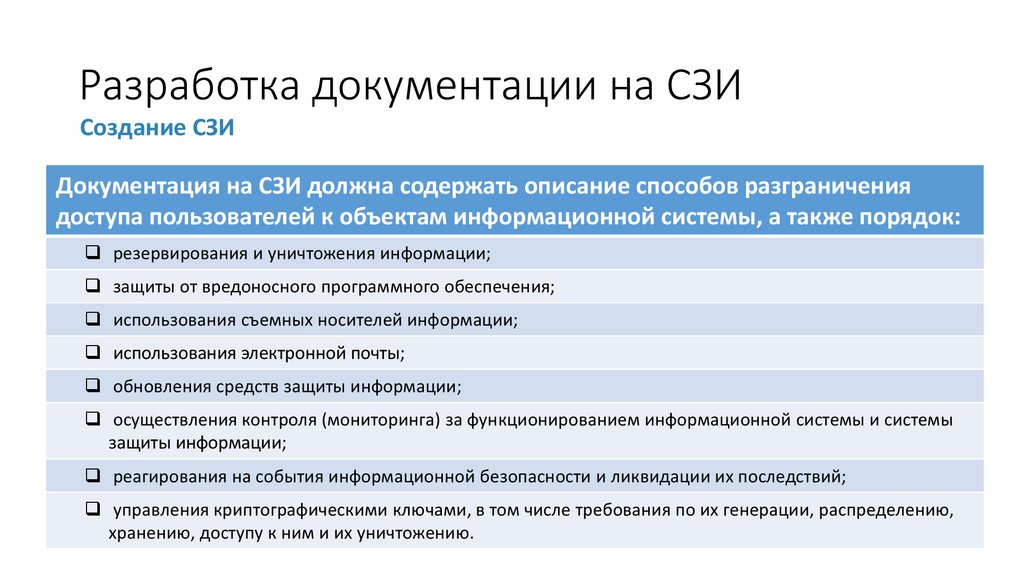

Разработка документации на СЗИСоздание СЗИ

Документация на СЗИ должна содержать описание способов разграничения

доступа пользователей к объектам информационной системы, а также порядок:

❑ резервирования и уничтожения информации;

❑ защиты от вредоносного программного обеспечения;

❑ использования съемных носителей информации;

❑ использования электронной почты;

❑ обновления средств защиты информации;

❑ осуществления контроля (мониторинга) за функционированием информационной системы и системы

защиты информации;

❑ реагирования на события информационной безопасности и ликвидации их последствий;

❑ управления криптографическими ключами, в том числе требования по их генерации, распределению,

хранению, доступу к ним и их уничтожению.

38.

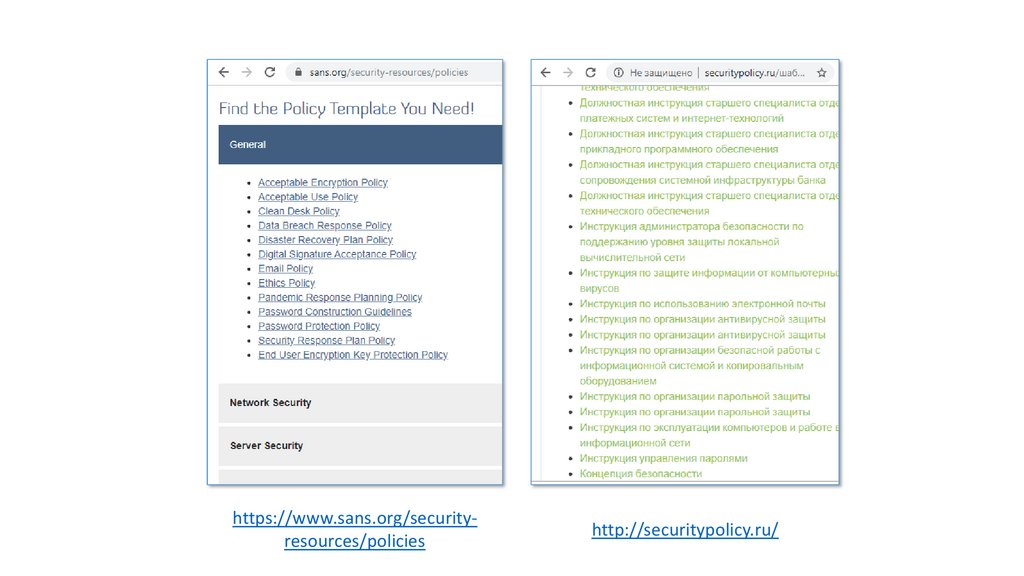

https://www.sans.org/securityresources/policieshttp://securitypolicy.ru/

39.

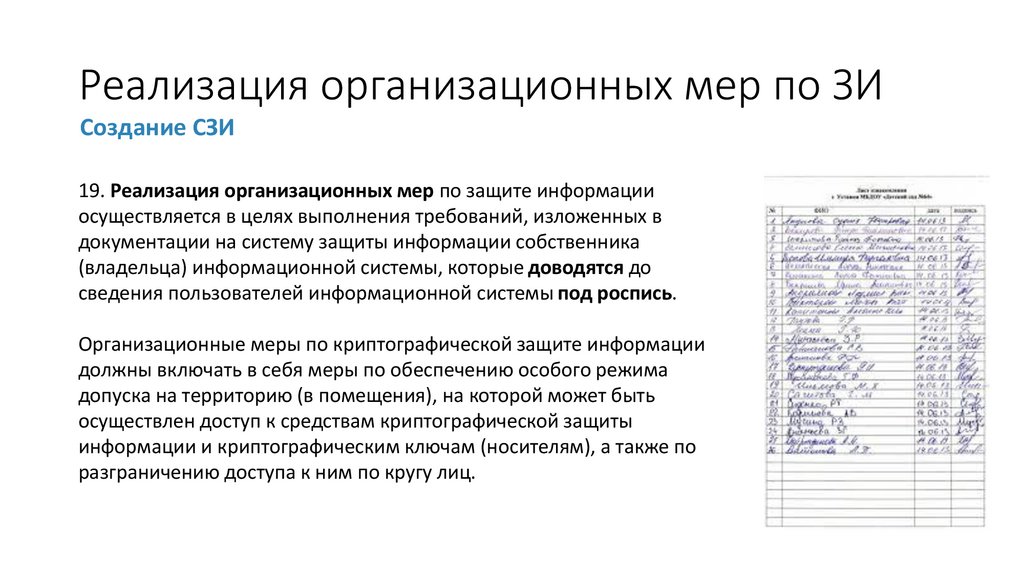

Реализация организационных мер по ЗИСоздание СЗИ

19. Реализация организационных мер по защите информации

осуществляется в целях выполнения требований, изложенных в

документации на систему защиты информации собственника

(владельца) информационной системы, которые доводятся до

сведения пользователей информационной системы под роспись.

Организационные меры по криптографической защите информации

должны включать в себя меры по обеспечению особого режима

допуска на территорию (в помещения), на которой может быть

осуществлен доступ к средствам криптографической защиты

информации и криптографическим ключам (носителям), а также по

разграничению доступа к ним по кругу лиц.

40.

Эксплуатация ИС с применением СЗИВ процессе эксплуатации ИС с применением аттестованной СЗИ осуществляются:

❑ контроль за соблюдением требований, установленных в НПА, документации

на СЗИ собственника (владельца) ИС;

❑ контроль за порядком использования объектов информационной системы;

❑ мониторинг функционирования системы защиты информации;

❑ выявление угроз (анализ журналов аудита), которые могут привести к сбоям,

нарушению функционирования ИС;

❑ резервное копирование информации, содержащейся в информационной

системе;

❑ обучение (повышение квалификации) пользователей информационной

системы.

41.

Эксплуатация ИС с применением СЗИВ соответствии с документацией на систему защиты информации собственники

(владельцы) информационных систем выявляют и фиксируют нарушения требований по

защите информации, принимают меры по своевременному устранению таких нарушений.

В случае компрометации криптографических ключей средств криптографической защиты

информации собственники (владельцы) информационных систем обязаны

незамедлительно прекратить использование данных средств для обработки информации.

В случае невозможности устранения выявленных нарушений в

течение пяти рабочих дней с момента их выявления собственники

(владельцы) ИС обязаны:

• прекратить обработку информации, распространение и (или) предоставление

которой ограничено, о чем письменно информировать ОАЦ;

• осуществить доработку системы защиты информации и провести оценку на

предмет необходимости ее повторной аттестации.

42.

Эксплуатация ИС с применением СЗИ22. Наладочные работы и сервисное обслуживание объектов

информационной системы проводятся с участием подразделения

защиты информации или иного подразделения (должностного лица),

ответственного за обеспечение защиты информации.

23. Модернизация действующих систем защиты информации

осуществляется в порядке, установленном для проектирования и

создания таких систем.

43.

Эксплуатация ИС с применением СЗИВ случае прекращения эксплуатации ИС собственник

(владелец) ИС в соответствии с документацией на СЗИ

принимает меры по:

• защите информации, которая обрабатывалась в информационной системе;

• резервному копированию информации и криптографических ключей (при

необходимости), обеспечению их конфиденциальности и целостности;

• уничтожению (удалению) данных и криптографических ключей с

машинных носителей информации и (или) уничтожению таких носителей

информации.

44.

Положение о порядке аттестации систем защиты информации информационных систем,предназначенных для обработки информации, распространение и (или) предоставление

которой ограничено

Приказ ОАЦ от 20.02.2020 № 66

45.

Аттестация СЗИАттестация системы защиты информации – комплекс организационнотехнических мероприятий, в результате которых документально

подтверждается соответствие системы защиты информации

требованиям законодательства об информации, информатизации и

защите информации

Аттестат соответствия системы защиты информации информационной

системы требованиям по защите информации – документ

установленной формы, подтверждающий соответствие системы защиты

информации требованиям законодательства об информации,

информатизации и защите информации

46.

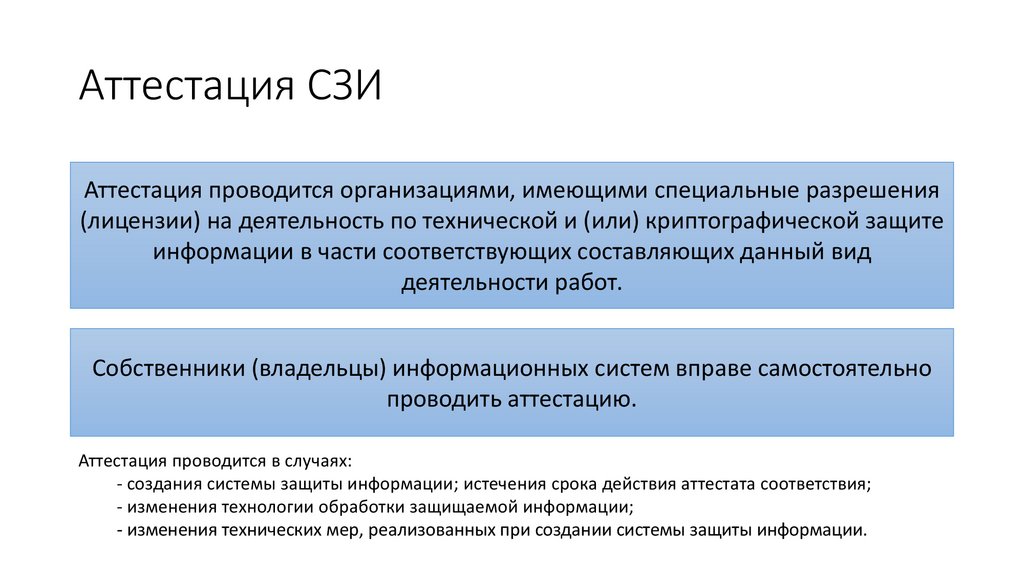

Аттестация СЗИАттестация проводится организациями, имеющими специальные разрешения

(лицензии) на деятельность по технической и (или) криптографической защите

информации в части соответствующих составляющих данный вид

деятельности работ.

Собственники (владельцы) информационных систем вправе самостоятельно

проводить аттестацию.

Аттестация проводится в случаях:

- создания системы защиты информации; истечения срока действия аттестата соответствия;

- изменения технологии обработки защищаемой информации;

- изменения технических мер, реализованных при создании системы защиты информации.

47.

Подготовка исходных данных к проведению аттестациисистемы защиты информации

48.

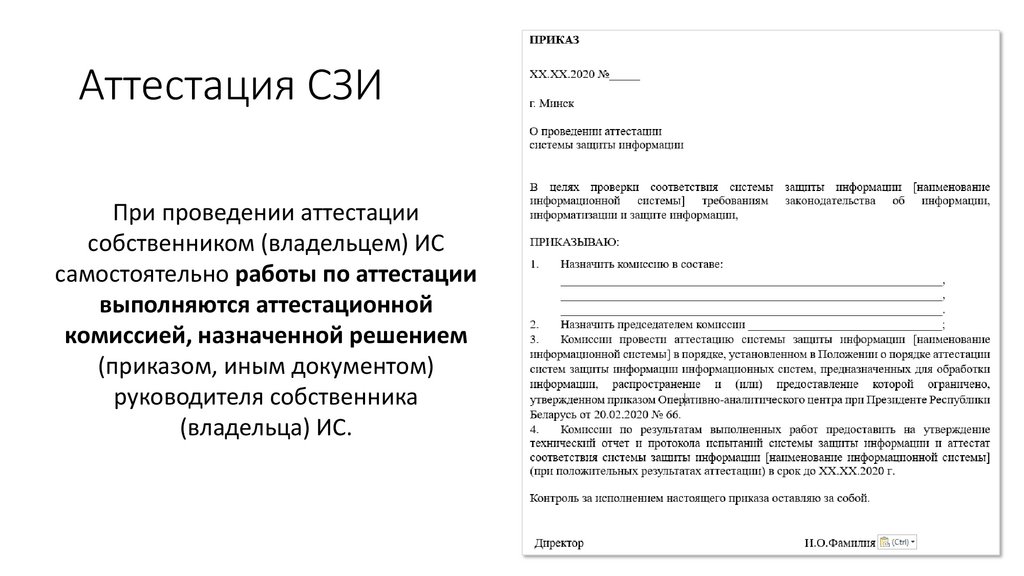

Аттестация СЗИПри проведении аттестации

собственником (владельцем) ИС

самостоятельно работы по аттестации

выполняются аттестационной

комиссией, назначенной решением

(приказом, иным документом)

руководителя собственника

(владельца) ИС.

49.

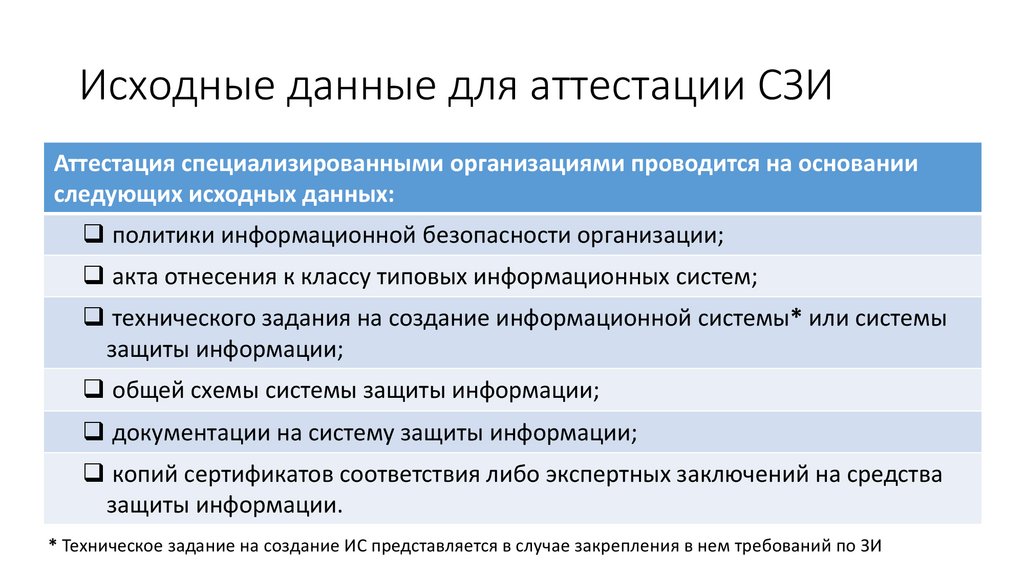

Исходные данные для аттестации СЗИАттестация специализированными организациями проводится на основании

следующих исходных данных:

❑ политики информационной безопасности организации;

❑ акта отнесения к классу типовых информационных систем;

❑ технического задания на создание информационной системы* или системы

защиты информации;

❑ общей схемы системы защиты информации;

❑ документации на систему защиты информации;

❑ копий сертификатов соответствия либо экспертных заключений на средства

защиты информации.

* Техническое задание на создание ИС представляется в случае закрепления в нем требований по ЗИ

50.

Аттестация СЗИ включает:❑ разработку программы и методики аттестации;

❑ установление соответствия реального состава и структуры

объектов ИС общей схеме СЗИ;

❑ проверку правильности отнесения ИС к классу типовых ИС,

выбора и применения средств ЗИ;

❑ анализ разработанной документации на СЗИ собственника

(владельца) ИС на предмет ее соответствия требованиям

законодательства об информации, информатизации и защите

информации;

❑ ознакомление с документацией о распределении функций

персонала по организации и обеспечению ЗИ;

❑ проведение испытаний системы защиты информации на

предмет выполнения установленных законодательством

требований по ЗИ;

❑ внешнюю и внутреннюю проверку отсутствия уязвимостей,

сведения о которых подтверждены изготовителями

(разработчиками);

❑ оформление технического отчета и протокола испытаний;

❑ оформление аттестата соответствия.

Допускается выполнение мероприятий

по аттестации СЗИ, на выделенном

наборе сегментов ИС,

обеспечивающих полную реализацию

технологии обработки защищаемой

информации.

При аттестации информационных систем классов

«3-ин», «3-спец», «3-бг», «3-юл»

и «3-дсп» мероприятия, предусмотренные в

абзацах седьмом и восьмом пункта 8, проводятся

с использованием средства контроля

эффективности защищенности информации.

51.

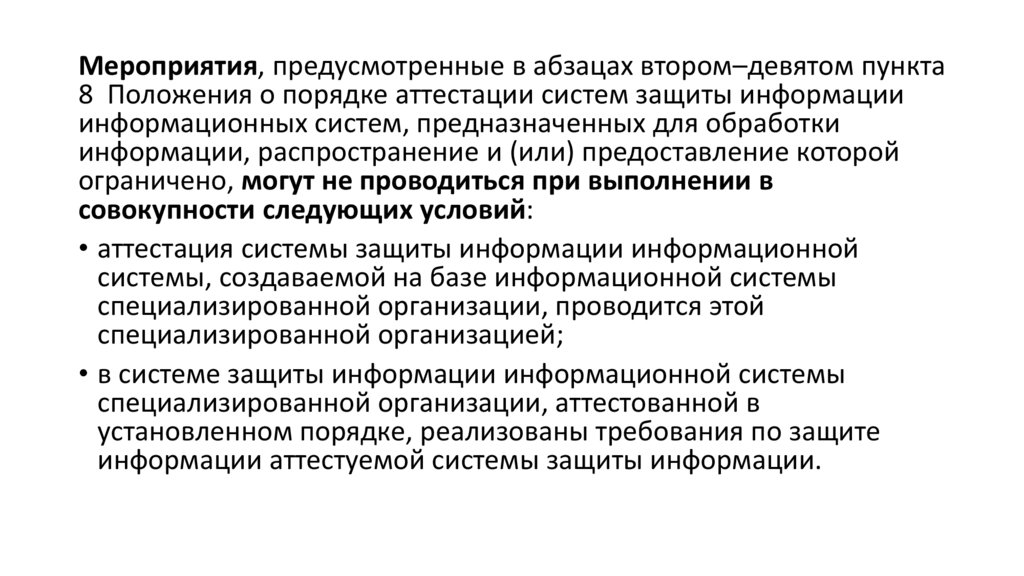

Мероприятия, предусмотренные в абзацах втором–девятом пункта8 Положения о порядке аттестации систем защиты информации

информационных систем, предназначенных для обработки

информации, распространение и (или) предоставление которой

ограничено, могут не проводиться при выполнении в

совокупности следующих условий:

• аттестация системы защиты информации информационной

системы, создаваемой на базе информационной системы

специализированной организации, проводится этой

специализированной организацией;

• в системе защиты информации информационной системы

специализированной организации, аттестованной в

установленном порядке, реализованы требования по защите

информации аттестуемой системы защиты информации.

52.

Разработка программы и методики аттестации53.

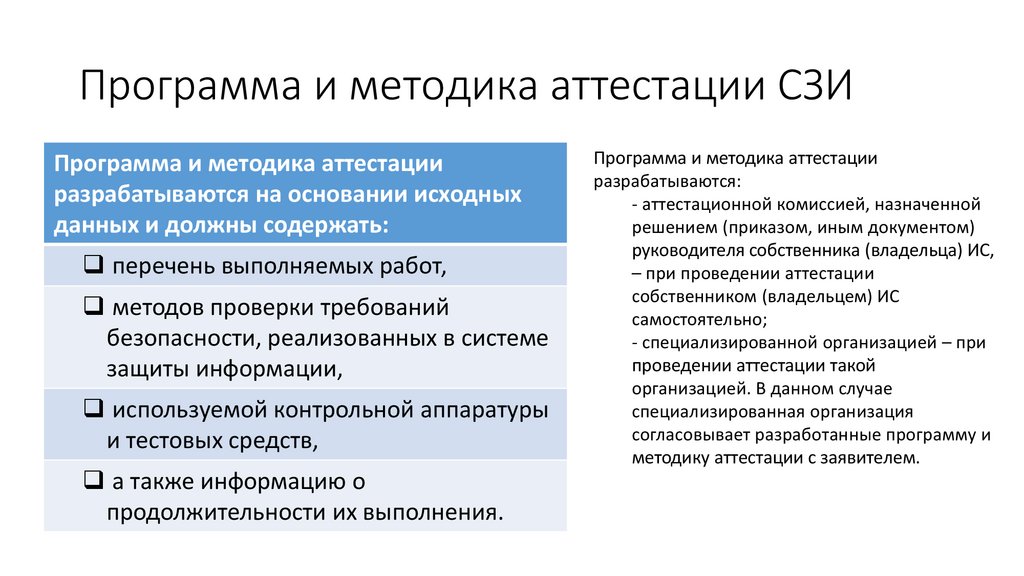

Программа и методика аттестации СЗИПрограмма и методика аттестации

разрабатываются на основании исходных

данных и должны содержать:

❑ перечень выполняемых работ,

❑ методов проверки требований

безопасности, реализованных в системе

защиты информации,

❑ используемой контрольной аппаратуры

и тестовых средств,

❑ а также информацию о

продолжительности их выполнения.

Программа и методика аттестации

разрабатываются:

- аттестационной комиссией, назначенной

решением (приказом, иным документом)

руководителя собственника (владельца) ИС,

– при проведении аттестации

собственником (владельцем) ИС

самостоятельно;

- специализированной организацией – при

проведении аттестации такой

организацией. В данном случае

специализированная организация

согласовывает разработанные программу и

методику аттестации с заявителем.

54.

№1.1

Требование

Разграничение доступа

пользователей к средствам

вычислительной техники, сетевому

оборудованию, системному

программному обеспечению и

средствам защиты информации

(3.1)

Проверочное действие

1. Используя административные учетные записи

авторизоваться на средствах вычислительной техники, сетевом

оборудованию, системном программном обеспечению и

средствах защиты информации;

2. Просмотреть перечень всех учетных записей с правами

«администратора»;

3. Соотнести данные сведения с информацией о сотрудниках,

ответственных за администрирование данных объектов ИС

Результат

Наличие учетных записей для

всех пользователей,

имеющих право

администрирования

объектов ИС

1.2

Идентификация и аутентификация

пользователей (3.2)

1. Попытаться осуществить доступ к объектам ИС под учетной

записью существующего пользователя, но используя неверный

пароль;

2. Повторить попытку используя верный пароль.

Осуществить ввод паролей для доступа к объектам ИС

Успешный вход должен

произойти только во второй

попытке

1. Осуществить создание/активацию учетной записи

пользователя для объектов ИС;

2. Осуществить блокировку/уничтожение учетной записи

пользователя для объектов ИС

Убедиться в возможности

управления учетными

записями пользователей ИС

1.3 Защита обратной связи при вводе

аутентификационной информации

(3.3)

1.4 Полномочное управление

(создание, активация, блокировка

и уничтожение) учетными

записями пользователей (3.4)

Вводимые символы должны

скрываться (маскироваться)

55.

Срок проведения аттестации:при проведении

аттестации собственником

(владельцем) ИС

самостоятельно

при проведении

аттестации

специализированной

организацией

• определяется руководителем

собственника (владельца) ИС

• не может превышать 180

календарных дней

56.

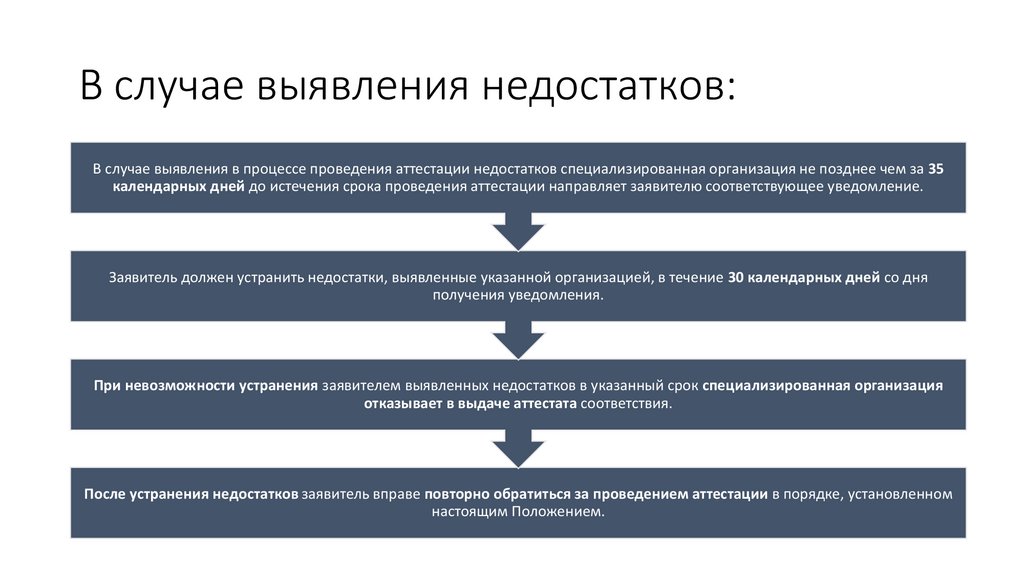

В случае выявления недостатков:В случае выявления в процессе проведения аттестации недостатков специализированная организация не позднее чем за 35

календарных дней до истечения срока проведения аттестации направляет заявителю соответствующее уведомление.

Заявитель должен устранить недостатки, выявленные указанной организацией, в течение 30 календарных дней со дня

получения уведомления.

При невозможности устранения заявителем выявленных недостатков в указанный срок специализированная организация

отказывает в выдаче аттестата соответствия.

После устранения недостатков заявитель вправе повторно обратиться за проведением аттестации в порядке, установленном

настоящим Положением.

57.

Разработка технического отчетаи протокола испытаний

58.

59.

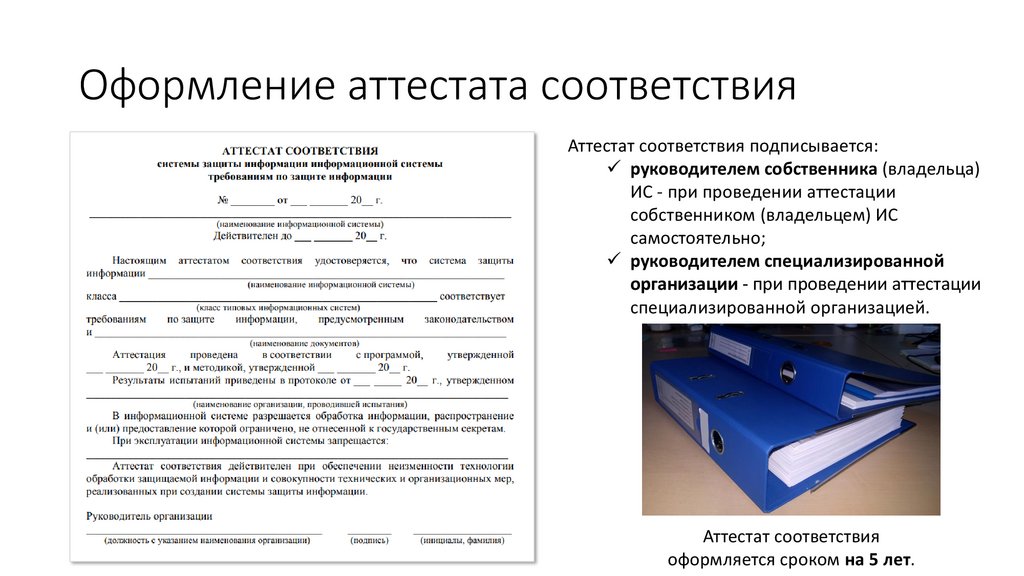

Оформление аттестата соответствияАттестат соответствия подписывается:

✓ руководителем собственника (владельца)

ИС - при проведении аттестации

собственником (владельцем) ИС

самостоятельно;

✓ руководителем специализированной

организации - при проведении аттестации

специализированной организацией.

Аттестат соответствия

оформляется сроком на 5 лет.

60.

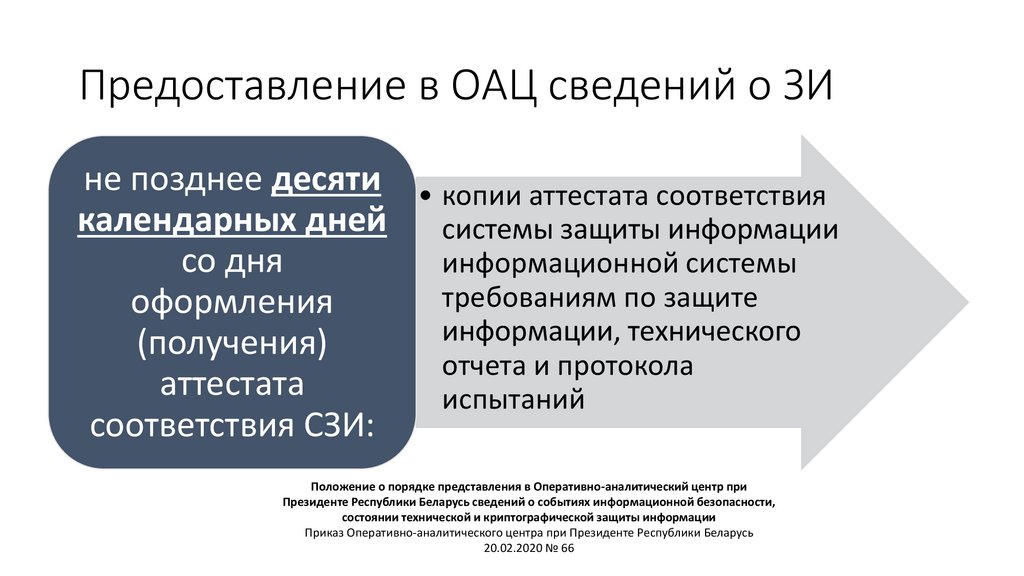

Предоставление в ОАЦ сведений о ЗИне позднее десяти • копии аттестата соответствия

календарных дней системы защиты информации

со дня

информационной системы

требованиям по защите

оформления

информации, технического

(получения)

отчета и протокола

аттестата

испытаний

соответствия СЗИ:

Положение о порядке представления в Оперативно-аналитический центр при

Президенте Республики Беларусь сведений о событиях информационной безопасности,

состоянии технической и криптографической защиты информации

Приказ Оперативно-аналитического центра при Президенте Республики Беларусь

20.02.2020 № 66

61.

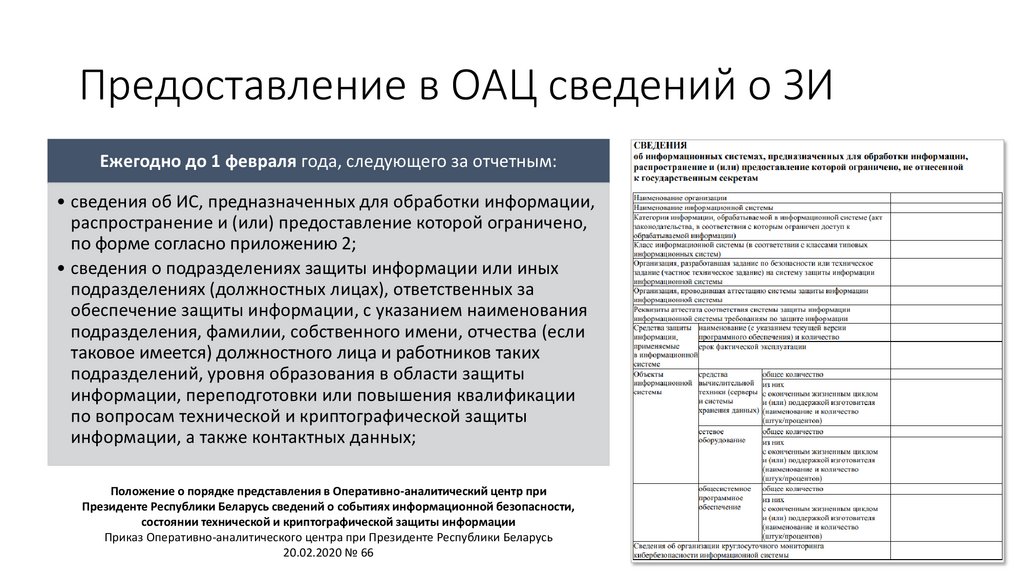

Предоставление в ОАЦ сведений о ЗИЕжегодно до 1 февраля года, следующего за отчетным:

• сведения об ИС, предназначенных для обработки информации,

распространение и (или) предоставление которой ограничено,

по форме согласно приложению 2;

• сведения о подразделениях защиты информации или иных

подразделениях (должностных лицах), ответственных за

обеспечение защиты информации, с указанием наименования

подразделения, фамилии, собственного имени, отчества (если

таковое имеется) должностного лица и работников таких

подразделений, уровня образования в области защиты

информации, переподготовки или повышения квалификации

по вопросам технической и криптографической защиты

информации, а также контактных данных;

Положение о порядке представления в Оперативно-аналитический центр при

Президенте Республики Беларусь сведений о событиях информационной безопасности,

состоянии технической и криптографической защиты информации

Приказ Оперативно-аналитического центра при Президенте Республики Беларусь

20.02.2020 № 66

62.

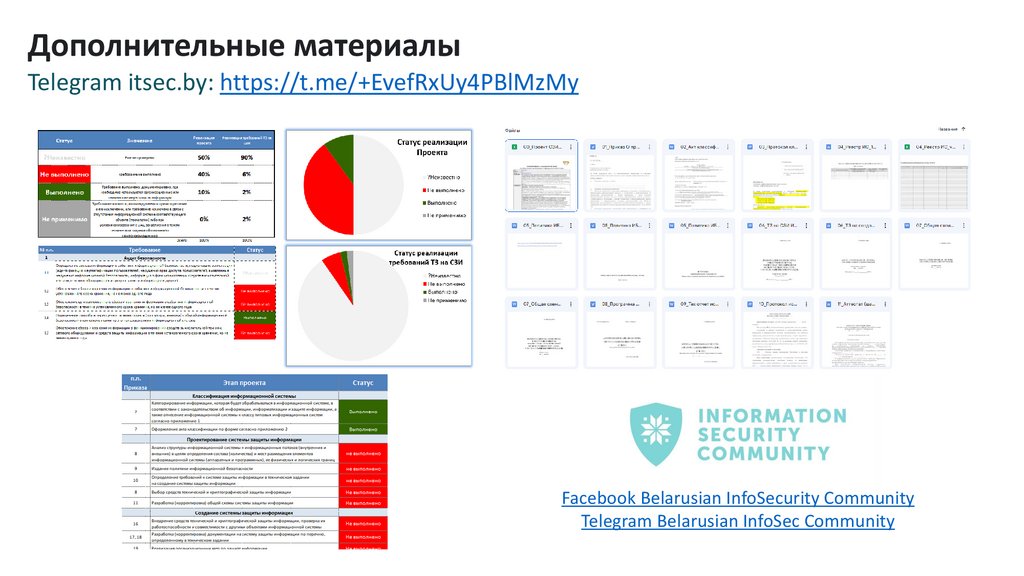

Дополнительные материалыTelegram itsec.by: https://t.me/+EvefRxUy4PBlMzMy

Facebook Belarusian InfoSecurity Community

Telegram Belarusian InfoSec Community

62/91

Информатика

Информатика