Похожие презентации:

Классификация видов, способов, методов и средств защиты информации

1.

КАЗАНСКИЙ НАЦИОНАЛЬНЫЙ ИССЛЕДОВАТЕЛЬСКИЙТЕХНОГОГИЧЕСКИЙ УНИВЕРСИТЕТ

Лекция 12

КЛАССИФИКАЦИЯ

ВИДОВ, СПОСОБОВ, МЕТОДОВ

И

СРЕДСТВ ЗАЩИТЫ ИНФОРМАЦИИ.

Казань 2020

2.

Учебные вопросы:1. Виды защиты информации и сферы их

действия

2. Способы защиты информации.

3. Классификация средств защиты

информации.

4. Характеристика способов и средств по видам

защиты информации

2

3.

Первый вопрос:Виды защиты информации

и сферы их действия

3

4.

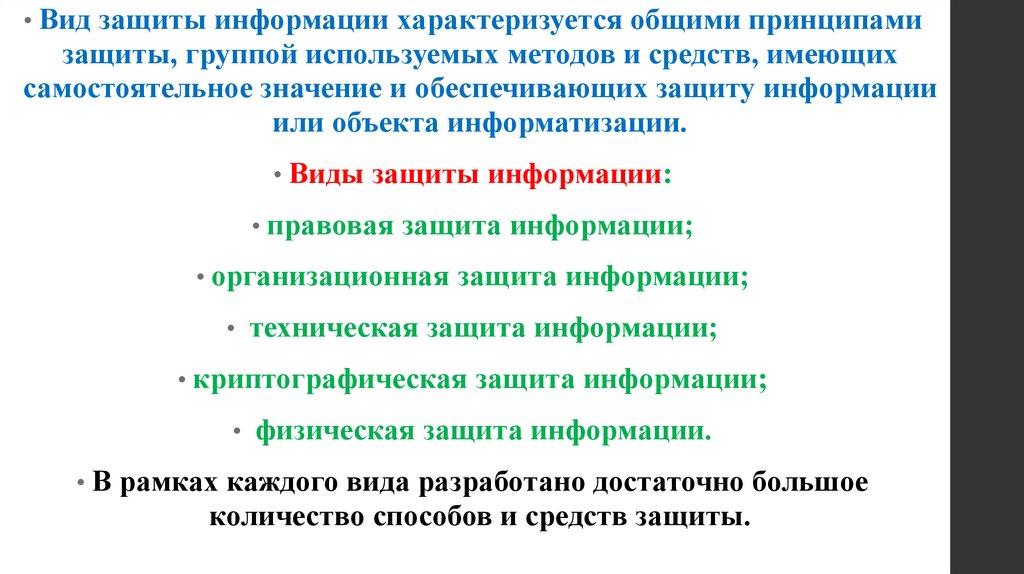

• Вид защиты информации характеризуется общими принципамизащиты, группой используемых методов и средств, имеющих

самостоятельное значение и обеспечивающих защиту информации

или объекта информатизации.

• Виды защиты информации:

• правовая защита информации;

• организационная защита информации;

• техническая защита информации;

• криптографическая защита информации;

• физическая защита информации.

• В рамках каждого вида разработано достаточно большое

количество способов и средств защиты.

5.

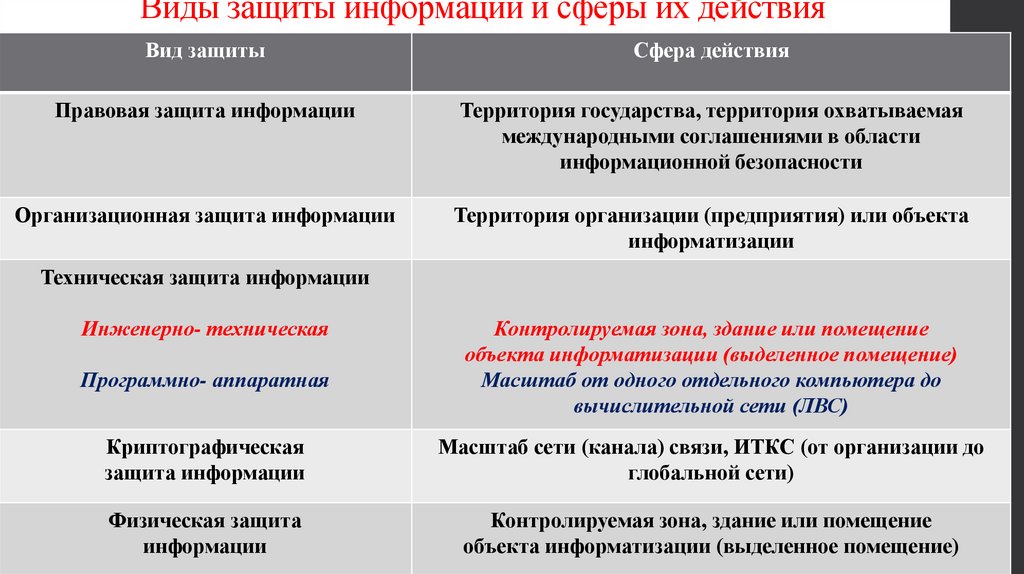

Виды защиты информации и сферы их действияВид защиты

Сфера действия

Правовая защита информации

Территория государства, территория охватываемая

международными соглашениями в области

информационной безопасности

Организационная защита информации

Территория организации (предприятия) или объекта

информатизации

Техническая защита информации

Инженерно- техническая

Программно- аппаратная

Контролируемая зона, здание или помещение

объекта информатизации (выделенное помещение)

Масштаб от одного отдельного компьютера до

вычислительной сети (ЛВС)

Криптографическая

защита информации

Масштаб сети (канала) связи, ИТКС (от организации до

глобальной сети)

Физическая защита

информации

Контролируемая зона, здание или помещение

объекта информатизации (выделенное помещение)

6.

• Правовая защита информации.Правовая защита информации – это защита информации

правовыми методами, включающая в себя разработку

законодательных и нормативных правовых документов (актов),

регулирующих отношения субъектов по защите информации,

применение этих документов (актов), а также надзор и контроль за

их исполнением.

Сфера действия правовой защиты информации охватывает всю

территорию государства.

Объектами защиты являются: конфиденциальная информация,

информационные ресурсы и информационные системы

(программное обеспечение).

Правовая защита также рассматривается как обеспечивающий вид

защиты в комплексной системе защиты информации на

предприятии.

7.

• Организационная защита информации.• Сфера действия организационной защиты, суть которой в

организации деятельности по защите, регламентировании

доступа к защищаемым ресурсам и на объекты

информатизации, охватывает территорию организации,

помещения и персонал.

• Организационная защита также рассматривается как

обеспечивающий вид защиты.

• Организационная защита направлена на предотвращение

утечки ИОД и несанкционированного (неправомерного) доступа

к ней по организационным каналам.

8.

• Техническая защита информации.• Техническая защита информации. – защита информации,

заключающаяся в обеспечении некриптографическими методами

безопасности информации (данных), подлежащей (подлежащих)

защите в соответствии с действующим законодательством, с

применением технических, программных и программнотехнических средств.

• Техническую защиту разделяют на инженерно-техническую и

программно-аппаратную.

• Инженерно-техническая защита направлена на предотвращение

утечки конфиденциальной информации по техническим каналам

и противодействие техническим средствам разведки.

• Сфера действия –контролируемая зона или помещение.

9.

• Техническая защита информации.• Программно-аппаратная защита направлена на защиту

информации в СВТ и АС функционирующих на их основе, а также

в ИТКС от НСД и НСВ.

• Она включает способы и средства защиты информации от утечки

по инфо - телекоммуникационным и системно –программным

каналам. Сфера действия охватывает масштабы от одного

отдельного компьютера до вычислительной сети (локальная,

корпоративная, глобальная). Для ЛВС, она ограничивается

масштабами объекта информатизации или помещения

организации.

• Программно-аппаратная защита информации является основным

видом обеспечения безопасности информационных технологий в

компьютерных системах.

10.

• Криптографическая защита информации.• Криптографическая защита информации – это защита

информации с помощью ее криптографического преобразования.

• Она предназначена для обеспечения передачи конфиденциальной

информации в зашифрованном виде по каналам связи, ИТКС,

подтверждения подлинности электронных документов и

обеспечения их целостности, придания электронным документам

юридической силы, защиты парольных систем.

Криптографические способы и средства используются как основа

для создания защищённых виртуальных сетей.

• Сфера действия ограничивается масштабами сети связи или

ИТКС.

• Криптографические средства обеспечивают конфиденциальность

сообщений при использовании сети Интернет.

11.

• Физическая защита информации.• Физическая защита информации – это защита информации

путем применения организационных мероприятий и совокупности

средств, создающих препятствия для проникновения или доступа

неуполномоченных физических лиц к объекту защиты.

• Организационные мероприятия по обеспечению физической

защиты информации предусматривают установление режимных,

временных, территориальных, пространственных ограничений на

условия использования и распорядок работы объекта защиты.

• К объектам физической защиты информации могут быть

отнесены: охраняемая территория, здание (сооружение),

выделенное помещение, информация и (или) информационные

ресурсы объекта информатизации.

• Сфера действия – контролируемая зона, здание или помещение.

12.

Второй вопрос:Способы защиты информации.

12

13.

• Способ защиты информации – это порядок и правила примененияопределенных принципов и средств защиты информации.

• Множество и разнообразие возможных способов защиты

определяется, прежде всего, множеством различных угроз

безопасности информации и уязвимостей, присущих носителям и

системам обработки информации.

• Для противодействия угрозам разработаны и используются на

практике различные способы.

• Они могут быть классифицированы как по видам защиты

информации, так и по направлениям.

• Существуют способы, которые могут быть использованы как в

рамках какого-либо вида, так и направления защиты – это

универсальные или общие способы защиты информации.

14.

Классификация общих способов защиты информации15.

• Общие способы защиты информации• . Препятствие заключается в создании на пути угрозы некоторого

барьера, не позволяющего ей принять опасные размеры.

• Типичными примерами препятствий является создание

физических препятствий на пути злоумышленников и т.п.

• Для предотвращения НСД в защищаемые помещения и на

территорию могут использоваться физические препятствия

(турникеты и т.п.).

• Для предотвращения НСД в АС (СВТ), ИТКС создаются –

логические препятствия, представляющие собой системы

идентификации и аутентификации (парольные системы) или

другие средства.

1

16.

Управление есть определение на каждом шаге функционирования объектатаких управляющих воздействий на элементы системы, следствием которых

будет решение (или способствование решению) одной или нескольких задач

защиты информации.

• Управление доступом в АС включает следующие функции защиты,

осуществляемые системой управления доступом:

• – идентификацию лиц, претендующих на доступ, персонала и ресурсов

системы (присвоение каждому персонального идентификатора – ПИН);

• – опознавание (аутентификацию) субъекта или объекта по предъявленному

им идентификатору;

• – проверку полномочий (проверка соответствия запрашиваемых ресурсов

назначенным полномочиям субъекта доступа);

• – регистрацию (протоколирование) обращений к защищаемым ресурсам;

• – реагирование (сигнализация, отключение, отказ в запросе) при попытке

несанкционированных действий.

2

17.

• Маскировка (скрытие защищаемой информации) предполагаеттакие ее преобразования, вследствие которых она становится

недоступной для злоумышленников или доступ к ней существенно

затрудняется.

• К маскировке относятся криптографические методы

преобразования информации, скрытие объекта, а также меры по

созданию шумовых полей, маскирующих информационные

сигналы, экранирование излучающих технических средств

обработки информации и т.п.

3

18.

• Регламентация, как способ защиты информации, заключается вразработке и реализации в процессе функционирования объекта

комплекса мероприятий, создающих такие условия обработки

информации, при которых существенно затрудняется проявление

и воздействие угроз.

• К регламентации относится разработка таких правил обращения

с конфиденциальной информацией и средствами её обработки,

которые позволили бы максимально затруднить получение этой

информации злоумышленником.

4

19.

. Принуждение есть такой способ защиты, при которомпользователи и персонал системы вынуждены соблюдать правила

и условия обработки, передачи и использования защищаемой

информации под угрозой материальной, административной или

уголовной ответственности.

5

• Побуждение есть способ защиты информации, при котором

пользователи и персонал АС внутренне (т. е. материальными,

моральными, этическими, психологическими и другими

мотивами) побуждаются к соблюдению всех правил обработки

информации.

• Эти способы обеспечения защиты информации являются

универсальными, так как могут применяться в рамках

различных видов защиты с применением различных средств

защиты.

6

20.

Третий вопрос:Классификация средств

защиты информации.

20

21.

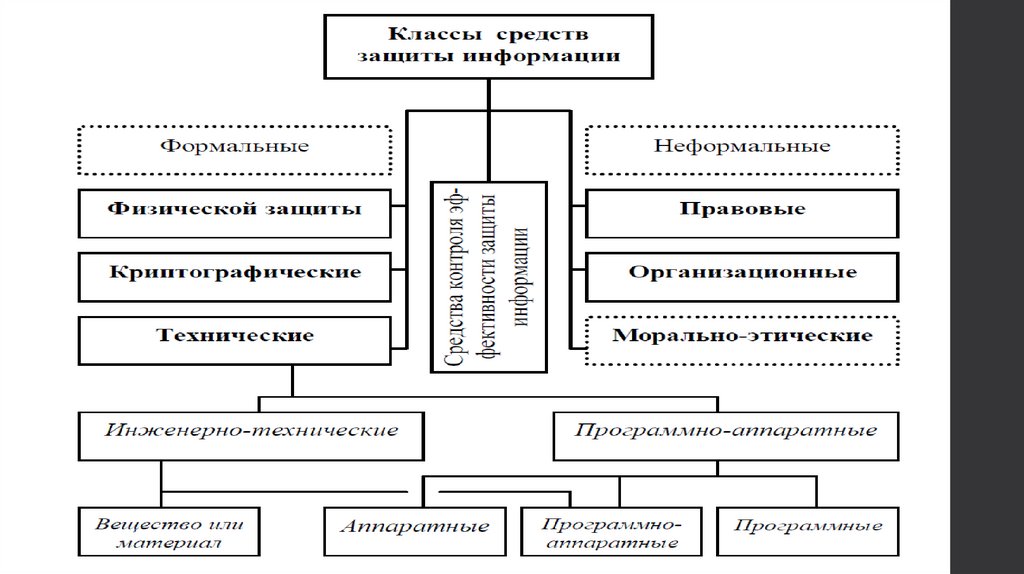

• Средство защиты информации – это техническое, программноесредство, вещество и (или) материал, предназначенные или

используемые для защиты информации.

• Средства защиты информации делятся на формальные и

неформальные классы средств.

• К формальным относятся такие средства, которые выполняют

свои функции по защите информации формально, т. е.

преимущественно без участия человека.

• К неформальным, относятся средства, основу содержания которых

составляет целенаправленная деятельность людей.

• Формальные средства разделяют на средства физической защиты,

криптографические, технические.

22.

23.

• Средство физической защиты информации – это средствозащиты информации, предназначенное или используемое для

обеспечения физической защиты объекта защиты информации.

• Средства физической защиты - механические, электрические,

электромеханические, электронные, электронно-механические и т.

п. устройства (замки) и системы, которые функционируют

автономно, создавая различного рода препятствия на пути

нарушителей (злоумышленников).

• К ним относятся также системы контроля и управления доступом

(СКУД) в охраняемые зоны, помещения, средства охранной и

охранно-пожарной сигнализации, системы видеонаблюдения (в

совокупности со службами охраны), специальные укреплённые

двери, турникеты и т.п.

24.

• Криптографическое средство защиты информации – это средствозащиты информации, реализующее алгоритмы

криптографического преобразования информации.

• Реализация может осуществляться с использованием аппаратуры

(аппаратные), программ (программные) или с использованием

того и другого (программно-аппаратные).

• Криптографические средства предназначены для шифрования

информации с целью сохранения её конфиденциальности при

передаче по сетям связи, информационнотелекоммуникационным сетям, обеспечения целостности,

обеспечения подлинности и юридической значимости

электронных документов (электронная цифровая подпись),

защиты парольных систем в АС.

25.

• Технические средства защиты информации разделяют наинженерно-технические и программно-аппаратные.

• Инженерно-технические включают: аппаратные, программно-

аппаратные средства, материалы и вещества, предназначенные

для защиты информации.

• Назначение этих средств - защита информации от утечки по

техническим каналам и от технических средств разведки.

• Программно-аппаратные средства защиты информации

разделяются на:

• аппаратные,

• программные,

• программно-аппаратные.

26.

• Аппаратные средства – различные электронные устройства,схемно встраиваемые в аппаратуру АС или сопрягаемые с ней

специально для решения задач защиты информации от НСД, а

также устройства, устанавливаемые на объектах информатизации

с целью защиты от утечки по техническим каналам и ПДТР.

• Программные средства –специальные пакеты программ или

отдельные программы, включаемые в состав программного

обеспечения АС с целью решения задач защиты информации, в

первую очередь защиты от НСД и НСВ.

• Программно-аппаратные – аппаратные средства, работающие под

управлением или с использованием программ

27.

• К неформальным, относятся средства, основу содержаниякоторых составляет целенаправленная деятельность людей.

• К ним относят: правовые, организационные и морально-

этические средства.

• Правовые (законодательные средства) – нормативные правовые

акты, с помощью которых регламентируются права и

обязанности, а также устанавливается ответственность всех лиц и

подразделений, имеющих отношение к функционированию

системы, за нарушение правил обработки информации,

следствием чего может быть нарушение ее защищенности.

• Организационные средства – организационно-технические или

организационно – правовые мероприятия, специально

предусматриваемые в технологии функционирования объекта

информатизации (АС), с целью решения задач защиты

информации.

28.

• Морально-этические средства – сложившиеся в обществе илиданном коллективе моральные нормы или этические правила

(корпоративная или профессиональная этика), соблюдение

которых способствует защите информации, а нарушение их

приравнивается к несоблюдению правил поведения в обществе

или коллективе.

• Законодательные средства формируются путем издания

соответствующих юридических актов, что является прерогативой

соответствующих органов управления.

• Морально-этические нормы формируются в процессе

жизнедеятельности общества.

29.

Четвертый вопросХарактеристика способов и

средств по видам защиты

информации

29

30.

• Правовая защита информации.• К правовым способам (мерам) защиты информации относятся

разработка законов, нормативных правовых документов органов

исполнительной власти обеспечивающих защиту информации на

уровне государства, нормативных документов организаций

предприятий, учреждений, регламентирующих правила обращения

с информацией, закрепляющих права и обязанности участников

информационных отношений в процессе ее обработки и

использования, а также устанавливающие ответственность за

нарушения этих правил, препятствуя тем самым, неправомерному

использованию информации и являющиеся сдерживающим

фактором для потенциальных нарушителей.

• Правовые способы основаны на принципах законности.

• Основной способ их реализации – регламентация..

31.

• Правовые способы (меры) защиты :• – установление категорий информации ограниченного доступа на

уровне законодательства;

• – законодательное ограничение прав на доступ к категориям

информации ограниченного доступа;

• – лицензирование деятельности связанной с защитой информации;

• – сертификация средств защиты информации;

• – регламентация приобретения и применения определённых

средств защиты и средств оценки эффективности защиты

информации на объектах информатизации;

• – установление правовой ответственности за разглашение

различных видов тайны и компьютерные преступления, за

нарушение правил защиты информации и т.п

32.

• В качестве правовых средств защиты при реализации этихспособов следует выделить:

• – конкретные нормы законодательства, устанавливающие права,

обязанности, конкретные меры, подлежащие исполнению и правовую

ответственность за их неисполнение или нарушение.

• – правовые документы, подтверждающие: право на осуществление

деятельности по защите информации (лицензии), использование

определённых средств обработки информации (лицензии, патенты,

товарные знаки), соответствие требованиям законодательства средств

обработки, передачи и систем защиты информации (сертификаты на

СрЗИ, аттестаты соответствия на объекты информатизации по

требованиям безопасности, сертификаты ключей ЭЦП и т.п.);

• – локальные нормативные акты организаций закрепляющие правовой

статус защищаемой информации, органов защиты информации, и

регулирующих обращение с этой информацией.

33.

• Морально – этические меры включают нормы поведения, которыетрадиционно сложились или складываются по мере

распространения ЭВМ в стране или обществе.

• Эти нормы большей частью не являются обязательными, как

законодательно утвержденные нормативные акты, однако, их

несоблюдение ведет обычно к падению авторитета, престижа

человека, группы лиц или организации.

• Морально-этические нормы бывают как неписаные (например,

общепризнанные нормы честности, патриотизма и т.п.), так и

писаные, то есть оформленные в некоторый свод (устав) правил

или предписаний.

34.

• Достоинства и недостатки правовых и морально-этических мерзащиты.

• Эти меры определяют (регламентируют) правила обращения с

информацией и ответственность субъектов информационных

отношений за их соблюдение

• Законодательные и морально-этические меры противодействия,

являются универсальными в том смысле, что принципиально

применимы для всех каналов проникновения и НСД к АС и

информации.

• Их основным недостатком является то, что на реализацию

требуется достаточно много времени и сил, поскольку в основном

они реализуются через суд.

35.

• Организационные способы защиты информации.• Организационные (административные) способы - это меры

организационного характера, регламентирующие процессы

функционирования системы обработки данных, использование ее

ресурсов, деятельность персонала, а также порядок

взаимодействия пользователей с системой таким образом, чтобы

в наибольшей степени затруднить или исключить возможность

реализации угроз безопасности информации.

• Они основаны на принципах управления коллективом и

предприятием (службой) и принципах законности.

36.

• Организационные способы включают:• – мероприятия, осуществляемые при проектировании,

строительстве и оборудовании вычислительных центров и других

объектов систем обработки данных;

• – мероприятия по разработке правил доступа пользователей к

ресурсам системы (разработка политики безопасности);

• – мероприятия, осуществляемые при подборе и подготовке

персонала системы;

• – организацию охраны и надежного пропускного режима;

37.

• Организационные способы включают:• – организацию учета, хранения, использования и уничтожения

документов и носителей с информацией;

• – распределение реквизитов разграничения доступа (паролей,

ключей шифрования и т.п.);

• – организацию явного и скрытого контроля за работой

пользователей;

• – мероприятия, осуществляемые при проектировании, разработке,

ремонте и модификациях оборудования и программного

обеспечения и т.п.

38.

• Достоинства организационных мер:• – широкий круг решаемых задач; – простота реализации;

• – гибкость реагирования на несанкционированные действия;

• – практически неограниченные возможности изменения.

Недостатки организационных мер:

• – необходимость использования людей; – повышенная

зависимость от субъективных факторов; – высокая зависимость

от общей организации работ в организации; – низкая надежность

без соответствующей поддержки физическими, техническими и

криптографическими средствами (люди склонны к нарушению

любых установленных дополнительных ограничений и правил,

если только их можно нарушить); – дополнительные неудобства,

связанные с большим объемом рутинной формальной

деятельности.

39.

• Организационные меры необходимы для обеспеченияэффективного применения других мер и средств защиты в части,

касающейся регламентации действий людей. В то же время

организационные меры необходимо поддерживать более

надежными физическими и техническими и всеми другими

средствами.

• В системе организационного обеспечения информационной

безопасности выделяют два направления:

• - направление, связанное с реализацией мер организационно-

правового характера и направление, связанное с реализацией мер

организационно-технического характера.

• 1ое направлено на реализацию правовых методов защиты

информации и поддержание правового режима обработки

информации. 2ое направлено на поддержание правового режима

обработки информации методами инженерно- технической защиты.

40.

• Техническая защита информации.• Инженерно-технические способы и средства защиты информации

предназначены для защиты информации от утечки по

техническим каналам и противодействия технической разведке.

• Инженерно-техническая защита информации.

• Способы инженерно-технической защиты с использованием

аппаратных и аппаратно-программных средств защиты ИОД

основаны, в основном, на принципе маскировки, они включают:

• – способы и соответствующие им средства защиты объектов от

наблюдения в оптическом диапазоне электромагнитных волн, от

радиолокационного и радиотеплолокационного (ИК) наблюдения;

• – способы защиты линий связи учреждений и предприятий от

утечки ИОД;

41.

• Способы инженерно-технической защиты с использованиемаппаратных и аппаратно-программных средств защиты ИОД

основаны, в основном, на принципе маскировки, они включают:

• – способы и средства устранения (снижения) утечки информации

за счет побочных электромагнитных излучений и наводок

(ПЭМИН),

• – способы защиты акустической информации, меры по скрытию

объектов от акустической, гидроакустической и сейсмической

разведки;

• – способы радиоэлектронного противодействия средствам радио и

радиотехнической разведки;

• – способы защиты объектов от химической, радиационной и

магнитометрической разведки.

42.

• Недостатком инженерно-технических способов и средствзащиты является то, что они не могут защитить информацию от

персонала, допущенного к работе в АС.

• Для решения этой задачи предназначены программно-

аппаратные способы и средства защиты. Кроме того, эти способы

являются зачастую дорогостоящими.

• Цена большинства средств, особенно средств оценки

эффективности инженерно- технической защиты, в десятки, а

иногда и в сотни раз превышает стоимость программноаппаратных средств.

43.

• Программно-аппаратная защита информации.• Способы и средства программно-аппаратной защиты

предназначены для защиты внутренней среды АС и хранящейся в

ней информации, от угроз, которые могут быть реализованы с

использованием инфо- телекоммуникационных и системнопрограммных каналов, и в первую очередь от НСД и НСВ.

• Современные программно-аппаратные средства защиты

реализуют несколько способов.

• Особым направлением является разработка и внедрение системы

защиты от НСД в виде программно-аппаратного комплекса на

базе операционной системы.

44.

• Классификация программно – аппаратных способов и средств защиты45.

• Достоинства программно- аппаратных способов и средств:• 1) универсальность;

• 2) гибкость;

• 3) надежность функционирования;

• 4) простота реализации;

• 5) широкие возможности модификации и развития.

• Недостатки программно-аппаратных средств:

• 1) снижение функциональных возможностей АС;

• 2) необходимость использования запоминающих устройств АС;

• 3) подверженность случайным или закономерным модификациям;

• 4) ориентация на вполне определённые типы ЭВМ и ПО.

46.

• Криптографическая защита информации.• Наиболее надежными и стойкими к угрозам безопасности

информации являются криптографические способы и средства

защиты.

• Криптографическое закрытие является специфическим способом

защиты информации, оно заключается в преобразовании её

составных частей (слов, букв, слогов, цифр) с помощью

специальных алгоритмов либо аппаратных решений и ключей, т.е.

приведение её к неявному виду.

• Криптографические способы защиты информации могут

применяться как для защиты информации, обрабатываемой в

ЭВМ или хранящейся в различного рода запоминающих

устройствах, так и для закрытия информации, передаваемой

между различными элементами системы по линиям связи и

каналам телекоммуникаций.

47.

• Криптографическая защита информации.48.

• Криптографическая защита информации.• Криптографические средства могут быть с программной,

программно-аппаратной или аппаратной реализацией.

• Возможность программной реализации обуславливается тем, что

все методы криптографического закрытия формальны и могут

быть представлены в виде конечной алгоритмической процедуры.

• Средства шифрования - аппаратные, программные и аппаратно-

программные средства, системы и комплексы, реализующие

алгоритмы криптографического преобразования информации и

предназначенные для защиты информации от НСД при ее передаче

по каналам связи и (или) при ее обработке и хранении.

• Средства имитозащиты - аппаратные, программные и аппаратно-

программные средства, системы и комплексы, реализующие алгоритмы

криптографического преобразования информации и предназначенные

для защиты от навязывания ложной информации;

49.

• Криптографическая защита информации.• Средства кодирования - средства, реализующие алгоритмы

криптографического преобразования информации с выполнением

части преобразования путем ручных операций или с использованием

автоматизированных средств на основе таких операций;

• Средства электронной цифровой подписи (ЭЦП) - аппаратные,

программные и аппаратно-программные средства, обеспечивающие на

основе криптографических преобразований реализацию хотя бы одной

из следующих функций: создание ЭЦП с использованием закрытого

ключа ЭЦП, подтверждение с использованием открытого ключа ЭЦП

подлинности ЭЦП, создание закрытых и открытых ключей ЭЦП.

• Средства изготовления ключевых документов – средства,

предназначенные для выработки по определенным правилам

криптоключей (независимо от вида носителя ключевой

информации).

50.

• Криптографическая защита информации.• Ключевой документ - физический носитель определенной

структуры, содержащий ключевую информацию (совокупность

данных, предназначенных для выработки по определенным

правилам криптоключей), а при необходимости - контрольную,

служебную и технологическую информацию.

• Выработанные криптоключи могут «записываться» на ключевые

носители разового или многократного использования. К носителям

многократного использования относятся: магнитная лента,

дискета, компакт-диск, Data Key, Smart Card, Touch Memory и т.п.

51.

• Криптографическая защита информации.• Основным достоинством программных способов реализации

криптографической защиты является их гибкость, т.е.

возможность быстрого изменения алгоритма шифрования.

• При этом можно предварительно создать пакет шифрования,

содержащий программы для различных методов шифрования или

их комбинаций. Смена программ будет производиться оперативно

в процессе функционирования системы.

• При аппаратной реализации все процедуры шифрования и

дешифрования выполняются специальными электронными

модулями, сопряженными с ЭВМ.

• Криптографические методы и средства на современном этапе

являются наиболее надежными. При этом используется как

шифрование так и кодирование информации.

52.

• Криптографическая защита информации.• Под шифрованием понимается такой вид криптографического

закрытия, при котором преобразованию подвергается каждый

символ защищаемого сообщения.

• Под кодированием понимается такой вид криптографического

закрытия, когда некоторые элементы защищаемых данных (это не

обязательно отдельные символы) заменяются заранее

выбранными кодами (цифровыми, буквенными, буквенноцифровыми сочетаниями и т.п.).

• Этот метод имеет две разновидности: смысловое и символьное

кодирование. При смысловом кодировании кодируемые элементы

имеют вполне определенный смысл (слова, предложения, группы

предложений). При символьном кодировании кодируется каждый

символ защищаемого сообщения. Символьное кодирование по

существу совпадает с шифрованием заменой.

53.

• Криптографическая защита информации.• Недостатки криптографических способов и средств.

• Надёжность защиты зависит от способа (алгоритма) шифрования,

его устойчивости к криптоанализу.

• Несмотря на высокую устойчивость, СКЗИ подвержены

криптоанализу и компрометации криптоключей (хищение, утрата,

разглашение, несанкционированное копирование и другие

происшествия, в результате которых криптоключи могут стать

доступными несанкционированным лицам и (или) процессам.

Информатика

Информатика