Похожие презентации:

Методы и средства защиты информации

1. Методы и средства защиты информации

2. Каналы утечки информации

Обстоятельства, усложняющие защитуинформации:

1) массовое распространение средств ЭВТ;

2) усложнение шифровальных технологий;

3) необходимость защиты различных тайн

(государственной, военной, промышленной,

коммерческой, финансовой);

4) постоянно расширяющиеся возможности

несанкционированных действий над

информацией.

3. Каналы утечки информации

Технические каналы утечки информации принято делитьна следующие типы:

1) радиоканалы (электромагнитные излучения

радиодиапазона);

2) акустические каналы (распространение звука в

звукопередающей среде);

3) электрические каналы (напряжения и токи в

токопроводящих коммуникациях);

4) оптические каналы (электромагнитные излучения в

инфракрасной, видимой и ультрафиолетовой части

спектра);

5) материально-вещественные каналы (бумага, фото,

магнитные носители, отходы и т.д.).

4. Каналы утечки информации

Классификация методов и средствнесанкционированного получения информации из

автоматизированной системы (АС):

1) по виду доступа:

– локального доступа

– удалённого доступа

2) по уровню доступа:

– гостевого уровня (Guest)

– пользовательского уровня

– административного уровня (Administrator, root)

– системного уровня (SYSTEM)

– неограниченного уровня

5. Каналы утечки информации

Классификация методов и средствнесанкционированного получения информации из

автоматизированной системы (АС):

3) по характеру действий злоумышленника:

– копирование информации

– модификация информации

– уничтожение информации

– внедрение информации

4) по кратности доступа:

– однократного (разового) доступа

– многократного доступа

6. Каналы утечки информации

Классификация методов и средств несанкционированного полученияинформации из автоматизированной системы (АС):

5) по направленности действий злоумышленника:

– получение системной информации (пароли, ключи шифрования, списки

учётных записей и др.)

– получение прикладной информации (обычно для получения доступа к

системной информации)

6) по тяжести последствий:

– неопасные (сканирование портов, попытки установления соединений и

т.п.)

– потенциально опасные (получение доступа к содержимому подсистем

хранения данных, попытки подбора паролей и т.п.)

– опасные (получение доступа с высоким уровнем полномочий,

модификация информации в АС, копирование системной и прикладной

информации, создание собственной информации и т.п.)

– чрезвычайно опасные (уничтожение информации, блокирование доступа

легальных пользователей к АС и т.п.)

7. Классификация методов и средств защиты информационных ресурсов

техническиеУПРАВЛЕНИЕ

ОГРАНИЧЕНИЕ

(препятствие)

ФИЗИЧЕСКИЕ

АППАРАТНЫЕ

криптографические

МАСКИРОВКА

ПРОГРАММНЫЕ

неформальные

РЕГЛАМЕНТАЦИЯ

ОРГАНИЗАЦИОННЫЕ

ПОБУЖДЕНИЕ

ПРИНУЖДЕНИЕ

ЗАКОНОДАТЕЛЬНЫЕ

МОРАЛЬНОЭТИЧЕСКИЕ

СРЕДСТВА ЗАЩИТЫ

информационных ресурсов

МЕТОДЫ ЗАЩИТЫ

информационных ресурсов

формальные

8. Аспекты проблемы защиты данных

Наиболее эффективной может быть толькокомплексная система защиты информации,

сочетающая следующие аспекты:

1) законодательный (использование

законодательных актов, регламентирующих

права и обязанности физических и

юридических лиц, а также государства в

области защиты информации);

9. Аспекты проблемы защиты данных

2) морально-этический (создание иподдержание на объекте такой моральной

атмосферы, в которой нарушение

регламентированных правил поведения

оценивалось бы большинством

сотрудников резко негативно);

3) физический (создание физических

препятствий для доступа посторонних лиц к

охраняемой информации);

10. Аспекты проблемы защиты данных

4) административный (организациясоответствующего режима секретности,

пропускного и внутреннего режима);

5) технический (обеспечение оборудования

встроенными средствами защиты);

6) криптографический (применение шифрования

и кодирования для сокрытия обрабатываемой

и передаваемой информации от

несанкционированного доступа);

7) программный (применение программных

средств разграничения доступа).

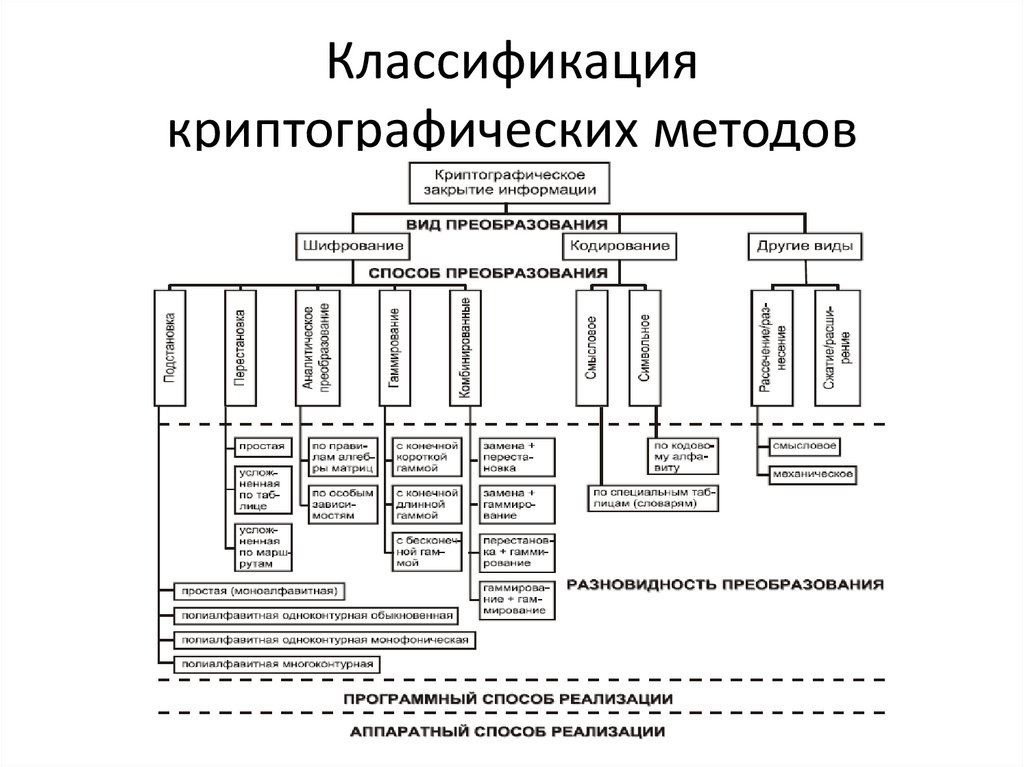

11. Классификация криптографических методов

12. Классификация криптографических методов

Под шифрованием понимается такой видкриптографического закрытия информации,

при котором преобразованию подвергается

каждый символ защищаемого сообщения.

13. Классификация криптографических методов

Кодирование – вид криптографическогозакрытия информации, когда элементы

данных заменяются заранее выбранными

кодами (цифровыми, буквенными, буквенноцифровыми сочетаниями и т.п.).

Смысловое кодирование: кодируемые

элементы имеют вполне определённый смысл

(слова, предложения, группы предложений).

Символьное кодирование: кодируется каждый

символ защищаемого текста.

14. Классификация криптографических методов

Метод рассечения-разнесения: массив данныхделится на элементы, каждый из которых в

отдельности не позволяет раскрыть

содержание защищаемой информации. Такие

элементы разносятся по разным областям

памяти/носителям информации.

Сжатие – замена часто встречающихся

последовательностей символов заранее

выбранными символами или

последовательностями символов.

15. Классификация криптографических методов

Основные требования к методам защитного преобразования:1) метод должен быть достаточно устойчивым к попыткам

раскрыть исходный текст, имея только зашифрованный текст;

2) объём ключа не должен затруднять его запоминание и

пересылку;

3) алгоритм преобразования не должен быть очень сложным:

затраты на защиту должны быть адекватны заданному уровню

сохранности информации;

4) ошибки в шифровании не должны вызывать потерю

информации;

5) длина зашифрованного текста не должна превышать длину

исходного текста;

6) необходимые временные и стоимостные ресурсы на

преобразование определяются требуемой степенью защиты

информации.

16. Классификация криптографических методов

Другие способы классификациикриптоалгоритмов:

1) по наличию ключа:

а) тайнопись (без ключа);

б) криптография с ключом:

- симметричные криптоалгоритмы;

- асимметричные криптоалгоритмы;

17. Классификация криптографических методов

Другие способы классификациикриптоалгоритмов:

2) по размеру блока информации:

а) потоковые;

б) блочные.

18. Шифрование методом подстановки

Символы шифруемого текста заменяютсядругими символами, взятыми из одного

(моноалфавитная подстановка) или

нескольких (полиалфавитная подстановка)

алфавитов.

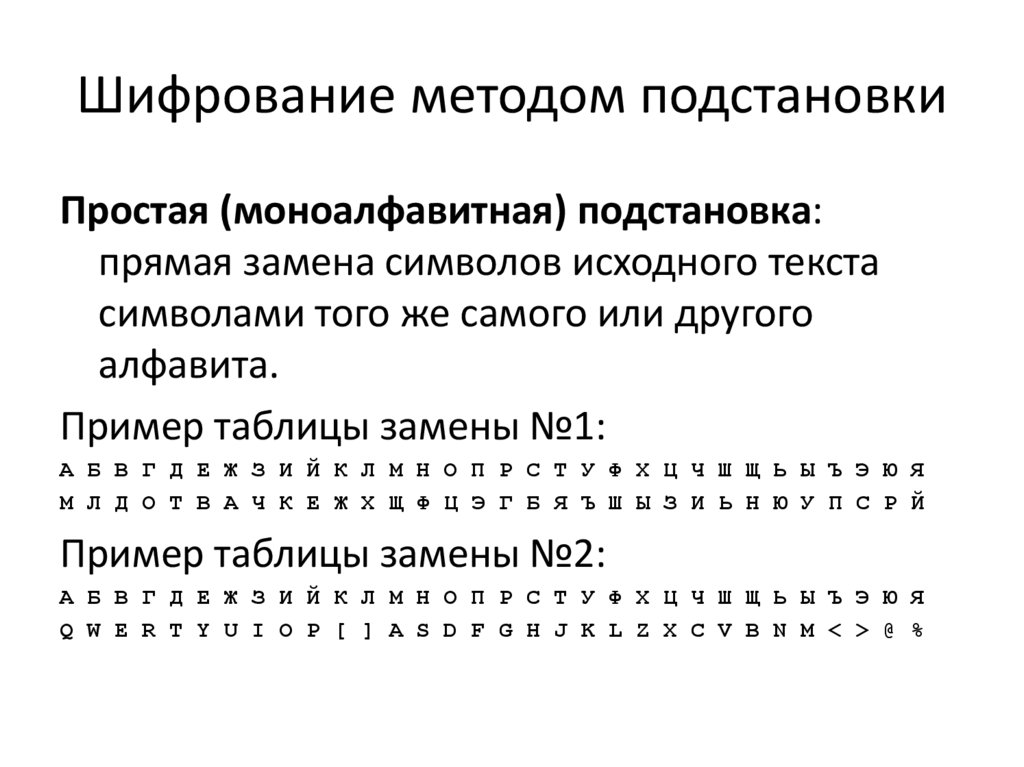

19. Шифрование методом подстановки

Простая (моноалфавитная) подстановка:прямая замена символов исходного текста

символами того же самого или другого

алфавита.

Пример таблицы замены №1:

А Б В Г Д Е Ж З И Й К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ь Ы Ъ Э Ю Я

М Л Д О Т В А Ч К Е Ж Х Щ Ф Ц Э Г Б Я Ъ Ш Ы З И Ь Н Ю У П С Р Й

Пример таблицы замены №2:

А Б В Г Д Е Ж З И Й К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ь Ы Ъ Э Ю Я

Q W E R T Y U I O P [ ] A S D F G H J K L Z X C V B N M < > @ %

20. Шифрование методом подстановки

Простая (моноалфавитная) подстановкаСтойкость метода: низкая, т.к. полностью

сохраняются статистические свойства

исходного текста.

Атака на шифр: статистический анализ при

длине сообщения более 20-30 символов.

Применимость: шифрование коротких

сообщений (до 15-20 символов).

Информатика

Информатика