Похожие презентации:

Жизненный цикл целевой кибератаки

1.

Жизненный циклцелевой

кибератаки

Целевая (таргетированная) атака – это непрерывный процесс

несанкционированной активности в инфраструктуре атакуемой

системы, удаленно управляемый в реальном времени вручную.

APT (Advanced Persistent Threat) — это комбинация утилит,

вредоносного ПО, механизмов использования уязвимостей

«нулевого дня», других компонентов, специально разработанных

для реализации целевой атаки.

2.

Фазы целевой атаки1

Подготовка

Сбор информации, разработка стратегии, тестирование.

2

Проникновение

Использование социальной инженерии и эксплуатация уязвимостей,

загрузка вредоносного кода.

3

Распространение

Закрепление внутри инфраструктуры, расширение контроля,

управление из центра.

4

Достижение цели

Хищение, изменение или манипуляции с информацией и бизнеспроцессами.

3.

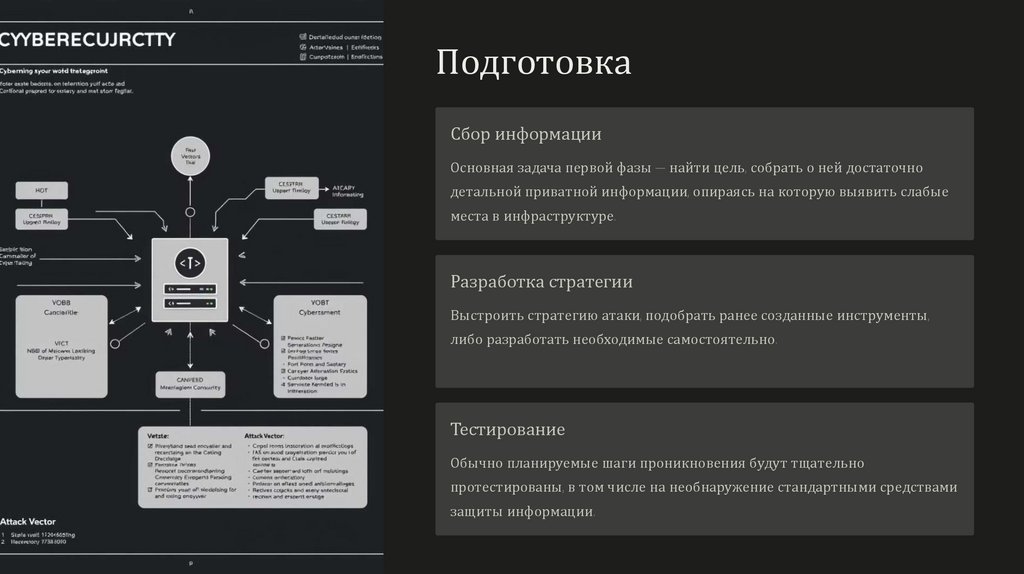

ПодготовкаСбор информации

Основная задача первой фазы — найти цель, собрать о ней достаточно

детальной приватной информации, опираясь на которую выявить слабые

места в инфраструктуре.

Разработка стратегии

Выстроить стратегию атаки, подобрать ранее созданные инструменты,

либо разработать необходимые самостоятельно.

Тестирование

Обычно планируемые шаги проникновения будут тщательно

протестированы, в том числе на необнаружение стандартными средствами

защиты информации.

4.

Проникновение1

Социальная инженерия

Использование различных техник социальной инженерии для

первичного инфицирования цели и проведения внутренней

разведки.

2

Эксплуатация уязвимостей

Использование уязвимостей нулевого дня для первичного

инфицирования цели и проведения внутренней разведки.

3

Загрузка вредоносного кода

По окончании разведки и после определения принадлежности

инфицированного хоста, по команде злоумышленника через

центр управления может загружаться дополнительный

вредоносный код.

5.

РаспространениеЗакрепление

Фаза закрепления внутри инфраструктуры

преимущественно на ключевые машины жертвы.

Расширение контроля

Максимально распространяя свой контроль, при

необходимости корректируя версии вредоносного кода

через центры управления.

Управление из центра

Вредоносный код управляется киберпреступниками через

централизованные командные центры.

6.

Достижение целиХищение информации

Изменение информации

Манипуляции с бизнеспроцессами

направлена на хищение закрытой

Целевая атака может быть

Целевая атака может быть

информации.

направлена на умышленное

направлена на манипуляции с

изменение закрытой информации.

бизнес-процессами компании.

Целевая атака может быть

7.

8.

9.

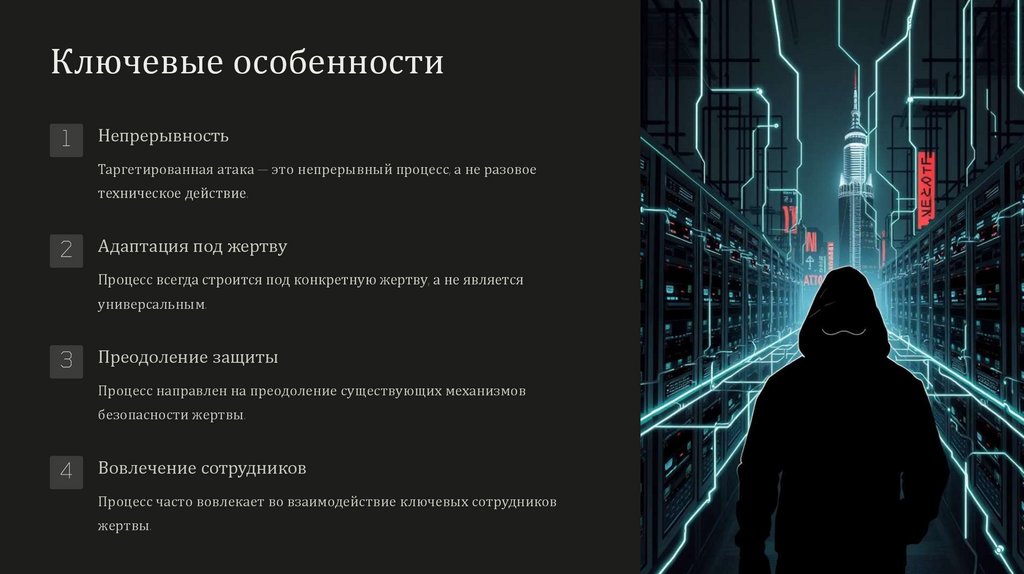

Ключевые особенности1

Непрерывность

Таргетированная атака — это непрерывный процесс, а не разовое

техническое действие.

2

Адаптация под жертву

Процесс всегда строится под конкретную жертву, а не является

универсальным.

3

Преодоление защиты

Процесс направлен на преодоление существующих механизмов

безопасности жертвы.

4

Вовлечение сотрудников

Процесс часто вовлекает во взаимодействие ключевых сотрудников

жертвы.

10.

Организованная группаОрганизованная группа

Такая операция обычно управляется организованной группой профессионалов.

Международный масштаб

Группа может быть международной, вооруженной изощренным техническим

инструментарием.

Технический инструментарий

Группа использует изощренный технический инструментарий для реализации целевой

атаки.

Информатика

Информатика