Похожие презентации:

Угрозы информационной безопасности

1.

Угрозы ИБ2.

Классификация угроз ИБПо нарушаемым свойствам информации:

1. Угрозы нарушения доступности.

2. Угрозы нарушения целостности.

3. Угрозы нарушения конфиденциальности.

По способу реализации угроз:

1. Угрозы специальных и физических воздействий:

• Механического воздействия.

• Химического воздействия.

• Термического воздействия.

• Электромагнитного воздействия.

2. Угрозы разглашения:

• Угрозы намеренных действий сотрудников, саботаж или

финансовая мотивация.

• Угрозы случайных действий.

3. Угрозы несанкционированного доступа.

4. Угрозы программно-математических воздействий.

5. Угрозы утечки информации по техническим каналам.

3.

Угрозы НСД1) Угрозы непосредственного доступа к ресурсам ИС:

• Доступ к информационным ресурсам в обход штатных средств ИС.

• Доступ к BIOS.

• Доступ в ОС и среду функционирования системных программ.

• Доступ в среду функционирования прикладных программ.

• Доступ к управлению средами виртуализации.

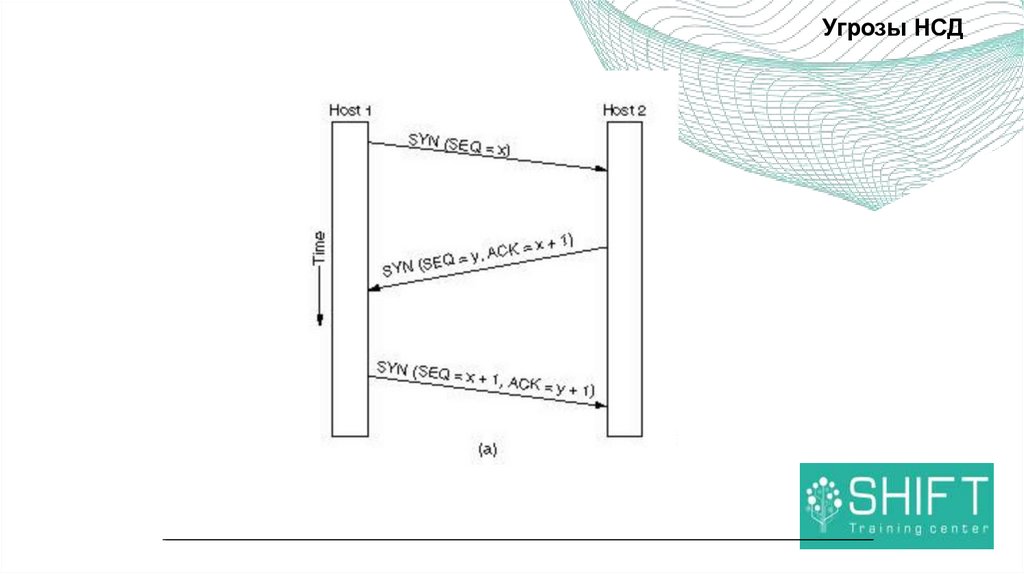

2) Сетевые атаки:

• Сканирование сети.

• Перехват пакетов и прослушивание сети.

• Подмена доверенного объекта сети, IP, ARP-спуфинг.

• Использование уязвимостей сетевых протоколов и сервисов.

4.

Угрозы специальных и физическихвоздействий

1) Угрозы механического воздействия:

• Повреждение СВТ или их компонентов.

• Повреждение носителей информации.

• Повреждение поддерживающих систем и систем обеспечения

(электропитание, кондиционирование).

• Повреждение систем и линий связи.

2) Химического воздействия:

• Окисление контактных поверхностей.

• Химические реакции в случае расположения компонентов СВТ вблизи

опасных производств и хранилищ.

3) Термического воздействия:

• Возгорание элементов СВТ.

• Отказ в функционировании вследствие выхода температурного режима

за пределы рабочих диапазонов.

4) Электромагнитного воздействия:

• Перекрытие (зашумление) полезных сигналов беспроводной связи.

• Электромагнитное воздействие с генерацией паразитивных наводок в

проводниках, затрудняющих передачу полезного сигнала.

5.

Угрозы разглашения1) Угрозы намеренных действий сотрудников:

• Намеренное разглашение конфиденциальной информации в ходе беседы.

• Копирование, вынос за пределы контролируемой территории и передача

носителей информации третьим лицам.

• Организация нахождения сообщников в пределах контролируемой территории.

2) Угрозы случайных действий со стороны сотрудников:

• Случайное разглашение конфиденциальной информации в ходе беседы.

• Утеря носителя информации.

• Передача информации в случае фишинговых атак и методов социальной

инженерии.

6.

Угрозы НСДУгрозы использования уязвимостей

• Ошибки либо преднамеренное внесение уязвимостей при проектировании и

разработке СПО и ТС, недекларированные возможности СПО

• Ошибки либо преднамеренное внесение уязвимостей при проектировании и

разработке ППО, недекларированные возможности ППО

• Неверные настройки ПО, изменение режимов работы ТС и ПО (случайное либо

преднамеренное)

• Сбои в работе ТС и ПО (сбои в электропитании, выход из строя аппаратных

элементов, внешние воздействия электромагнитных полей)

7.

Угрозы НСДУгрозы непосредственного доступа в операционную среду

• Доступ к информации и командам, хранящимся в BIOS с возможностью

перехвата управления загрузкой ОС и получения прав доверенного

пользователя

• Доступ в операционную систему с возможностью выполнения НСД вызовом

штатных процедур или запуска специально разработанных программ

• Доступ в среду функционирования прикладных программ

• Доступ непосредственно к информации с возможностью нарушения ее

конфиденциальности, целостности, доступности

7

8.

Угрозы НСД9.

Угрозы НСД10.

Угрозы НСД11.

Угрозы НСД12.

Угрозы НСД13.

Угрозы НСД14.

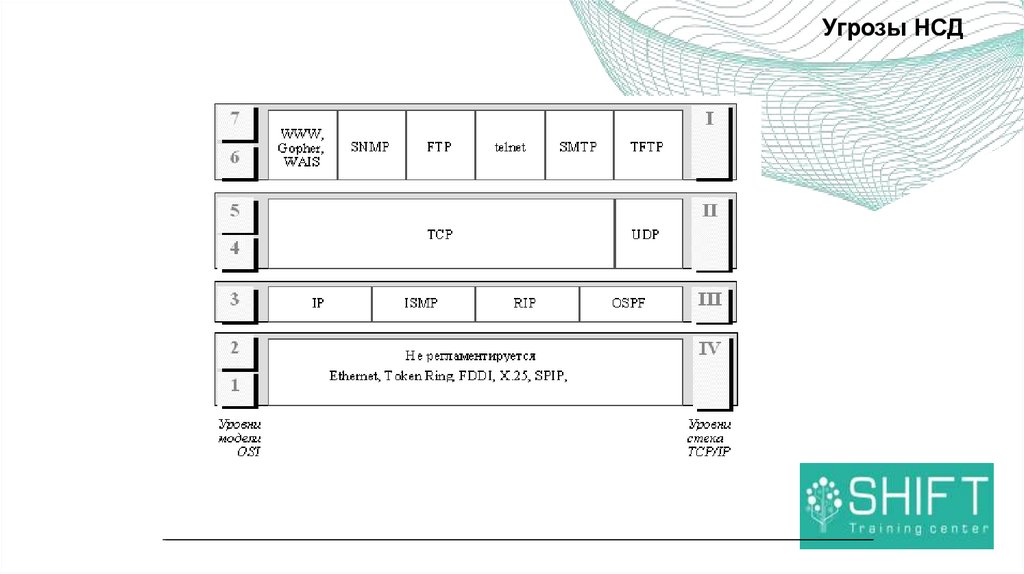

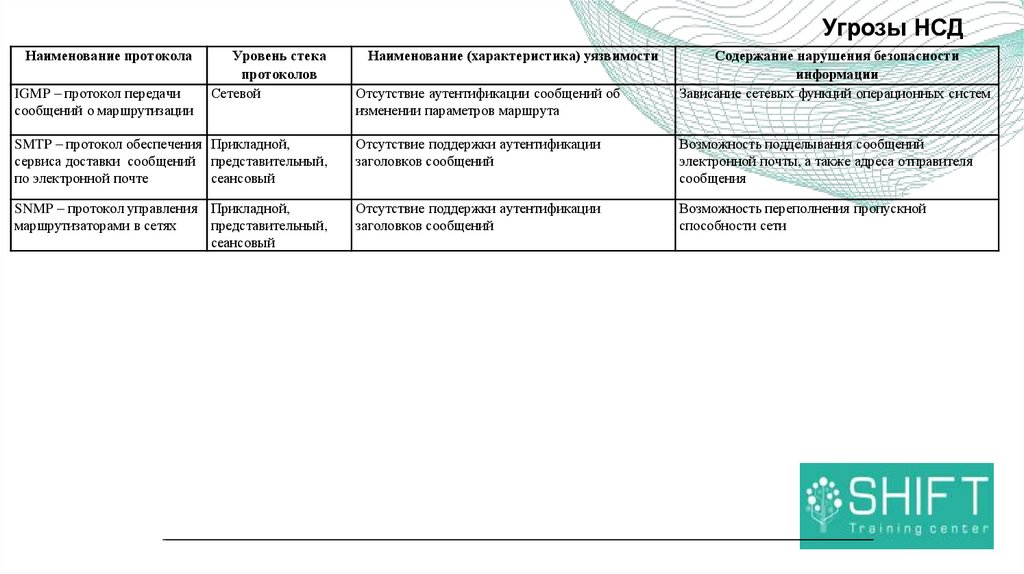

Угрозы НСДНаименование протокола

Уровень стека

протоколов

FTP (File Transfer Protocol) –

Прикладной,

протокол передачи файлов по представительный,

сети

сеансовый

telnet – протокол управления

удаленным терминалом

UDP – протокол передачи

данных без установления

соединения

ARP – протокол

преобразования IP-адреса в

физический адрес

RIP – протокол маршрутной

информации в небольших ЛС

TCP – протокол управления

передачей

Прикладной,

представительный,

сеансовый

Транспортный

Сетевой

Транспортный

Транспортный

DNS – протокол установления Прикладной,

соответствия имен и сетевых представительный,

адресов

сеансовый

Наименование (характеристика) уязвимости

1. Аутентификация на базе открытого текста

(пароли пересылаются в незашифрованном виде)

2. Доступ по умолчанию

3. Наличие двух открытых портов

Содержание нарушения безопасности

информации

Возможность перехвата данных

учетной записи (имен зарегистрированных

пользователей, паролей).

Получение удаленного доступа к хостам

Аутентификация на базе открытого текста (пароли Возможность перехвата данных

пересылаются в незашифрованном виде)

учетной записи пользователя.

Получение удаленного доступа к хостам

Отсутствие механизма предотвращения перегрузок Возможность реализации

буфера

UDР-шторма.

В результате обмена пакетами происходит

существенное снижение производительности

сервера

Аутентификация на базе открытого текста

Возможность перехвата трафика пользователя

(информация пересылается в незашифрованном

злоумышленником

виде)

Отсутствие аутентификации управляющих

Возможность перенаправления трафика через хост

сообщений об изменении маршрута

злоумышленника

Отсутствие механизма проверки корректности

Существенное снижение скорости обмена и даже

заполнения служебных заголовков пакета

полный разрыв произвольных соединений по

протоколу TCP

Отсутствие средств проверки аутентификации

Фальсификация ответа

полученных данных от источника

DNS-сервера

15.

Угрозы НСДНаименование протокола

IGMP – протокол передачи

сообщений о маршрутизации

Уровень стека

протоколов

Сетевой

Наименование (характеристика) уязвимости

Отсутствие аутентификации сообщений об

изменении параметров маршрута

Содержание нарушения безопасности

информации

Зависание сетевых функций операционных систем

SMTP – протокол обеспечения Прикладной,

сервиса доставки сообщений представительный,

по электронной почте

сеансовый

Отсутствие поддержки аутентификации

заголовков сообщений

Возможность подделывания сообщений

электронной почты, а также адреса отправителя

сообщения

SNMP – протокол управления Прикладной,

маршрутизаторами в сетях

представительный,

сеансовый

Отсутствие поддержки аутентификации

заголовков сообщений

Возможность переполнения пропускной

способности сети

16.

Угрозы НСДАСУ ТП:

Полевая шина;

• Устройства управления – ПЛК и др.;

• Датчики и пр.

• Модули ввода-вывода;

Протоколы более высокого уровня:

Щиты управления;

Панели оператора;

Персональные компьютеры;

SCADA-системы;

Требования к работе в режиме «реального времени»;

Требования по восстановлению связи и дублированию каналов;

17.

Угрозы НСДПромышленные протоколы

• Modbus;

• Profinet;

• МЭК 60780-5-104;

• Ethernet/IP;

• OPC UA;

• MMS;

• DNP3.

18.

Угрозы НСДУгрозы, реализуемые с использованием протоколов межсетевого

взаимодействия

• Сканирование сети и анализ сетевого трафика для изучения логики работы ИС,

выявления протоколов, портов, перехвата служебных данных (в том числе,

идентификаторов и паролей), их подмены

• Применение специальных программ для выявления пароля (сниффинг, IPспуффинг, разные виды перебора)

• Подмена доверенного объекта сети с присвоением его прав доступа, внедрение

ложного объекта сети

• Навязывание ложного маршрута

• Реализация угрозы отказа в обслуживании

• Внедрение специализированных троянов, вредоносных программ

19.

Угрозы НСДАтаки на уровне приложений

HTTP-методы GET и POST — варианты обмена информацией с сервером по протоколу http.

Могут использоваться в любой ситуации, но имеется ряд нюансов, подталкивающих к

использованию того или иного запроса в конкретно взятой ситуации.

GET — метод для чтения данных с сайта. Например, для доступа к указанной странице. Он

говорит серверу, что клиент хочет прочитать указанный документ. На практике этот метод

используется чаще всего, например, в интернет-магазинах на странице каталога. Фильтры,

которые выбирает пользователь, передаются через метод GET.

POST — метод для отправки данных на сайт. Чаще всего с помощью метода POST передаются

данные полей формы ввода.

20.

Угрозы НСДАтаки на уровне приложений

1.

2.

3.

4.

5.

6.

7.

SQL-инъекции.

Межсайтовый скриптинг.

Прямой доступ (доступ по прямым ссылкам) к файлам приложения.

Обход аутентификации и управление сессиями.

Непроверенный переход и редирект.

Межсайтовая подделка запроса.

DoS и DDoS атаки.

21.

Угрозы НСДSQL-инъекции

1.

2.

3.

4.

Внедрение в строковые параметры.

Использование оператора UNION.

Использование group_concat().

Разделение SQL-запроса.

Методы противодействия:

• Фильтрация параметров.

• Усечение параметров по длине.

• Использование подготовленных (параметризированных) запросов.

22.

Угрозы НСДМежсайтовый скриптинг

1. Отраженный.

2. Хранимый.

Доступ по прямым ссылкам

1. Отсутствие разграничения на доступ.

2. Предсказуемое именование файлов.

Непроверенный переход и редирект

1. Фишинговые ссылки, содержащие редирект на вредоносные сайты для повторного запроса

пользовательских учетных данных.

2. Запрос учетных данных может выполняться сразу на сайте злоумышленника.

23.

Угрозы НСДМежсайтовая подделка запроса

1. Атака осуществляется путём размещения на веб-странице ссылки или скрипта,

пытающегося выполнить действия на ином сайте, на котором атакуемый пользователь

предположительно уже аутентифицирован.

Обход аутентификации

1. Брутфорс.

2. Session-Hijacking.

• Номер сессии. Перехват с помощью атак «человек посередине».

• Подбор номера сессии.

• Кража куки (хранит ID сессии).

3. Радужные таблицы.

24.

Угрозы НСДDoS и DDoS

1. Вызов ресурсоемких микросервисов или процедур API.

2. Медленная POST-атака. (Отправка правильно заданных заголовков HTTP POST на сервер,

но тело заголовка передается с очень низкой скоростью, обрывая связь на одном из

моментов и начиная новое соединение. Поскольку заголовок сообщения правильный,

сервер отвечает на запрос. В результате сервер открывает множество таких соединений,

расходуя ресурсы).

25.

Угрозы НСДУгрозы безопасности беспроводных протоколов

Основные проблемы:

1. Невозможность «физически» ограничить нарушителя от сети.

2. Дальние расстояния взаимодействия.

3. «Роуминг» бесшовного покрытия, возможность «перевести» пользователя на поддельную

точку доступа.

4. Мобильность нарушителя.

5. Пассивные методы перехвата, исключающие обнаружение нарушителя.

6. Передача управляющих сообщений в незашифрованном виде (SSID, MAC-адреса).

7. DoS-атаки на физическом уровне.

26.

Угрозы НСДУгрозы безопасности беспроводных протоколов

Основные проблемы:

1. Невозможность «физически» ограничить нарушителя от сети.

2. Дальние расстояния взаимодействия.

3. «Роуминг» бесшовного покрытия, возможность «перевести» пользователя на поддельную

точку доступа.

4. Мобильность нарушителя.

5. Пассивные методы перехвата, исключающие обнаружение нарушителя.

6. Передача управляющих сообщений в незашифрованном виде (SSID, MAC-адреса).

7. DoS-атаки на физическом уровне.

27.

Угрозы программно-математических воздействийУгрозы программно-математических воздействий

• Внедрение программных закладок

• Внедрение вредоносных программ (случайное или преднамеренное,

по каналам связи)

• Внедрение вредоносных программ (случайное или преднамеренное,

непосредственное)

28.

Угрозы программно-математических воздействийВирусы - самовоспроизводящийся программный код, который внедряется в

установленное ПО или библиотеки.

Черви - не могут заражать существующие файлы, является отдельным файлом.

Помимо выполнения деструктивных функций ищет уязвимости для дальнейшего

распространения себя.

Трояны - скрытый функционал под видом законного приложения, однако вместо

(помимо) заявленной функциональности делает то, что нужно злоумышленникам.

Руткиты - вредоносная программа, разработанных специально, чтобы скрыть

присутствие вредоносного кода и его действия от пользователя и установленного

защитного программного обеспечения.

Бэкдоры или RAT (remote administration tool) — это приложение, которое позволяет

управлять компьютером на расстоянии.

Загрузчики - ПО, используемое для дальнейшей загрузки и установки вредоносных

программ.

29.

Технические каналы утечки информацииТехнический канал утечки информации — совокупность объекта

технической разведки, физической среды и средства технической

разведки, которыми добываются разведывательные данные.

30.

Технические каналы утечки информации31.

Закладные устройства32.

Банки данных угроз и уязвимостейCommon Vulnerabilities and Exposures (CVE).

Computer Emergency Response Team (CERT).

National Vulnerability Database Version (NVD).

Positive Research Center.

CERT-GIB.

ФСТЭК России. Банк данных угроз безопасности информации.

33.

Источники угроз1.Природные явления:

• Пожары.

• Землетрясения.

• Наводнения.

2. Технические и техногенные явления.

3. Нарушители.

• Внешние:

o Внешние злоумышленники, не имеющие доступа в

контролируемую зону.

o Сотрудники организаций-контрагентов, обслуживающих СВТ

в рамках заключаемого договора.

• Внутренние:

o Пользователи информационных систем.

o Администраторы и администраторы безопасности.

o Другие сотрудники, не работающие с ИС (обслуживающий

персонал).

o Нарушители, имеющие разовый доступ в КЗ (посетители

или клиенты).

34.

Источники угрозПотенциал нарушителя:

Бывает:

• Высоким.

• Низким.

• Средним.

Определяется на основании:

• Показатель «затрачиваемое время».

• Показатель «техническая компетентность нарушителя».

• Показатель «знание нарушителем проекта и

информационной системы».

• Показатель «возможности нарушителя по доступу к

информационной системе».

• Показатель «оснащенность нарушителя».

Интернет

Интернет