Похожие презентации:

Основы информационной безопасности

1.

Основыинформационной

безопасности

2.

Задачи занятия:заставить вас стать подозрительными;

научиться прогнозировать риски и последствия

от нарушения правил информационной

безопасности;

научиться распознавать фишинг;

научиться создавать надёжные пароли.

3.

Блоки информационнойбезопасности на предприятии

1. Документальный блок.

2. Программно-аппаратный блок.

3. Информационная безопасность

пользователей.

4.

Программно-технические средстваобеспечения информационной

безопасности:

1) средства защиты от несанкционированного доступа

(CЗИ от НСД)

2) системы мониторинга сетей

3) DLP-системы

4) анализаторы трафика

5) криптографические средства

5.

Средства защиты от несанкционированногодоступа (CЗИ от НСД)

6.

Системы мониторинга сетей7.

DLP-системы8.

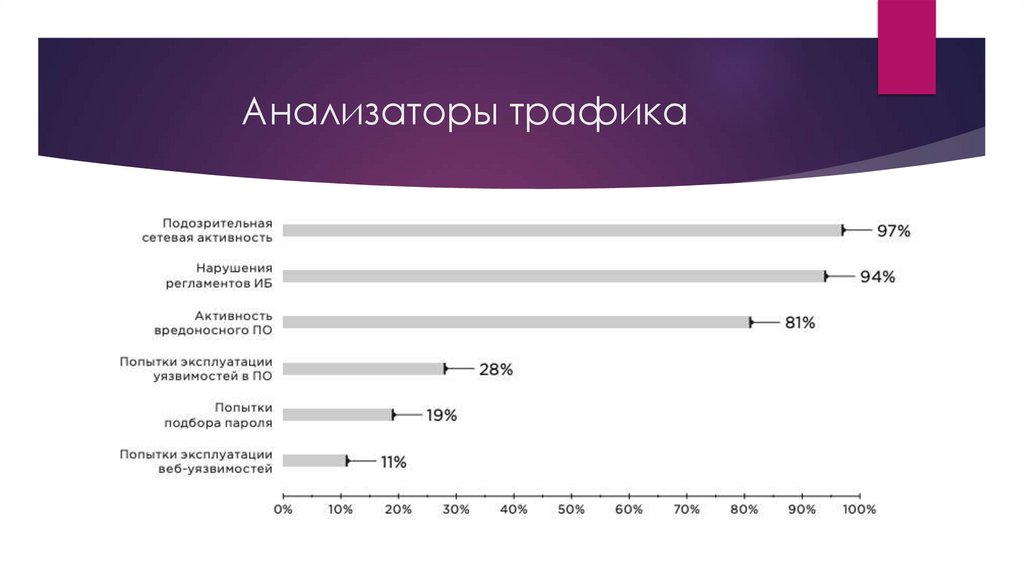

Анализаторы трафика9.

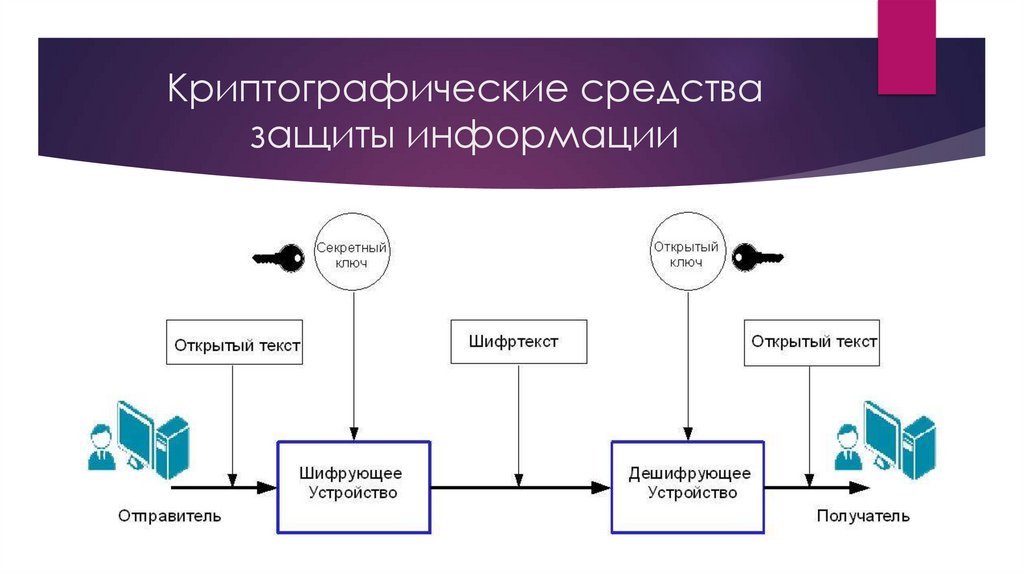

Криптографические средствазащиты информации

10.

1.Способы фишинга

1. Тайпсквотинг.

2. Троянский конь.

3. Квид про Кво.

4. Претекстинг.

5. «Дорожное яблоко».

6. Сбор информации из открытых

источников.

7. Обратная социальная инженерия.

11.

Тест на понимание правил работыфишинга

https://phishingquiz.withgoogle.com/

12.

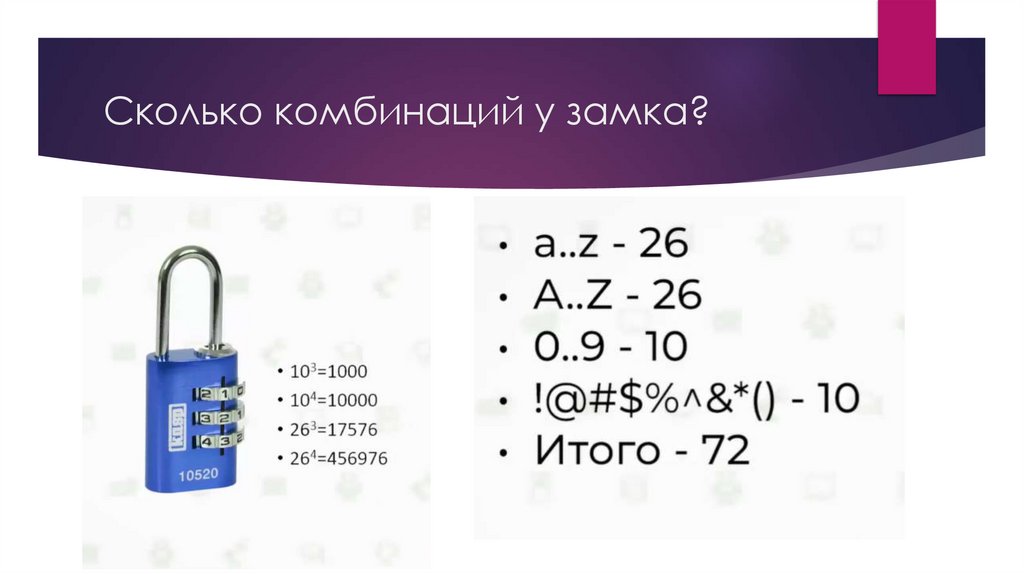

Сколько комбинаций у замка?13.

Количество комбинаций взависимости от длины кода и

используемых символов

14.

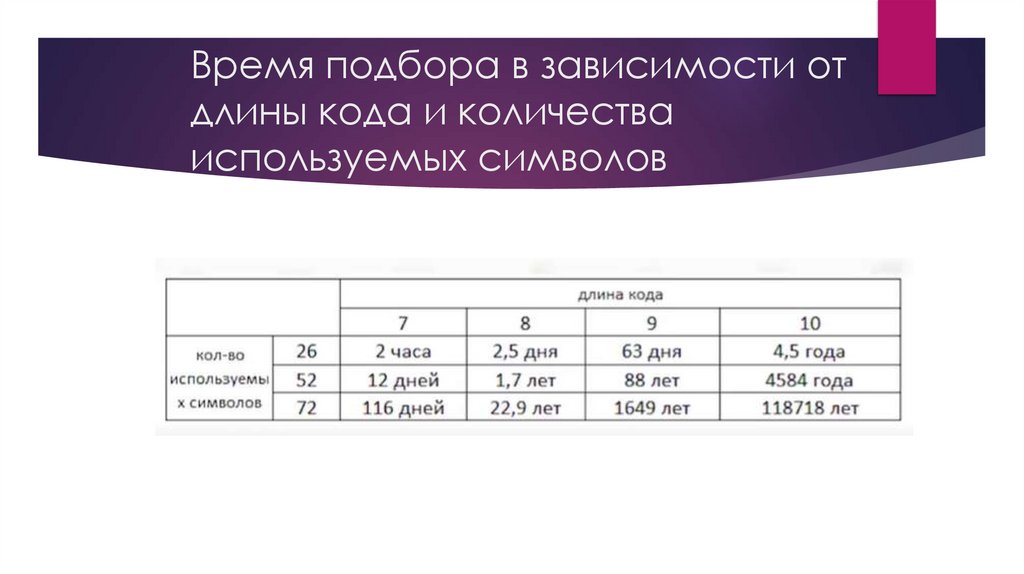

Время подбора в зависимости отдлины кода и количества

используемых символов

15.

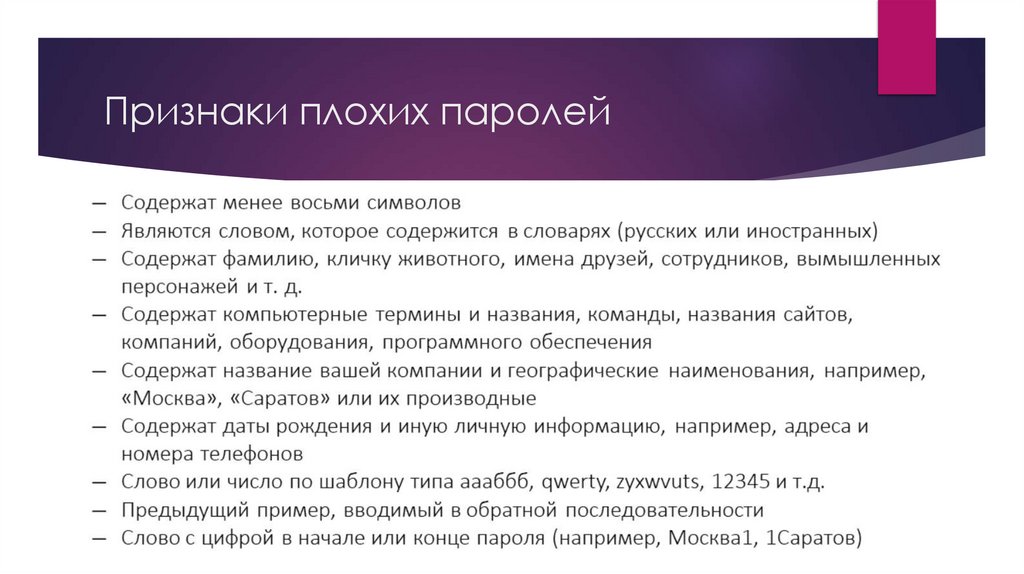

Признаки плохих паролей16.

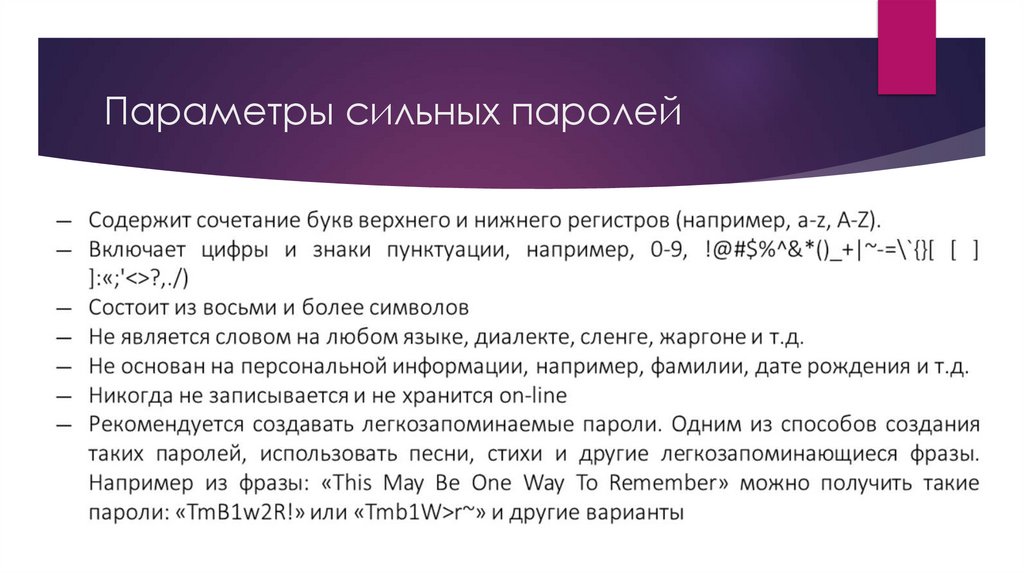

Параметры сильных паролей17.

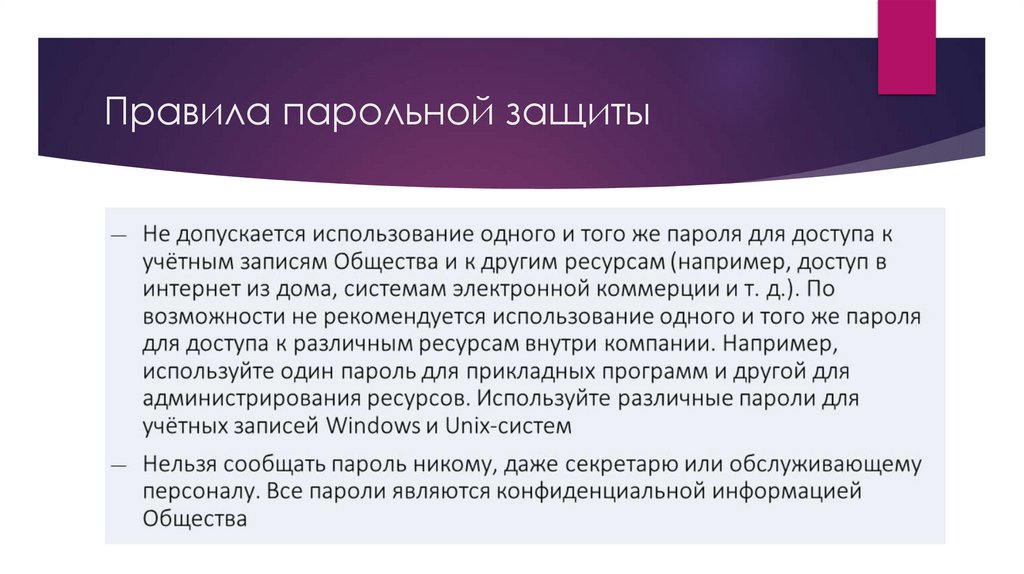

Правила парольной защиты18.

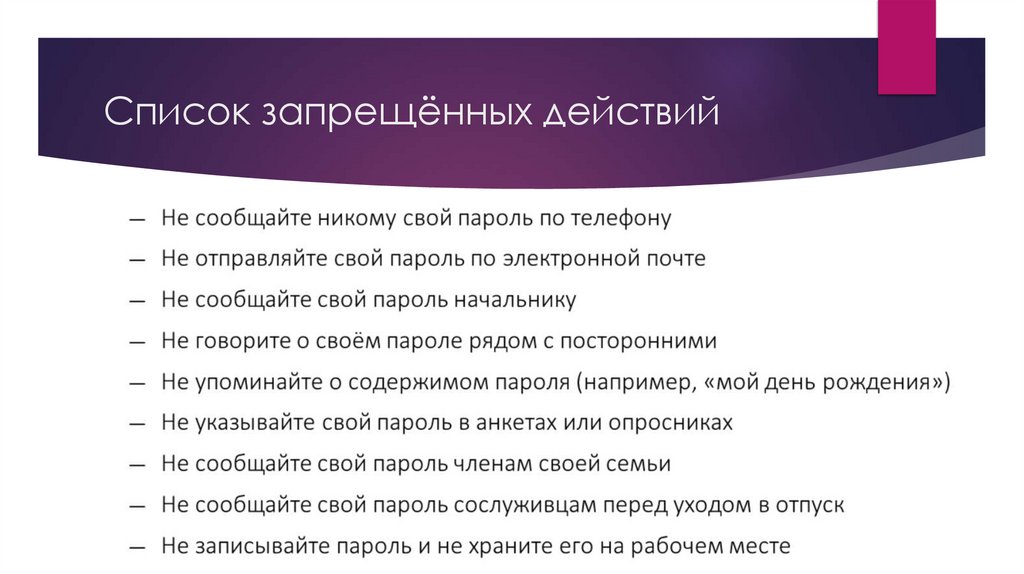

Список запрещённых действий19.

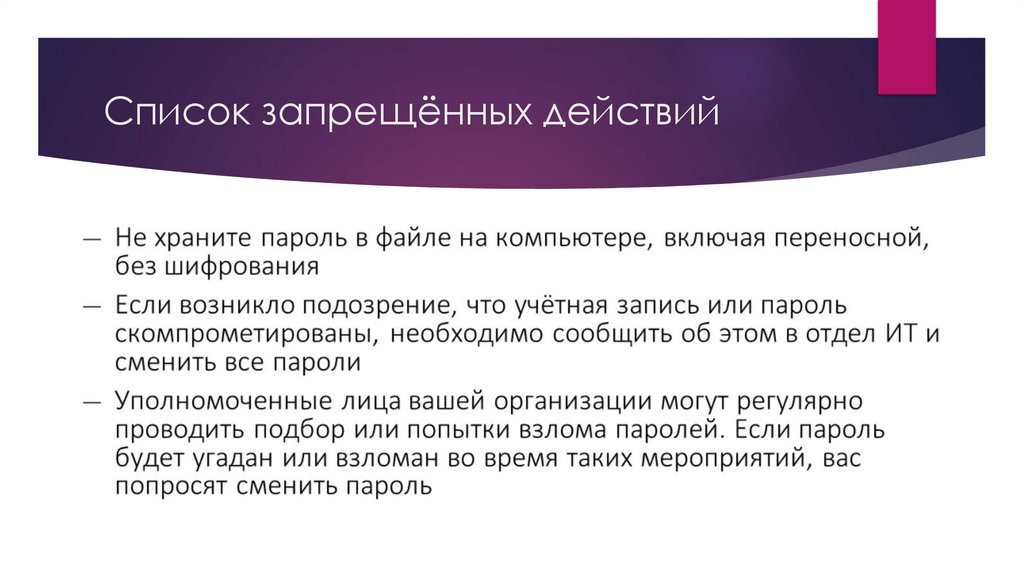

Список запрещённых действий20.

Домашнее задание:Проверить все свои пароли на

соответствие требованиям

информационной безопасности!

Информатика

Информатика