Похожие презентации:

Networking and the Internet

1.

Chapter 4:Networking and the Internet

Computer Science: An Overview

Eleventh Edition

by

J. Glenn Brookshear

Copyright © 2012 Pearson Education, Inc.

2. Chapter 4: Networking and the Internet

• 4.1 Network Fundamentals• 4.2 The Internet

• 4.3 The World Wide Web

• 4.4 Internet Protocols

• 4.5 Security

Copyright © 2012 Pearson Education, Inc.

0-2

3.

İki veya daha fazla bilgisayarın bir araya gelerek belirlibir protokol altında iletişimde bulundukları yapıya

bilgisayar ağı denir.

Protokol ise, ağ bileşenlerinin birbiri ile nasıl iletişim kuracağını belirleyen

kurallar dizisidir.

İki bilgisayar arasındaki iletişimi sağlamak amacıyla

fiziksel düzeyden uygulama düzeyine kadar birçok

protokol tanımlanmıştır.

• Popüler iletişim protokolleri şunlardır:

– ADSL, ISDN, Ethernet

– 802.11 WiFi, PPP

– TCP/IP, IPX/SPX, UDP

– DNS, SOCKS

– HTTP, FTP, DHCP

Copyright © 2012 Pearson Education, Inc.

0-3

4. Network Classifications

• Scope– Local area network (LAN)

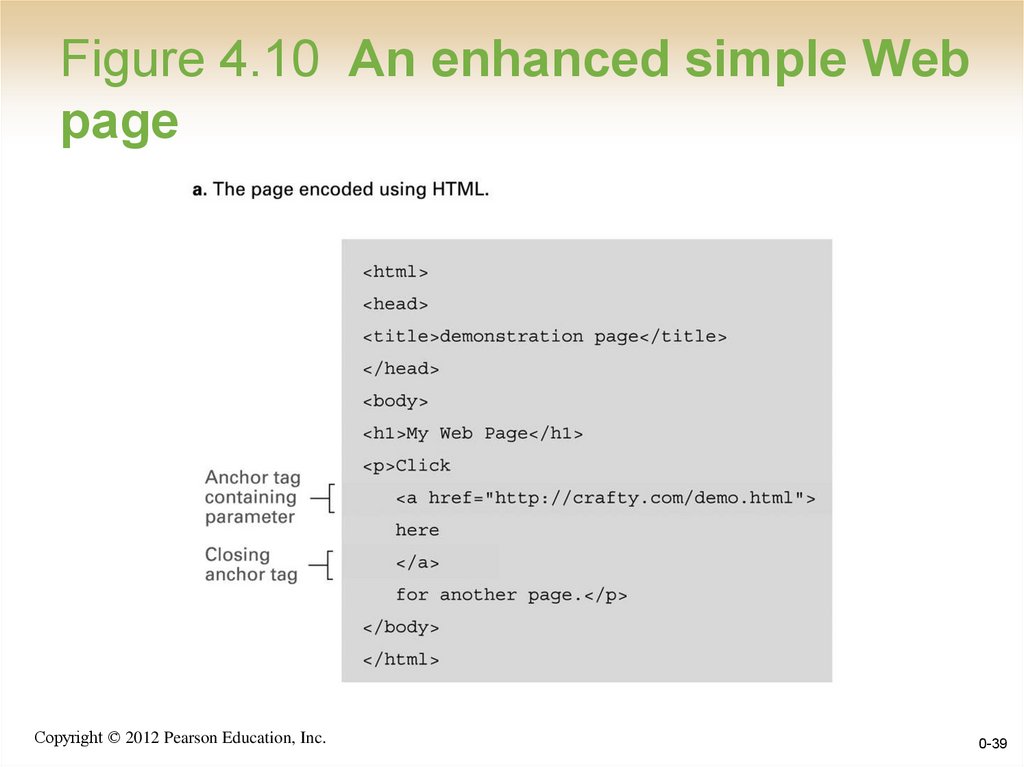

– Metropolitan area (MAN)

– Wide area network (WAN)

• Ownership

– Closed versus open

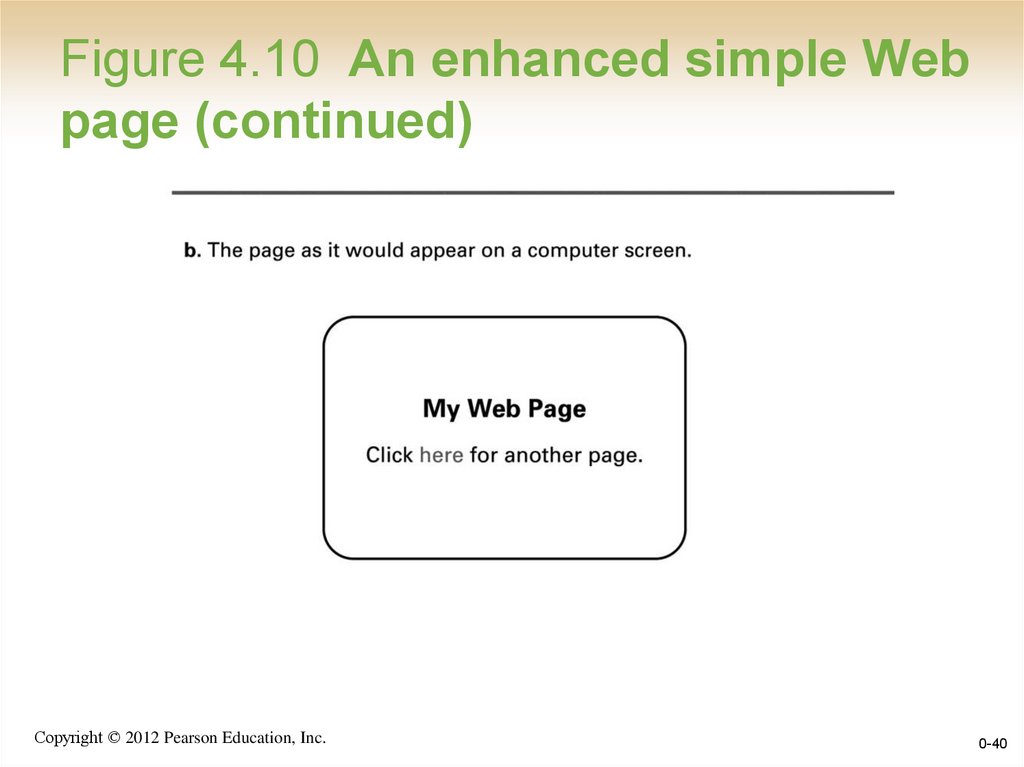

• Topology (configuration)

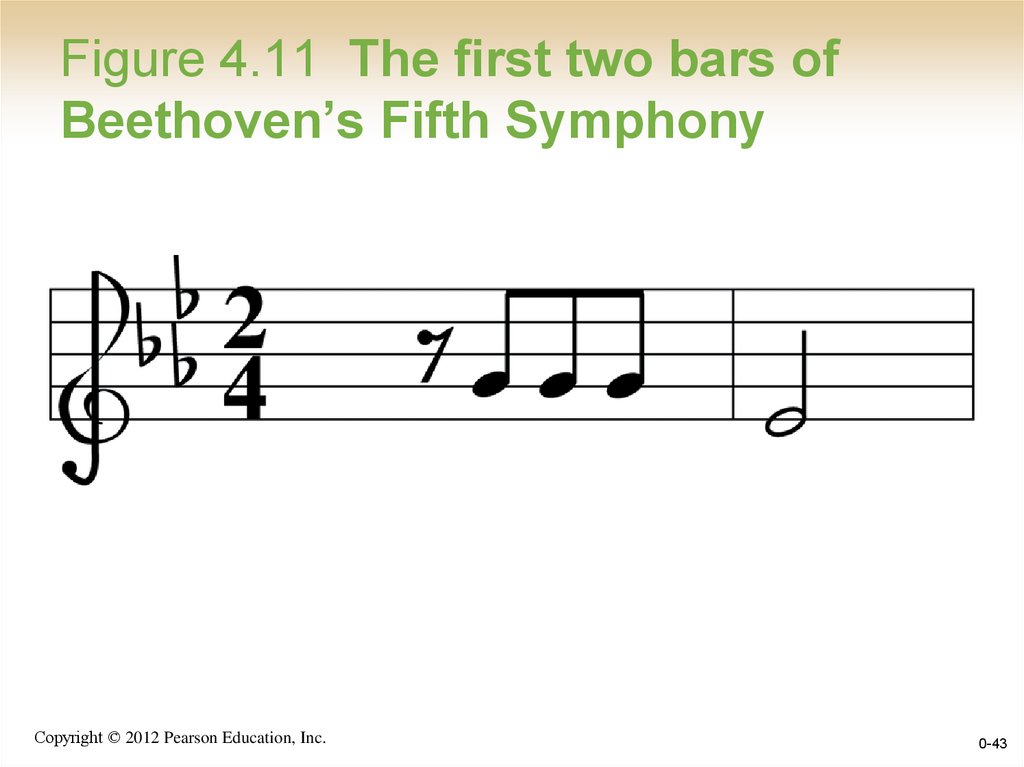

– Bus (Ethernet)

– Star (Wireless networks with central Access

Point)

Copyright © 2012 Pearson Education, Inc.

0-4

5.

Bilgisayar Ağlarının Sınıflandırılması

1. Kapsadıkları alana,

2. İletişim teknolojilerine,

3. Ağ yapılarına, göre sınıflandırılmaktadır.

Kapsadıkları alana göre bilgisayar ağlarını genel

olarak 3 sınıfa ayırmak mümkündür:

Yerel Alan Ağı (Local Area Network: LAN)

PAN (Personal Area Network)

Kentsel Alan Ağı (Metropolitan Area Network:

MAN)

Geniş Alan Ağı (Wide Area Network: WAN)

Uzak Bağlantı (Remote Connection)

İletim Teknolojilerine Göre Ağların

Sınıflandırılması

• Veri iletimi sırasında kullandığı

teknolojiye göre

değerlendirildiğinde bilgisayar ağları

a) Yayın ağları ve

b) Anahtarlamalı ağlar

olarak iki grupta toplanmaktadır.

Ağ Yapılarına (Topoloji) göre Ağların Sınıflandırılması

Topoloji, bir ağdaki bilgisayarların nasıl yerleşeceğini,

nasıl bağlanacağını,

veri iletiminin nasıl olacağını belirleyen genel yapıdır.

Topoloji iki temel gruba ayrılır.

Fiziksel topoloji: Ağın fiziksel olarak nasıl görüneceğini belirler

(Fiziksel katman)

Mantıksal topoloji: Bir ağdaki veri akışının nasıl

olacağını belirler (Veri iletim katmanı)

Copyright © 2012 Pearson Education, Inc.

0-5

6.

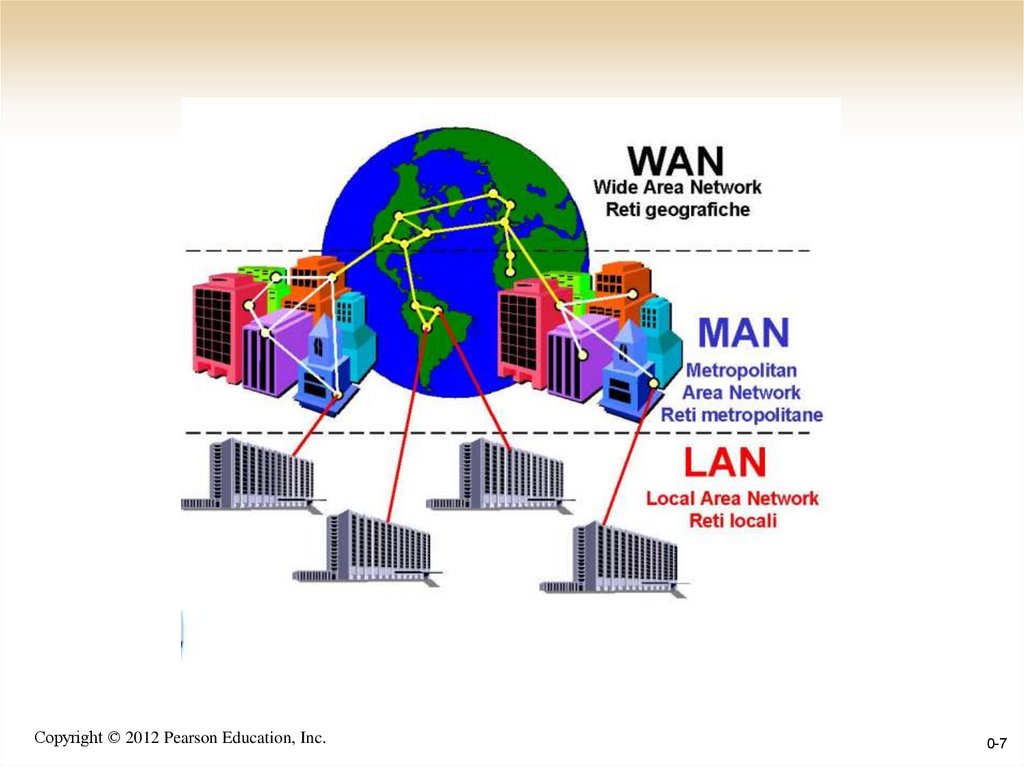

Yüksek hızlı ve genelde tek bir bina yada yerleşkeiçerisinde (1-1000m arasındaki) kurulan ağları

tanımlar. (LAN)

• Ortak kullanılması gereken uygulamalara ve cihazlara

(yazıcı gibi) ulaşım ve kullanıcılar arasında dosya

aktarımı gibi çeşitli avantajlar sağlarlar.

• Ağ bağlantısı kablolu veya kablosuz olarak kurulabilir.

• Bir oda yada bir ev içindeki çeşitli cihazların birbirleri

ile yada bir bilgisayar ile haberleşmesini sağlayan

küçük çaplı LAN’lara PAN (Personal Area Network)

adı verilir.

Genellikle şehrin bir kısmını (1-10km) kapsayan

yerleşkeler arası veri alışverişini sağlayan ağlardır.

(MAN)

Mesafeye ve coğrafyaya göre kablolu yada

kablosuz veri

transferi seçilebilir.

Ağa bağlı her bölge arasında tam erişim

gerekmediğinden değişik donanım ve aktarım

ortamları kullanılır.

Copyright © 2012 Pearson Education, Inc.

Bir ülke ya da dünya çapında yüzlerce veya binlerce

kilometre mesafeler arasında iletişimi sağlayan

ağlardır. (WAN)

• Coğrafi olarak birbirinden uzak yerlerdeki

(şehirlerarası/ülkelerarası) bilgisayar sistemlerinin

veya yerel bilgisayar ağlarının (LAN) birbirleri ile

bağlanmasıyla oluşturulur.

• Genellikle kablo ya da uydular aracılığı ile uzak

yerleşimlerle iletişimin kurulduğu bu ağlarda çok

sayıda iş istasyonu kullanılır.

0-6

7.

Copyright © 2012 Pearson Education, Inc.0-7

8.

Yayın ağları (Broadcast Networks)Yayın ağlarında tek bir iletişim ortamı ağa bağlı

tüm bilgisayarlar tarafından paylaşılır.

Bir bilgisayarın yaptığı yayın, diğer tüm

bilgisayarlar tarafından dinlenir.

Yayın yapacak olan, çoğu zaman önce ortamı

dinler.

Başka yayın yapan yoksa göndermek istediği

bilgiyi paketler halinde iletişim ortamına aktarır.

Bu ağlarda veri, alıcı-verici bilgisayarlar arasında bir

dizi düğüm ile iletilir.

Bir birimi ağa bağlayan düğümler genellikle

noktadan

noktaya (peer to peer) özel (dedicated) bağlantılardır.

Düğümler arası bağlantılar ise genellikle

çoklayıcılar

(TDM, FDM) aracılığı ile yapılır.

Her bir pakette, gönderilmesi hedeflenen bilgisayar

ya da bilgisayarların adresleri vardır.

Alıcı ve verici dışındaki diğer düğümler verinin

İlgili bilgisayarlar, iletişim ortamından kendilerine

içeriği

gelen paketi alırlarken, diğer bilgisayarlar paketin

ile ilgilenmez.

adres kısmında olmadıklarını gördükten sonra paket

Amaç, iki nokta arasında veriyi hedefe varana

için başka bir işlem yapmazlar.

kadar bir

düğümden diğerine aktararak taşımaktır.

Bir paket ;

sadece bir bilgisayara gönderiliyorsa tekli yayın Bu ağlarda, kullanılan düğümler arasında bir bağlantı

(unicasting)

kurulur.

birden çok bilgisayara gönderiliyorsa çoklu yayın • Kurulan bağlantının niteliğine göre anahtarlamalı

(multicasting)

ağlar,

tüm bilgisayarlara gönderiliyorsa genel yayın

i. Devre Anahtarlamalı Ağlar ve

(boardcasting)

ii. Paket Anahtarlamalı Ağlar

olarak adlandırılır

olmak üzere ikiye ayrılır.

• Anahtarlamalı ağların kullanıldığı, bilinen bir örnek

Copyright © 2012 Pearson Education, Inc.

0-8

Geniş Alan Ağları(GAA-WAN)’dır.

9.

Copyright © 2012 Pearson Education, Inc.0-9

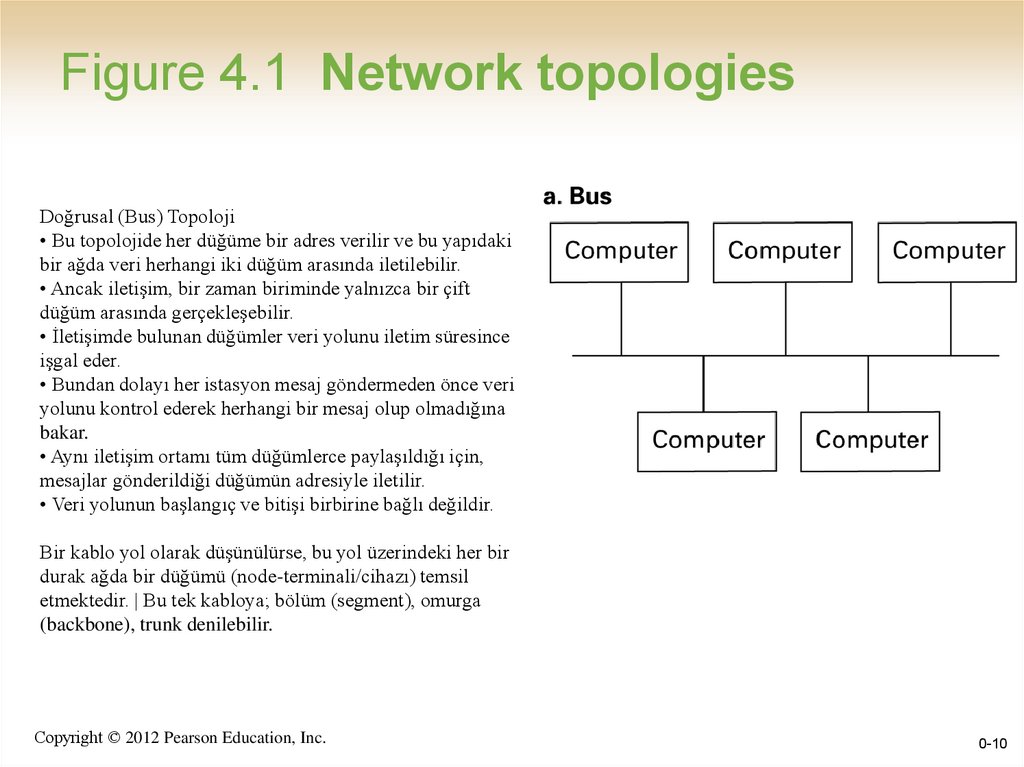

10. Figure 4.1 Network topologies

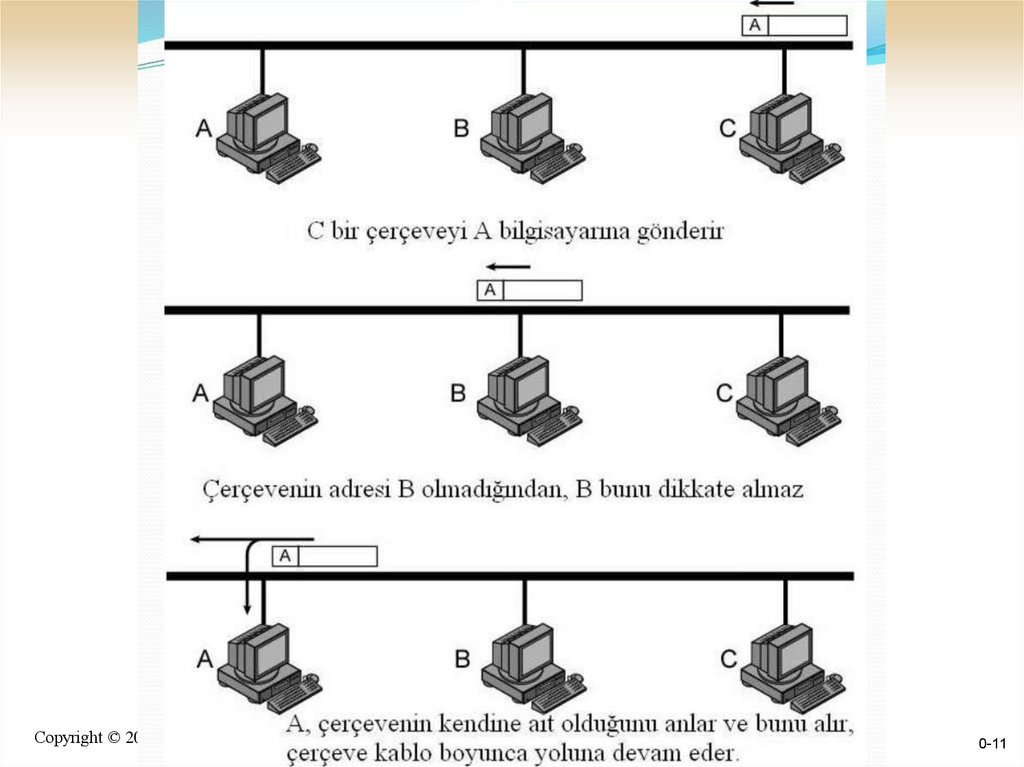

Doğrusal (Bus) Topoloji• Bu topolojide her düğüme bir adres verilir ve bu yapıdaki

bir ağda veri herhangi iki düğüm arasında iletilebilir.

• Ancak iletişim, bir zaman biriminde yalnızca bir çift

düğüm arasında gerçekleşebilir.

• İletişimde bulunan düğümler veri yolunu iletim süresince

işgal eder.

• Bundan dolayı her istasyon mesaj göndermeden önce veri

yolunu kontrol ederek herhangi bir mesaj olup olmadığına

bakar.

• Aynı iletişim ortamı tüm düğümlerce paylaşıldığı için,

mesajlar gönderildiği düğümün adresiyle iletilir.

• Veri yolunun başlangıç ve bitişi birbirine bağlı değildir.

Bir kablo yol olarak düşünülürse, bu yol üzerindeki her bir

durak ağda bir düğümü (node-terminali/cihazı) temsil

etmektedir. | Bu tek kabloya; bölüm (segment), omurga

(backbone), trunk denilebilir.

Copyright © 2012 Pearson Education, Inc.

0-10

11.

Copyright © 2012 Pearson Education, Inc.0-11

12.

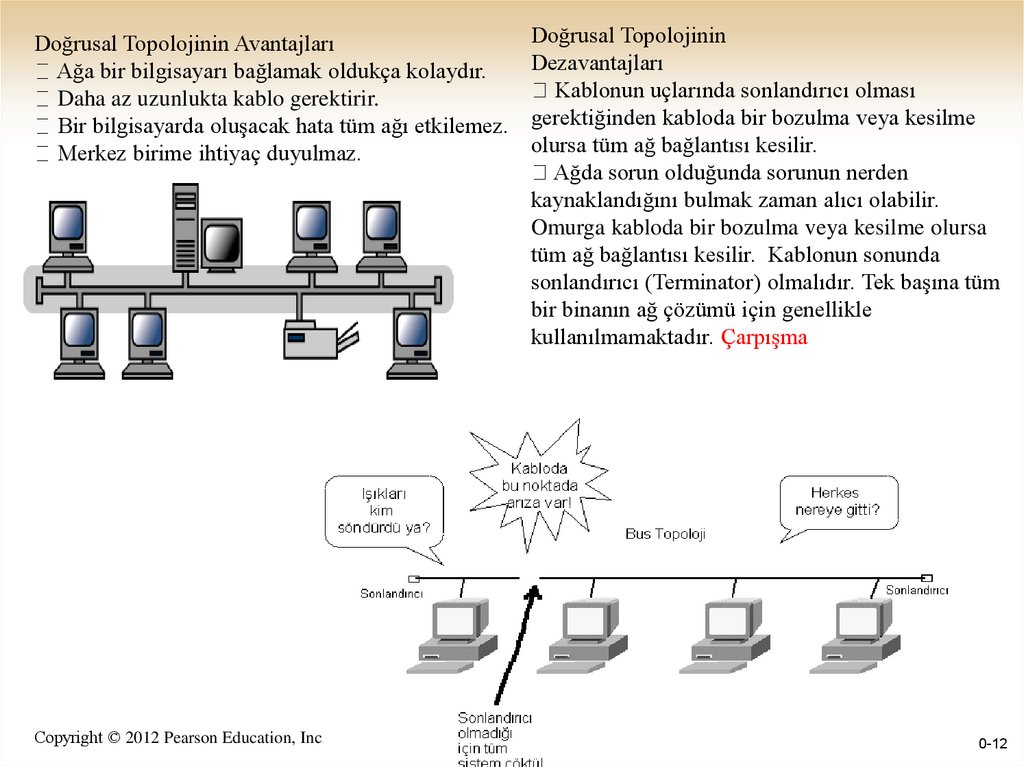

Doğrusal Topolojinin AvantajlarıAğa bir bilgisayarı bağlamak oldukça kolaydır.

Daha az uzunlukta kablo gerektirir.

Bir bilgisayarda oluşacak hata tüm ağı etkilemez.

Merkez birime ihtiyaç duyulmaz.

Copyright © 2012 Pearson Education, Inc.

Doğrusal Topolojinin

Dezavantajları

Kablonun uçlarında sonlandırıcı olması

gerektiğinden kabloda bir bozulma veya kesilme

olursa tüm ağ bağlantısı kesilir.

Ağda sorun olduğunda sorunun nerden

kaynaklandığını bulmak zaman alıcı olabilir.

Omurga kabloda bir bozulma veya kesilme olursa

tüm ağ bağlantısı kesilir. Kablonun sonunda

sonlandırıcı (Terminator) olmalıdır. Tek başına tüm

bir binanın ağ çözümü için genellikle

kullanılmamaktadır. Çarpışma

0-12

13.

Eğer iki makina aynı anda aynı hattı kullanmaya kalkışırsa, "Collision" denilen paket çarpışmasımeydana gelir ve her iki makina da paketlerini iletemez….

Birden çok kullanıcısı olan veri taşıma ortamlarında göndericinin herhangi bir veriyi göndermeden

önce veri yolunda trafiğin olup olmadığını kontrol ettiği bir iletişim kuralıdır. IEEE’nin (Uluslararası

Elektrik Elektronik Mühendisleri Topluluğu) 802.3 numaralı standardında tanımlıdır.

CSMA yönteminde çakışmayı engellemek imkansızdır. Bunun en basit sebebi, örneğin aynı anda boş

olan bir hatta iki farklı bilgisayar veri koymak isterse ikisi de hattı boş kabul edeceği için hatta

koyacaklar ve bu veriler hatta çakışacaktır.

CSMA/CA (Çoklı Erişimde Hat Kontrolü / Çakışma Mümkün, Carrier Sense Multipla Access /

Collision Avoidance) : Çakışma için en basit yaklaşımdır. Hattı kullanacak olan herkes, hattı dinler ve

şayet boş olduğunu görürlerse hatta verilerini koyarlar. Çakışma ihtimali vardır ve CSMA’in kendisi

ile sonuçları aynıdır.

CSMA/CD (Çoklı Erişimde Hat Kontrolü / Çakışma Tesbit, Carrier Sense Multipla Access / Collision

Detection) : Çakışmayı engellemeyi hedefler. Hattı kullanan taraflar, bir çakışma olup olmadığını

kontrol ederler ve çakışmayı algıladıkları anda iletimi durdururlar. Tekrar iletim için herkes rasgele

(random) bir miktar bekler ve tekrar hattı kullanmaya başlarlar (tabi kullanmadan önce yine hattı

başkasının kullanıp kullanmadığını kontrol ederek). Çakışmaya sebep olacak tarafların rasgele sayı

tutması sayesinde tekrar aynı anda başlama ihtimallerinin az olması mantığına dayanarak çakışma

engellenmiş olur.

Copyright © 2012 Pearson Education, Inc.

0-13

14. Protocols

• CSMA/CD– Used in Ethernet

– Silent bus provides right to introduce new

message

• CSMA/CA

– Used in WiFi

– Hidden terminal problem

Copyright © 2012 Pearson Education, Inc.

0-14

15. Figure 4.2 Communication over a bus network

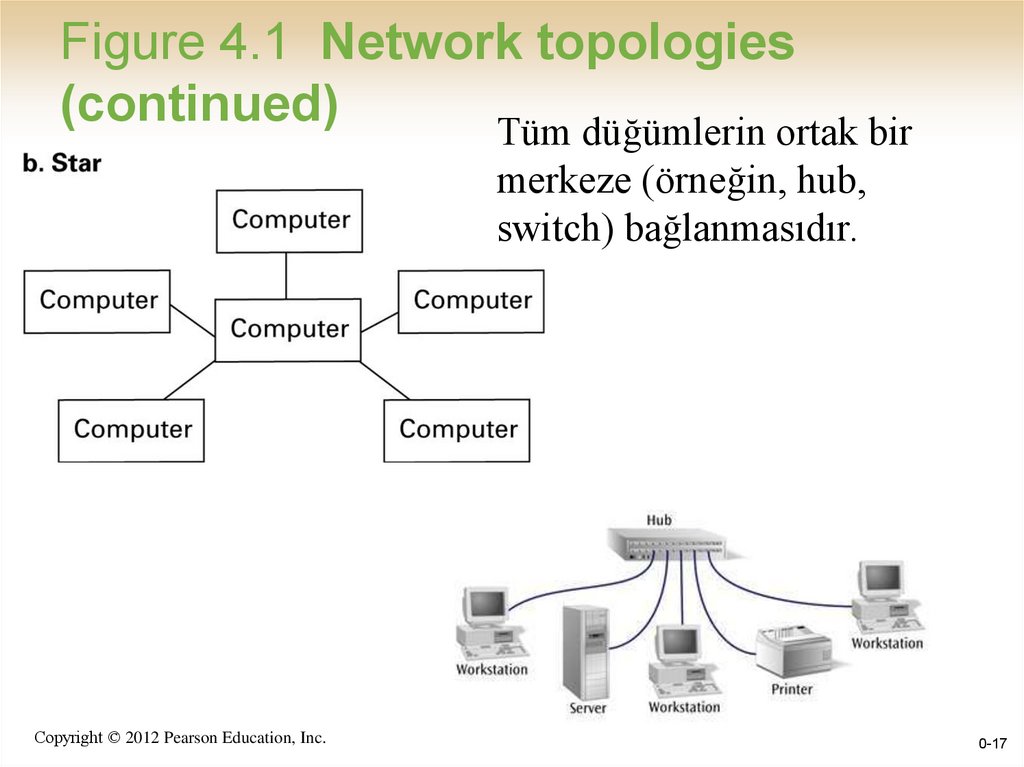

Figure 4.1 Network topologies(continued)

Tüm düğümlerin ortak bir

merkeze (örneğin, hub,

switch) bağlanmasıdır.

Copyright © 2012 Pearson Education, Inc.

0-17

16. Figure 4.3 The hidden terminal problem

Ağı oluşturan bilgisayarlar ana makinaya noktadannoktaya bir bağlantı sağlarlar.

Merkezi bilgisayar ağ düğümleri arasındaki veri

iletişimini koordine eder.

Tüm iletişim önce merkezi bilgisayara gider,

merkezi bilgisayar işlemleri ve bilgi paylaşımını

kontrol eder.

Herhangi bir düğüm çalışmaz hale gelirse,

otomatik olarak devre dışı kalır.

En yaygın olarak kullanılan topolojidir.

Yıldız Topolojinin Avantajları

Ağı kurmak kolaydır.

Bir bilgisayara bağlı kablo bozulduğunda ağın

çalışması etkilenmez.

Ağdaki sorunları tespit etmek kolaydır.

Kurulum sırasında maliyet yüksek, daha sonra

genişletilmesi daha ekonomiktir.

İletişim ortamı olarak telefon hatlarından

yararlanılabilir.

Yıldız Topolojinin Dezavantajları

Ağa bağlanan her cihaz için bir kablo çekilmesi

gereklidir (maliyetli).

Server’a yada hub’a bir şey olduğunda tüm ağ çalışmaz

hale gelir.

Ağın genişletilmesi server’ın yada hub’ın kapasitesine

bağlıdır.

Sistem performansı da ana makine yada hub’ın veri

yolu kapasitesine bağlıdır.

Copyright © 2012 Pearson Education, Inc.

0-18

17. Figure 4.1 Network topologies (continued)

Connecting Networks• Repeater: Extends a network

• Bridge: Connects two compatible networks

• Switch: Connects several compatible networks

• Router: Connects two incompatible networks

resulting in a network of networks called an

internet

Copyright © 2012 Pearson Education, Inc.

0-19

18.

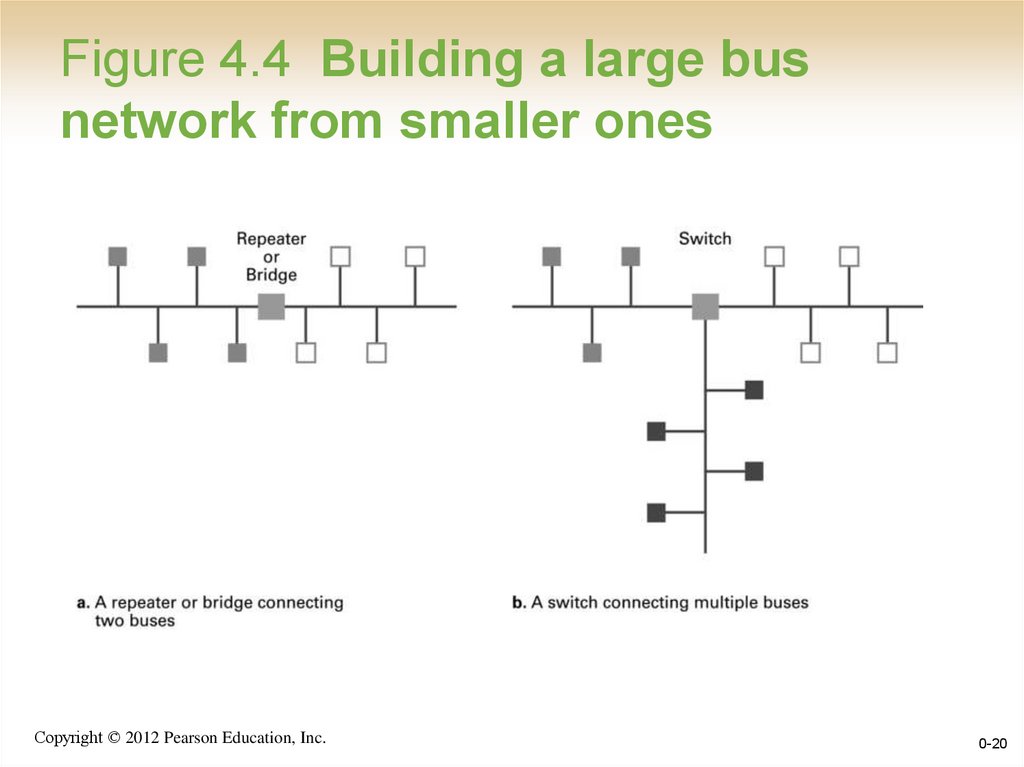

Figure 4.4 Building a large busnetwork from smaller ones

Copyright © 2012 Pearson Education, Inc.

0-20

19. Connecting Networks

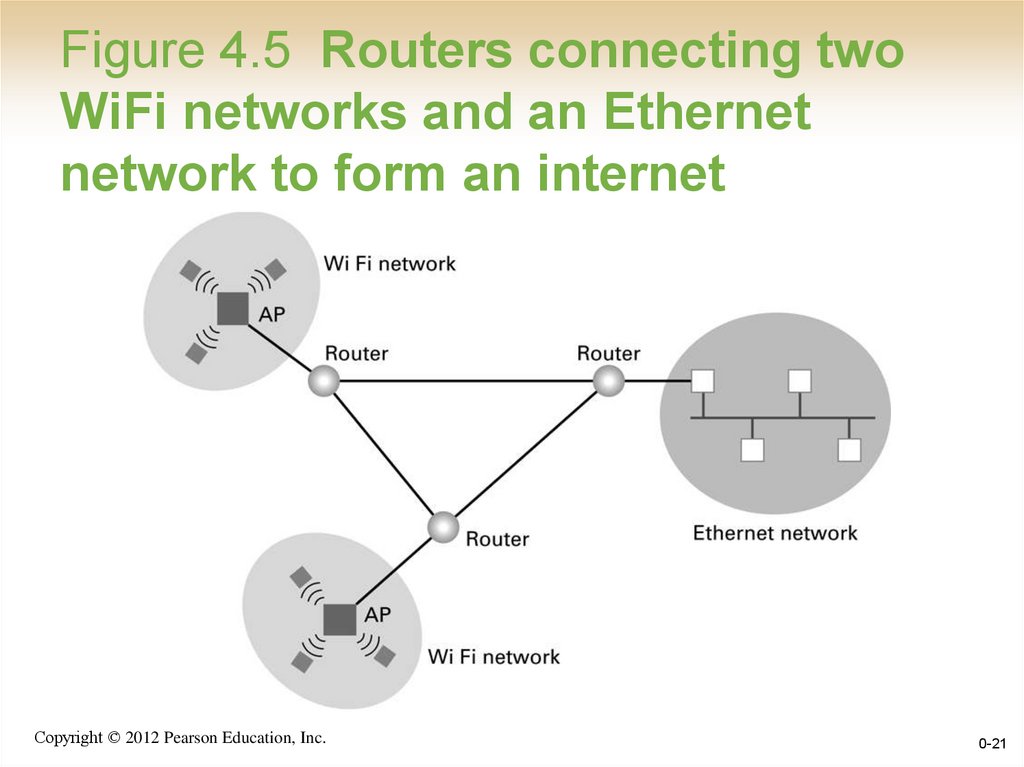

Figure 4.5 Routers connecting twoWiFi networks and an Ethernet

network to form an internet

Copyright © 2012 Pearson Education, Inc.

0-21

20. Figure 4.4 Building a large bus network from smaller ones

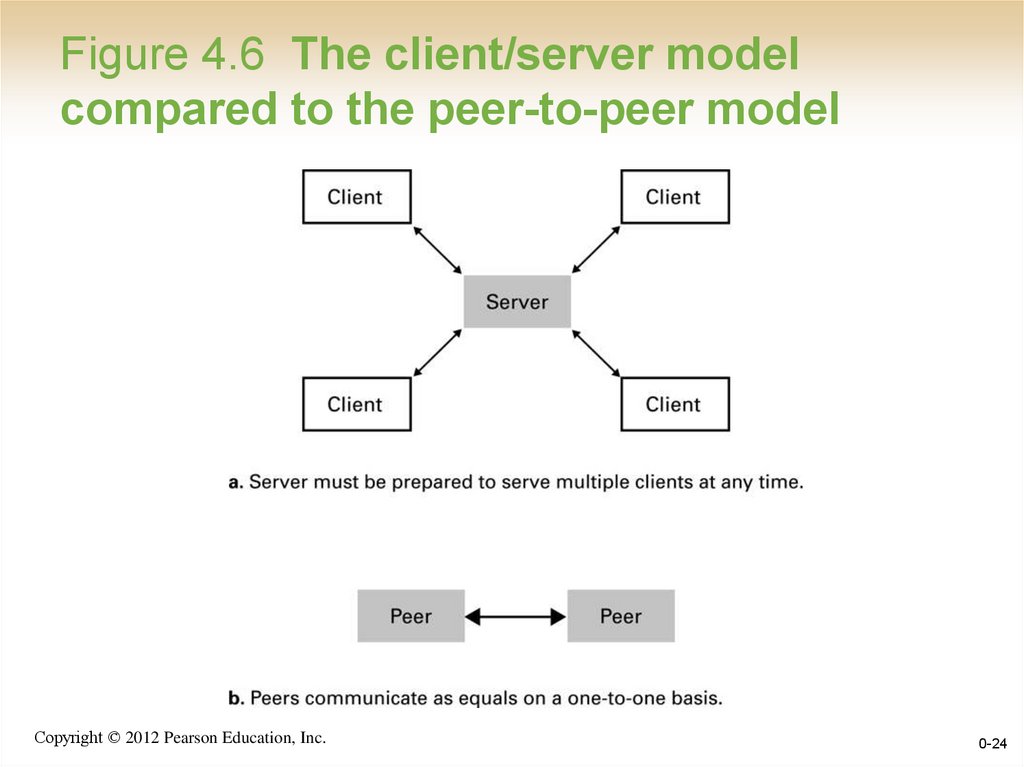

Inter-process Communication• Client-server

– One server, many clients

– Server must execute continuously

– Client initiates communication

• Peer-to-peer (P2P)

– Two processes communicating as equals

– Peer processes can be short-lived

Copyright © 2012 Pearson Education, Inc.

0-22

21. Figure 4.5 Routers connecting two WiFi networks and an Ethernet network to form an internet

Sunucu (iş istasyonu yada bilgisayar):Pasif durumdadır

İstekleri (request) bekler

İstek olduğunda bilgiyi hazırlar ve cevap yollar

İstemci (bilgisayar yada mobil cihaz):

Aktif durumdadır

İstekleri gönderir

Cevap dönene kadar bekler

P2P (Peer-to-Peer)

• Uçtan-uca (peer-to-peer) iletişimde her katılımcı bir

sunucu-istemci yapısı dışında dosyaları karşısındaki

kullanıcıyla paylaşabilmektedir (Napster ve LimeWire

servisleri gibi).

• Eşdüzeyli iletişim, her kullanıcının kendi veritabanını

oluşturmasını sağlayarak merkezi bir veritabanı ihtiyacını

ortadan kaldırmaktadır.

• Çok-oyunculu oyunlar, internet telefonu, video telefon,

internet radyosu ve doğası gereği e-posta eşdüzeyli iletişimi

kullanmaktadır.

Copyright © 2012 Pearson Education, Inc.

0-23

22. Inter-process Communication

Figure 4.6 The client/server modelcompared to the peer-to-peer model

Copyright © 2012 Pearson Education, Inc.

0-24

23.

Distributed Systems• Systems with parts that run on different

computers

– Infrastructure can be provided by standardized

toolkits

• Example: Enterprise Java Beans from

Oracle

• Example: .NET framework from Microsoft

Copyright © 2012 Pearson Education, Inc.

0-25

24. Figure 4.6 The client/server model compared to the peer-to-peer model

Bant Genişliği (İletim Hızı)• 1 saniyede transfer edilen veri miktarını gösteren ölçü birimidir.

• 1 Kbit/s (Kbps) = 1.000 bit/s (≠1.024 bit/s)

• 1 Mbit/s = 1.000.000 bit/s = 125.000 byte/s

• ‘B’ ile ‘b’ aynı değildir:

– Kbps : Kilobit per second

– KBps : KiloByte per second

• 1000 – 1024 karmaşıklığını gidermek için Kibi, Mebi, Gibi, …

kullanımları tavsiye edilmektedir

Copyright © 2012 Pearson Education, Inc.

0-26

25. Distributed Systems

The Internet• The Internet: An internet that spans the

world

– Original goal was to develop a means of

connecting networks that would not be

disrupted by local disasters.

– Today it has shifted from an academic

research project to a commercial undertaking.

Copyright © 2012 Pearson Education, Inc.

0-27

26.

Internet Architecture• Internet Service Provider (ISP)

– Tier-1

– Tier-2

• Access ISP: Provides connectivity to the

Internet

– Traditional telephone (dial up connection)

– Cable connections

– DSL

– Wireless

Copyright © 2012 Pearson Education, Inc.

0-28

27. The Internet

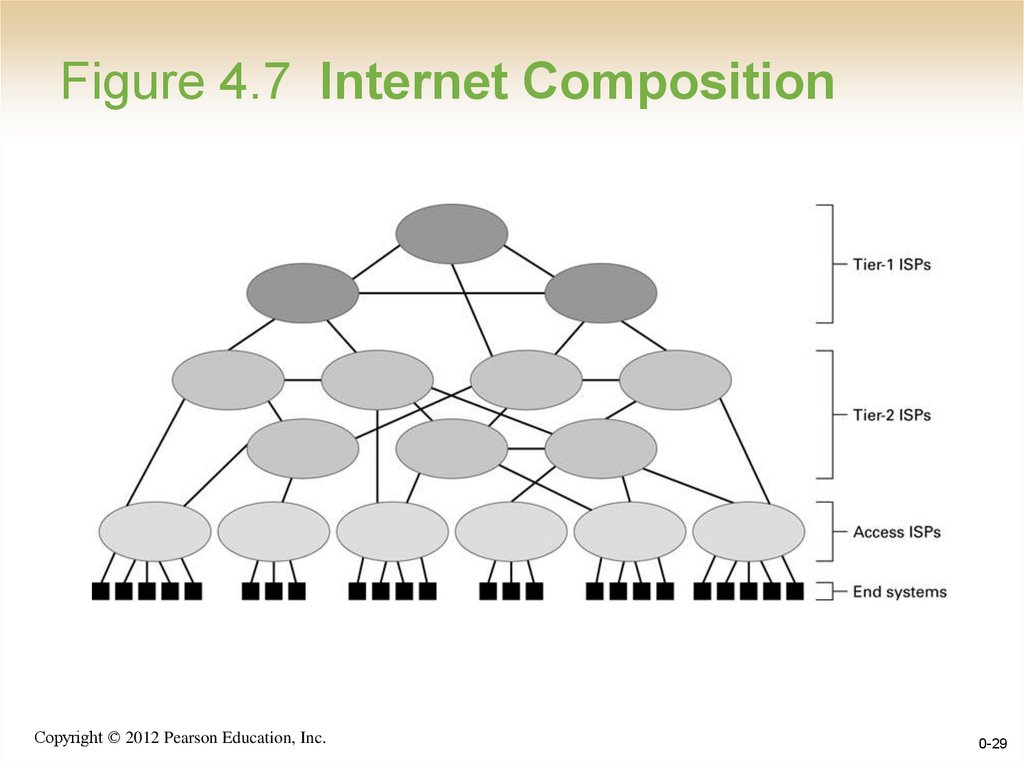

Figure 4.7 Internet CompositionCopyright © 2012 Pearson Education, Inc.

0-29

28. Internet Architecture

Internet Addressing• IP address: pattern of 32 or 128 bits often

represented in dotted decimal notation

• Mnemonic address:

– Domain names

– Top-Level Domains

• Domain name system (DNS)

– Name servers

– DNS lookup

Copyright © 2012 Pearson Education, Inc.

0-30

29. Figure 4.7 Internet Composition

Internet Corporation for AssignedNames & Numbers (ICANN)

• Allocates IP addresses to ISPs who then

assign those addresses within their

regions.

• Oversees the registration of domains and

domain names.

Copyright © 2012 Pearson Education, Inc.

0-31

30. Internet Addressing

Traditional Internet Applications• Electronic Mail (email)

– Domain mail server collects incoming mail and

transmits outing mail

– Mail server delivers collected incoming mail to

clients via POP3 or IMAP

• File Transfer Protocol (FTP)

• Telnet and SSH

Copyright © 2012 Pearson Education, Inc.

0-32

31. Internet Corporation for Assigned Names & Numbers (ICANN)

More Recent Applications• Voice Over IP (VoIP)

• Internet Radio

– N-unicast

– Multicast

Copyright © 2012 Pearson Education, Inc.

0-33

32. Traditional Internet Applications

World Wide Web• Hypertext and HTTP

• Browser gets documents from Web server

• Documents identified by URLs

Copyright © 2012 Pearson Education, Inc.

0-34

33. More Recent Applications

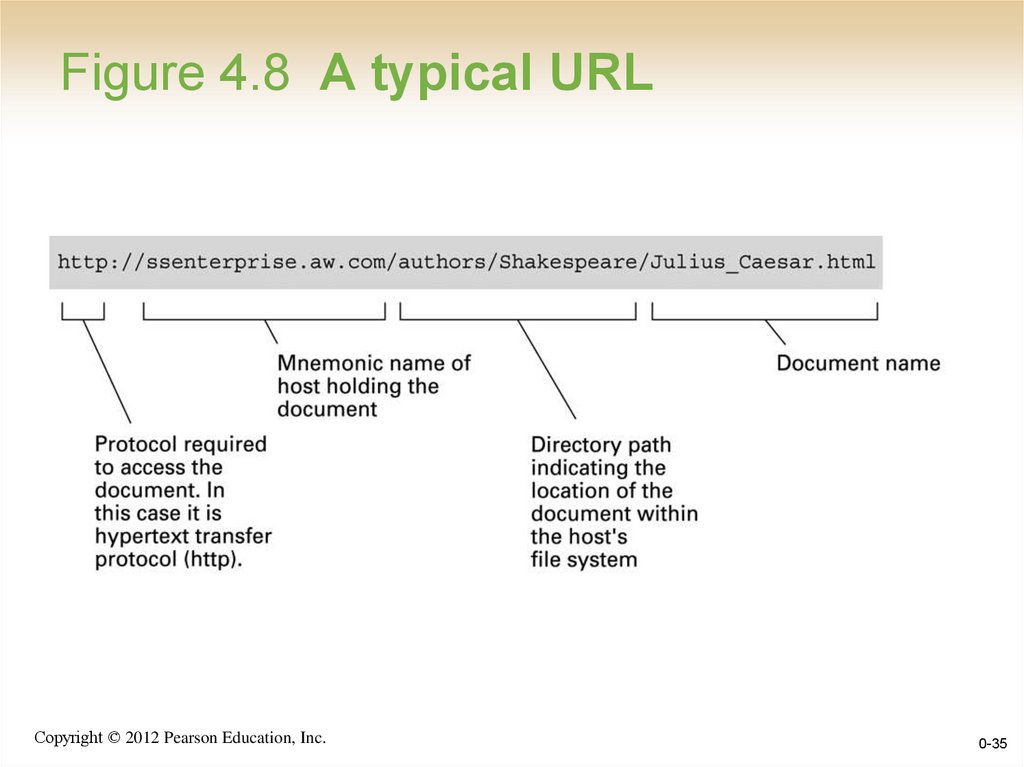

Figure 4.8 A typical URLCopyright © 2012 Pearson Education, Inc.

0-35

34. World Wide Web

Hypertext Document Format• Encoded as text file

• Contains tags to communicate with browser

– Appearance

• <h1> to start a level one heading

• <p> to start a new paragraph

– Links to other documents and content

• <a href = . . . >

– Insert images

• <img src = . . . >

Copyright © 2012 Pearson Education, Inc.

0-36

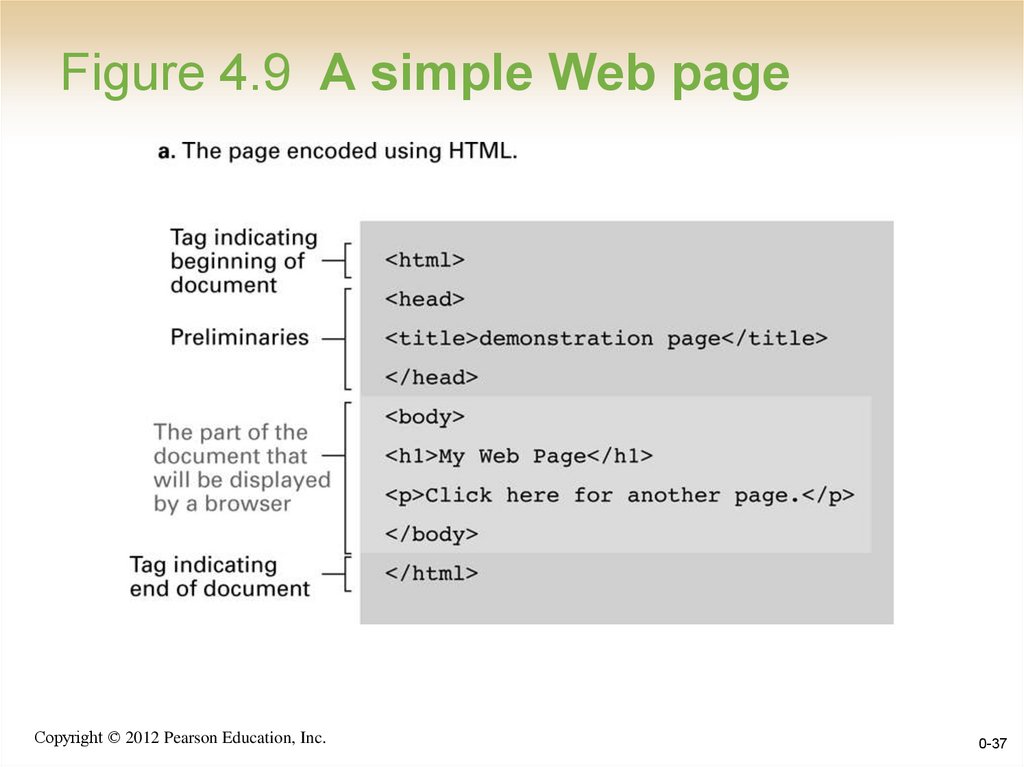

35. Figure 4.8 A typical URL

Figure 4.9 A simple Web pageCopyright © 2012 Pearson Education, Inc.

0-37

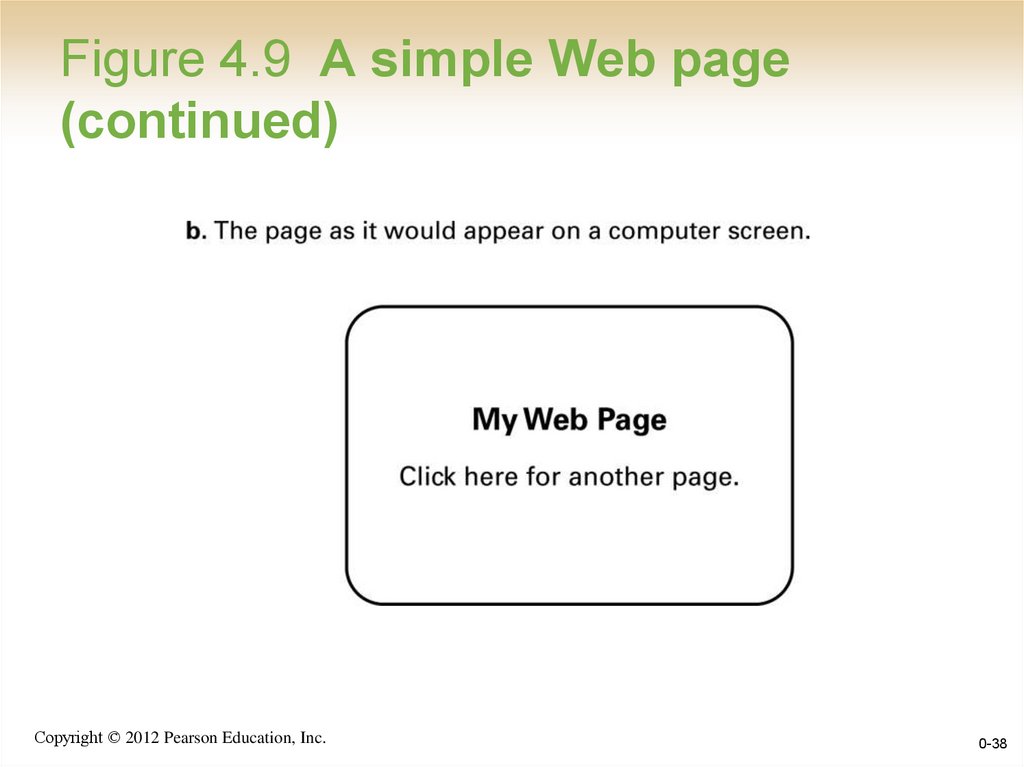

36. Hypertext Document Format

Figure 4.9 A simple Web page(continued)

Copyright © 2012 Pearson Education, Inc.

0-38

37. Figure 4.9 A simple Web page

Figure 4.10 An enhanced simple Webpage

Copyright © 2012 Pearson Education, Inc.

0-39

38. Figure 4.9 A simple Web page (continued)

Figure 4.10 An enhanced simple Webpage (continued)

Copyright © 2012 Pearson Education, Inc.

0-40

39. Figure 4.10 An enhanced simple Web page

Figure 4.11 The first two bars ofBeethoven’s Fifth Symphony

Copyright © 2012 Pearson Education, Inc.

0-43

40. Figure 4.10 An enhanced simple Web page (continued)

Client Side Versus Server Side• Client-side activities

– Examples: java applets, javascript,

Macromedia Flash

• Server-side activities

– Common Gateway Interface (CGI)

– Servlets

– PHP

Copyright © 2012 Pearson Education, Inc.

0-44

41. Extensible Markup Language (XML)

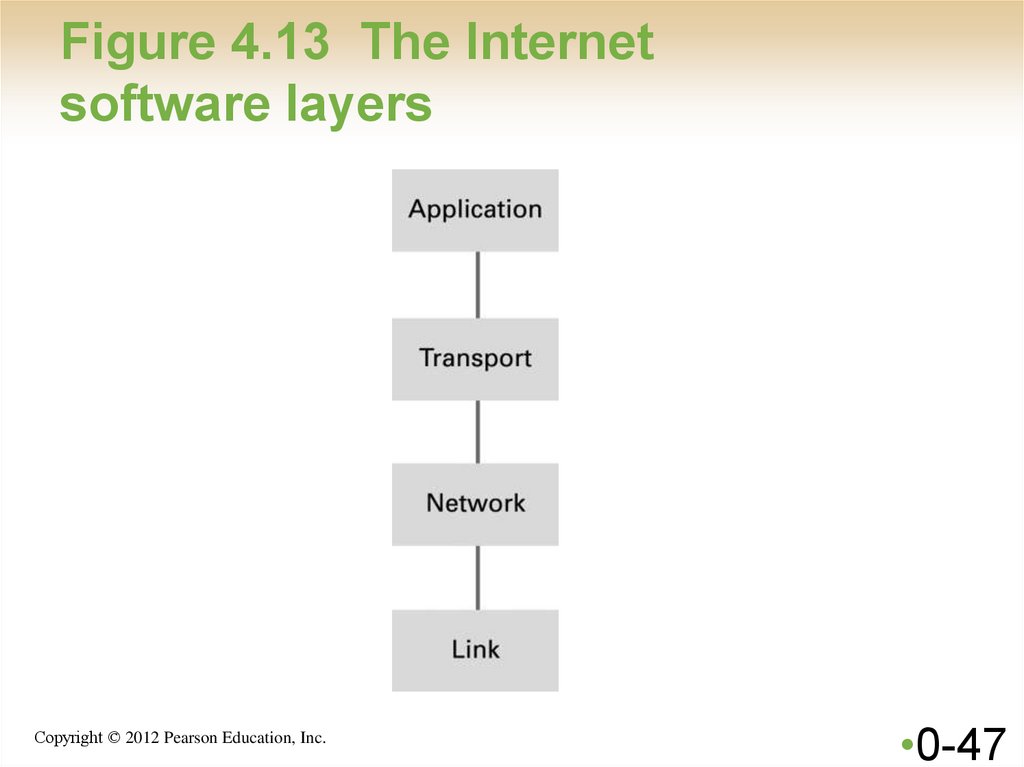

Figure 4.13 The Internetsoftware layers

Copyright © 2012 Pearson Education, Inc.

•0-47

42. Using XML

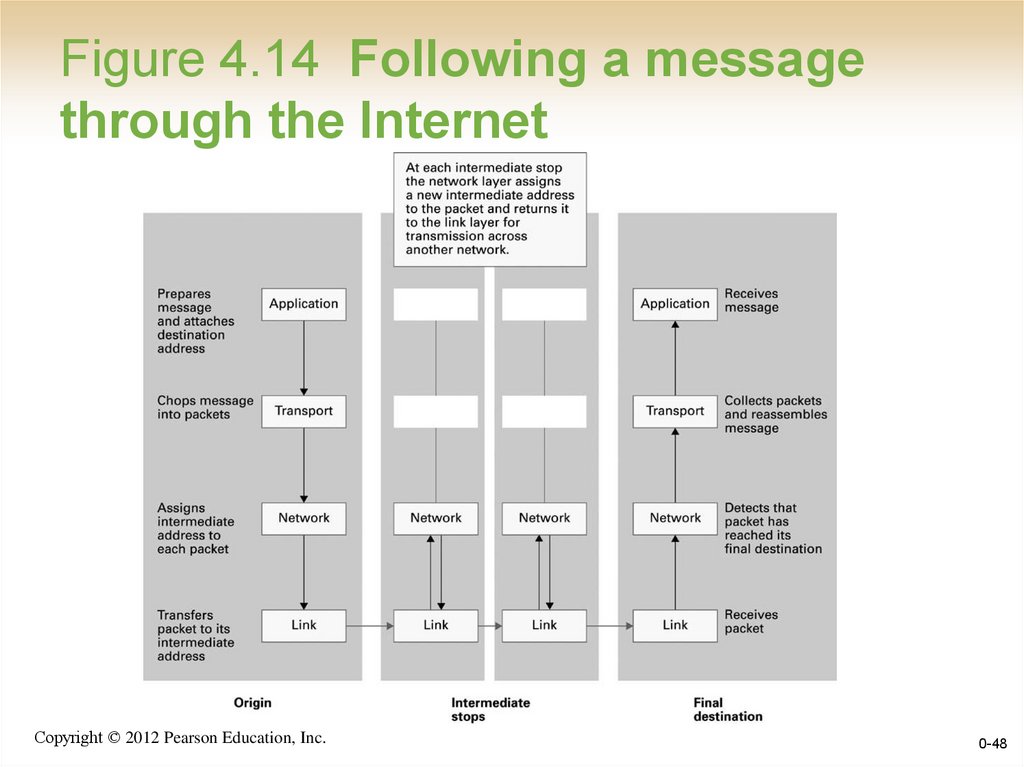

Figure 4.14 Following a messagethrough the Internet

Copyright © 2012 Pearson Education, Inc.

0-48

43. Figure 4.11 The first two bars of Beethoven’s Fifth Symphony

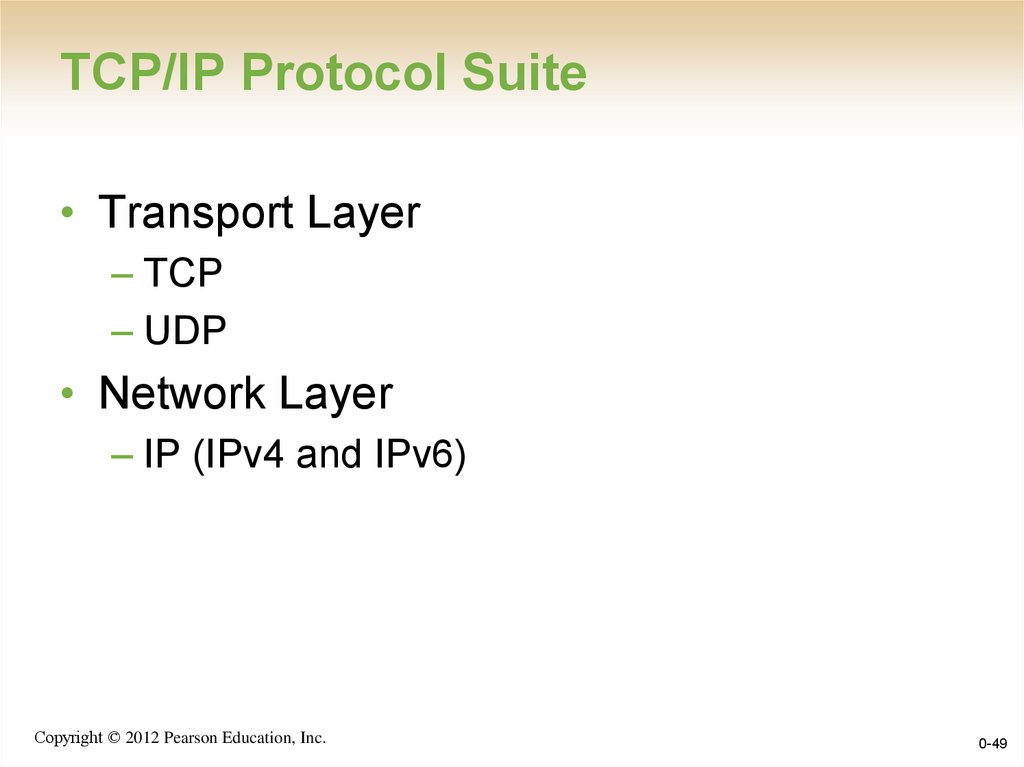

TCP/IP Protocol Suite• Transport Layer

– TCP

– UDP

• Network Layer

– IP (IPv4 and IPv6)

Copyright © 2012 Pearson Education, Inc.

0-49

44. Client Side Versus Server Side

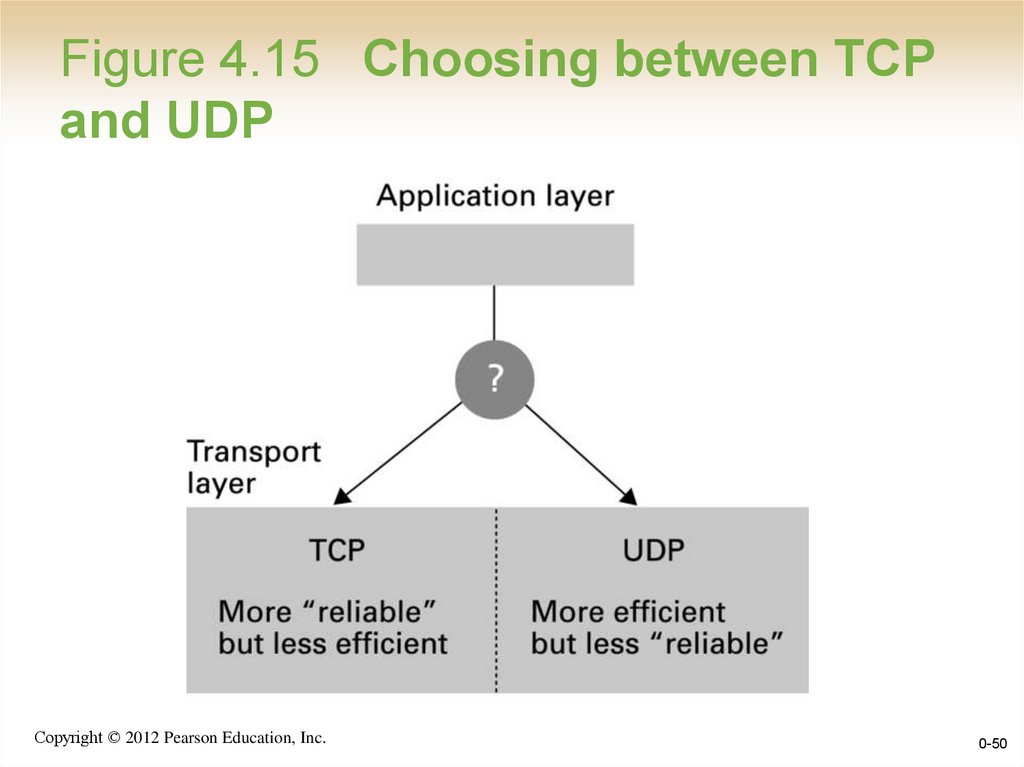

Figure 4.15 Choosing between TCPand UDP

Copyright © 2012 Pearson Education, Inc.

0-50

45. Figure 4.12 Package-shipping example

Security• Attacks

– Malware (viruses, worms, Trojan horses,

spyware, phishing software)

– Denial of service

– Spam

• Protection

– Firewalls

– Spam filters

– Proxy Servers

– Antivirus software

Copyright © 2012 Pearson Education, Inc.

0-51

46. Internet Software Layers

Encryption• FTPS, HTTPS, SSL

• Public-key Encryption

– Public key: Used to encrypt messages

– Private key: Used to decrypt messages

• Certificates and Digital Signatures

Copyright © 2012 Pearson Education, Inc.

0-52

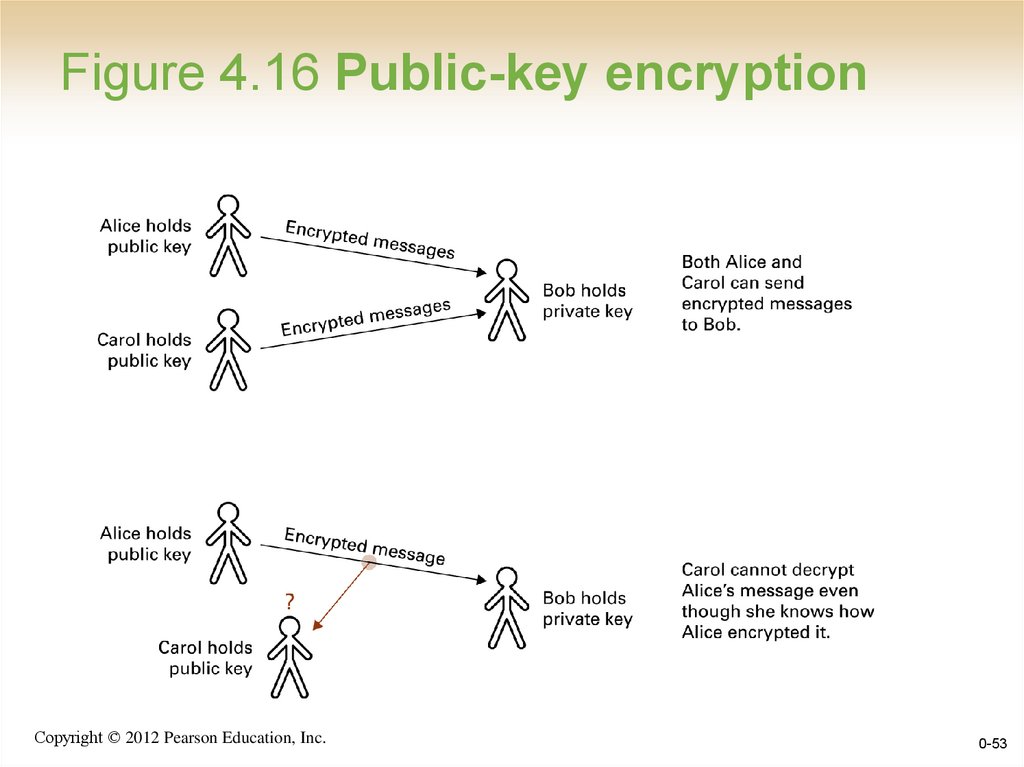

47. Figure 4.13 The Internet software layers

Figure 4.16 Public-key encryptionCopyright © 2012 Pearson Education, Inc.

0-53

Интернет

Интернет