Похожие презентации:

Аудит процессов управления информационной безопасностью. Анализируем процессы ИБ

1.

Аудит процессов управленияинформационной безопасностью

2.

Анализируем процессы ИБРегламенты ИБ

Документы ИБ

Компетенции ИБ

Результаты тестов

Пробуем находить различные уязвимости

3.

Модель нарушителяМодель угроз

4.

Оценка защищенности сетей,сервисов и приложений

5.

Хакерам удалось украсть у Axie Infinity $625 млн в криптовалюте.Они вывели 173,6 тысячи ETH на сумму более $600 млн

и стейблкоинов USDC на сумму $25,5 млн.

Злоумышленники взломали блокчейн-мост Ronin и аккаунт одного

из главных разработчиков.

1. Этот аккаунт позволял одобрять транзакции в обход системы.

После этого киберпрестуники спокойно вывели средства.

2. Произошедшей взлом Ronin стал крупнейшим в сфере блокчейнфинансов за последнее время. До него в феврале самой большой

кражей был взлом моста Wormhole.

Тогда же разработчики Wormhole направили предложение,

взломавшим хакерам Wormhole, на сумму $10 млн, чтобы они показали

им уязвимость и вернули украденные финансы.

6.

Red TeamКрасная — это команда экспертов, которые имитируют реальную

кибератаку, и их цель — мыслить и действовать, как злоумышленник,

испытывая все возможные пути проникновения в систему

информационной безопасности компании с помощью технических,

социальных и даже физических средств.

Поэтому оценка Red Team по сравнению с другими типами анализов

защищённости обычно даёт более развёрнутое и реалистичное

описание.

7.

Blue TeamСиняя команда – это внутрикорпоративная группа специалистов по

обеспечению безопасности, защищающая компанию как от настоящих

злоумышленников, так и от Красных Команд.

Синие команды следует отличать от стандартных специалистов по

компьютерной безопасности, работающих в большинстве организаций,

поскольку большинство штатных специалистов по безопасности не

настроены на работу в режиме постоянной вахты в ожидании атаки – а

именно в таком режиме должна действовать и относиться к ситуации

настоящая Синяя Команда.

8.

Фиолетовые команды– это идеально избыточные группы, чья задача – обеспечить и довести

до максимума эффективность работы Красных и Синих команд.

Это делается путем вписывания защитных приемов и приемов

Синих команд с исследованием угроз и уязвимостей,

обнаруженных Красными командами

в единый контекст, обеспечивающий извлечение максимальной

пользы из работы обеих сторон.

9.

Red Team/PentestЦель команды Red Team — выявить уязвимости и слабые места в

системах защиты компании, предоставив рекомендаций по их улучшению.

Действия её обычно более скрытные и могут включать в себя такие методы,

как социальная инженерия.

Пентестеры же сосредоточены на поиске и использовании технических

уязвимостей в системах и сетях компании.

Во время проведения пентестов практикуется отключение средств

защиты и добавление IP-адресов пентестеров в белые списки, чтобы они

успели идентифицировать как можно больше уязвимостей в заданные

сроки.

Для работы команды Red Team, как правило, отводится от нескольких

месяцев до года, и средства защиты не отключают.

10.

PentestТест на проникновение (пентест/pentest, penetration test) — это

искусственно смоделированная кибератака на компьютерную систему или

определённых пользователей для проверки наличия уязвимостей.

Такие периодические тесты полезны тем, что позволяют определить

готовность пользователей, и оценить возможные масштабы утечки данных.

11.

PentestПроводить имитацию фишинговых тестов можно с использованием

специальных программ.

В ходе тестов сотрудникам рассылают фишинговые электронные письма

и выясняют, кто попадается на тактики социальной инженерии. Затем эти

сотрудники могут пройти переподготовку.

12.

Пентест внешнего периметраТестирование на проникновение внешнего периметра направлено на

поиск путей проникновения внешнего нарушителя во внутреннюю сеть с

использованием уязвимостей и ошибок конфигурации устройств, доступных

из сети Интернет, сетевых служб и приложений.

Объекты тестирования:

• Операционные системы

• Средства защиты информации

• Сетевые сервисы и службы

13.

Пентест внутреннего периметраТестирование на проникновение внутреннего периметра направлено на

анализ защищенности внутреннего контура от атак со стороны нарушителя,

имеющего доступ к локальной сети организации. Работы данного этапа

могут осуществляться как локально, так и удаленно, с помощью

защищенного подключения по технологии VPN.

Объекты тестирования:

• СУБД

• Рабочие станции

• Серверы (FTP, почтовый, SQL и др.)

• Сетевые службы и сервисы

• Сетевое оборудование

• Средства защиты информации

14.

Пентест сайта и веб-приложенийТестирование на проникновение сайта и веб-приложений направлено на

поиск уязвимостей, в результате эксплуатации которых атакующий может

получить доступ к хранимой и обрабатываемой информации или нарушить

нормальную работу сайта или веб-приложения.

Объекты тестирования:

• Операционные системы

• Системы управления сайтами (CMS)

15.

Пентест сетей Wi-FiТестирование на проникновение Wi-Fi сетей проводится на территории

организации и направлено на выявление недостатков в использовании

точек доступа и клиентских устройств, недостатков в архитектуре и

организации беспроводного доступа.

Объекты тестирования:

• Беспроводные сети компании

• Аппаратное обеспечение сетей Wi-Fi

16.

Социотехнический пентестСоциотехническое тестирование на проникновение позволяет оценить

уровень осведомленности сотрудников организации в вопросах

информационной безопасности, а также их готовность распознать

фишинговые рассылки и мошеннические звонки.

Объекты тестирования:

• Персонал компании, в том числе сотрудники служб ИТ и ИБ

• Средства зашиты от фишинговых атак и эксплуатации уязвимостей

нулевого дня

• Рабочие станции

17.

Пентест мобильных приложенийТестирование на проникновение мобильных приложений направлено на

обнаружение уязвимостей, которые могут быть использованы

злоумышленником для получения доступа к хранимой и обрабатываемой в

приложении информации или нарушения его нормальной работы.

Тестирование на проникновение мобильных приложений необходимо

для обеспечения безопасности хранящейся в них информации и защиты

бренда компании от негативных последствий возможных атак.

18.

Инструментальный анализ защищенностиПроводится с использованием специализированных программных

средств. Такими средствами могут быть инструменты автоматизации

процессов, инструменты управления конфигурацией, автоматического

тестирования и мониторинга.

Также для анализа рисков могут использоваться специальные

программные средства, которые позволяют проводить сканирование

компьютерных сетей, анализировать логи и контролировать доступ к

различны ресурсам.

19.

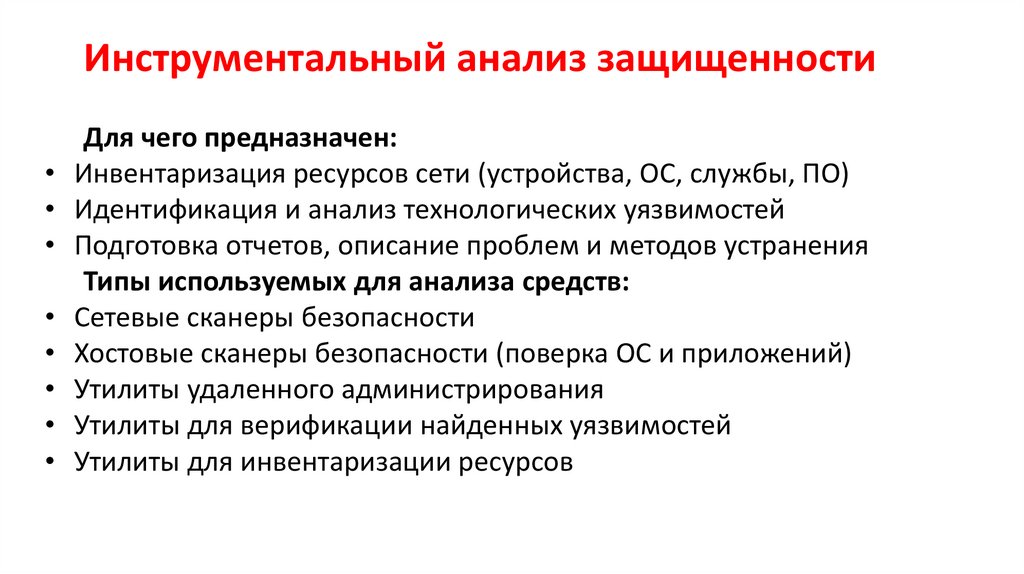

Инструментальный анализ защищенностиДля чего предназначен:

• Инвентаризация ресурсов сети (устройства, ОС, службы, ПО)

• Идентификация и анализ технологических уязвимостей

• Подготовка отчетов, описание проблем и методов устранения

Типы используемых для анализа средств:

• Сетевые сканеры безопасности

• Хостовые сканеры безопасности (поверка ОС и приложений)

• Утилиты удаленного администрирования

• Утилиты для верификации найденных уязвимостей

• Утилиты для инвентаризации ресурсов

20.

Инструментальный анализ защищенностиСниффер — общее название оборудования и программного

обеспечения. Они могут предназначаться для балансировки трафика, а

могут использоваться и злоумышленниками. Есть аппаратные и

программные снифферы.

Специалисты по кибербезопасности при помощи сниферов могут

заметить подозрительную активность в Сети, отслеживая ее. Аномальные

всплески или различные типы трафика могут указывать на наличие

вредоносного программного обеспечения или проникновения хакеров в

систему.

21.

Инструментальный анализ защищенностиIntrusion Detection Systems (IDS) предупреждает об атаках и Intrusion

Prevention Systems (IPS) еще и блоктрует атаки.

По сравнению с межсетевым экраном, контролирующим только

параметры сессии, IDS и IPS анализируют передаваемые внутренние

потоки данных, находя в них последовательности битов, которые могут

представлять из себя вредоносные действия или события.

Помимо этого, они могут осуществлять мониторинг системных

журналов и других файлов регистрации деятельности пользователей.

22.

Инструментальный анализ защищенностиIntrusion Detection Systems (IDS) предупреждает об атаках и Intrusion

Prevention Systems (IPS) еще и блоктрует атаки.

По сравнению с межсетевым экраном, контролирующим только

параметры сессии, IDS и IPS анализируют передаваемые внутренние

потоки данных, находя в них последовательности битов, которые могут

представлять из себя вредоносные действия или события.

Помимо этого, они могут осуществлять мониторинг системных

журналов и других файлов регистрации деятельности пользователей.

23.

24.

Фишинг — это мошенническое использование электронных коммуникаций для обмана иполучения выгоды от пользователей.

Целевой фишинг (Spear Phishing)

Сначала злоумышленники собирают подробную информацию о своих целях, чтобы затем

присылать электронные письма, которые выглядят максимально правдоподобно.

Голосовой фишинг (Vishing, Voice Phishing)

Преступники используют телефон для сбора личной и финансовой информации жертвы.

Смишинг (Smishing, SMS-фишинг)

Жертве приходит СМС якобы с номера банка. В сообщении обычно содержится некоторая

пугающая информация, а затем предлагается решение проблемы.

«Китобойный» фишинг (Whale Phishing)

Это фишинговая атака, нацеленная конкретно на топ-менеджера. Предлагают обсудить

серьёзные финансовые вопросы или вопросы юридического характера.

25.

Клон-фишинг (Clone Phishing)Хакер отправляет поддельное электронное письмо, замаскированное под обычное, адрес

отправителя очень похож на один из тех, которые используют надёжные источники.

Scareware (пугалка)

Суть этого типа атак заключается в том, что жертву пугают всплывающими окнами, заставляя

думать, что её компьютер заражён вредоносным ПО, а далее жертве предлагают установить

под видом защиты вредоносное ПО.

Baiting (приманка)

Злоумышленник оставляет заражённые вредоносным ПО USB-накопители в местах, где их

обязательно найдут и вставят в свой компьютер.

Water-Holing («водопой»)

Внедрение вредоносного ПО на сайты, которые посещает целевая группа,

26.

Pretexting attack (атака с предлогом)Мошенничество часто инициируется недобросовестным сотрудником, который делает вид,

что ему нужна конфиденциальная информация от жертвы для выполнения важной задачи.

Чистое психологическое воздействие, которое выглядит очень естественно.

Quid pro quo (лат. «услуга за услугу»)

Злоумышленник делает вид, что оказывает жертве важную услугу. И просит в ответ оказать

услугу.

Honey Trap, Honey Pot («медовая ловушка», «горшочек мёда»)

Под видом ухаживания за противоположным полом вытягивается необходимая хакеру

информация

Tailgating или Piggyback («задняя дверь», «катание на спине»)

Хакер становится «другом» сотрудника с привилегированным доступом и проходит за ним в

запретную зону.

27.

28.

Что проверять при аудите в первуюочередь

29.

Самый важный шаг в защите отдельных сотрудников ицелой организации от атак с помощью социальной

инженерии — систематическое и постоянное

информирование всех пользователей (на всех уровнях

и во всех отделах) о типах этих атак и о том, какие

психологические приёмы используют

злоумышленники, чтобы получить нужные данные.

30.

31.

2FA включает два метода подтверждения личности: например,пароль и код на телефон. Это один из наиболее эффективных методов

противодействия атакам по технологиям социальной инженерии.

32.

Такая защита должна быть комплексной и включатьантивирусное ПО для веб-сёрфинга, почтовый

антивирус и антишпионское ПО (antimalware).

Одной из наиболее важных задач такой защиты

является предотвращение опасностей при нажатии

пользователем на ссылки из писем и в мессенджерах.

33.

34.

35.

Хороший сетевой фаервол (WAF) блокируетвредоносные запросы, которые также могут включать и

атаки с использованием социальной инженерии.

Прежде чем посетители попадают на ваш сайт, они

фильтруются WAF, который определяет, является ли

подключение безопасным, и блокирует подключение, если

оно похоже на мошенническую атаку.

Интернет

Интернет