Похожие презентации:

Обзор различных средств оценки рисков. Лекция 7

1.

ЛЕКЦИЯ 7Обзор различных средств оценки рисков

2.

Средство оценки рисков «Microsoft Security Assessment Tools»Инструмент оценки безопасности Microsoft Security Assessment Tool (MSAT) – это бесплатное средство,

разработанное чтобы помочь организациям оценить уязвимости в IT-средах, предоставить список расставленных

по приоритетам проблем и список рекомендаций по минимизации этих угроз. Это приложение разработано для

небольших организаций (с числом сотрудников менее 1 000 человек), в которых насчитывается от 50 до 500

настольных систем. Оно содействует повышению знаний о персонале, процессах, ресурсах и технологиях,

направленных на обеспечение эффективного планирования мероприятий по безопасности и внедрение методов

снижения риска в организации.

MSAT содержит более 200 вопросов, охватывающих инфраструктуру, приложения, операции и персонал. Вопросы,

связанные с ними ответы и рекомендации выводятся из общепринятых практических рекомендаций, стандартов,

таких как ISO 17799 и NIST-800.x, а также рекомендаций и предписаний от группы надежных вычислений Microsoft

и других внешних источников по безопасности.

3.

Средство оценки рисков «Microsoft Security Assessment Tools»Оценка риска по данной методике состоит из двух частей: определения профиля риска для бизнеса (далее – ПРБ) и

оценки индекса эшелонированной защиты (далее – DiDI). ПРБ представляет собой общие опасности, с которыми

сталкивается компания. Концепция «эшелонированной защиты» (DiD) относится к реализации многоуровневой

защиты, включающей технический, организационный и рабочий контроль.

ПРБ создается на основе ответов на вопросы о бизнес-модели компании. В результате определяются риски для

бизнеса, с которыми компания сталкивается в данной отрасли и в условиях выбранной бизнес-модели.

Вторая группа вопросов предлагается с целью составления списка мер обеспечения безопасности по каждой из

четырех областей анализа (инфраструктура, приложения, операции, персонал), которые должны быть предприняты

компанией. В совокупности, эти меры безопасности формируют уровни эшелонированной защиты и определяют

индекс эшелонированной защиты (DiDI).

4.

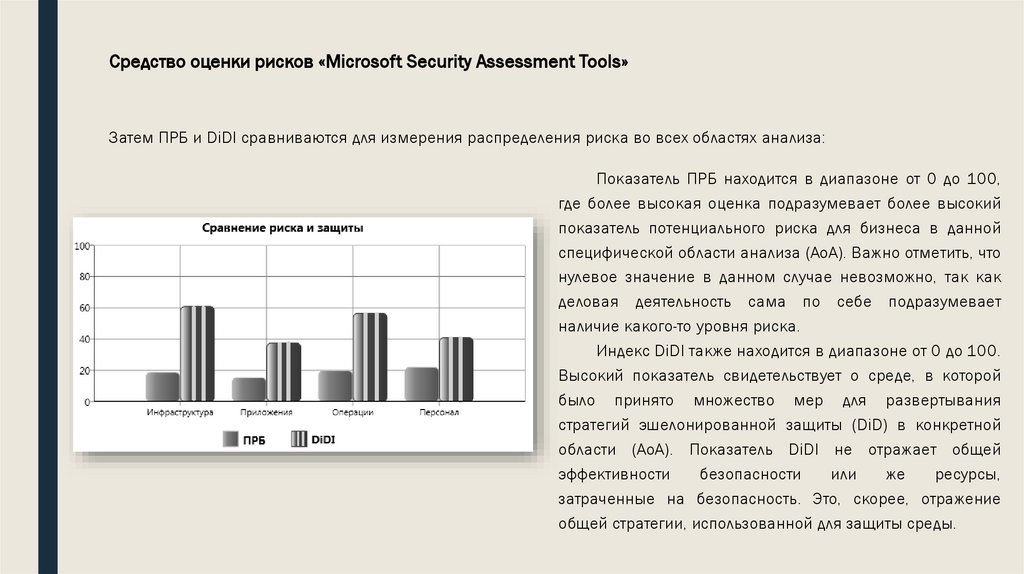

Средство оценки рисков «Microsoft Security Assessment Tools»Затем ПРБ и DiDI сравниваются для измерения распределения риска во всех областях анализа:

Показатель ПРБ находится в диапазоне от 0 до 100,

где более высокая оценка подразумевает более высокий

показатель потенциального риска для бизнеса в данной

специфической области анализа (AoA). Важно отметить, что

нулевое значение в данном случае невозможно, так как

деловая деятельность сама по себе подразумевает

наличие какого-то уровня риска.

Индекс DiDI также находится в диапазоне от 0 до 100.

Высокий показатель свидетельствует о среде, в которой

было принято множество мер для развертывания

стратегий эшелонированной защиты (DiD) в конкретной

области (AoA). Показатель DiDI не отражает общей

эффективности

безопасности

или

же

ресурсы,

затраченные на безопасность. Это, скорее, отражение

общей стратегии, использованной для защиты среды.

5.

Средство оценки рисков «Microsoft Security Assessment Tools»На первый взгляд, может показаться, что низкий показатель ПРБ и высокий показатель DiDI – это

хороший результат, но это не всегда так. Масштаб данной самооценки не предусматривает все факторы,

которые следует принять во внимание. При значительной диспропорции между показателями ПРБ и DiDI в

конкретной области анализа рекомендуется изучить ее как можно глубже. При анализе результатов важно

учитывать индивидуальные показатели, как для ПРБ, так и DiDI, по отношению друг к другу. Стабильная среда,

вероятно, будет представлена сравнительно одинаковыми показателями во всех областях. Разница между

показателями DiDI – это явный признак того, что общая стратегия безопасности базируется на одной методике

снижения риска. Если стратегия обеспечения безопасности не уравновешивает аспекты, связанные с

персоналом, процессами и технологиями, то для среды существует вероятность повышенной уязвимости для

злонамеренных атак.

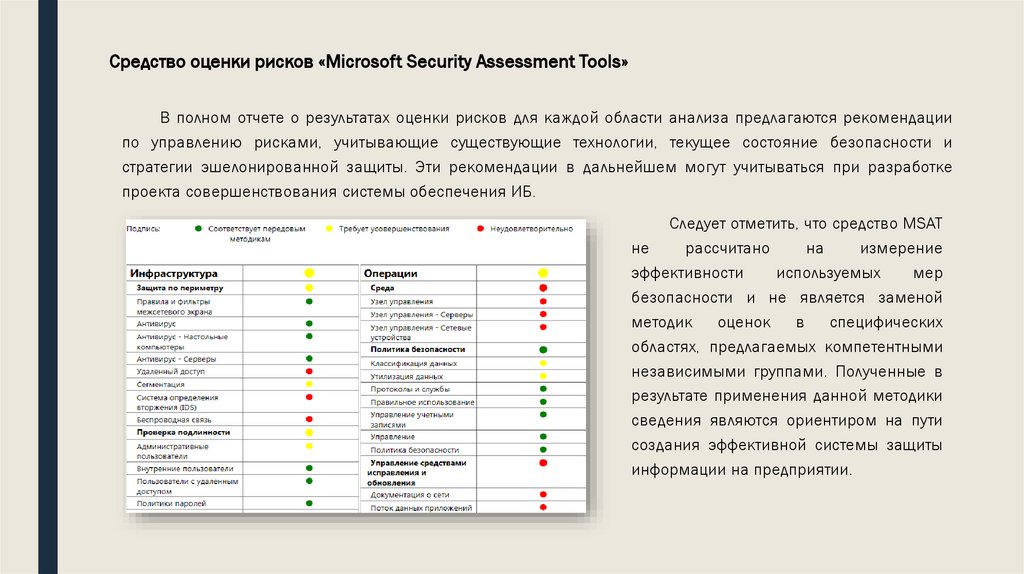

Кроме измерения соотношения угрозы безопасности и методов защиты, средство также измеряет

уровень безопасности организации – способности организации к эффективному использованию

инструментов, доступных для создания стабильного уровня безопасности по многим показателям. Разными

цветами в отчете обозначаются позиции, уровень безопасности по которым соответствует передовым

методикам (зеленый), требует усовершенствования (желтый) или является неудовлетворительным (красный).

6.

Средство оценки рисков «Microsoft Security Assessment Tools»В полном отчете о результатах оценки рисков для каждой области анализа предлагаются рекомендации

по управлению рисками, учитывающие существующие технологии, текущее состояние безопасности и

стратегии эшелонированной защиты. Эти рекомендации в дальнейшем могут учитываться при разработке

проекта совершенствования системы обеспечения ИБ.

Следует отметить, что средство MSAT

не

рассчитано

на

измерение

эффективности

используемых

мер

безопасности и не является заменой

методик оценок в специфических

областях, предлагаемых компетентными

независимыми группами. Полученные в

результате применения данной методики

сведения являются ориентиром на пути

создания эффективной системы защиты

информации на предприятии.

7.

Средство качественной оценки vsRiskПрограммный продукт vsRisk Risk Assessment Tool разработан британской компанией IT

Governance совместно с Vigilant Software. vsRisk:

– позволяет оценивать риски нарушения конфиденциальности, целостности и доступности

информации для бизнеса, а также с точки зрения соблюдения законодательства и контрактных

обязательств в четком соответствии с ISO 27001;

– поддерживает следующие стандарты: ISO/IEC 27002, BS7799-3:2006, ISO/IEC TR 13335-3:1998,

NIST SP 800-30;

– содержит интегрированную, регулярно обновляемую базу знаний по угрозам и уязвимостям.

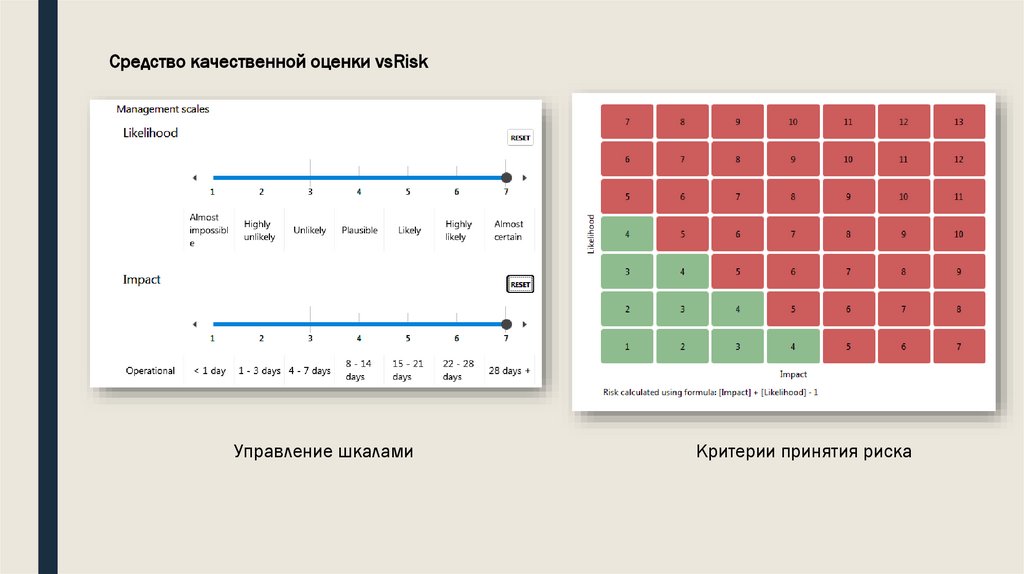

Программный продукт vsRisk предоставляет средства для качественной оценки всех факторов

рисков, включая угрозы, уязвимости, активы и механизмы контроля. Максимальные значения шкал

вероятности и воздействия, а также критерии принятия риска настраиваются пользователем.

8.

Средство качественной оценки vsRiskУправление шкалами

Критерии принятия риска

9.

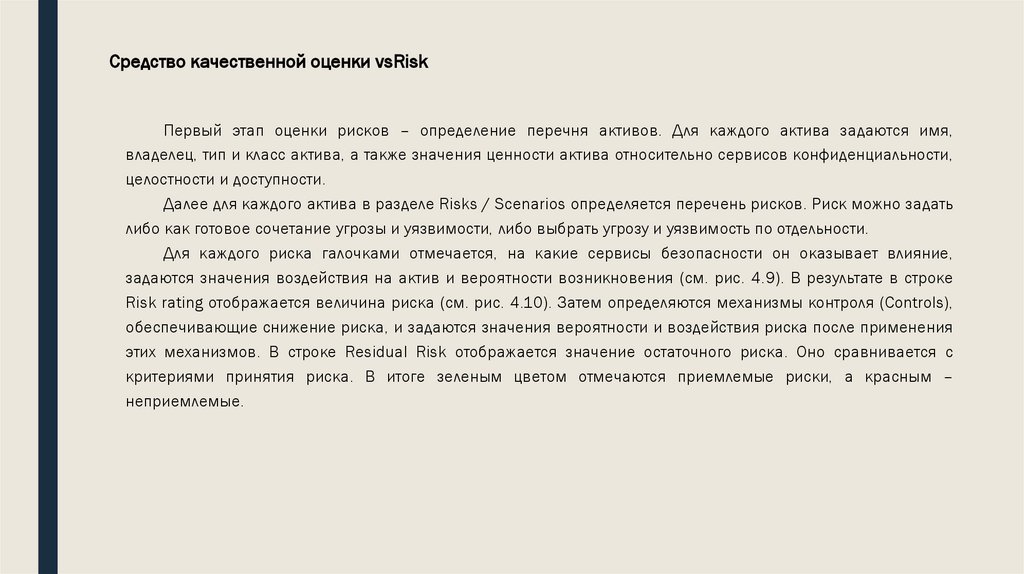

Средство качественной оценки vsRiskПервый этап оценки рисков – определение перечня активов. Для каждого актива задаются имя,

владелец, тип и класс актива, а также значения ценности актива относительно сервисов конфиденциальности,

целостности и доступности.

Далее для каждого актива в разделе Risks / Scenarios определяется перечень рисков. Риск можно задать

либо как готовое сочетание угрозы и уязвимости, либо выбрать угрозу и уязвимость по отдельности.

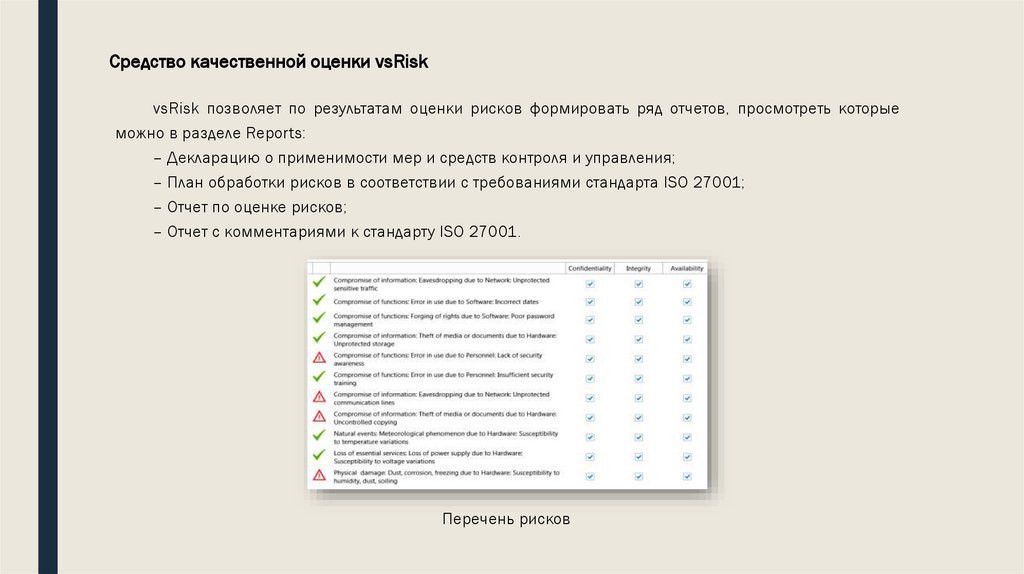

Для каждого риска галочками отмечается, на какие сервисы безопасности он оказывает влияние,

задаются значения воздействия на актив и вероятности возникновения (см. рис. 4.9). В результате в строке

Risk rating отображается величина риска (см. рис. 4.10). Затем определяются механизмы контроля (Controls),

обеспечивающие снижение риска, и задаются значения вероятности и воздействия риска после применения

этих механизмов. В строке Residual Risk отображается значение остаточного риска. Оно сравнивается с

критериями принятия риска. В итоге зеленым цветом отмечаются приемлемые риски, а красным –

неприемлемые.

10.

Средство качественной оценки vsRiskvsRisk позволяет по результатам оценки рисков формировать ряд отчетов, просмотреть которые

можно в разделе Reports:

– Декларацию о применимости мер и средств контроля и управления;

– План обработки рисков в соответствии с требованиями стандарта ISO 27001;

– Отчет по оценке рисков;

– Отчет с комментариями к стандарту ISO 27001.

Перечень рисков

11.

Средство качественной оценки vsRiskОпределение величины риска и остаточного риска

В случае необходимости параметры конфигурации программного продукта можно изменить в

разделе Settings. Могут быть изменены следующие параметры:

– системные: критерии принятия риска, шкалы вероятности и воздействия риска, перечень

стандартов, типы и классы активов, формула вычисления величины риска, требования;

– администрирования: управление пользователями, аудит, сведения о лицензии;

– базы данных: место хранения данных, импорт активов, резервное копирование и

восстановление данных, перечень угроз, уязвимостей, механизмов контроля.

Все изменения, вносимые в базу данных программного продукта vsRisk, фиксируются в журнале

аудита (раздел History).

Продукт vsRisk является платным. Для скачивания доступна пробная версия сроком на 15 дней.

12.

Средство количественной оценки рисков Practical Threat AnalysisPractical Threat Analysis (PTA) – программный продукт, разработанный компанией PTA Technologies.

Реализует механизм количественной оценки рисков. Программный продукт платный. Для скачивания

доступна пробная версия сроком на 30 дней.

Процесс анализа рисков начинается с описания конкретных угроз и уязвимостей системы. Затем

указываются отношения между угрозами, активами, которым может быть нанесен ущерб, и

уязвимостями. Далее определяются контрмеры, предназначенные для снижения воздействия угроз.

Уровень риска, потенциальный ущерб и стоимость необходимых контрмер оцениваются в денежных

единицах. В PTA автоматически рассчитывается уровень риска и предлагается наиболее экономически

выгодный способ его снижения.

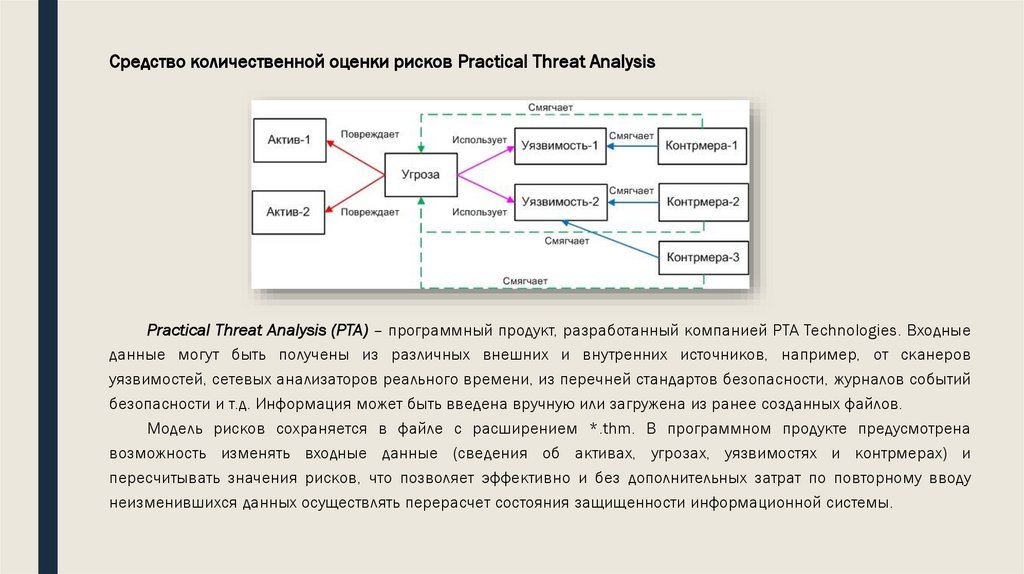

Схема, представленная на рисунке 4.11, описывает взаимосвязь между угрозой, активами,

уязвимостями и контрмерами. Угроза наносит вред активам. При этом она эксплуатирует одну или

несколько уязвимостей. Множество возможных контрмер, которые могли бы снизить уровень угрозы,

полностью определяется набором используемых угрозами уязвимостей: контрмера уменьшает

уязвимость и тем самым снижает воздействие угрозы на актив.

13.

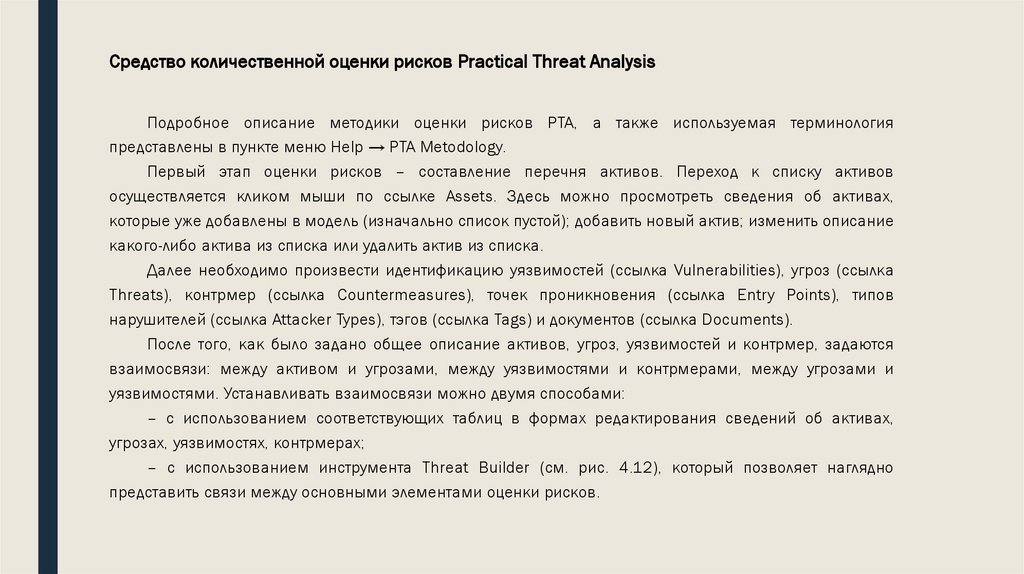

Средство количественной оценки рисков Practical Threat AnalysisPractical Threat Analysis (PTA) – программный продукт, разработанный компанией PTA Technologies. Входные

данные могут быть получены из различных внешних и внутренних источников, например, от сканеров

уязвимостей, сетевых анализаторов реального времени, из перечней стандартов безопасности, журналов событий

безопасности и т.д. Информация может быть введена вручную или загружена из ранее созданных файлов.

Модель рисков сохраняется в файле с расширением *.thm. В программном продукте предусмотрена

возможность изменять входные данные (сведения об активах, угрозах, уязвимостях и контрмерах) и

пересчитывать значения рисков, что позволяет эффективно и без дополнительных затрат по повторному вводу

неизменившихся данных осуществлять перерасчет состояния защищенности информационной системы.

14.

Средство количественной оценки рисков Practical Threat AnalysisПодробное описание методики оценки рисков PTA, а также используемая терминология

представлены в пункте меню Help → PTA Metodology.

Первый этап оценки рисков – составление перечня активов. Переход к списку активов

осуществляется кликом мыши по ссылке Assets. Здесь можно просмотреть сведения об активах,

которые уже добавлены в модель (изначально список пустой); добавить новый актив; изменить описание

какого-либо актива из списка или удалить актив из списка.

Далее необходимо произвести идентификацию уязвимостей (ссылка Vulnerabilities), угроз (ссылка

Threats), контрмер (ссылка Countermeasures), точек проникновения (ссылка Entry Points), типов

нарушителей (ссылка Attacker Types), тэгов (ссылка Tags) и документов (ссылка Documents).

После того, как было задано общее описание активов, угроз, уязвимостей и контрмер, задаются

взаимосвязи: между активом и угрозами, между уязвимостями и контрмерами, между угрозами и

уязвимостями. Устанавливать взаимосвязи можно двумя способами:

– с использованием соответствующих таблиц в формах редактирования сведений об активах,

угрозах, уязвимостях, контрмерах;

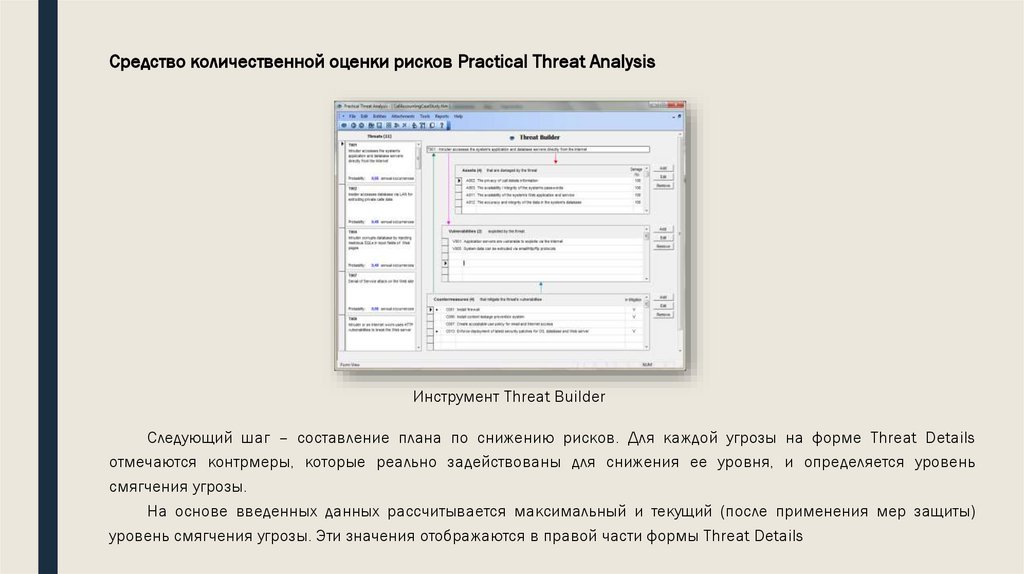

– с использованием инструмента Threat Builder (см. рис. 4.12), который позволяет наглядно

представить связи между основными элементами оценки рисков.

15.

Средство количественной оценки рисков Practical Threat AnalysisИнструмент Threat Builder

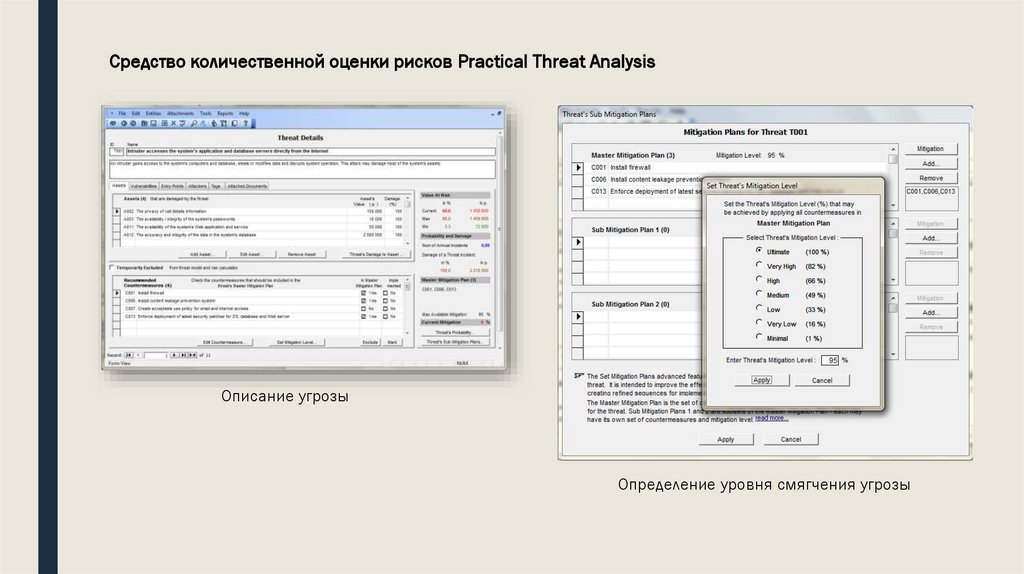

Следующий шаг – составление плана по снижению рисков. Для каждой угрозы на форме Threat Details

отмечаются контрмеры, которые реально задействованы для снижения ее уровня, и определяется уровень

смягчения угрозы.

На основе введенных данных рассчитывается максимальный и текущий (после применения мер защиты)

уровень смягчения угрозы. Эти значения отображаются в правой части формы Threat Details

16.

Средство количественной оценки рисков Practical Threat AnalysisОписание угрозы

Определение уровня смягчения угрозы

17.

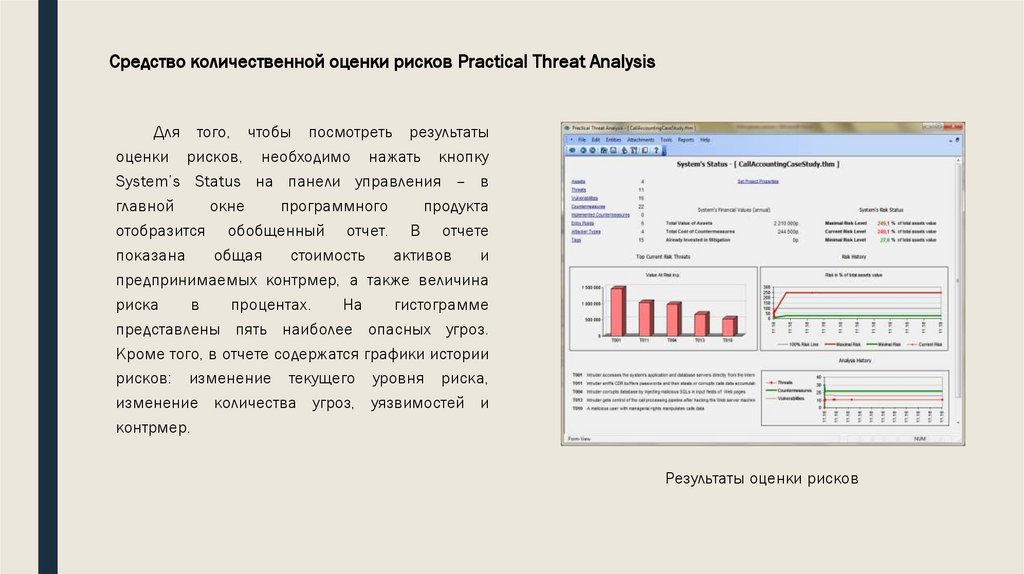

Средство количественной оценки рисков Practical Threat AnalysisДля того, чтобы посмотреть результаты

оценки рисков, необходимо нажать кнопку

System’s Status на панели управления – в

главной

окне

программного

продукта

отобразится обобщенный отчет. В отчете

показана

общая

стоимость

активов

и

предпринимаемых контрмер, а также величина

риска

в

процентах.

На

гистограмме

представлены пять наиболее опасных угроз.

Кроме того, в отчете содержатся графики истории

рисков: изменение текущего уровня риска,

изменение количества угроз, уязвимостей и

контрмер.

Результаты оценки рисков

18.

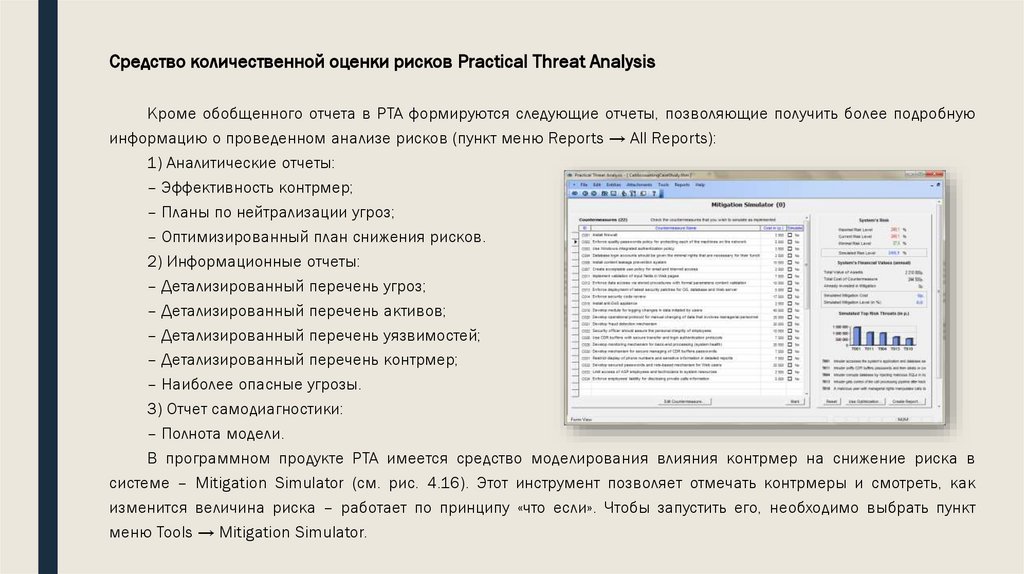

Средство количественной оценки рисков Practical Threat AnalysisКроме обобщенного отчета в PTA формируются следующие отчеты, позволяющие получить более подробную

информацию о проведенном анализе рисков (пункт меню Reports → All Reports):

1) Аналитические отчеты:

– Эффективность контрмер;

– Планы по нейтрализации угроз;

– Оптимизированный план снижения рисков.

2) Информационные отчеты:

– Детализированный перечень угроз;

– Детализированный перечень активов;

– Детализированный перечень уязвимостей;

– Детализированный перечень контрмер;

– Наиболее опасные угрозы.

3) Отчет самодиагностики:

– Полнота модели.

В программном продукте PTA имеется средство моделирования влияния контрмер на снижение риска в

системе – Mitigation Simulator (см. рис. 4.16). Этот инструмент позволяет отмечать контрмеры и смотреть, как

изменится величина риска – работает по принципу «что если». Чтобы запустить его, необходимо выбрать пункт

меню Tools → Mitigation Simulator.

19.

Средство количественной оценки рисков Practical Threat AnalysisТаким образом, программный продукт PTA можно рассматривать как инструмент для

обеспечения непрерывного процесса управления рисками. Он позволяет отслеживать изменения

состояния защищенности рассматриваемого объекта путем редактирования входных данных

(изменяя характеристики активов, угроз, уязвимостей и контрмер), а также разрабатывать планы по

повышению уровня безопасности, исходя из результатов анализа рисков.

Программное обеспечение

Программное обеспечение