Похожие презентации:

Технологии защиты данных на мобильных устройствах

1.

Государственное бюджетное профессиональное образовательное учреждение «Челябинскийрадиотехнический техникум»

Технологии защиты данных

на мобильных устройствах

Выполнили студентки группы КБ-275

Конева Алёна и Морозова Алиса

2.

Краткий обзор основных тем презентации• Кража мобильного устройства и утечка данных

• Вредоносные программы и вирусные атаки

• Фишинг и социальная инженерия

• Шифрование данных как основа безопасности

• Биометрическая аутентификация

• Многофакторная аутентификация (MFA)

• Обновления и патчи безопасности

• Риски безопасности при использовании мобильных устройств

• Методы и средства защиты мобильных устройств

3.

Угрозы безопасности мобильных устройствУгрозы

5%

10%

45%

15%

25%

Вредоносные программы

Утечка данных

Фишинг

Кража устройства

Другие угрозы

4.

Распределение вредоносных мобильныхпрограмм по типам

Типы вредоносных мобильных программ

15%

35%

10%

15%

25%

Банковские троянцы

Шпионское ПО

Руткиты

Рекламное ПО

Другие типы

5.

Распространенные методы фишинговых атак,нацеленных на мобильных пользователей

• Поддельные мобильные

• Фишинговые SMS и MMS-сообщения

• Таргетированные фишинговые письма

• Фишинговые всплывающие окна и баннеры

• Фишинг через социальные сети

6.

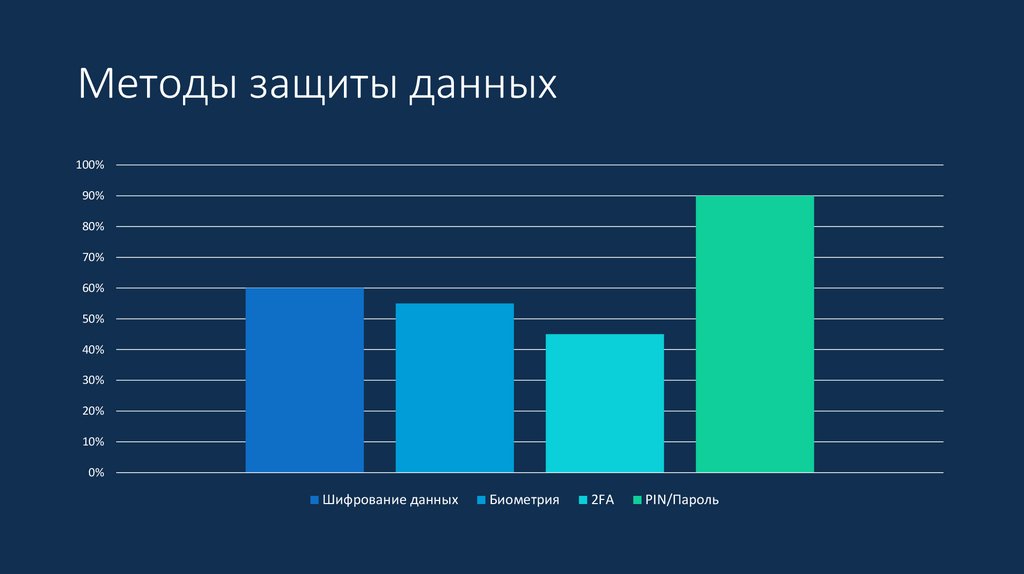

Методы защиты данных100%

90%

80%

70%

60%

50%

40%

30%

20%

10%

0%

Шифрование данных

Биометрия

2FA

PIN/Пароль

7.

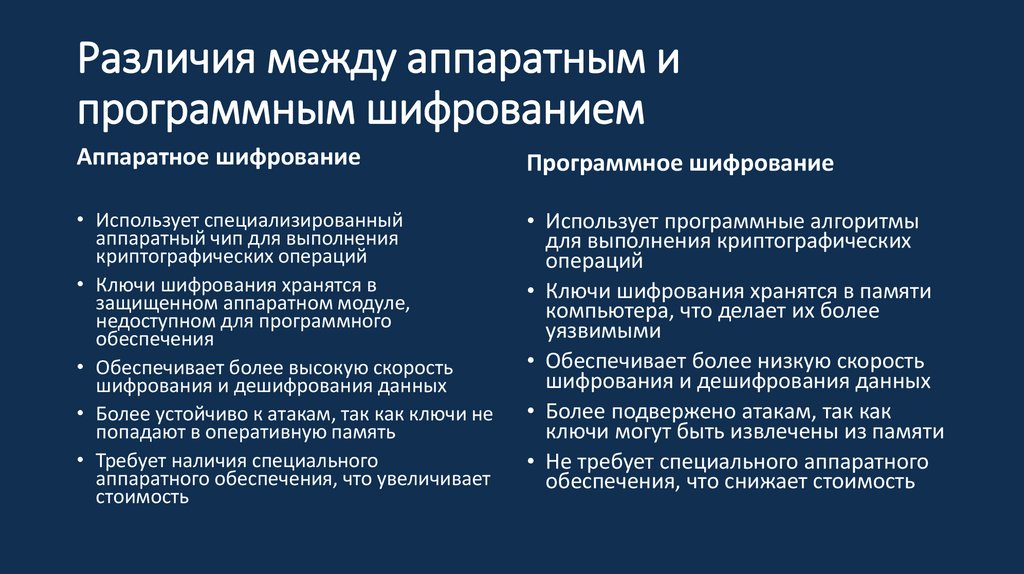

Различия между аппаратным ипрограммным шифрованием

Аппаратное шифрование

Программное шифрование

• Использует специализированный

аппаратный чип для выполнения

криптографических операций

• Ключи шифрования хранятся в

защищенном аппаратном модуле,

недоступном для программного

обеспечения

• Обеспечивает более высокую скорость

шифрования и дешифрования данных

• Более устойчиво к атакам, так как ключи не

попадают в оперативную память

• Требует наличия специального

аппаратного обеспечения, что увеличивает

стоимость

• Использует программные алгоритмы

для выполнения криптографических

операций

• Ключи шифрования хранятся в памяти

компьютера, что делает их более

уязвимыми

• Обеспечивает более низкую скорость

шифрования и дешифрования данных

• Более подвержено атакам, так как

ключи могут быть извлечены из памяти

• Не требует специального аппаратного

обеспечения, что снижает стоимость

8.

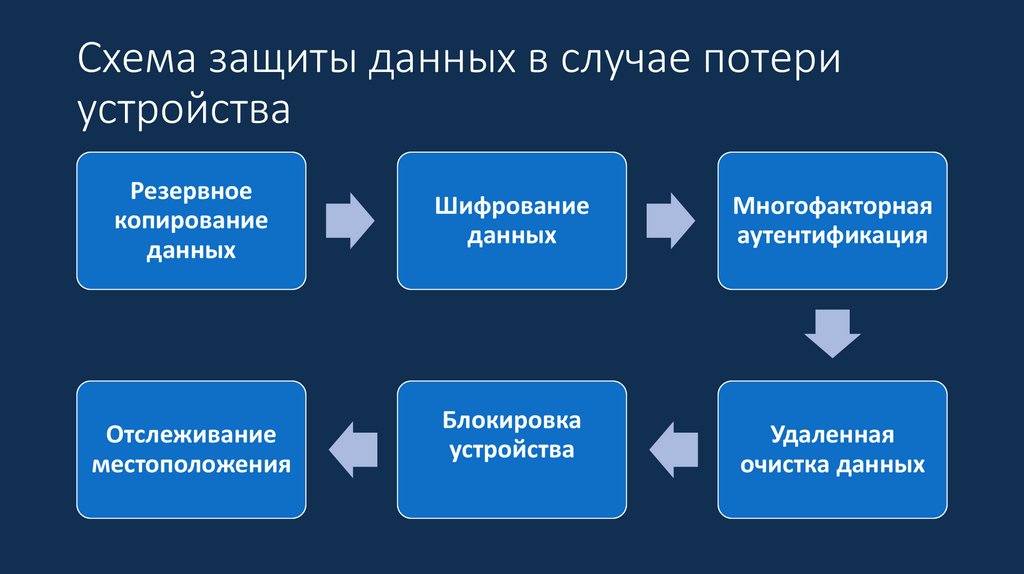

Схема защиты данных в случае потериустройства

Резервное

копирование

данных

Отслеживание

местоположения

Шифрование

данных

Блокировка

устройства

Многофакторная

аутентификация

Удаленная

очистка данных

9.

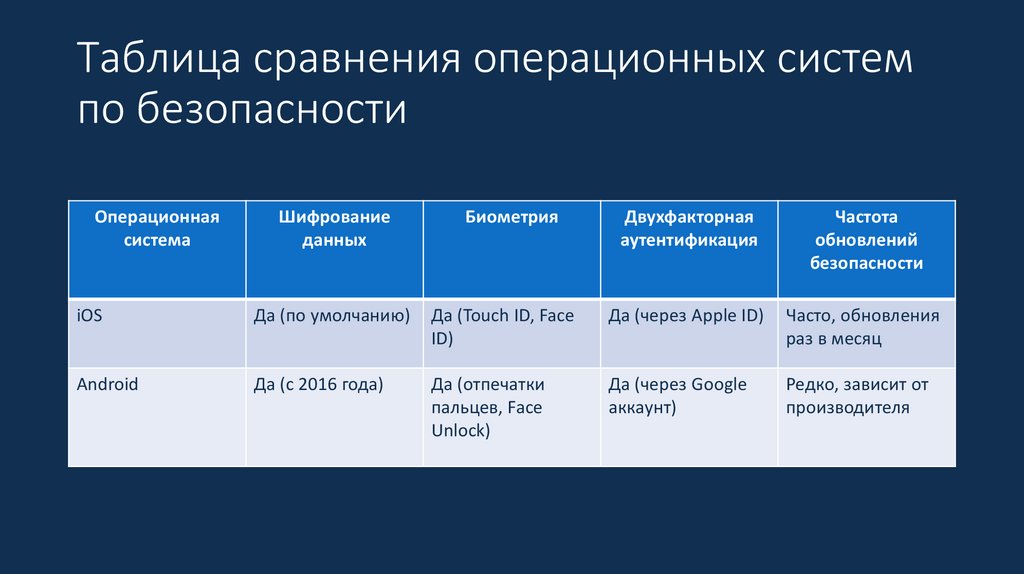

Таблица сравнения операционных системпо безопасности

Операционная

система

Шифрование

данных

Биометрия

Двухфакторная

аутентификация

Частота

обновлений

безопасности

iOS

Да (по умолчанию)

Да (Touch ID, Face

ID)

Да (через Apple ID)

Часто, обновления

раз в месяц

Android

Да (с 2016 года)

Да (отпечатки

пальцев, Face

Unlock)

Да (через Google

аккаунт)

Редко, зависит от

производителя

10.

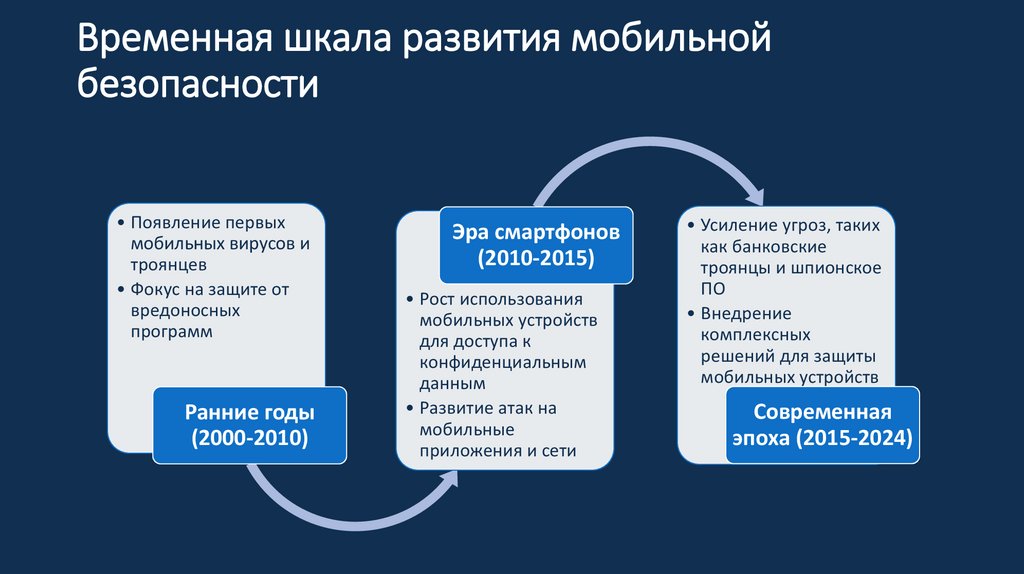

Временная шкала развития мобильнойбезопасности

• Появление первых

мобильных вирусов и

троянцев

• Фокус на защите от

вредоносных

программ

Ранние годы

(2000-2010)

Эра смартфонов

(2010-2015)

• Рост использования

мобильных устройств

для доступа к

конфиденциальным

данным

• Развитие атак на

мобильные

приложения и сети

• Усиление угроз, таких

как банковские

троянцы и шпионское

ПО

• Внедрение

комплексных

решений для защиты

мобильных устройств

Современная

эпоха (2015-2024)

11.

ЗаключениеКлючевые выводы:

• Регулярные обновления безопасности для мобильных

операционных систем и приложений являются критически

важными для защиты от постоянно растущих угроз вредоносных

программ.

• Банковские троянцы и шпионское

ПО представляют наибольшую опасность, составляя более 60%

от общего числа вредоносных мобильных программ.

• Использование аппаратного шифрования обеспечивает более

высокий уровень безопасности по сравнению с программным

шифрованием, но требует дополнительных аппаратных затрат.

Информатика

Информатика