Похожие презентации:

Источники угроз информационной безопасности и меры по их предотвращению

1.

Источники угроз информационнойбезопасности и меры по их

предотвращению

2.

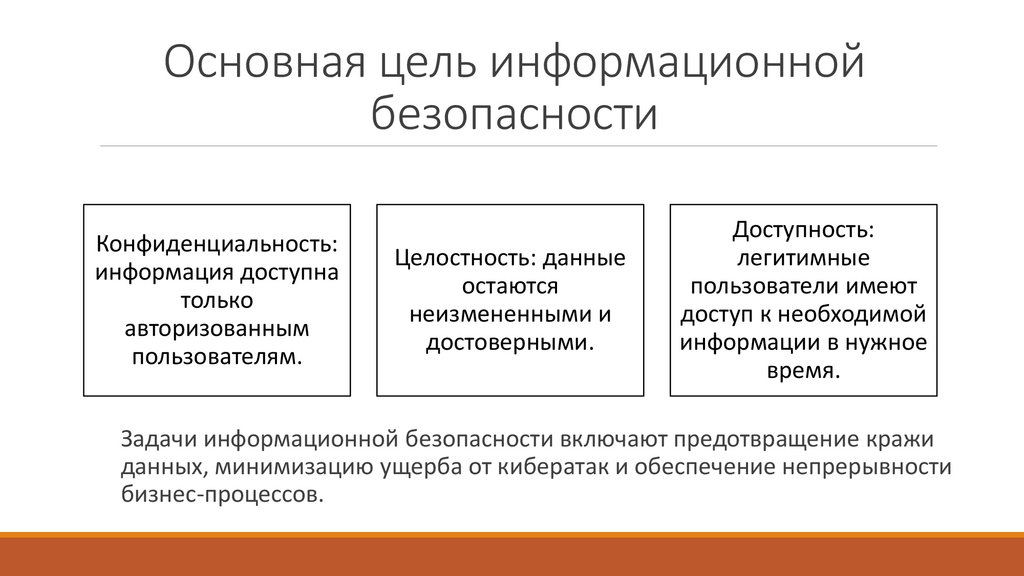

Основная цель информационнойбезопасности

Конфиденциальность:

информация доступна

только

авторизованным

пользователям.

Целостность: данные

остаются

неизмененными и

достоверными.

Доступность:

легитимные

пользователи имеют

доступ к необходимой

информации в нужное

время.

Задачи информационной безопасности включают предотвращение кражи

данных, минимизацию ущерба от кибератак и обеспечение непрерывности

бизнес-процессов.

3.

Классификация источников угрозВнутренние угрозы

• Несанкционированный доступ. Сотрудники компании могут случайно или

намеренно получить доступ к данным, которые им не предназначены.

• Утрата оборудования. Потеря ноутбука, смартфона или флеш-накопителя с

важной информацией может привести к утечке данных.

• Ненадежная политика паролей. Слабые пароли легко взламываются

злоумышленниками.

• Социальная инженерия. Мошенники могут использовать психологические

приемы для получения конфиденциальной информации от сотрудников.

4.

Классификация источников угрозВнешние угрозы

• Хакеры и кибертеррористы. Организованные группы хакеров могут

проводить целенаправленные атаки на информационные системы

компаний.

• Фишинг. Поддельные письма и сайты используются для выманивания

учетных данных пользователей.

• DDos-атаки. Перегрузка серверов огромным количеством запросов

приводит к отказу в обслуживании законных пользователей.

• Шпионское ПО. Вирусы, трояны и другие вредоносные программы могут

красть данные или выводить систему из строя.

5.

Типичные угрозы информационнойбезопасности

Утечка данных (Data Leakage)

Описание

• Утечка данных происходит, когда конфиденциальная информация становится

доступной неавторизованным лицам. Это может произойти вследствие

несанкционированного доступа, ошибки сотрудников или злонамеренной

деятельности.

Примеры

• Случайная публикация конфиденциальных документов в открытом доступе.

• Хищение баз данных с персональными данными клиентов.

• Кража ноутбуков или флэш-накопителей с секретной информацией.

6.

Типичные угрозы информационнойбезопасности

Утечка данных (Data Leakage)

Последствия

• Репутационные потери.

• Штрафы за нарушение законодательства о защите данных.

• Судебные иски и потеря доверия клиентов.

Меры противодействия

• Шифрование данных.

• Ограничение доступа к информации.

• Регулярное резервное копирование и хранение данных в защищённых

средах.

7.

Типичные угрозы информационнойбезопасности

Атаки типа «Человек посередине»

Описание

• Атака «человек посередине» подразумевает вмешательство третьей

стороны в коммуникацию между двумя участниками. Злоумышленник

перехватывает обмен данными, оставаясь незаметным для обеих сторон.

Примеры

• Подмена публичного Wi-Fi роутера для перехвата трафика.

• Использование фальшивых сертификатов SSL/TLS для подделки

безопасного соединения.

8.

Типичные угрозы информационнойбезопасности

Атаки типа «Человек посередине»

Последствия

• Кража учётных данных, финансовых транзакций.

• Изменение передаваемых данных.

• Получение доступа к конфиденциальной информации.

Меры противодействия

• Использование проверенных публичных сетей и VPN.

• Проверка подлинности сайтов и сертификатов.

• Установка строгих протоколов шифрования (HTTPS, TLS).

9.

Типичные угрозы информационнойбезопасности

Фишинговые атаки

Описание

• Фишинг — это вид социальной инженерии, при которой злоумышленники

пытаются обмануть пользователей, выдавая себя за доверенные организации

или лиц. Целью таких атак является получение конфиденциальной информации,

такой как пароли, номера банковских карт и другая личная информация.

Примеры

• Письма от имени банков с просьбой подтвердить данные аккаунта.

• Сообщения с фальшивыми ссылками на сайты, имитирующие официальные

ресурсы.

10.

Типичные угрозы информационнойбезопасности

Фишинговые атаки

Последствия

• Взлом аккаунтов и хищение денежных средств.

• Утечка личной информации.

• Заражение компьютеров вредоносным ПО.

Меры противодействия

• Обучение сотрудников и пользователей основам распознавания фишинговых

писем.

• Фильтрация электронной почты и блокировка подозрительных ссылок.

• Использование многофакторной аутентификации (MFA).

11.

Типичные угрозы информационнойбезопасности

DDos-атаки

Описание

• DDos-атака направлена на перегрузку сервера или сети большим

количеством запросов, что приводит к невозможности

предоставления услуг законным пользователям

Примеры

• Массированные запросы к веб-сайтам с ботнетов.

• Направленная атака на DNS-серверы.

12.

Типичные угрозы информационнойбезопасности

DDos-атаки

Последствия

• Отказ в обслуживании.

• Временная остановка работы онлайн-сервисов.

• Прямые финансовые потери из-за простоя.

Меры противодействия

• Использование специализированных сервисов защиты от DDoS.

• Балансировка нагрузки и фильтрация трафика.

• Обнаружение и блокировка подозрительного трафика.

13.

Типичные угрозы информационнойбезопасности

Вредоносное ПО

Описание

• Вредоносное ПО (malicious software) — это программы, созданные для

нанесения вреда компьютерным системам. К ним относятся вирусы,

трояны, черви, шпионское ПО и др.

Примеры

• Троянские программы, маскирующиеся под полезные утилиты.

• Вирусы, повреждающие файлы и распространяющиеся через сеть.

• Руткиты, скрывающиеся глубоко в системе и предоставляющие

удалённый доступ злоумышленникам.

14.

Типичные угрозы информационнойбезопасности

Вредоносное ПО

Последствия

• Блокировка доступа к системе («вымогательское ПО»).

• Кража личных данных и паролей.

• Повреждение или удаление важных файлов.

Меры противодействия

• Использование антивирусного ПО.

• Регулярное обновление операционной системы и приложений.

• Осторожность при открытии вложений и скачивании файлов из Интернета.

15.

Методы предотвращения угроз.Технические меры защиты

Использование антивирусного ПО

Описание

• Антивирусные программы защищают устройства от различных

видов вредоносного ПО, включая вирусы, трояны, черви и шпионы

Рекомендации

• Установите надежное антивирусное программное обеспечение и

регулярно обновляйте его базы данных. Настройте автоматическое

сканирование всех входящих файлов и устройств хранения данных.

16.

Методы предотвращения угроз.Технические меры защиты

Установка межсетевых экранов (брандмауэров)

Описание

• Межсетевые экраны контролируют и фильтруют входящий и

исходящий сетевой трафик, блокируя потенциально опасные

подключения.

Рекомендации

• Используйте аппаратные или программные брандмауэры для

защиты корпоративных сетей. Регулярно проверяйте настройки и

обновляйте правила фильтрации

17.

Методы предотвращения угроз.Технические меры защиты

Шифрование данных

Описание

• Шифрование преобразует данные в зашифрованную форму,

делая их недоступными для посторонних лиц без ключа

дешифровки.

Рекомендации

• Применяйте шифрование для защиты конфиденциальных

данных как в состоянии покоя (например, на жестком диске), так

и при передаче (например, через Интернет).

18.

Методы предотвращения угроз.Технические меры защиты

Регулярное обновление программного обеспечения

Описание

• Разработчики программного обеспечения выпускают

обновления, чтобы устранить известные уязвимости и улучшить

безопасность.

Рекомендации

• Включите автоматическое обновление операционной системы,

приложений и драйверов. Следите за новостями о критически

важных патчах безопасности.

19.

Методы предотвращения угроз.Технические меры защиты

Контроль доступа и аутентификация

Описание

• Ограничьте доступ к важным ресурсам только для тех

пользователей, которым это действительно необходимо.

Рекомендации

• Реализуйте многофакторную аутентификацию (MFA) для

повышения надежности входа в систему. Использовать

сложные пароли и менять их периодически.

20.

Методы предотвращения угроз.Технические меры защиты

Резервное копирование данных

Описание

• Создание регулярных копий данных позволяет быстро

восстановиться после инцидента, связанного с потерей

информации.

Рекомендации

• Автоматизируйте процесс резервного копирования и сохраняйте

копии в нескольких местах, включая облачные хранилища и

физические носители вне офиса.

21.

Методы предотвращения угроз.Технические меры защиты

Мониторинг и журналирование событий

Описание

• Логирование действий пользователей и системных

процессов помогает выявить аномалии и возможные

попытки вторжения.

Рекомендации

• Настройте системы мониторинга для отслеживания

подозрительной активности и анализа журналов событий

22.

Методы предотвращения угроз.Технические меры защиты

Использование виртуальных частных сетей (VPN)

Описание

• VPN обеспечивает защищенное соединение через

общедоступные сети, шифруя передаваемые данные.

Рекомендации

• Требуйте от удаленных работников подключаться к

корпоративной сети только через VPN-соединение.

23.

Методы предотвращения угроз.Технические меры защиты

Безопасность мобильных устройств

Описание

• Смартфоны и планшеты часто становятся объектами атак

из-за недостаточной защиты.

Рекомендации

• Ограничивайте установку приложений из непроверенных

источников, используйте мобильные антивирусные

решения и настройте удаленную блокировку устройств.

24.

Методы предотвращения угроз.Технические меры защиты

Защита электронной почты

Описание

• Электронная почта остается одним из основных каналов

распространения вредоносного ПО и фишинга.

Рекомендации

• Внедрите фильтры спама и фишинга, обучите сотрудников

распознавать подозрительные письма и избегать открытия

вложений из неизвестных источников.

25.

Методы предотвращения угроз.Организационные меры

Разработка политики информационной безопасности

Описание

• Политика информационной безопасности представляет собой документ, устанавливающий

принципы, нормы и правила, регулирующие работу с информацией в организации. Она

определяет, кто имеет право доступа к каким данным, какие средства защиты применяются,

и как реагировать на инциденты.

Рекомендации

• Определите круг лиц, ответственных за соблюдение политики.

• Опишите процессы управления доступом, парольной политикой и обработкой

конфиденциальных данных.

• Рассмотрите сценарии реагирования на инциденты, такие как утечка данных или кибератаки.

• Регулярно пересматривайте и обновляйте политику в соответствии с изменениями в

законодательстве и технологической среде.

Информатика

Информатика