Похожие презентации:

Шифрование данных

1.

Проект на тему Шифрование ДанныхАвтор:Рябов Иван Александрович

Научный руководитель: Галимова Татьяна Витальевна

МБОУ СОШ №42

2.

История шифрования данных1. Введение

Я выбрал достаточно распространенную тему в современном обществе, само название темы ненавязчиво говорит о среде безопасности в информационной сети, которой в наше время

пользуется почти каждый человек.

1.1 Аннотация

“Кто владеет информацией, тот владеет миром.” (Н. Ротшильд.). Натан Ротшильд, основатель огромной банковской династии Ротшильдов, как то сказал эту фразу, которая сразу стала

крылатой. Человечество всегда старалось найти способ передачи информации так, чтобы враги или посторонние не могли получить к ней доступ. Но с каждым годом информация играет

все более важную роль в нашей жизни. Современный мир – мир высоких технологий и сделанных на их основе изобретений. Именно поэтому одним из важнейших современных активов

любого предприятия является информация. Зависимость человечества от неё действительно сложно переоценить. Информация – это самый ценный ресурс человека на данном этапе его

развития. Безусловно, именно поэтому она подлежит защите. И одной из самых надежных защитных технологий является шифрование информации.

Именно поэтому я выбрал темой шифрование данных и его виды.

3.

Обоснование Актуальности1.2 Обоснование актуальности.

Актуальность выбранной темы заключается в том, что современные технологии дают возможность передавать и хранить

все большие объемы информации. Но это благо имеет и оборотную сторону. Информация становится все более уязвимой по

разным причинам. В настоящее время безопасность данных является критической задачей во многих отраслях, а потому

заинтересованность информационного сообщества в более стойких к взлому, а также более быстрых в своей работе

алгоритмах может и будет проявляться как сейчас, так и в дальнейшем.

4.

Цели2. Цели проекта:

⦁

Изучить историю становления науки криптографии и ее практическую значимость.

⦁

Создание рабочих алгоритмов шифрования и дешифрования на языке программирования.

5.

Задачи2.1 Задачи проекта:

⦁

Изучение истории появления шифрования информации.

⦁

Изучение различных методов шифрования.

⦁

Создания алгоритма шифрования на языке программирования.

6.

Методы исследования2.2 Методы исследования:

⦁

Описательный

⦁

Аналитический

⦁

Практический

7.

История Шифрования3. История шифрования.

История криптографии насчитывает около 4 тысяч лет. В качестве основного критерия периодизации криптографии возможно использовать технологические характеристики используемых методов шифрования.

Первый период (приблизительно с 3-го тысячелетия до н. э.) характеризуется господством моноалфавитных шифров (основной принцип — замена алфавита исходного текста другим алфавитом через замену букв

другими буквами или символами).

Второй период (хронологические рамки — с IX века на Ближнем Востоке (Ал-Кинди) и с XV века в Европе (Леон Баттиста Альберти) — до начала XX века) ознаменовался введением в обиход полиалфавитных

шифров.

Третий период (с начала и до середины XX века) характеризуется внедрением электромеханических устройств в работу шифровальщиков. При этом продолжалось использование полиалфавитных шифров.

Четвертый период — с середины до 70-х годов XX века — период перехода к математической криптографии. В работе Шеннона появляются строгие математические определения количества информации, передачи

данных, энтропии, функций шифрования. Обязательным этапом создания шифра считается изучение его уязвимости для различных известных атак — линейного и дифференциального криптоанализа. Однако до

1975 года криптография оставалась «классической» или же, более корректно, криптографией с секретным ключом.

Современный период развития криптографии (с конца 1970-х годов по настоящее время) отличается зарождением и развитием нового направления — криптография с открытым ключом. Её появление знаменуется

не только новыми техническими возможностями, но и сравнительно широким распространением криптографии для использования частными лицами. Правовое регулирование использования криптографии

частными лицами в разных странах сильно различается — от разрешения до полного запрета.

Современная криптография образует отдельное научное направление на стыке математики и информатики — работы в этой области публикуются в научных журналах, организуются регулярные конференции.

Практическое применение криптографии стало неотъемлемой частью жизни современного общества — её используют в таких отраслях, как электронная коммерция, электронный документооборот (включая

8.

Описание некоторых методов шифрованияСуществуют три основных метода шифрования, используемых в большинстве систем сегодня: хеширование, симметричное

и асимметричное шифрование. В следующих строках, я расскажу о каждом из этих типов шифрования более подробно.

9.

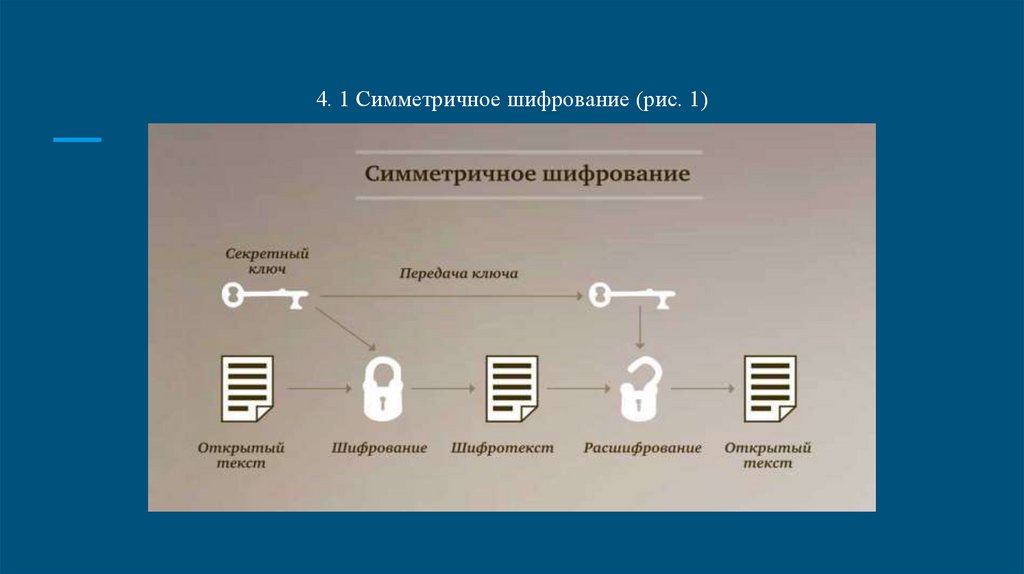

4. 1 Симметричное шифрование (рис. 1)10.

Это как?При симметричном шифровании, нормальные читабельные данные, известные как обычный текст, кодируется (шифруется), так, что он становится нечитаемым. Это

скремблирование данных производится с помощью ключа. Как только данные будут зашифрованы, их можно безопасно передавать на ресивер. У получателя,

зашифрованные данные декодируются с помощью того же ключа, который использовался для кодирования. Ясно, что ключ является наиболее важной частью

симметричного шифрования. Он должен быть скрыт от посторонних, так как каждый, у кого есть к нему доступ сможет расшифровать приватные данные. Вот

почему этот тип шифрования также известен как "секретный ключ". В современных системах, ключ обычно представляет собой строку данных, которые получены из

надежного пароля, или из совершенно случайного источника. Он подается в симметричное шифрование программного обеспечения, которое использует его, чтобы

засекретить входные данные. Скремблирование данных достигается с помощью симметричного алгоритма шифрования, такие как Стандарт шифрования данных

(DES), расширенный стандарт шифрования (AES), или международный алгоритм шифрования данных (IDEA). Самым слабым звеном в этом типе шифрования

является безопасность ключа, как в плане хранения, так и при передаче аутентифицированного пользователя. Если хакер способен достать этот ключ, он может легко

расшифровать зашифрованные данные, уничтожая весь смысл шифрования. Еще один недостаток объясняется тем, что программное обеспечение, которое

обрабатывает данные, не может работать с зашифрованными данными. Следовательно, для возможности использовать этого программного обеспечение, данные

сначала должны быть декодированы. Если само программное обеспечение скомпрометировано, то злоумышленник сможет легко получить данные.

11.

4.2 Асимметричное шифрование (рис. 2)12.

Как работает?Асимметричный ключ шифрования работает аналогично симметричному ключу, в том, что он использует ключ для кодирования

передаваемых сообщений. Однако, вместо того, чтобы использовать тот же ключ, для расшифровки этого сообщения он использует

совершенно другой. Ключ, используемый для кодирования доступен любому и всем пользователям сети. Как таковой он известен как

«общественный» ключ. С другой стороны, ключ, используемый для расшифровки, хранится в тайне, и предназначен для использования

в частном порядке самим пользователем. Следовательно, он известен как «частный» ключ. Асимметричное шифрование также

известно, как шифрование с открытым ключом. Поскольку, при таком способе, секретный ключ, необходимый для расшифровки

сообщения не должен передаваться каждый раз, и он обычно известен только пользователю (приемнику), вероятность того, что хакер

сможет расшифровать сообщение значительно ниже. Diffie-Hellman и RSA являются примерами алгоритмов, использующих

шифрование с открытым ключом. Многие хакеры используют «человека в середине» как форму атаки, чтобы обойти этот тип

шифрования. В асимметричном шифровании, вам выдается открытый ключ, который используется для безопасного обмена данными с

другим человеком или услугой. Однако, хакеры используют в сети обман, чтобы заставить вас общаться с ними, в то время как вас

заставили поверить, что вы находитесь на безопасной линии.

13.

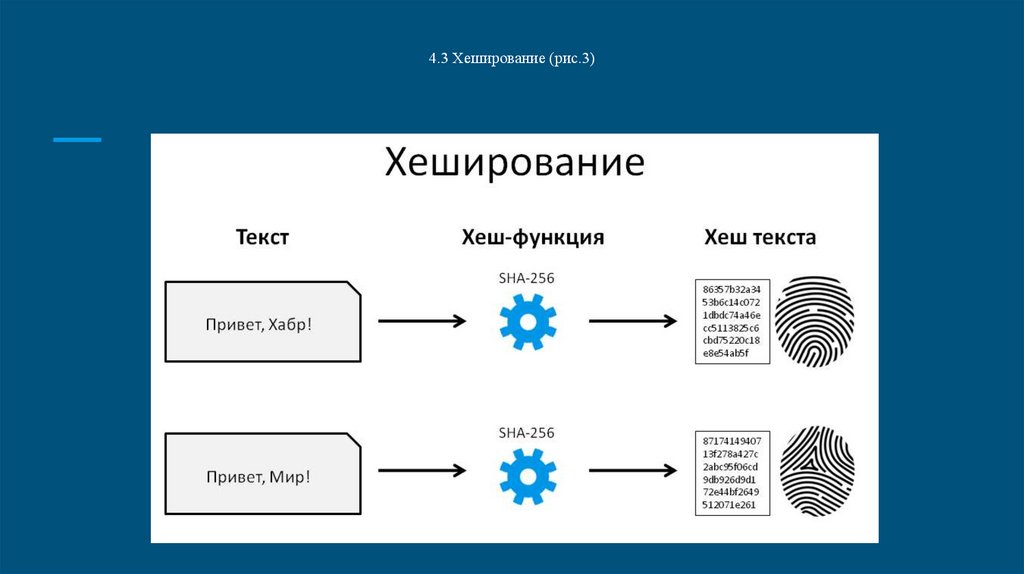

4.3 Хеширование (рис.3)14.

ХешированиеМетодика хеширования использует алгоритм, известный как хеш-функция для генерации специальной строки из

приведенных данных, известной как хеш. Этот хеш имеет следующие свойства: одни и те же данные всегда производит тот

же самый хеш; невозможно генерировать исходные данные из хеша; нецелесообразно пробовать разные комбинации

входных данных, чтобы попытаться генерировать тот же самый хеш. Таким образом, основное различие между

хешированием и двумя другими формами шифрования данных заключается в том, что, как только данные зашифрованы

(хешированы), они не могут быть получены обратно в первозданном виде (расшифрованы). Этот факт гарантирует, что даже

если хакер получает на руки хеш, это будет бесполезно для него, так как он не сможет расшифровать содержимое

сообщения. Впрочем, это справедливо, только если реализовано сильное хеширование. В случае слабой реализации техники

хеширования, используя достаточное количество ресурсов и атаки грубой силой, настойчивый хакер может найти данные,

которые совпадают с хешем. Message Digest 5 (MD5) и Secure Hashing Algorithm (SHA) являются двумя широко

используемыми алгоритмами хеширования.

15.

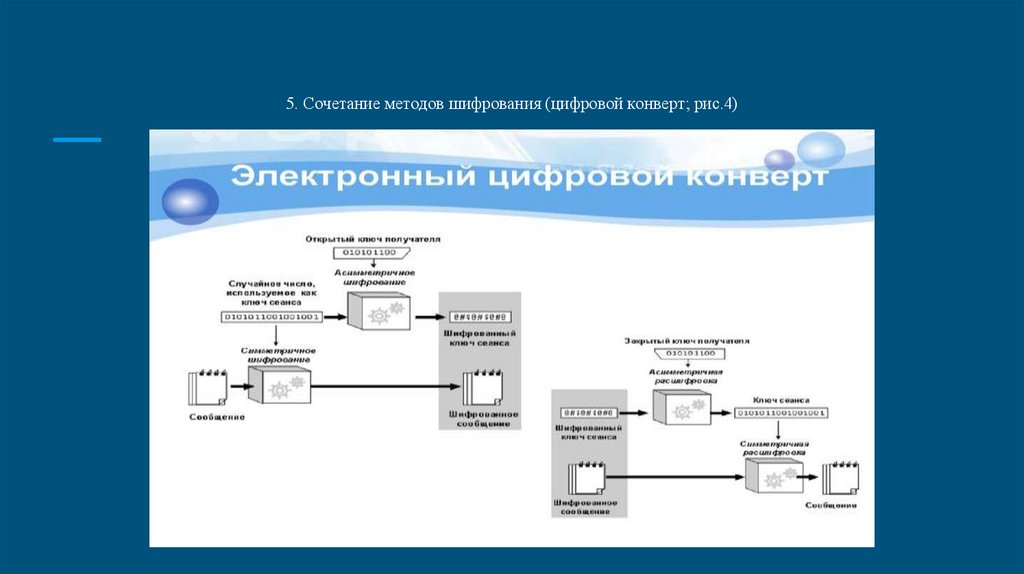

5. Сочетание методов шифрования (цифровой конверт; рис.4)16.

Совместимые методыКаждый из этих трех методов шифрования страдает от некоторых недостатков. Однако, когда используется сочетание этих методов,

они образуют надежную и высокоэффективную систему шифрования. Чаще всего, методики секретного и открытого ключа

комбинируются и используются вместе. Метод секретного ключа дает возможность быстрой расшифровки, в то время как метод

открытого ключа предлагает более безопасный и более удобный способ для передачи секретного ключа. Эта комбинация методов

известна как "цифровой конверт". Программа шифрования электронной почты PGP основана на технике "цифровой конверт".

Хеширования находит применение как средство проверки надежности пароля. Если система хранит хеш пароля, вместо самого пароля,

он будет более безопасным, так как даже если хакеру попадет в руки этот хеш, он не сможет понять (прочитать) его. В ходе проверки,

система проверит хеш входящего пароля, и увидит, если результат совпадает с тем, что хранится. Таким образом, фактический пароль

будет виден только в краткие моменты, когда он должен быть изменен или проверен, что позволит существенно снизить вероятность

его попадания в чужие руки. Хеширование также используется для проверки подлинности данных с помощью секретного ключа. Хеш

генерируется с использованием данных и этого ключа. Следовательно, видны только данные и хеш, а сам ключ не передается. Таким

образом, если изменения будут сделаны либо с данными, либо с хешем, они будут легко обнаружены.

17.

6. Применение шифрования данных на практике.Применение

6.

За

основу

я

шифрования

взял

распространённый

данных

способ

на

шифрования

-

практике.

Шифр

Цезаря.

Шифр Цезаря, также известный как шифр сдвига, код Цезаря или сдвиг Цезаря — один из самых простых и наиболее широко известных методов шифрования. Шифр Цезаря — это вид

шифра подстановки, в котором каждый символ в открытом тексте заменяется символом, находящимся на некотором постоянном числе позиций левее или правее него в алфавите.

Например, в шифре со сдвигом вправо на 3, А была бы заменена на Г, Б станет Д, и так далее.

Шифр назван в честь римского императора Гая Юлия Цезаря, использовавшего его для секретной переписки со своими генералами. Шаг шифрования, выполняемый шифром Цезаря, часто

включается как часть более сложных схем, таких как шифр Виженера, и всё ещё имеет современное приложение в системе ROT13. Как и все моноалфавитные шифры, шифр Цезаря легко

взламывается и не имеет почти никакого применения на практике. Если сопоставить каждому символу алфавита его порядковый номер (нумеруя с 0), то шифрование и дешифрование

можно выразить формулами модульной арифметики: y = (x + k) mod n; x = (y - k) mod n

где x — символ открытого текста, y — символ шифрованного текста, n — мощность алфавита, а k — ключ. С точки зрения математики шифр Цезаря является частным случаем аффинного

шифра.

При введение смещения на 3 мы зашифруем сообщение при выборе “шифровки”, а при выборе “Дэшифровки” получим исходный текст.

18.

Рассмотрим поподробнее в виде созданного кода в программе Python:19.

20.

Заключение6. Заключение

Я изучил историю становления науки криптографии и её практическую значимость. Я написал рабочие алгоритмы

шифрования и дешифрования на языке программирования.Шифрование данных решает множество проблем с

информационной безопасностью людей. В настоящее время наиболее актуальным является защита и кодирование

информации. Мы живем в мире, когда необходимо защищать ценную информацию от посторонних. Кодирование используется и

в повседневной жизни, и в специальных отраслях. Ведь с помощью шифра люди могут защитить важную информацию, но в тоже

время сделать ее понятной для себя. При передачи конфиденциальной информации по открытым каналам связи необходимо

скрыть важную информацию от нежелательных посторонних лиц . Проделанная мной работа оказалась интересна, так как

данная тема будет всегда востребована и актуальна.

21.

Список используемой литературы7. Список используемой литературы

https://ru.wikipedia.org/wiki/%D0%A8%D0%B8%D1%84%D1%80%D0%BE%D0%B2%D0%B0%D0%BD%D0%B8%D0%B5

https://dzen.ru/a/X-_EJ68ULwsXHpjd

http://juice-health.ru/comp HYPERLINK

"http://juice-health.ru/computers/encryption/468-methods-data-encryption"u HYPERLINK

"http://juice-health.ru/computers/encryption/468-methods-data-encryption"ters/encryption/468-methods-data-encryption

https://ru.wikipedia.org/wiki/%D0%A8%D0%B8%D1%84%D1%80_%D0%A6%D0%B5%D0%B7%D0%B0%D1%80%D1%8F

https://otus.ru/nest/post/726/

https://ru.wikipedia.org/wiki/%D0%A5%D0%B5%D1%88-%D1%84%D1%83%D0%BD%D0%BA%D1%86%D0%B8%D1%8F

Информатика

Информатика