Похожие презентации:

Основы информационных технологий и кибербезопасности в деятельности органов внутренних дел РФ

1.

Основы информационных технологий икибербезопасности в деятельности органов внутренних

дел Российской Федерации

2.

Основы кибербезопасностиПрактическое занятие 6/2

«Принципы обеспечения

кибербезопасности одиночных устройств

и составляющих информационных

систем»

3.

Учебные вопросы:1. Примеры использования ОС Windows, Linux

2. Методы создания и безопасного хранения

паролей

3. Основы работы в ОС Linux

4. Криптография

4.

Вопрос 1.Примеры

использования

ОС Windows, ОС Linux

5.

Классы инструментов сканирования и взлома сетей,приведите примеры конкретных программ для

операционной системы Windows

Сканеры безопасности сетевых сервисов и протоколов

Сканируют локальную или удаленную машину с целью обнаружения уязвимостей и

начинают с получения предварительной информации о проверяемой системе: о разрешенных

протоколах и открытых портах, версии ОС и т.д. Некоторые сканеры могут попытаться

сымитировать атаку на сетевой узел (реализацией моделей атак).

Пример для Windows: (IP-Tools, XSpider, Nmap для Windows, Wireshark)

Пример для Linux: Nmap, ZMap, Masscan.

Сканеры безопасности операционных систем

Средства этого класса предназначены для проверки настроек ОС, влияющих на ее

защищенность. К таким настройкам относятся: учетные записи пользователей, длина паролей и

срок их действия, права пользователей на доступ к критичным системным файлам, уязвимые

системные файлы и т.п. Данные сканеры могут проверить систему на наличие уязвимостей в

прикладных программах и аппаратуре, уязвимостей, связанных с недостатками в

конфигурировании системы (не согласующиеся с политиками безопасности).

Пример для Windows: (SystemScanner)

Пример для Linux: OpenVAS, Clair

Сканеры безопасности приложений

Качество проверок, определяемое их глубиной, возможно обеспечить только

специализированными сканерами, разработанными для конкретных прикладных программ, WEBсерверов и СУБД. Как правило, их работа основана на специализированной методологии и

использовании обширной базы знаний по уязвимостям конкретной прикладной системы.

Пример для Windows: (XSpider, SystemScanner, VForce, AppDetective)

Пример для Linux: Powerfuzzer, Burp Suite

6.

Особенности скрытия одного процесса за другимЕсли хакер оставит в папке автозагрузки хакерскую программу, перед ним встает

задача скрытия ее исполнения. Этого можно достичь с помощью небольшой, но очень

популярной программы elitewrap.exe, которая позволяет запаковывать несколько

исполняемых файлов в единый исполняемый файл. Запуск этого файла приводит к

автоматической распаковке и запуску всех упакованных файлов, причем по желанию

отдельные файлы могут исполняться в скрытом режиме. В последнем случае в диалоге

диспетчера задач Windows будет отображаться процесс с именем, указанным при

упаковке файлов программой elitewrap.exe, a скрытые файлы будут невидимы, т.е.

будут прятаться за процессом с именем, указанным при упаковке программ.

Интерфейс программы прост и удобен. Вот как можно, например, поместить в один

пакет файл программы калькулятора calc.exe и файл NBSvr.exe программы-сервера

троянского коня NetBus.

В результате будет создан файл с безобидным именем explorer.exe. При

последующей загрузке Windows автоматически запустится программа explorer.exe,

которая распакует и запустит программы калькулятора calc.exe сервера NetBus. Далее,

за то время, пока пользователь будет разглядывать кнопочки калькулятора и гадать,

что все это означает, хакер свяжется с сервером NetBus и сможет выполнить свою

работу.

Таким образом, если хакер получит локальный доступ к компьютеру, он сможет

сделать с ним все что угодно - выкачать все конфиденциальные данные, создать себе

потайной ход, сделав компьютер своим сетевым рабом, или просто исказив и

разрушив компьютерную информацию.

7.

Особенности сокрытия установленных файлов,программ и процессов

Чтобы скрыть установленные программы, их можно

переименовать, а в свойствах файлов и папок установить

атрибут невидимости. Другой вариант - внедрение программ в

ядро системы, например, с помощью «руткитов».

Обсудим эти возможности подробнее.

Чтобы скрыть установленный во взломанную систему файл,

можно прибегнуть к простой процедуре установления для

файла атрибута невидимости в диалоге свойств файла

Следует правда, отметить, что установка параметра

отображения скрытых файлов в диалоге свойств проводника

Windows сразу же демаскирует скрытые таким образом файлы.

8.

Причины использования операционной системы Linuxв центрах управления событиями кибербезопасности

Безопасность.

Бесплатность.

Стабильность.

Нетребовательность к ресурсам.

Многофункциональность.

Большое количество дистрибутивов.

Широкий спектр выполняемых задач.

Простота инсталляции и работы.

Обновляемость.

Сетевая операционная система.

9.

Вопрос 2.Методы создания и

безопасного хранения

паролей

10.

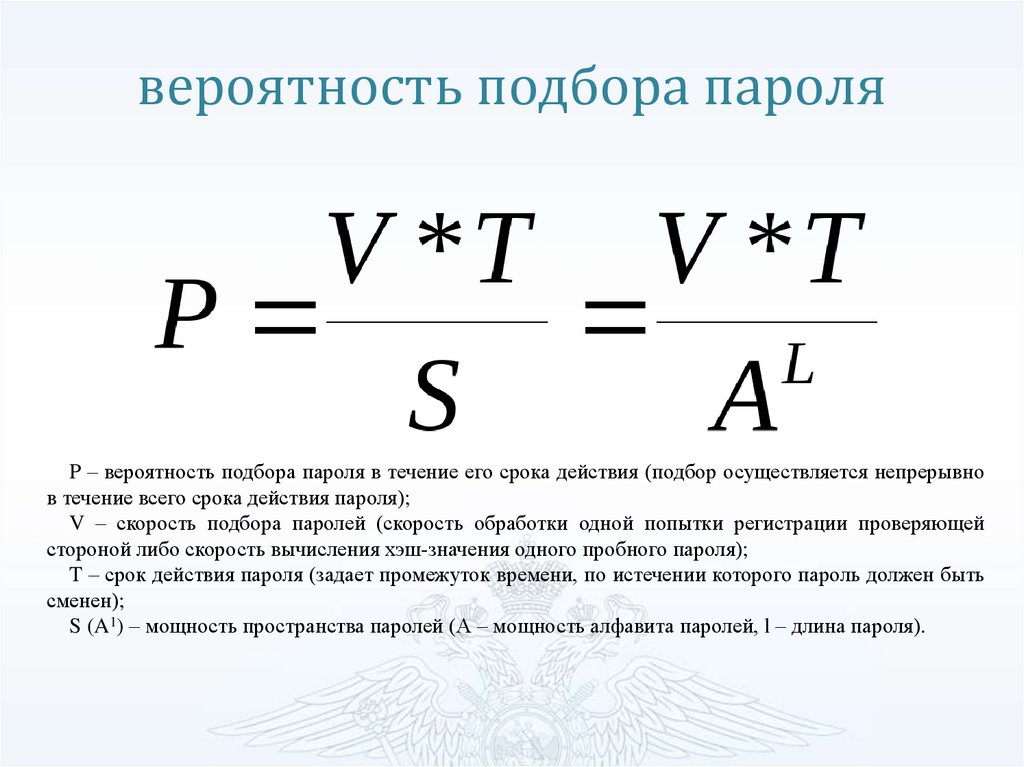

вероятность подбора пароляP – вероятность подбора пароля в течение его срока действия (подбор осуществляется непрерывно

в течение всего срока действия пароля);

V – скорость подбора паролей (скорость обработки одной попытки регистрации проверяющей

стороной либо скорость вычисления хэш-значения одного пробного пароля);

T – срок действия пароля (задает промежуток времени, по истечении которого пароль должен быть

сменен);

S (A1) – мощность пространства паролей (А – мощность алфавита паролей, l – длина пароля).

11.

Время полного перебора всех возможных паролей заданного алфавита при скорости перебора10,000,000 паролей в секунду

алфавит

26 (латиница все

маленькие или

все большие)

52 (латиница с

переменным

регистром)

62 (латиница

разного регистра

плюс цифры)

6 символов

8 символов

31 сек

5 часов 50 мин

163.5 суток

303 года

33 мин

62 суток

458 лет

1,239,463 года

95 мин

68 (латиница

разного регистра

плюс цифры

2 часа 45 мин

плюс знаки

препинания .,;:!?)

10 символов 12 символов

252 суток 17 часов 2,661 год 10,230,425 лет

529 суток

6703 года 30,995,621 лет

12.

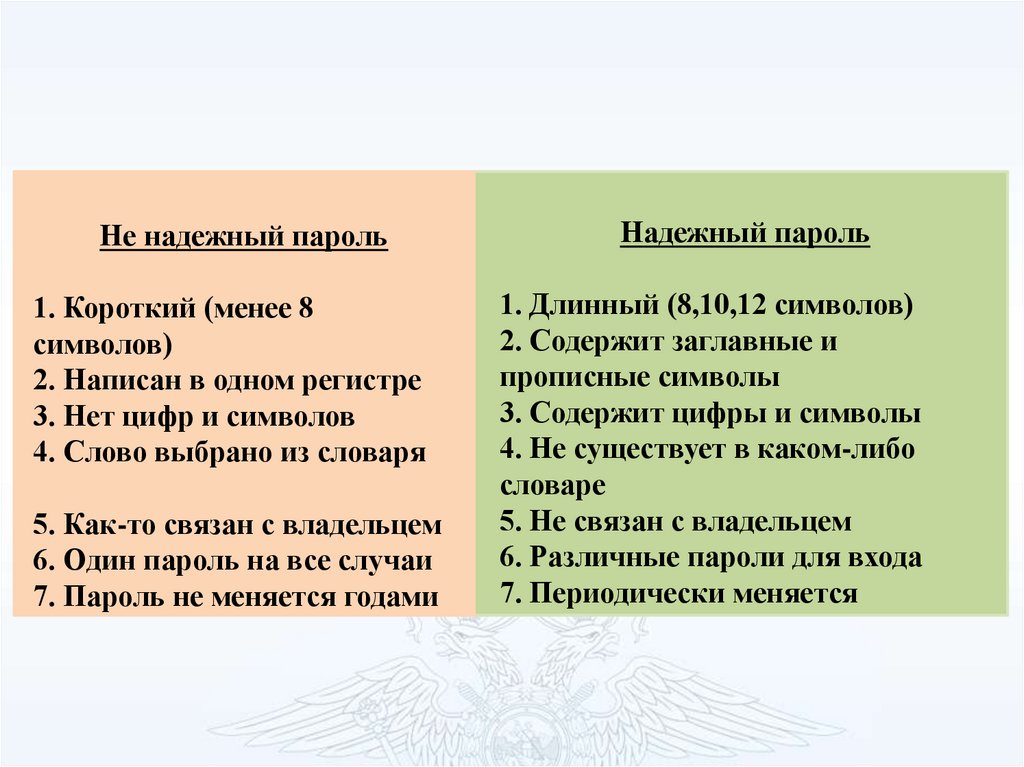

Не надежный пароль1. Короткий (менее 8

символов)

2. Написан в одном регистре

3. Нет цифр и символов

4. Слово выбрано из словаря

5. Как-то связан с владельцем

6. Один пароль на все случаи

7. Пароль не меняется годами

Надежный пароль

1. Длинный (8,10,12 символов)

2. Содержит заглавные и

прописные символы

3. Содержит цифры и символы

4. Не существует в каком-либо

словаре

5. Не связан с владельцем

6. Различные пароли для входа

7. Периодически меняется

13.

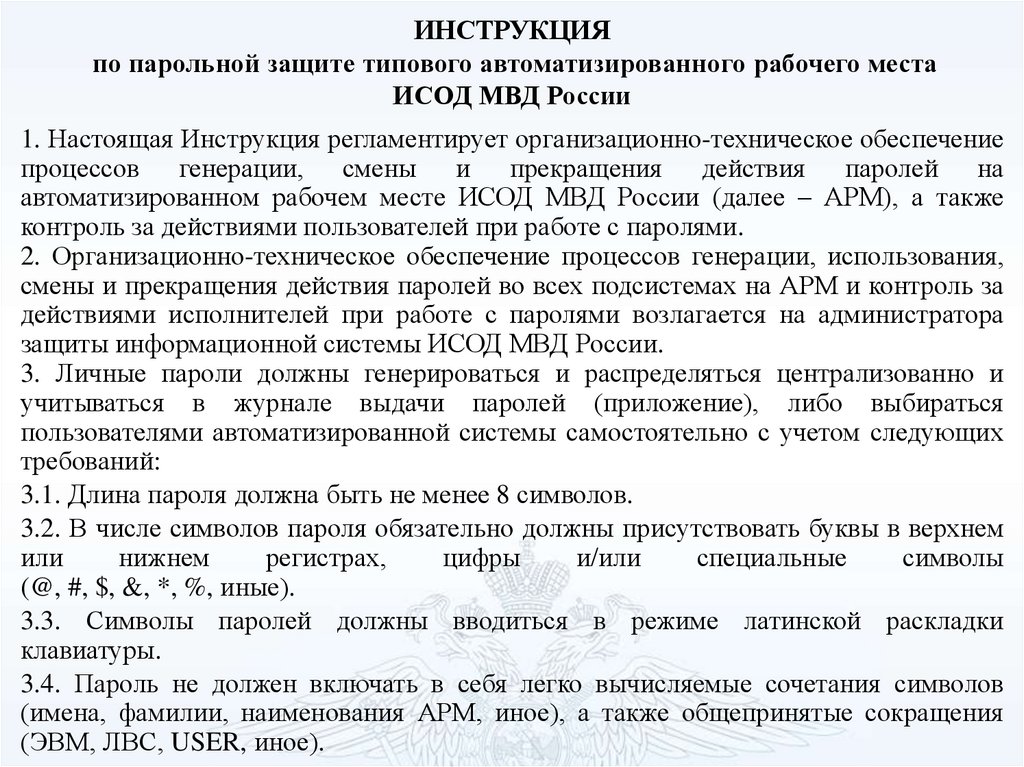

ИНСТРУКЦИЯпо парольной защите типового автоматизированного рабочего места

ИСОД МВД России

1. Настоящая Инструкция регламентирует организационно-техническое обеспечение

процессов генерации, смены и прекращения действия паролей на

автоматизированном рабочем месте ИСОД МВД России (далее – АРМ), а также

контроль за действиями пользователей при работе с паролями.

2. Организационно-техническое обеспечение процессов генерации, использования,

смены и прекращения действия паролей во всех подсистемах на АРМ и контроль за

действиями исполнителей при работе с паролями возлагается на администратора

защиты информационной системы ИСОД МВД России.

3. Личные пароли должны генерироваться и распределяться централизованно и

учитываться в журнале выдачи паролей (приложение), либо выбираться

пользователями автоматизированной системы самостоятельно с учетом следующих

требований:

3.1. Длина пароля должна быть не менее 8 символов.

3.2. В числе символов пароля обязательно должны присутствовать буквы в верхнем

или

нижнем

регистрах,

цифры

и/или

специальные

символы

(@, #, $, &, *, %, иные).

3.3. Символы паролей должны вводиться в режиме латинской раскладки

клавиатуры.

3.4. Пароль не должен включать в себя легко вычисляемые сочетания символов

(имена, фамилии, наименования АРМ, иное), а также общепринятые сокращения

(ЭВМ, ЛВС, USER, иное).

14.

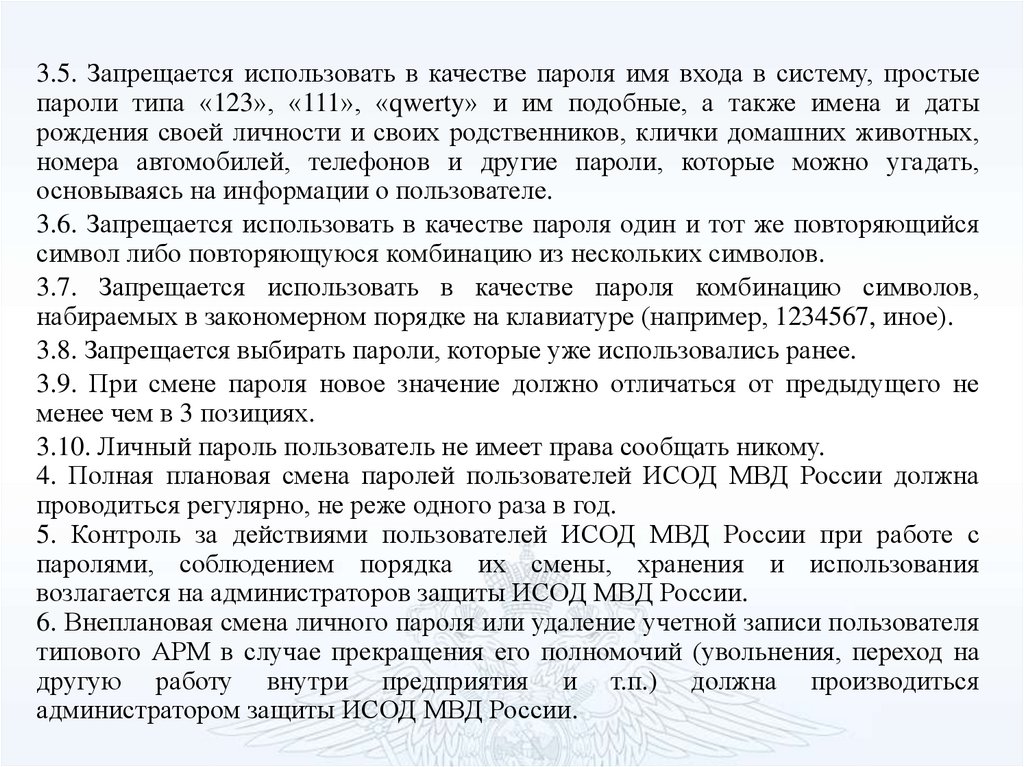

3.5. Запрещается использовать в качестве пароля имя входа в систему, простыепароли типа «123», «111», «qwerty» и им подобные, а также имена и даты

рождения своей личности и своих родственников, клички домашних животных,

номера автомобилей, телефонов и другие пароли, которые можно угадать,

основываясь на информации о пользователе.

3.6. Запрещается использовать в качестве пароля один и тот же повторяющийся

символ либо повторяющуюся комбинацию из нескольких символов.

3.7. Запрещается использовать в качестве пароля комбинацию символов,

набираемых в закономерном порядке на клавиатуре (например, 1234567, иное).

3.8. Запрещается выбирать пароли, которые уже использовались ранее.

3.9. При смене пароля новое значение должно отличаться от предыдущего не

менее чем в 3 позициях.

3.10. Личный пароль пользователь не имеет права сообщать никому.

4. Полная плановая смена паролей пользователей ИСОД МВД России должна

проводиться регулярно, не реже одного раза в год.

5. Контроль за действиями пользователей ИСОД МВД России при работе с

паролями, соблюдением порядка их смены, хранения и использования

возлагается на администраторов защиты ИСОД МВД России.

6. Внеплановая смена личного пароля или удаление учетной записи пользователя

типового АРМ в случае прекращения его полномочий (увольнения, переход на

другую работу внутри предприятия и т.п.) должна производиться

администратором защиты ИСОД МВД России.

15.

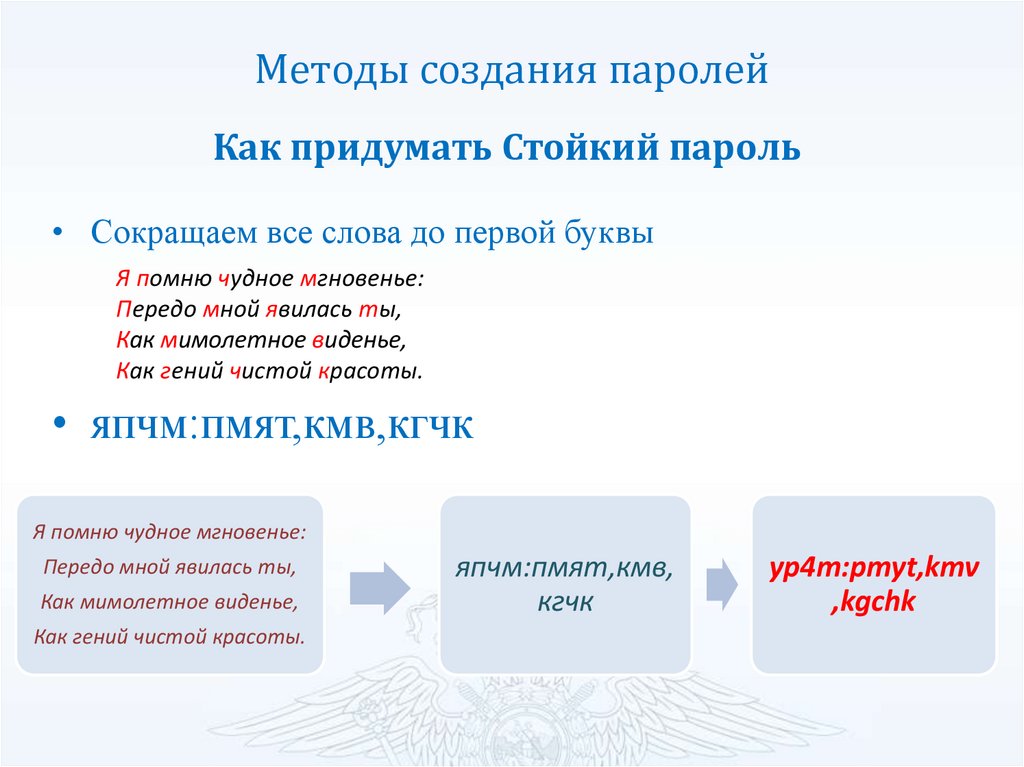

Методы создания паролейКак придумать Стойкий пароль

• Сокращаем все слова до первой буквы

Я помню чудное мгновенье:

Передо мной явилась ты,

Как мимолетное виденье,

Как гений чистой красоты.

• япчм:пмят,кмв,кгчк

Я помню чудное мгновенье:

Передо мной явилась ты,

Как мимолетное виденье,

Как гений чистой красоты.

япчм:пмят,кмв,

кгчк

yp4m:pmyt,kmv

,kgchk

16.

Методы безопасного хранения паролей1.

2.

3.

4.

Запомнить

Бумажный формат

Текстовый файл на компьютере

Текстовый файл на внешнем накопителе – флэшке или

диске

5. Менеджеры паролей

17.

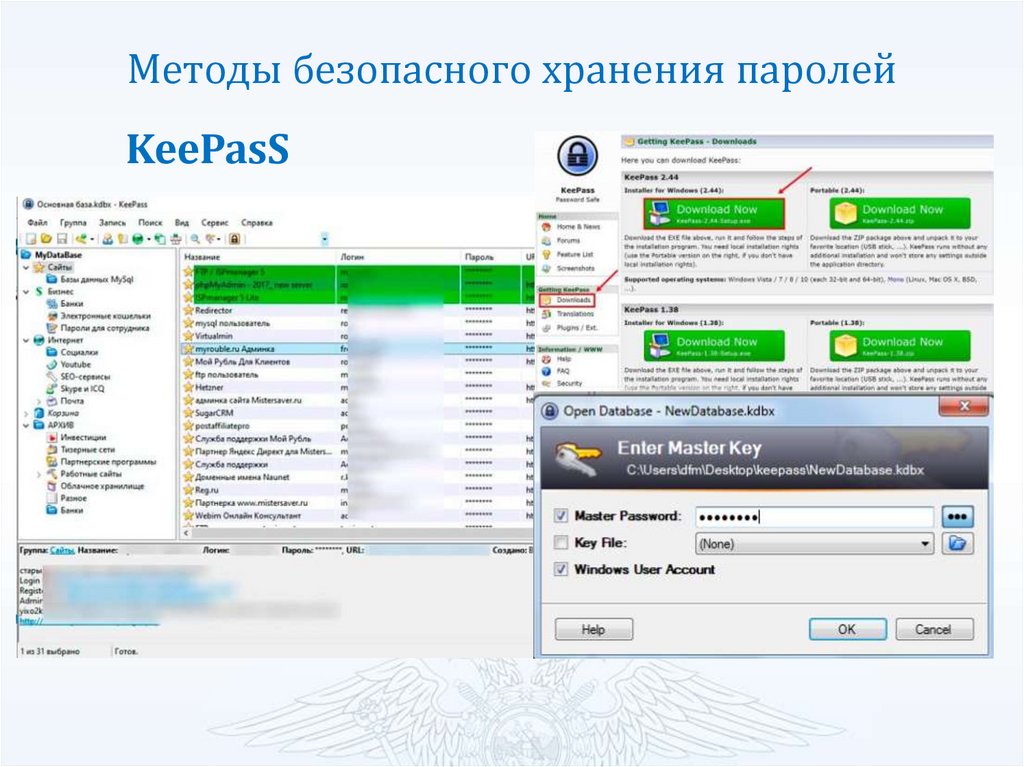

Методы безопасного хранения паролейKeePasS

18.

Вопрос 3.Основы работы в ОС Linux

19.

Astra Linux — российская ОС на базе DebianПринцип механизмов защиты Astra Linux

Для собственной защиты Astra Linux использует так

называемый мандатный доступ, когда один и тот же

пользователь в зависимости от его действий

рассматривается как несколько разных пользователей,

для которых система создает отдельные каталоги с

ограниченными правами доступа. Всего же в Астре

имеется 256 уровней доступа. Для защиты от подмены

системных файлов используется хеширование и

сравнение

полученных

контрольных

сумм

с

заложенными оригинальными хэшами, для защиты от

перехвата управления применяется принцип иерархии,

позволяющий более или менее точно отличать

пользователя от программ, в том числе вредоносных.

20.

Основные дистрибутивыСемейство продуктов Astra Linux

ОПЕРАЦИОННАЯ

СИСТЕМА ОБЩЕГО

ОПЕРАЦИОННАЯ СИСТЕМАСПЕЦИАЛЬНОГО НАЗНАЧЕНИЯ

НАЗНАЧЕНИЯ

x86-64

x86-64

ARM

Эльбрус

POWER

IBM

System Z

MIPS

«ОРЕЛ»

«СМОЛЕНСК»

«НОВОРОССИЙСК»

«ЛЕНИНГРАД»

«КЕРЧЬ»

«МУРМАНСК»

«СЕВАСТОПОЛЬ»

20

21.

Семейство продуктов Astra LinuxОПЕРАЦИОННАЯ

СИСТЕМА ОБЩЕГО

ОПЕРАЦИОННАЯ СИСТЕМАСПЕЦИАЛЬНОГО НАЗНАЧЕНИЯ

НАЗНАЧЕНИЯ

x86-64

x86-64

ARM

Эльбрус

POWER

IBM

System Z

MIPS

«ОРЕЛ»

«СМОЛЕНСК»

«НОВОРОССИЙСК»

«ЛЕНИНГРАД»

«КЕРЧЬ»

«МУРМАНСК»

«СЕВАСТОПОЛЬ»

21

22.

Экран регистрации пользователя22

23.

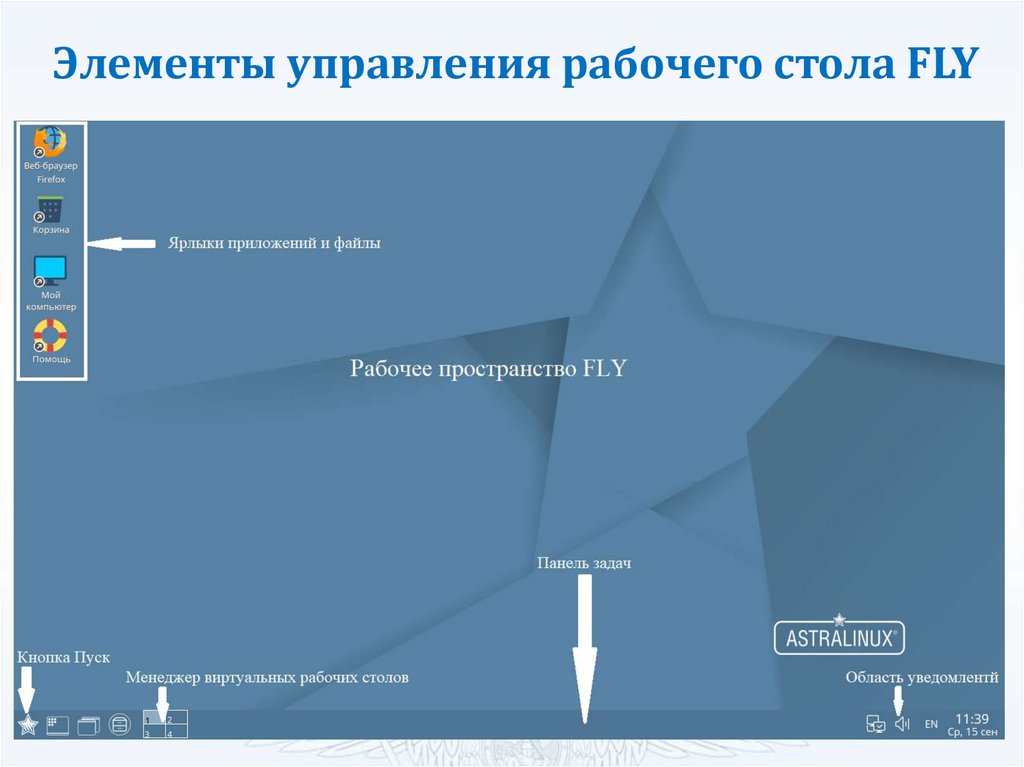

Элементы управления рабочего стола FLY24.

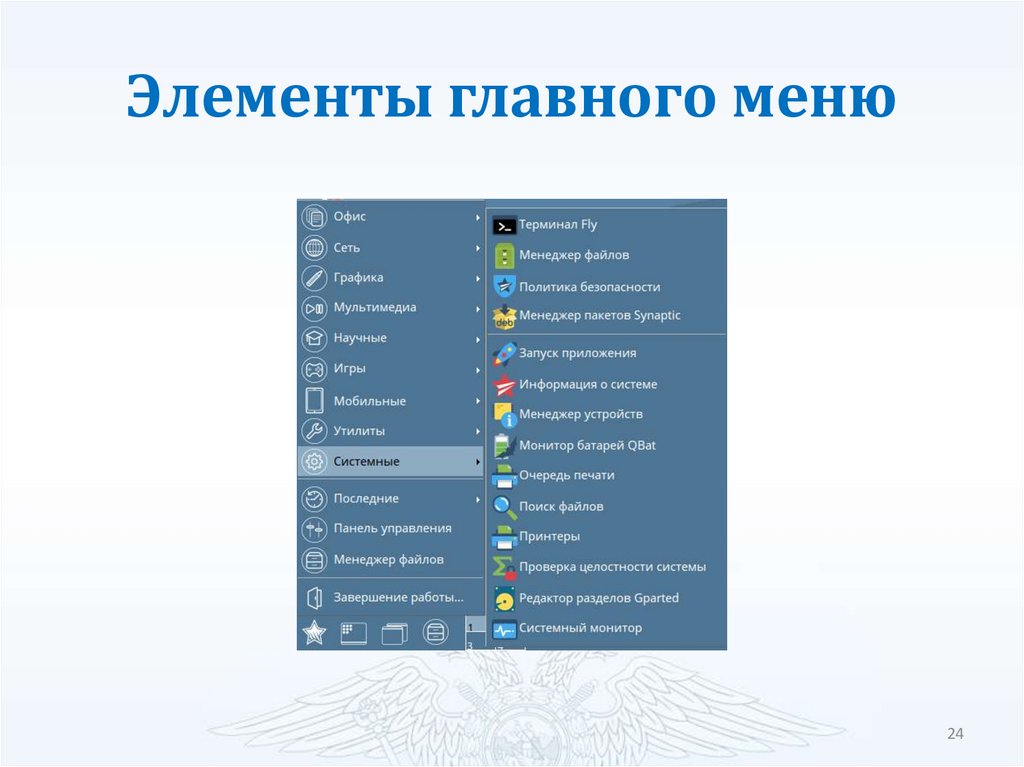

Элементы главного меню24

25.

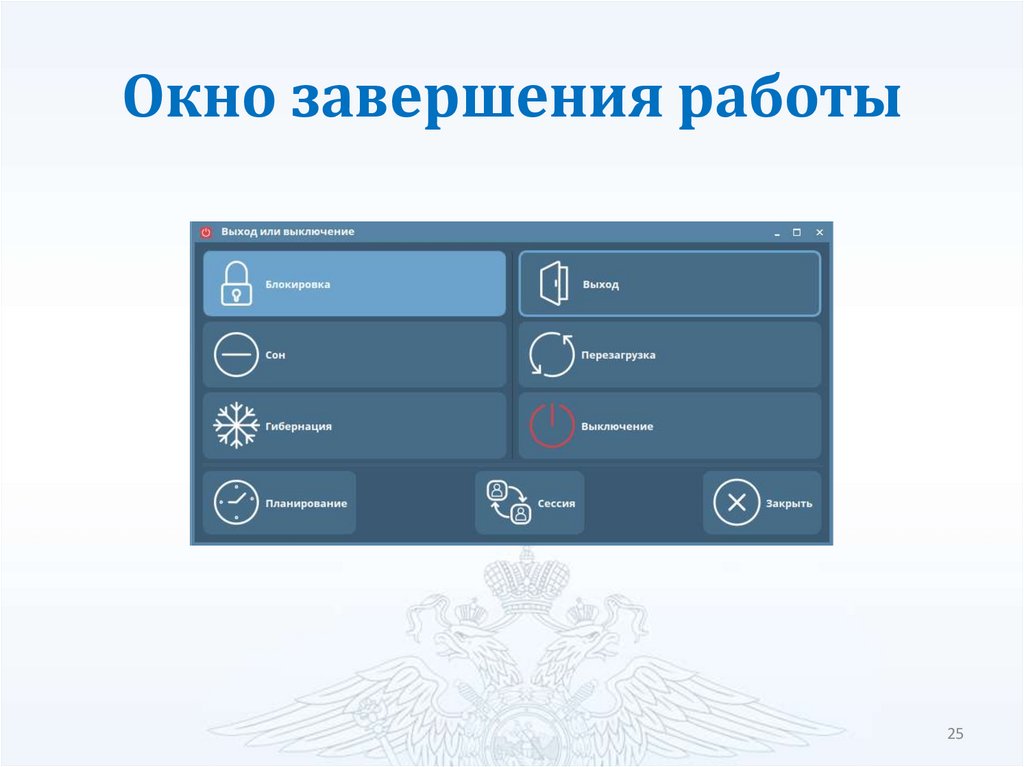

Окно завершения работы25

26.

27.

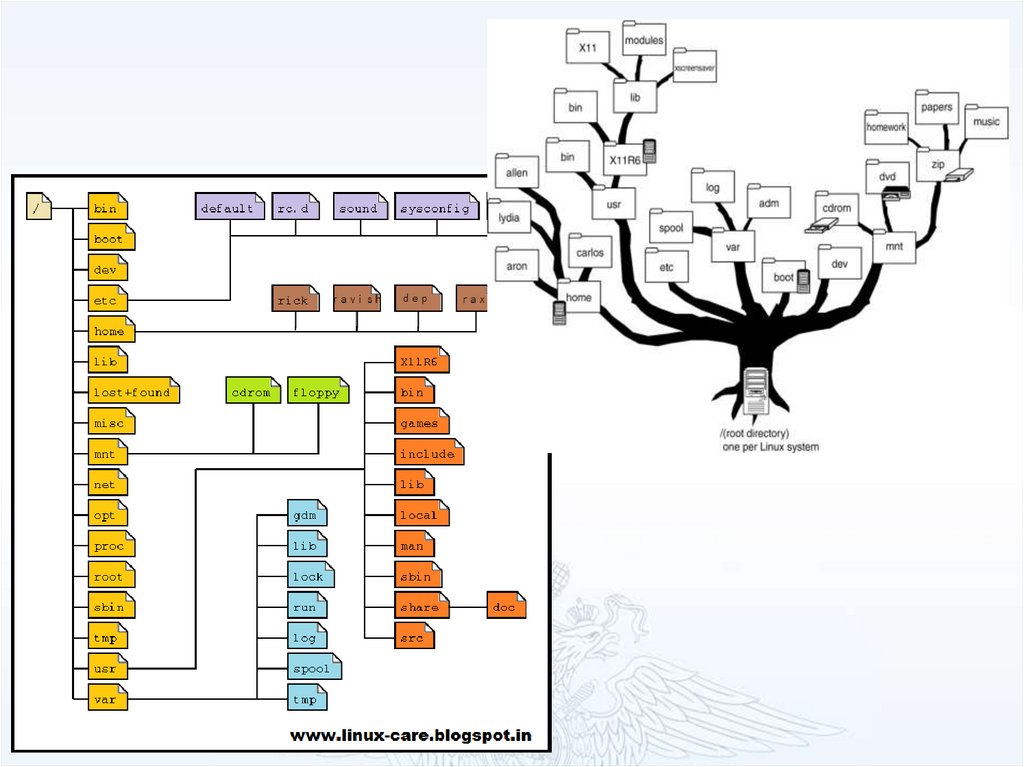

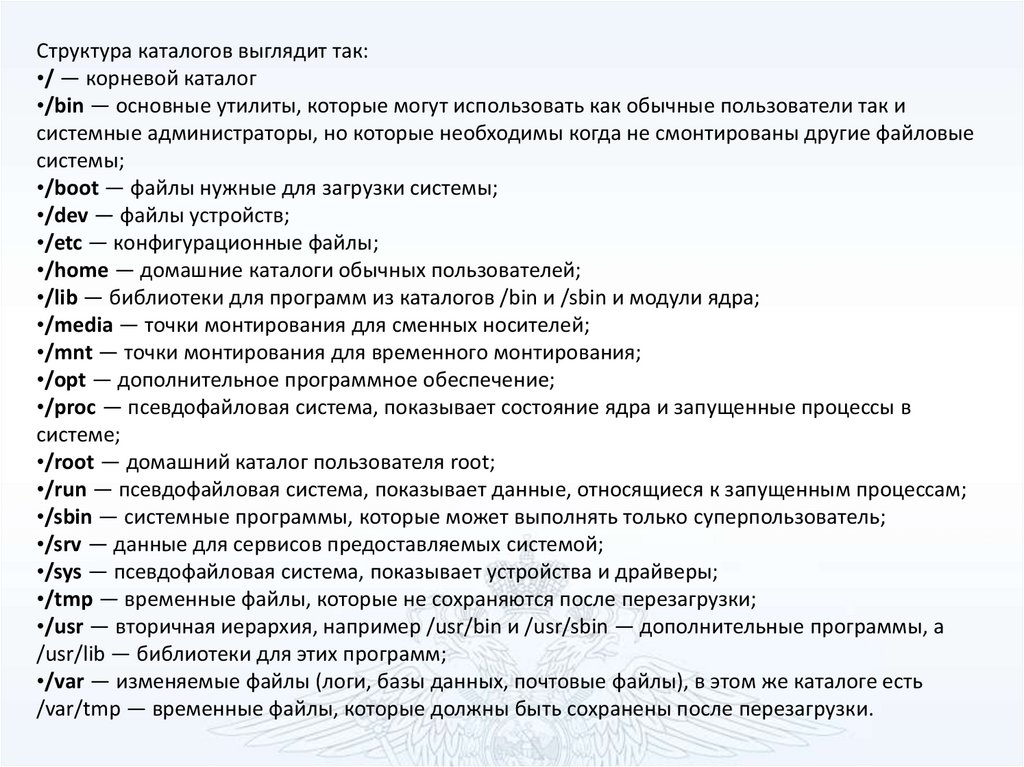

Структура каталогов выглядит так:•/ — корневой каталог

•/bin — основные утилиты, которые могут использовать как обычные пользователи так и

системные администраторы, но которые необходимы когда не смонтированы другие файловые

системы;

•/boot — файлы нужные для загрузки системы;

•/dev — файлы устройств;

•/etc — конфигурационные файлы;

•/home — домашние каталоги обычных пользователей;

•/lib — библиотеки для программ из каталогов /bin и /sbin и модули ядра;

•/media — точки монтирования для сменных носителей;

•/mnt — точки монтирования для временного монтирования;

•/opt — дополнительное программное обеспечение;

•/proc — псевдофайловая система, показывает состояние ядра и запущенные процессы в

системе;

•/root — домашний каталог пользователя root;

•/run — псевдофайловая система, показывает данные, относящиеся к запущенным процессам;

•/sbin — системные программы, которые может выполнять только суперпользователь;

•/srv — данные для сервисов предоставляемых системой;

•/sys — псевдофайловая система, показывает устройства и драйверы;

•/tmp — временные файлы, которые не сохраняются после перезагрузки;

•/usr — вторичная иерархия, например /usr/bin и /usr/sbin — дополнительные программы, а

/usr/lib — библиотеки для этих программ;

•/var — изменяемые файлы (логи, базы данных, почтовые файлы), в этом же каталоге есть

/var/tmp — временные файлы, которые должны быть сохранены после перезагрузки.

28.

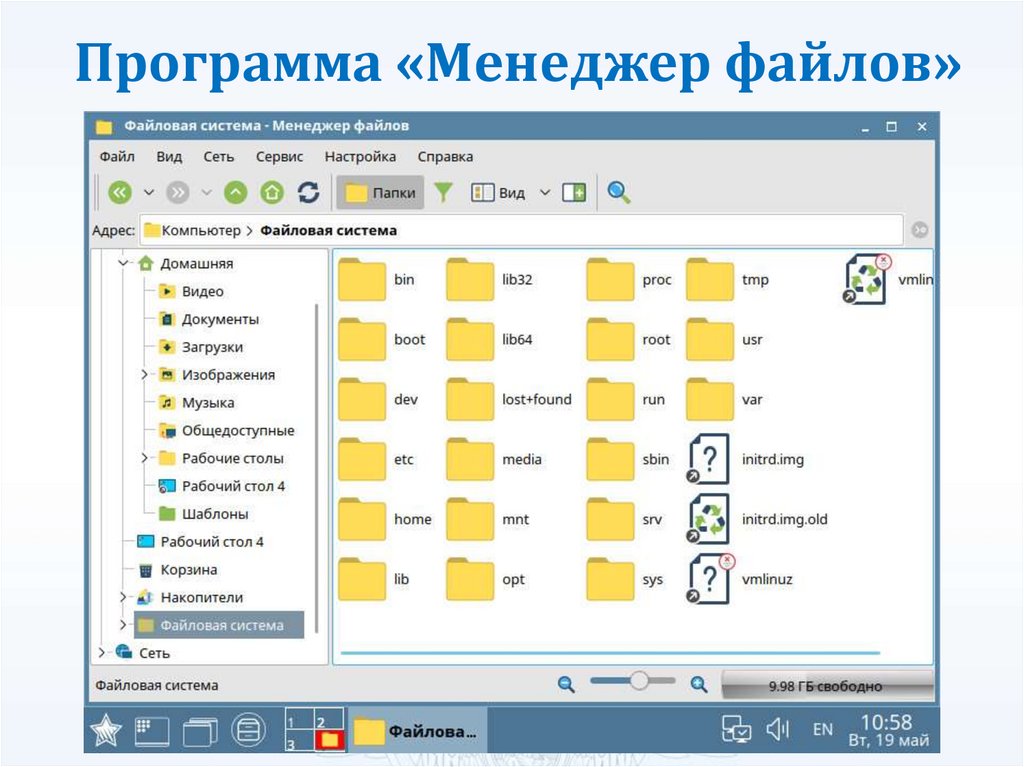

Программа «Менеджер файлов»29.

Состав Astra Linux29

30.

Офисные средстваОфисные средства представлены пакетом LibreOffice

LibreOffice включает в себя следующие компоненты:

• Writer (текстовый процессор);

• Calc (электронные таблицы);

• Impress (презентации);

• Draw (векторная графика);

• Base (база данных);

• Math (редактор формул).

30

31.

32.

33.

Вопрос 4.Криптография

34.

Что такое шифрование?Задача: передать информацию по незащищенному

каналу связи.

перехват

Lorem ipsum dolor sit amet,

consectetur adipiscing elit.

Curabitur ultrices vulputate

hendrerit. Sed odio mauris,

tempor quis euismod ac, rutrum

at lacus. Sed augue justo, suscipit

non interdum quis, tempor in

sem. Integer a hendrerit ligula.

Phasellus tortor lacus, porttitor in

tincidunt quis, pellentesque id

nunc. Curabitur turpis mauris,

tempus accumsan suscipit vitae,

iaculis id risus. Sed non ipsum

magna. Suspendisse quis lacus

sem, vel placerat neque. Nunc

vitae enim elit. Proin suscipit

fringilla cursus. Cras facilisis

Lorem ipsum

Lorem ipsum dolor sit amet,

consectetur adipiscing elit.

Curabitur ultrices vulputate

hendrerit. Sed odio mauris,

tempor quis euismod ac, rutrum

at lacus. Sed augue justo, suscipit

non interdum quis, tempor in

sem. Integer a hendrerit ligula.

Phasellus tortor lacus, porttitor in

tincidunt quis, pellentesque id

nunc. Curabitur turpis mauris,

tempus accumsan suscipit vitae,

iaculis id risus. Sed non ipsum

magna. Suspendisse quis lacus

sem, vel placerat neque. Nunc

vitae enim elit. Proin suscipit

fringilla cursus. Cras facilisis

Шифрование – это преобразование (кодирование)

открытой информации в зашифрованную,

недоступную для понимания посторонних.

35.

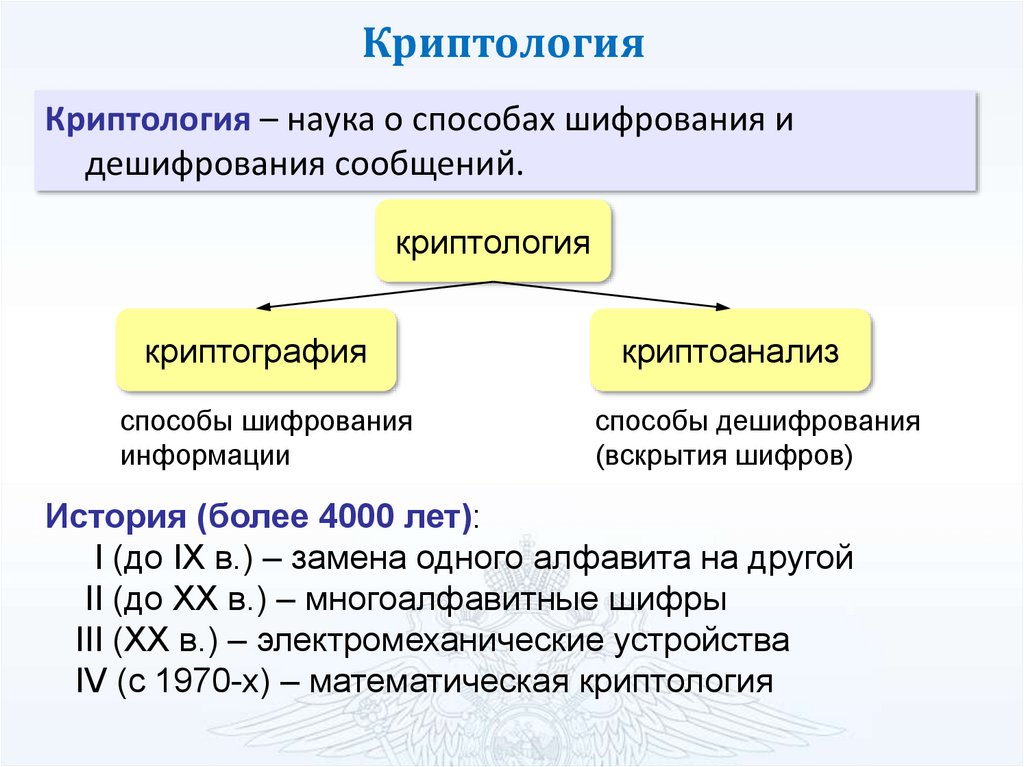

КриптологияКриптология – наука о способах шифрования и

дешифрования сообщений.

криптология

криптография

способы шифрования

информации

криптоанализ

способы дешифрования

(вскрытия шифров)

История (более 4000 лет):

I (до IX в.) – замена одного алфавита на другой

II (до ХX в.) – многоалфавитные шифры

III (XX в.) – электромеханические устройства

IV (с 1970-х) – математическая криптология

36.

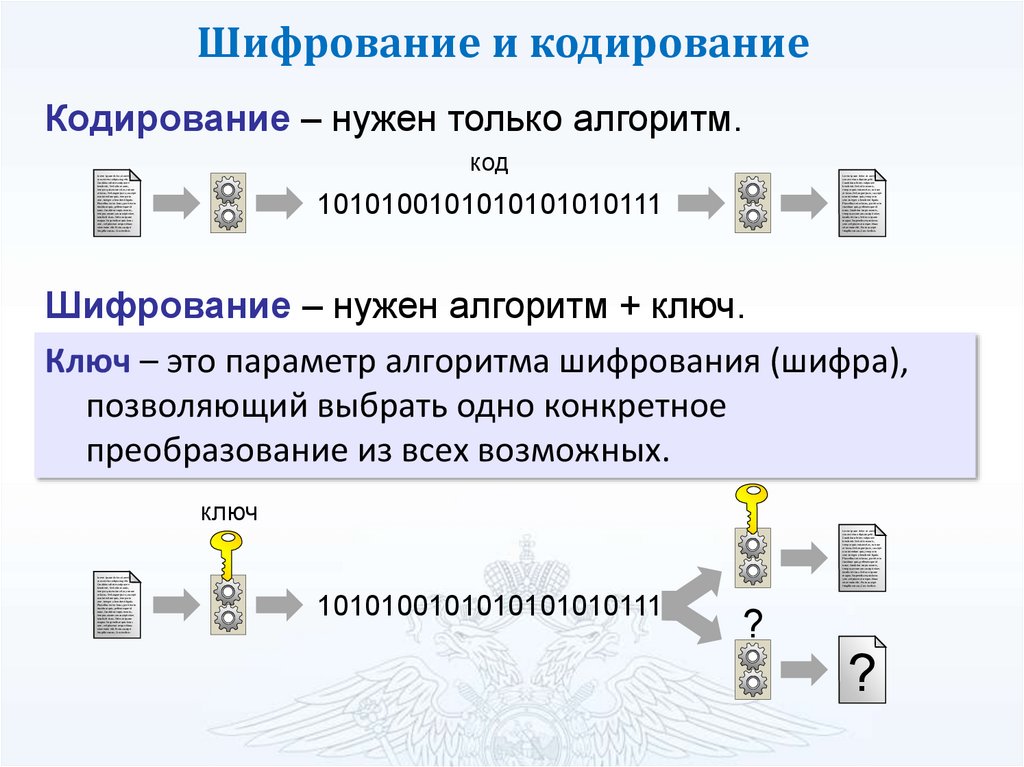

Шифрование и кодированиеКодирование – нужен только алгоритм.

код

Lorem ipsum dolor sit amet,

consectetur adipiscing elit.

Curabitur ultrices vulputate

hendrerit. Sed odio mauris,

tempor quis euismod ac, rutrum

at lacus. Sed augue justo, suscipit

non interdum quis, tempor in

sem. Integer a hendrerit ligula.

Phasellus tortor lacus, porttitor in

tincidunt quis, pellentesque id

nunc. Curabitur turpis mauris,

tempus accumsan suscipit vitae,

iaculis id risus. Sed non ipsum

magna. Suspendisse quis lacus

sem, vel placerat neque. Nunc

vitae enim elit. Proin suscipit

fringilla cursus. Cras facilisis

Lorem ipsum dolor sit amet,

consectetur adipiscing elit.

Curabitur ultrices vulputate

hendrerit. Sed odio mauris,

tempor quis euismod ac, rutrum

at lacus. Sed augue justo, suscipit

non interdum quis, tempor in

sem. Integer a hendrerit ligula.

Phasellus tortor lacus, porttitor in

tincidunt quis, pellentesque id

nunc. Curabitur turpis mauris,

tempus accumsan suscipit vitae,

iaculis id risus. Sed non ipsum

magna. Suspendisse quis lacus

sem, vel placerat neque. Nunc

vitae enim elit. Proin suscipit

fringilla cursus. Cras facilisis

1010100101010101010111

Шифрование – нужен алгоритм + ключ.

Ключ – это параметр алгоритма шифрования (шифра),

позволяющий выбрать одно конкретное

преобразование из всех возможных.

ключ

Lorem ipsum dolor sit amet,

consectetur adipiscing elit.

Curabitur ultrices vulputate

hendrerit. Sed odio mauris,

tempor quis euismod ac, rutrum

at lacus. Sed augue justo, suscipit

non interdum quis, tempor in

sem. Integer a hendrerit ligula.

Phasellus tortor lacus, porttitor in

tincidunt quis, pellentesque id

nunc. Curabitur turpis mauris,

tempus accumsan suscipit vitae,

iaculis id risus. Sed non ipsum

magna. Suspendisse quis lacus

sem, vel placerat neque. Nunc

vitae enim elit. Proin suscipit

fringilla cursus. Cras facilisis

Lorem ipsum dolor sit amet,

consectetur adipiscing elit.

Curabitur ultrices vulputate

hendrerit. Sed odio mauris,

tempor quis euismod ac, rutrum

at lacus. Sed augue justo, suscipit

non interdum quis, tempor in

sem. Integer a hendrerit ligula.

Phasellus tortor lacus, porttitor in

tincidunt quis, pellentesque id

nunc. Curabitur turpis mauris,

tempus accumsan suscipit vitae,

iaculis id risus. Sed non ipsum

magna. Suspendisse quis lacus

sem, vel placerat neque. Nunc

vitae enim elit. Proin suscipit

fringilla cursus. Cras facilisis

1010100101010101010111

?

?

37.

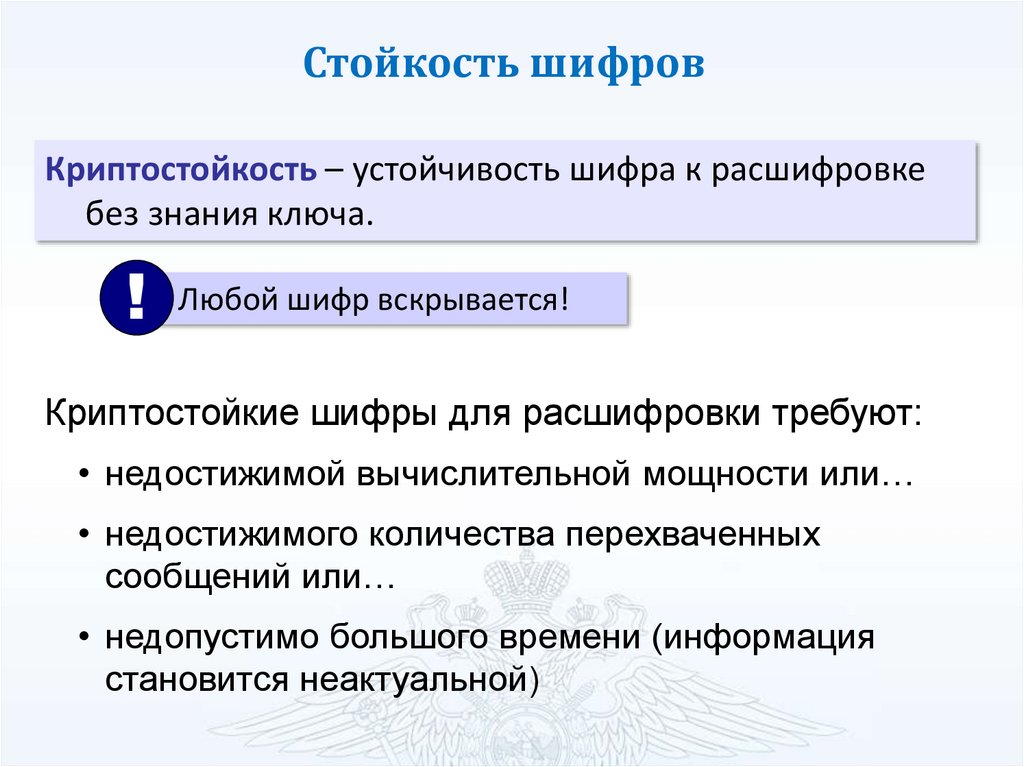

Стойкость шифровКриптостойкость – устойчивость шифра к расшифровке

без знания ключа.

! Любой шифр вскрывается!

Криптостойкие шифры для расшифровки требуют:

• недостижимой вычислительной мощности или…

• недостижимого количества перехваченных

сообщений или…

• недопустимо большого времени (информация

становится неактуальной)

38.

Шифр Цезаря39.

Шифр ЦезаряАлфавит:

Буква

А

Б

В

Г

Д

Е

Ё

Ж

З

И

Й

Номер

1

2

3

4

5

6

7

8

9

10

11

Буква

К

Л

М

Н

О

П

Р

С

Т

У

Ф

Номер

12

13

14

15

16

17

18

19

20

21

22

Буква

Х

Ц

Ч

Ш

Щ

Ь

Ы

Ъ

Э

Ю

Я

Номер

23

24

25

26

27

28

29

30

31

32

33

Пример:

Необходимо зашифровать сообщение по методу Цезаря.

Исходное сообщение: «КРИПТОГРАФИЯ»

Ключ: 3

Решение: НУЛТХСЁУГЧЛВ

Сообщение

К

Р

И

П

Т

О

Г

Р

А

Ф

И

Я

Номер 1

12

18

10

17

20

16

4

18

1

22

10

33

Номер 1 + 3

15

21

13

20

23

19

7

21

4

25

13

3

Шифр

Н

У

Л

Т

Х

С

Ё

У

Г

Ч

Л

В

40.

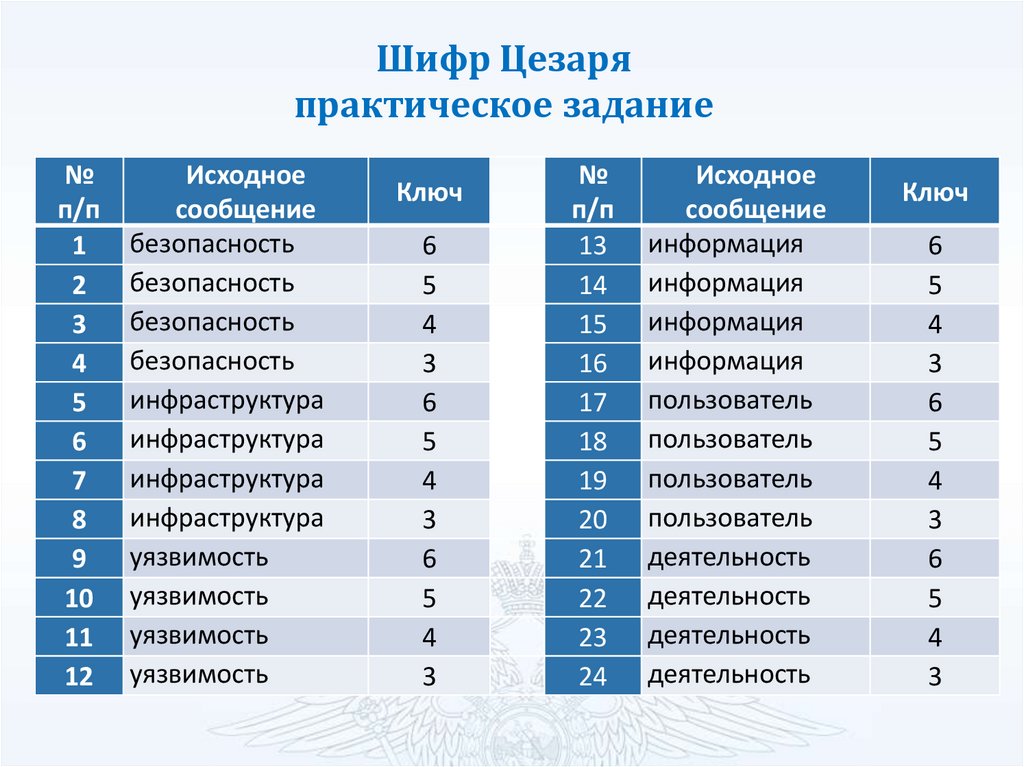

Шифр Цезаряпрактическое задание

№

п/п

1

2

3

4

5

6

7

8

9

10

11

12

Исходное

сообщение

безопасность

безопасность

безопасность

безопасность

инфраструктура

инфраструктура

инфраструктура

инфраструктура

уязвимость

уязвимость

уязвимость

уязвимость

Ключ

6

5

4

3

6

5

4

3

6

5

4

3

№

п/п

13

14

15

16

17

18

19

20

21

22

23

24

Исходное

сообщение

информация

информация

информация

информация

пользователь

пользователь

пользователь

пользователь

деятельность

деятельность

деятельность

деятельность

Ключ

6

5

4

3

6

5

4

3

6

5

4

3

41.

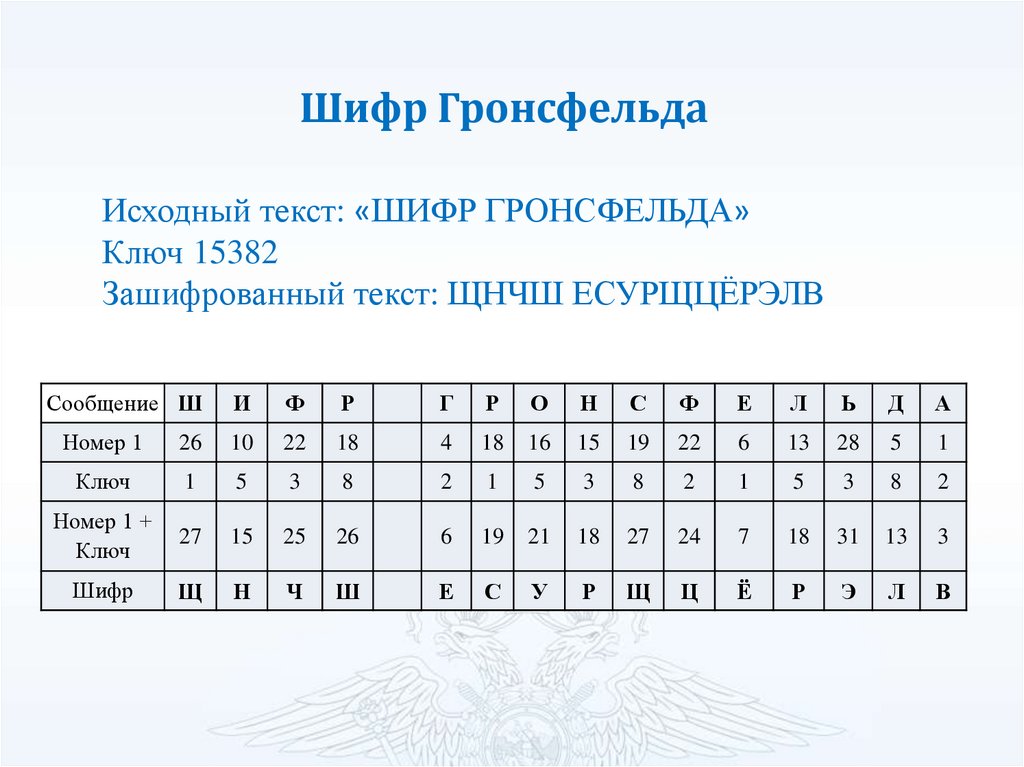

Шифр ГронсфельдаИсходный текст: «ШИФР ГРОНСФЕЛЬДА»

Ключ 15382

Зашифрованный текст: ЩНЧШ ЕСУРЩЦЁРЭЛВ

Сообщение Ш

И

Ф

Р

Г

Р

О

Н

С

Ф

Е

Л

Ь

Д

А

Номер 1

26

10

22

18

4

18

16

15

19

22

6

13

28

5

1

Ключ

1

5

3

8

2

1

5

3

8

2

1

5

3

8

2

Номер 1 +

Ключ

27

15

25

26

6

19

21

18

27

24

7

18

31

13

3

Шифр

Щ

Н

Ч

Ш

Е

С

У

Р

Щ

Ц

Ё

Р

Э

Л

В

42.

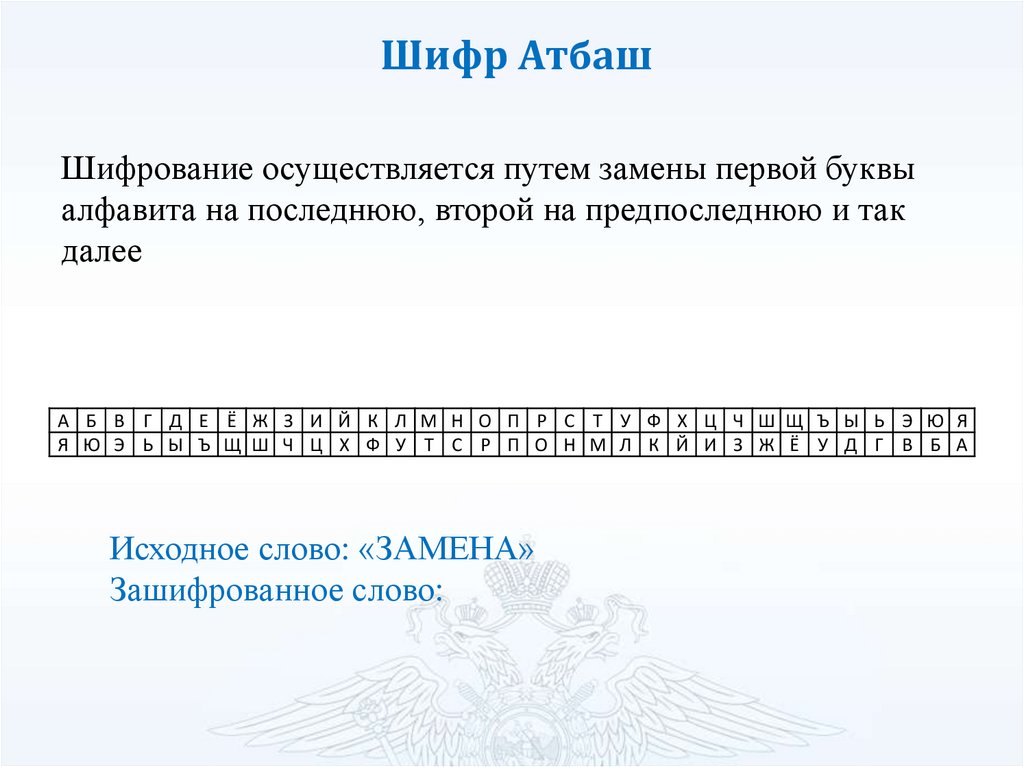

Шифр АтбашШифрование осуществляется путем замены первой буквы

алфавита на последнюю, второй на предпоследнюю и так

далее

А Б В Г Д Е Ё Ж З И Й К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я

Я Ю Э Ь Ы Ъ Щ Ш Ч Ц Х Ф У Т С Р П О Н М Л К Й И З Ж Ё У Д Г В Б А

Исходное слово: «ЗАМЕНА»

Зашифрованное слово:

43.

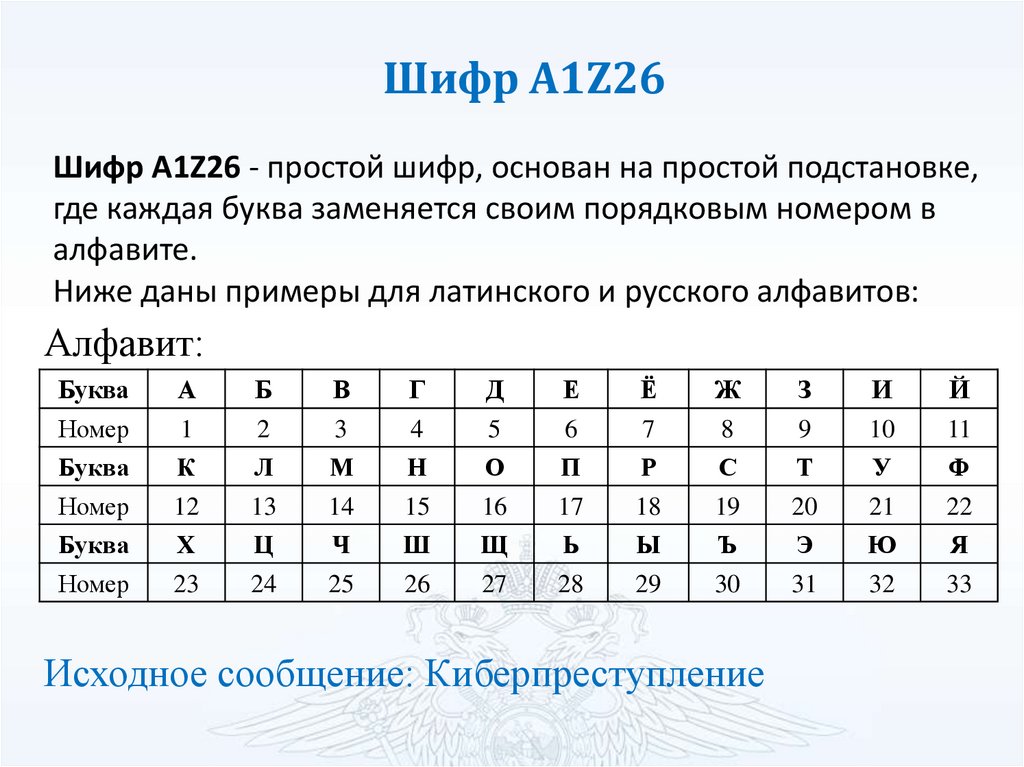

Шифр A1Z26Шифр A1Z26 - простой шифр, основан на простой подстановке,

где каждая буква заменяется своим порядковым номером в

алфавите.

Ниже даны примеры для латинского и русского алфавитов:

Алфавит:

Буква

А

Б

В

Г

Д

Е

Ё

Ж

З

И

Й

Номер

1

2

3

4

5

6

7

8

9

10

11

Буква

К

Л

М

Н

О

П

Р

С

Т

У

Ф

Номер

12

13

14

15

16

17

18

19

20

21

22

Буква

Х

Ц

Ч

Ш

Щ

Ь

Ы

Ъ

Э

Ю

Я

Номер

23

24

25

26

27

28

29

30

31

32

33

Исходное сообщение: Киберпреступление

44.

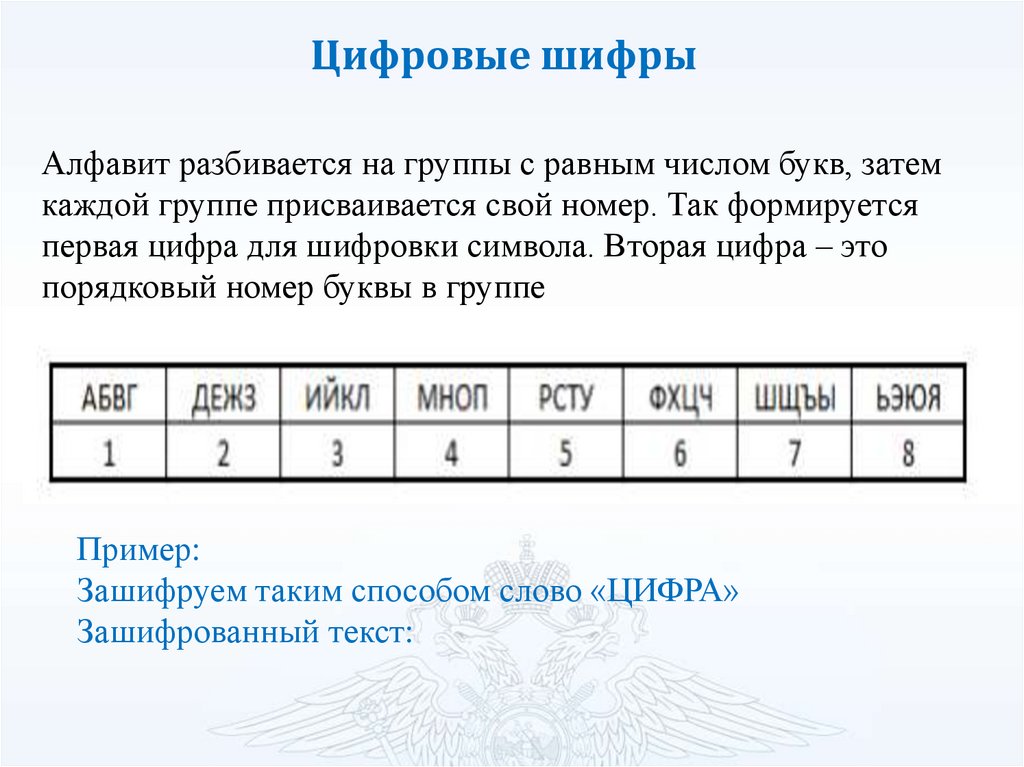

Цифровые шифрыАлфавит разбивается на группы с равным числом букв, затем

каждой группе присваивается свой номер. Так формируется

первая цифра для шифровки символа. Вторая цифра – это

порядковый номер буквы в группе

Пример:

Зашифруем таким способом слово «ЦИФРА»

Зашифрованный текст:

45.

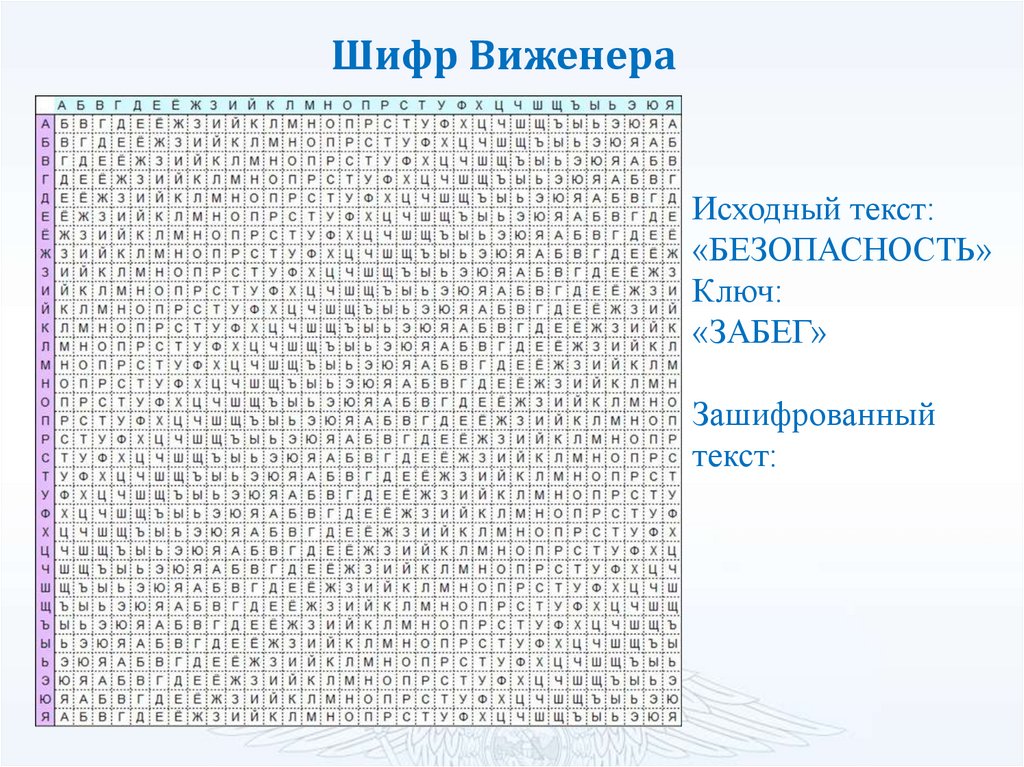

Шифр ВиженераИсходный текст:

«БЕЗОПАСНОСТЬ»

Ключ:

«ЗАБЕГ»

Зашифрованный

текст:

46.

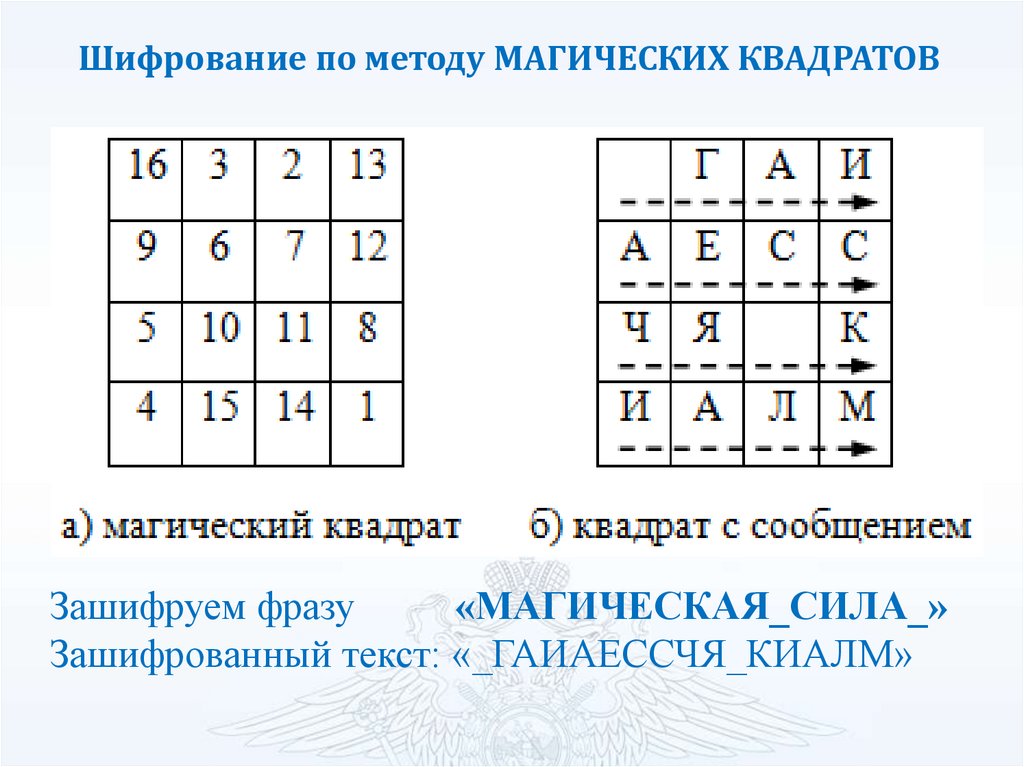

Шифрование по методу МАГИЧЕСКИХ КВАДРАТОВЗашифруем фразу

«МАГИЧЕСКАЯ_СИЛА_»

Зашифрованный текст: «_ГАИАЕССЧЯ_КИАЛМ»

47.

Шифрование по методу МАГИЧЕСКИХ КВАДРАТОВпрактическое занятие

Расшифровать:

№ № №

п/п п/п п/п

1

8

15

2

9

16

3

10 17

4

11 18

5

12 19

6

13 20

7

14 21

Зашифрованный текс

ЕРЕАИФИВИРОЦТИНС

_ИРИАОАТТЛИНП_КК

ИФИОСЕРНПТАЕРКВШ

ИФИОСПОН_ТАДРКВШ

_ТОФЙОВИК_ШЫО_РП

_ЮЛНРЩИА_ОВФЧЯИК

ЛЩААЫЕНКЩЙ_НИАНЗ

Информатика

Информатика