Похожие презентации:

Криптографические методы защиты информации

1. Электронный курс лекций по курсу «Криптографические методы защиты информации»

Кафедра вычислительной техники и защиты информацииМинобрнауки России

Федеральное государственное бюджетное образовательное

учреждение высшего образования

«Оренбургский государственный университет»

Кафедра вычислительной техники и защиты информации

Электронный курс лекций по

курсу «Криптографические

методы защиты информации»

направление подготовки 10.03.01 Информационная безопасность

(бакалавриат) профиль: Комплексная защита объектов информатизации

Рычкова А.А. доцент кафедры ВТиЗИ, канд. пед. наук

2.

Кафедра вычислительной техники и защиты информацииТрудоемкость дисциплины

7 семестр

Лекции – 36 ч

Лабораторные работы – 36 ч

Практические занятия – 18 ч

Экзамен

2

3.

Кафедра вычислительной техники и защиты информацииСодержание дисциплины

1. Введение. История развития криптографии. Классификация

криптографических систем. Стойкость КС.

2. Современные симметричные криптографические системы DES,

ГОСТ, AES, RC4.

3. Асимметричные криптосистемы (RSA, El Gamal, Rabina).

4. Криптографические протоколы: классификация. Распределение

ключей.

5. Криптографические протоколы. Протоколы идентификации и

аутентификации.

6. Криптографические протоколы: электронная цифровая подпись и

хэш-функции.

7. Применение эллиптических кривых в криптографии.

8. Тесты на простоту и факторизацию.

9. Надежность криптосистем. Элементы криптоанализа.

3

4.

Кафедра вычислительной техники и защиты информацииОсновная литература

1. Виноградов И.М. Основы теории чисел. – Спб.: Лань, 2009.

2. Новиков, Ф. А. Дискретная математика для программистов

[Текст] : учеб. для вузов / Ф. А. Новиков. - CПб. : Питер,

2007 (2009) - 384 с.

3. Смарт, Н., Криптография [Текст]: пер. с англ. С.А. Кулешова,

под.ред. С.К. Ландо/ Н. Смарт. – М.: Техносфера, -2006. 528с.

4. Хорев, П.Б., Методы и средства защиты информации в

компьютерных системах [Текст] : учеб. пособие / П. Б.

4

Хорев .- 4-е изд., стер. - М. : Академия, 2008. - 256 с.

5.

Кафедра вычислительной техники и защиты информацииДополнительная литература

1. Программирование алгоритмов защиты информации:

учебное пособие/ А.В. Домашев, В.О. Попов, Д.И. Правиков

и др. – М.: Нолидж, 2000.

2. Василенко, О. Н. Теоретико-числовые алгоритмы в

криптографии [Текст]: [монография] / О. Н. Василенко. - М.

: МЦНМО, 2003. - 328 с.

3. Криптография: шаг за шагом: Учебник. - М. : Навигатор,

2002 + CD-ROM.

4. Программирование алгоритмов защиты информации:

учебное пособие; А.В. Домашев, В.О. Попов, Д.И. Правиков

5

и др. - М.: Нолидж, 2000.-288с.

6.

Кафедра вычислительной техники и защиты информацииДополнительная литература

5. Жельников В. Криптография от папируса до компьютера / В.

Жельников. -М. : АВF, 1996. - 336с.

6. Зегжда, Д.П. Основы безопасности информационных систем: Учеб.

пособие / Д.П. Зегжда, А.М. Ивашко. - М. : Горячая линия - Телеком,

2000. – 452 с.

7. ГОСТ 28147-89 Системы обработки информации. Защита

криптографическая. Алгоритм криптографического преобразования.

8. ГОСТ Р 34.11-94 Информационная технология. Криптографическая

защита информации. Функция хэширования.

9. Нечаев, В.И. Элементы криптографии. Основы теории защиты

информации: Учеб. пособие / В.И. Нечаев. - М. : Высш. шк., 1999. 6

109 с.

7.

Кафедра вычислительной техники и защиты информацииИнтернет-ссылки

1. Единое окно доступа к образовательным ресурсам:

информационная система. – Электрон. дан. – ФГУ

ГНИИ ИТТ «Информика», 2005 – 2011; Министерство

образования и науки РФ, 2005 – 2014. – Режим доступа:

http://window.edu.ru/. – Загл. с экрана.

2. Национальный Открытый Университет «ИНТУИТ». –

Электрон. дан. - НОУ «ИНТУИТ», ИДО «ИНТУИТ»,

ООО «ИНТУИТ», 2003-2014. – Режим доступа:

www.intuit.ru. – Загл. с экрана.

7

8. Введение в предмет

Кафедра вычислительной техники и защиты информацииВведение в предмет

Криптографическое

преобразование

данных

является наиболее эффективным и универсальным, а

при передаче по протяженным линиям связи –

единственным реальным средством предотвращения

несанкционированного доступа к ней.

Принципиально не обойтись без криптографии при

защите данных, передаваемых по открытым

электронным каналам связи, а также там, где

необходимо подтверждать целостность электронной

информации или доказывать ее авторство.

8

9. Введение в предмет

Кафедра вычислительной техники и защиты информацииВведение в предмет

смарт-карты,

электронная почта,

системы банковских платежей,

торговля через Интернет,

электронный документооборот,

системы электронного голосования и т.д.

9

10. Введение в предмет

Кафедра вычислительной техники и защиты информацииВведение в предмет

Для тайной передачи информации есть три

возможности:

Создать абсолютно надежный, недоступный для

других канал связи между абонентами.

Использовать общедоступный канал связи, но

скрыть сам факт передачи информации.

Использовать общедоступный канал связи, но

передавать по нему нужную информацию в так

преобразованном виде, чтобы восстановить ее мог

только адресат.

10

11. Введение в предмет

Кафедра вычислительной техники и защиты информацииВведение в предмет

Криптография – наука о шифрах – долгое время

была засекречена, так как применялась, в основном,

для защиты государственных и военных секретов.

В настоящее время методы и средства криптографии

используются для обеспечения информационной

безопасности не только государства, но и частных лиц,

и организаций.

Наиболее надежные методы защиты от таких угроз

дает именно криптография.

11

12. Смежные области криптографии

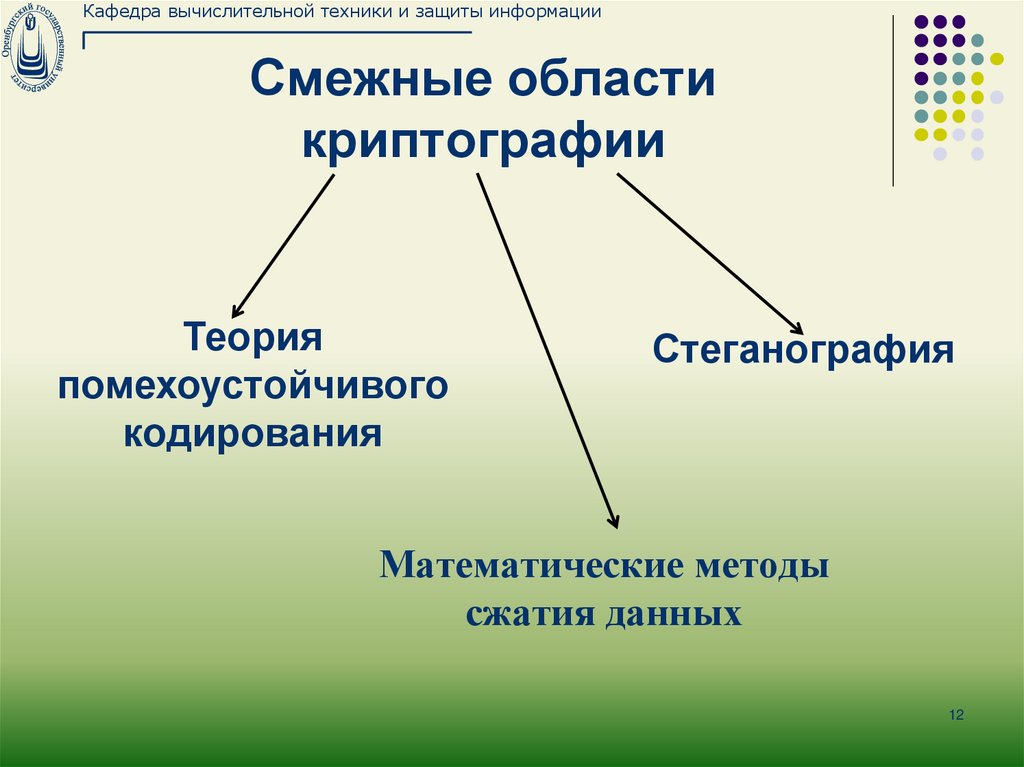

Кафедра вычислительной техники и защиты информацииСмежные области

криптографии

Теория

помехоустойчивого

кодирования

Стеганография

Математические методы

сжатия данных

12

13. Из истории криптографии

Кафедра вычислительной техники и защиты информацииИз истории криптографии

I Наивная криптография (до XV в.)

II Формальная криптография (XV в. – начало

XX в.)

III Научная криптография (30-60 г.г. XX в.)

IV Компьютерная криптография (с 70-х годов

XX в.)

13

14.

Кафедра вычислительной техники и защиты информацииРазвитие криптографии

I период

Цель использования: сокрытие смысла

информации от противника.

Способ шифрования: ручной.

Характеристика шифров: не только ключевая

информация, но и алгоритмы, лежащие в основе

криптографического преобразования тщательно

скрывались.

14

15.

Кафедра вычислительной техники и защиты информацииРазвитие криптографии

II период

Цель

использования:

сокрытие

смысла

информации от противника.

Способ шифрования: ручной, затем механические

устройства, с начала XX века широко

используются электромеханические устройства, а

затем и электронные.

Характеристика шифров: алгоритмы шифрования

постепенно

перестают

быть

тайной,

криптостойкость

шифра

основывается

на

секретности ключа, используемого как для

шифрования, так и для расшифрования данных.

15

16.

Кафедра вычислительной техники и защиты информацииРазвитие криптографии

III период

Цель использования: обеспечение целостности

информации.

Способ шифрования: используются различные

программные

комплексы,

разрабатывается

специальное

аппаратное

обеспечение

для

реализации систем шифрования.

Характеристика

шифров:

появляются

так

называемые асимметричные криптосистемы, в

которых для шифрования и расшифрования

используются различные ключи.

16

17.

Кафедра вычислительной техники и защиты информацииВведение в предмет

Криптография как научная дисциплина

молода:

строгое

математическое

обоснование

криптостойкости появилось только в 30-60

годах XX века;

- возможность большой скорости шифрования

и увеличения криптостойкости в разы

обеспечили вычислительные системы с 70-х

годов XX века.

17

18.

Кафедра вычислительной техники и защиты информацииВведение в предмет

Клод Шеннон

Доклад

"Математическая

теория

криптографии" (1945 г.)

Рассекречен и опубликован в 1948 г.

Переведен на русский язык в 1963 г.

Шеннон смог получить верхнюю оценку на

длину шифртекста, которую необходимо

учитывать для того, чтобы при криптоанализе

достичь

любого

требуемого

уровня

достоверности его раскрытия.

18

19.

Кафедра вычислительной техники и защиты информацииВведение в предмет

Для профессионального понимания

криптографических алгоритмов и умения

оценивать их сильные и слабые стороны

необходима серьезная математическая подготовка

(на уровне математических факультетов

университетов).

Это объясняется том, что современная

криптография основана на глубоких результатах

многих разделов математики.

19

20. МАТЕМАТИЧЕСКИЕ ОСНОВЫ КРИПТОГРАФИИ:

Кафедра вычислительной техники и защиты информацииМАТЕМАТИЧЕСКИЕ ОСНОВЫ

КРИПТОГРАФИИ:

Теория

информации

Теория

вероятностей

Теория

чисел

Теория

алгоритмов

Общая

алгебра

Кибернетика

Математическая

статистика

Теория

вычислительной

сложности

20

21.

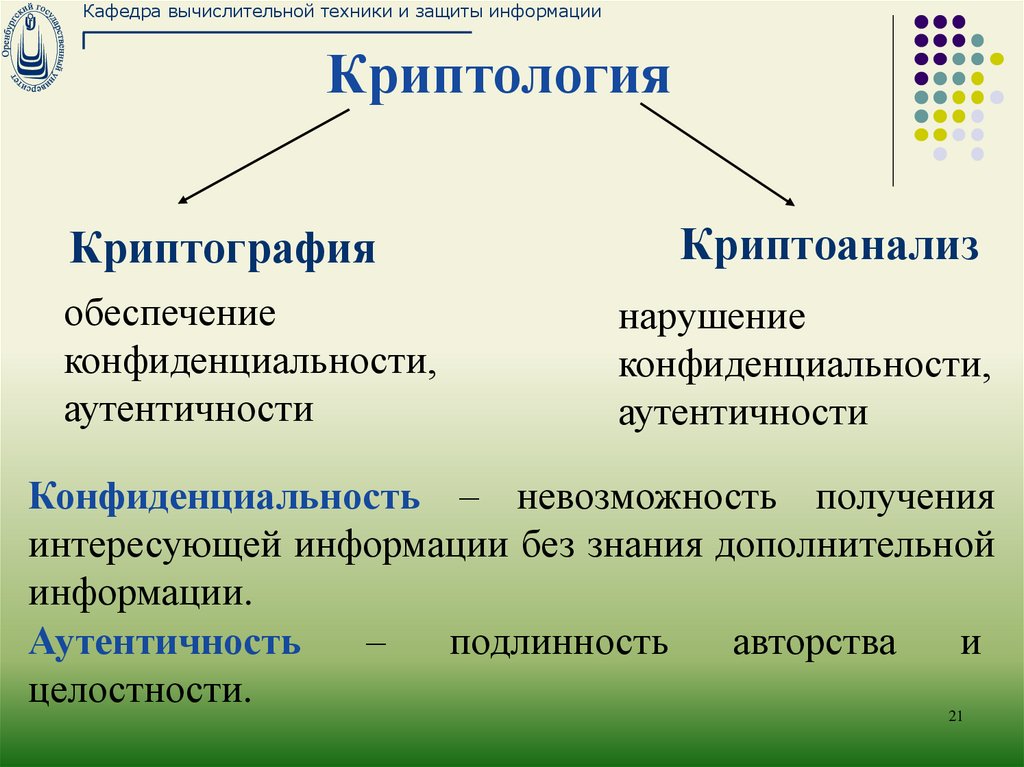

Кафедра вычислительной техники и защиты информацииКриптология

Криптография

Криптоанализ

обеспечение

конфиденциальности,

аутентичности

нарушение

конфиденциальности,

аутентичности

Конфиденциальность – невозможность получения

интересующей информации без знания дополнительной

информации.

Аутентичность

–

подлинность

авторства

и

целостности.

21

22. Стойкость криптосистемы

Кафедра вычислительной техники и защиты информацииСтойкость криптосистемы

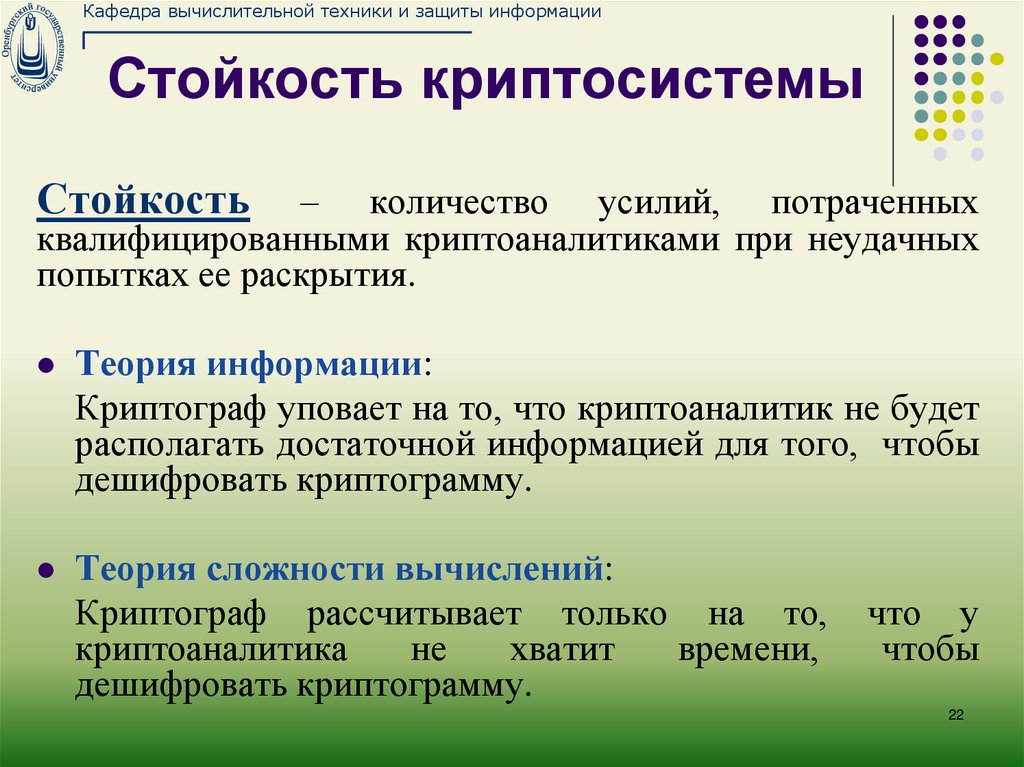

Стойкость

– количество усилий, потраченных

квалифицированными криптоаналитиками при неудачных

попытках ее раскрытия.

Теория информации:

Криптограф уповает на то, что криптоаналитик не будет

располагать достаточной информацией для того, чтобы

дешифровать криптограмму.

Теория сложности вычислений:

Криптограф рассчитывает только на то,

криптоаналитика

не

хватит

времени,

дешифровать криптограмму.

что у

чтобы

22

23. Разделы современной криптографии

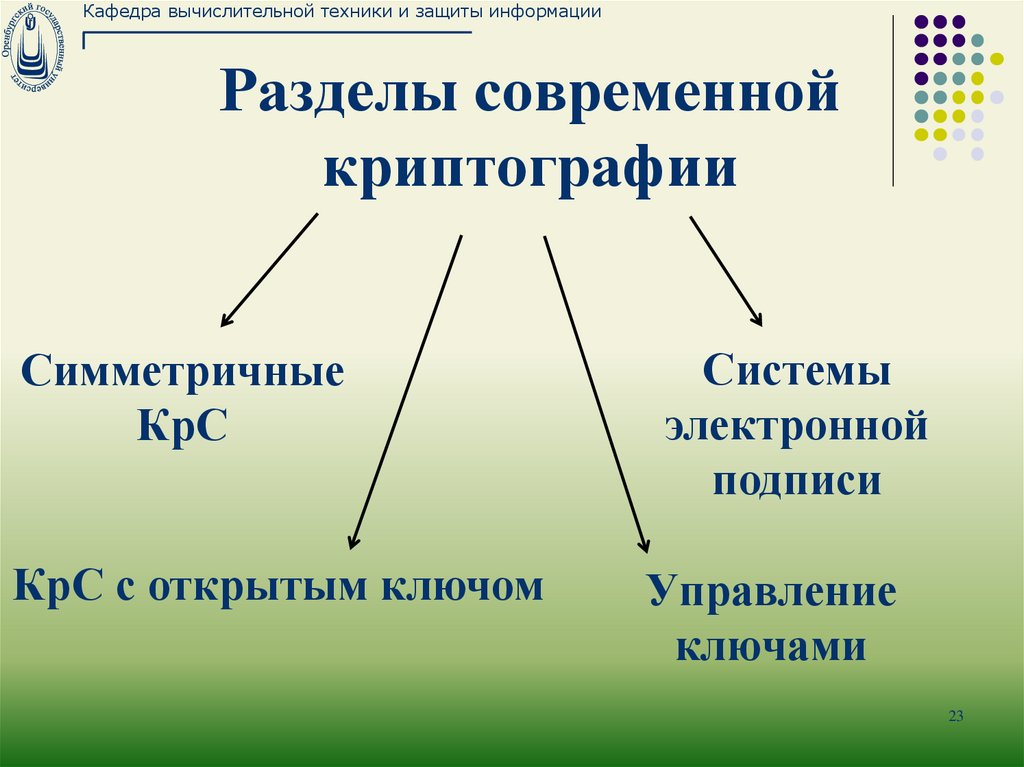

Кафедра вычислительной техники и защиты информацииРазделы современной

криптографии

Симметричные

КрС

Системы

электронной

подписи

КрС с открытым ключом

Управление

ключами

23

24. Основные понятия:

Кафедра вычислительной техники и защиты информацииОсновные понятия:

Криптография - наука о математических методах

обеспечения

аутентичности

информации.

конфиденциальности

и

(целостности и подлинности)

Криптоанализ

- задача исследования методов

преодоления криптографической защиты.

Криптология

криптоанализа.

- совокупность криптографии и

24

25. Основные понятия:

Кафедра вычислительной техники и защиты информацииОсновные понятия:

Криптография

— прикладная наука, она

использует самые последние достижения математики

и существенно зависит от уровня развития техники и

технологии, от применяемых средств связи и

способов передачи информации.

Криптография

совокупность

методов

преобразования данных, направленных на сокрытие

смысла сообщения с помощью шифрования и

открытие

его

расшифровыванием,

которые

выполняются по специальным криптографическим

алгоритмам с помощью ключей отправителя и

получателя.

25

26. Требования к криптографическим системам:

Кафедра вычислительной техники и защиты информацииТребования к криптографическим

системам:

стойкость шифра противостоять криптоанализу должна быть такой,

чтобы вскрытие его могло быть осуществлено только решением

задачи полного перебора ключей и должно либо выходить за

пределы возможностей современных компьютеров или требовать

создания использования дорогих вычислительных систем;

криптостойкость обеспечивается не секретностью алгоритма, а

секретностью ключа ;

зашифрованное сообщение должно поддаваться чтению только при

наличии ключа;

шифр должен быть стойким даже в случае, если нарушителю

известно достаточно большое количество исходных данных и

соответствующих им зашифрованных данных;

незначительное изменение ключа или исходного текста должно

приводить к существенному изменению вида зашифрованного

текста;

структурные элементы алгоритма шифрования должны быть

26

неизменными.

27. Требования к криптографическим системам:

Кафедра вычислительной техники и защиты информацииТребования к криптографическим

системам:

шифртекст не должен существенно превосходить по объему исходную

информацию; дополнительные биты, вводимые в сообщение в процессе

шифрования, должны быть полностью и надежно скрыты в шифрованном

тексте

ошибки, возникающие при шифровании, не должны приводить к

искажениям и потерям информации

не должно быть простых и легко устанавливаемых зависимостей между

ключами, последовательно используемыми в процессе шифрования

любой ключ из множества возможных должен обеспечивать равную

криптостойкость (обеспечение линейного (однородного) пространства

ключей)

время шифрования не должно быть большим;

стоимость шифрования должна

закрываемой информации.

быть

согласована

со

27

стоимостью

28.

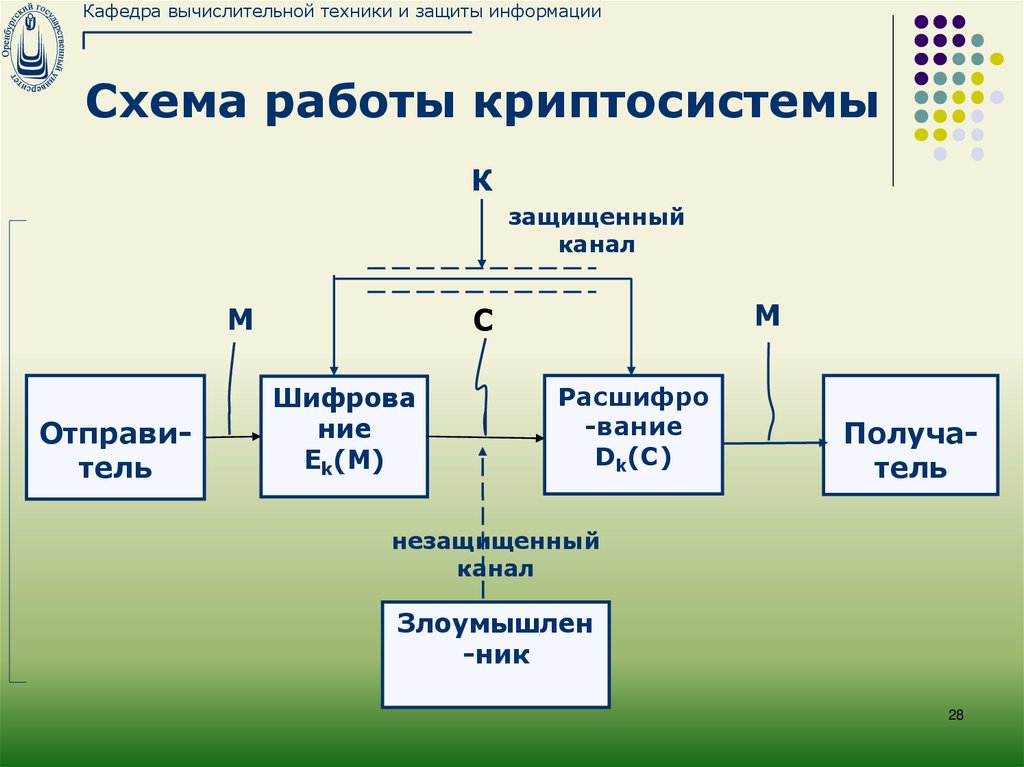

Кафедра вычислительной техники и защиты информацииСхема работы криптосистемы

К

защищенный

канал

М

Отправитель

М

С

Шифрова

ние

Ek(M)

Расшифро

-вание

Dk(С)

Получатель

незащищенный

канал

Злоумышлен

-ник

28

29.

Кафедра вычислительной техники и защиты информацииКриптосистема

Симметричная

(Одноключевая) 1 секретный ключ

Блочные

DES, ГОСТ, Blowfish,

IDEA, AES, Rijndael

Потоковые

RC4, SEAL, WAKE, шифры

Маурера и Диффи

Асимметричная

(Двухключевая)

Секретный и открытый

ключи

RSA, El Gamal, Rabin

Перестановки

Замены

Гаммирования

Составные

(Основанные на аналитических

преобразованиях)

29

30.

Кафедра вычислительной техники и защиты информацииКлассы криптосистем

Симметричные

(одноключевые)

Ассиметричные

(двухключевые)

30

31. Криптостойкость

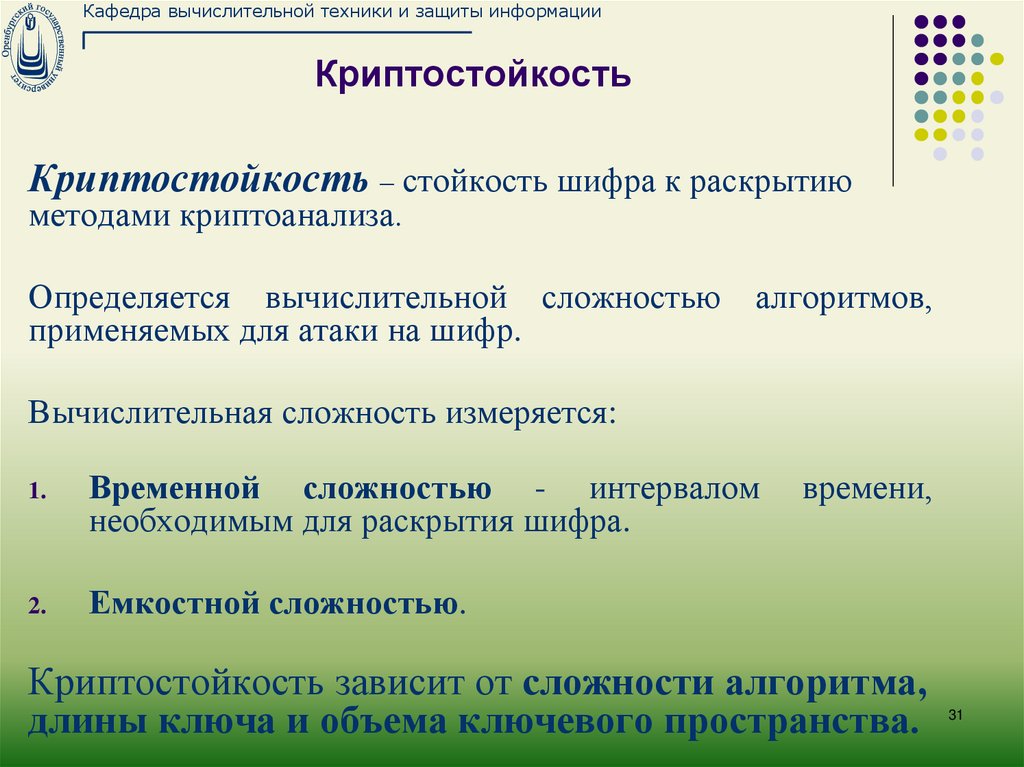

Кафедра вычислительной техники и защиты информацииКриптостойкость

Криптостойкость – стойкость шифра к раскрытию

методами криптоанализа.

Определяется вычислительной сложностью алгоритмов,

применяемых для атаки на шифр.

Вычислительная сложность измеряется:

1.

Временной сложностью - интервалом

необходимым для раскрытия шифра.

2.

Емкостной сложностью.

времени,

Криптостойкость зависит от сложности алгоритма,

длины ключа и объема ключевого пространства.

31

32. Стойкость

Кафедра вычислительной техники и защиты информацииСтойкость

Способность криптосистемы противостоять атакам

криптоанализа.

Количественно стойкость измеряется как сложность

наилучшего алгоритма, приводящего криптоаналитика к успеху с

приемлемой вероятностью.

Проблема всей современной криптографии - это отсутствие

нижней границы стойкости; длина ключа задаёт лишь общий

объём пространства ключей, но всегда есть вероятность, угадать

решение.

Относительное ожидаемое безопасное время определяется как

полупроизведение числа открытых ключей и времени,

необходимого криптоаналитику для того, чтобы испытывать

каждый ключ

32

33. Классификация стойкости

Кафедра вычислительной техники и защиты информацииКлассификация стойкости

стойкость ключа (сложность раскрытия ключа наилучшим известным

алгоритмом);

стойкость бесключевого чтения;

имитостойкость (сложность навязывания ложной информации наилучшим

известным алгоритмом);

вероятность навязывания ложной информации;

стойкость собственно криптоалгоритма;

стойкость протокола;

стойкость алгоритма генерации и распространения ключей.

33

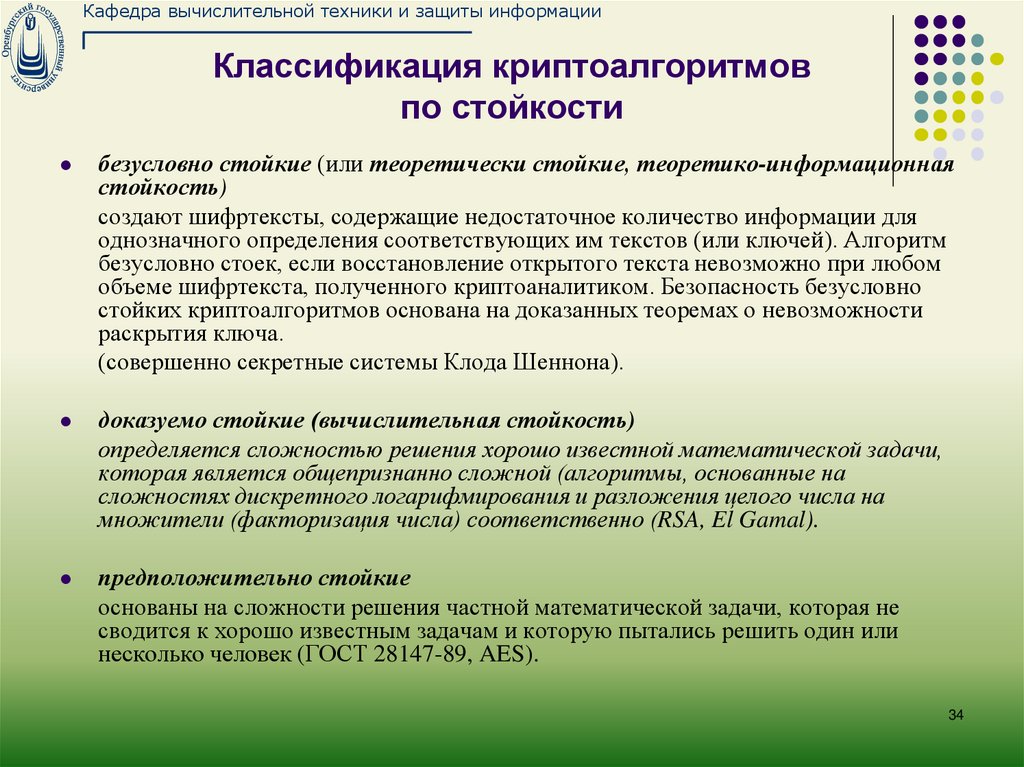

34. Классификация криптоалгоритмов по стойкости

Кафедра вычислительной техники и защиты информацииКлассификация криптоалгоритмов

по стойкости

безусловно стойкие (или теоретически стойкие, теоретико-информационная

стойкость)

создают шифртексты, содержащие недостаточное количество информации для

однозначного определения соответствующих им текстов (или ключей). Алгоритм

безусловно стоек, если восстановление открытого текста невозможно при любом

объеме шифртекста, полученного криптоаналитиком. Безопасность безусловно

стойких криптоалгоритмов основана на доказанных теоремах о невозможности

раскрытия ключа.

(совершенно секретные системы Клода Шеннона).

доказуемо стойкие (вычислительная стойкость)

определяется сложностью решения хорошо известной математической задачи,

которая является общепризнанно сложной (алгоритмы, основанные на

сложностях дискретного логарифмирования и разложения целого числа на

множители (факторизация числа) соответственно (RSA, El Gamal).

предположительно стойкие

основаны на сложности решения частной математической задачи, которая не

сводится к хорошо известным задачам и которую пытались решить один или

несколько человек (ГОСТ 28147-89, AES).

34

35. Энтропия и неопределенность

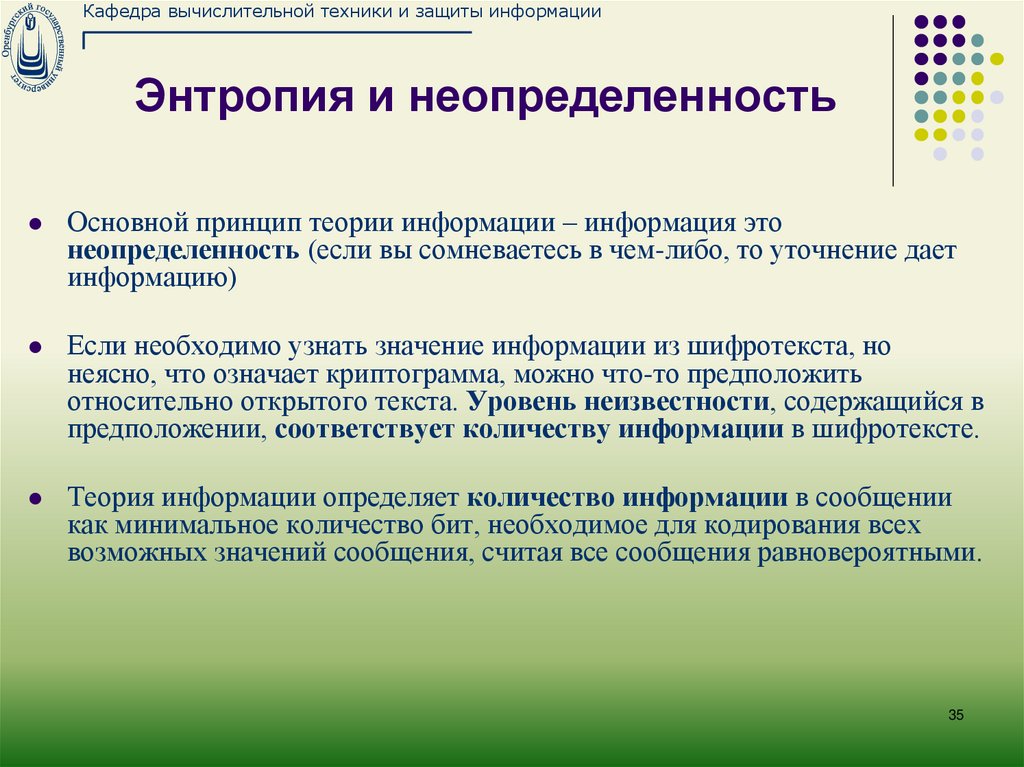

Кафедра вычислительной техники и защиты информацииЭнтропия и неопределенность

Основной принцип теории информации – информация это

неопределенность (если вы сомневаетесь в чем-либо, то уточнение дает

информацию)

Если необходимо узнать значение информации из шифротекста, но

неясно, что означает криптограмма, можно что-то предположить

относительно открытого текста. Уровень неизвестности, содержащийся в

предположении, соответствует количеству информации в шифротексте.

Теория информации определяет количество информации в сообщении

как минимальное количество бит, необходимое для кодирования всех

возможных значений сообщения, считая все сообщения равновероятными.

35

36. Энтропия и неопределенность

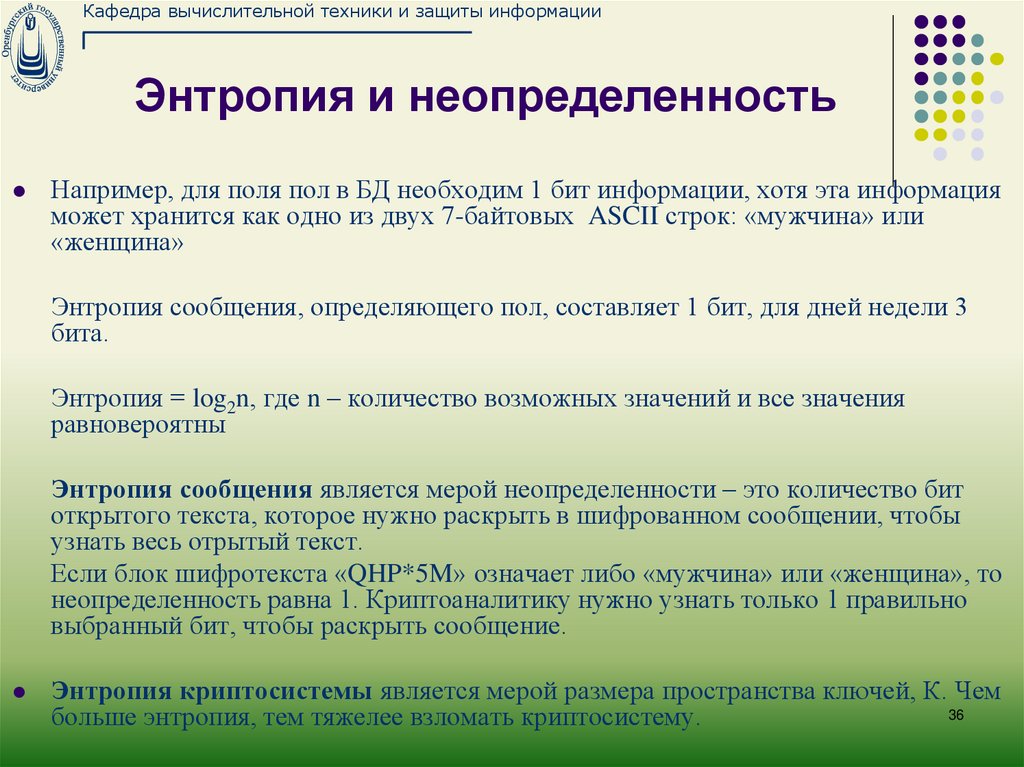

Кафедра вычислительной техники и защиты информацииЭнтропия и неопределенность

Например, для поля пол в БД необходим 1 бит информации, хотя эта информация

может хранится как одно из двух 7-байтовых ASCII строк: «мужчина» или

«женщина»

Энтропия сообщения, определяющего пол, составляет 1 бит, для дней недели 3

бита.

Энтропия = log2n, где n – количество возможных значений и все значения

равновероятны

Энтропия сообщения является мерой неопределенности – это количество бит

открытого текста, которое нужно раскрыть в шифрованном сообщении, чтобы

узнать весь отрытый текст.

Если блок шифротекста «QHP*5M» означает либо «мужчина» или «женщина», то

неопределенность равна 1. Криптоаналитику нужно узнать только 1 правильно

выбранный бит, чтобы раскрыть сообщение.

Энтропия криптосистемы является мерой размера пространства ключей, К. Чем

36

больше энтропия, тем тяжелее взломать криптосистему.

37.

Кафедра вычислительной техники и защиты информацииСимметричные

криптографические системы

37

38.

Кафедра вычислительной техники и защиты информацииТрадиционные симметричные

алгоритмы

-перестановки;

-замены (подстановки);

-гаммирования;

-основанные на аналитических

преобразованиях.

38

39.

Кафедра вычислительной техники и защиты информацииПерестановка

-скитала;

-шифрующие таблицы;

-магические квадраты и т.п.

39

40.

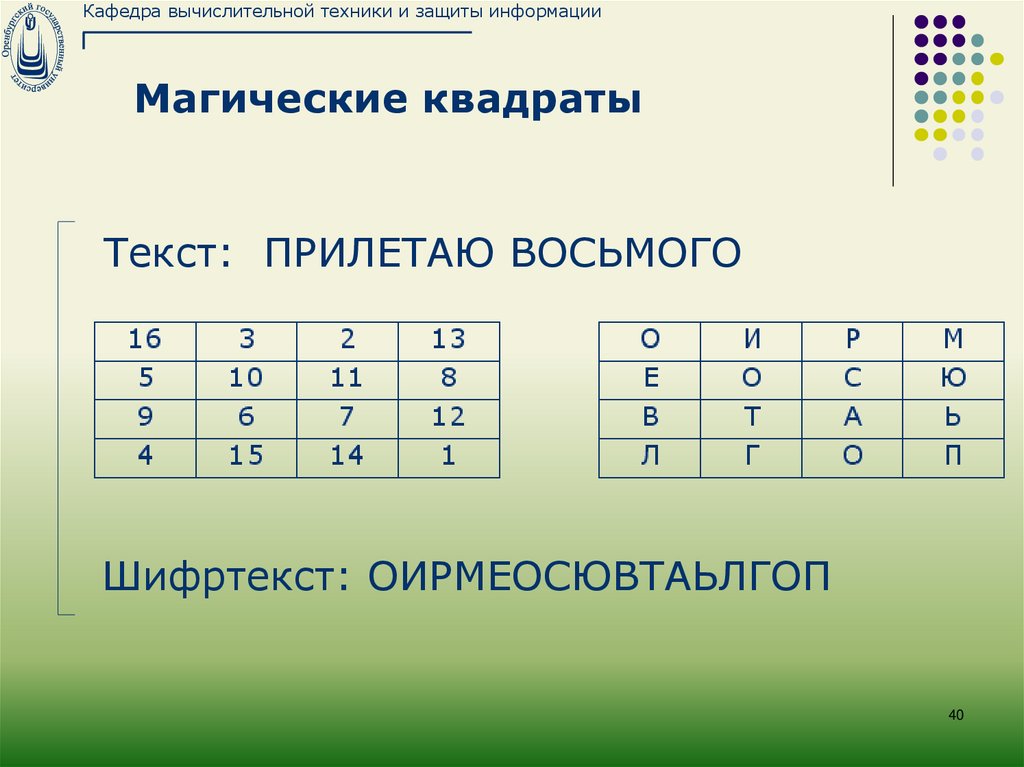

Кафедра вычислительной техники и защиты информацииМагические квадраты

Текст: ПРИЛЕТАЮ ВОСЬМОГО

Шифртекст: ОИРМЕОСЮВТАЬЛГОП

40

41.

Кафедра вычислительной техники и защиты информацииЗамена

-простая замена (шифр Цезаря);

-сложная замена (шифр Гронсфельда,

шифр Вижинера).

41

42.

Кафедра вычислительной техники и защиты информацииШифры простой замены

42

43.

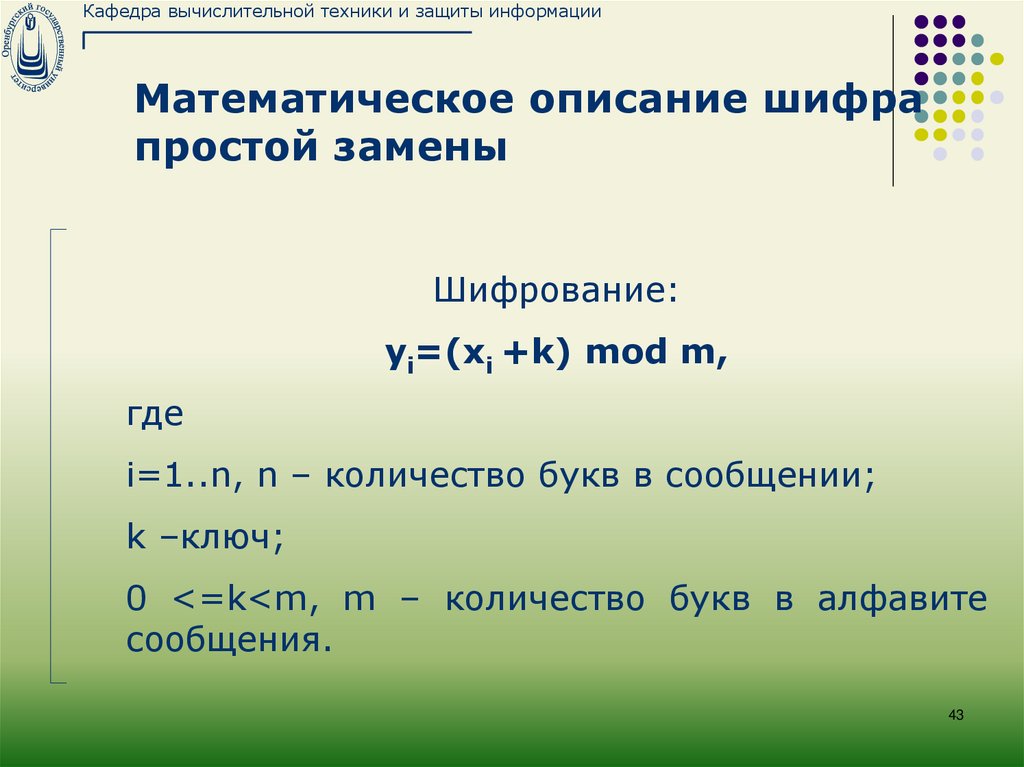

Кафедра вычислительной техники и защиты информацииМатематическое описание шифра

простой замены

Шифрование:

yi=(xi +k) mod m,

где

i=1..n, n – количество букв в сообщении;

k –ключ;

0 <=k<m, m – количество букв в алфавите

сообщения.

43

44.

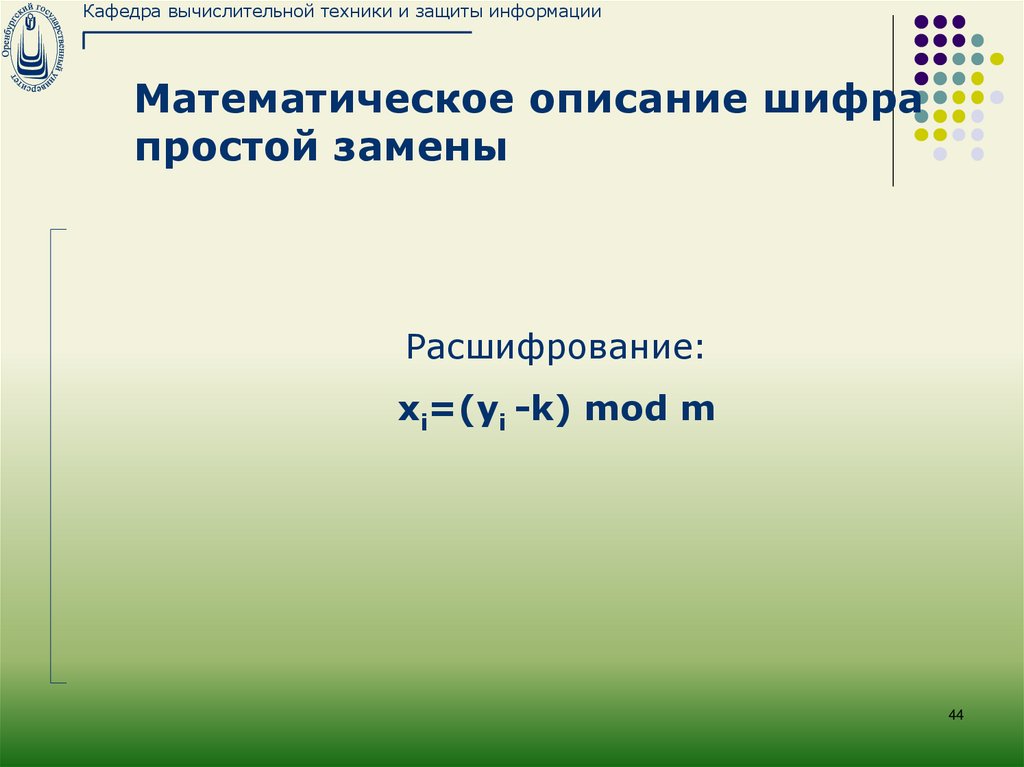

Кафедра вычислительной техники и защиты информацииМатематическое описание шифра

простой замены

Расшифрование:

xi=(yi -k) mod m

44

45.

Кафедра вычислительной техники и защиты информацииПример

Зашифровать

замены.

сообщение

методом

простой

Сообщение: ЮСТАС АЛЕКСУ

k=2

45

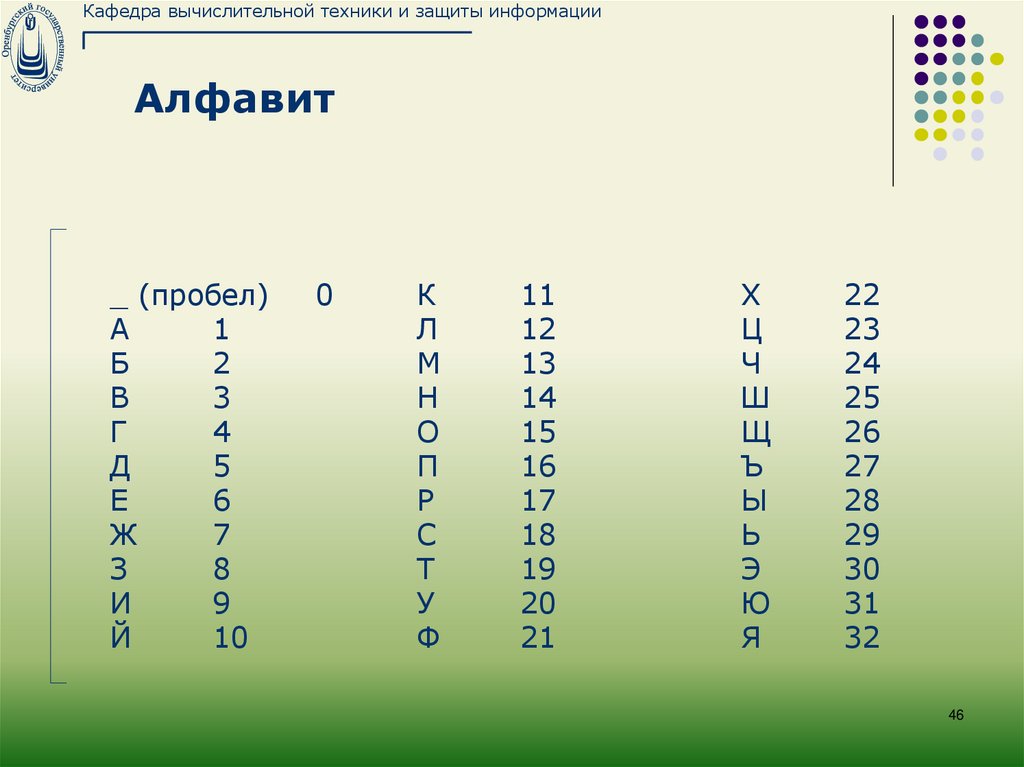

46.

Кафедра вычислительной техники и защиты информацииАлфавит

_ (пробел)

А

1

Б

2

В

3

Г

4

Д

5

Е

6

Ж

7

З

8

И

9

Й

10

0

К

Л

М

Н

О

П

Р

С

Т

У

Ф

11

12

13

14

15

16

17

18

19

20

21

Х

Ц

Ч

Ш

Щ

Ъ

Ы

Ь

Э

Ю

Я

22

23

24

25

26

27

28

29

30

31

32

46

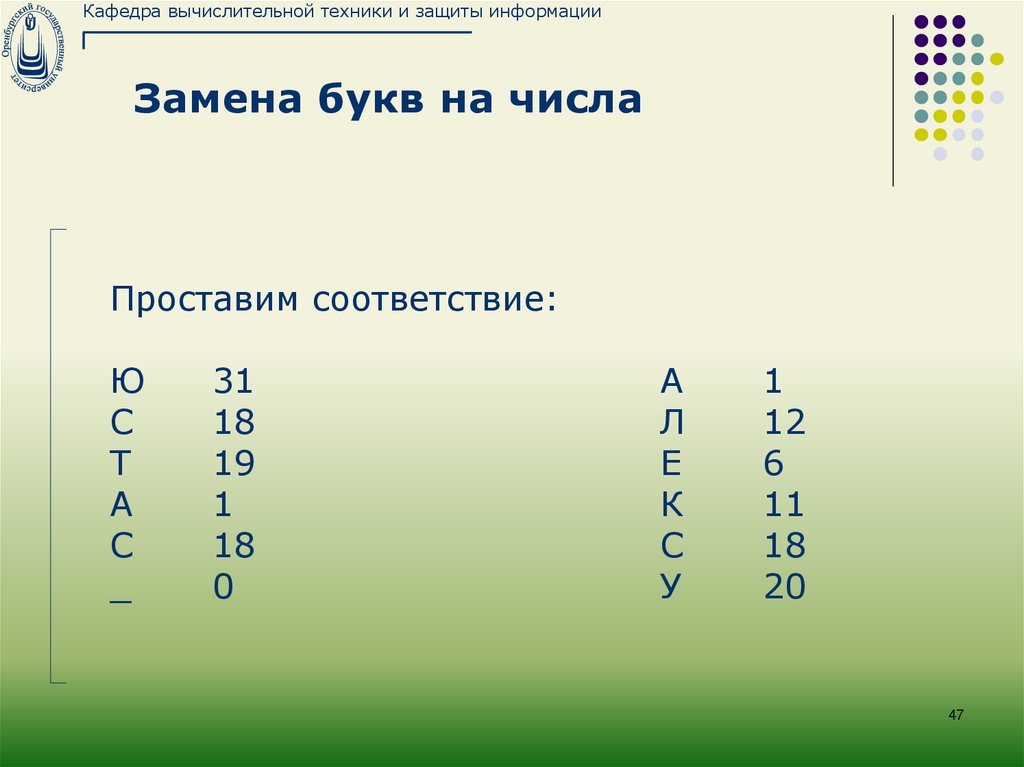

47.

Кафедра вычислительной техники и защиты информацииЗамена букв на числа

Проставим соответствие:

Ю

С

Т

А

С

_

31

18

19

1

18

0

А

Л

Е

К

С

У

1

12

6

11

18

20

47

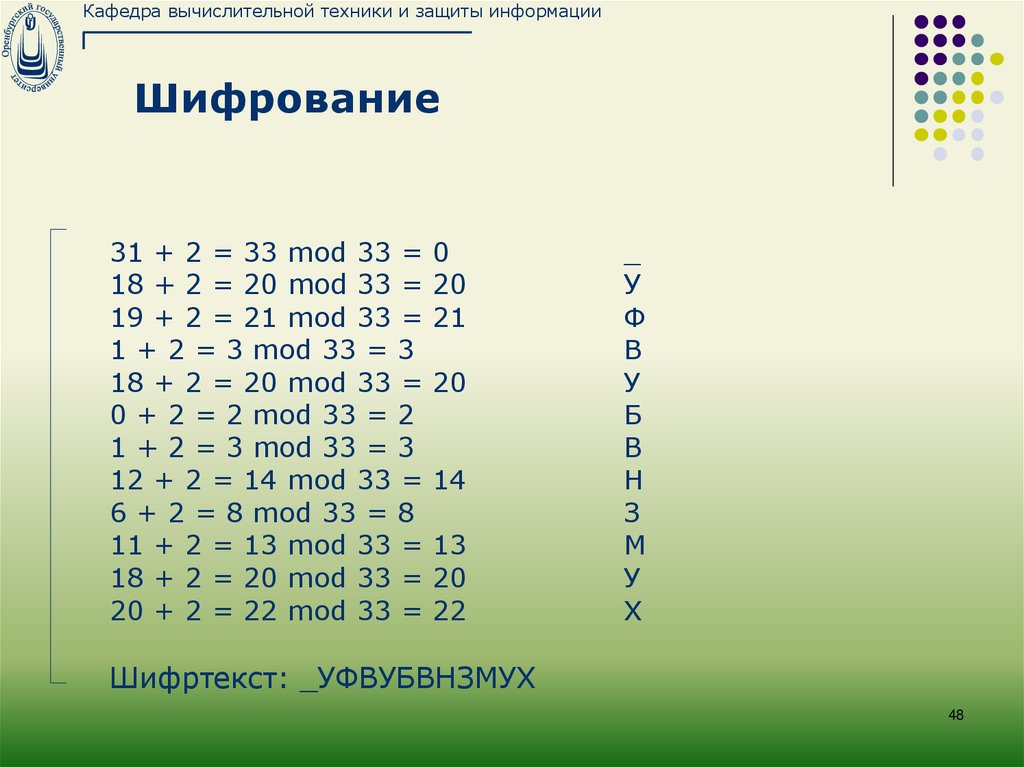

48.

Кафедра вычислительной техники и защиты информацииШифрование

31 + 2 = 33 mod 33 = 0

18 + 2 = 20 mod 33 = 20

19 + 2 = 21 mod 33 = 21

1 + 2 = 3 mod 33 = 3

18 + 2 = 20 mod 33 = 20

0 + 2 = 2 mod 33 = 2

1 + 2 = 3 mod 33 = 3

12 + 2 = 14 mod 33 = 14

6 + 2 = 8 mod 33 = 8

11 + 2 = 13 mod 33 = 13

18 + 2 = 20 mod 33 = 20

20 + 2 = 22 mod 33 = 22

_

У

Ф

В

У

Б

В

Н

З

М

У

Х

Шифртекст: _УФВУБВНЗМУХ

48

49.

Кафедра вычислительной техники и защиты информацииШифры сложной замены

49

50.

Кафедра вычислительной техники и защиты информацииШифр Гронсфельда

50

51.

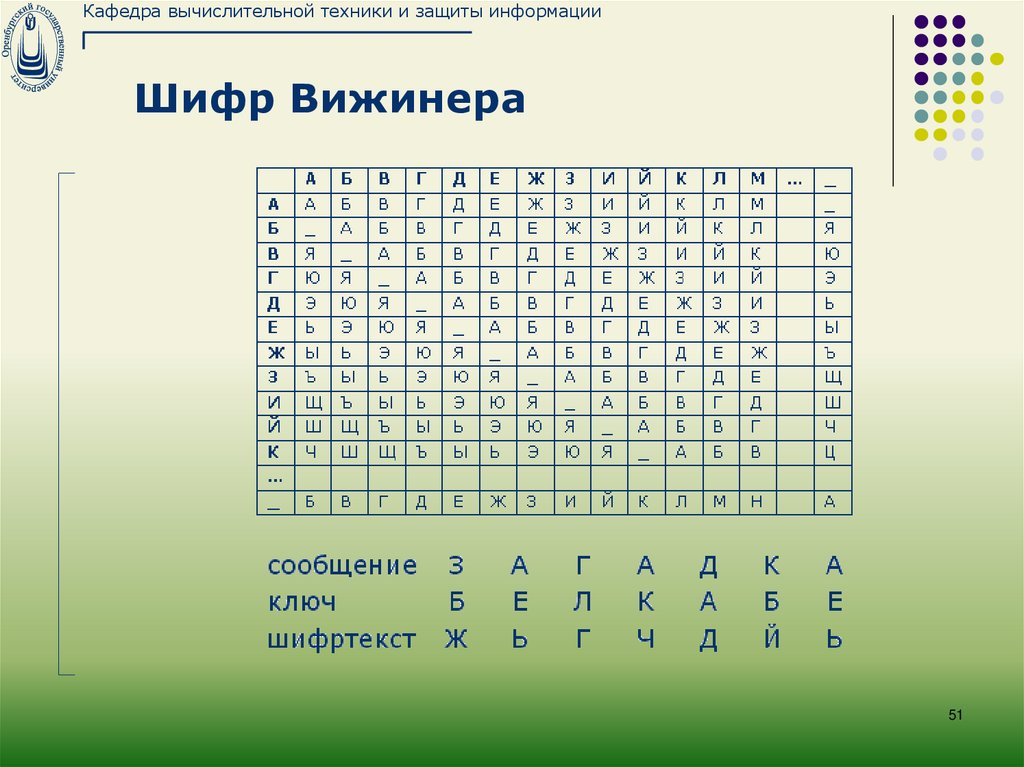

Кафедра вычислительной техники и защиты информацииШифр Вижинера

51

52.

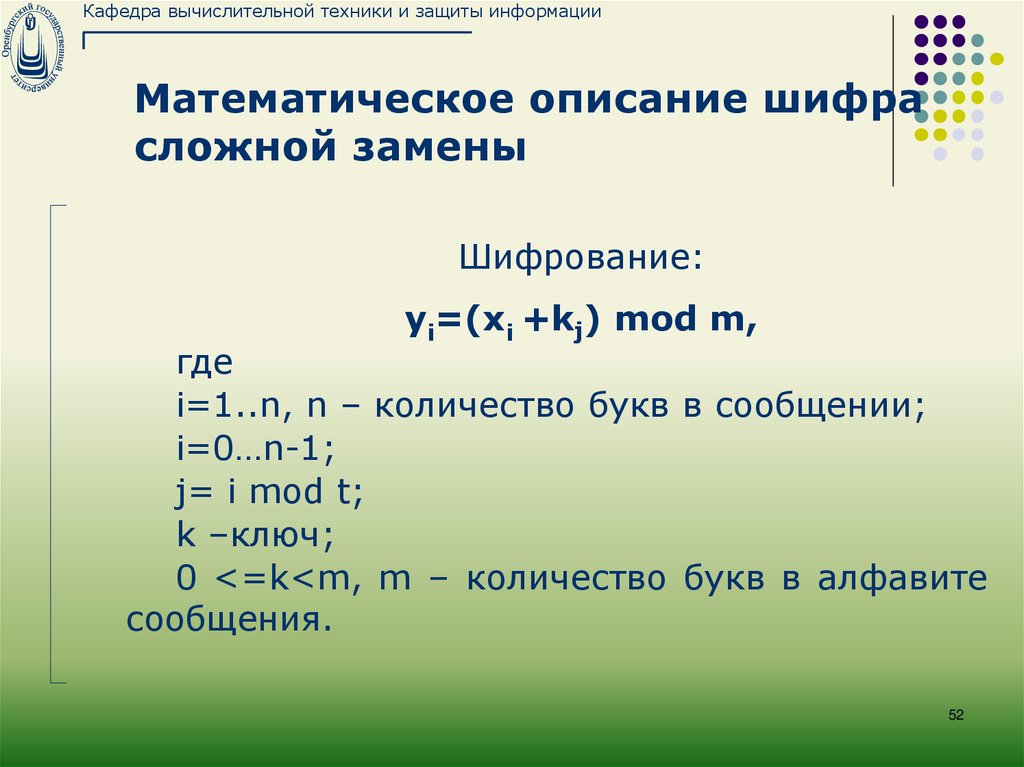

Кафедра вычислительной техники и защиты информацииМатематическое описание шифра

сложной замены

Шифрование:

yi=(xi +kj) mod m,

где

i=1..n, n – количество букв в сообщении;

i=0…n-1;

j= i mod t;

k –ключ;

0 <=k<m, m – количество букв в алфавите

сообщения.

52

53.

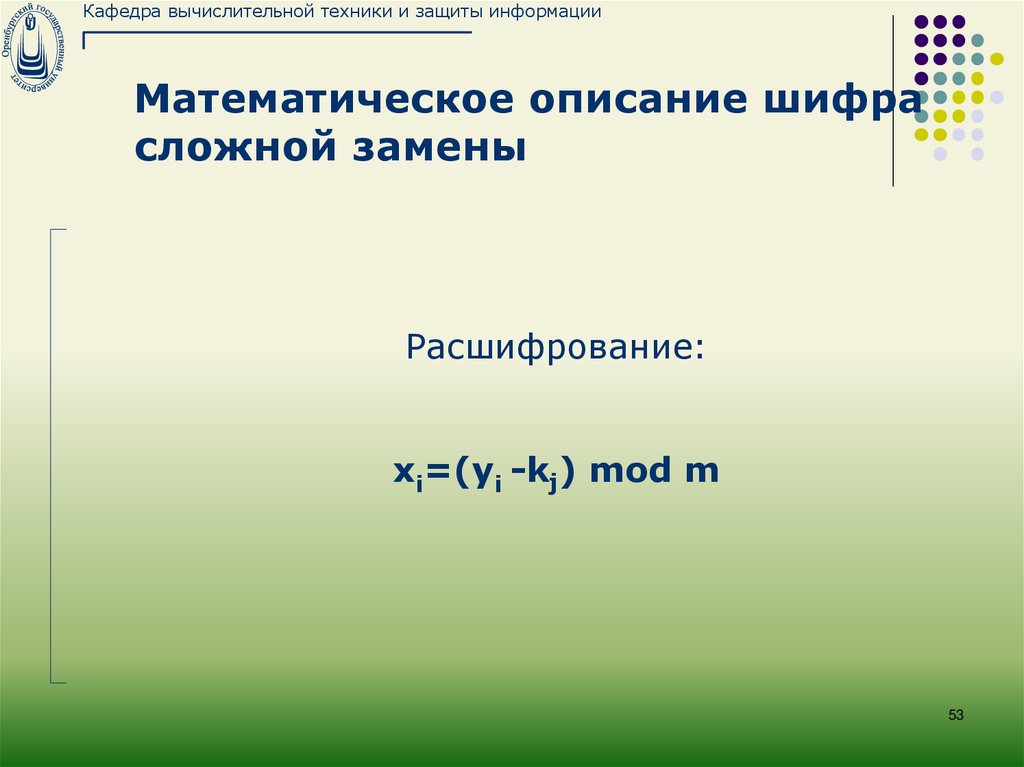

Кафедра вычислительной техники и защиты информацииМатематическое описание шифра

сложной замены

Расшифрование:

xi=(yi -kj) mod m

53

54.

Кафедра вычислительной техники и защиты информацииПример

Зашифровать

замены.

сообщение

методом

сложной

Сообщение: ПРИХОДИТЕ ЗАВТРА

Ключ: КОТ

54

55.

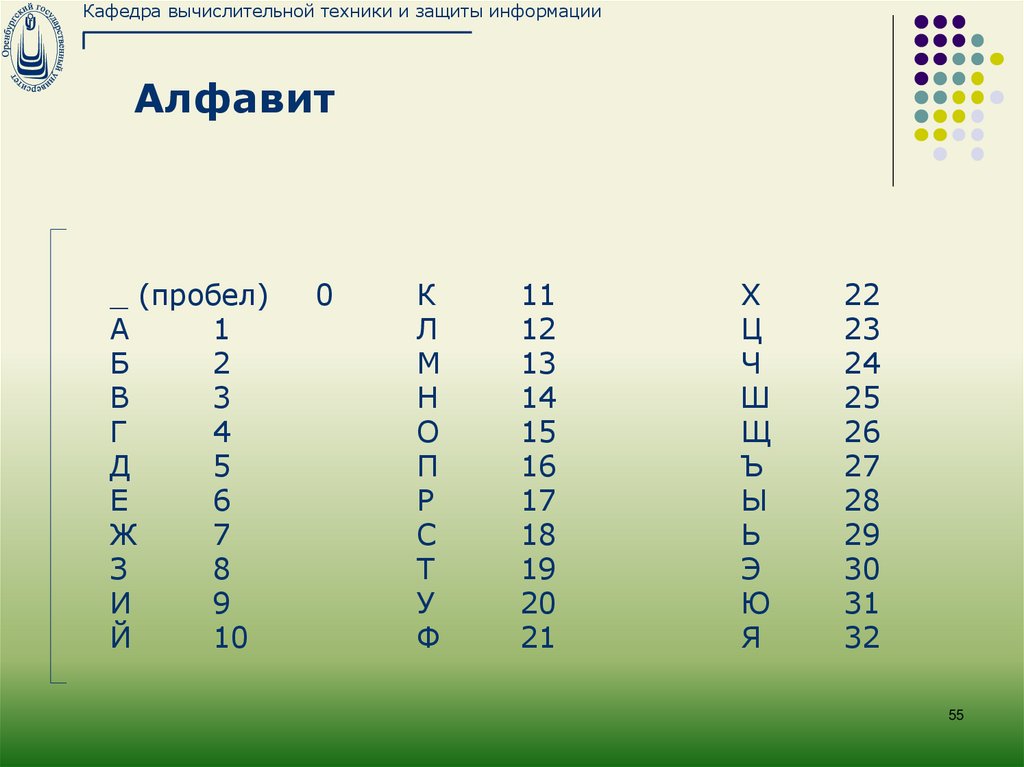

Кафедра вычислительной техники и защиты информацииАлфавит

_ (пробел)

А

1

Б

2

В

3

Г

4

Д

5

Е

6

Ж

7

З

8

И

9

Й

10

0

К

Л

М

Н

О

П

Р

С

Т

У

Ф

11

12

13

14

15

16

17

18

19

20

21

Х

Ц

Ч

Ш

Щ

Ъ

Ы

Ь

Э

Ю

Я

22

23

24

25

26

27

28

29

30

31

32

55

56.

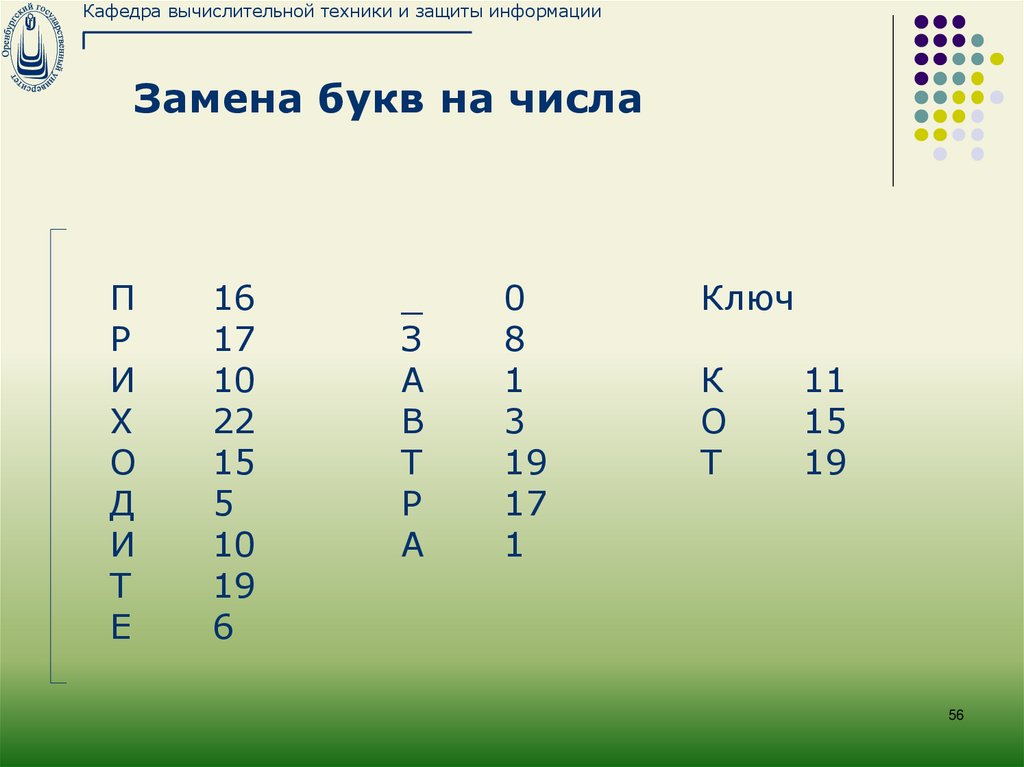

Кафедра вычислительной техники и защиты информацииЗамена букв на числа

П

Р

И

Х

О

Д

И

Т

Е

16

17

10

22

15

5

10

19

6

_

З

А

В

Т

Р

А

0

8

1

3

19

17

1

Ключ

К

О

Т

11

15

19

56

57.

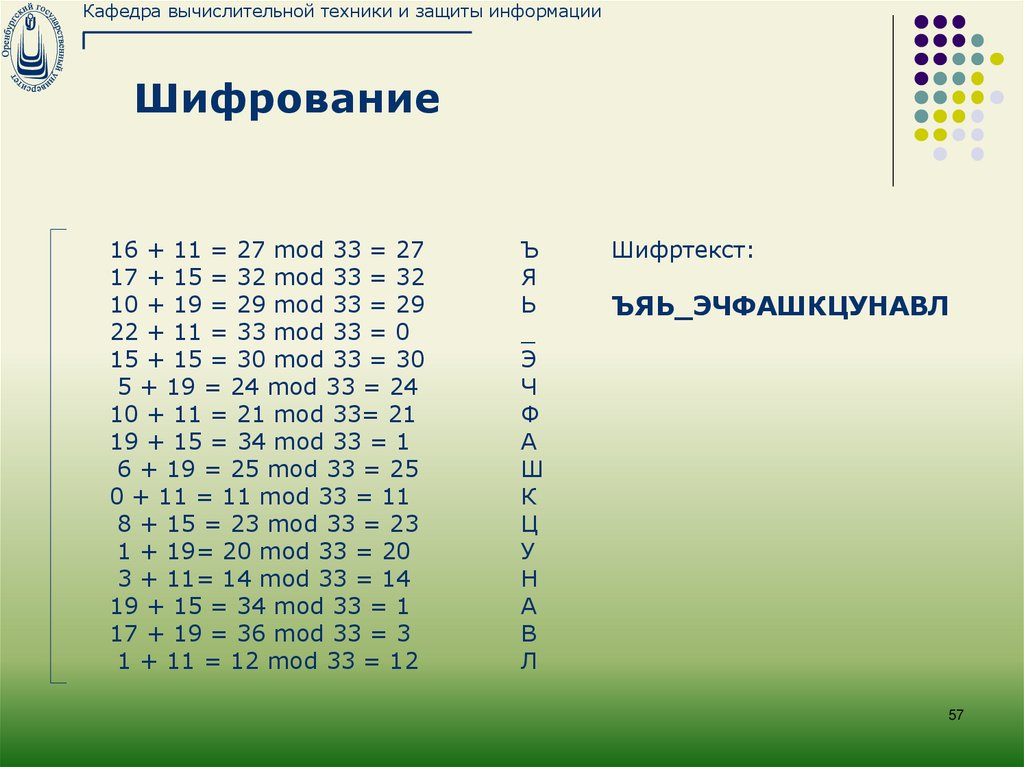

Кафедра вычислительной техники и защиты информацииШифрование

16 + 11 = 27 mod 33 = 27

17 + 15 = 32 mod 33 = 32

10 + 19 = 29 mod 33 = 29

22 + 11 = 33 mod 33 = 0

15 + 15 = 30 mod 33 = 30

5 + 19 = 24 mod 33 = 24

10 + 11 = 21 mod 33= 21

19 + 15 = 34 mod 33 = 1

6 + 19 = 25 mod 33 = 25

0 + 11 = 11 mod 33 = 11

8 + 15 = 23 mod 33 = 23

1 + 19= 20 mod 33 = 20

3 + 11= 14 mod 33 = 14

19 + 15 = 34 mod 33 = 1

17 + 19 = 36 mod 33 = 3

1 + 11 = 12 mod 33 = 12

Ъ

Я

Ь

_

Э

Ч

Ф

А

Ш

К

Ц

У

Н

А

В

Л

Шифртекст:

ЪЯЬ_ЭЧФАШКЦУНАВЛ

57

58.

Кафедра вычислительной техники и защиты информацииТестирование

58

59.

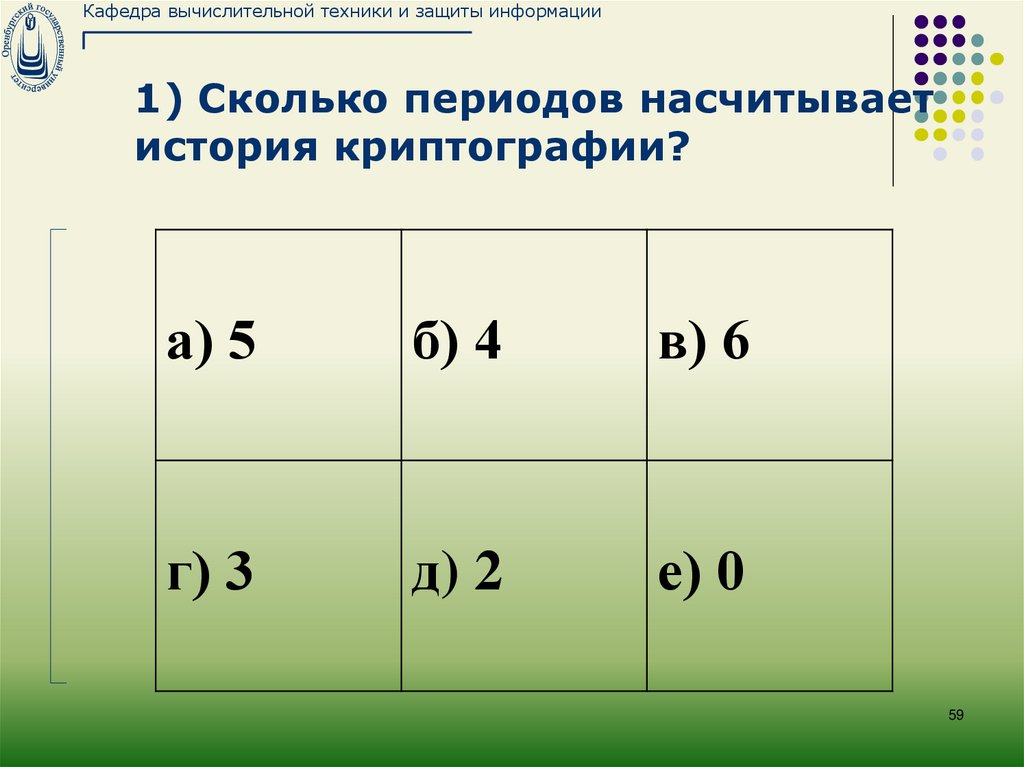

Кафедра вычислительной техники и защиты информации1) Сколько периодов насчитывает

история криптографии?

а) 5

б) 4

в) 6

г) 3

д) 2

е) 0

59

60.

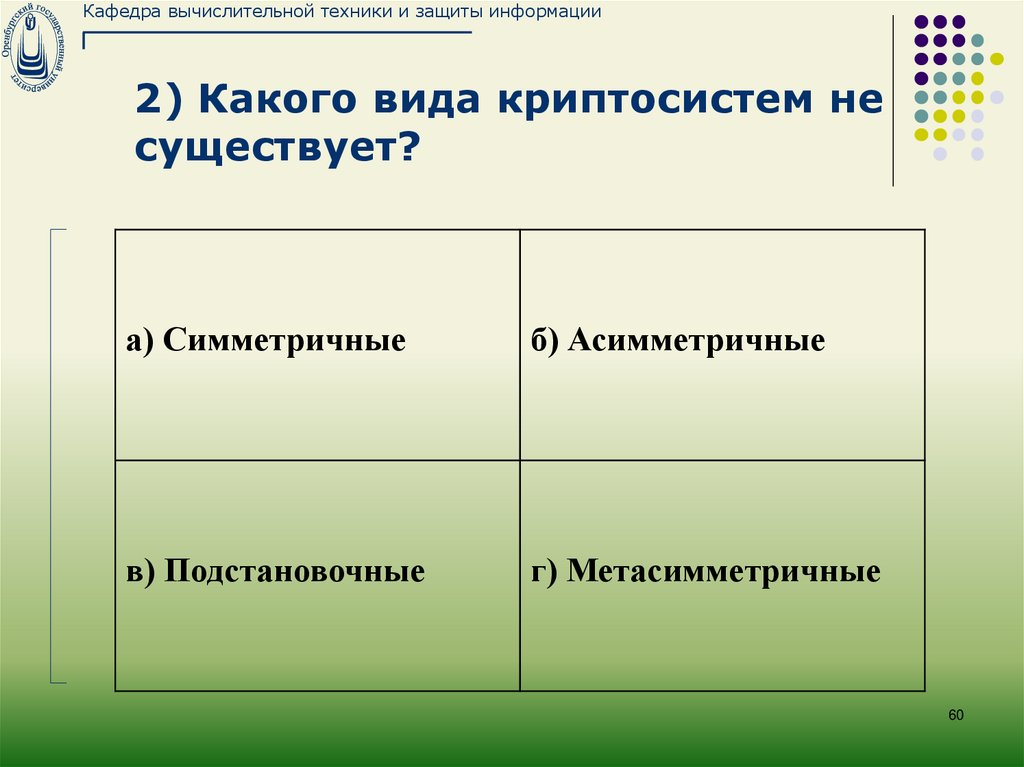

Кафедра вычислительной техники и защиты информации2) Какого вида криптосистем не

существует?

а) Симметричные

б) Асимметричные

в) Подстановочные

г) Метасимметричные

60

61.

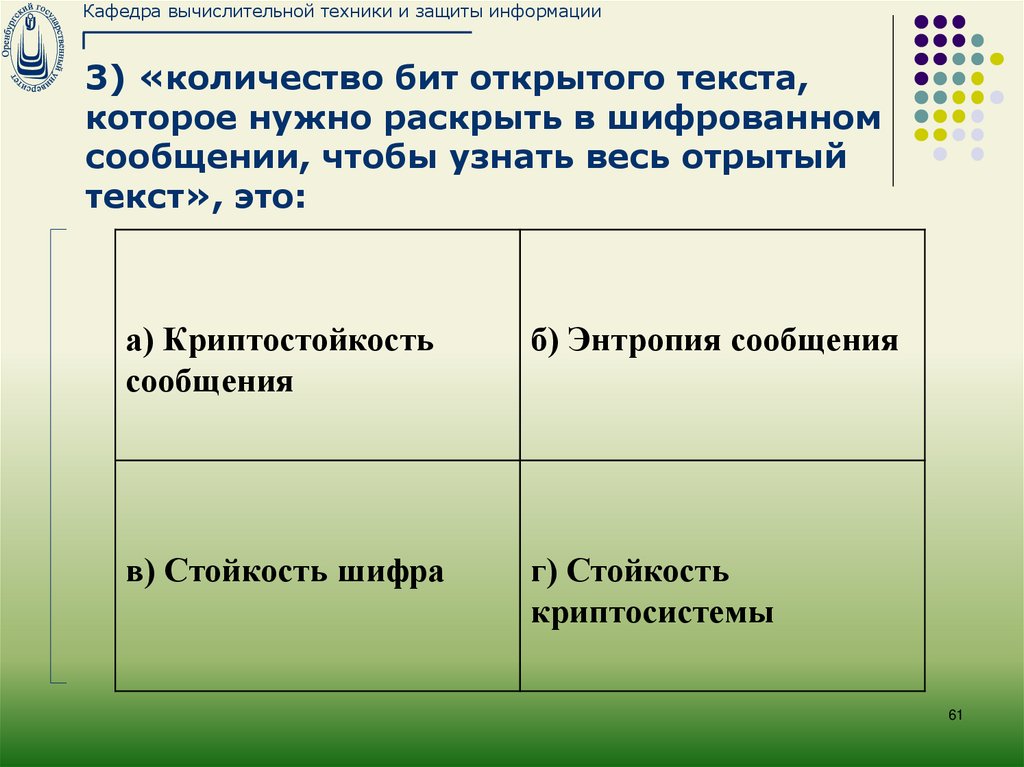

Кафедра вычислительной техники и защиты информации3) «количество бит открытого текста,

которое нужно раскрыть в шифрованном

сообщении, чтобы узнать весь отрытый

текст», это:

а) Криптостойкость

сообщения

б) Энтропия сообщения

в) Стойкость шифра

г) Стойкость

криптосистемы

61

62.

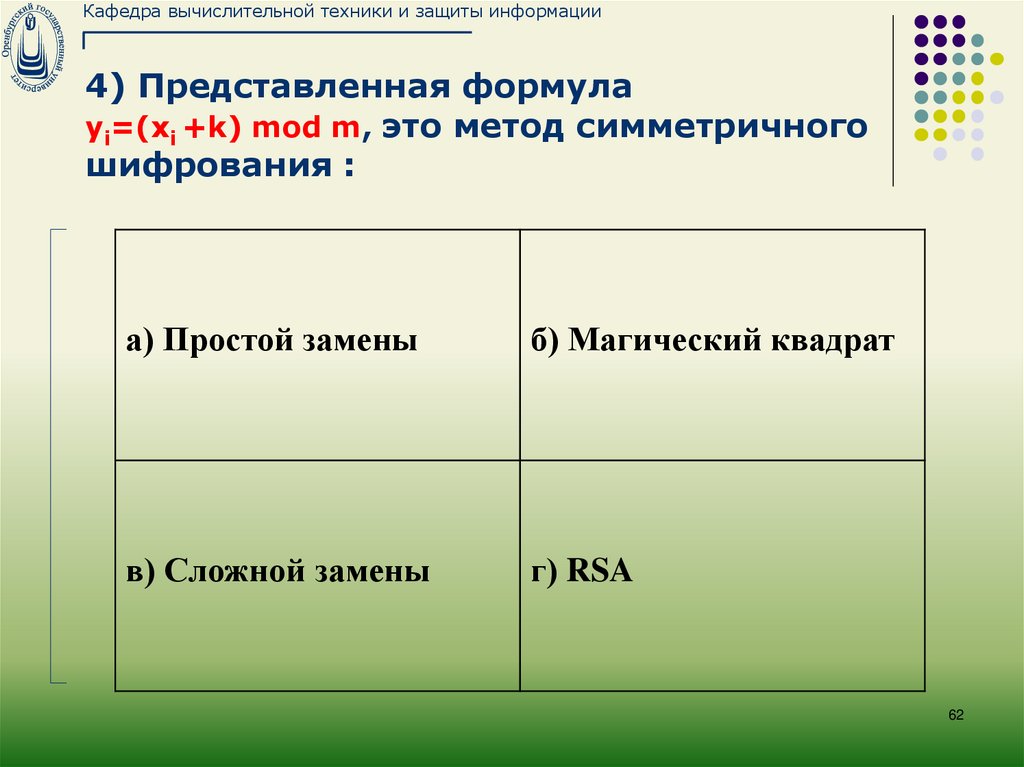

Кафедра вычислительной техники и защиты информации4) Представленная формула

yi=(xi +k) mod m, это метод симметричного

шифрования :

а) Простой замены

б) Магический квадрат

в) Сложной замены

г) RSA

62

63.

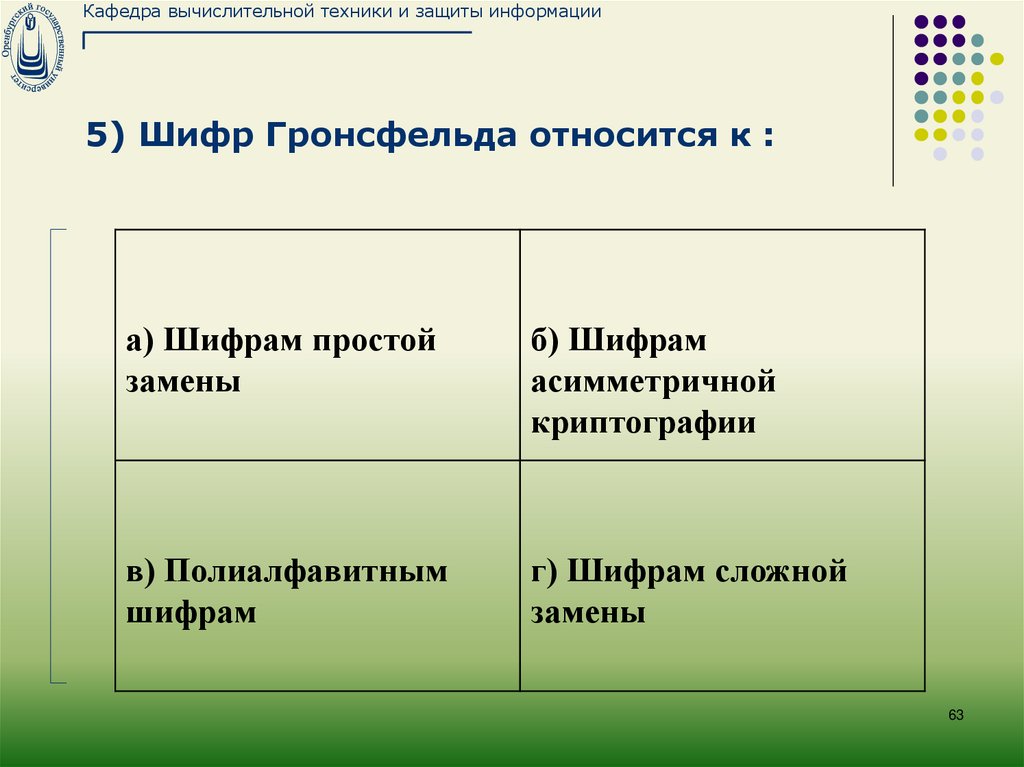

Кафедра вычислительной техники и защиты информации5) Шифр Гронсфельда относится к :

а) Шифрам простой

замены

б) Шифрам

асимметричной

криптографии

в) Полиалфавитным

шифрам

г) Шифрам сложной

замены

63

64.

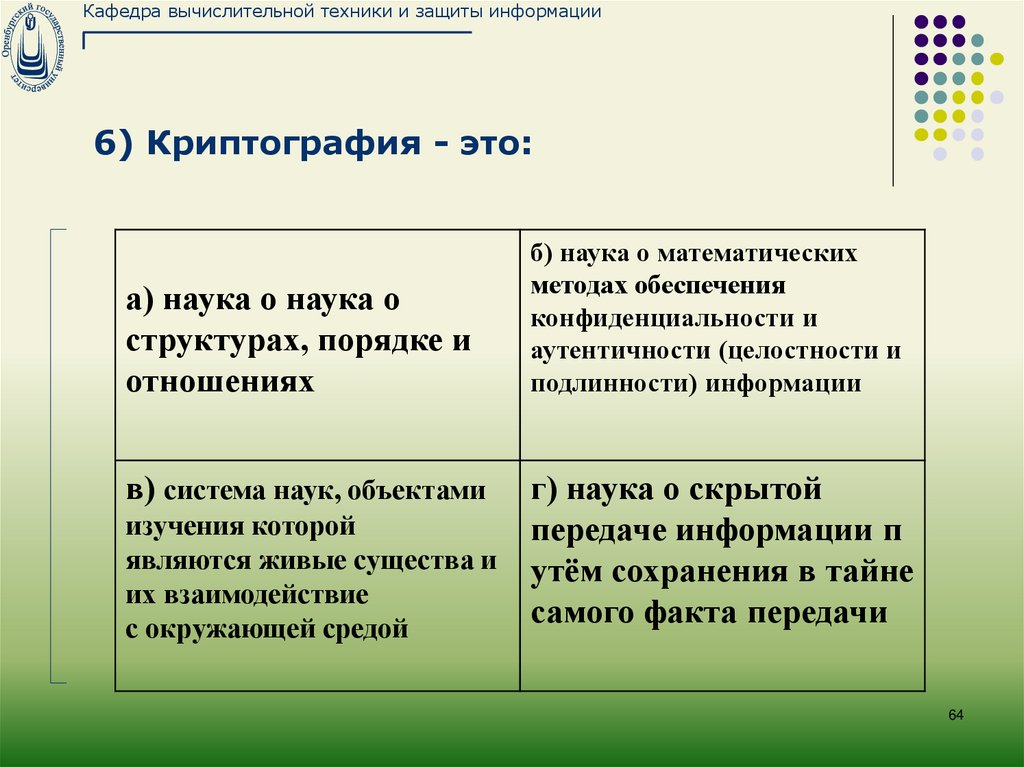

Кафедра вычислительной техники и защиты информации6) Криптография - это:

а) наука о наука о

структурах, порядке и

отношениях

б) наука о математических

методах обеспечения

конфиденциальности и

аутентичности (целостности и

подлинности) информации

в) система наук, объектами

г) наука о скрытой

изучения которой

передаче информации п

являются живые существа и утём сохранения в тайне

их взаимодействие

самого факта передачи

с окружающей средой

64

65.

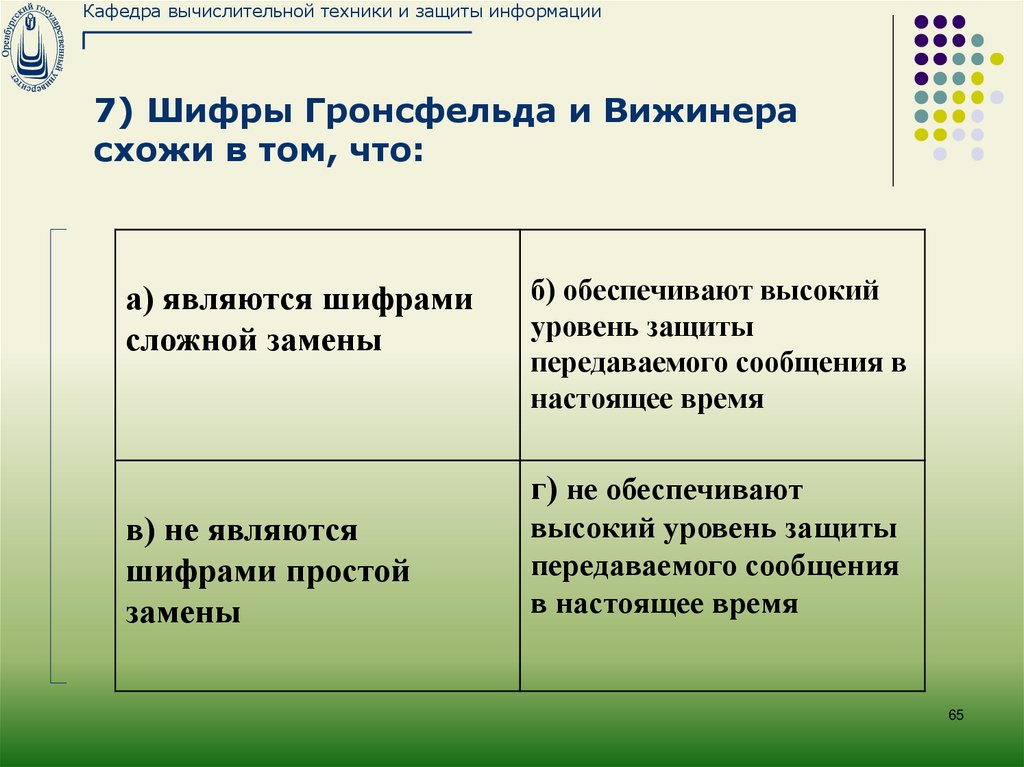

Кафедра вычислительной техники и защиты информации7) Шифры Гронсфельда и Вижинера

схожи в том, что:

а) являются шифрами

сложной замены

б) обеспечивают высокий

уровень защиты

передаваемого сообщения в

настоящее время

г) не обеспечивают

в) не являются

шифрами простой

замены

высокий уровень защиты

передаваемого сообщения

в настоящее время

65

66.

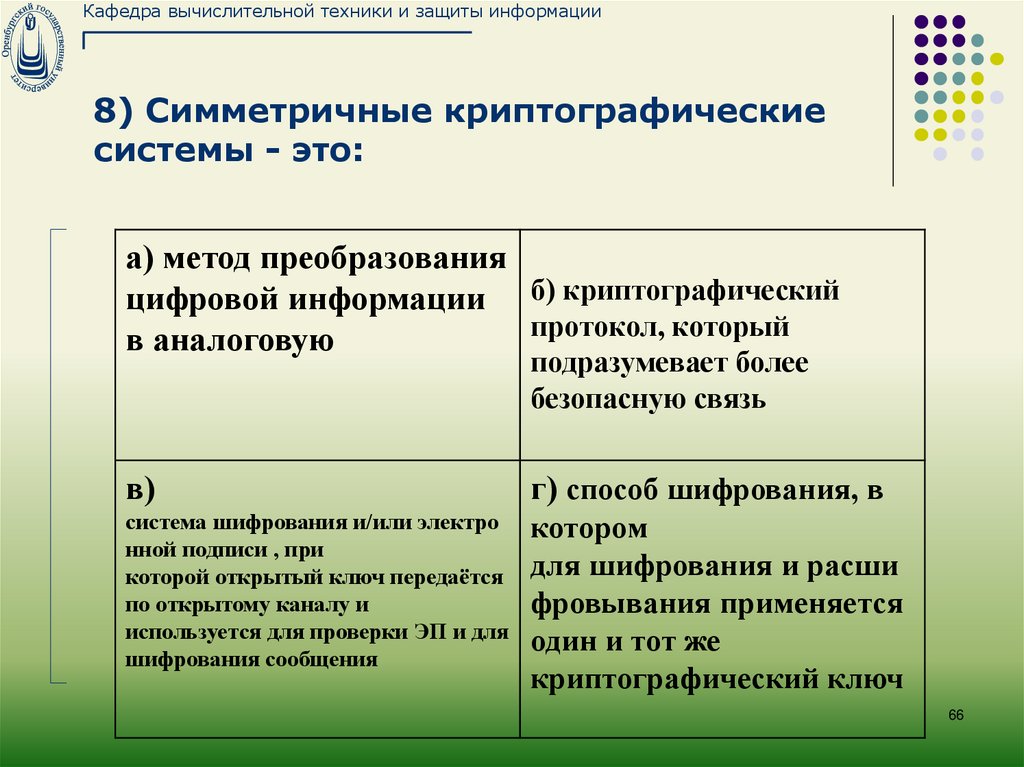

Кафедра вычислительной техники и защиты информации8) Симметричные криптографические

системы - это:

а) метод преобразования

цифровой информации б) криптографический

протокол, который

в аналоговую

подразумевает более

безопасную связь

в)

г) способ шифрования, в

система шифрования и/или электро

нной подписи , при

которой открытый ключ передаётся

по открытому каналу и

используется для проверки ЭП и для

шифрования сообщения

котором

для шифрования и расши

фровывания применяется

один и тот же

криптографический ключ

66

67.

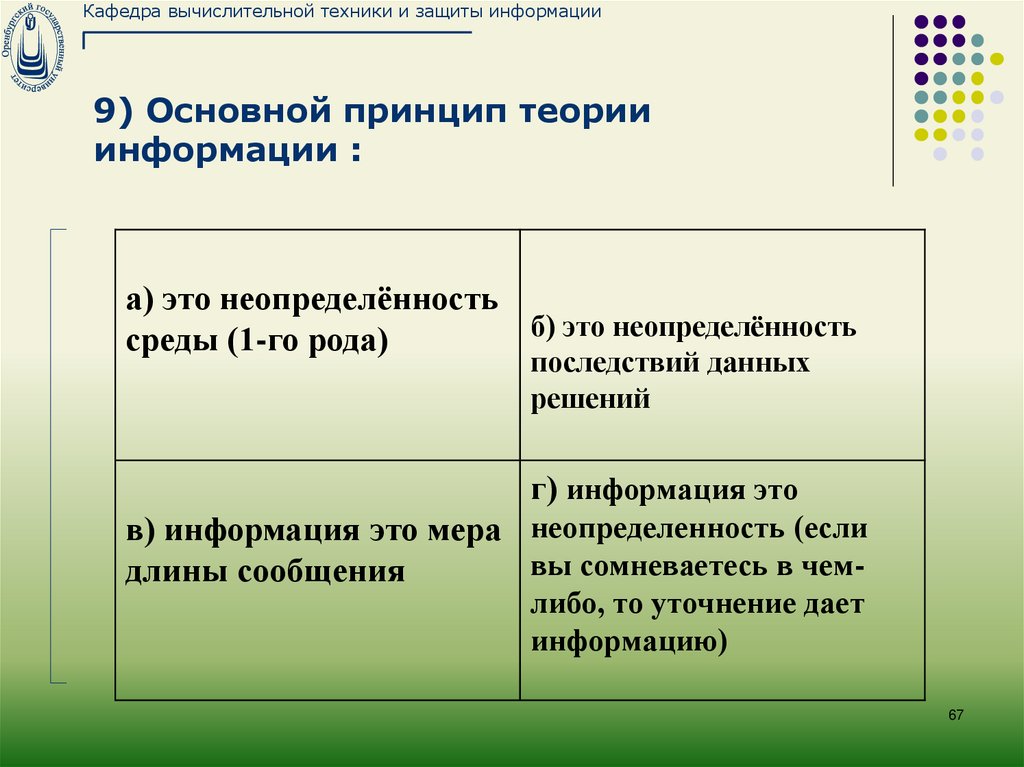

Кафедра вычислительной техники и защиты информации9) Основной принцип теории

информации :

а) это неопределённость

б) это неопределённость

среды (1-го рода)

последствий данных

решений

г) информация это

в) информация это мера неопределенность (если

вы сомневаетесь в чемдлины сообщения

либо, то уточнение дает

информацию)

67

68.

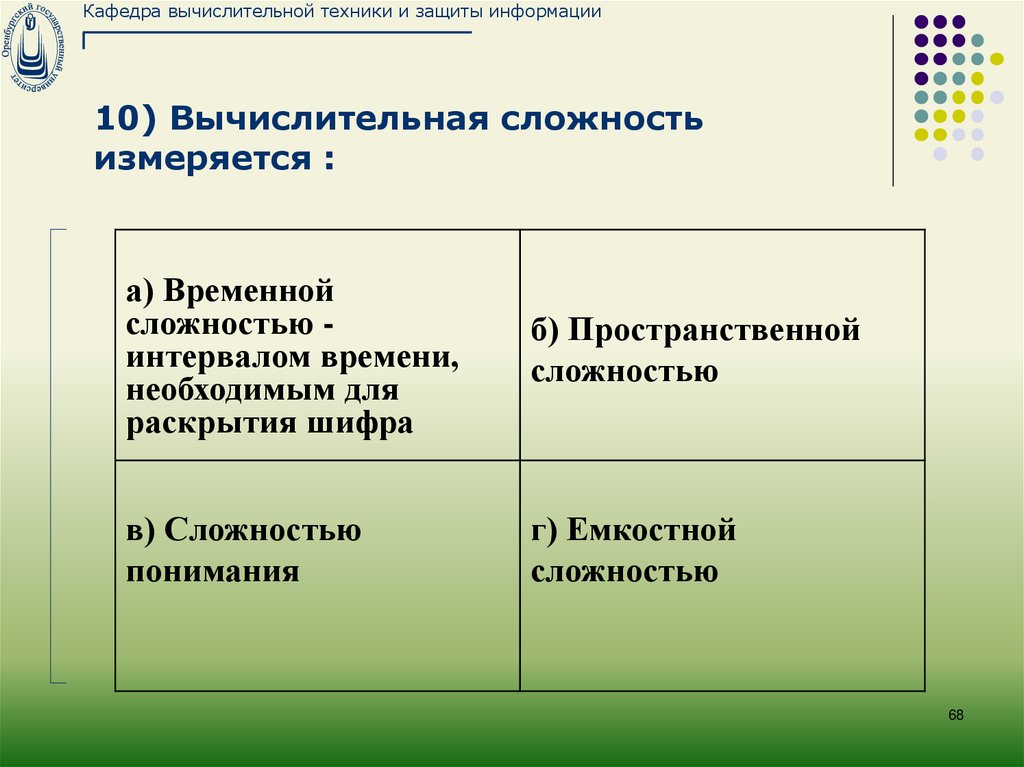

Кафедра вычислительной техники и защиты информации10) Вычислительная сложность

измеряется :

а) Временной

сложностью интервалом времени,

необходимым для

раскрытия шифра

б) Пространственной

сложностью

в) Сложностью

понимания

г) Емкостной

сложностью

68

Информатика

Информатика