Похожие презентации:

Галузь “Pentest”

1. Галузь “Pentest”

Презентацію підготувавст.гр. КБ-311

Саприка Назар

2.

Що таке пентестер?Термін «пентестер» - це скорочення від «тестер проникнення». Він

означає експерта з кібербезпеки, який спеціалізується на пошуку

вразливостей у комп'ютерних системах. Діючи як етичний хакер,

пентестер проводить контрольовані атаки для виявлення потенційних

вразливостей. Їхнє завдання полягає в моделюванні сценаріїв вторгнення,

перевірці стійкості інфраструктури та створенні комплексного звіту, який

дозволяє компаніям посилити захист конфіденційних даних, що

знаходяться в зоні ризику, від хакерів і запобігти загрозам кібератак.

3.

4.

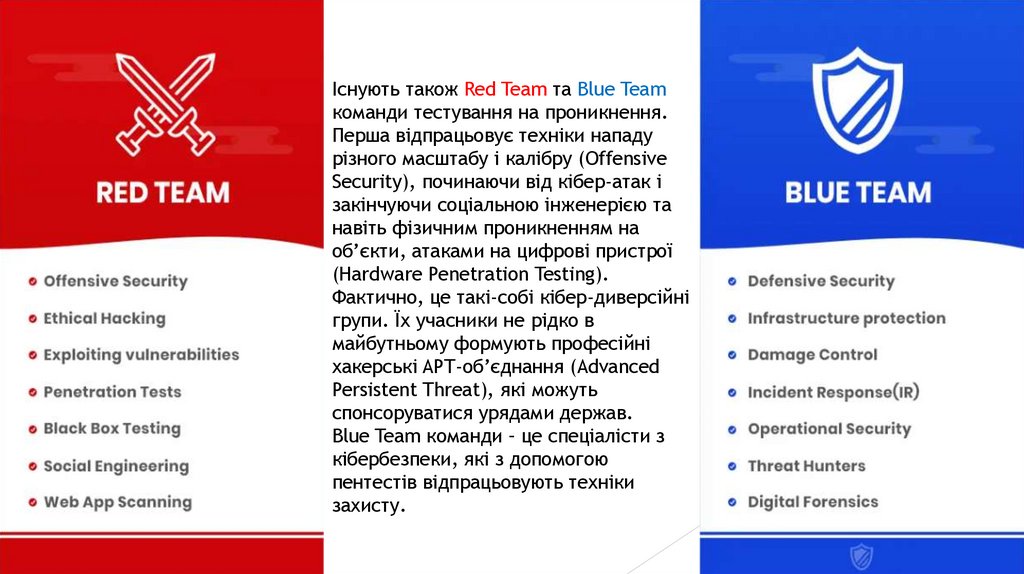

Існують також Red Team та Blue Teamкоманди тестування на проникнення.

Перша відпрацьовує техніки нападу

різного масштабу і калібру (Offensive

Security), починаючи від кібер-атак і

закінчуючи соціальною інженерією та

навіть фізичним проникненням на

об’єкти, атаками на цифрові пристрої

(Hardware Penetration Testing).

Фактично, це такі-собі кібер-диверсійні

групи. Їх учасники не рідко в

майбутньому формують професійні

хакерські APT-об’єднання (Advanced

Persistent Threat), які можуть

спонсоруватися урядами держав.

Blue Team команди – це спеціалісти з

кібербезпеки, які з допомогою

пентестів відпрацьовують техніки

захисту.

5. Процес найму на посаду Penetration Tester

Відбір резюме: Досвід із Kali Linux, Metasploit, знання мережевихпротоколів.

HR-інтерв’ю: Мотивація, етичні принципи.

Технічне інтерв’ю: Завдання на сканування мережі, експлуатацію

вразливостей.

Практичне завдання: Тест на проникнення у віртуальну систему.

Фінальне інтерв’ю: Обговорення стратегій тестування з керівником.

6.

Договір на проведення пентесту—це юридичний документ, якийукладається у двосторонньому порядку між замовником і

виконавцем. В ньому прописуються усі умови, домовленості та

будь-які інші деталі співпраці. У договорі вказується перелік

наданих послуг, строки та вартість, відповідальність сторін. Якщо

пентест внутрішній, то також визначається порядок передачі

необхідних доступів, складається карта об’єктів інфраструктури.

Обов’язковим є також пункт про нерозголошення і

конфіденційність інформації (NDA). Додатково можна підписати

SLA (Service Level Agreement) – це договір про рівень надання

послуг.

7. Припинення роботи

Позбавлення доступу до всіх систем та додатків, які обробляютьконфіденційну інформацію;

Заборона фізичного доступу;

Позбавлення всіх посвідчень, ключів, смарт-карт, тощо;

Звільнення.

8. Наслідки від витоку даних

1. Репутаційні втрати для компанії2. Фінансові збитки

Витік даних може спричинити штрафи за порушення нормативних вимог

(наприклад, GDPR у Європі чи Закону України "Про захист персональних

даних"), а також витрати на розслідування інциденту та компенсації

постраждалим.

3. Компрометація внутрішньої безпеки

Якщо під час найму витікають конфіденційні дані (наприклад, інформація про

вразливості систем, які кандидат тестував у рамках технічного завдання, або

внутрішні документи компанії), це може підірвати довіру клієнтів, партнерів і

користувачів до Google чи іншої компанії.

Якщо кандидат на посаду пентестера отримує доступ до тестових систем або

документації, а потім ці дані витікають

4. Юридичні наслідки

Витік даних може порушити законодавство про захист інформації (наприклад,

Закон України "Про основні засади забезпечення кібербезпеки України" чи

міжнародні стандарти, такі як ISO 27001), що призведе до судових позовів або

розслідувань.

Интернет

Интернет