Похожие презентации:

Корпоративная защита от внутренних угроз информационной безопасности

1.

AtomSkills2024

Конкурсное задание компетенции

«Корпоративная защита от внутренних

угроз информационной безопасности»

2.

«Стройатом» — ведущее предприятие, занимающееся сопровождениемстроительства зданий Госкорпорации. В рамках деятельности по сопровождению

строительства «Стройатом» осуществляет авторский надзор за сооружением

зданий, а также разрабатывает рабочую документацию по созданию,

реконструкции и модернизации действующих зданий.

Численность сотрудников — 4 000 человек.

«Стройатом» является акционерным обществом, входит в контур управления

государственной корпорации.

«Стройатом» находится в крупном мегаполисе в центре города. Для

инженеров, осуществляющих авторский надзор и шефмонтаж изделий за

пределами площадок Организации, реализован доступ удалённых работников к ИС

предприятия и системе электронной почты — OWA и веб-интерфейсы систем

опубликованы в сети Интернет через Microsoft Forefront TMG. Допускается

использование личной техники для удалённого доступа.

В здании «Стройатом» находится стационарные АРМ всех сотрудников

предприятия, серверная, в которой размещены информационные системы

организации:

Система управления проектами предназначена для отслеживания прогресса

проектов, в них также содержится информация о бюджетировании, ресурсах

предприятия. Она является централизованной для всех сотрудников предприятия,

однако внутри себя имеет разграничительную систему доступа.

СAD-системы используются для создания, анализа и хранения проектной

документации объектов.

ERP-система,

предназначенная

для

сопровождения

договорной

деятельности, планирования производства ведения бухгалтерского, финансового

учёта и кадрового учёта (сведения о ФИО и возрасте, должностях, табельных

номерах, заработных платах, составах семей, об образовании, паспортные данные

работников, фотография и статус «уволен/работает»).

Система электронного документооборота (СЭД), предназначенная для

организации документооборота с внутренними и внешними корреспондентами,

сопровождения договорной деятельности (сведения о ФИО, должностях, кадровые

сведения (фотографии работников Организации, паспортные данные, СНИЛС,

сведения о прохождении военной службы, данные об образовании работников

Организации), рабочие и личные номера телефонов, рабочие и личные адреса

электронной почты).

AtomSkills 2024 ⚛ Корпоративная защита от внутренних угроз информационной безопасности

2

3.

Система контроля и управления доступом (СКУД), предназначенная дляуправления доступом на территорию Организации, обрабатывает сведения о

работниках и посетителях Организации (ФИО, должность, табельный номер (при

наличии), паспортные данные, сведения об автотранспортном средстве (для

проезда на территорию), фотографии лиц работников и посетителей). СКУД хранит

сведения о работниках и посетителях Организации за 3-х летний период. За неделю

регистрируется 200 новых посетителей Организации.

Система управления отношениями с клиентами (СRM-система)

предназначена для отслеживания контакта с клиентами и помогает управлять

запросами и обращениями клиентов. В системе хранятся реквизиты клиентов,

информация о контактном лице клиента (ФИО, рабочий номер телефона, рабочий

email-адрес), а также история всех обращений клиента.

Также в «Стройатом» используется оборудование виртуальной реальности,

которое может применятся для визуализации проектов, тренинга клиентского

персонала и для симуляции рабочих сред.

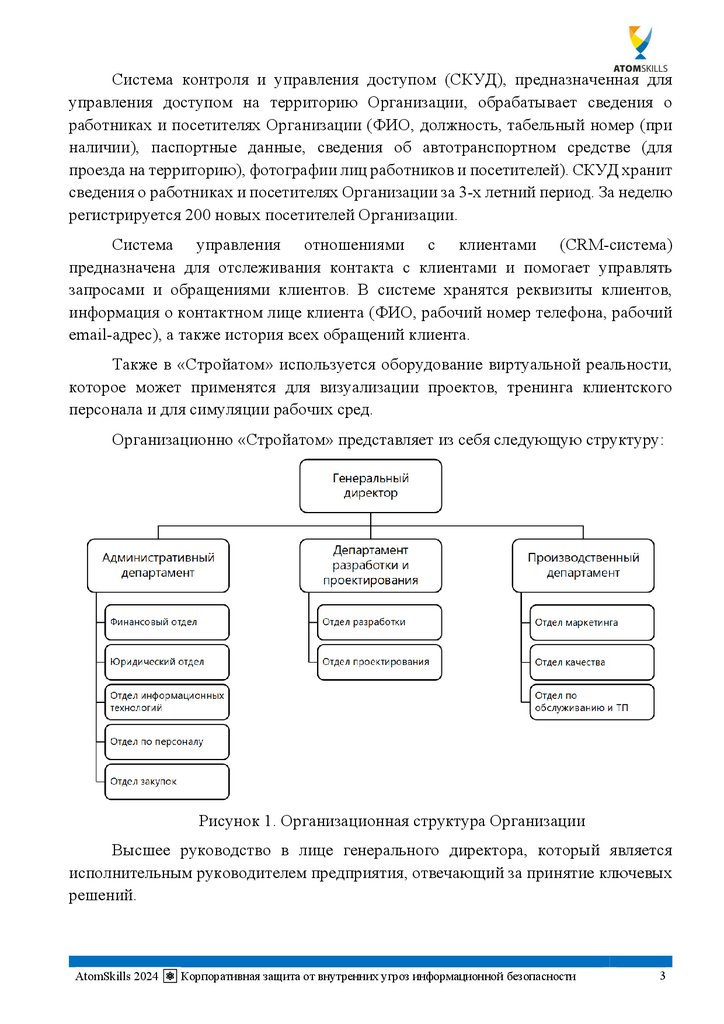

Организационно «Стройатом» представляет из себя следующую структуру:

Рисунок 1. Организационная структура Организации

Высшее руководство в лице генерального директора, который является

исполнительным руководителем предприятия, отвечающий за принятие ключевых

решений.

AtomSkills 2024 ⚛ Корпоративная защита от внутренних угроз информационной безопасности

3

4.

Департамент разработки и проектирования включает в себя отделы,занимающихся созданием технических решений и чертежей.

Производственный департамент отвечает за реализацию проектов.

Отдел маркетинга занимается взаимодействием с заказчиками, разработкой

стратегий продаж и управления маркетинговыми и рекламными кампаниями.

Отдел закупок, отвечает за закупку необходимых материалов, оборудования

и услуг для проектов.

Отдел качества обеспечивает контроль качества продукции или услуг

«Стройатом».

Отдел по персоналу занимается наймом, обучением, развитием и

управлением персоналом компании.

Отдел по обслуживанию и технической поддержке обеспечивает

обслуживание и поддержку продукции после их реализации, включая сервисное

обслуживание и ремонт.

Также в «Стройатом» присутствует административный департамент,

включающий в себя, такие отделы как финансовый, юридический и IT-отдел. ITотдел (Отдел информационных технологий) занимается всеми работами,

связанными с информационной безопасностью.

Текущие настройки прав доступа позволяют всем пользователям

Организации подключаться ко всем информационным ресурсам Организации.

IT-инфраструктура организации выглядит следующим образом:

Сетевая инфраструктура включает в себя сетевые устройства pfSense. Для

удаленных мест используется маршрутизация по белому IP-адресу, где для каждой

ИС выделен свой порт подключения. Все информационные системы опубликованы

в Интернет.

Обрабатываемые информационными системами данные хранятся на

централизованном файловом сервере в отдельных каталогах (по принадлежности к

отделу и Информационной системам).

Система корпоративной электронной почты находится на базе Microsoft

Exchange.

Домен Active Directory, в котором обрабатываются ФИО, должности,

табельные номера, рабочие адреса электронной почты и рабочие телефоны

работников, авторизационная и аутентификационная информация.

Во всех ИС применяется доменная аутентификация пользователей.

AtomSkills 2024 ⚛ Корпоративная защита от внутренних угроз информационной безопасности

4

5.

Порядок работы с СЭД, ERP и CAD допускает сохранение информации изэтих ИС на АРМ пользователей.

Вычислительная сеть Организации сегментирована на «серверный» и

«пользовательский» сегменты, в которых расположены серверное оборудование и

АРМ пользователей соответственно. Сегментирование проводилось в целях

ограничения воздействия широковещательных штормов на серверное

оборудование, настроены минимальные ограничения по сетевому взаимодействию

между сегментами.

Ограничение сетевого взаимодействия между объектами, находящимися

внутри сегментов сети, не применяется. Сегмент DMZ отсутствует.

Доступ ко всем ИС осуществляется с использованием «толстого» клиента, за

исключением СЭД и Системы управления проектами, предлагающей веб-доступ

через браузер.

АРМ пользователей и серверы работают под управлением Microsoft

Windows, на всех АРМ. В «Стройатом» было решено, что закупаемые продукты

для повышения уровня безопасности предприятия должны быть исключительно

российского происхождения.

Со всех АРМ сотрудников имеется доступ в Интернет. Доступ в Интернет

ничем не ограничен и никак не контролируется.

Уязвимости в программном обеспечении устраняются по решению

специалистов ИТ-подразделения, порядок выявления уязвимостей и их устранения

не определён.

Используются съёмные носители информации, но порядок их использования

не регламентирован.

Устройства,

отсутствуют.

имеющие

сертификаты

ФСТЭК

России/ФСБ

России,

Территория «Стройатом» находится под круглосуточной охраной,

осуществляемой подрядной организацией (ЧОП) на договорной основе по

утверждённому регламенту взаимодействия. Сотрудники ЧОП являются

пользователями СКУД и системы видеонаблюдения.

Сотрудники ЧОП на КПП проводят сравнение фото, отображаемого при

срабатывании электронного пропуска, с лицом человека, входящего на территорию

Предприятия.

Системы видеонаблюдения используются при проведении

служебных расследований, в том числе для визуальной идентификации лиц.

AtomSkills 2024 ⚛ Корпоративная защита от внутренних угроз информационной безопасности

5

6.

В «Стройатом» действуют следующие регламентирующие документы вобласти информационной безопасности, введённые в действие приказом по

Организации:

1.

2.

3.

Регламент резервного копирования.

Политика Информационной безопасности.

Список информации, принадлежащей к коммерческой тайне.

Утверждён регламент взаимодействия с ЧОП, определён внутриобъектовый

режим.

Режим коммерческой тайны внедрён.

При трудоустройстве работники подписывают согласие на обработку их

персональных данных с разрешением публиковать внутри предприятия сведения о

ФИО, рабочем телефоне и адресе рабочей электронной почты, должности и

наименовании отдела. Посетители «Стройатом» также подписывают согласие на

обработку их персональных данных в целях осуществления контроля доступа на

территорию.

В

«Стройатом»

государственную тайну.

не

обрабатываются

сведения,

составляющие

Вопросами информационной безопасности исторически занимается

подразделение по информационным технологиям, по остаточному принципу.

Отдельное подразделение (работник) по ИБ – отсутствовали до настоящего

момента.

Руководитель Организации нанял группу специалистов по Информационной

безопасности, которые оказались в прямом подчинении у руководителя ИТ.

Было проведено совещание, на котором были определены события, которые

для «Стройатом» могут нести критические последствия. Такие события в рамках

настоящего задания названы «недопустимыми».

AtomSkills 2024 ⚛ Корпоративная защита от внутренних угроз информационной безопасности

6

7.

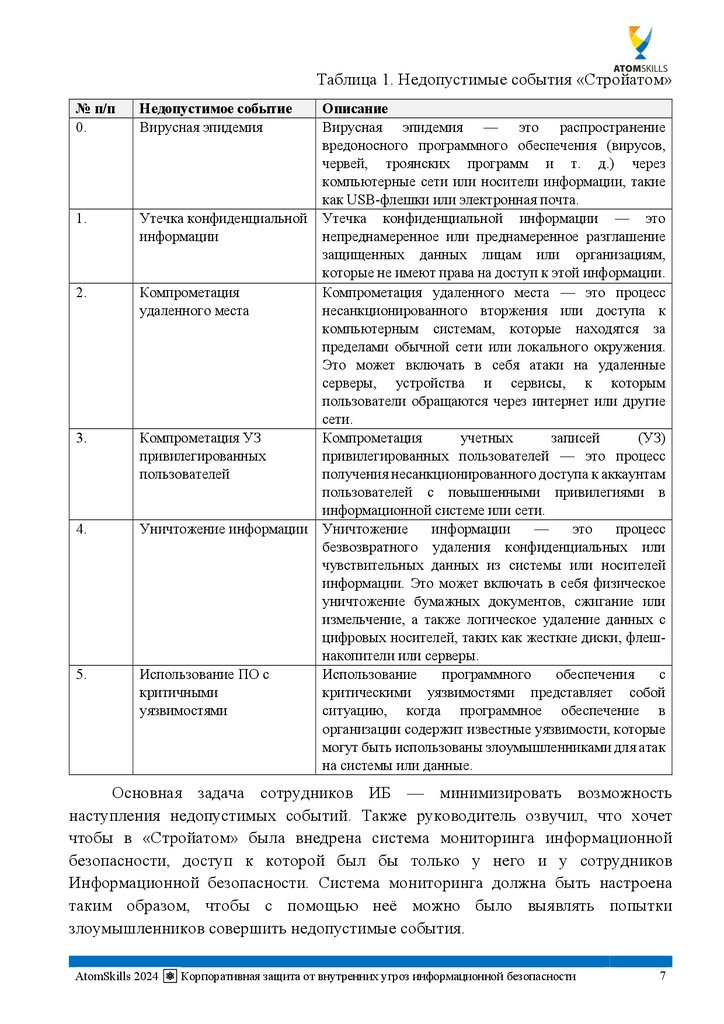

Таблица 1. Недопустимые события «Стройатом»№ п/п

0.

1.

2.

3.

4.

5.

Недопустимое событие

Вирусная эпидемия

Описание

Вирусная эпидемия — это распространение

вредоносного программного обеспечения (вирусов,

червей, троянских программ и т. д.) через

компьютерные сети или носители информации, такие

как USB-флешки или электронная почта.

Утечка конфиденциальной Утечка конфиденциальной информации — это

информации

непреднамеренное или преднамеренное разглашение

защищенных данных лицам или организациям,

которые не имеют права на доступ к этой информации.

Компрометация

Компрометация удаленного места — это процесс

удаленного места

несанкционированного вторжения или доступа к

компьютерным системам, которые находятся за

пределами обычной сети или локального окружения.

Это может включать в себя атаки на удаленные

серверы, устройства и сервисы, к которым

пользователи обращаются через интернет или другие

сети.

Компрометация УЗ

Компрометация

учетных

записей

(УЗ)

привилегированных

привилегированных пользователей — это процесс

пользователей

получения несанкционированного доступа к аккаунтам

пользователей с повышенными привилегиями в

информационной системе или сети.

Уничтожение информации Уничтожение

информации

—

это

процесс

безвозвратного удаления конфиденциальных или

чувствительных данных из системы или носителей

информации. Это может включать в себя физическое

уничтожение бумажных документов, сжигание или

измельчение, а также логическое удаление данных с

цифровых носителей, таких как жесткие диски, флешнакопители или серверы.

Использование ПО с

Использование

программного

обеспечения

с

критичными

критическими уязвимостями представляет собой

уязвимостями

ситуацию, когда программное обеспечение в

организации содержит известные уязвимости, которые

могут быть использованы злоумышленниками для атак

на системы или данные.

Основная задача сотрудников ИБ — минимизировать возможность

наступления недопустимых событий. Также руководитель озвучил, что хочет

чтобы в «Стройатом» была внедрена система мониторинга информационной

безопасности, доступ к которой был бы только у него и у сотрудников

Информационной безопасности. Система мониторинга должна быть настроена

таким образом, чтобы с помощью неё можно было выявлять попытки

злоумышленников совершить недопустимые события.

AtomSkills 2024 ⚛ Корпоративная защита от внутренних угроз информационной безопасности

7

8.

Задание:Теоретическая часть:

1.

Определить типы защищаемой информации. Занести информацию в

Шаблон 1.

2.

Используя исходные данные и составленный перечень защищаемых

информационных ресурсов, провести их классификацию/категорирование, в

случае если это требуется. Занести информацию в Шаблон 2.

3.

В Таблице 1 указаны недопустимые для Предприятия события.

Необходимо предложить меры (технические и организационные) для

предотвращения недопустимых событий. Заполнить Шаблон 3 и 4.

4.

В организационных мерах должны быть документы, которые

необходимо принять на Предприятии, а также действия организационного

характера (см. пример в Шаблоне № 4).

5.

В технических мерах необходимо в случае возможной реализации (в

ИЛ имеется класс СЗИ, с помощью которого можно реализовать техническую

меру) приложить скриншот с корректными настройками СЗИ и краткое описание.

Директория, в которой должны быть сохранены скриншоты указана в Шаблоне №3.

В случае, если класс СЗИ не представлен в Инфраструктурном листе и

аргументирована

невозможность

закрытия

недопустимого

события,

предложенными организаторами СЗИ, можно описать принцип работы

предлагаемого вами класса СЗИ.

6.

Требуется подготовить презентацию в формате отчета о проделанной

работе руководству Организации, с описанием первоначального состояния

Организации, реализованными (в ходе исполнения задания) и предлагаемыми

мерами (без детального описания технических настроек). Финальный слайд

должен включать в себя Roadmap по развитию ИБ в «Стройатоме» на ближайший

год.

Тайминг на презентацию: 10 минут строго.

Вопрос-ответ: 5 минут строго.

AtomSkills 2024 ⚛ Корпоративная защита от внутренних угроз информационной безопасности

8

9.

Готовую презентацию необходимо сдать в С+3, однако для подготовкивыступления перед руководством её можно забрать с собой. На процедуре защиты

презентации будет выдана презентация, которую вы сдали в C+3.

Практическая часть:

На стенде в виртуальной среде эмулируется инфраструктура вычислительной

сети Организации, предложен набор средств защиты информации (см. уточнения

и ограничения).

Требуется провести внедрение средств защиты информации, выбранных для

нейтрализации угроз безопасности информации и недопустимых событий и их

конфигурирование,

достаточное для

демонстрации

работоспособности

внедрённых СЗИ и возможности нейтрализации угроз (см. уточнения и

ограничения).

AtomSkills 2024 ⚛ Корпоративная защита от внутренних угроз информационной безопасности

9

10.

Уточнения и ограничения:На стенде в виртуальной среде, предложенной для выполнения задания не

развернуты указанные в исходных данных ИС. Разворачивать дополнительно для

выполнения задания данные системы не требуется.

Принимается, что совокупность информации о финансовой деятельности

Организации составляет коммерческую тайну. При этом совокупность

информации о договорной деятельности конфиденциальной не является, поскольку

Организация публикует сведения о заключённых договорах в соответствии с 223ФЗ.

В состав мер по нейтрализации угроз безопасности информации могут

входить в том числе внесение изменений в процесс обработки информации в ИС

Организации, изменение характеристик ИС Организации и её информационной

инфраструктуры (например – создание реплики ИС с ограниченным набором

обрабатываемой информации, дополнительная сегментация сети…), и т.п. Однако

это не должно вести к прерыванию и/или замедлению бизнес-процессов

предприятия.

Ограничений на количество объектов информатизации, выделяемых в

информационной инфраструктуре Организации, не установлено.

В ходе выполнения задания допускается создание дополнительных

виртуальных машин для размещения компонентов СЗИ.

Настройка сетевого оборудования отличного от изначальной структуры

настраивается сугубо участниками. Ошибки, допущенные участниками, должны

быть устранены самими участниками. В том числе ошибки, допущенные при

изменении/настройке виртуальных машин.

Сетевое оборудование может не иметь прикладных пользовательских

настроек согласно описанию задания. NAT реализован правилами по-умолчанию.

Правила переадресации портов могут быть не настроены на сетевом оборудовании.

AtomSkills 2024 ⚛ Корпоративная защита от внутренних угроз информационной безопасности

10

Информатика

Информатика