Похожие презентации:

Основы криптографической защиты информации

1. Основы криптографической защиты информации

Ливак Е.Н.доцент кафедры системного

программирования и компьютерной

безопасности

Гродненского государственного

университета имени Янки Купалы

канд.техн.наук

2. ТРИ составляющие безопасности

КОНФИДЕНЦИАЛЬНОСТЬЦЕЛОСТНОСТЬ

ДОСТУПНОСТЬ

3. Функции защиты = Безопасность

Обеспечить защиту (безопасность) данных означает обеспечитьКонфиденциальность

Аутентификацию

Целостность

Невозможность обмана

Управление доступом к ценным ресурсам

Доступность ресурсов

Криптография обеспечивает функции, которые подчеркнуты

4. Службы безопасности (система защиты) должны предоставить пользователю следующие возможности

Защита конфиденциальности (гарантировать клиенту конфиденциальностьданных)

Авторизация/получение прав доступа (обеспечить санкционированный

доступ к данным и ценным ресурсам)

Аутентификация прав доступа (обеспечить проверку подлинности прав

доступа к данным и ценным ресурсам)

Верификация целостности данных (предоставить клиенту подтверждение

правильности данных)

Подтверждение неаннулируемости (клиент получает свидетельство о том, что

отправитель тот, за кого себя выдает, и получает информацию действительно

адресат)

Доступность услуг (клиент получает доступ к ресурсам, когда запрашивает их)

Аудит (регистрация в контрольных журналах операций, влияющих на безопасность)

5. Криптографическая защита информации

Цель - скрыть содержание информации(обеспечение конфиденциальности).

Основа - функциональное преобразование

информации.

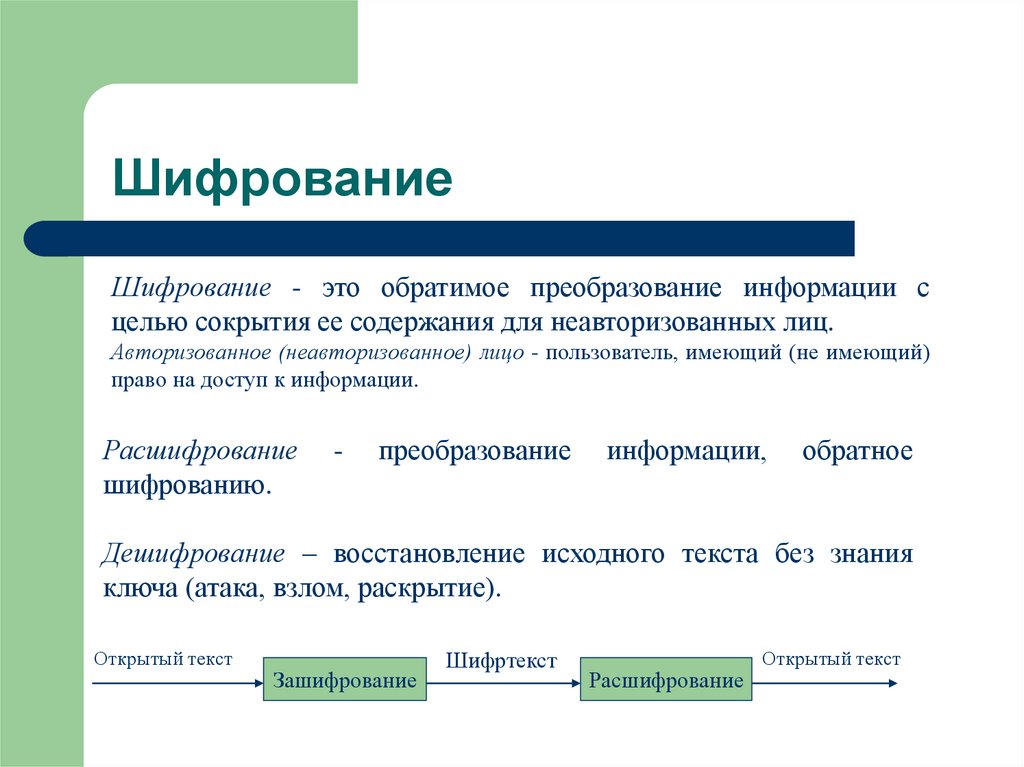

6. Шифрование

Шифрование - это обратимое преобразование информации сцелью сокрытия ее содержания для неавторизованных лиц.

Авторизованное (неавторизованное) лицо - пользователь, имеющий (не имеющий)

право на доступ к информации.

Расшифрование

шифрованию.

-

преобразование

информации,

обратное

Дешифрование – восстановление исходного текста без знания

ключа (атака, взлом, раскрытие).

Открытый текст

Зашифрование

Шифртекст

Расшифрование

Открытый текст

7. Криптография и криптоанализ (по Брюсу Шнайеру)

Искусство и наука защиты сообщений называетсякриптографией,

а специалисты, занимающиеся ей – криптографами.

Криптоаналитиками называют людей, которые

используют криптоанализ – искусство и науку взлома

шифртекстов (дешифрование).

Отрасль математики, охватывающая как криптографию,

так и криптоанализ, называется криптологией, а люди,

которые ей занимаются – криптологами.

8. Простейшие методы шифрования

Простые шифры:подстановки

перестановки.

Подстановка

Ключ – переставленный алфавит, буквами которого заменяют буквы

нормального алфавита

Пусть А – Б, Б – В, В – Г, …..

Тогда открытый текст ЗАЩИТА – шифртекст ИБЭКУБ

Шифрование простой подстановкой на коротких алфавитах (русский,

латинский) обеспечивает слабую защиту текста.

Т.к. распределение частот отдельных символов в открытом тексте

сохраняется неизменным и в шифртексте.

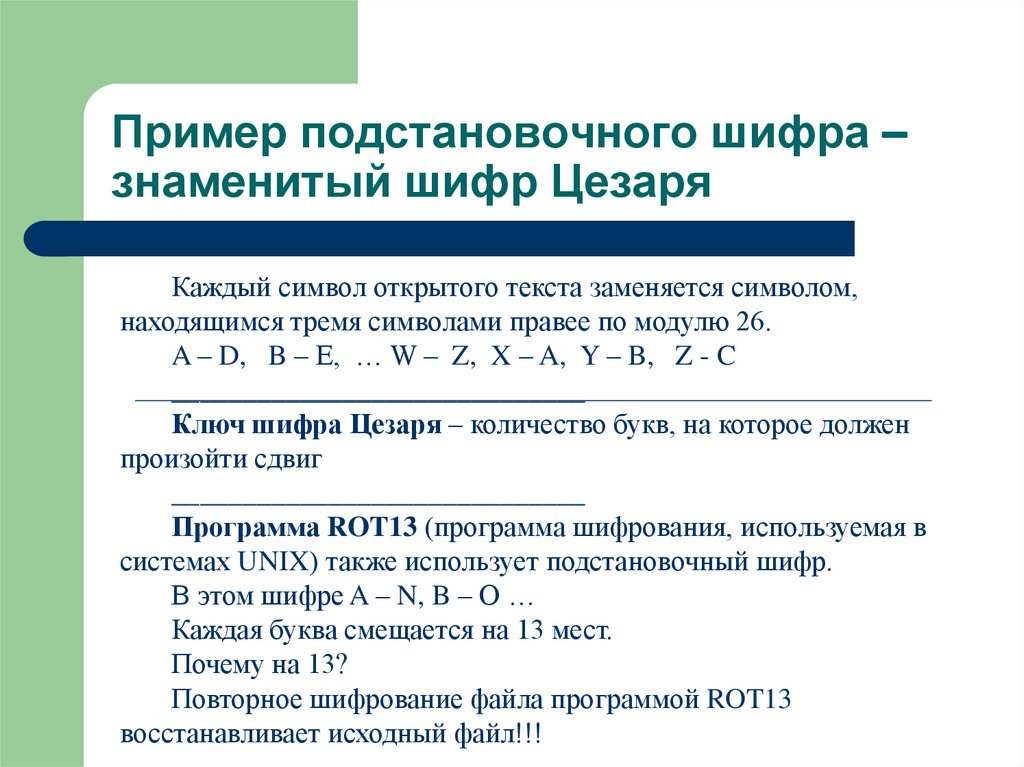

9. Пример подстановочного шифра – знаменитый шифр Цезаря

Каждый символ открытого текста заменяется символом,находящимся тремя символами правее по модулю 26.

A – D, B – E, … W – Z, X – A, Y – B, Z - C

_____________________________

Ключ шифра Цезаря – количество букв, на которое должен

произойти сдвиг

_____________________________

Программа ROT13 (программа шифрования, используемая в

системах UNIX) также использует подстановочный шифр.

В этом шифре A – N, B – O …

Каждая буква смещается на 13 мест.

Почему на 13?

Повторное шифрование файла программой ROT13

восстанавливает исходный файл!!!

10. Простейшие методы шифрования

Простые шифры:подстановки

перестановки.

Перестановка

Ключ – переставленные буквы открытого текста

(переставляются не буквы алфавита, а буквы сообщения)

Пусть перестановка задана таблицей

1–6 2–4 3–2

4–1 5–3

6 –5

Тогда открытый текст ЗАЩИТА – шифртекст ИЩТААЗ

Распределение частот отдельных символов в открытом тексте сохраняется

неизменным и в шифртексте.

11. Составной шифр

Произведение простых шифров дает составной шифр,который является более надежным, но обеспечивает

легкость шифрования и расшифрования.

Пусть

1) перестановка задана таблицей

1–6 2–4 3–2

4–1 5–3

2) подстановка А – Б, Б – В, В – Г, …..

Тогда

ЗАЩИТА –> ИЩТААЗ -> КЭУББИ

6 –5

Многократное чередование простых шифров дает, как

правило, стойкий криптоалгоритм.

12. Перестановки или подстановки?

Перестановки используются во многих современныхалгоритмах.

Однако такие шифры требуют большого объема памяти, а

иногда – использования сообщений строго заданного

размера.

Поэтому чаще используются подстановочные шифры.

13. Любимый метод начинающих – это шифрование с помощью операции XOR

Специфика этой операции такова, что процедура шифрованиясовпадает с процедурой расшифрования, следовательно, реализовать

механизм защиты очень просто.

В самом деле,

0 xor 0 = 0

0 xor 1 = 1

Text xor Key = Shifr

1 xor 0 = 1

Shifr xor Key = Text

1 xor 1 = 0

Заметим, что стойкость такого алгоритма является очень низкой.

«Конечно, алгоритм XOR может помешать вашей младшей сестре прочитать

ваши файлы, но настоящего криптоаналитика он задержит только на минуту»

(Б. Шнайер)

Д.З. Изучить и реализовать технику взлома данного механизма.

14. Характеристики алгоритмов

Производительность.Надежность.

Стоимость лицензии.

Стойкость (качество) защиты.

15. Существующие криптосистемы принято разделять на два класса:

I.II.

Симметричные

Асимметричные

Обсуждение – в следующей лекции

Информатика

Информатика