Похожие презентации:

Основы информационной безопасности. Семинар 3:

1. Основы информационной безопасности

Семинар 3: разработка плана сети в Cisco PacketTracer

Разработка проекта документа – Матрица доступа.

Специалист по информационной безопасности АО «КОНСИСТОС»

к.т.н. Атакищев А.О.

2.

Доклады1. Средства доверенной загрузки. Назначение, классификация, требования

2. Разработка безопасного программного обеспечения в соответствии с ГОСТ Р 56939-2016.

Понятия и средства статического и динамического анализа программного обеспечения.

Понятие фаззинга. Функциональное тестирование программного обеспечения.

2

3.

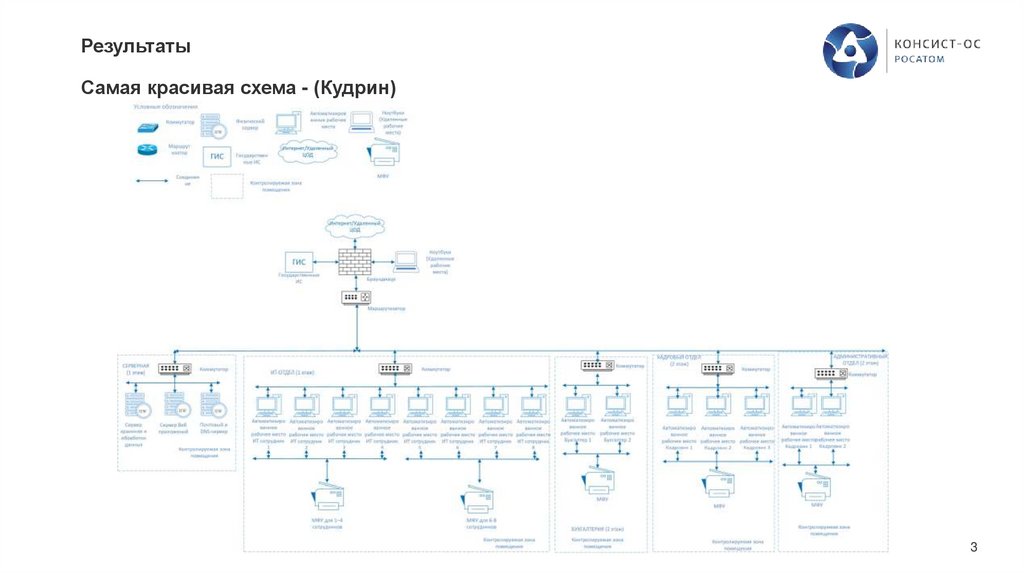

РезультатыСамая красивая схема - (Кудрин)

3

4.

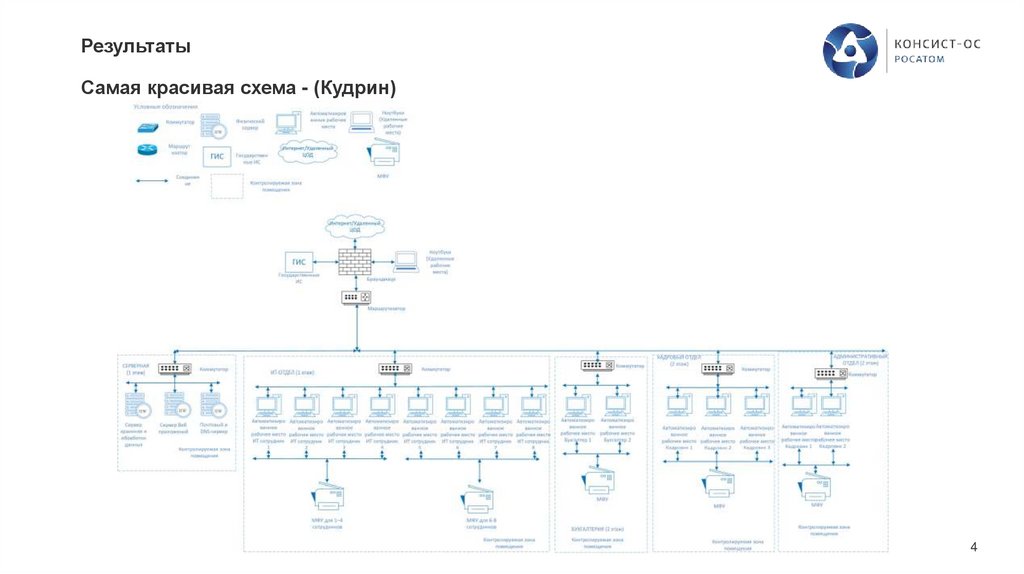

РезультатыСамая красивая схема - (Кудрин)

4

5.

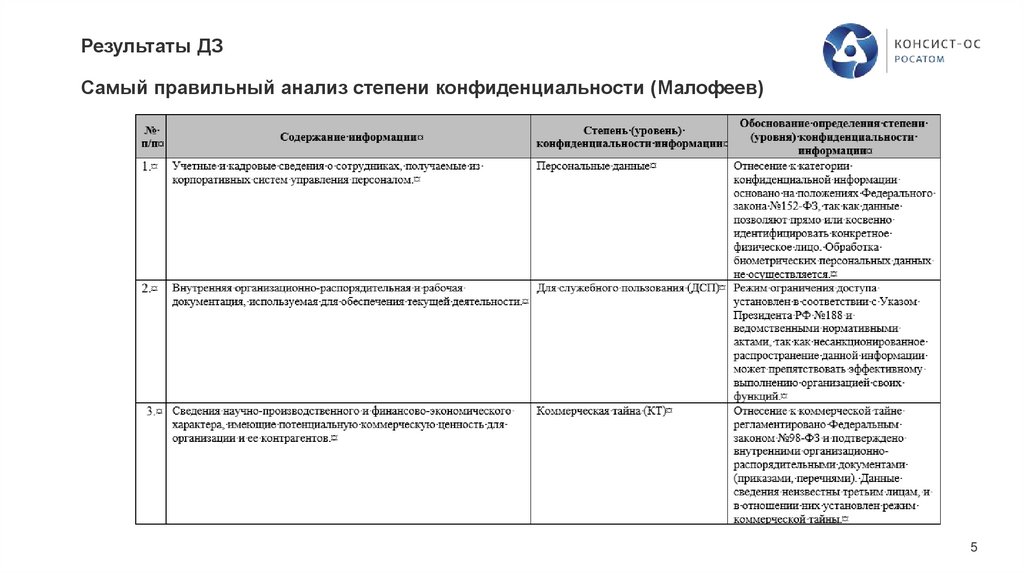

Результаты ДЗСамый правильный анализ степени конфиденциальности (Малофеев)

5

6.

Результаты ТестаВопрос про коммутаторы – правильный ответ – нет правильного

ответа

6

7.

ОпределениеУправление доступом (УД) — это совокупность политик, механизмов и процедур,

предназначенных для контроля к каким объектам имеют права субъекты доступа согласно ролям

в системе.

Ключевые документы

Приказ ФСТЭК России № 17 "Об утверждении требований о защите информации в АС

(Автоматизированных системах)" — основной документ, детализирующий требования к УД.

Приказ ФСТЭК России № 21 "Об утверждении Состава и содержания организационных и

технических мер по обеспечению безопасности ПДн при их обработке в ИСПДн.

7

8.

Типы доступа1. Дискреционное управление доступом (Discretionary Access Control — DAC)

Дискреционное управление доступом (Discretionary Access Control, DAC) — это модель

управления доступом, в которой владельцы ресурсов (файлов, объектов и т. д.) самостоятельно

определяют, кто и каким образом может получать доступ к этим ресурсам. Термин «дискреционный»

означает, что владелец обладает дискрецией (свободой) в определении прав доступа

Примеры:

Файловая система NTFS: Права "Read", "Write", "Modify" для пользователей и групп.

Unix/Linux системы: Права rwx (read, write, execute) для владельца, группы и всех остальных.

Плюсы: Гибкость, простота администрирования в малых группах.

Минусы: Низкая безопасность, сложность централизованного управления в крупных системах.

8

9.

Типы доступа2. Ролевое управление доступом (Role-Based Access Control, RBAC) — это подход к

управлению правами доступа пользователей к ресурсам системы, основанный на их ролях. Вместо

назначения прав каждому пользователю точечно права доступа группируются по ролям, а пользователи

получают доступ к ресурсам уже в зависимости от своей роли.

RBAC позволяет централизованно управлять доступом, что упрощает администрирование.

Администраторы могут легко добавлять, изменять или удалять роли, а также назначать их

пользователям

Ключевой принцип: "Субъект -> Роль -> Права".

Примеры:

Корпоративная информационная система: Роли "Бухгалтер", "Менеджер по продажам",

"Директор". Бухгалтер имеет доступ к 1С, менеджер — к CRM, директор — ко всему.

Active Directory: Пользователи включаются в группы ("Accountants", "HR"), которым назначаются

права.

Плюсы: Централизация управления, легкость аудита, соблюдение принципа минимальных

привилегий, масштабируемость.

Минусы: Требует тщательного проектирования ролевой модели.

9

10.

Типы доступа2.3. Мандатное управление доступом (Mandatory Access Control — MAC)

Суть: Права доступа определяются централизованной политикой безопасности на основе

меток (ярлыков) конфиденциальности, присвоенных как субъектам (пользователям), так и

объектам (данным). Пользователь не может изменить эти права.

Ключевой принцип: Система принимает решение на основе сравнения меток. Доступ

разрешен, только если уровень доверия субъекта не ниже уровня конфиденциальности объекта.

Примеры:

Государственные и военные системы с грифами "Секретно", "Совершенно

секретно".

Реализации в ОС: Security-Enhanced Linux (SELinux) в Linux, TrustedBSD в FreeBSD.

Плюсы: Очень высокая безопасность, строгое централизованное управление,

предотвращение утечек.

Минусы: Высокая сложность администрирования и настройки, негибкость.

10

11.

Типы доступа2.3. Мандатное управление доступом (Mandatory Access Control — MAC)

Суть: Права доступа определяются централизованной политикой безопасности на основе

меток (ярлыков) конфиденциальности, присвоенных как субъектам (пользователям), так и

объектам (данным). Пользователь не может изменить эти права.

Ключевой принцип: Система принимает решение на основе сравнения меток. Доступ

разрешен, только если уровень доверия субъекта не ниже уровня конфиденциальности объекта.

Примеры:

Государственные и военные системы с грифами "Секретно", "Совершенно

секретно".

Реализации в ОС: Security-Enhanced Linux (SELinux) в Linux, TrustedBSD в FreeBSD.

Плюсы: Очень высокая безопасность, строгое централизованное управление,

предотвращение утечек.

Astra

Linux —Высокая

это российская

ОС,администрирования

специально разработанная

для работы

с информацией

Минусы:

сложность

и настройки,

негибкость.

ограниченного доступа (государственная тайна, конфиденциальные данные). Её мандатная

система — это не просто надстройка, а глубоко интегрированный в ядро механизм.

11

12.

Типы доступаАрхитектура и ключевые понятия

В основе МУД в Astra Linux лежит модифицированное ядро Linux с реализацией модели Bell-LaPadula (с некоторыми

расширениями) и системы PARSEC.

Основные сущности:

Субъекты: Пользователи, процессы, программы.

Объекты: Файлы, каталоги, сокеты, устройства, процессы и т.д.

Мандатная метка (Метка безопасности): Присваивается каждому субъекту и объекту.

Это не просто цифра, а сложная структура.

Состав мандатной метки:

Уровень классификации (Уровень конфиденциальности):

0 (Общедоступный)

1 (Для служебного пользования)

2 (Секретно)

3 (Совершенно секретно)

12

13.

Мандатный тип доступа1. Неиерархические категории (Грифы "ДСП"):

Набор буквенных идентификаторов (например, A, B, C, D). Определяют тематику информации.

Объект может иметь несколько категорий (набор A,C), означающих, что он относится к этим темам.

2. Уровень целостности: Защита от несанкционированной модификации. Также имеет уровни от 0 до 3.

Ключевые правила (Модель Bell-LaPadula):

Простое свойство безопасности (No Read Up): Субъект не может читать объект,

если его мандатная метка ниже метки объекта. (Солдат не может читать приказ

генерала).

Свойство -сохранности (No Write Down): Субъект не

может записывать/изменять объект, если его мандатная метка выше метки

объекта. (Генерал не может случайно записать секретный план в общедоступный файл*).

Для соответствия требованиям ФСТЭК по высшим классам защищенности

использование МУД в Astra Linux не просто рекомендовано, а является необходимым и

штатным механизмом.

13

14.

Дополнительные механизмы и аудитПарольная защита от понижения уровня: При понижении уровня система может запросить пароль,

чтобы предотвратить случайную утечку данных из буфера обмена или временных файлов.

Изоляция сеансов: Запуск нескольких сеансов с разными уровнями на разных виртуальных консолях

(Ctrl+Alt+F1, F2...). Данные между ними не смешиваются.

Сквозное аудитирование: Все события мандатного контроля (смена уровня, попытки доступа)

записываются в защищенные журналы, которые нельзя удалить без соответствующего уровня доступа.

Просмотр через утилиту auditctl и ausearch.

14

15.

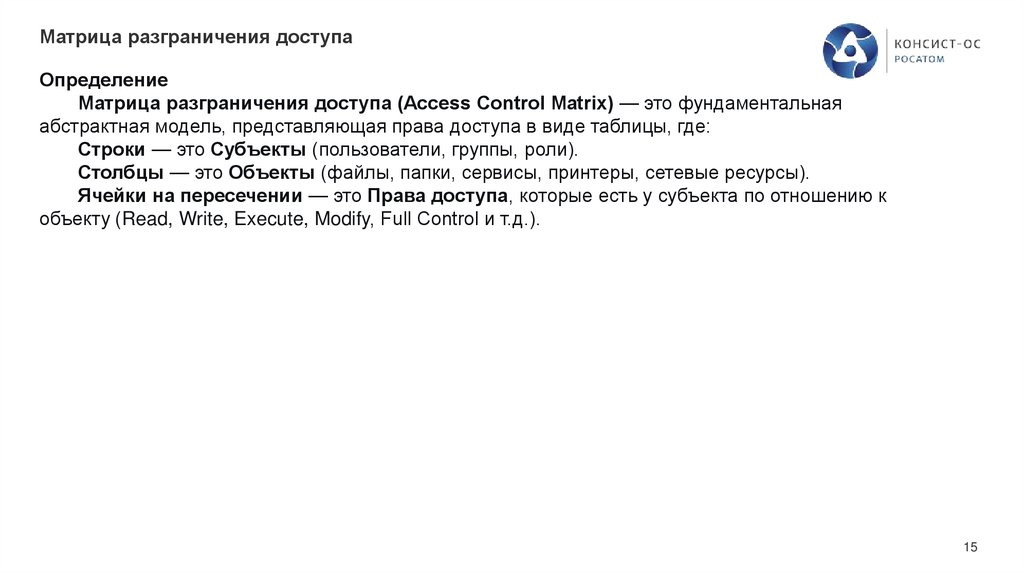

Матрица разграничения доступаОпределение

Матрица разграничения доступа (Access Control Matrix) — это фундаментальная

абстрактная модель, представляющая права доступа в виде таблицы, где:

Строки — это Субъекты (пользователи, группы, роли).

Столбцы — это Объекты (файлы, папки, сервисы, принтеры, сетевые ресурсы).

Ячейки на пересечении — это Права доступа, которые есть у субъекта по отношению к

объекту (Read, Write, Execute, Modify, Full Control и т.д.).

15

16.

Примеры16

17.

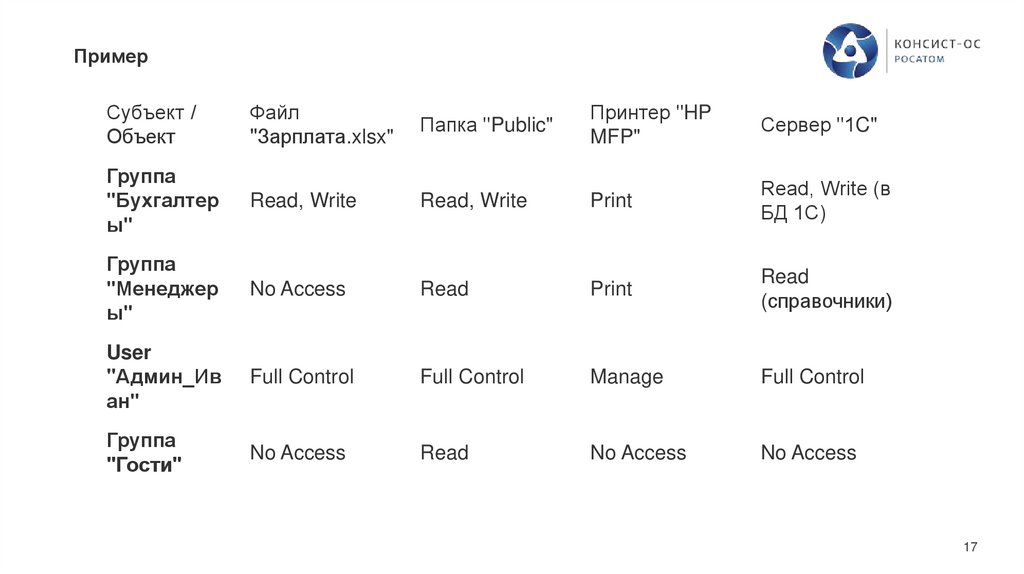

ПримерСубъект /

Объект

Файл

"Зарплата.xlsx"

Папка "Public"

Принтер "HP

MFP"

Сервер "1C"

Группа

"Бухгалтер

ы"

Read, Write

Read, Write

Read, Write (в

БД 1С)

Группа

"Менеджер

ы"

No Access

Read

Read

(справочники)

User

"Админ_Ив

ан"

Full Control

Full Control

Manage

Full Control

Группа

"Гости"

No Access

Read

No Access

No Access

17

18.

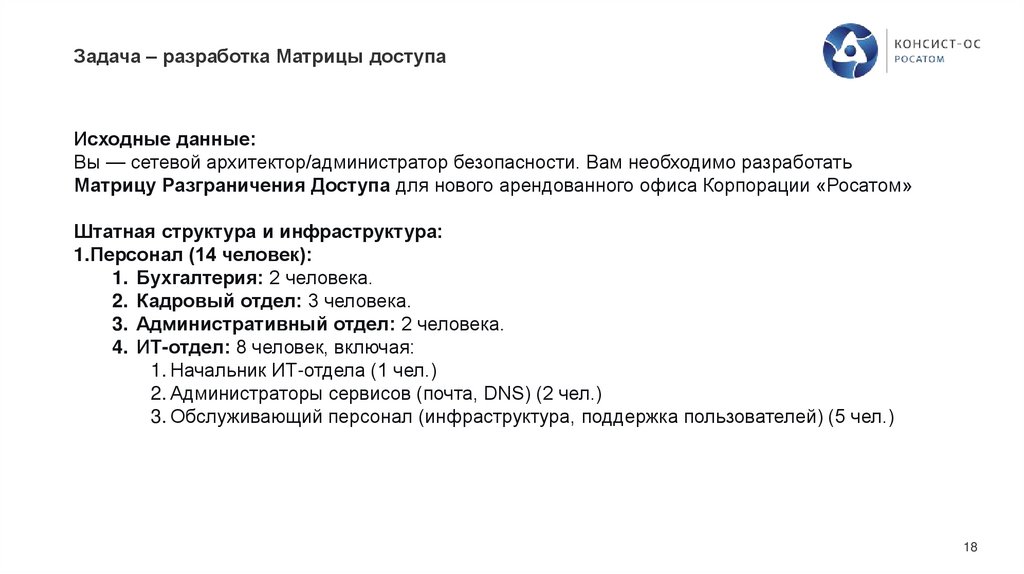

Задача – разработка Матрицы доступаИсходные данные:

Вы — сетевой архитектор/администратор безопасности. Вам необходимо разработать

Матрицу Разграничения Доступа для нового арендованного офиса Корпорации «Росатом»

Штатная структура и инфраструктура:

1.Персонал (14 человек):

1. Бухгалтерия: 2 человека.

2. Кадровый отдел: 3 человека.

3. Административный отдел: 2 человека.

4. ИТ-отдел: 8 человек, включая:

1. Начальник ИТ-отдела (1 чел.)

2. Администраторы сервисов (почта, DNS) (2 чел.)

3. Обслуживающий персонал (инфраструктура, поддержка пользователей) (5 чел.)

18

19.

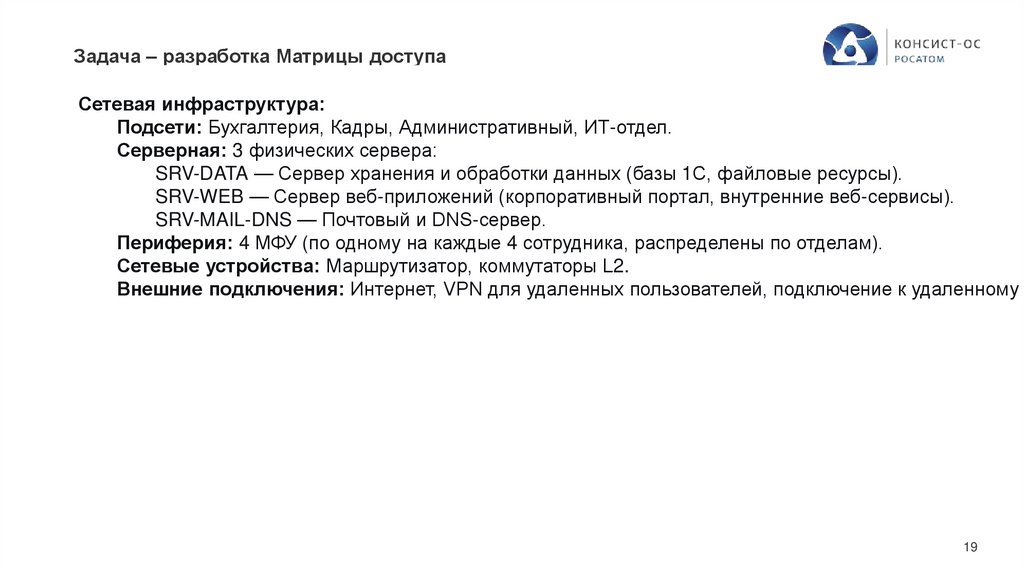

Задача – разработка Матрицы доступаСетевая инфраструктура:

Подсети: Бухгалтерия, Кадры, Административный, ИТ-отдел.

Серверная: 3 физических сервера:

SRV-DATA — Сервер хранения и обработки данных (базы 1С, файловые ресурсы).

SRV-WEB — Сервер веб-приложений (корпоративный портал, внутренние веб-сервисы).

SRV-MAIL-DNS — Почтовый и DNS-сервер.

Периферия: 4 МФУ (по одному на каждые 4 сотрудника, распределены по отделам).

Сетевые устройства: Маршрутизатор, коммутаторы L2.

Внешние подключения: Интернет, VPN для удаленных пользователей, подключение к удаленному Ц

19

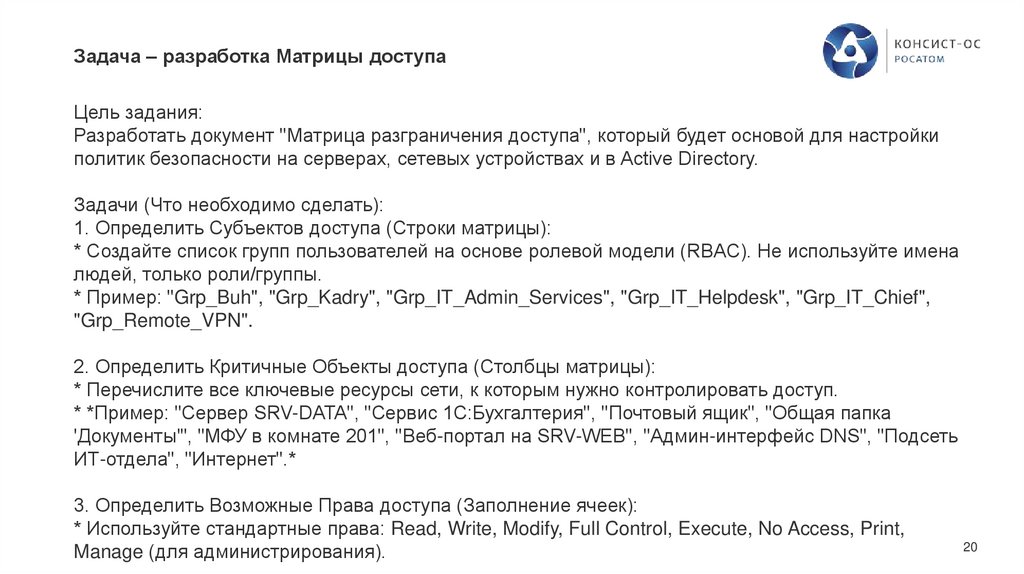

20.

Задача – разработка Матрицы доступаЦель задания:

Разработать документ "Матрица разграничения доступа", который будет основой для настройки

политик безопасности на серверах, сетевых устройствах и в Active Directory.

.

Задачи (Что необходимо сделать):

1. Определить Субъектов доступа (Строки матрицы):

* Создайте список групп пользователей на основе ролевой модели (RBAC). Не используйте имена

людей, только роли/группы.

* Пример: "Grp_Buh", "Grp_Kadry", "Grp_IT_Admin_Services", "Grp_IT_Helpdesk", "Grp_IT_Chief",

"Grp_Remote_VPN".

2. Определить Критичные Объекты доступа (Столбцы матрицы):

* Перечислите все ключевые ресурсы сети, к которым нужно контролировать доступ.

* *Пример: "Сервер SRV-DATA", "Сервис 1C:Бухгалтерия", "Почтовый ящик", "Общая папка

'Документы'", "МФУ в комнате 201", "Веб-портал на SRV-WEB", "Админ-интерфейс DNS", "Подсеть

ИТ-отдела", "Интернет".*

3. Определить Возможные Права доступа (Заполнение ячеек):

* Используйте стандартные права: Read, Write, Modify, Full Control, Execute, No Access, Print,

Manage (для администрирования).

20

21.

Задача – разработка Матрицы доступа3. Определить Возможные Права доступа (Заполнение ячеек):

* Используйте стандартные права: Read, Write, Modify, Full Control, Execute, No Access, Print,

Manage (для администрирования).

4.

. Заполнить Матрицу: На основе принципа минимальных привилегий заполните таблицу,

ответив на вопросы:

* Кому нужен доступ к 1С? Только бухгалтерии. Права — полные внутри приложения.

* Кто может администрировать почтовый сервер? Только Grp_IT_Admin_Services.

* Кто имеет доступ к подсети ИТ-отдела извне? Только сотрудники ИТ-отдела.

* Какой доступ у обслуживающего ИТ-персонала к серверам? Read к логам, Execute на перезапуск

служб, но не Write к конфигурационным файлам.

* Каков доступ к Интернету? У всех.

21

22.

КритерииПолнота: Учтены все заявленные группы пользователей и системные ресурсы.

Безопасность: Реализован принцип минимальных привилегий. Нет избыточных прав.

Ясность: Матрица представлена в виде четкой, читаемой таблицы.

.

Формат ответа: Предоставить заполненную таблицу (матрицу) в соответствии с

требованиями выше

22

23.

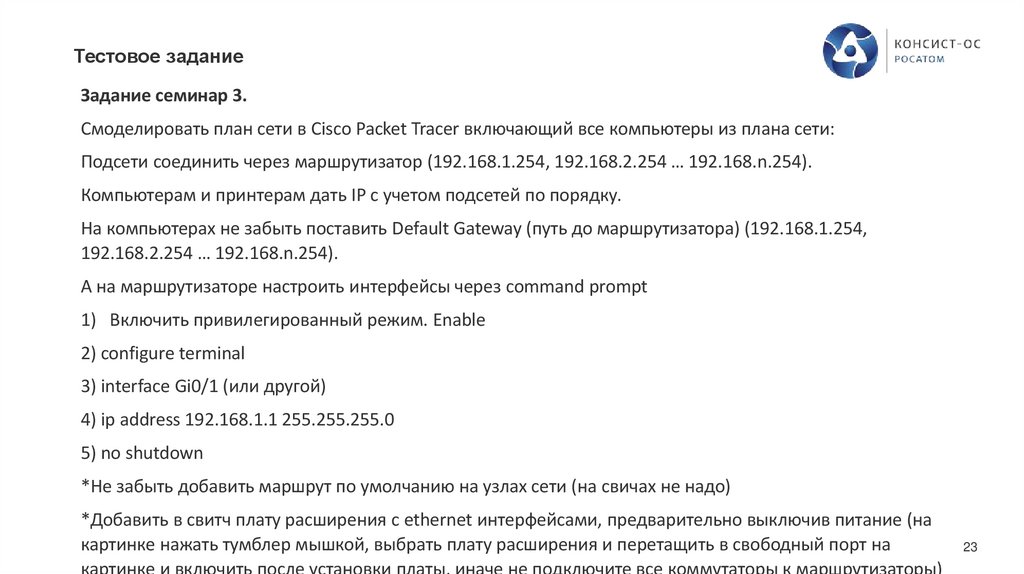

Тестовое заданиеЗадание семинар 3.

Смоделировать план сети в Cisco Packet Tracer включающий все компьютеры из плана сети:

Подсети соединить через маршрутизатор (192.168.1.254, 192.168.2.254 … 192.168.n.254).

Компьютерам и принтерам дать IP с учетом подсетей по порядку.

На компьютерах не забыть поставить Default Gateway (путь до маршрутизатора) (192.168.1.254,

192.168.2.254 … 192.168.n.254).

А на маршрутизаторе настроить интерфейсы через command prompt

1) Включить привилегированный режим. Enable

2) configure terminal

3) interface Gi0/1 (или другой)

4) ip address 192.168.1.1 255.255.255.0

5) no shutdown

*Не забыть добавить маршрут по умолчанию на узлах сети (на свичах не надо)

*Добавить в свитч плату расширения с ethernet интерфейсами, предварительно выключив питание (на

картинке нажать тумблер мышкой, выбрать плату расширения и перетащить в свободный порт на

картинке и включить после установки платы, иначе не подключите все коммутаторы к маршрутизаторы)

23

24.

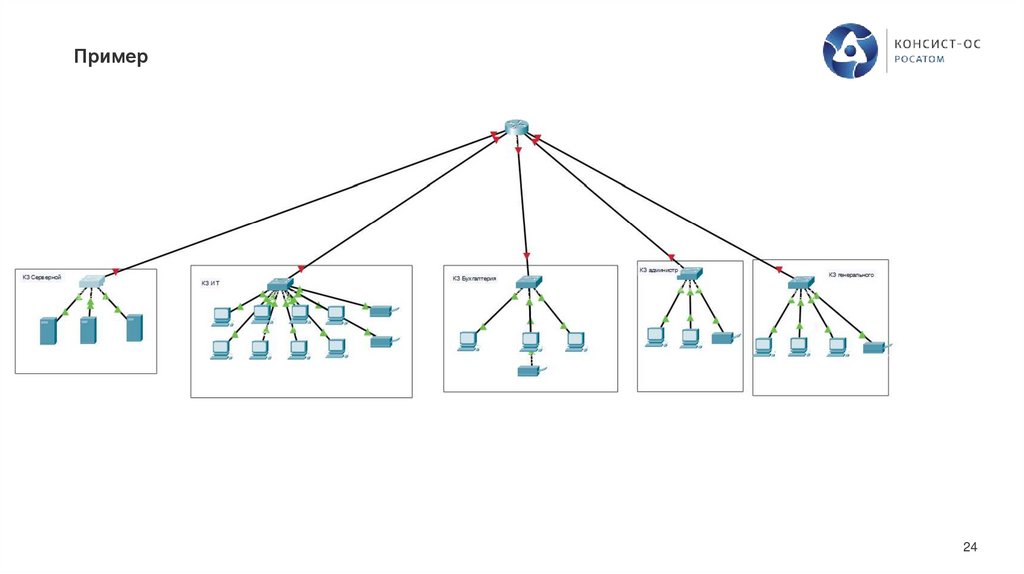

Пример24

25.

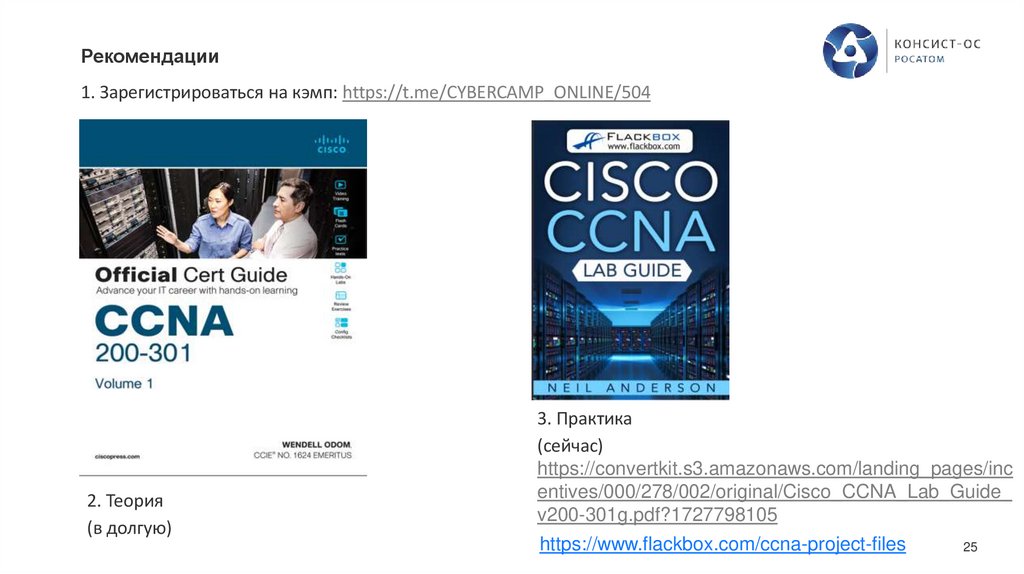

Рекомендации1. Зарегистрироваться на кэмп: https://t.me/CYBERCAMP_ONLINE/504

2. Теория

(в долгую)

3. Практика

(сейчас)

https://convertkit.s3.amazonaws.com/landing_pages/inc

entives/000/278/002/original/Cisco_CCNA_Lab_Guide_

v200-301g.pdf?1727798105

https://www.flackbox.com/ccna-project-files

25

Информатика

Информатика