Похожие презентации:

Презентация ФСТЭК ФСБ

1.

2.

Федеральное государственное бюджетное образовательноеучреждение высшего образования «Астраханский

государственный технический университет»

Институт информационных технологий и коммуникаций

Методики оценки угроз

информационной безопасности

ФСТЭК и ФСБ с использованием БДУ

ФСТЭК

Выполнил студент ДИБББ-21

Хансиваров Даниил Русланович

2025 год.

3.

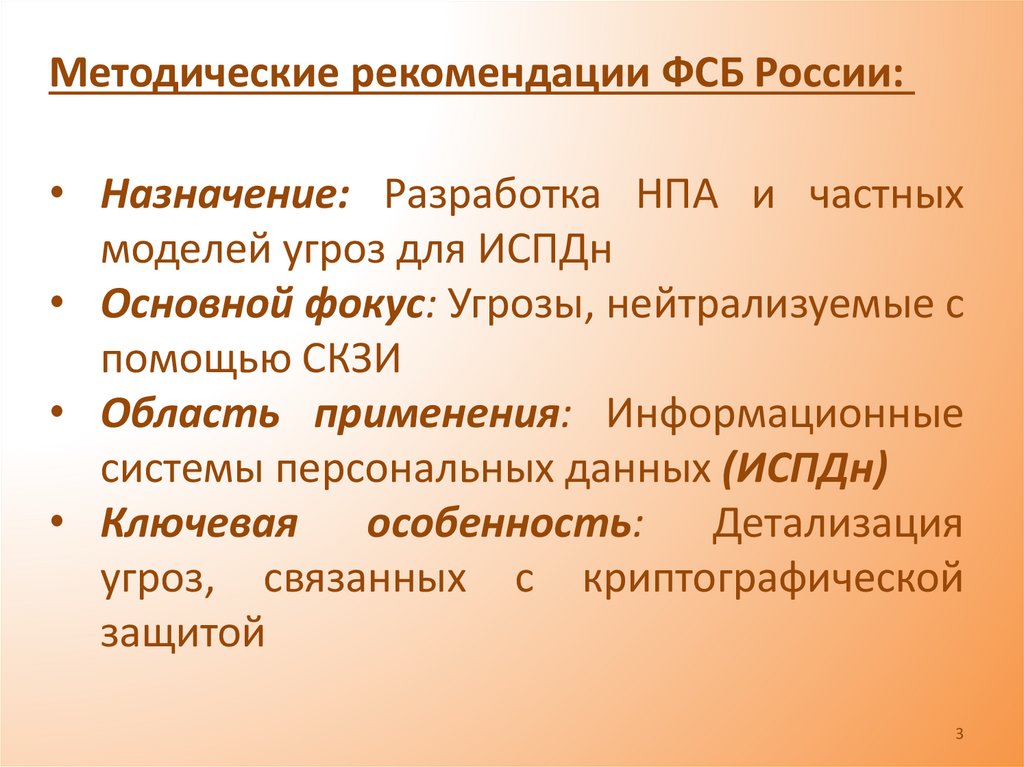

Методические рекомендации ФСБ России:• Назначение: Разработка НПА и частных

моделей угроз для ИСПДн

• Основной фокус: Угрозы, нейтрализуемые с

помощью СКЗИ

• Область применения: Информационные

системы персональных данных (ИСПДн)

• Ключевая особенность: Детализация

угроз, связанных с криптографической

защитой

3

4.

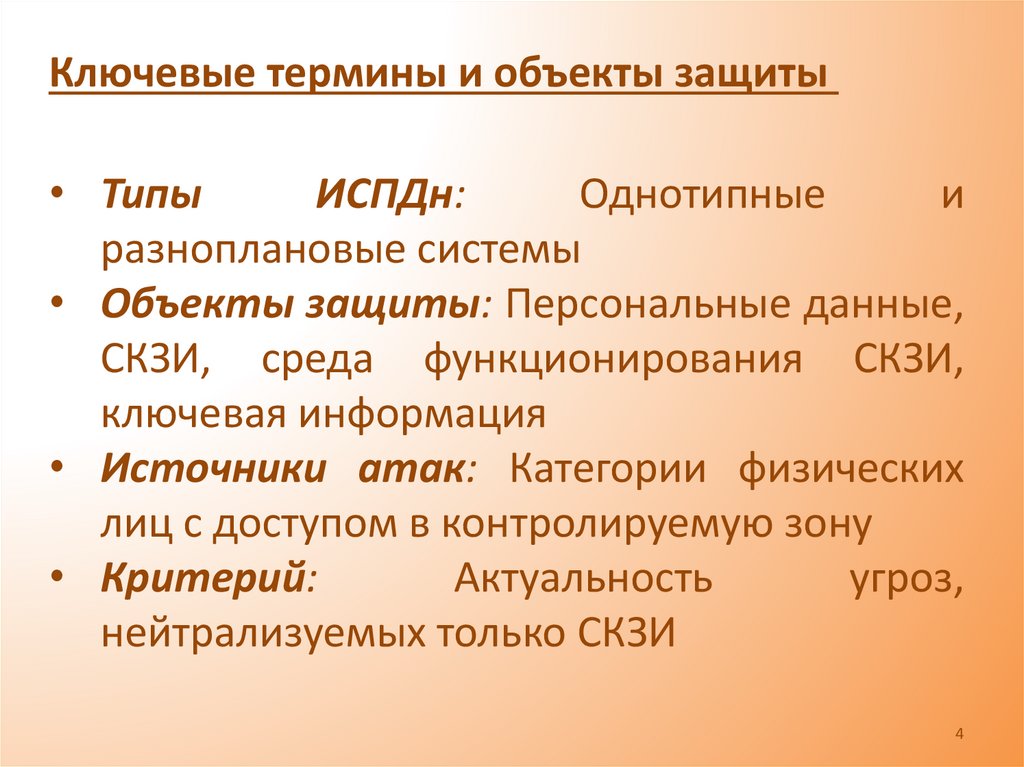

Ключевые термины и объекты защиты• Типы

ИСПДн:

Однотипные

и

разноплановые системы

• Объекты защиты: Персональные данные,

СКЗИ, среда функционирования СКЗИ,

ключевая информация

• Источники атак: Категории физических

лиц с доступом в контролируемую зону

• Критерий:

Актуальность

угроз,

нейтрализуемых только СКЗИ

4

5.

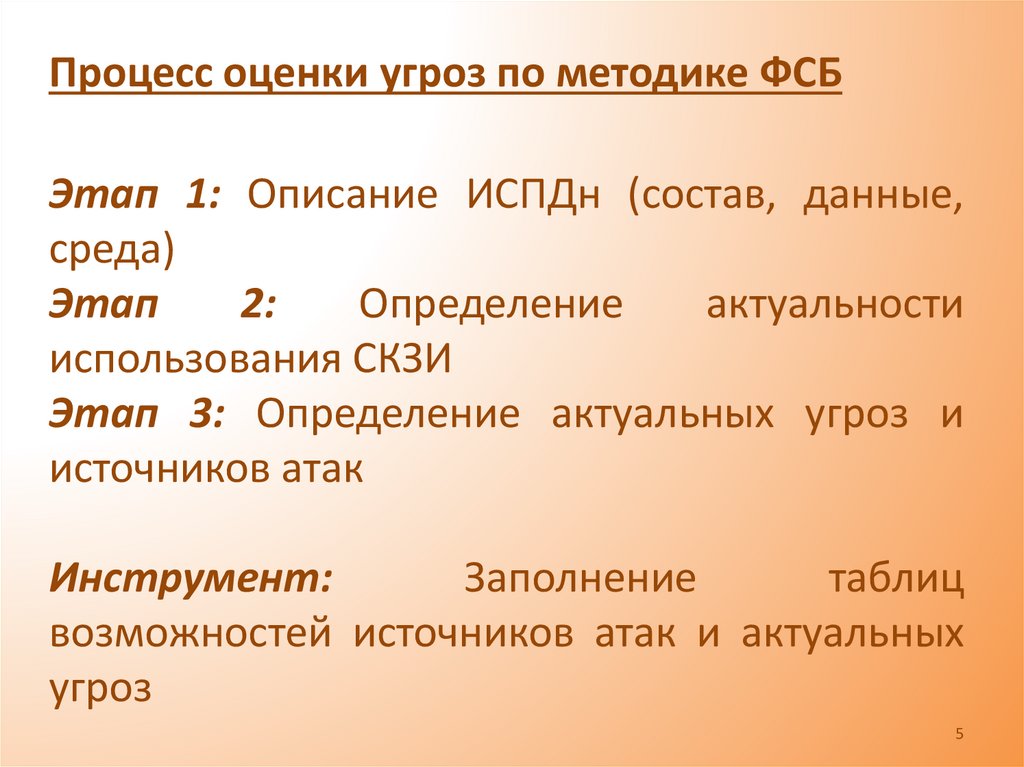

Процесс оценки угроз по методике ФСБЭтап 1: Описание ИСПДн (состав, данные,

среда)

Этап

2:

Определение

актуальности

использования СКЗИ

Этап 3: Определение актуальных угроз и

источников атак

Инструмент:

Заполнение

таблиц

возможностей источников атак и актуальных

угроз

5

6.

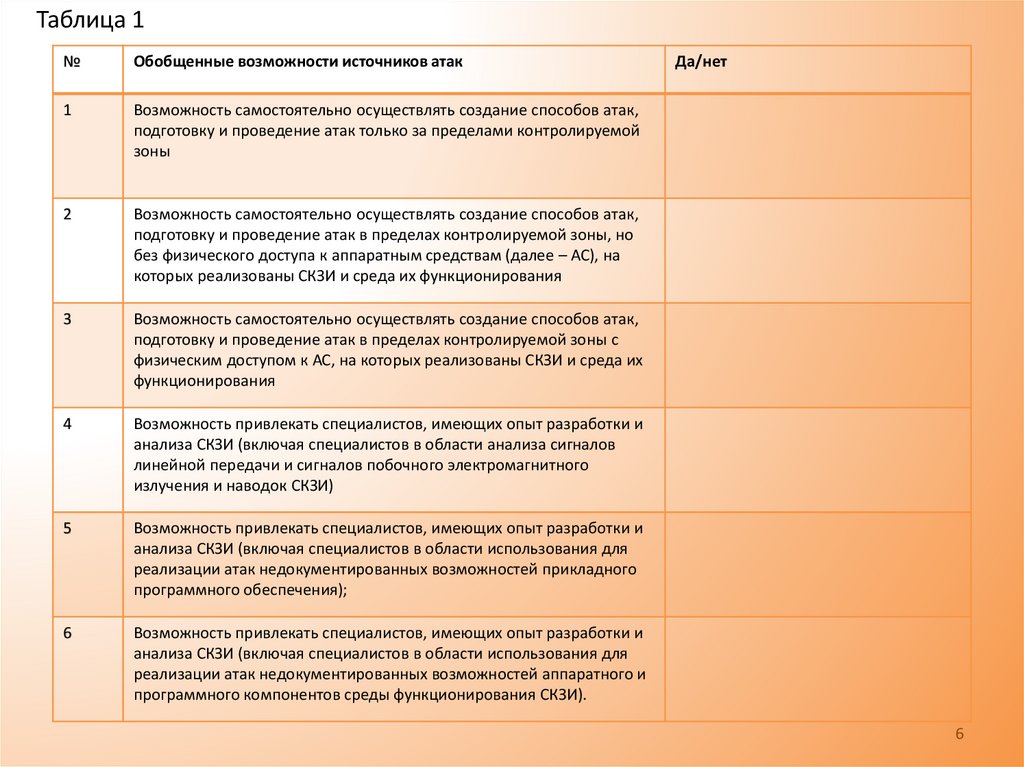

Таблица 1№

Обобщенные возможности источников атак

1

Возможность самостоятельно осуществлять создание способов атак,

подготовку и проведение атак только за пределами контролируемой

зоны

2

Возможность самостоятельно осуществлять создание способов атак,

подготовку и проведение атак в пределах контролируемой зоны, но

без физического доступа к аппаратным средствам (далее – АС), на

которых реализованы СКЗИ и среда их функционирования

3

Возможность самостоятельно осуществлять создание способов атак,

подготовку и проведение атак в пределах контролируемой зоны с

физическим доступом к АС, на которых реализованы СКЗИ и среда их

функционирования

4

Возможность привлекать специалистов, имеющих опыт разработки и

анализа СКЗИ (включая специалистов в области анализа сигналов

линейной передачи и сигналов побочного электромагнитного

излучения и наводок СКЗИ)

5

Возможность привлекать специалистов, имеющих опыт разработки и

анализа СКЗИ (включая специалистов в области использования для

реализации атак недокументированных возможностей прикладного

программного обеспечения);

6

Возможность привлекать специалистов, имеющих опыт разработки и

анализа СКЗИ (включая специалистов в области использования для

реализации атак недокументированных возможностей аппаратного и

программного компонентов среды функционирования СКЗИ).

Да/нет

6

7.

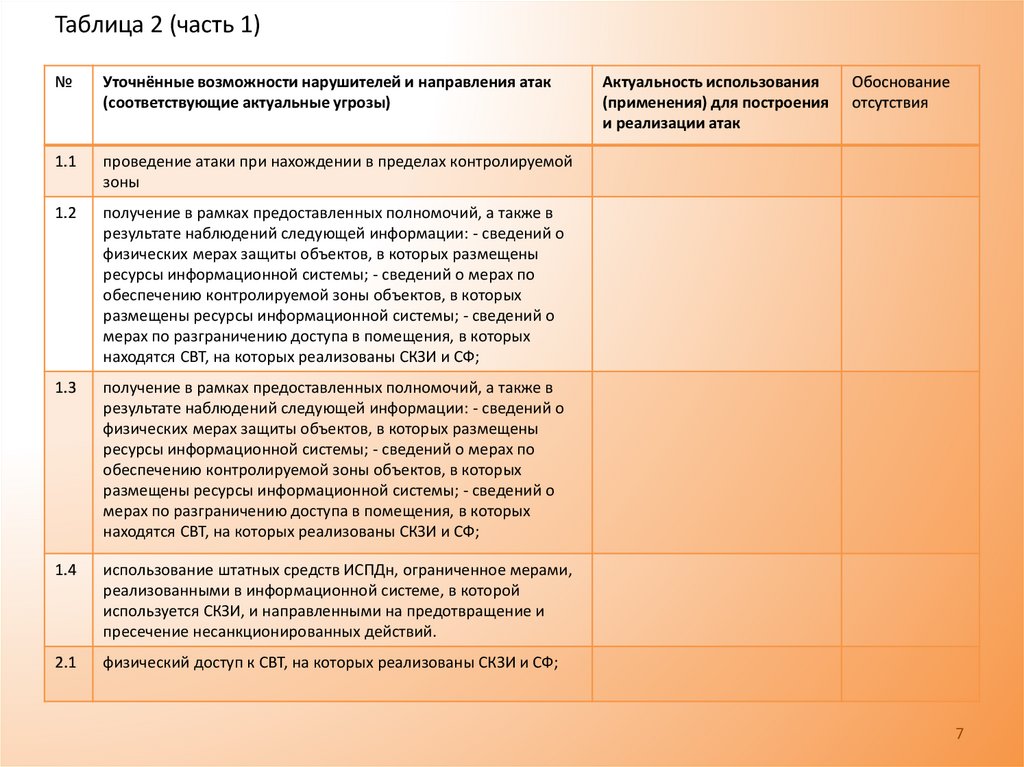

Таблица 2 (часть 1)№

Уточнённые возможности нарушителей и направления атак

(соответствующие актуальные угрозы)

1.1

проведение атаки при нахождении в пределах контролируемой

зоны

1.2

получение в рамках предоставленных полномочий, а также в

результате наблюдений следующей информации: - сведений о

физических мерах защиты объектов, в которых размещены

ресурсы информационной системы; - сведений о мерах по

обеспечению контролируемой зоны объектов, в которых

размещены ресурсы информационной системы; - сведений о

мерах по разграничению доступа в помещения, в которых

находятся СВТ, на которых реализованы СКЗИ и СФ;

1.3

получение в рамках предоставленных полномочий, а также в

результате наблюдений следующей информации: - сведений о

физических мерах защиты объектов, в которых размещены

ресурсы информационной системы; - сведений о мерах по

обеспечению контролируемой зоны объектов, в которых

размещены ресурсы информационной системы; - сведений о

мерах по разграничению доступа в помещения, в которых

находятся СВТ, на которых реализованы СКЗИ и СФ;

1.4

использование штатных средств ИСПДн, ограниченное мерами,

реализованными в информационной системе, в которой

используется СКЗИ, и направленными на предотвращение и

пресечение несанкционированных действий.

2.1

физический доступ к СВТ, на которых реализованы СКЗИ и СФ;

Актуальность использования

(применения) для построения

и реализации атак

Обоснование

отсутствия

7

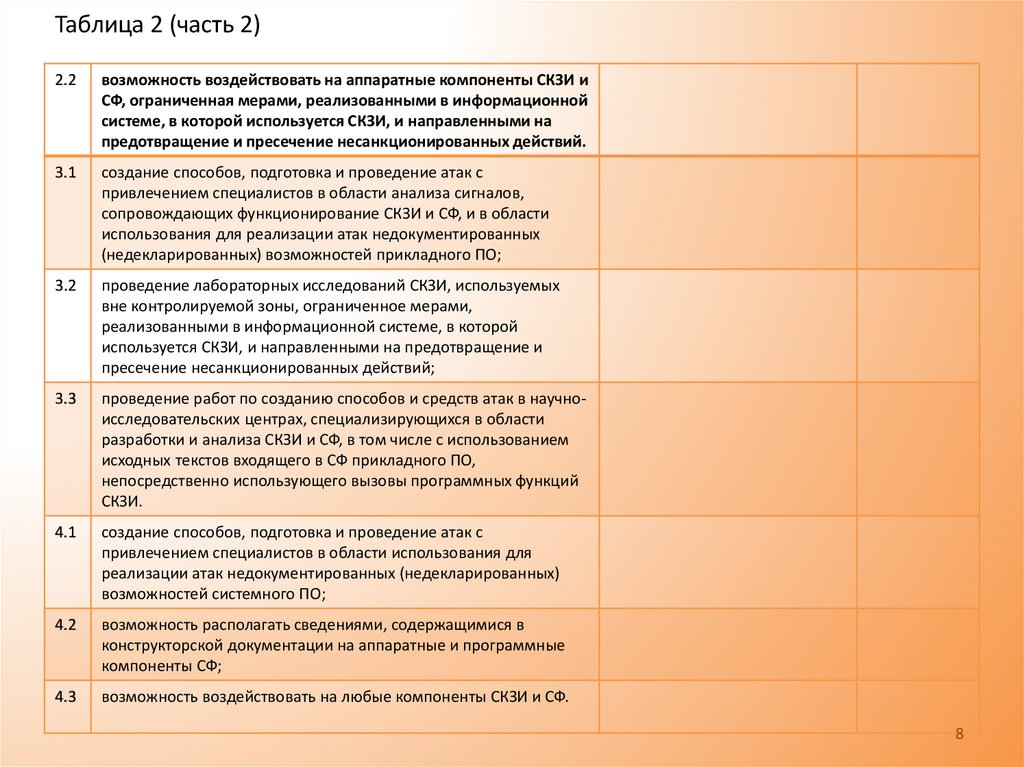

8.

Таблица 2 (часть 2)2.2

возможность воздействовать на аппаратные компоненты СКЗИ и

СФ, ограниченная мерами, реализованными в информационной

системе, в которой используется СКЗИ, и направленными на

предотвращение и пресечение несанкционированных действий.

3.1

создание способов, подготовка и проведение атак с

привлечением специалистов в области анализа сигналов,

сопровождающих функционирование СКЗИ и СФ, и в области

использования для реализации атак недокументированных

(недекларированных) возможностей прикладного ПО;

3.2

проведение лабораторных исследований СКЗИ, используемых

вне контролируемой зоны, ограниченное мерами,

реализованными в информационной системе, в которой

используется СКЗИ, и направленными на предотвращение и

пресечение несанкционированных действий;

3.3

проведение работ по созданию способов и средств атак в научноисследовательских центрах, специализирующихся в области

разработки и анализа СКЗИ и СФ, в том числе с использованием

исходных текстов входящего в СФ прикладного ПО,

непосредственно использующего вызовы программных функций

СКЗИ.

4.1

создание способов, подготовка и проведение атак с

привлечением специалистов в области использования для

реализации атак недокументированных (недекларированных)

возможностей системного ПО;

4.2

возможность располагать сведениями, содержащимися в

конструкторской документации на аппаратные и программные

компоненты СФ;

4.3

возможность воздействовать на любые компоненты СКЗИ и СФ.

8

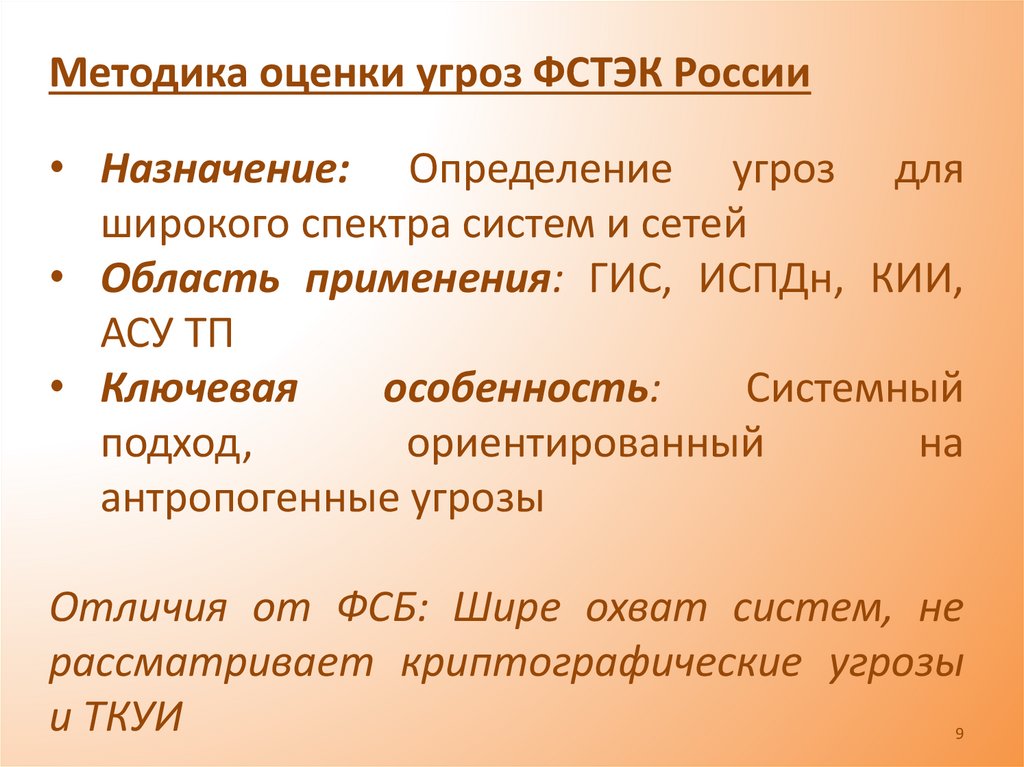

9.

Методика оценки угроз ФСТЭК России• Назначение: Определение угроз для

широкого спектра систем и сетей

• Область применения: ГИС, ИСПДн, КИИ,

АСУ ТП

• Ключевая

особенность:

Системный

подход,

ориентированный

на

антропогенные угрозы

Отличия от ФСБ: Шире охват систем, не

рассматривает криптографические угрозы

и ТКУИ

9

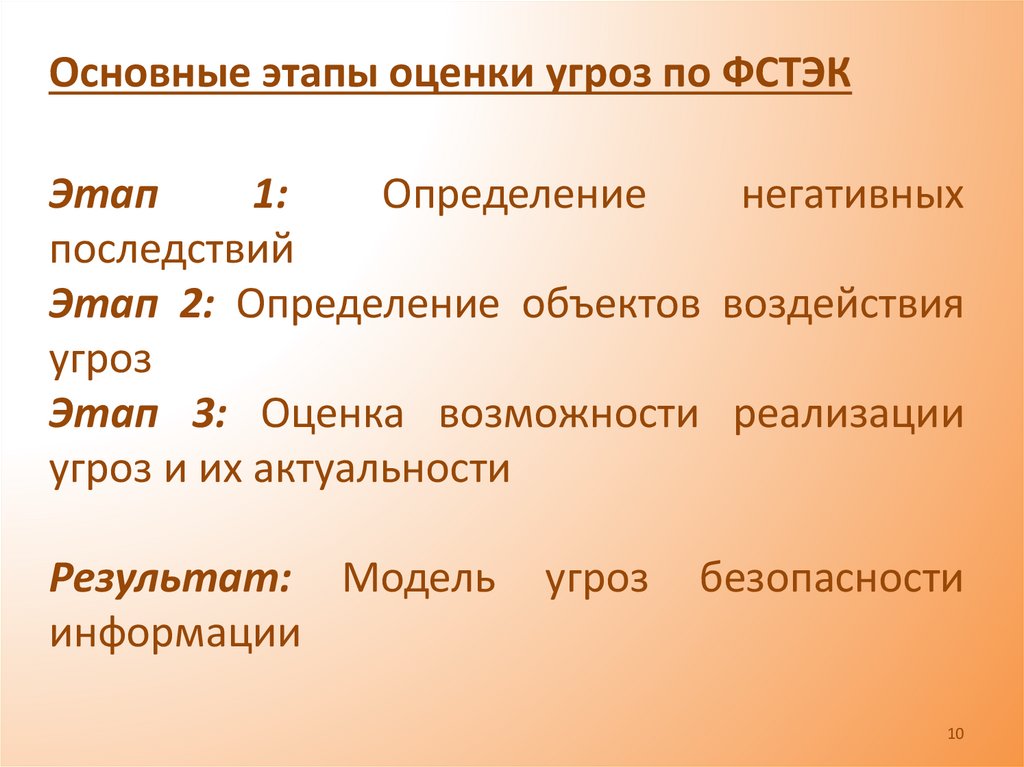

10.

Основные этапы оценки угроз по ФСТЭКЭтап

1:

Определение

негативных

последствий

Этап 2: Определение объектов воздействия

угроз

Этап 3: Оценка возможности реализации

угроз и их актуальности

Результат: Модель

информации

угроз

безопасности

10

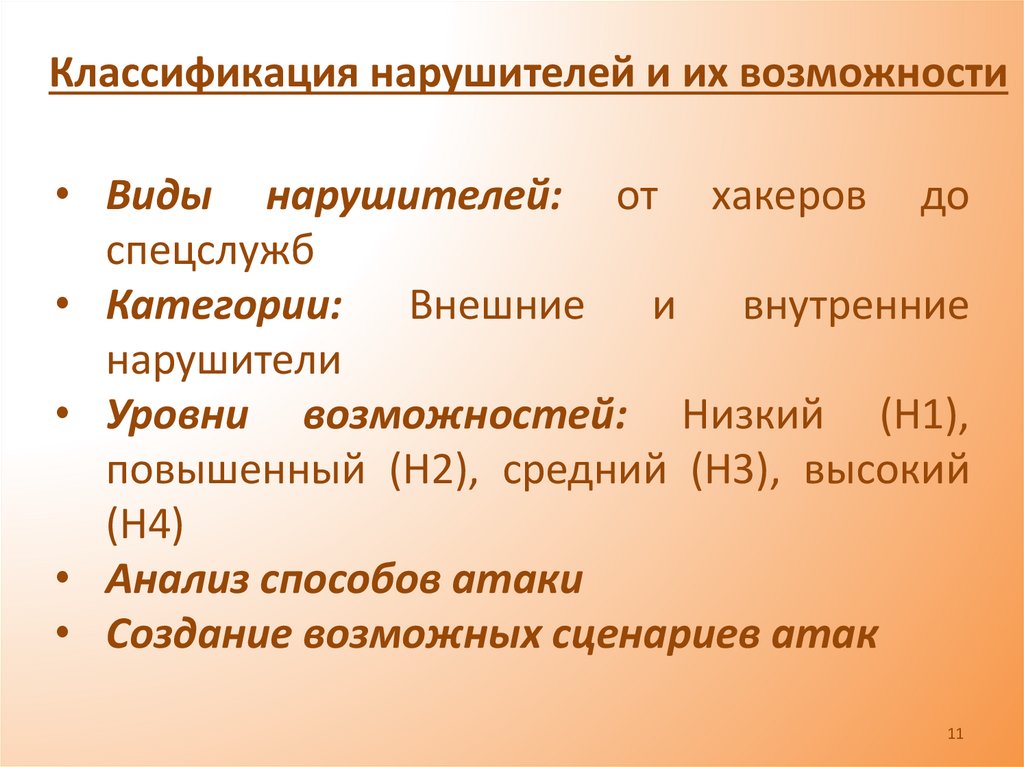

11.

Классификация нарушителей и их возможности• Виды нарушителей: от хакеров до

спецслужб

• Категории: Внешние и внутренние

нарушители

• Уровни возможностей: Низкий (Н1),

повышенный (Н2), средний (Н3), высокий

(Н4)

• Анализ способов атаки

• Создание возможных сценариев атак

11

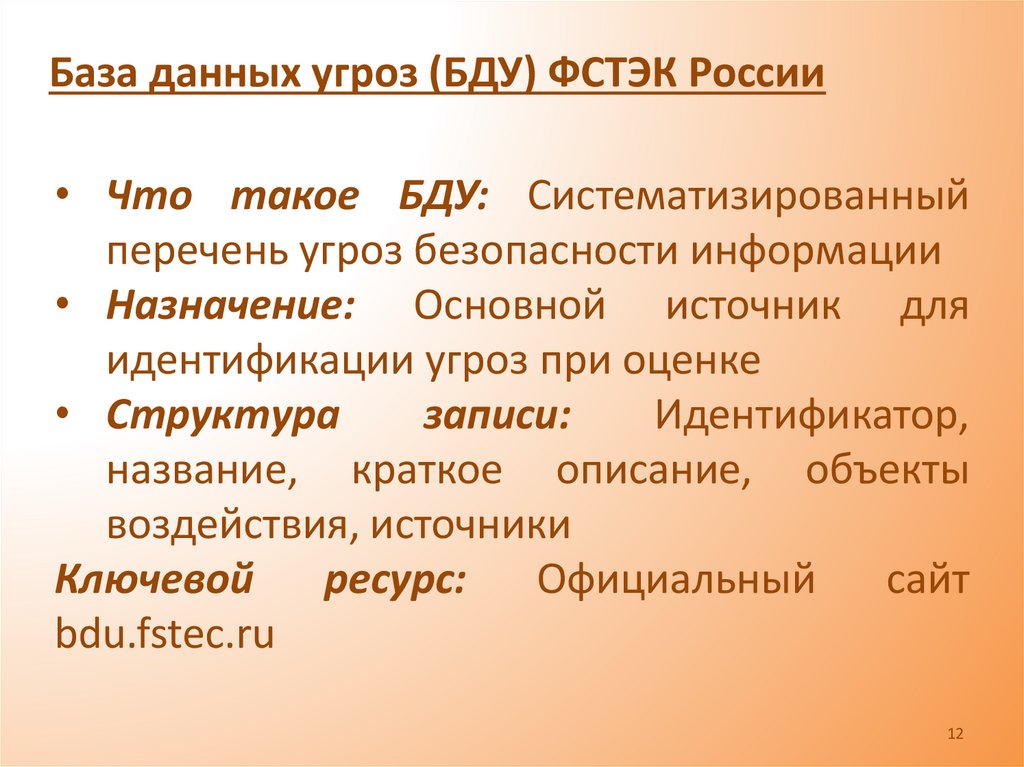

12.

База данных угроз (БДУ) ФСТЭК России• Что такое БДУ: Систематизированный

перечень угроз безопасности информации

• Назначение: Основной источник для

идентификации угроз при оценке

• Структура

записи:

Идентификатор,

название, краткое описание, объекты

воздействия, источники

Ключевой

ресурс:

Официальный

сайт

bdu.fstec.ru

12

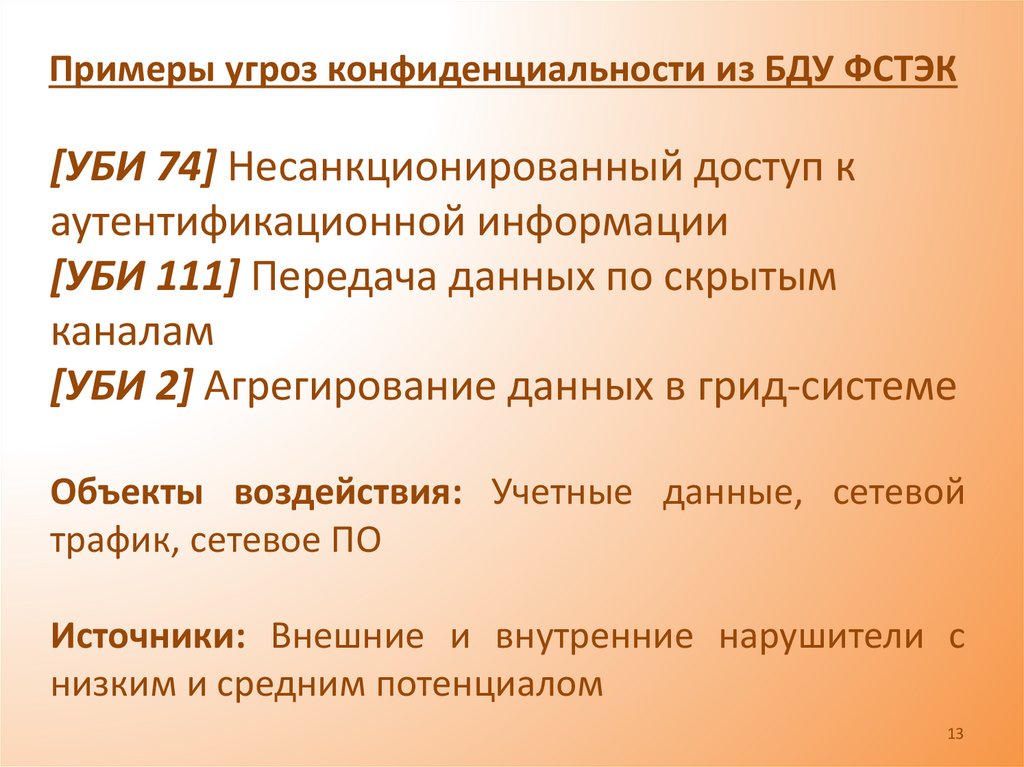

13.

Примеры угроз конфиденциальности из БДУ ФСТЭК[УБИ 74] Несанкционированный доступ к

аутентификационной информации

[УБИ 111] Передача данных по скрытым

каналам

[УБИ 2] Агрегирование данных в грид-системе

Объекты воздействия: Учетные данные, сетевой

трафик, сетевое ПО

Источники: Внешние и внутренние нарушители с

низким и средним потенциалом

13

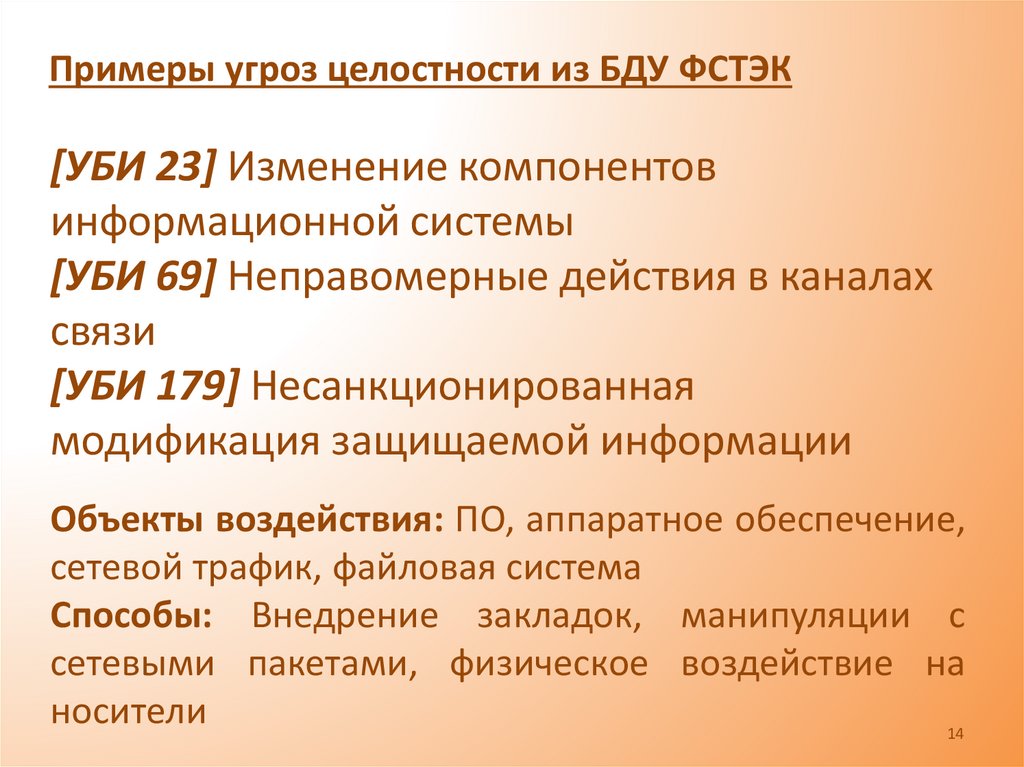

14.

Примеры угроз целостности из БДУ ФСТЭК[УБИ 23] Изменение компонентов

информационной системы

[УБИ 69] Неправомерные действия в каналах

связи

[УБИ 179] Несанкционированная

модификация защищаемой информации

Объекты воздействия: ПО, аппаратное обеспечение,

сетевой трафик, файловая система

Способы: Внедрение закладок, манипуляции с

сетевыми пакетами, физическое воздействие на

носители

14

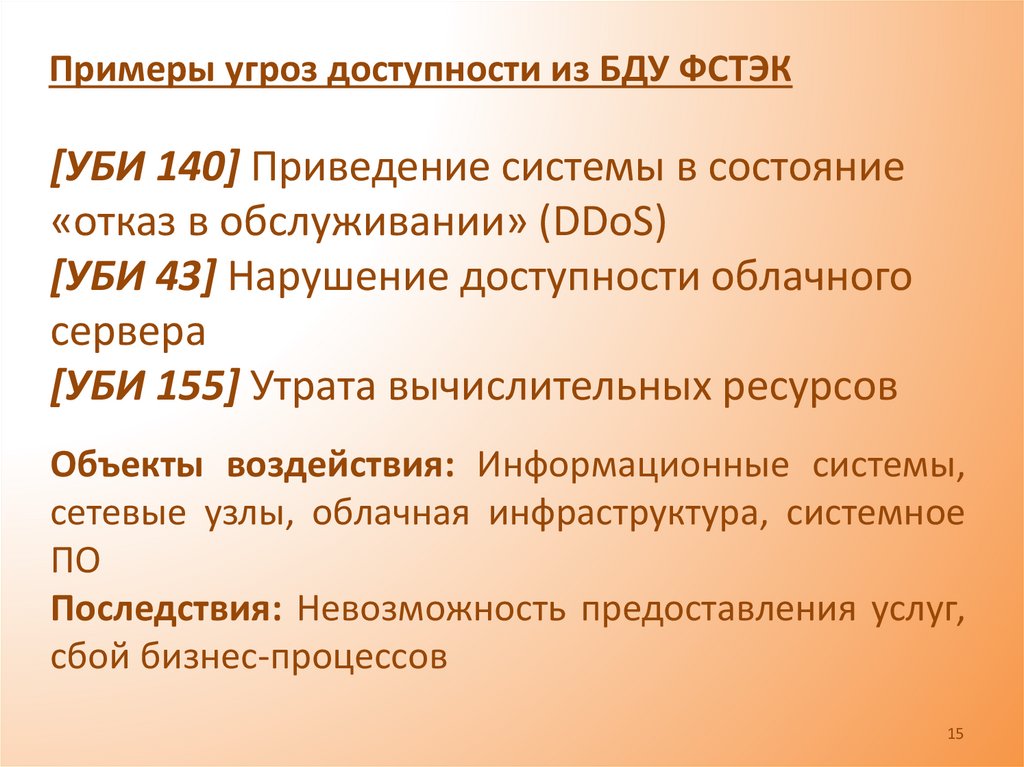

15.

Примеры угроз доступности из БДУ ФСТЭК[УБИ 140] Приведение системы в состояние

«отказ в обслуживании» (DDoS)

[УБИ 43] Нарушение доступности облачного

сервера

[УБИ 155] Утрата вычислительных ресурсов

Объекты воздействия: Информационные системы,

сетевые узлы, облачная инфраструктура, системное

ПО

Последствия: Невозможность предоставления услуг,

сбой бизнес-процессов

15

16.

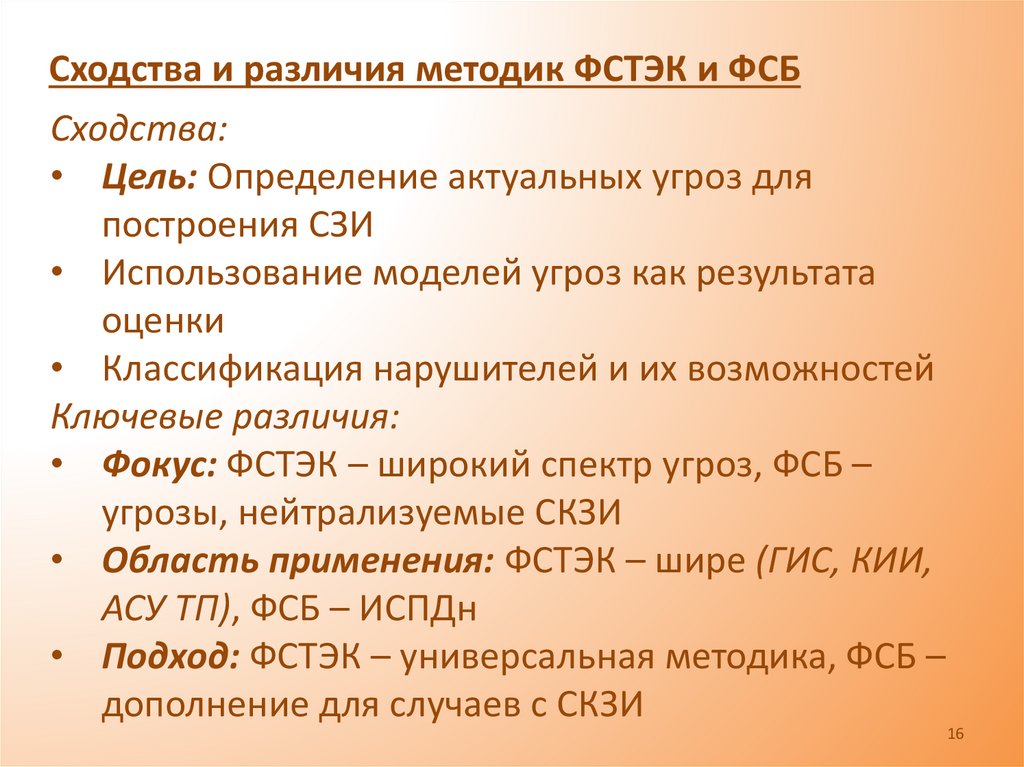

Сходства и различия методик ФСТЭК и ФСБСходства:

• Цель: Определение актуальных угроз для

построения СЗИ

• Использование моделей угроз как результата

оценки

• Классификация нарушителей и их возможностей

Ключевые различия:

• Фокус: ФСТЭК – широкий спектр угроз, ФСБ –

угрозы, нейтрализуемые СКЗИ

• Область применения: ФСТЭК – шире (ГИС, КИИ,

АСУ ТП), ФСБ – ИСПДн

• Подход: ФСТЭК – универсальная методика, ФСБ –

дополнение для случаев с СКЗИ

16

Право

Право