Похожие презентации:

Urovni-doveriya-k-sredstvam-tehnicheskoj-zashity-informacii (1)

1.

Уровни доверия к средствам техническойзащиты информации

По документам ФСТЭК России:

• Информационное сообщение от 29.03.2019 № 240/24/1525

• Приказ от 02.06.2020 № 76 (выписка из требований)

Санджиев М.Д.

Студент группы УИБ25-3м

2.

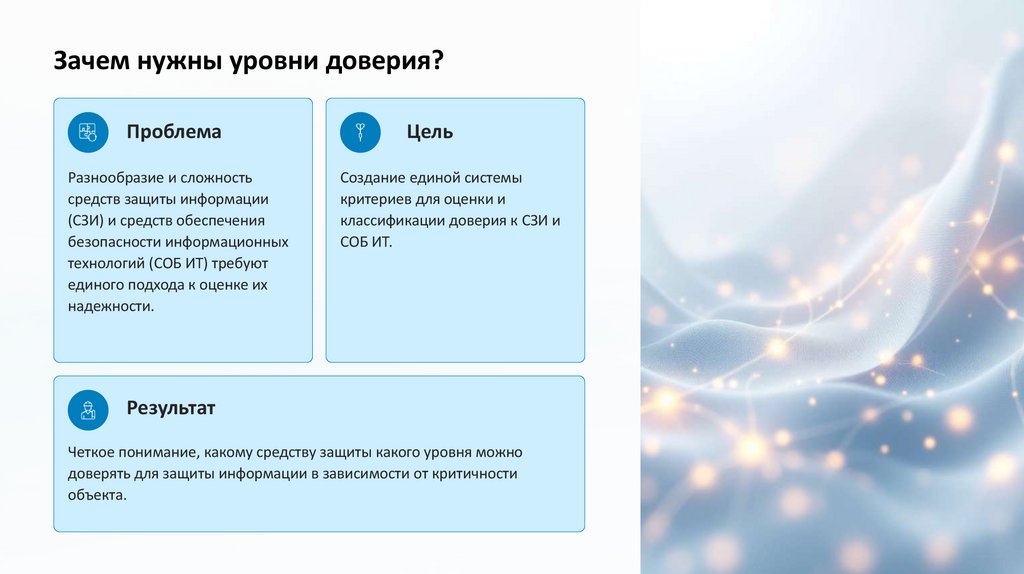

Зачем нужны уровни доверия?Проблема

Разнообразие и сложность

средств защиты информации

(СЗИ) и средств обеспечения

безопасности информационных

технологий (СОБ ИТ) требуют

единого подхода к оценке их

надежности.

Цель

Создание единой системы

критериев для оценки и

классификации доверия к СЗИ и

СОБ ИТ.

Результат

Четкое понимание, какому средству защиты какого уровня можно

доверять для защиты информации в зависимости от критичности

объекта.

3.

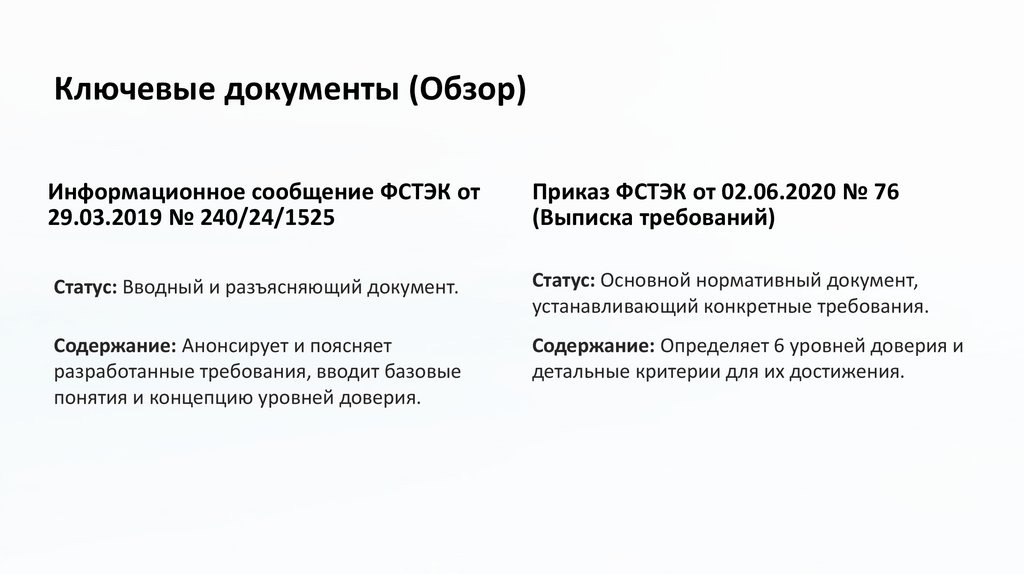

Ключевые документы (Обзор)Информационное сообщение ФСТЭК от

29.03.2019 № 240/24/1525

Приказ ФСТЭК от 02.06.2020 № 76

(Выписка требований)

Статус: Вводный и разъясняющий документ.

Статус: Основной нормативный документ,

устанавливающий конкретные требования.

Содержание: Анонсирует и поясняет

разработанные требования, вводит базовые

понятия и концепцию уровней доверия.

Содержание: Определяет 6 уровней доверия и

детальные критерии для их достижения.

4.

Основные понятияУровень доверия

СЗИ

Показатель, определяющий

степень уверенности в том, что

средство технической защиты

информации (СЗИ) или средство

обеспечения безопасности ИТ

(СОБ ИТ) функционирует в

соответствии с установленными

требованиями и заявленным

уровнем безопасности.

Средство технической защиты

информации. Техническое,

программное или программноаппаратное средство,

предназначенное для защиты

информации от

несанкционированного доступа

(НСД), утечки или искажения.

СОБ ИТ

Средство обеспечения безопасности информационных технологий.

Программное, программно-аппаратное средство, предназначенное для

обеспечения безопасности информационных технологий (например,

межсетевые экраны, антивирусы, системы обнаружения вторжений).

5.

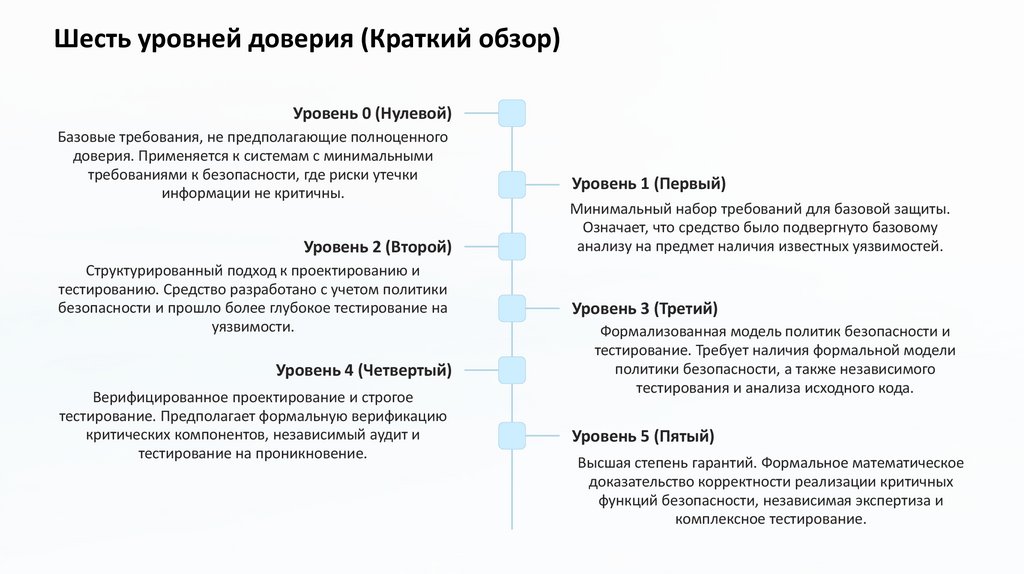

Шесть уровней доверия (Краткий обзор)Уровень 0 (Нулевой)

Базовые требования, не предполагающие полноценного

доверия. Применяется к системам с минимальными

требованиями к безопасности, где риски утечки

информации не критичны.

Уровень 2 (Второй)

Структурированный подход к проектированию и

тестированию. Средство разработано с учетом политики

безопасности и прошло более глубокое тестирование на

уязвимости.

Уровень 4 (Четвертый)

Верифицированное проектирование и строгое

тестирование. Предполагает формальную верификацию

критических компонентов, независимый аудит и

тестирование на проникновение.

Уровень 1 (Первый)

Минимальный набор требований для базовой защиты.

Означает, что средство было подвергнуто базовому

анализу на предмет наличия известных уязвимостей.

Уровень 3 (Третий)

Формализованная модель политик безопасности и

тестирование. Требует наличия формальной модели

политики безопасности, а также независимого

тестирования и анализа исходного кода.

Уровень 5 (Пятый)

Высшая степень гарантий. Формальное математическое

доказательство корректности реализации критичных

функций безопасности, независимая экспертиза и

комплексное тестирование.

6.

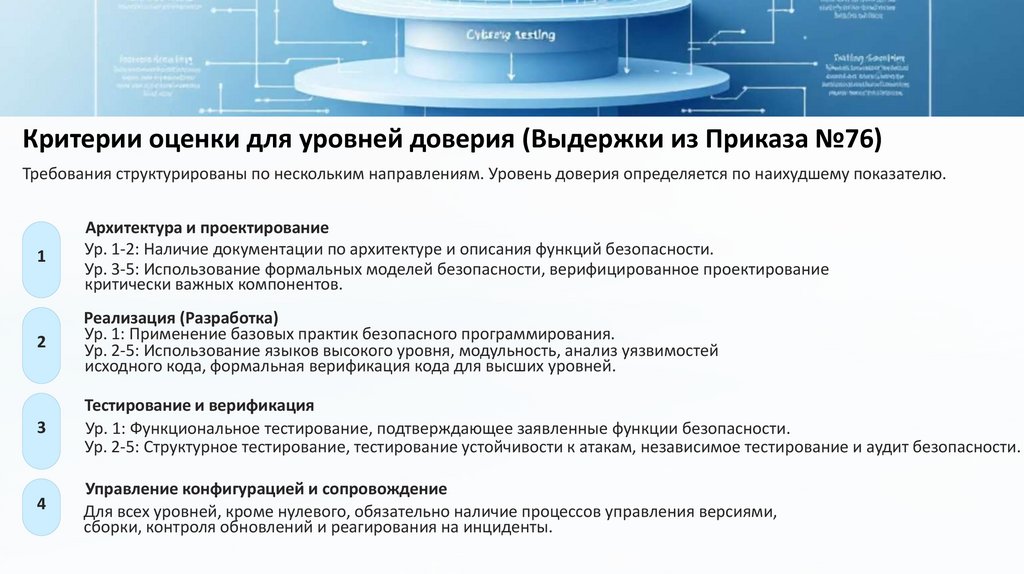

Критерии оценки для уровней доверия (Выдержки из Приказа №76)Требования структурированы по нескольким направлениям. Уровень доверия определяется по наихудшему показателю.

1

Архитектура и проектирование

Ур. 1-2: Наличие документации по архитектуре и описания функций безопасности.

Ур. 3-5: Использование формальных моделей безопасности, верифицированное проектирование

критически важных компонентов.

2

Реализация (Разработка)

Ур. 1: Применение базовых практик безопасного программирования.

Ур. 2-5: Использование языков высокого уровня, модульность, анализ уязвимостей

исходного кода, формальная верификация кода для высших уровней.

3

Тестирование и верификация

Ур. 1: Функциональное тестирование, подтверждающее заявленные функции безопасности.

Ур. 2-5: Структурное тестирование, тестирование устойчивости к атакам, независимое тестирование и аудит безопасности.

4

Управление конфигурацией и сопровождение

Для всех уровней, кроме нулевого, обязательно наличие процессов управления версиями,

сборки, контроля обновлений и реагирования на инциденты.

7.

Практическое применение уровней доверияДля производителей СЗИ/СОБ ИТ:

• Четкое понимание, какие требования необходимо

выполнить для заявленного уровня доверия.

• Возможность сертификации своих продуктов по

конкретному уровню, что повышает их

конкурентоспособность и доверие потребителей.

Для потребителей и операторов (заказчиков):

• Критерий для осознанного выбора средств защиты,

соответствующих реальным угрозам и ценности

защищаемой информации.

• Пример: Для защиты информации, составляющей

государственную тайну, должны применяться средства

с высоким уровнем доверия (например, 4 или 5). Для

коммерческой информации, не требующей

максимальной степени защиты, достаточно уровня 2

или 3, что оптимизирует затраты.

8.

ВыводыФСТЭК России внедрила системный и структурированный подход к оценке надежности средств

защиты, что является важным шагом в развитии отечественной кибербезопасности.

Концепция уровней доверия позволяет гибко подходить к выбору СЗИ/СОБ ИТ в зависимости от

класса защищаемой системы и потенциального ущерба, обеспечивая экономическую

эффективность и адекватность мер безопасности.

Документы создают прозрачную основу для сертификации и закупок в области информационной

безопасности в России, унифицируя требования и стандарты.

Требования стимулируют производителей к внедрению современных и строгих практик разработки

и тестирования, повышая общее качество и надежность отечественных средств защиты

информации.