Похожие презентации:

3_Skanirovanie_seti

1. Сканирование сети

2.

Обзор сканирования сети

Понимание различных техник проверки активных узлов

Понимание различных техник проверки Открытых Портов

Понимание различных техник сканирования

Понимание различных техник обхода IDS

Понимание сбора баннеров ОС

Обзор сканирования уязвимостей

Создание карты сети

Использование прокси и анонимайзеров для атак

Понимание IP спуфинга и различных технологий обнаружения

Обзор пентеста с помощью сканирования сети

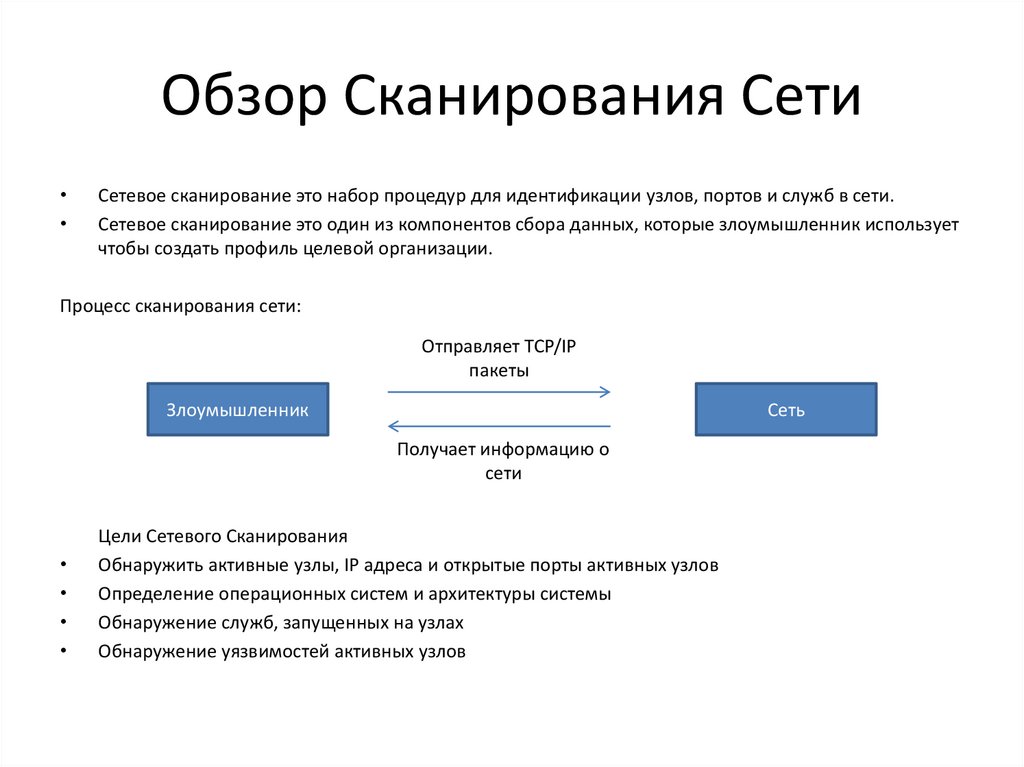

3. Обзор Сканирования Сети

Сетевое сканирование это набор процедур для идентификации узлов, портов и служб в сети.

Сетевое сканирование это один из компонентов сбора данных, которые злоумышленник использует

чтобы создать профиль целевой организации.

Процесс сканирования сети:

Отправляет TCP/IP

пакеты

Злоумышленник

Сеть

Получает информацию о

сети

Цели Сетевого Сканирования

Обнаружить активные узлы, IP адреса и открытые порты активных узлов

Определение операционных систем и архитектуры системы

Обнаружение служб, запущенных на узлах

Обнаружение уязвимостей активных узлов

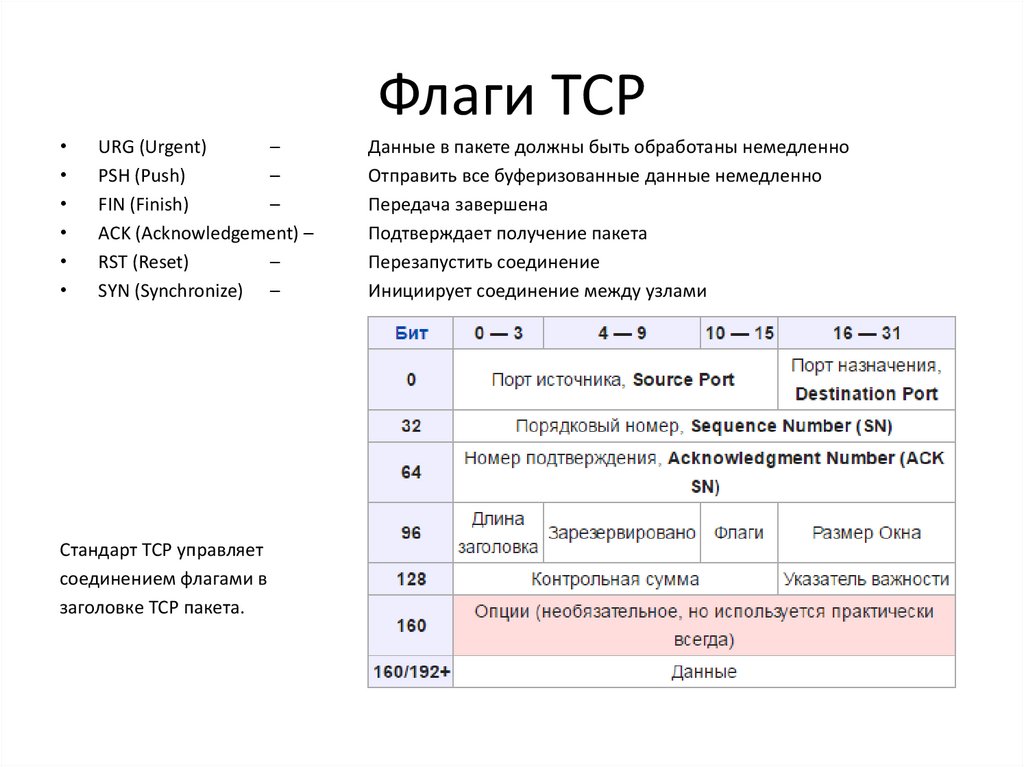

4. Флаги TCP

URG (Urgent)

–

PSH (Push)

–

FIN (Finish)

–

ACK (Acknowledgement) –

RST (Reset)

–

SYN (Synchronize) –

Стандарт TCP управляет

соединением флагами в

заголовке TCP пакета.

Данные в пакете должны быть обработаны немедленно

Отправить все буферизованные данные немедленно

Передача завершена

Подтверждает получение пакета

Перезапустить соединение

Инициирует соединение между узлами

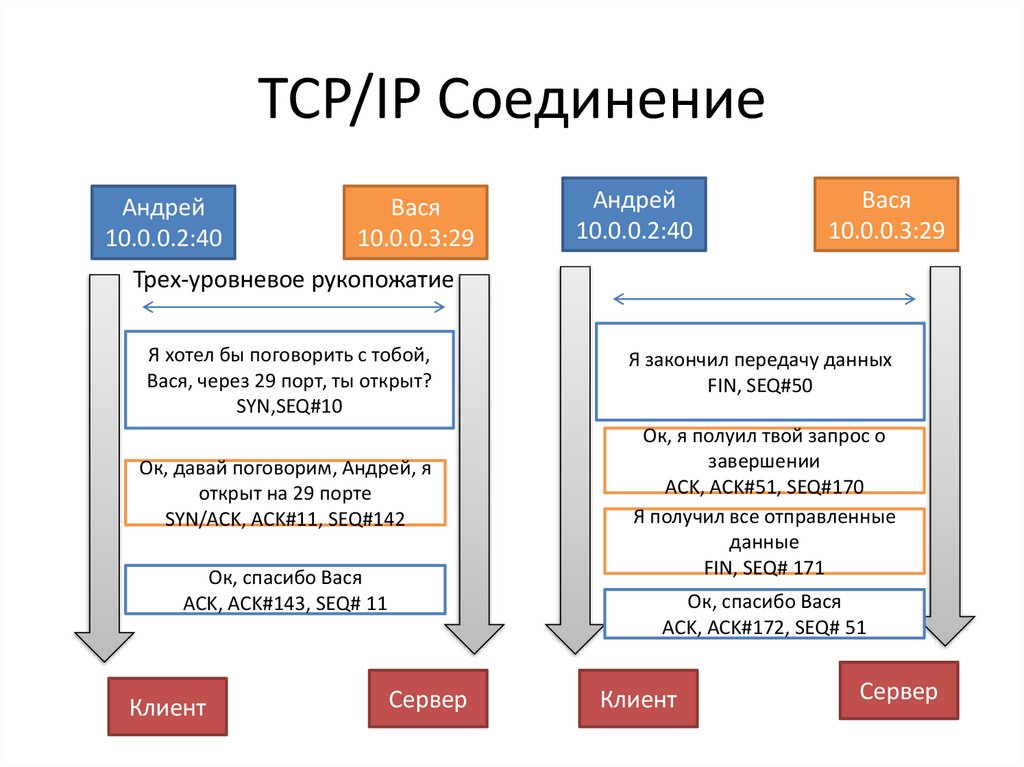

5. TCP/IP Соединение

Андрей10.0.0.2:40

Вася

10.0.0.3:29

Андрей

10.0.0.2:40

Вася

10.0.0.3:29

Трех-уровневое рукопожатие

Я хотел бы поговорить с тобой,

Вася, через 29 порт, ты открыт?

SYN,SEQ#10

Я закончил передачу данных

FIN, SEQ#50

Ок, давай поговорим, Андрей, я

открыт на 29 порте

SYN/ACK, ACK#11, SEQ#142

Ок, я полуил твой запрос о

завершении

ACK, ACK#51, SEQ#170

Я получил все отправленные

данные

FIN, SEQ# 171

Ок, спасибо Вася

ACK, ACK#143, SEQ# 11

Клиент

Ок, спасибо Вася

ACK, ACK#172, SEQ# 51

Сервер

Клиент

Сервер

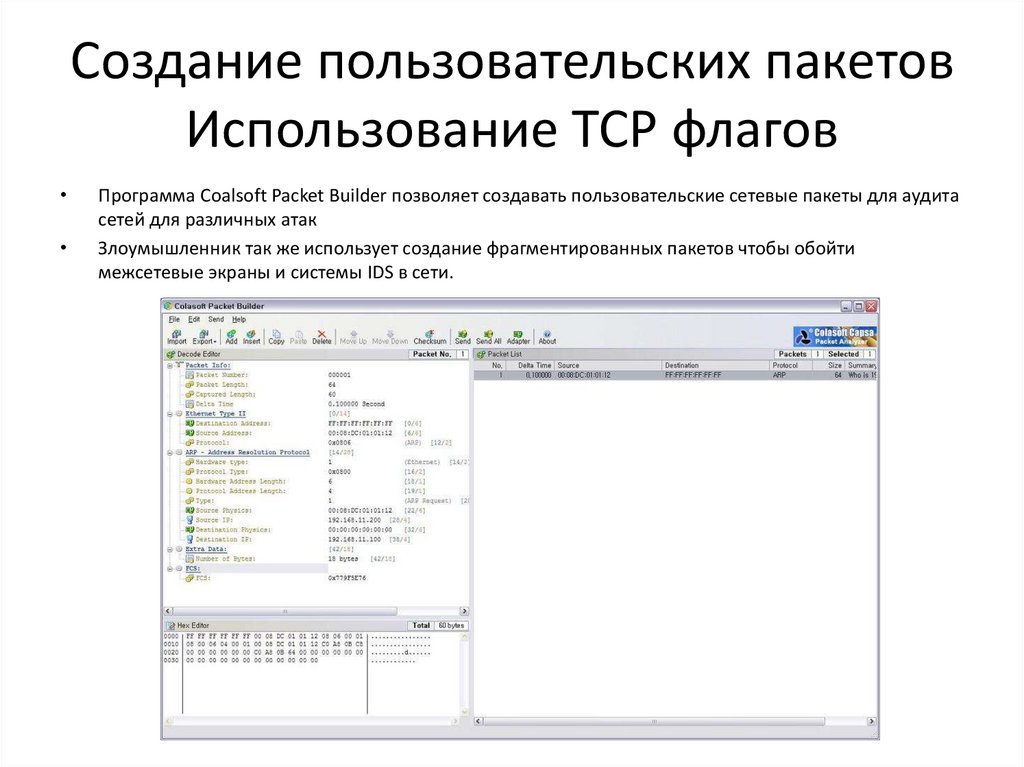

6. Создание пользовательских пакетов Использование TCP флагов

Программа Coalsoft Packet Builder позволяет создавать пользовательские сетевые пакеты для аудита

сетей для различных атак

Злоумышленник так же использует создание фрагментированных пакетов чтобы обойти

межсетевые экраны и системы IDS в сети.

7. Методика сканирования

Поиск активных узловПоиск открытых портов

Обход IDS

Сбор баннеров ОС

Сканирование на уязвимости

Создание карты сети

Использование прокси

Пентест с помощью сканирования сети

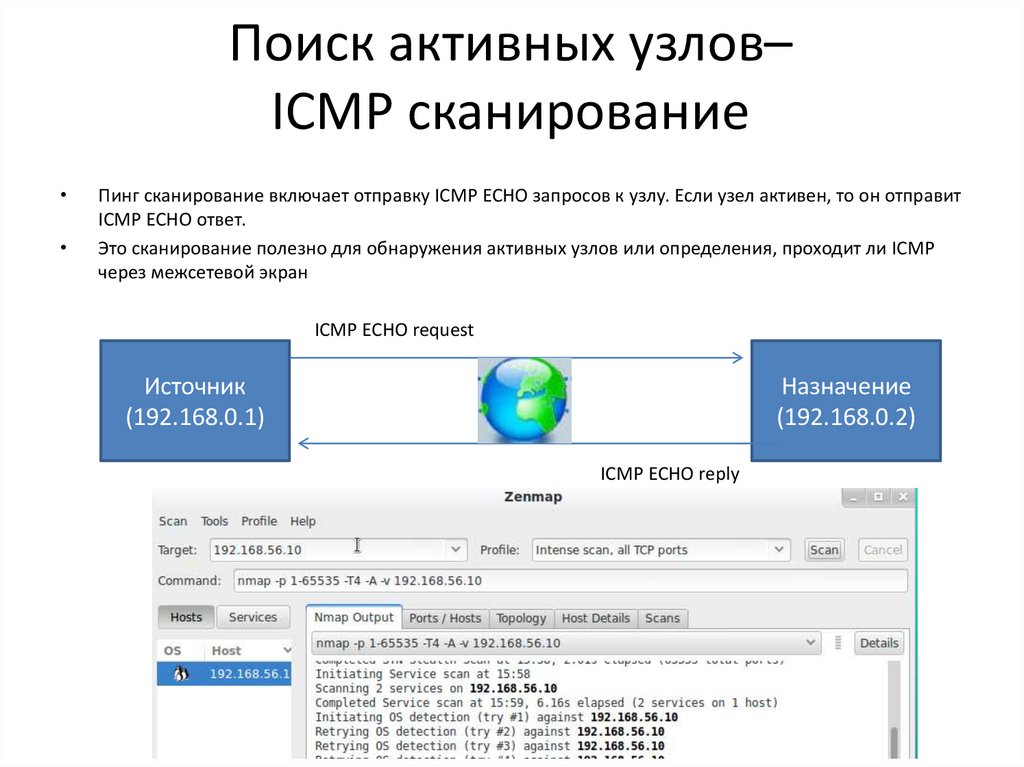

8. Поиск активных узлов– ICMP сканирование

Пинг сканирование включает отправку ICMP ECHO запросов к узлу. Если узел активен, то он отправит

ICMP ECHO ответ.

Это сканирование полезно для обнаружения активных узлов или определения, проходит ли ICMP

через межсетевой экран

ICMP ECHO request

Источник

(192.168.0.1)

Назначение

(192.168.0.2)

ICMP ECHO reply

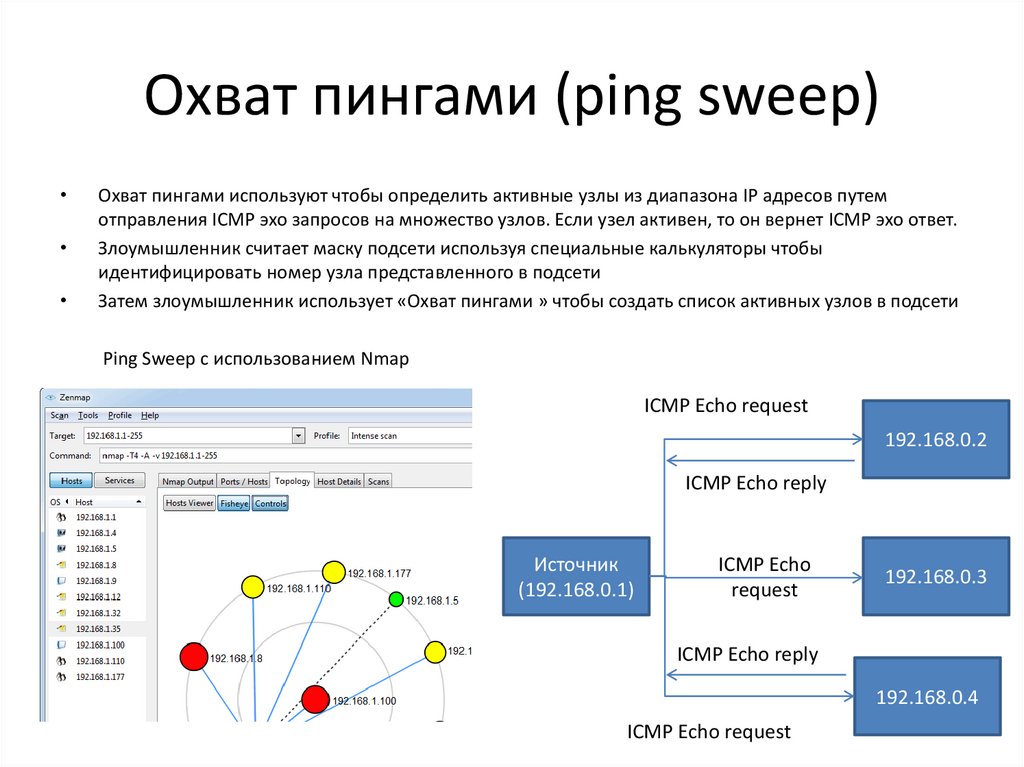

9. Охват пингами (ping sweep)

Охват пингами используют чтобы определить активные узлы из диапазона IP адресов путем

отправления ICMP эхо запросов на множество узлов. Если узел активен, то он вернет ICMP эхо ответ.

Злоумышленник считает маску подсети используя специальные калькуляторы чтобы

идентифицировать номер узла представленного в подсети

Затем злоумышленник использует «Охват пингами » чтобы создать список активных узлов в подсети

Ping Sweep с использованием Nmap

ICMP Echo request

192.168.0.2

ICMP Echo reply

Источник

(192.168.0.1)

ICMP Echo

request

192.168.0.3

ICMP Echo reply

192.168.0.4

ICMP Echo request

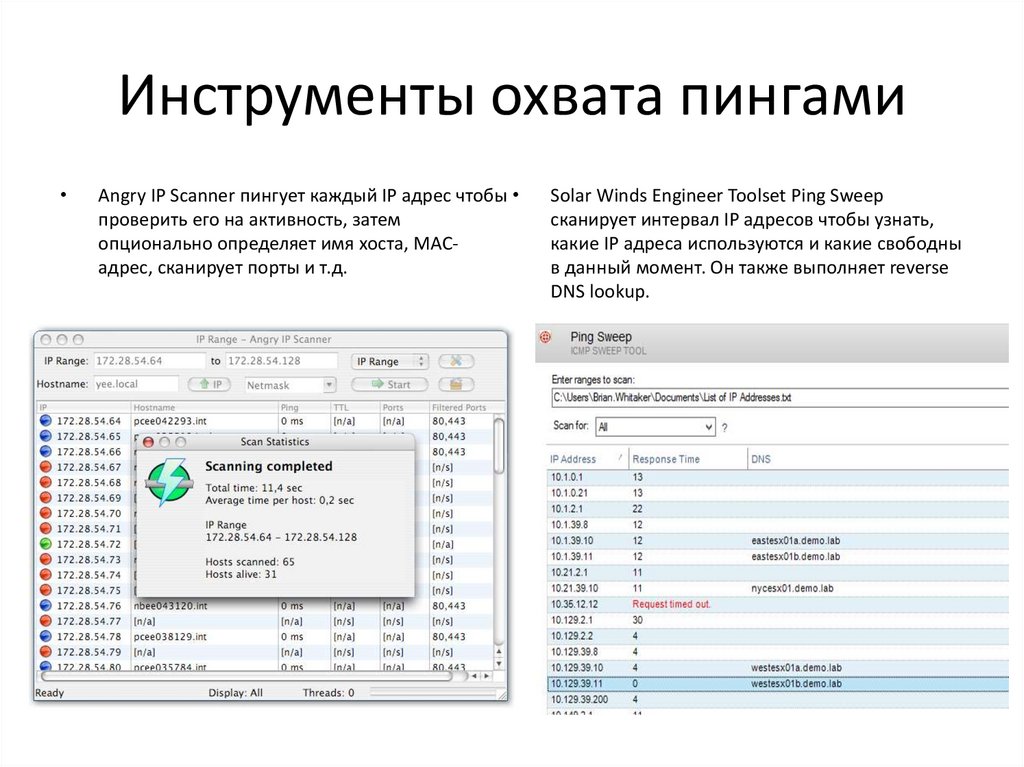

10. Инструменты охвата пингами

Angry IP Scanner пингует каждый IP адрес чтобы

проверить его на активность, затем

опционально определяет имя хоста, MACадрес, сканирует порты и т.д.

Solar Winds Engineer Toolset Ping Sweep

сканирует интервал IP адресов чтобы узнать,

какие IP адреса используются и какие свободны

в данный момент. Он также выполняет reverse

DNS lookup.

11. Инструменты Пинга

• Colasoft Ping Tool• Visual Ping Tester

• Ping Scanner Pro

• OpUtols

• PingInfoView

• Advanced IP Scanner

• Ping Sweep

• Network Ping

• Ping Monitor

• Pinkie

www.colasoft.com

www.pingtester.net

www.digilextechnologies.com

www.manageengine.com

www.nirsoft.net

www.radmin.com

www.whatsupgold.com

www.greenline-soft.com

www.niliand.com

www.ipuptime.net

12. Методика сканирования

Поиск активных узловПоиск открытых портов

Обход IDS

Сбор баннеров ОС

Сканирование на уязвимости

Создание карты сети

Использование прокси

Пентест с помощью сканирования сети

13. Сканирование в IPv6 сетях

• IPv6 увеличивает размер IP адреса с 32 бит до 128 бит, чтобыподдерживать больше уровней иерархии адресации.

• Традиционно технологии сканирования сетей будут вычислительно

менее осуществимы из-за огромного поискового пространства (64битный адрес узла формирует 2^64 адресов), которое обеспечивает

IPv6 в подсети.

• Сканирование в IPv6 сети более сложное чем в IPv4, также некоторые

инструменты сканирования не поддерживают охват пингами в IPv6

сетях.

• Злоумышленнику нужно собирать IPv6 адреса из сетевого таффика,

записанных логов или полученных из: строк заголовка в архивных

email или новостных сообщений Usenet

• Сканирование сети IPv6, тем не менее, может предлажить большое

число узлов в подсети, если злоумышленник может

скомпрометировать один узел в подсети. Злоумышленник может

проверить «все узлы», используя локальный мультикастовый адрес

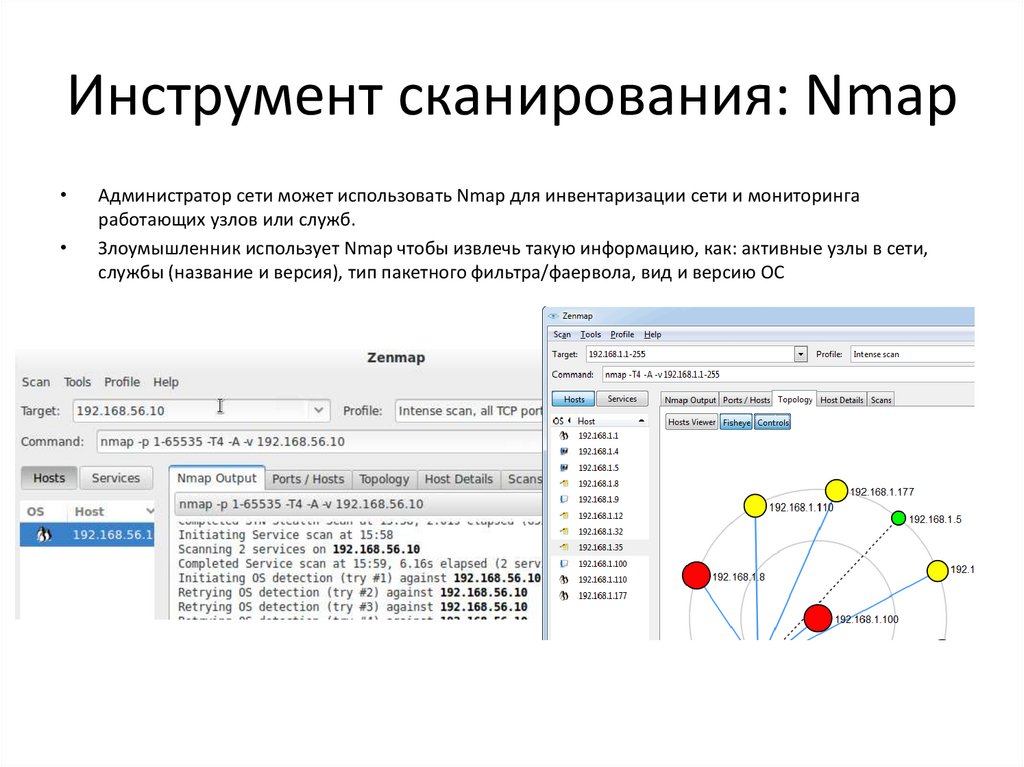

14. Инструмент сканирования: Nmap

Администратор сети может использовать Nmap для инвентаризации сети и мониторинга

работающих узлов или служб.

Злоумышленник использует Nmap чтобы извлечь такую информацию, как: активные узлы в сети,

службы (название и версия), тип пакетного фильтра/фаервола, вид и версию ОС

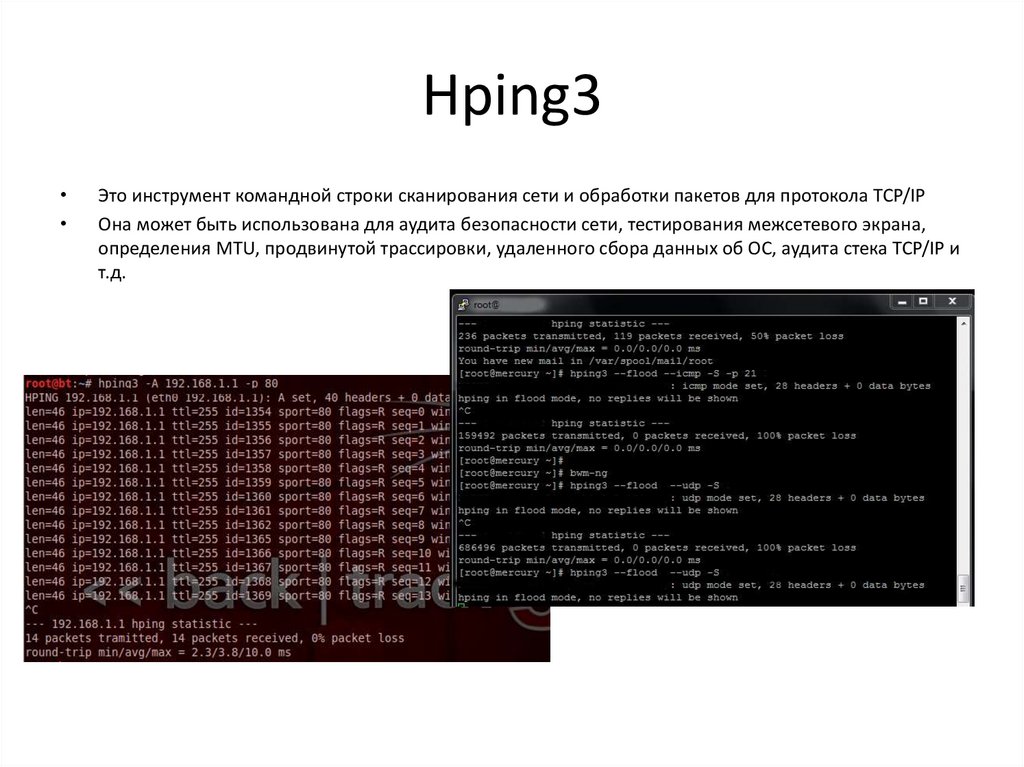

15. Hping3

Это инструмент командной строки сканирования сети и обработки пакетов для протокола TCP/IP

Она может быть использована для аудита безопасности сети, тестирования межсетевого экрана,

определения MTU, продвинутой трассировки, удаленного сбора данных об ОС, аудита стека TCP/IP и

т.д.

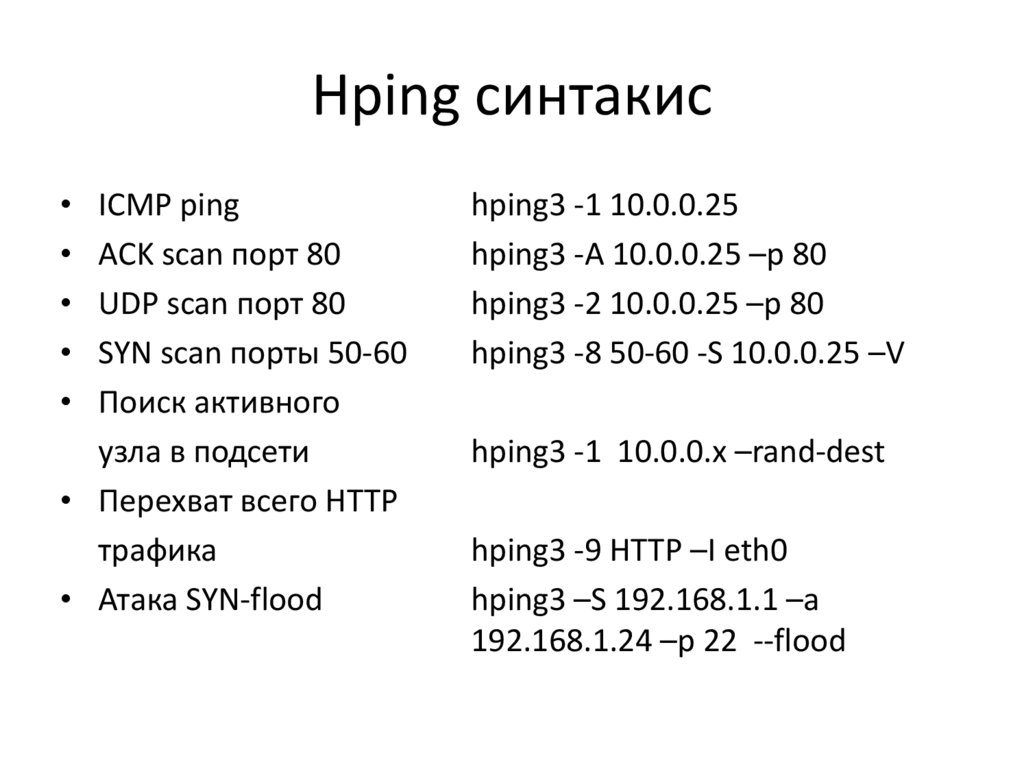

16. Hping синтакис

ICMP ping

ACK scan порт 80

UDP scan порт 80

SYN scan порты 50-60

Поиск активного

узла в подсети

• Перехват всего HTTP

трафика

• Атака SYN-flood

hping3 -1 10.0.0.25

hping3 -A 10.0.0.25 –p 80

hping3 -2 10.0.0.25 –p 80

hping3 -8 50-60 -S 10.0.0.25 –V

hping3 -1 10.0.0.х –rand-dest

hping3 -9 HTTP –I eth0

hping3 –S 192.168.1.1 –a

192.168.1.24 –p 22 --flood

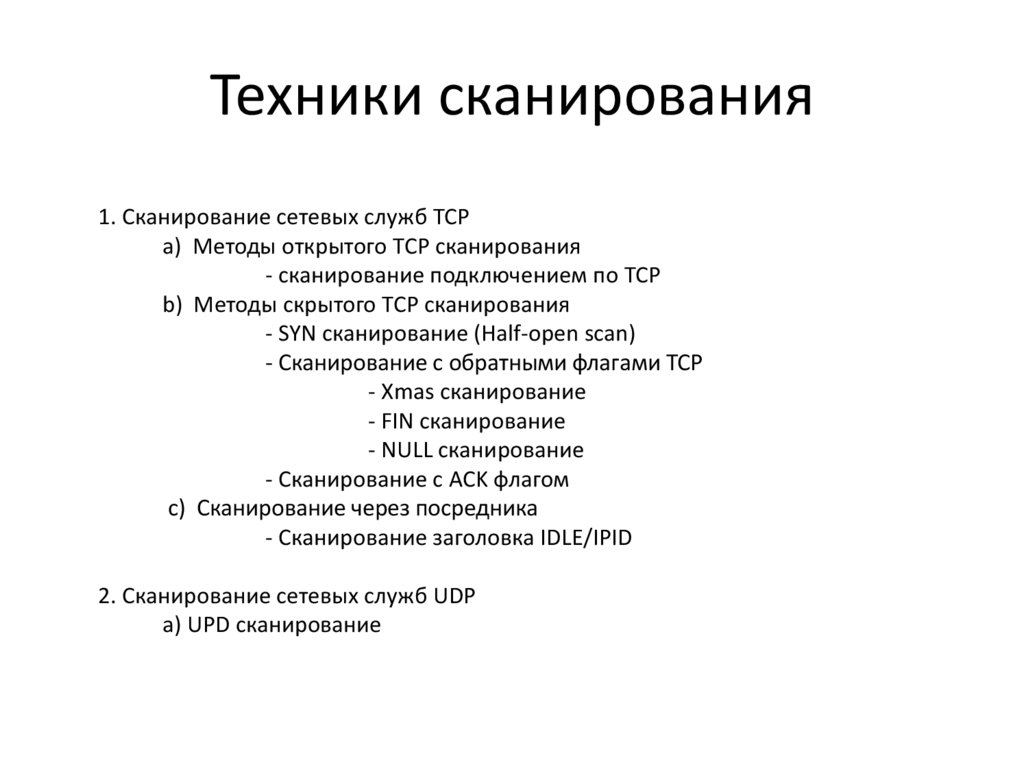

17. Техники сканирования

1. Сканирование сетевых служб TCPa) Методы открытого TCP сканирования

- сканирование подключением по TCP

b) Методы скрытого TCP сканирования

- SYN сканирование (Half-open scan)

- Сканирование с обратными флагами TCP

- Xmas сканирование

- FIN сканирование

- NULL сканирование

- Сканирование с ACK флагом

c) Сканирование через посредника

- Сканирование заголовка IDLE/IPID

2. Сканирование сетевых служб UDP

a) UPD сканирование

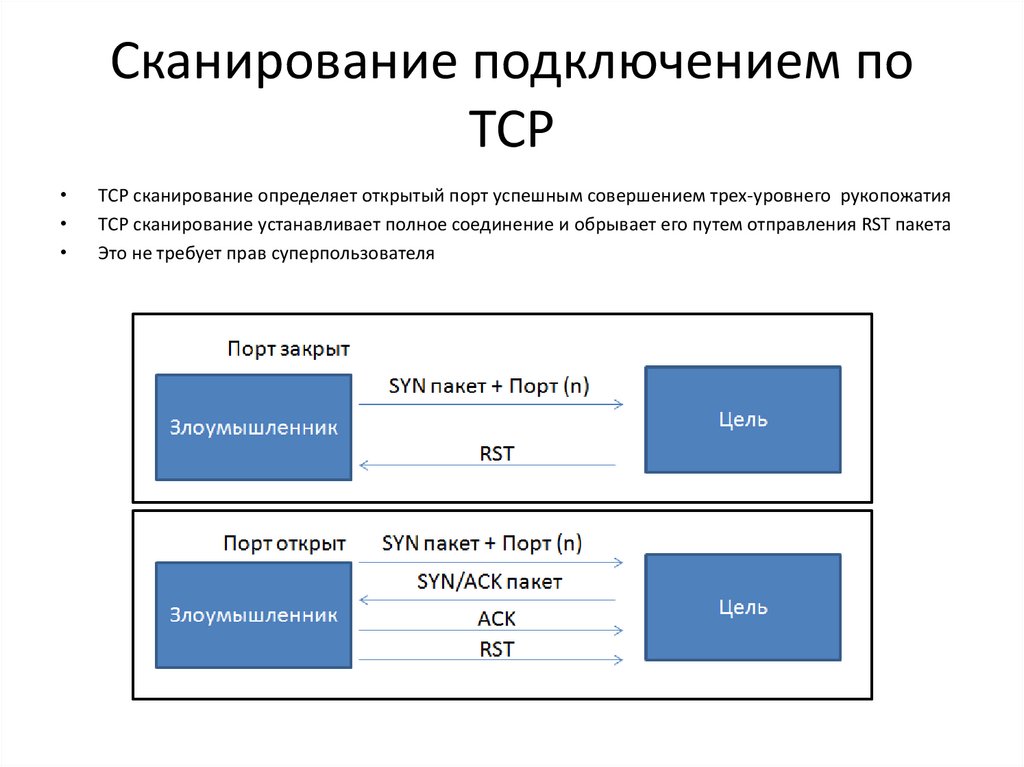

18. Сканирование подключением по TCP

TCP сканирование определяет открытый порт успешным совершением трех-уровнего рукопожатия

TCP сканирование устанавливает полное соединение и обрывает его путем отправления RST пакета

Это не требует прав суперпользователя

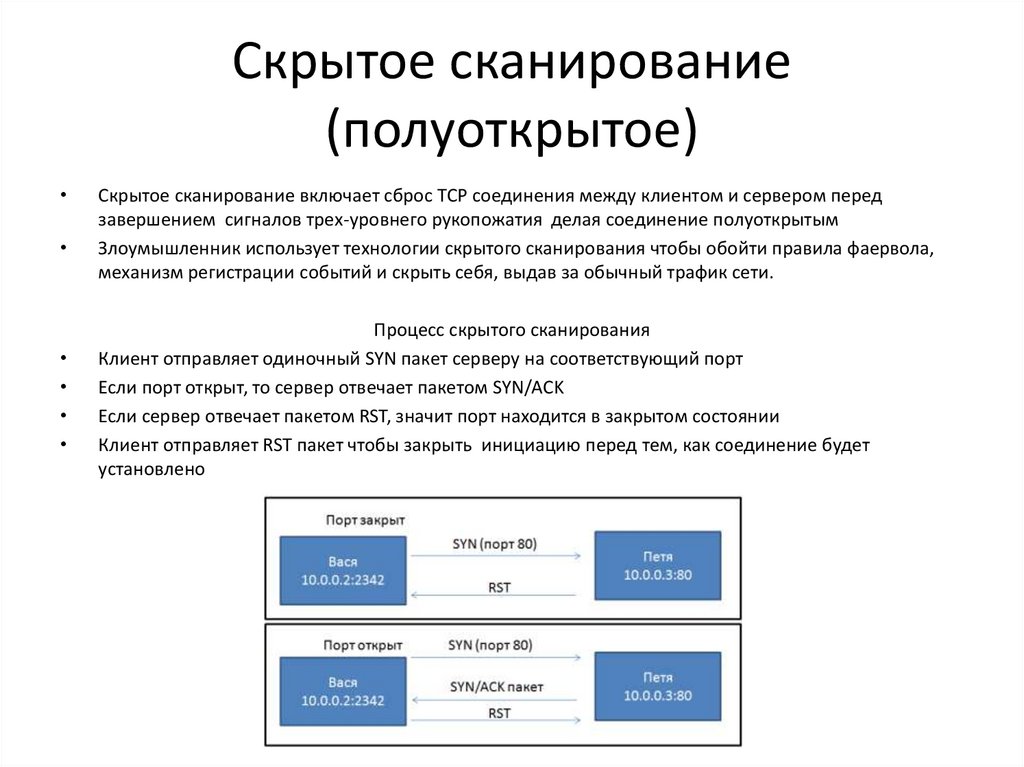

19. Скрытое сканирование (полуоткрытое)

Скрытое сканирование включает сброс TCP соединения между клиентом и сервером перед

завершением сигналов трех-уровнего рукопожатия делая соединение полуоткрытым

Злоумышленник использует технологии скрытого сканирования чтобы обойти правила фаервола,

механизм регистрации событий и скрыть себя, выдав за обычный трафик сети.

Процесс скрытого сканирования

Клиент отправляет одиночный SYN пакет серверу на соответствующий порт

Если порт открыт, то сервер отвечает пакетом SYN/ACK

Если сервер отвечает пакетом RST, значит порт находится в закрытом состоянии

Клиент отправляет RST пакет чтобы закрыть инициацию перед тем, как соединение будет

установлено

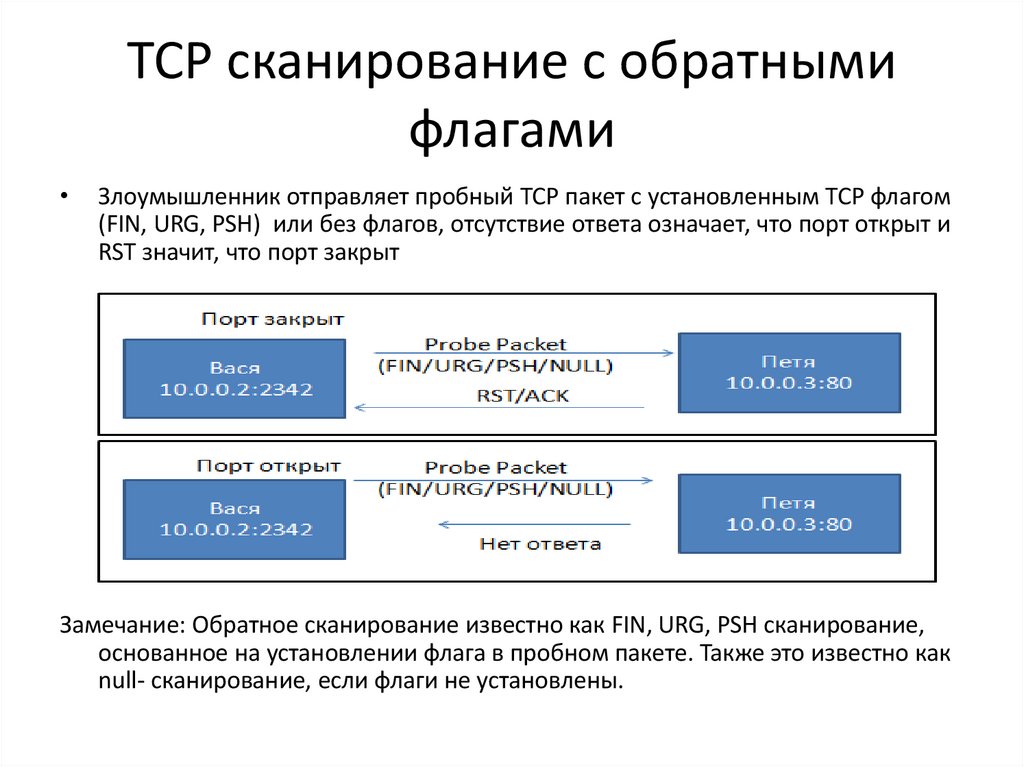

20. TCP сканирование с обратными флагами

Злоумышленник отправляет пробный TCP пакет с установленным TCP флагом

(FIN, URG, PSH) или без флагов, отсутствие ответа означает, что порт открыт и

RST значит, что порт закрыт

Замечание: Обратное сканирование известно как FIN, URG, PSH сканирование,

основанное на установлении флага в пробном пакете. Также это известно как

null- сканирование, если флаги не установлены.

21. Xmas сканирование

В Xmas сканировании злоумышленник отправляет TCP кадр на удаленный девайс с FIN, URG, и PUSH

установленными флагами

FIN сканирование работает только на ОС с основанной на RFC 793 реализацией TCP/IP

Это больше не работает на любой текущей версии Windows

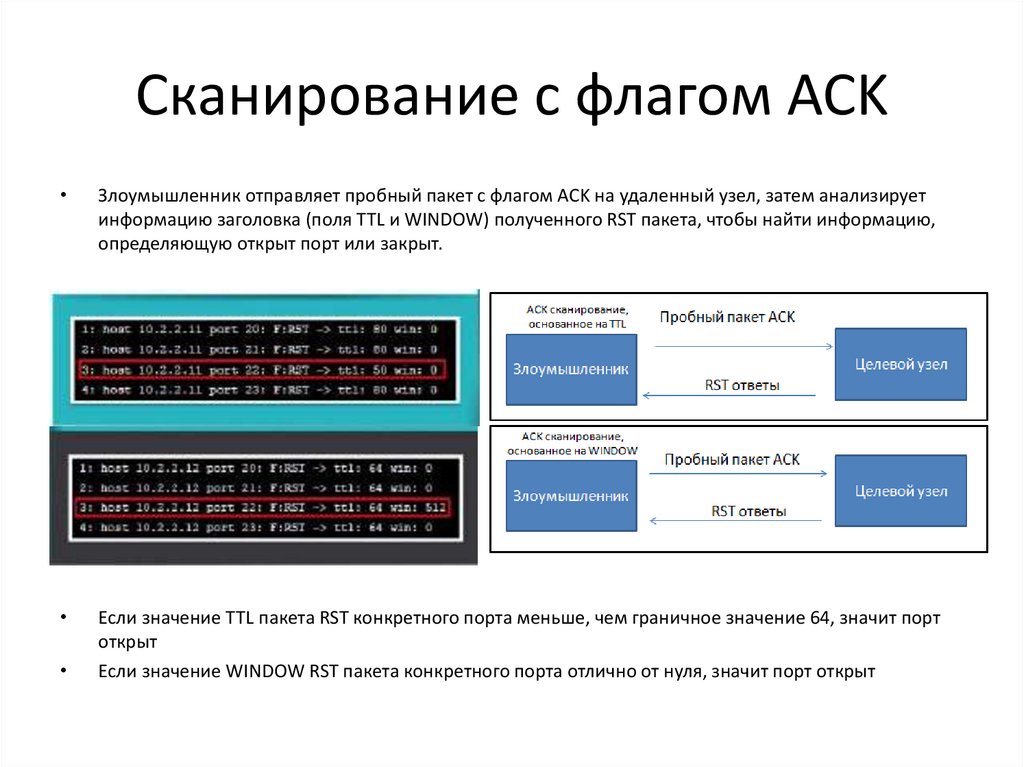

22. Сканирование с флагом ACK

Злоумышленник отправляет пробный пакет с флагом ACK на удаленный узел, затем анализирует

информацию заголовка (поля TTL и WINDOW) полученного RST пакета, чтобы найти информацию,

определяющую открыт порт или закрыт.

Если значение TTL пакета RST конкретного порта меньше, чем граничное значение 64, значит порт

открыт

Если значение WINDOW RST пакета конкретного порта отлично от нуля, значит порт открыт

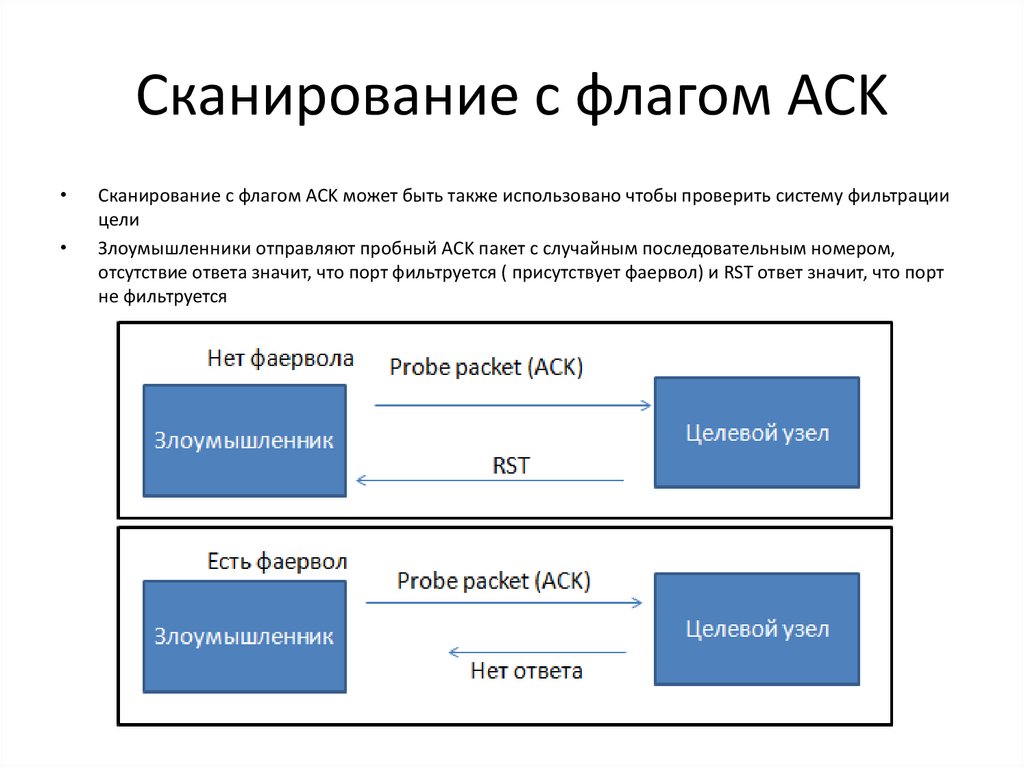

23. Сканирование с флагом ACK

Сканирование с флагом ACK может быть также использовано чтобы проверить систему фильтрации

цели

Злоумышленники отправляют пробный ACK пакет с случайным последовательным номером,

отсутствие ответа значит, что порт фильтруется ( присутствует фаервол) и RST ответ значит, что порт

не фильтруется

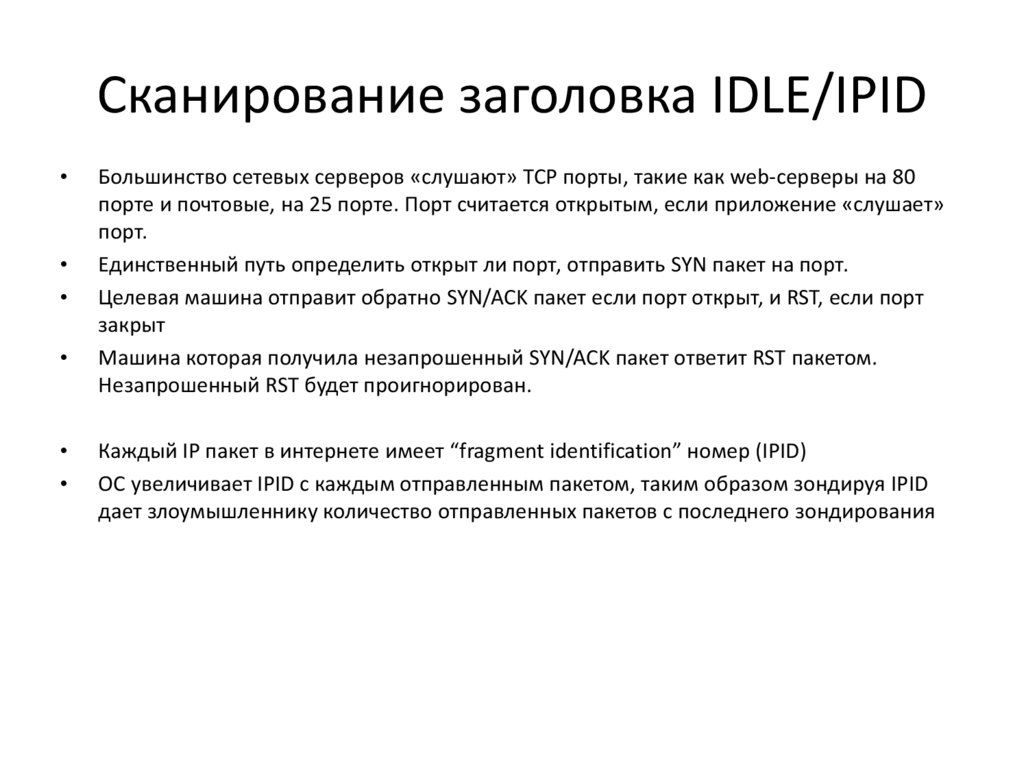

24. Сканирование заголовка IDLE/IPID

Большинство сетевых серверов «слушают» TCP порты, такие как web-серверы на 80

порте и почтовые, на 25 порте. Порт считается открытым, если приложение «слушает»

порт.

Единственный путь определить открыт ли порт, отправить SYN пакет на порт.

Целевая машина отправит обратно SYN/ACK пакет если порт открыт, и RST, если порт

закрыт

Машина которая получила незапрошенный SYN/ACK пакет ответит RST пакетом.

Незапрошенный RST будет проигнорирован.

Каждый IP пакет в интернете имеет “fragment identification” номер (IPID)

ОС увеличивает IPID с каждым отправленным пакетом, таким образом зондируя IPID

дает злоумышленнику количество отправленных пакетов с последнего зондирования

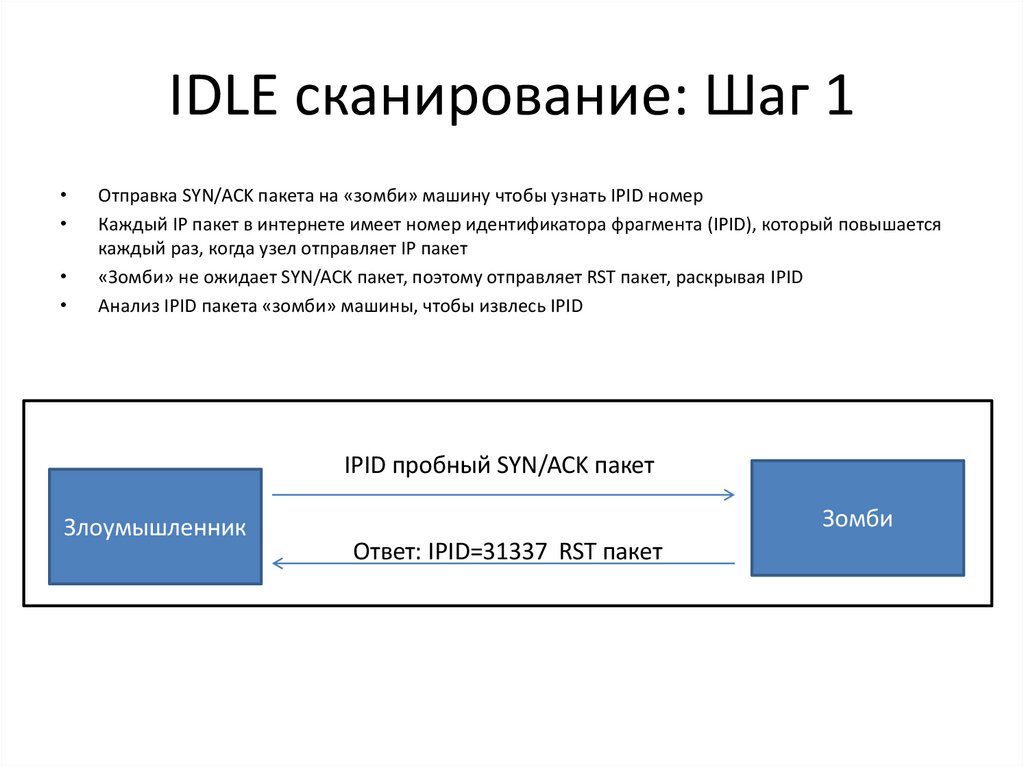

25. IDLE сканирование: Шаг 1

Отправка SYN/ACK пакета на «зомби» машину чтобы узнать IPID номер

Каждый IP пакет в интернете имеет номер идентификаторa фрагмента (IPID), который повышается

каждый раз, когда узел отправляет IP пакет

«Зомби» не ожидает SYN/ACK пакет, поэтому отправляет RST пакет, раскрывая IPID

Анализ IPID пакета «зомби» машины, чтобы извлесь IPID

IPID пробный SYN/ACK пакет

Злоумышленник

Зомби

Ответ: IPID=31337 RST пакет

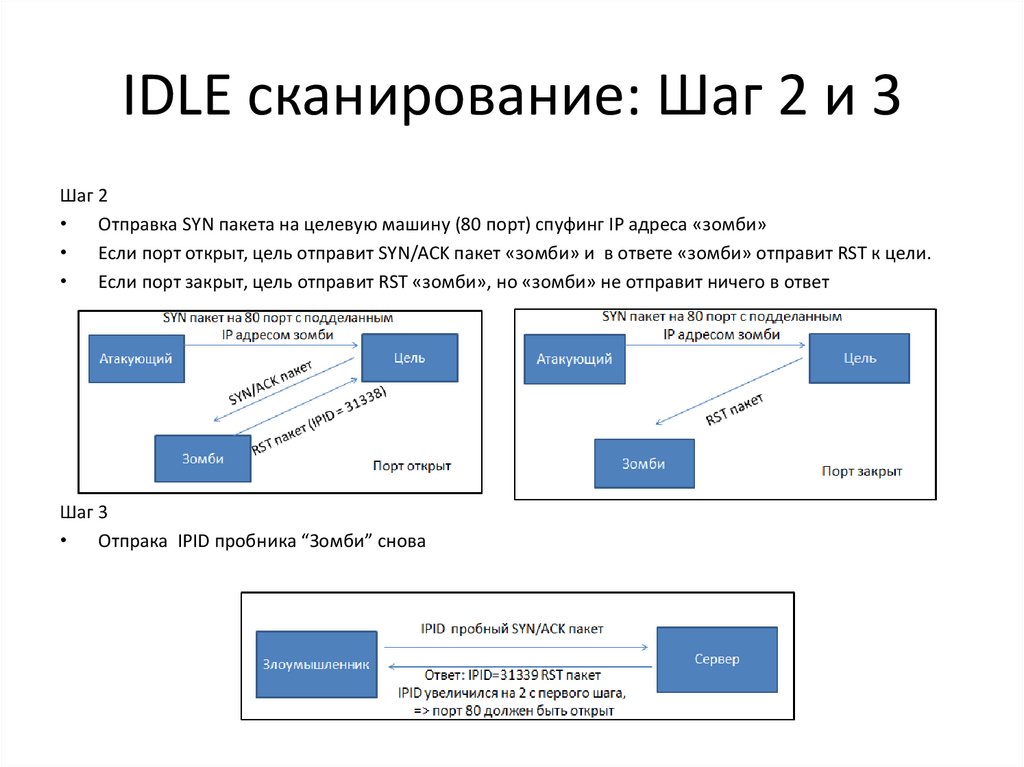

26. IDLE сканирование: Шаг 2 и 3

Шаг 2Отправка SYN пакета на целевую машину (80 порт) спуфинг IP адреса «зомби»

Если порт открыт, цель отправит SYN/ACK пакет «зомби» и в ответе «зомби» отправит RST к цели.

Если порт закрыт, цель отправит RST «зомби», но «зомби» не отправит ничего в ответ

Шаг 3

Отпрака IPID пробника “Зомби” снова

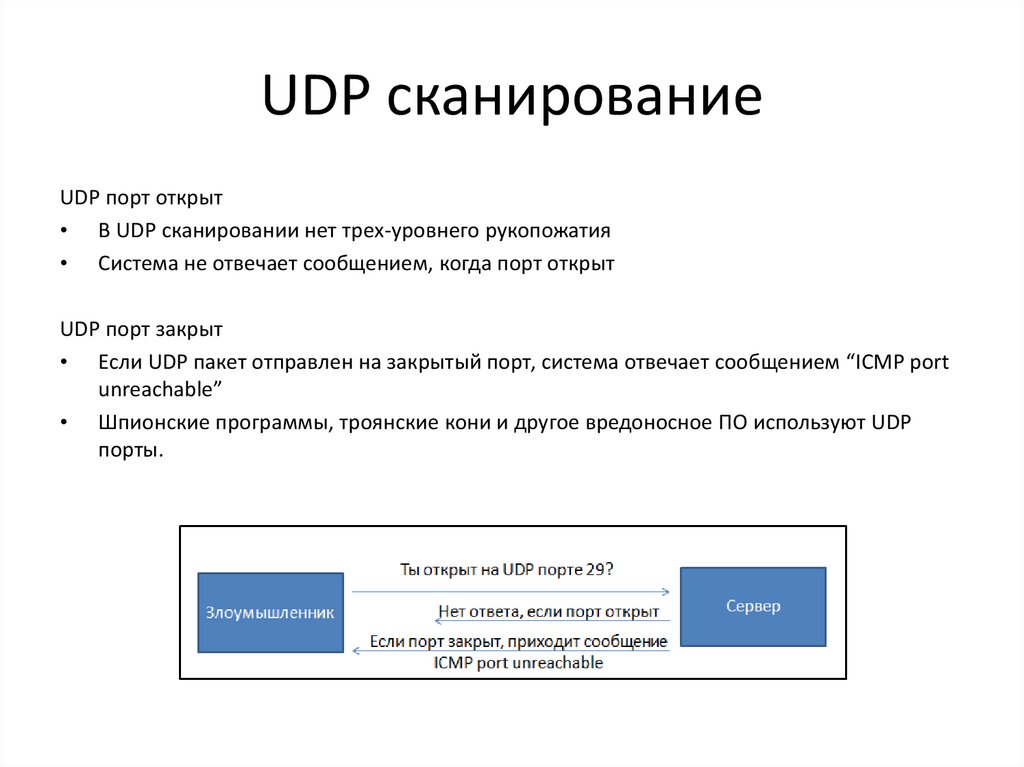

27. UDP сканирование

UDP порт открыт• В UDP сканировании нет трех-уровнего рукопожатия

• Система не отвечает сообщением, когда порт открыт

UDP порт закрыт

• Если UDP пакет отправлен на закрытый порт, система отвечает сообщением “ICMP port

unreachable”

• Шпионские программы, троянские кони и другое вредоносное ПО используют UDP

порты.

28. ICMP эхо-сканирование / Сканирование списка

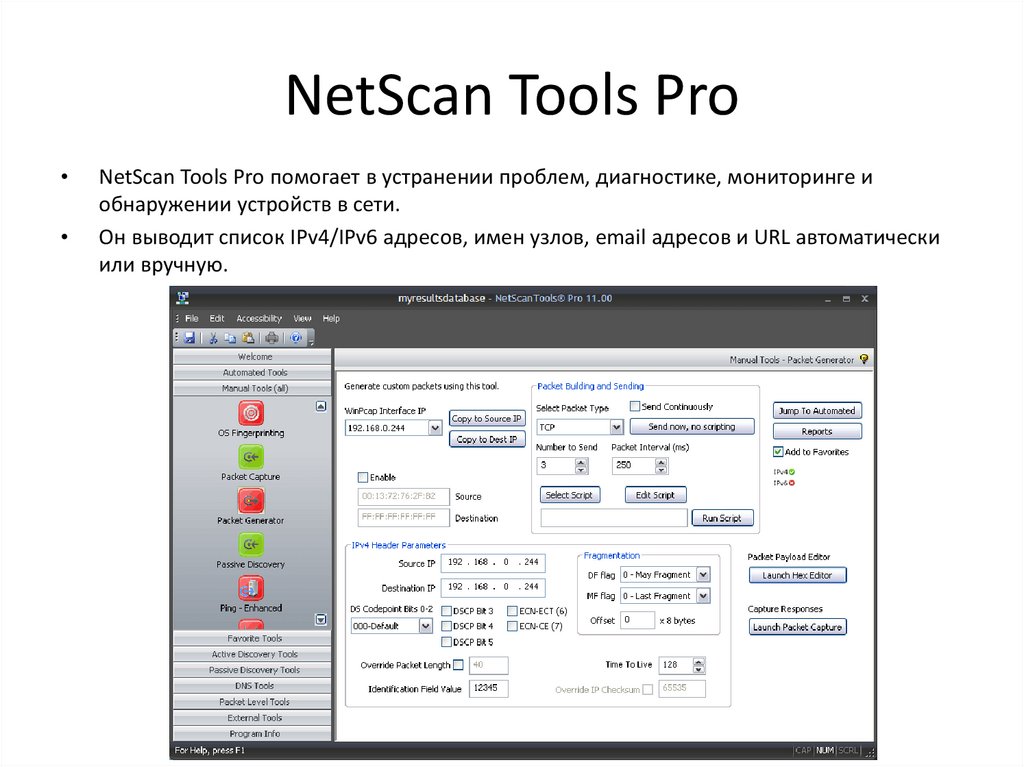

NetScan Tools ProNetScan Tools Pro помогает в устранении проблем, диагностике, мониторинге и

обнаружении устройств в сети.

Он выводит список IPv4/IPv6 адресов, имен узлов, email адресов и URL автоматически

или вручную.

29. NetScan Tools Pro

Инструменты сканирования• SuperScan

www.mcafee.com

• PRTG Network Monitor

www.poessler.com

• Net Tools

mabsoft.com

• IP Tools

www.ks-soft.net

• MegaPing

www.magnetosoft.com

• Network Inventory Explorer

www.10-strike.com

• Global Network Inventory Scanner www.magnetosoft.com

• SoftPerfect Network Scanner

www.softperfect.com

• Advanced Port Scanner

www.radmin.com

• CurrPorts

www.nirsoft.net

30. Инструменты сканирования

Противодействие сканированиюпортов

Настройка фаервола и IDS правил, чтобы детектировать и блокировать пробные

пакеты

Запуск инструментов, сканирующих порты на узлах сети, чтобы определить

правильно ли фаервол детектирует активность сканирования портов

Обеспечить, чтобы механизм, используемый для маршрутизации и фильтрации на

роутерах и фаерволах соответственно не мог быть обойдён, используемыми

определёнными портами источника или методами маршрутизации от источника.

Обеспечить чтобы прошивки маршрутизаторов, IDS и фаервола были обновлены

до последней версии.

Использовать пользовательский набор правил чтобы закрыть сеть и блокировать

нежелательные порты в фаерволе

Фильтровать все ICMP сообщения (т.е. входящие типы ICMP сообщений и

исходяшие ICMP сообрщения типа 3 «unreachable») в фаерволе и

маршрутизаторах

Выполнять TCP и UDP сканирование вместе с ICMP пробниками против IP адресов

своей организации, чтобы проверить настройки сети и ее доступные порты

Обеспечить настройку правил анти-сканирования и анти-спуфинга

31. Противодействие сканированию портов

Методика сканированияПоиск активных узлов

Поиск открытых портов

Обход IDS

Сбор баннеров ОС

Сканирование на уязвимости

Создание карты сети

Использование прокси

Пентест с помощью сканирования сети

32. Методика сканирования

Технологии обхода IDS• Использовать фрагментированные IP пакеты

• Спуффить свои IP адреса во время атаки и

сниффить ответ с сервера

• Использовать маршрутизацию определяемую

отправителем (если возможно)

• Использовать прокси сервер или

скомпрометированную трояном машину,

чтобы начать атаку0

33. Технологии обхода IDS

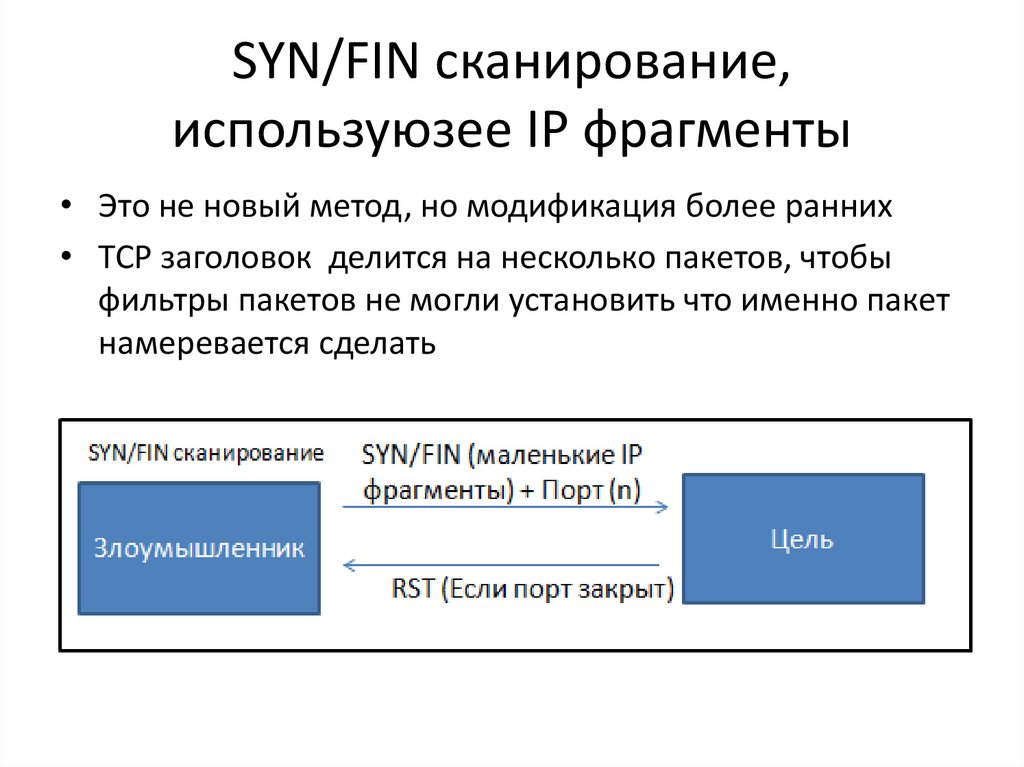

SYN/FIN сканирование,используюзее IP фрагменты

• Это не новый метод, но модификация более ранних

• TCP заголовок делится на несколько пакетов, чтобы

фильтры пакетов не могли установить что именно пакет

намеревается сделать

34. SYN/FIN сканирование, используюзее IP фрагменты

Методика сканированияПоиск активных узлов

Поиск открытых портов

Обход IDS

Сбор баннеров ОС

Сканирование на уязвимости

Создание карты сети

Использование прокси

Пентест с помощью сканирования сети

35. Методика сканирования

Сбор баннеровСбор баннеров или сбор данных об ОС – это метод определяющий, какая ОС работает на удаленной

целевой системе. Есть два типа сбора баннеров ОС: активный и пассивный

Идентификация ОС, используемой на целевом узле позволяет злоумышленнику определить

уязвимости системы и эксплоиты которые могут сработать на системе, чтобы в дальнейшем

провести дополнительные атаки

Активный сбор баннеров

Специально созданные пакеты отправляются на удаленную ОС и ответы сохраняются

Ответы далее сравниваются с базой данных, чтобы определить ОС

Ответы от разных версий ОС варьируются из-за различий в реализации стека TCP/IP

Пассивный сбор баннеров

Сбор баннеров из сообщений об ошибках

Сообщения об ошибках содержат такую информацию, как тип сервера, тип ОС и SSL, TLS инструментов,

используемых целевой удаленной системой

Сниффинг трафика сети

Захват и анализ пакетов цели используются злоумышленником, чтобы определить ОС, используемую

удаленной системой

Сбор баннеров из расширения страниц

Просмотр расширения в URL может помочь определить версию приложения.

Пример: .aspx => IIS сервер и платформа Windows

36. Сбор баннеров

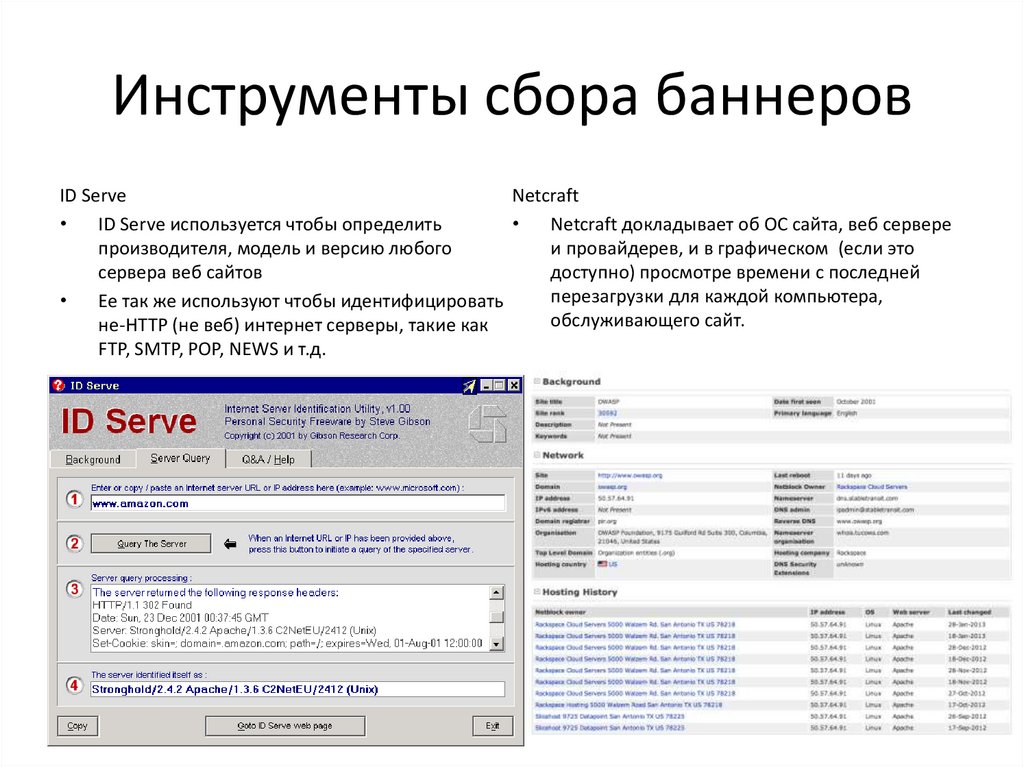

Инструменты сбора баннеровID Serve

Netcraft

ID Serve иcпользуется чтобы определить

Netcraft докладывает об ОС сайта, веб сервере

производителя, модель и версию любого

и провайдерев, и в графическом (если это

сервера веб сайтов

доступно) просмотре времени с последней

перезагрузки для каждой компьютера,

Ее так же используют чтобы идентифицировать

обслуживающего сайт.

не-HTTP (не веб) интернет серверы, такие как

FTP, SMTP, POP, NEWS и т.д.

37. Инструменты сбора баннеров

• NetcatЭта утилита читает и пишет данные через сетевые

соединения используя TCP/IP протокол

• Telnet

Эта техника проверяет HTTP сервер чтобы определить

поле сервера в ответе HTTP заголовка

С помощью этих техник можно определить платформу и

ОС веб сервера без использования специализированного

ПО.

38. Инструменты сбора баннеров

Противодействие сбору баннеров:Отключение или изменение

баннеров

• Показать ложные баннеры чтобы ввести в заблуждение

злоумышленника

• Отключить ненужные сервисы в сетевом узле чтобы

ограничить раскрытие информации

• Использовать инструмент ServerMask чтобы отключить

или изменить информацию банера

(www.port80software.com)

• Apache 2.x с mod_headers модулем – использовать

директиву в файле http.conf чтобы изменить

информацию в баннере Header set Server “New server

name”

• Или же, изменить строку ServerSignature на

ServerSignature off в файле http.conf

39. Противодействие сбору баннеров: Отключение или изменение баннеров

Противодействие сбору баннеровСкрытие расширения файла с веб страницы

• Расширение файла выявляет информацию о технологии

сервера, что злоумышленник может использовать для

атаки

• Скройте расширение файлов, чтобы замаскировать веб

технологию

• Измените отображение расширений, таких как .asp c

.htm или .foo, и т.д., чтобы затруднить идентификацию

сервера.

• Пользователи Apache могут использовать директивы

mod_negotiation

• IIS пользователи могут использовать инструменты, такие

как PageXchanger чтобы управлять расширениями

файлов

40. Противодействие сбору баннеров Скрытие расширения файла с веб страницы

Методика сканированияПоиск активных узлов

Поиск открытых портов

Обход IDS

Сбор баннеров ОС

Сканирование на уязвимости

Создание карты сети

Использование прокси

Пентест с помощью сканирования сети

41. Методика сканирования

Сканирование на уязвимостиСканирование на уязвимости

идентифицирует уязвимости и слабости

системы и сети, чтобы определить как

система может быть взломана.

• Уязвимости сети

• Открытые порты и запущенные службы

• Уязвимости приложений и служб

• Ошибки конфигурации приложений и

служб

42. Сканирование на уязвимости

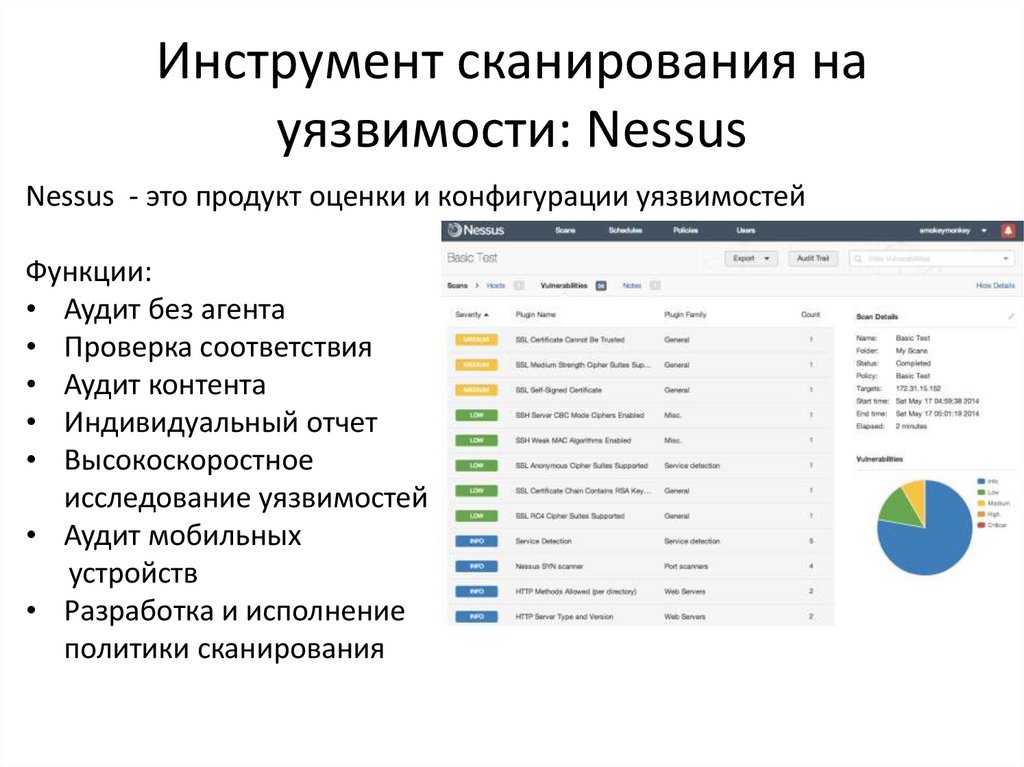

Инструмент сканирования науязвимости: Nessus

Nessus - это продукт оценки и конфигурации уязвимостей

Функции:

• Аудит без агента

• Проверка соответствия

• Аудит контента

• Индивидуальный отчет

• Высокоскоростное

исследование уязвимостей

• Аудит мобильных

устройств

• Разработка и исполнение

политики сканирования

43. Инструмент сканирования на уязвимости: Nessus

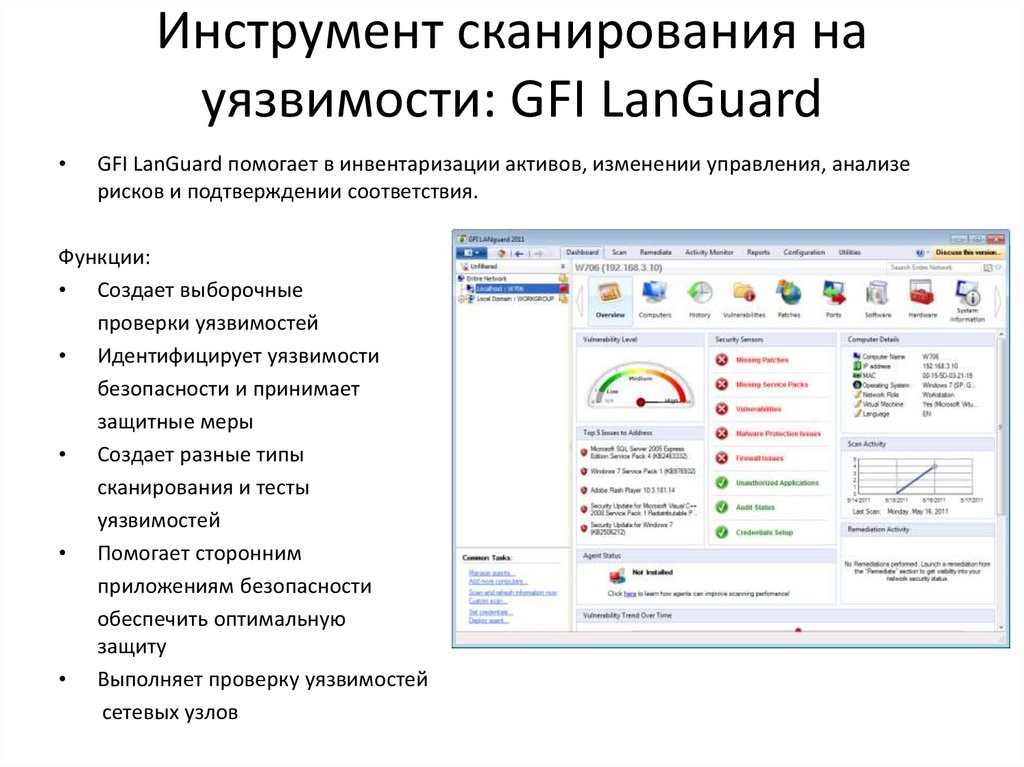

Инструмент сканирования науязвимости: GFI LanGuard

GFI LanGuard помогает в инвентаризации активов, изменении управления, анализе

рисков и подтверждении соответствия.

Функции:

• Создает выборочные

проверки уязвимостей

• Идентифицирует уязвимости

безопасности и принимает

защитные меры

• Создает разные типы

сканирования и тесты

уязвимостей

• Помогает сторонним

приложениям безопасности

обеспечить оптимальную

защиту

• Выполняет проверку уязвимостей

сетевых узлов

44. Инструмент сканирования на уязвимости: GFI LanGuard

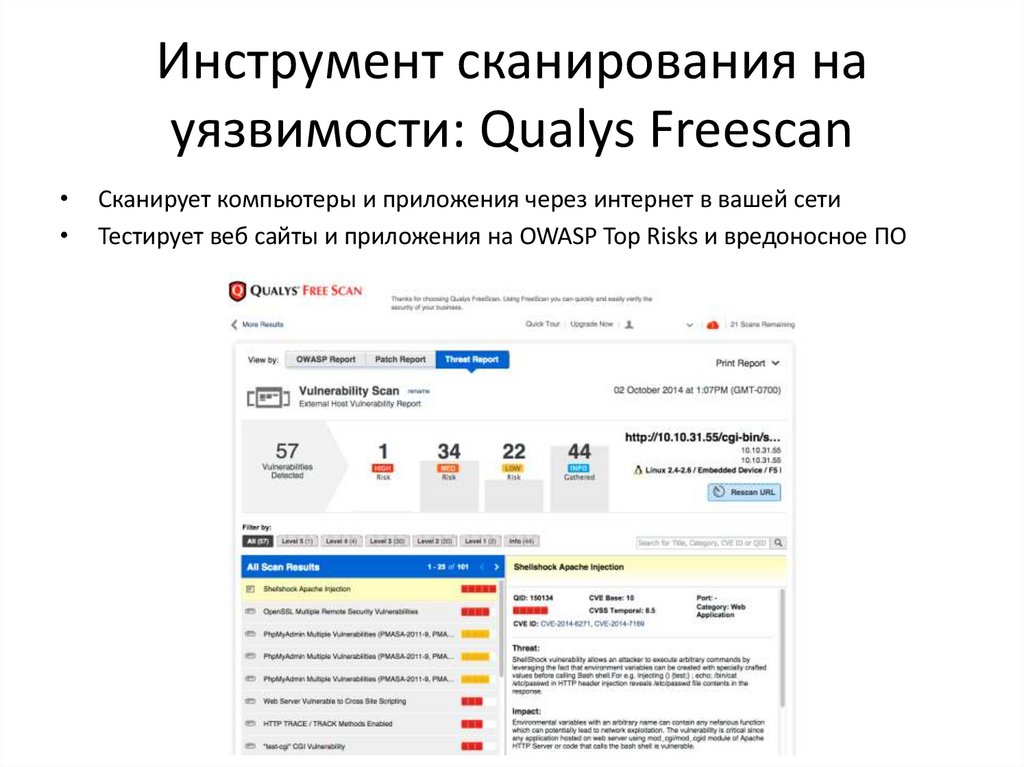

Инструмент сканирования науязвимости: Qualys Freescan

Сканирует компьютеры и приложения через интернет в вашей сети

Тестирует веб сайты и приложения на OWASP Top Risks и вредоносное ПО

45. Инструмент сканирования на уязвимости: Qualys Freescan

Сканеры уязвимостей сетиRetina CS

www.beyondtrust.com

Core Impact Professional

www.coresecurity.com

Shadow Security Scanner

www.safety-lab.com

Nsauditor Network Security Auditor www.nsauditor.com

OpenVAS

www.openvas.org

Security Manager Plus

www.manageengine.com

Nexpose

www.rapid7.com

SAINT

www.saintcorporation.com

Security Auditor Research

Assistant (SARA)

www-arc.com

46. Сканеры уязвимостей сети

Методика сканированияПоиск активных узлов

Поиск открытых портов

Обход IDS

Сбор баннеров ОС

Сканирование на уязвимости

Создание карты сети

Использование прокси

Пентест с помощью сканирования сети

47. Методика сканирования

Создание карты сети• Создание карты сети дает ценную информацию о сети и ее

архитектуре злоумышленнику

• Карта сети показывает логический или физический путь к

потенциальной цели

48. Создание карты сети

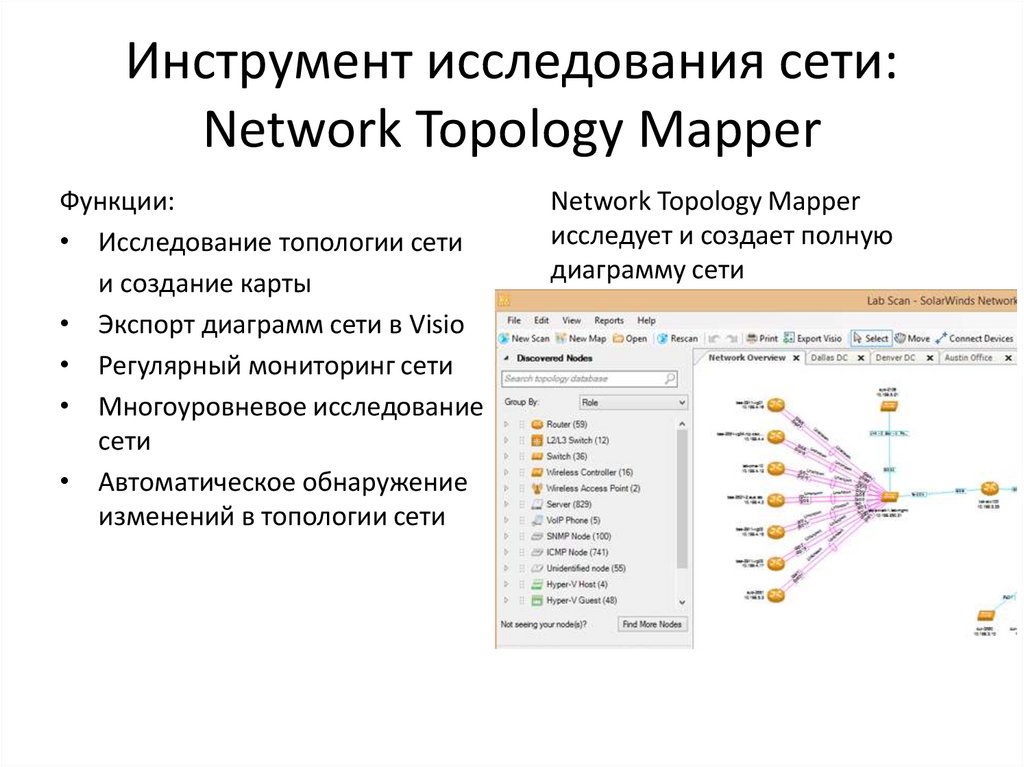

Инструмент исследования сети:Network Topology Mapper

Функции:

• Исследование топологии сети

и создание карты

• Экспорт диаграмм сети в Visio

• Регулярный мониторинг сети

• Многоуровневое исследование

сети

• Автоматическое обнаружение

изменений в топологии сети

Network Topology Mapper

исследует и создает полную

диаграмму сети

49. Инструмент исследования сети: Network Topology Mapper

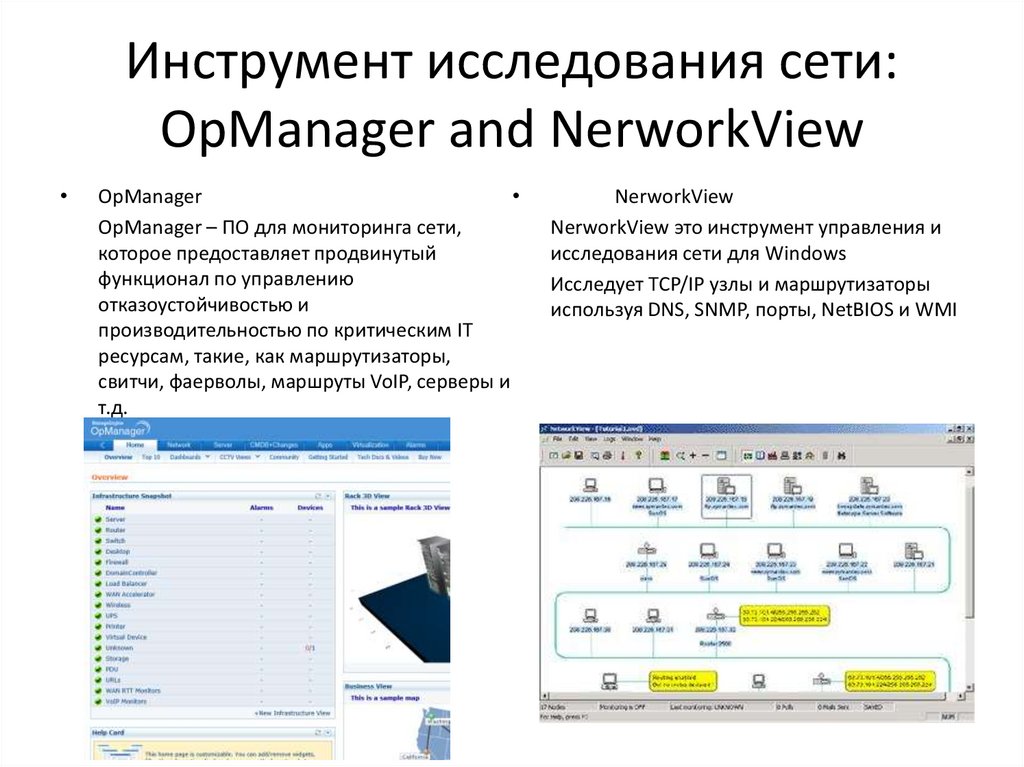

Инструмент исследования сети:OpManager and NerworkView

OpManager

OpManager – ПО для мониторинга сети,

которое предоставляет продвинутый

функционал по управлению

отказоустойчивостью и

производительностью по критическим IT

ресурсам, такие, как маршрутизаторы,

свитчи, фаерволы, маршруты VoIP, серверы и

т.д.

NerworkView

NerworkView это инструмент управления и

исследования сети для Windows

Исследует TCP/IP узлы и маршрутизаторы

используя DNS, SNMP, порты, NetBIOS и WMI

50. Инструмент исследования сети: OpManager and NerworkView

Инструменты исследования сети исоздания карты сети

The Dude

LanState

Friendly Pinger

Ipsonar

WatsConnected

Switch Center Enterprise

InterMapper

NetBrain Enterprise Suite

Spiceworks Network Mapper

www.mikrotik.com

www.10-strike.com

www.kilievich.com

www.lumeta.com

www.watsupgold.com

www.lan-secure.com

opnet.com

www.netbraintech.com

www.spiceworks.com

51. Инструменты исследования сети и создания карты сети

Методика сканированияПоиск активных узлов

Поиск открытых портов

Обход IDS

Сбор баннеров ОС

Сканирование на уязвимости

Создание карты сети

Использование прокси

Пентест с помощью сканирования сети

52. Методика сканирования

Прокси серверыПрокси серверы могут служить посредником для соединения с

другими компьютерами

Почему злоумышленники используют прокси серверы?

Чтобы скрыть IP адрес источника, во избежание проблем с

законом

Чтобы замаскировать актуальный источник атаки имитируя

ложный адрес прокси источника

Чтобы удаленно получить доступ к интросетям и другим

ресурсам веб-сайта, которые обычно недоступны

Чтобы прервать все запросы, отправленные пользователем и

передавать их в другое место, следовательно, жертвам можно

будет идентифицировать только адрес прокси сервера

Злоумышленники используют цепочки из прокси серверов

чтобы избежать обнаружения

53. Прокси серверы

Цепочки проксиПользователь запрашивает ресурс

Прокси клиент на системе пользователя соединяется с прокси сервером и отправляет запрос

прокси серверу

Прокси сервер убирает идентификацию позволяющую идентифицировать пользователя и

отправляет запрос следующему прокси серверу

Этот процесс повторяется всеми прокси серверами в цепи

В конце незашифрованный запрос отправляется на веб сервер

54. Цепочки прокси

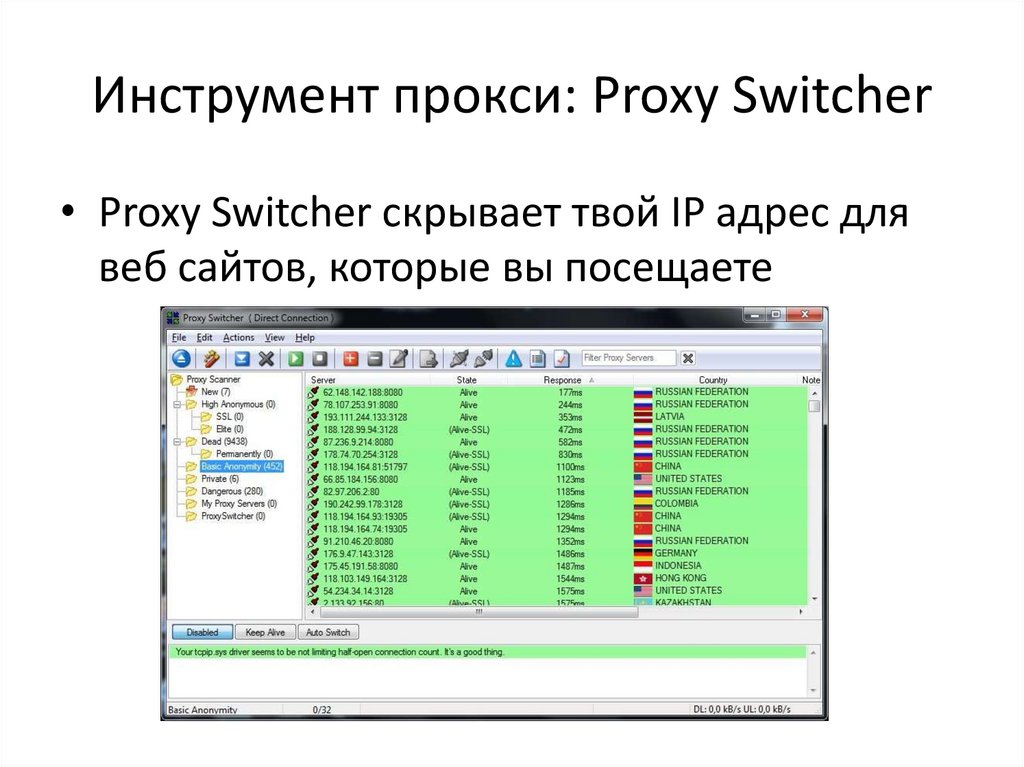

Инструмент прокси: Proxy Switcher• Proxy Switcher скрывает твой IP адрес для

веб сайтов, которые вы посещаете

55. Инструмент прокси: Proxy Switcher

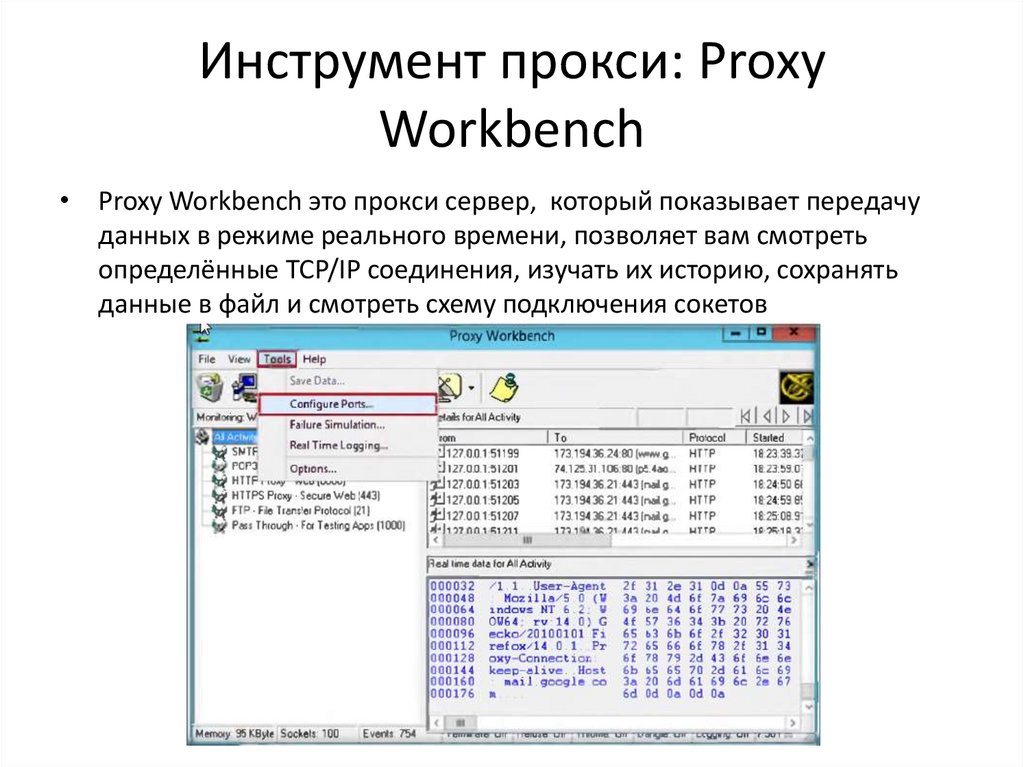

Инструмент прокси: ProxyWorkbench

• Proxy Workbench это прокси сервер, который показывает передачу

данных в режиме реального времени, позволяет вам смотреть

определённые TCP/IP соединения, изучать их историю, сохранять

данные в файл и смотреть схему подключения сокетов

56. Инструмент прокси: Proxy Workbench

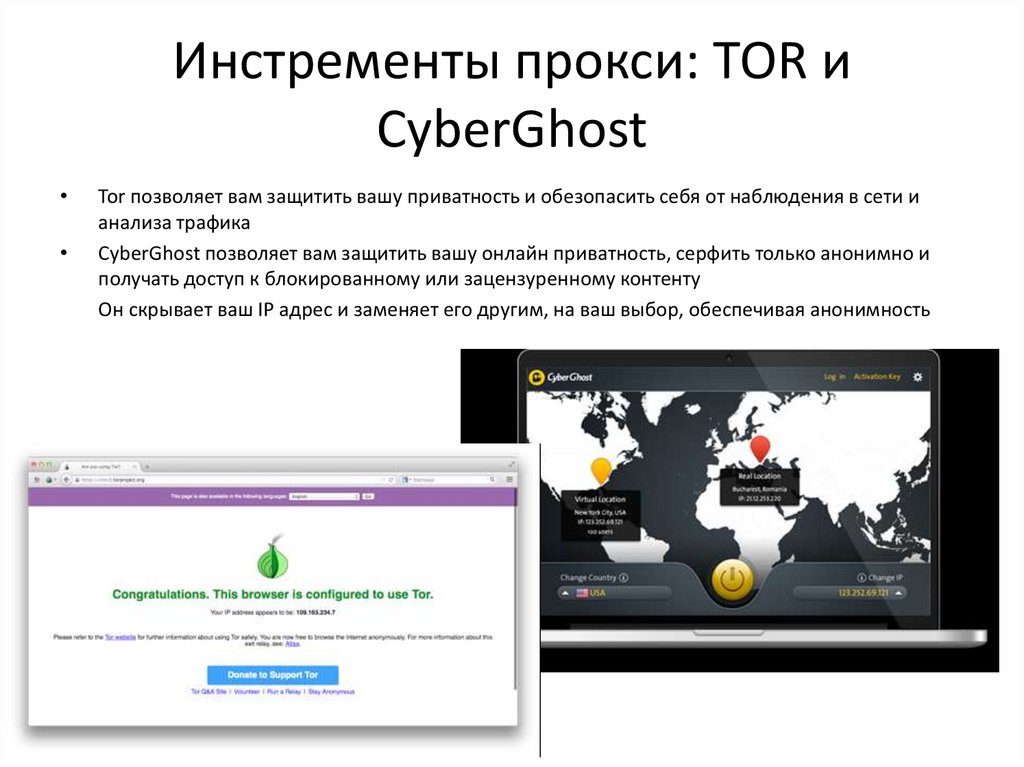

Инстременты прокси: TOR иCyberGhost

Tor позволяет вам защитить вашу приватность и обезопасить себя от наблюдения в сети и

анализа трафика

CyberGhost позволяет вам защитить вашу онлайн приватность, серфить только анонимно и

получать доступ к блокированному или зацензуренному контенту

Он скрывает ваш IP адрес и заменяет его другим, на ваш выбор, обеспечивая анонимность

57. Инстременты прокси: TOR и CyberGhost

Инструменты проксиSocksChain

Burp Suite

Proxyfier

Proxy Tool Windows App

Charles

Fiddler

Protoport Proxy Chain

ProxyCap

CCProxy

ufasoft.com

www.portswigger.net

www.proxyfier.com

webproxylist.com

www.charlesproxy.com

www.telerik.com

www.protoport.com

www.proxycap.com

www.youngzsoft.net

58. Инструменты прокси

Бесплатные прокси серверы• В Google поиске можно найти тысячи

бесплатных прокси серверов

59. Бесплатные прокси серверы

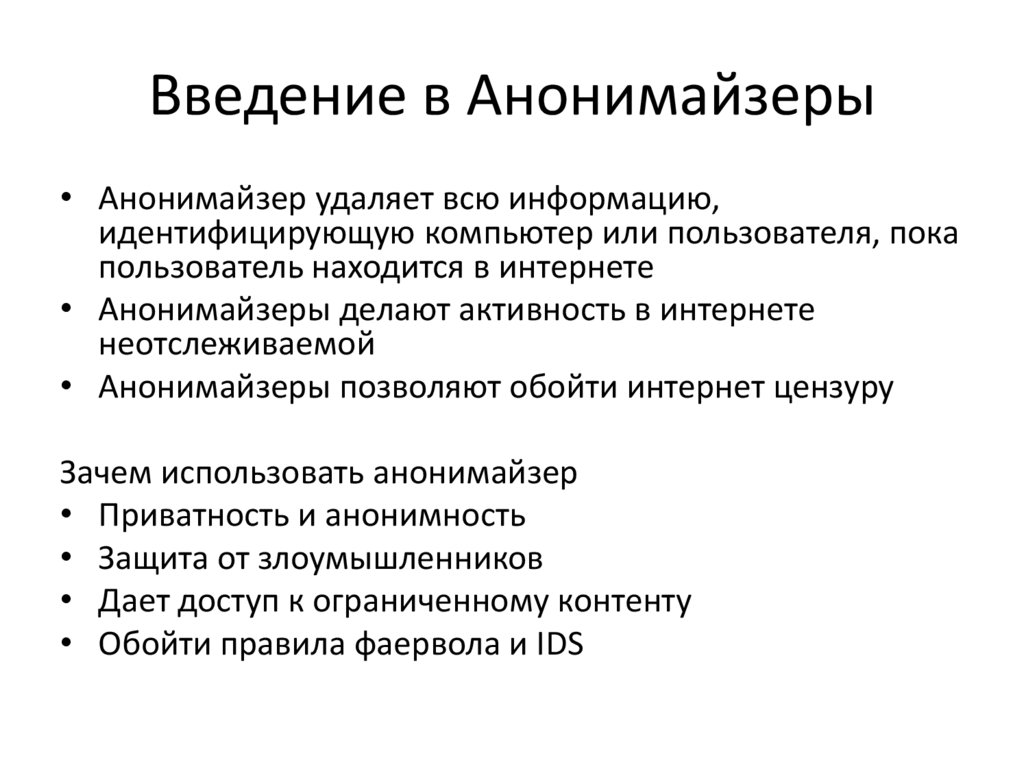

Введение в Анонимайзеры• Анонимайзер удаляет всю информацию,

идентифицирующую компьютер или пользователя, пока

пользователь находится в интернете

• Анонимайзеры делают активность в интернете

неотслеживаемой

• Анонимайзеры позволяют обойти интернет цензуру

Зачем использовать анонимайзер

• Приватность и анонимность

• Защита от злоумышленников

• Дает доступ к ограниченному контенту

• Обойти правила фаервола и IDS

60. Введение в Анонимайзеры

Инструмент обхода цензуры: TailsTails – это ОС, которую пользователь может запустить с любого компьютера с DVD, USB или SD

карты.

Она направлена на сохранение приватности и анонимности и помогает вам:

Пользоваться интернетом анонимно и обходить цензуру

Не оставлять следов на компьютере

Использовать state-of-the-art криптографический инструмент, чтобы шифровать файлы, почту

и мгновенные сообщения

61. Инструмент обхода цензуры: Tails

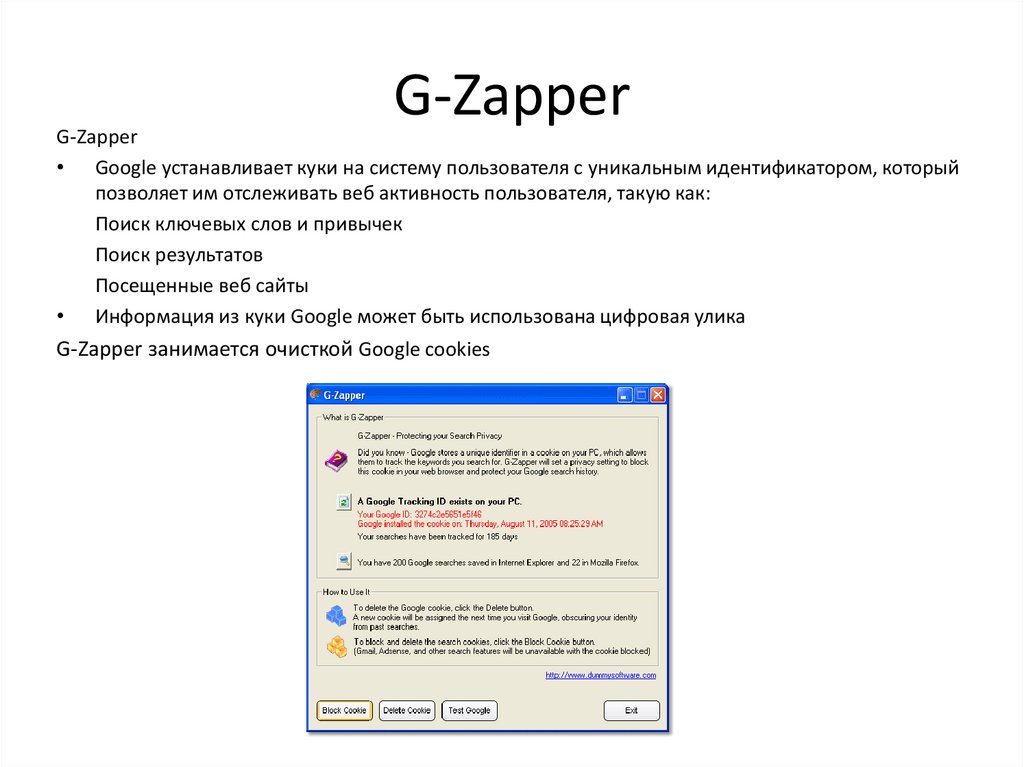

G-ZapperG-Zapper

• Google устанавливает куки на систему пользователя с уникальным идентификатором, который

позволяет им отслеживать веб активность пользователя, такую как:

Поиск ключевых слов и привычек

Поиск результатов

Посещенные веб сайты

• Информация из куки Google может быть использована цифровая улика

G-Zapper занимается очисткой Google cookies

62. G-Zapper

АнонимайзерыProxify

Psiphon

Anonimous Web Surfing Tool

Hide Your IP Address

Anonimyzer Universal

Guardster

Spotflux

Ultrasurf

Head Proxy

Hope Proxy

proxify.com

www.psiphon.ca

www.anonymous-surfing.com

www.hideyouripadress.net

www.anonimyzer.com

www.guardster.com

www.spotflux.com

ultrasurf.us

www.headproxy.com

www.hopeproxy.com

63. Анонимайзеры

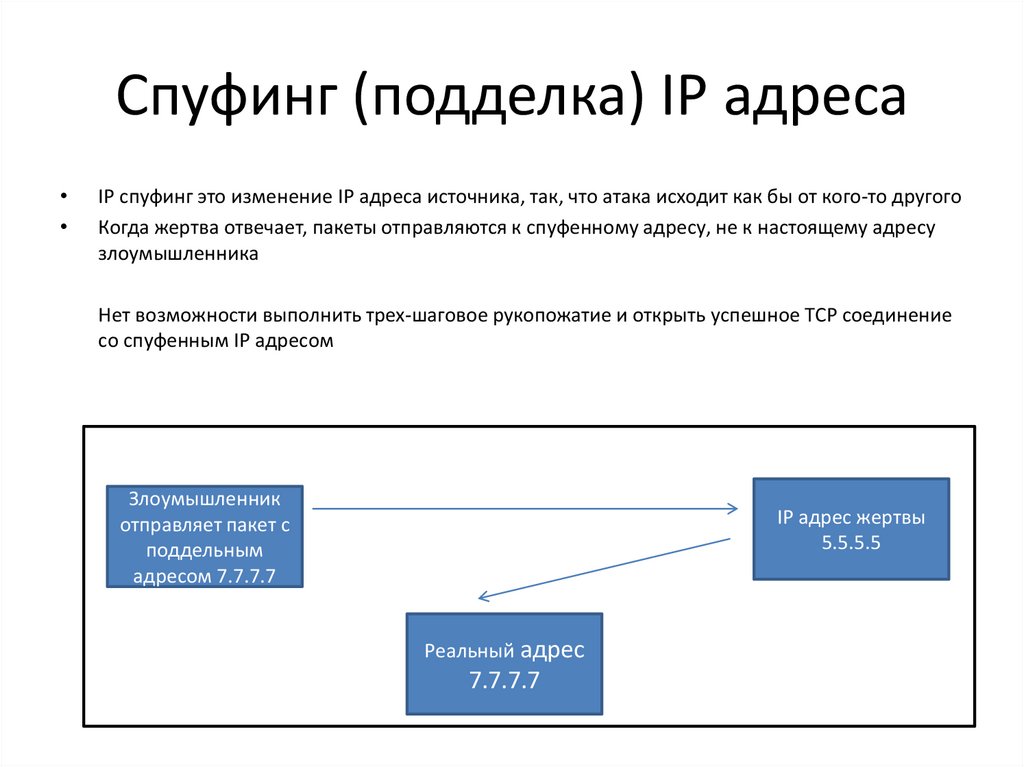

Спуфинг (подделка) IP адресаIP спуфинг это изменение IP адреса источника, так, что атака исходит как бы от кого-то другого

Когда жертва отвечает, пакеты отправляются к спуфенному адресу, не к настоящему адресу

злоумышленника

Нет возможности выполнить трех-шаговое рукопожатие и открыть успешное TCP соединение

со спуфенным IP адресом

Злоумышленник

отправляет пакет с

поддельным

адресом 7.7.7.7

IP адрес жертвы

5.5.5.5

Реальный адрес

7.7.7.7

64. Спуфинг (подделка) IP адреса

Технологии детектирования IPспуфинга: Direct TTL Probes

• Отправить пакет на узел подозреваемый в

подделке пакетов, получив ответ

сравниваем TTL с подозрительным пакетом;

если TTL ответа не такой же, как у

проверяемого пакета, то это подделанный

пакет

• Эта технология эффективна, когда

атакующий находится в другой от жертвы

подсети

65. Технологии детектирования IP спуфинга: Direct TTL Probes

Технологии детектирования IPспуфинга: IP Identification Number

• Отправляет пробник на узел, подозреваемый в

подделанном трафике, который вызывает

ответ и сравнивает IP ID с подозреваемым

трафиком

• Если IP ID значения сильно отличаются от IP ID

отправленного пакета, значит трафик

подделан

• Эта технология успешна даже когда

злоумышленник находится в той же подсети

66. Технологии детектирования IP спуфинга: IP Identification Number

Технологии детектирования IPспуфинга: TCP Flow Control Method

• Злоумышленник отправляет подделанные

TCP пакеты, не получая ответные SYN/ACK

пакеты

• Злоумышленник не может реагировать на

изменения window size

• Когда полученный трафик продолжается

после исчерпания window size, скорее всего

пакеты подделаны

67. Технологии детектирования IP спуфинга: TCP Flow Control Method

Противедействие IP спуфингу• Шифровать весь трафик сети, используя криптографические

протоколы, такие, как IPsec, TLS, SSH и HTTPS

• Использовать случайные номера последовательностей, чтобы

не допустить IP спуфинг атак, основанных на подделке номера

последовательности

• Использовать комплексные фаерволы, обеспечивающие

многоуровневую защиту

• Входная фильтрация: Использовать маршрутизаторы и

межсетевые экраны по периметру вашей сети, чтобы

фильтровать входящие пакеты, отправленные с внутренних IP

адресов, если верить IP заголовку

• Не полагаться на аутентификацию, базирующуюся на IP

• Выходная фильтрация: Фильтровать все исходящие пакеты с

неверным локальным IP адресом, в качестве адреса источника

68. Противедействие IP спуфингу

Методика сканированияПоиск активных узлов

Поиск открытых портов

Обход IDS

Сбор баннеров ОС

Сканирование на уязвимости

Создание карты сети

Использование прокси

Пентест с помощью сканирования сети

69. Методика сканирования

Пентест с помощью сканированиясети

• Пентест с помощью сканирования сети определяет

состояние безопасности, идентифицируя активные

системы, сканируя открытые порты, связанные службы

и собирая баннеры ОС, чтобы имитировать попытку

взлома сети

• Отчет о тестировании на проникновение поможет

администраторам сети:

Закрыть неиспользуемые порты

Отключить ненужные службы

Скрыть или настроить баннеры

Устранить ошибки конфигурации служб

Откалибровать правила межсетевого экрана

70. Пентест с помощью сканирования сети

1. Поиск активных узлов, с использоваинеминструментов, как Nmap, Angry IP Scanner, SolarWinds

Engineer’s toolset, Colasoft ping Tool и т.д.

2. Поиск открытых портов, с использованием таких

инструментов, как Nmap, Netscan Tools Pro, SuperScan,

PRTG Network Monitor, Net tools и т.д.

3. Выполнение сбора баннеров / снятия отпечатков с ОС,

с использованием Telnet, Netcraft, ID serve и т.д.

4. Сканирование на уязвимости, используя Nessus, GFI

LANGuard, SAINT, Core Impact Professional, Retina CS

Managment, MBSA, XSPIDER и т.д.

71. Пентест с помощью сканирования сети

5. Построение карты сети, используя такиеинструменты, как Network Topology Manager,

OpManager, NetworkView, The Dude,

FriendlyPinger и т.д.

6. Подготовка прокси, используя Proxy

Workbench, Proxyfier, Proxy Switcher,

SocksChain, TOR и т.д.

7. Пометка уязвимых узлов

8. Оформление всей полученной информации

Интернет

Интернет