Похожие презентации:

лекция 15

1.

•.Лекция: Wazuh

Цели лекции:

понять архитектуру Wazuh и принципы работы модели «менеджер — агенты»;

изучить работу детектирующих правил, MITRE-техник и механизмов генерации событий;

ознакомиться с методами анализа данных: просмотр логов, фильтрация, интерпретация предупреждений и создание

отчётов;

Введение: Что такое EDR и почему Wazuh

Под «EDR» (Endpoint Detection and Response) понимаются инструменты и приложения, которые:

выполняют аудит устройства на предмет уязвимостей;

мониторят устройство на подозрительную активность — несанкционированные входы, brute-force, эскалацию привилегий и

прочее;

визуализируют данные и события в форме графиков, отчётов, логов;

соотносят поведение с «нормальным», чтобы выявлять аномалии.

Wazuh — бесплатное, open-source решение EDR, созданное в 2015 году.

Wazuh можно использовать как на отдельных устройствах, так и в крупных инфраструктурах — от домашнего использования до

корпоративного масштаба.

Архитектура Wazuh основывается на модели «менеджер — агенты»:

«Менеджер» — сервер (управляющее устройство), на котором установлена консоль Wazuh.

«Агенты» — устройства, которые мы хотим мониторить; они устанавливают агент Wazuh и отправляют логи на сервер.

Зачем это нужно: Wazuh позволяет централизованно отслеживать безопасность множества устройств — обнаруживать попытки

взлома, неавторизованный доступ, уязвимости, подозрительную активность, а также реагировать на инциденты.

2.

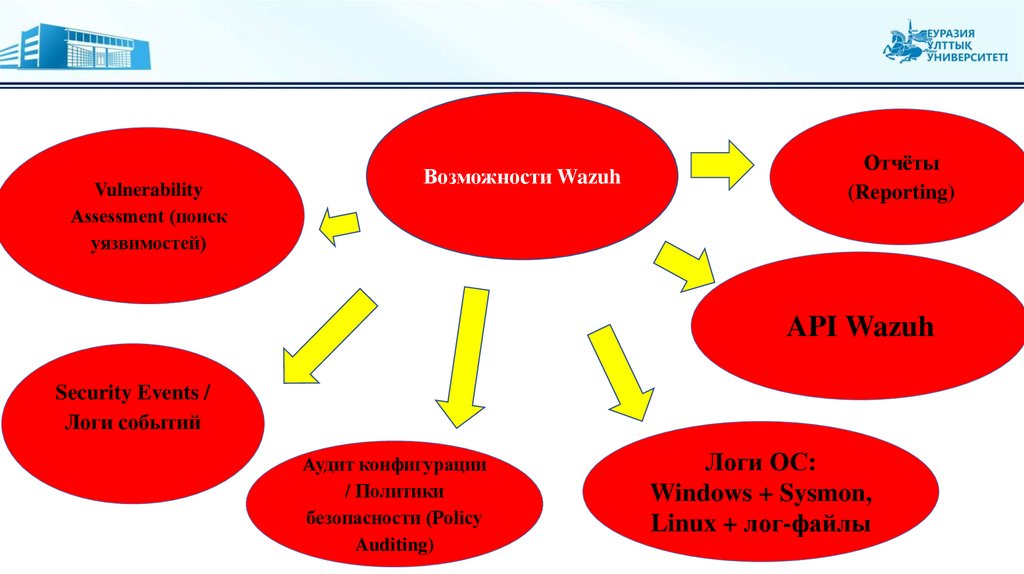

VulnerabilityAssessment (поиск

уязвимостей)

Возможности Wazuh

Отчёты

(Reporting)

API Wazuh

Security Events /

Логи событий

Аудит конфигурации

/ Политики

безопасности (Policy

Auditing)

Логи ОС:

Windows + Sysmon,

Linux + лог-файлы

3.

Возможности Wazuh: уязвимости, события, аудит Wazuh даёт шесть (и более) ключевых направлениймониторинга:

1 Vulnerability Assessment (поиск уязвимостей)

Wazuh проверяет, какие приложения установлены на агенте, их версии — и сверяет с базой известных

уязвимостей (CVE).

Первичная проверка при установке агента, далее — по расписанию (например, каждые 5 минут, если

настроено).

Это помогает выявлять «просроченные» пакеты или ПО с известными уязвимостями.

2 Security Events / Логи событий

Wazuh анализирует журналы событий: logins, попытки доступа, ошибки, необычную активность.

Каждый сработавший “alert/rule” может показывать важные детали: имя агента, IP, описание события,

MITRE-техника (если настроено), уровень тревоги и т.д.

Например: попытка SSH-входа с несуществующим пользователем — правило с id 5710, метка типа MITRE T1110

(Brute-Force) — помогает моментально обнаружить попытку атаки.

4.

3 Аудит конфигурации / Политики безопасности (Policy Auditing)Wazuh может оценивать конфигурацию агента/системы по стандартам — например, соответствие политикам

вроде NIST, MITRE, GDPR и др.

Это полезно для соответствия требованиям безопасности, управления рисками и проверки «здоровья» систем.

4 Логи ОС: Windows + Sysmon, Linux + лог-файлы

На Windows можно использовать Sysmon — расширение для детального логирования процессов: запуск

программ, сетевые соединения, загрузки DLL, новые процессы, и пр. Wazuh-агент может собирать эти логи и

отправлять на сервер.

Для этого надо прописать в ossec.conf путь: Microsoft-Windows-Sysmon/Operational с форматом eventchannel.

На Linux — можно настроить сбор логов любого файла: системных, сервисов (например, Apache), либо

использовать auditd для отслеживания команд, запуска процессов, доступа к файлам и т.п. TryHackMe

Wazuh имеет масштабную базу правил (около 900) для анализа логов популярных сервисов (Docker, FTP,

WordPress, SQL, MongoDB, Firewalld…) — либо можно создавать свои правила.

5.

5.API WazuhWazuh предоставляет REST API — можно работать через curl / собственные скрипты, чтобы

автоматизировать мониторинг, запросы конфигурации, статус агентов, получение логов и т.п.

Например: аутентификация → получение токена → запрос: GET /manager/configuration... или

запрос списка агентов /agents?....

Это удобно, когда хочется интегрировать Wazuh с внешними системами, автоматизировать

отчёты или собирать метрики.

6 Отчёты (Reporting)

В Wazuh есть модуль отчётов: можно выбрать временной диапазон (например, последние 24

часа) и сгенерировать PDF-отчёт по событиям безопасности.

Это удобно для аудита, проверки активности, передачи данных команде безопасности или

руководству.

6.

Практическое применение — сценарии использованияКорпоративная безопасность: установка агентов на рабочие станции, сервера — централизованный сбор

логов, обнаружение атак, отклонений, аномалий, уязвимостей.

Аудит и соответствие стандартам: проверка конфигураций, политика безопасности, соответствие нормативам

(NIST, MITRE, GDPR и др.).

Централизованный мониторинг процессов: отслеживание активности пользователей, логинов, запуска

процессов, сетевых подключений, изменений в файловой системе.

Автоматизация и отчётность: через API и модули отчётов — создание регулярных отчётов по событиям,

уязвимостям, активности.

Инцидент-респонс и форензика: обнаружение подозрительной активности, событий, которые могут

свидетельствовать о взломе, подозрительных действиях, пост-инцидентный анализ.

7.

ВыводWazuh — мощное и гибкое EDR / SIEM-решение с открытым исходным кодом, подходящее как для

домашнего использования, так и для корпоративной инфраструктуры. Он даёт: централизованный сбор логов и

событий с множества устройств, сканирование уязвимостей, аудит конфигураций, мониторинг безопасности,

возможность кастомизации и автоматизации через API, а также отчёты для аудита и аналитики.

Комната WazuhCT на TryHackMe — отличный практический способ познакомиться с Wazuh «в деле»,

пройти через всё: от развёртывания до анализа логов, настройки агентов, формирования отчётов.