Похожие презентации:

Разработка лабораторного практикума по расследованию инцидентов информационной безопасности

1.

НАО «Казахский национальный исследовательский технический университет имени К.И. Сатпаева»Институт Автоматики и информационных технологий

Кафедра Кибербезопасность, обработка и хранение информации

Тема дипломного проекта: Разработка

лабораторного практикума по расследованию

инцидентов информационной безопасности

Научный руководитель: PhD Юбузова Х.И.

Студент: Мергенова Д.Р.

Образовательная программа: 6В06301 –

Информационная безопасность

Алматы 2023

2.

Цели и задачи дипломного проектаЦель - разработка лабораторного практикума по

расследованию

инцидентов

информационной

безопасности.

Задачи :

1. Анализ предметной области;

- Выявление самых распространенных инцидентов;

- Изучение инструментов и этапов расследования;

- Классификация инцидентов по способу проведения

атаки;

2. Практическая реализация лабораторного практикума;

- Анализ трафика с помощью утилиты Wireshark;

- Сканирование уязвимостей с помощью OpenVAS;

- Анализ атаки Brute Force и методы защиты от нее;

- Анализ журналов событий с использованием SIEMсистемы Splunk.

2

3.

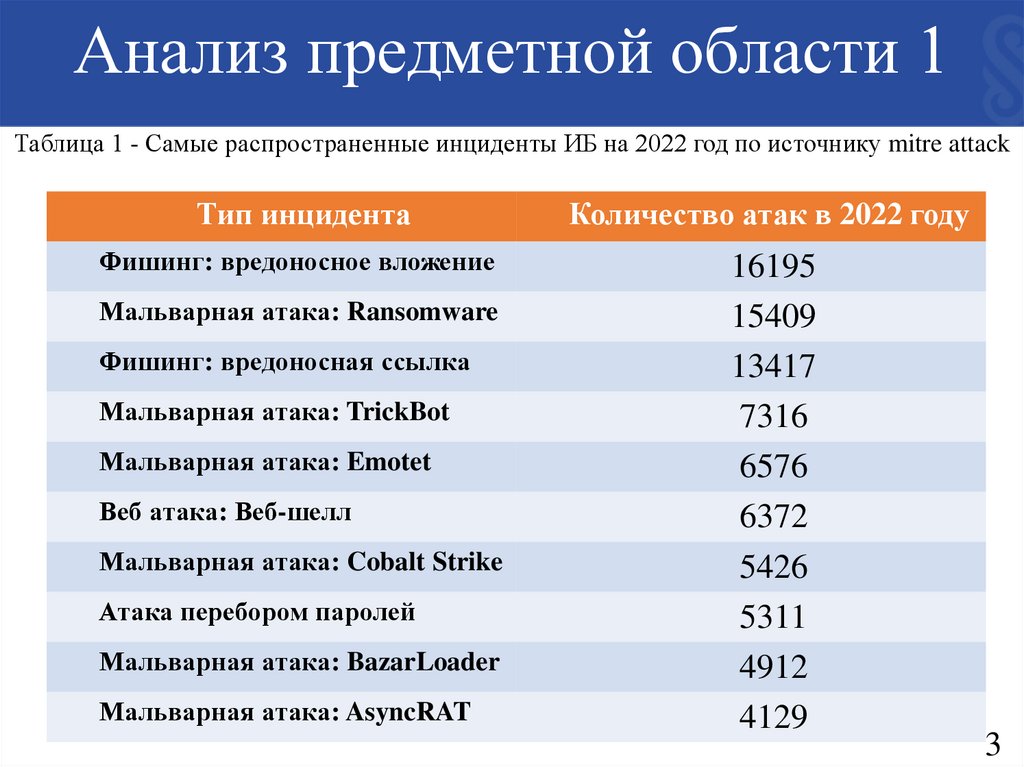

Анализ предметной области 1Таблица 1 - Самые распространенные инциденты ИБ на 2022 год по источнику mitre attack

Тип инцидента

Количество атак в 2022 году

Фишинг: вредоносное вложение

16195

15409

13417

7316

6576

6372

5426

5311

4912

4129

Мальварная атака: Ransomware

Фишинг: вредоносная ссылка

Мальварная атака: TrickBot

Мальварная атака: Emotet

Веб атака: Веб-шелл

Мальварная атака: Cobalt Strike

Атака перебором паролей

Мальварная атака: BazarLoader

Мальварная атака: AsyncRAT

3

4.

Анализ предметной области 2Мероприятия и инструменты:

- Лог-файлы;

- Анализ сетевой активности;

- Анализ памяти;

- Анализ жесткого диска;

- Инструменты восстановления данных;

- Инструменты аудита;

- Анализ реестра.

4

5.

Анализ предметной области 3Рисунок 1 - Этапы расследования инцидентов

5

6.

Анализ предметной области 4Рисунок 2 - Классификация инцидентов информационной

безопасности по способу проведения атак.

6

7.

Разработка лабораторногопрактикума

Содержание:

1) Анализ трафика с помощью утилиты

Wireshark;

2) Сканирование уязвимостей с помощью

OpenVAS;

3) Анализ атаки Brute Force и методы

защиты от нее;

4)

Анализ

журналов

событий с

использованием SIEM-системы Splunk.

7

8.

Анализ трафика с помощью утилитыWireshark

Практическая часть:

изучение

теоретического

введения;

- установка утилиты;

- работа с журналом транзакций сетевого

трафика;

- задания для самостоятельного выполнения;

- формирование отчета о проделанной работе;

- контрольные вопросы и дополнительные

материалы.

8

9.

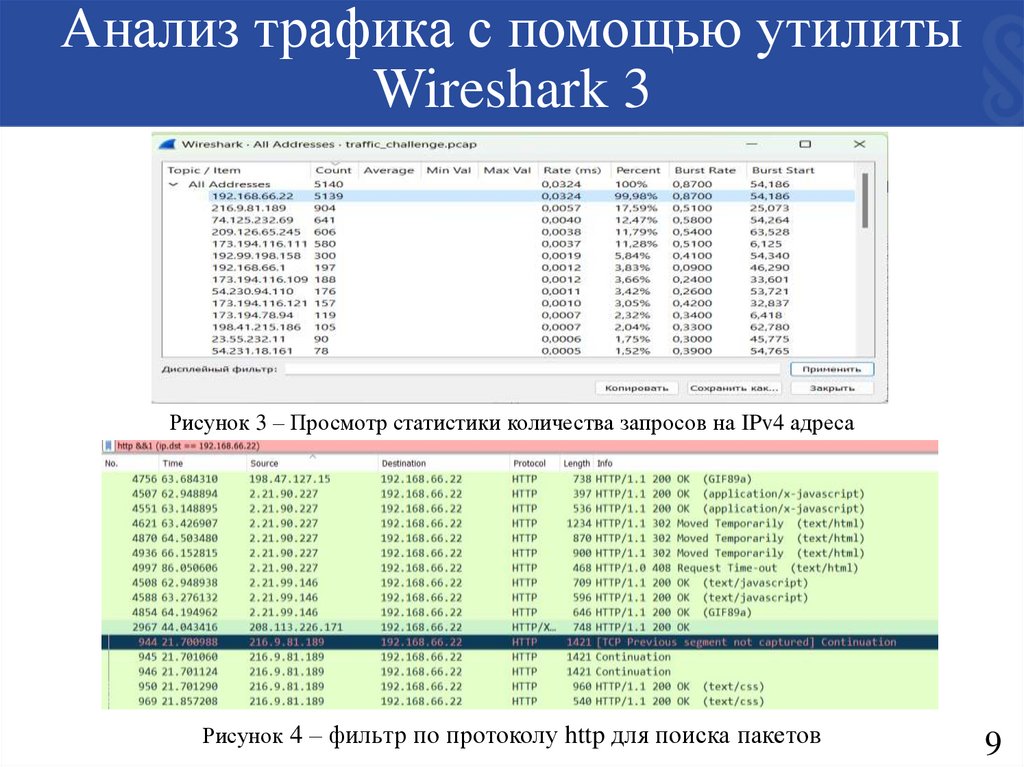

Анализ трафика с помощью утилитыWireshark 3

Рисунок 3 – Просмотр статистики количества запросов на IPv4 адреса

Рисунок 4 – фильтр по протоколу http для поиска пакетов

9

10.

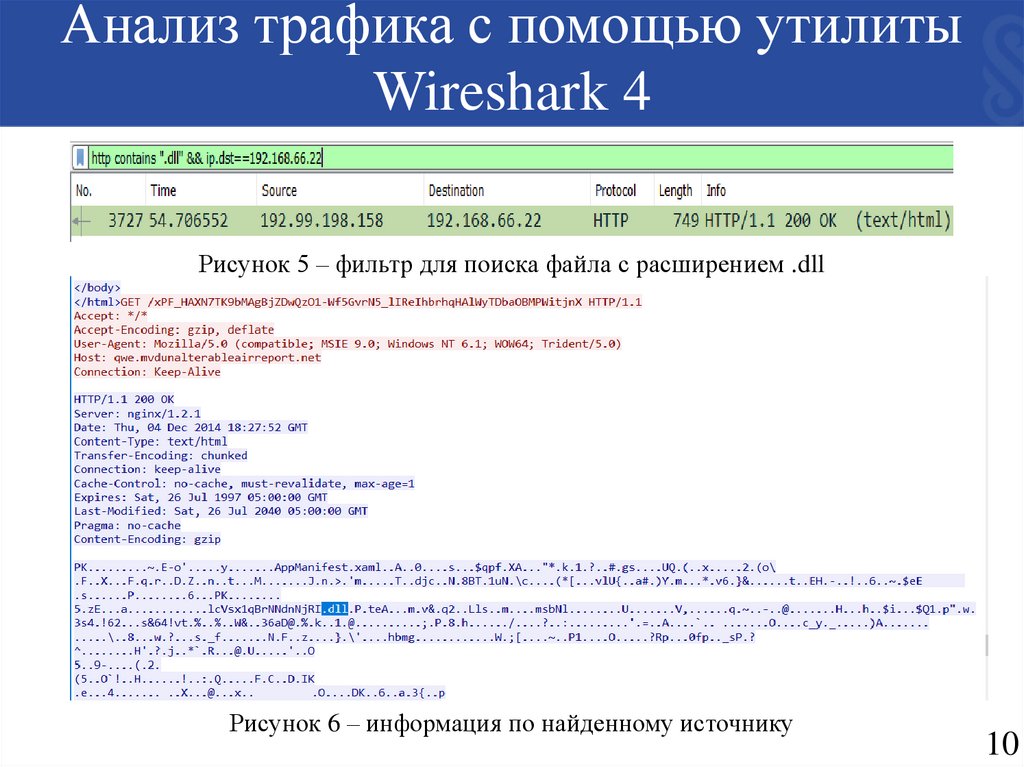

Анализ трафика с помощью утилитыWireshark 4

Рисунок 5 – фильтр для поиска файла с расширением .dll

Рисунок 6 – информация по найденному источнику

10

11.

Сканирование уязвимостей спомощью OpenVAS

Практическая часть:

- установка OpenVAS на

дистрибутив Kali Linux;

- настройка сканирования уязвимостей;

- выбор цели и запуск сканирования уязвимостей;

- анализ результатов сканирования и создание

отчета сканирования с рекомендациями по

исправлению;

- формирование отчета о проделанной работе;

- контрольные вопросы и дополнительные

материалы.

11

12.

Сканирование уязвимостей спомощью OpenVAS 2

Рисунок 7 – Команда установки Openvas

Рисунок 8 – Окончание установки программы и данные входа

12

13.

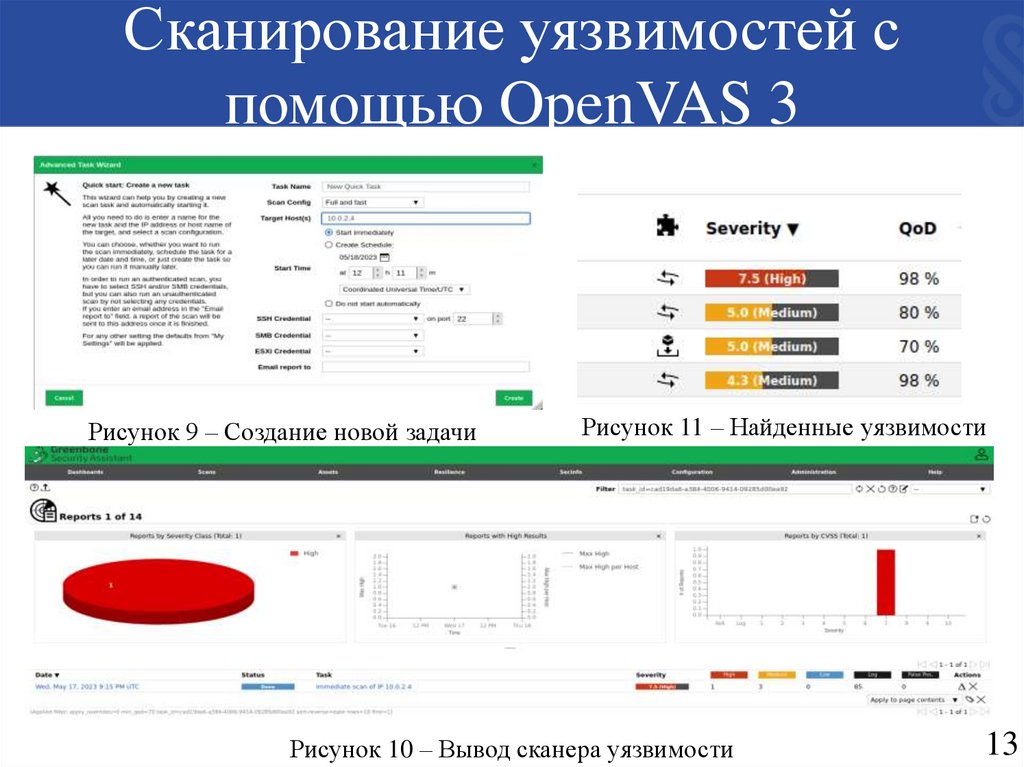

Сканирование уязвимостей спомощью OpenVAS 3

Рисунок 9 – Создание новой задачи

Рисунок 11 – Найденные уязвимости

Рисунок 10 – Вывод сканера уязвимости

13

14.

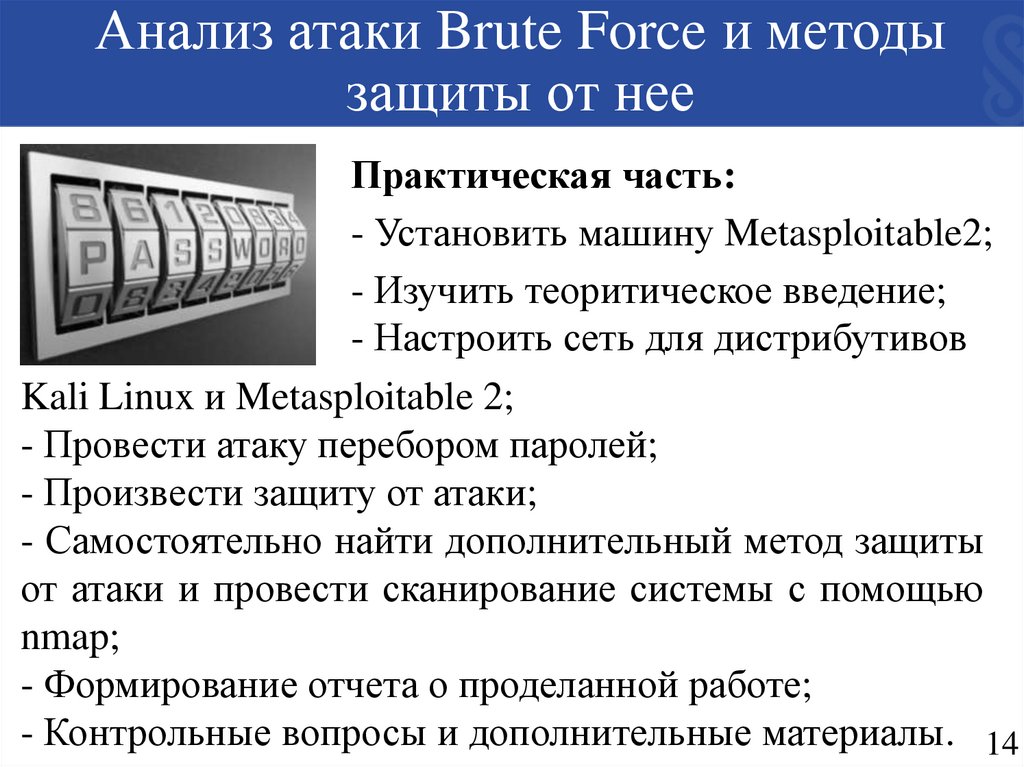

Анализ атаки Brute Force и методызащиты от нее

Практическая часть:

- Установить машину Metasploitable2;

- Изучить теоритическое введение;

- Настроить сеть для дистрибутивов

Kali Linux и Metasploitable 2;

- Провести атаку перебором паролей;

- Произвести защиту от атаки;

- Самостоятельно найти дополнительный метод защиты

от атаки и провести сканирование системы с помощью

nmap;

- Формирование отчета о проделанной работе;

- Контрольные вопросы и дополнительные материалы. 14

15.

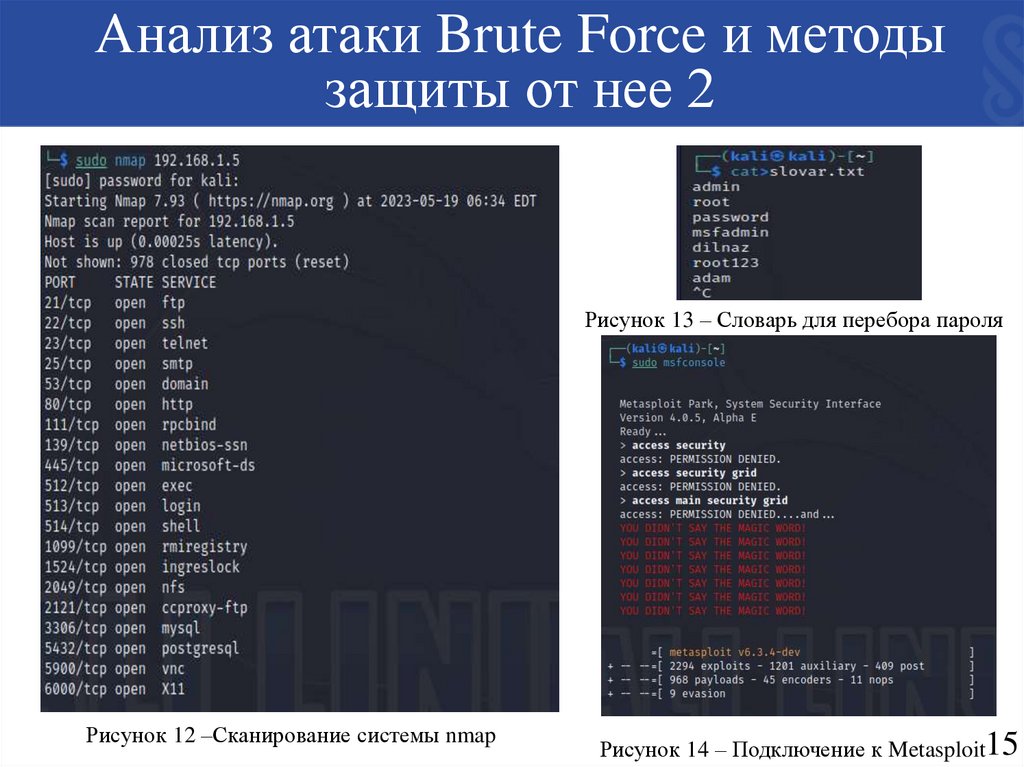

Анализ атаки Brute Force и методызащиты от нее 2

Рисунок 13 – Словарь для перебора пароля

Рисунок 12 –Сканирование системы nmap

Рисунок 14 – Подключение к Metasploit15

16.

Анализ атаки Brute Force и методызащиты от нее 3

Рисунок 15 – Результат проведения атаки

Рисунок 16 – Ошибка при выполнении атаки

16

17.

Анализ журналов событий сиспользованием SIEM-системы Splunk

Практическая часть:

- установка и настройка SIEM системы

Splunk;

- добавление данных из журнала событий;

- выполнение поиска по данным журнала и логов

и ответы на вопросы данные в задании;

- формирование отчета о проделанной работе;

- контрольные вопросы и дополнительные

материалы.

17

18.

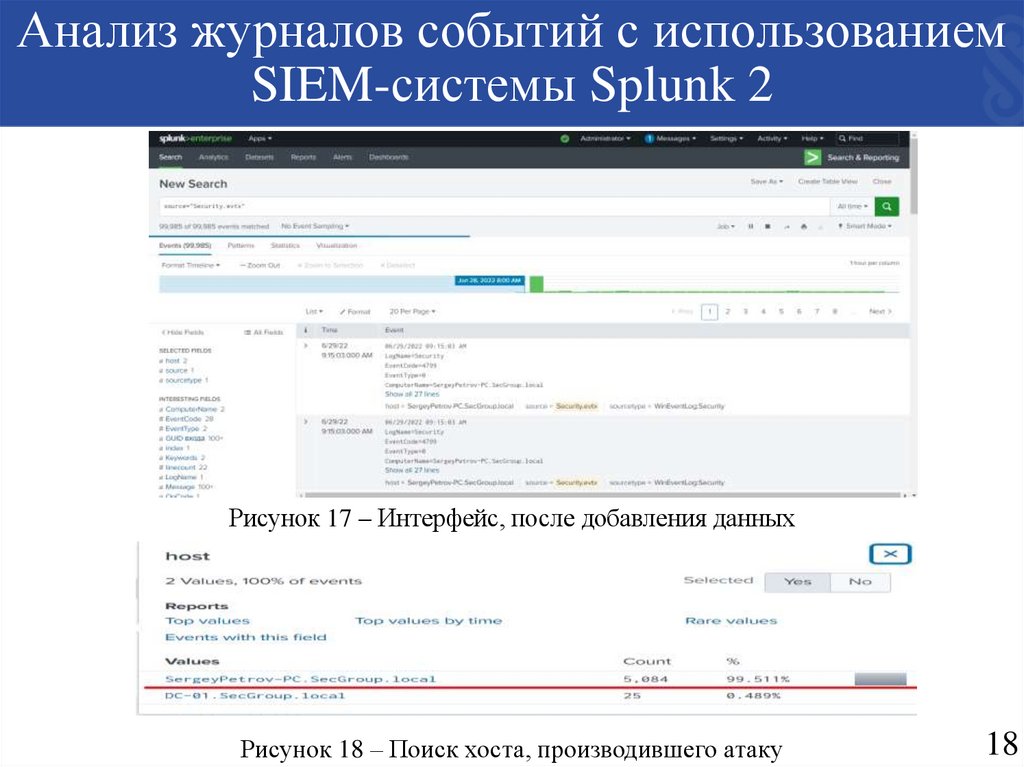

Анализ журналов событий с использованиемSIEM-системы Splunk 2

Рисунок 17 – Интерфейс, после добавления данных

Рисунок 18 – Поиск хоста, производившего атаку

18

19.

Анализ журналов событий с использованиемSIEM-системы Splunk 3

Рисунок 19 – Поиск ip адреса, принадлежащий хосту

Рисунок 20 – Скомпрометированная учетная запись

19

20.

Анализ журналов событий с использованиемSIEM-системы Splunk 4

Рисунок 21 – Фильтр для поиска созданных пользователей

Рисунок 22 – Создание учетной записи

20

21.

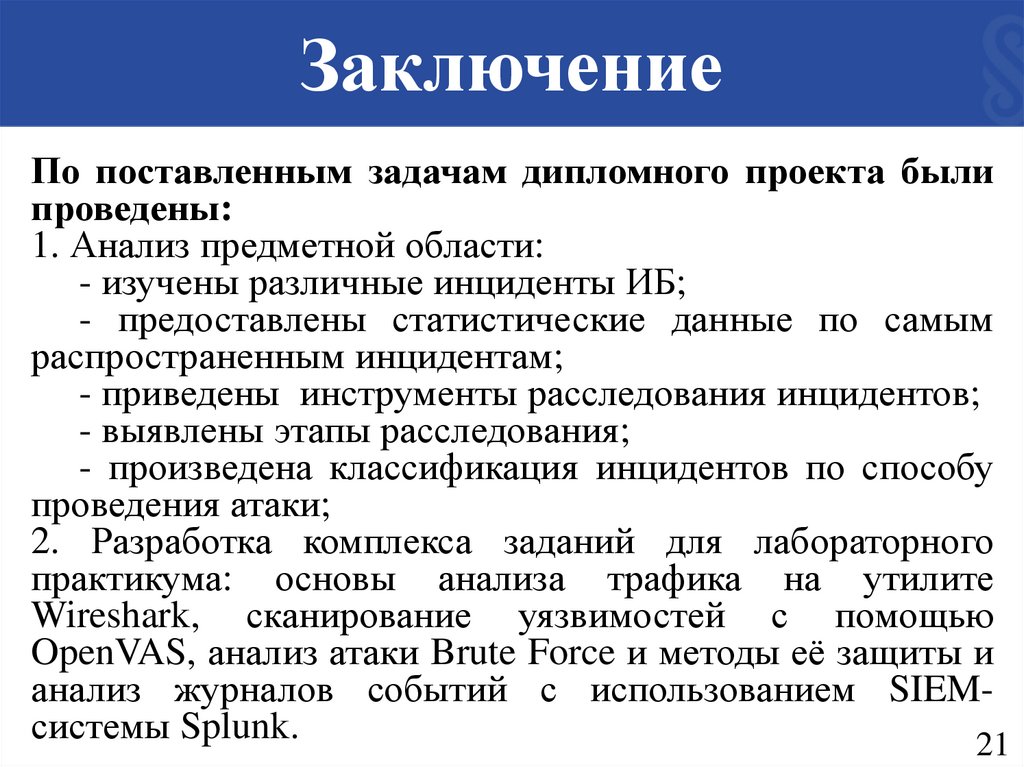

ЗаключениеПо поставленным задачам дипломного проекта были

проведены:

1. Анализ предметной области:

- изучены различные инциденты ИБ;

- предоставлены статистические данные по самым

распространенным инцидентам;

- приведены инструменты расследования инцидентов;

- выявлены этапы расследования;

- произведена классификация инцидентов по способу

проведения атаки;

2. Разработка комплекса заданий для лабораторного

практикума: основы анализа трафика на утилите

Wireshark, сканирование уязвимостей с помощью

OpenVAS, анализ атаки Brute Force и методы её защиты и

анализ журналов событий с использованием SIEMсистемы Splunk.

21

22.

Список использованных источников1 ISO/IEC 27035:2016 Information technology — Security techniques — Information security

incident management - Международная организация по стандартизации. - 54 с.

2 ISO/EC 27001-2022 Информационная технология. Методы и средства обеспечения

безопасности. Системы менеджмента информационной безопасностью. Требования

[Электронный ресурс] URL: [https://pqm-online.com/publications/translations/] (дата

обращения 02.03.2023)

3 ISO/EC 27002-2022 Информационная технология. Методы и средства обеспечения

безопасности. Свод правил по средствам управления защитой информации

[Электронный ресурс] URL: [https://pqm-online.com/publications/translations/] (дата

обращения 02.03.2023)

4 MITRE ATT&CK® [Электронный ресурс] URL: [https://attack.mitre.org/] (дата

обращения 15.02.2023)

5 NIST 800-61 Руководство по обработке инцидентов ИБ [Электронный ресурс] URL:

[https://www.altx-soft.ru/upload/iblock/124/NIST%20800-61%20%91.pdf] (дата обращения

05.03.2023)

6 VERIS, the vocabulary for event recording and incident sharing [Электронный ресурс]

URL: [http://veriscommunity.net/incident-desc.html] (дата обращения 11.03.2023)

7 CWE/SANS TOP 25 Most Dangerous Software Errors [Электронный ресурс] URL:

[https://www.sans.org/top25-software-errors/] (дата обращения 11.03.2023)

22

23.

Список использованных источников8 OWASP Top 10 [Электронный ресурс] URL: [https://owasp.org/Top10/] (дата обращения

16.03.2023)

9 Карпов А.Н. Расследование инцидентов информационной безопасности. - Москва:

ООО Диалог-МИФИ, 2018. – 304 с.

10 Мордовцев А.Г. Организация расследования компьютерных инцидентов. - СанктПетербург: БХВ-Петербург, 2017. – 308 с.

11 Steve Morgan, Official Annual Cybercrime Report/ A report from Cybersecurity Ventures

sponsored by Herjavec Group, 2019. - 12 с.

12 Wireshark-filter [Электронный ресурс] URL: [https://www.wireshark.org/docs/manpages/wireshark-filter.html] (дата обращения 18.03.2023)

13

Splunk

–

Краткое

руководство

[Электронный

ресурс]

URL:

[https://coderlessons.com/tutorials/bolshie-dannye-i-analitika/vyuchit-splunk/splunk-kratkoerukovodstvo] (дата обращения 25.03.2023)

14 Greenbone Security Manager with Greenbone OS 20.08 – User Manual [Электронный

ресурс] URL: [https://docs.greenbone.net/GSM-Manual/gos-20.08/en/] (дата обращения

05.04.2023)

15 Брутфорс (Brute force) [Электронный ресурс] URL: [https://www.antimalware.ru/threats/brute-forcehttps://www.anti-malware.ru/threats/brute-force]

(дата

обращения 25.04.2023)

23

Программирование

Программирование