Похожие презентации:

Лекция №11 Маршрутизаторы (L3)

1. Маршрутизаторы (L3). Принципы работы. Базовые угрозы: НСД, смена конфигурации.

2. Цель

Изучить принципы работы маршрутизаторов какключевых сетевых устройств и проанализировать

их базовые угрозы

3. Задачи

1. Раскрыть роль и функции маршрутизатора в моделиOSI и TCP/IP.

2. Разобрать ключевые компоненты маршрутизатора и

алгоритм принятия решений на основе таблицы

маршрутизации.

3. Проанализировать механизмы заполнения таблицы

маршрутизации (прямые, статические, динамические

маршруты) и их влияние на безопасность.

4. Классифицировать и детализировать базовые угрозы

безопасности маршрутизаторов: несанкционированный

доступ (НСД) и несанкционированную смену

конфигурации.

5. Сформулировать и обосновать основные меры и

лучшие практики парирования рассмотренных угроз.

4. Введение. Роль маршрутизатора в сети

5. Что такое маршрутизатор?

Маршрутизатор (router) — это сетевое устройствоуровня 3 (L3) модели OSI, которое предназначено

для объединения различных сетей и передачи

данных между ними на основе IP-адресов.

Ключевая функция:

Принятие решений о дальнейшем пути следования

пакета (маршрутизация).

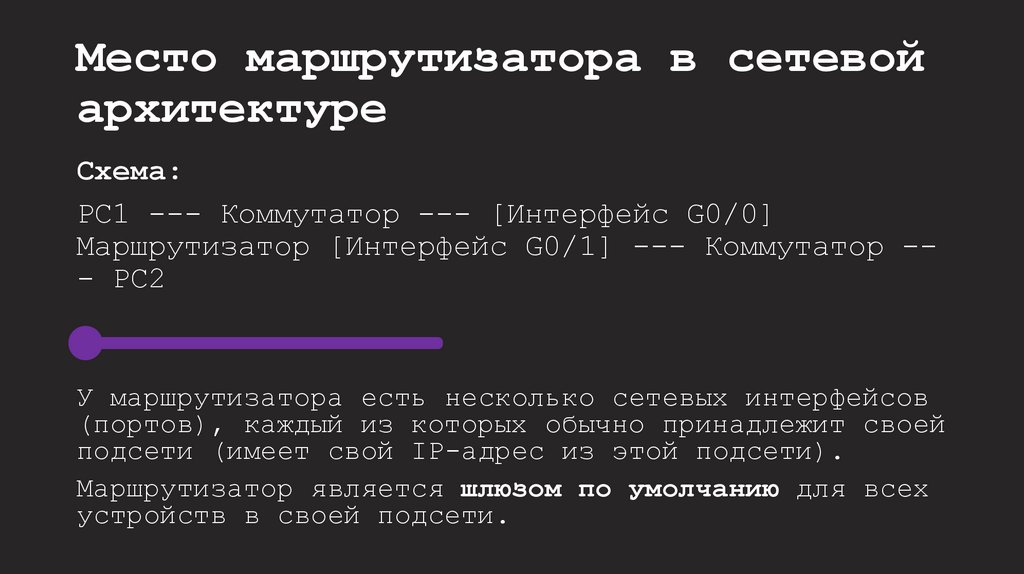

6. Место маршрутизатора в сетевой архитектуре

Схема:PC1 --- Коммутатор --- [Интерфейс G0/0]

Маршрутизатор [Интерфейс G0/1] --- Коммутатор -- PC2

У маршрутизатора есть несколько сетевых интерфейсов

(портов), каждый из которых обычно принадлежит своей

подсети (имеет свой IP-адрес из этой подсети).

Маршрутизатор является шлюзом по умолчанию для всех

устройств в своей подсети.

7. Принципы работы маршрутизатора

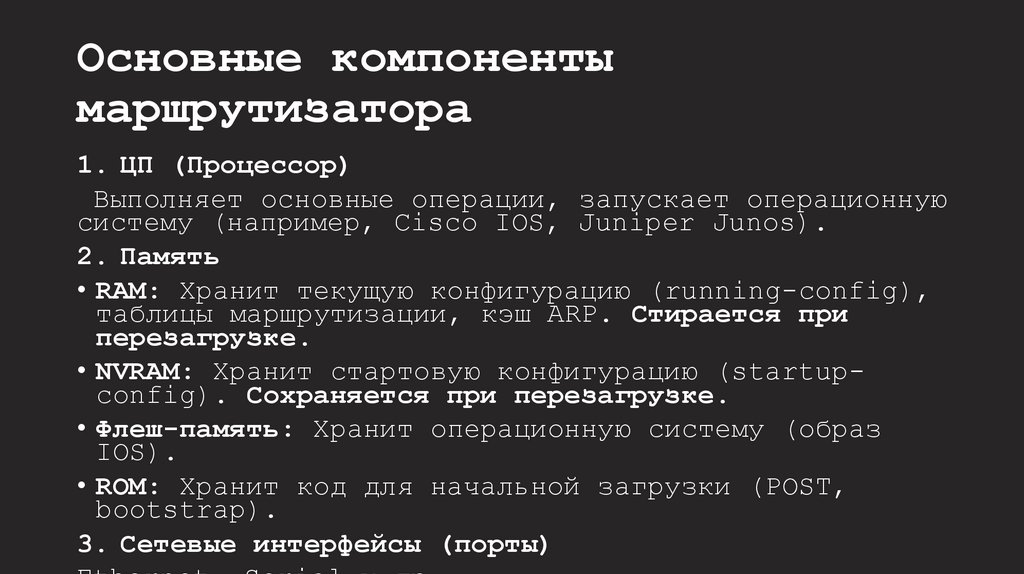

8. Основные компоненты маршрутизатора

1. ЦП (Процессор)Выполняет основные операции, запускает операционную

систему (например, Cisco IOS, Juniper Junos).

2. Память

• RAM: Хранит текущую конфигурацию (running-config),

таблицы маршрутизации, кэш ARP. Стирается при

перезагрузке.

• NVRAM: Хранит стартовую конфигурацию (startupconfig). Сохраняется при перезагрузке.

• Флеш-память: Хранит операционную систему (образ

IOS).

• ROM: Хранит код для начальной загрузки (POST,

bootstrap).

3. Сетевые интерфейсы (порты)

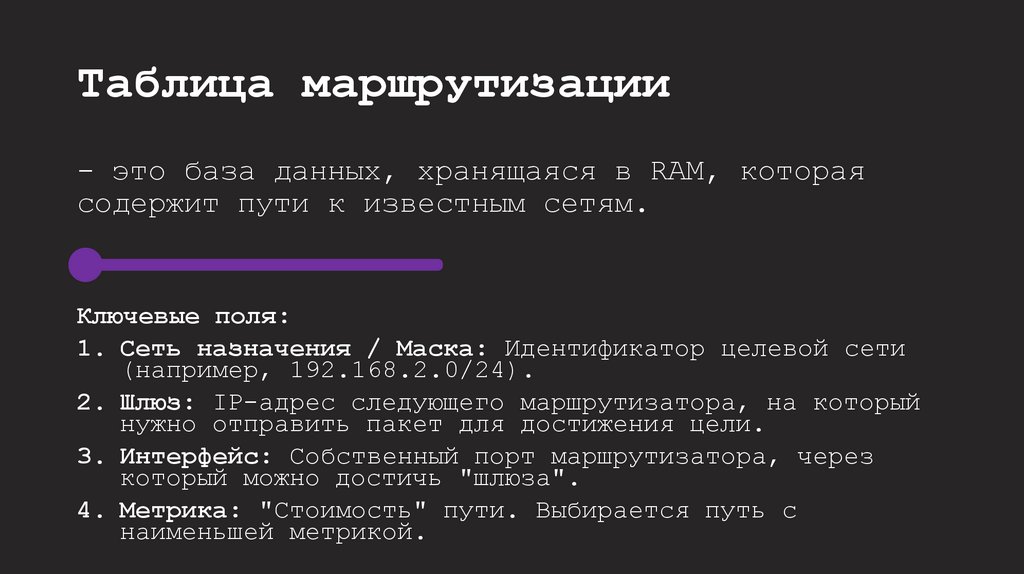

9. Таблица маршрутизации

- это база данных, хранящаяся в RAM, котораясодержит пути к известным сетям.

Ключевые поля:

1. Сеть назначения / Маска: Идентификатор целевой сети

(например, 192.168.2.0/24).

2. Шлюз: IP-адрес следующего маршрутизатора, на который

нужно отправить пакет для достижения цели.

3. Интерфейс: Собственный порт маршрутизатора, через

который можно достичь "шлюза".

4. Метрика: "Стоимость" пути. Выбирается путь с

наименьшей метрикой.

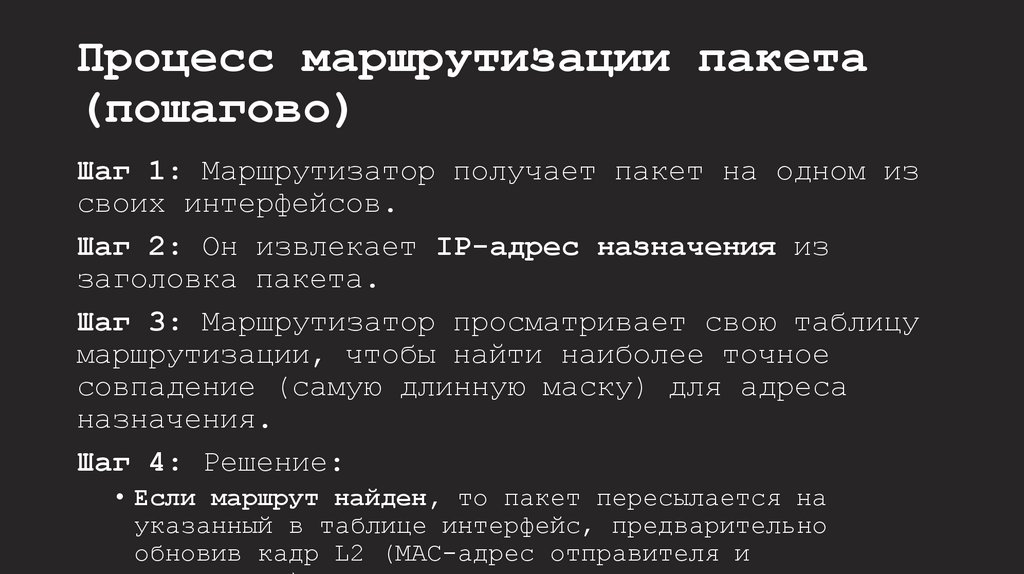

10. Процесс маршрутизации пакета (пошагово)

Шаг 1: Маршрутизатор получает пакет на одном изсвоих интерфейсов.

Шаг 2: Он извлекает IP-адрес назначения из

заголовка пакета.

Шаг 3: Маршрутизатор просматривает свою таблицу

маршрутизации, чтобы найти наиболее точное

совпадение (самую длинную маску) для адреса

назначения.

Шаг 4: Решение:

• Если маршрут найден, то пакет пересылается на

указанный в таблице интерфейс, предварительно

обновив кадр L2 (MAC-адрес отправителя и

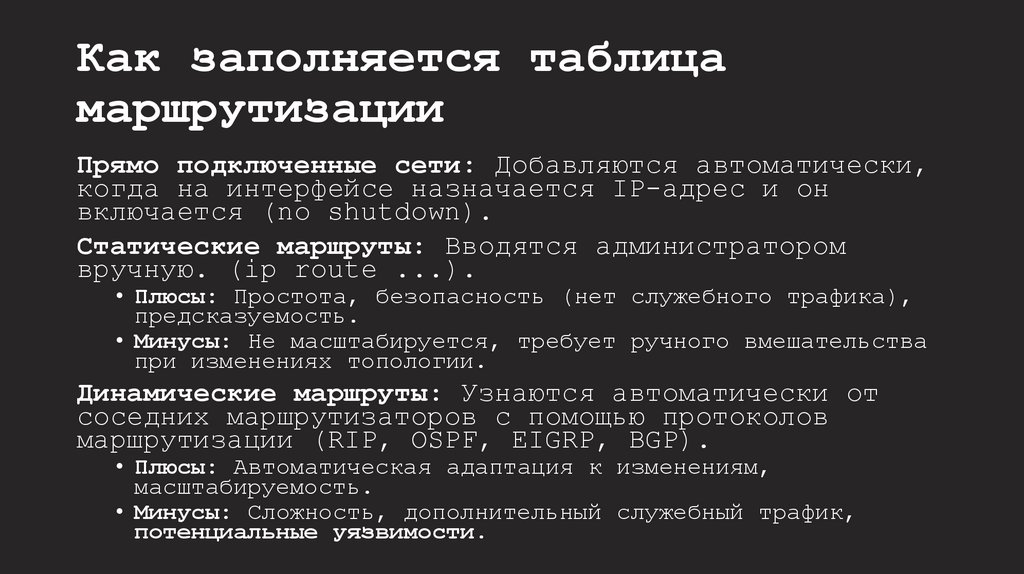

11. Как заполняется таблица маршрутизации

Прямо подключенные сети: Добавляются автоматически,когда на интерфейсе назначается IP-адрес и он

включается (no shutdown).

Статические маршруты: Вводятся администратором

вручную. (ip route ...).

• Плюсы: Простота, безопасность (нет служебного трафика),

предсказуемость.

• Минусы: Не масштабируется, требует ручного вмешательства

при изменениях топологии.

Динамические маршруты: Узнаются автоматически от

соседних маршрутизаторов с помощью протоколов

маршрутизации (RIP, OSPF, EIGRP, BGP).

• Плюсы: Автоматическая адаптация к изменениям,

масштабируемость.

• Минусы: Сложность, дополнительный служебный трафик,

потенциальные уязвимости.

12. Базовые угрозы информационной безопасности маршрутизаторов

Маршрутизатор — это критическиважная точка инфраструктуры.

Компрометация маршрутизатора ведет к

компрометации всего трафика,

проходящего через него.

13. Угроза 1: Несанкционированный доступ

Цель атакующего: Получить контроль над устройством науровне пользователя или привилегированного режима

(enable).

Векторы атаки:

• Подбор паролей (Brute Force):

Атака на линии VTY (Telnet, SSH) или на доступ к привилегированному

режиму.

• Перехват учетных данных:

Прослушивание тракта (особенно при использовании незашифрованного

Telnet).

• Эксплуатация уязвимостей в операционной системе (IOS) или сетевых

14. Меры противодействия НСД

• Использование SSH вместо Telnet.• Сложная парольная политика.

• Ограничение доступа по IP/MAC-адресам (ACL):

• access-list 10 permit 192.168.1.100 (только с этого

IP можно подключаться)

• line vty 0 4 -> access-class 10 in

• Отключение неиспользуемых служб.

• Регулярное обновление патчей (IOS).

• Логирование и мониторинг попыток входа.

15. Угроза 2: Несанкционированная смена конфигурации

Цель атакующего: Изменить настройкимаршрутизатора для нарушения доступности,

конфиденциальности или целостности сети.

Последствия смены конфигурации:

• Изменение таблицы маршрутизации для направления

трафика через злоумышленника.

• Отказ в обслуживании (DoS).

• Изменение правил межсетевого экрана (ACL).

• Добавление статических маршрутов для обхода

безопасности.

16. Меры противодействия несанкционированной смене конфигурации

1. Четкое разграничение прав:• Использование разных уровней привилегий (privilege

levels) в IOS.

• AAA (Authentication, Authorization, Accounting) с

использованием внешнего сервера (например, TACACS+).

2. Защита протоколов динамической маршрутизации:

Аутентификация соседей в OSPF, EIGRP, RIPv2. (Чтобы

злоумышленник не мог "ввести" ложный маршрут).

3. Контроль целостности конфигурации:

• Архивация конфигураций на защищенный сервер

(использование SCP/TFTP).

• Сравнение running-config и startup-config после

подозрительных инцидентов.

• Использование протоколов типа SNMPv3 с шифрованием для

управления.

4. Размещение маршрутизаторов в закрытых стойках.

17. Заключение

• Маршрутизатор — ключевой элемент сети,определяющий пути движения данных.

• Его работа основана на таблице маршрутизации,

которая заполняется прямыми, статическими и

динамическими маршрутами.

• Основные угрозы:

• Несанкционированный доступ к управлению.

• Несанкционированная смена конфигурации, ведущая к

перехвату тракта, DoS и обходу защиты.

• Безопасность маршрутизатора обеспечивается

комплексно: от использования SSH и ACL до

аутентификации протоколов маршрутизации и

физической защиты.

Интернет

Интернет