Похожие презентации:

Кибербезопасность (1)

1.

МБОУ Глядянское СОШКибербезопасность

Машьянов Денис 7И

Руководитель: Оксана Николаевна

Кузнецова

2.

Цель и ЗадачиЦель Проекта: повышения

осведомленности и разработки

памятки до исследования конкретных угроз

Задачи:

Узнать Классификация киберпреступности

Понять все Виды кибератак

Что такое Фишинг? И как оно работает

Что такое DriveByDownloads и как он появился

Что такое Botnet

Узнать DDoS

Понять как работает BackDoor

Как защитить себя от киберпреступности

3.

Сделал: Машьянов Денис 7И классаКлассификация Киберпреступности

Киберпреступности бывают : незаконный

доступ/перехват Вмешательство в данные Вмешательство в

систему Именно эти четыре вида преступлений являются

собственно «компьютерными», остальные — это либо

связанные с компьютером , либо совершаемые с помощью

компьютера преступления. К ним относятся: Преступлении,

связанные с нарушением авторских и смежных прав, Действия,

где компьютеры используются как орудия

преступления, Преступления, где компьютеры играют роль

интеллектуальных средств

4.

Виды КибератакКибератаки могут включать в себя фишинговые схемы, направленные на кражу

личных данных пользователей через поддельные электронные письма или вебсайты.

Вирусы и трояны представляют собой вредоносные программы, которые могут

нанести ущерб системе или украсть конфиденциальную информацию.

DDoS-атаки перегружают серверы запросами, что приводит к нарушению их

работы и недоступности сервисов для пользователей.

5.

ФишингФишинг (от английского fishing - рыбалка) - выуживание данных

пользователей таким образом, чтобы пользователь сам клюнул на

приманку и ввел свои личные данные на ресурсах мошенников. Как

рыба считает червячка-наживку настоящим, так и пользователь не может

отличить инструменты фишеров от сайтов, под которые те

замаскированы. Для получения данных могут использоваться два

основных способа:

Рассылка писем от сервисов и Фальшивые ссылки. В ссылке

используются другие доменные зоны, подменяются схожие символы

брендов, ведущих на фальшивый сайт

6.

DriveByDownoladsDriveByDownloads тоже, приблизиться к

вредоносной рекламе. Вы посещаете веб-сайт, и

он запускает загрузку вредоносного кода на ваш

компьютер. Эти компьютеры затем используются

для агрегирования данных и управления другими

компьютерами. Веб-сайты могут или не могут

знать, что они были скомпрометированы

. В основном киберпреступники используют

уязвимое программное обеспечение, такое как

Java, AdobeFlash и MicrosoftSilverlight, для

внедрения вредоносных кодов, как только браузер

заходит на зараженный веб-сайт. Пользователь

даже не знает, что идет загрузка

Drive-by download (скрытая загрузка) появился как эволюция атак,

использующих уязвимости в браузерах и плагинах, позволяя

злоумышленникам автоматически загружать и устанавливать вредоносный код

7.

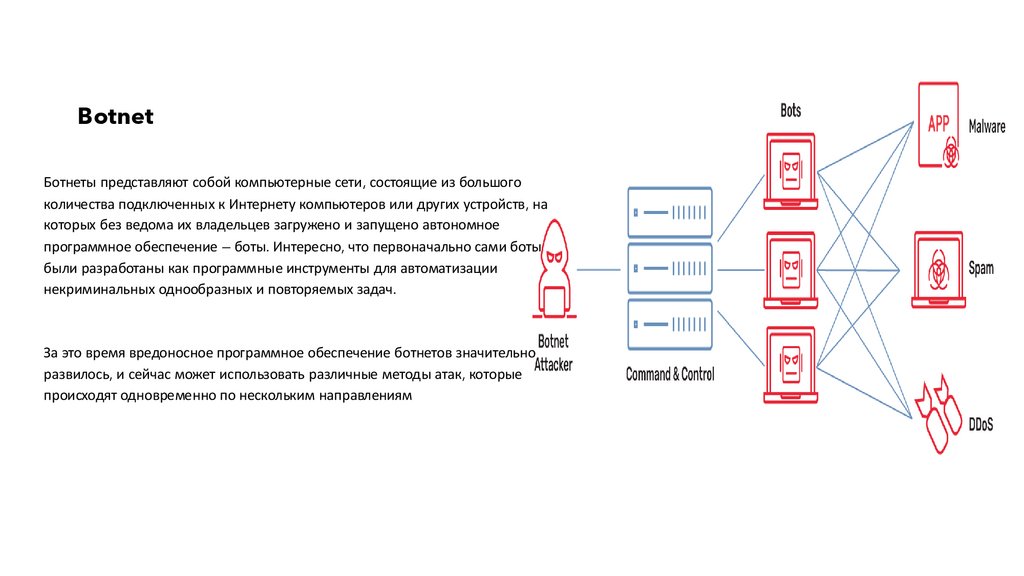

BotnetБотнеты представляют собой компьютерные сети, состоящие из большого

количества подключенных к Интернету компьютеров или других устройств, на

которых без ведома их владельцев загружено и запущено автономное

программное обеспечение — боты. Интересно, что первоначально сами боты

были разработаны как программные инструменты для автоматизации

некриминальных однообразных и повторяемых задач.

За это время вредоносное программное обеспечение ботнетов значительно

развилось, и сейчас может использовать различные методы атак, которые

происходят одновременно по нескольким направлениям

8.

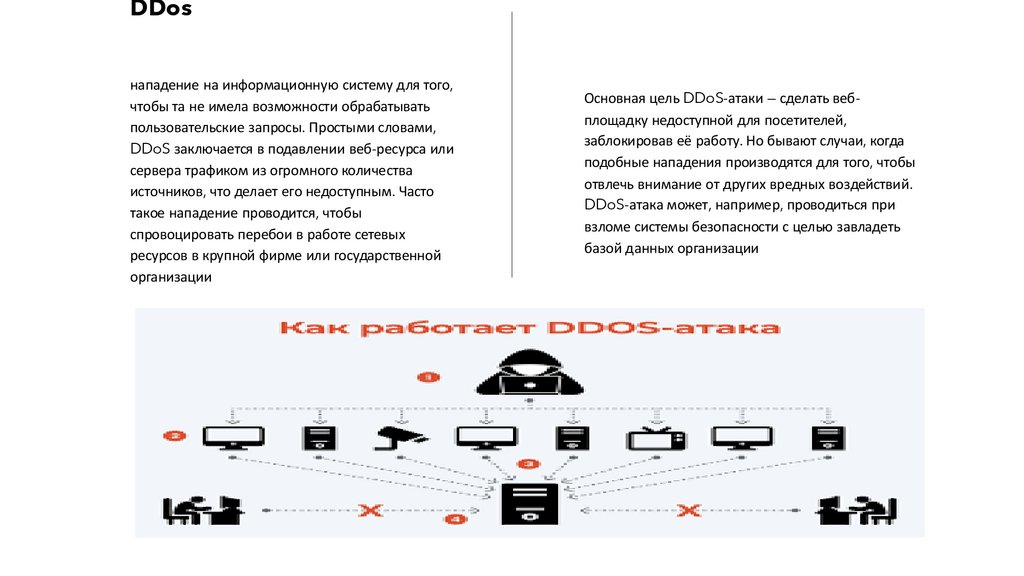

DDosнападение на информационную систему для того,

чтобы та не имела возможности обрабатывать

пользовательские запросы. Простыми словами,

DDoS заключается в подавлении веб-ресурса или

сервера трафиком из огромного количества

источников, что делает его недоступным. Часто

такое нападение проводится, чтобы

спровоцировать перебои в работе сетевых

ресурсов в крупной фирме или государственной

организации

Основная цель DDoS-атаки — сделать вебплощадку недоступной для посетителей,

заблокировав её работу. Но бывают случаи, когда

подобные нападения производятся для того, чтобы

отвлечь внимание от других вредных воздействий.

DDoS-атака может, например, проводиться при

взломе системы безопасности с целью завладеть

базой данных организации

9.

BackdoorАнглийское словосочетание «backdoor» дословно переводится на

русский язык как «черный ход». В этом обозначении отображена суть

термина. Злоумышленник незаметно залазит в ваш компьютер, как

будто в дом через черный ход, чтобы украсть ваши драгоценности (в

нашем случае — информацию).

Выражаясь по-умному, бэкдорами называются дефекты алгоритма,

которые намеренно внедряются разработчиками при написании

программы, чтобы после ее установки получить несанкционированный

доступ к данным.

Вдобавок опасность бэкдора заключается в: многократности

использования. То есть после его установки в дальнейшем хакер может

проникать в ваш ПК, когда угодно; эксплуатации только при знании

секрета — воспользоваться им может только тот, кто знает способ

активации; невозможности отследить, кто использовал бэкдор и какие

данные украл; сложности повторения — даже при обнаружении та же

«ошибка» не сработает для взлома другой программы. В целом, бэкдор

позволяет злоумышленнику делать с вашим ПК что угодно: создавать,

удалять и редактировать любые файлы; менять настройки

операционной системы; считывать нажатие кнопок для кражи личной

переписки и паролей; делать скриншоты; заражать контент другим

вредоносным ПО; устанавливать скрытые FTP-сервера и т. Д.

10.

Как защитить себя от киберпреступностиЧтобы защититься нужно:

Пароль должен быть надежным

Будьте осторожны при выборе сети

Не переходите по незнакомым ссылкам

Будьте бдительны и осторожны в интернете

Если вы не будете соблидать 4 правила то будет

очень плохо вашему ПК или вашами даннами

Что делать, если вы стали жертвой:

Если вы все же стали жертвой киберпреступников, немедленно сообщите об этом в

правоохранительные органы (полицию). Это поможет не только вам, но и, возможно,

предотвратит дальнейшие преступления

11.

ЛитератураНазвание или сыллки Книг или видео урок

Авчаров И.В. Борьба с киберпреступностью / И.В. Авчаров. //

Информатизация и информационная безопасность правоохранительных

органов. XI межд. конф. - М., 2017. - С. 191-194

. Ахтырская Н. Организованная преступность в сфере

информационных технологий / Н. Ахтырская // Компьютерная

преступность и кибертерроризм. Исследования, аналитика. Вып. 1. Запорожье, 2015. - С. 30 - 35

Киберпреступность — определение, классификация интернет угроз

[Электронный ресурс] // Обзор электронной коммерции, 2019. URL:

http://elcomrevue.ru/kibeoprestupnost-chto-eto/

Фишинг как самый опасный вид кибермошенничества [Электронный

ресурс] // О криптовалютах, 2019. URL:

https://zen.yandex.ru/media/id/5a1046ea865165a7e788efb6/fishing

-kak-samyi-opasnyi-vid-kibermoshennichestva5a68962b168a918051c0ed23 (дата обращения: 28.01.2019)

12.

ЗаключениеКиберпреступность сегодня составляет значительно более серьезную опасность, чем 5 лет назад, в связи с использованием

преступниками новейших информационных технологий, а также через растущую уязвимость современного индустриального

общества.

Невзирая на усилия государств, которые направлены на борьбу с киберпреступниками, их количество в мире не уменьшается,

а, напротив, постоянно растет

Надеемся, что полученные знания помогут вам эффективно защищать свои данные и системы. До новых встреч и успешной

работы в сфере кибербезопасности.

13.

Спасибо за внимание!Спасибо за внимание. В этой презентации мы рассмотрели основные виды киберпреступлений и кибератак, а также узнали о

методах защиты от них. Надеемся, что представленная информация поможет вам лучше понимать угрозы в цифровом

пространстве и эффективно противостоять им.

Информатика

Информатика