Похожие презентации:

Д 1 Т 1 Занятие 1.1 Л

1. Тема 1. Киберпространство и основы кибербезопасности. Занятие 1.1 Л. Понятие о кибербезопасности и киберпространство.

Военная кафедра Astana IT UniversityLOGO

2. Содержание

1Кибербезопасность и киберпространство

2

Информационная безопасность и риски.

LOGO

3. Литература: 1.Кибербезопасность, часть 1 Асылбеков У.Б., Исмаилова А.А., изд. «Бастау» Алматы, 2019 г. 2.Кибербезопасность,

часть 2, Асылбеков У.Б., Исмаилова А.А., изд.«Бастау» Алматы, 2019.

3.Josef Migga Kizza. Guide to Computer Network Security. SpringerVerlag London, 2015.

4.Шаньгин В.Ф. Информационная безопасность компьютерных систем

и сетей. учебное пособие. Москва, НД «Форум» ИНФА-М,2011.

LOGO

4. Понятия «Киберпространство, кибербезопасность». Киберпространство стало одной из характерных особенностей современного

ВведениеПонятия

«Киберпространство,

кибербезопасность».

Киберпространство стало одной из характерных особенностей

современного общества, обеспечивающей и расширяющей

быструю коммуникацию, функционирование распределенных

систем командования и управления, хранение и передачу

больших массивов данных, и функционирование сильно

распределенных систем. Так в рапорте счетной палаты

правительства США (GAO), report number GAO-11-75, July 25,

2011, Министерство обороны США, как мировой лидер

военных киберсистем, имело около 7 миллионов различных

компьютерных устройств, подключенных к более чем 10 000

различных локальных сетей через спутники, различные

шлюзы и коммерческие каналы, формируемые бесчисленным

количеством сетевых устройств и комплектующих. Следует

полагать, что на сегодняшний день, указанная цифра

увеличилась кратно.

LOGO

5. Понятия «Киберпространство», «Кибербезопасность».

Слово «Кибер» происходит от древнегреческого глагола κυβερεω(«киберео»), что означает «направлять, управлять, контролировать».

Определение «Киберпространство» имеет разные трактовки.

Национальный институт стандартов и технологий США :

«Взаимозависимая сеть инфраструктур информационных

технологий, включая Интернет, телекоммуникационных сетей,

компьютерных систем, встроенных процессоров и

контроллеров…»

Национальная политика кибербезопасности Индии 2013 года:

«..сложная среда, состоящая из взаимодействий между

людьми, программным обеспечением и услугами,

поддерживаемых распространением устройств и сетей

информационно-коммуникационных технологий в

общемировом масштабе»

Кибербезопасность – это реализация мер по защите

систем, сетей и программных приложений от

LOGO

цифровых атак.

6. Понятия «Киберпространство», «Кибербезопасность».

«Кибербезопасность»Национальный институт стандартов и технологий США : «Деятельность или

процесс, способность, возможность или состояние, при которых системы

информации и связи и информация, содержащаяся в них, защищены и/или

охраняются от вреда, несанкционированного использования, модификации

или эксплуатации».…»

Стратегия кибербезопасности Финляндии (2013г.) : «Желательное конечное

состояние, в котором киберпространство является надежным и в котором

обеспечивается его функционирование».

Международный союз электросвязи: «Кибербезопасность представляет собой

набор средств, стратегии и принципы обеспечения безопасности, гарантии

безопасности, подходы к управлению рисками, действия и практический опыт,

страхование и технологии, которые могут быть использованы для защиты

киберсреды, ресурсов организации и пользователя.»

Стратегия кибербезопасности РФ: «Кибербезопасность – совокупность

условий, при которых все составляющие киберпространства защищены от

максимально возможного числа угроз и воздействий с нежелательными

последствиями».

Закон о кибербезопасности КНР (2016) : «Всеобъемлющая

дисциплина, включающая в себя информатику, сетевые

технологии, коммуникационные технологии, криптографию»

LOGO

7. Понятия «Киберпространство», «Кибербезопасность».

«Кибербезопасность»Информационная

безопасность

в

сфере

информатизации

(Кибербезопасность)

–

состояние

защищенности

электронных

информационных ресурсов, информационных систем и информационно

– коммуникационной инфраструктуры от внешних и внутренних угроз.

В национальном законодательстве Республики Казахстан отсутствуют понятия

«кибербезопасность» и «киберзащита», применяются только понятия «информационная

безопасность» и «защита информации».

Пункт 2 статьи 1 Закона «О национальной безопасности Республики Казахстан»

«Информационная безопасность – состояние защищенности государственных

информационных

ресурсов,

а также прав личности и интересов общества в

информационной сфере»

Пункт 29 статьи 1 Закона РК «Об информатизации», содержит в себе определение

понятия «защита электронных информационных ресурсов», что по сути своей является

понятию «защита информации»: «защита электронных информационных ресурсов,

информационных систем – комплекс правовых, организационных и технических

мероприятий, направленных на их сохранение, предотвращение неправомерного доступа

к электронным информационным ресурсам, информационным системам, включая

незаконные действия по получению, копированию, распространению, искажению,

уничтожению или блокированию информации».

LOGO

8. Основные подходы к кибербезопасности.

КибербезопасностьКибербезопасность

Ключевые цели:

- Защита конфиденциальных данных (личных,

финансовых, корпоративных).

- Обеспечение бесперебойной работы систем и

сервисов.

- Предотвращение киберпреступлений,

мошенничества, краж данных.

—

это

совокупность технологий, процессов и

практик для защиты компьютерных

систем, сетей, программ и данных от

цифровых атак, кражи, повреждения

или несанкционированного доступа,

обеспечивая

конфиденциальность,

целостность

и

доступность

информации. Это критически важная

часть

общей

информационной

безопасности, по защите в цифровом

пространстве, от личных аккаунтов до

сложных государственных систем, и

требует постоянной адаптации к

новым угрозам.

LOGO

9.

Кибербезопасность — это практика защиты систем, сетей,программ и данных от цифровых атак.

В 2026 году она охватывает

несколько ключевых направлений:

Защита

критической

инфраструктуры: Охрана систем

электроснабжения, водоснабжения и

транспорта от взломов.

Сетевая

безопасность:

Защита

компьютерных сетей от вторжений и

вредоносного ПО.

Облачная безопасность: Защита

данных и приложений, хранящихся в

облачных сервисах.

Безопасность интернета вещей (IoT):

Защита «умных» устройств (от

чайников

до

промышленных

датчиков), которые часто становятся

уязвимыми точками.

Обучение

пользователей:

Повышение цифровой грамотности

людей

для

предотвращения

фишинга и социальной инженерии.

Основные цели кибербезопасности

(триада CIA):

Конфиденциальность: Доступ к

данным имеют только авторизованные

лица.

Целостность: Данные защищены от

несанкционированного изменения или

удаления.

Доступность: Системы и данные

всегда доступны пользователям при

необходимости.

LOGO

10. Основные подходы к кибербезопасности.

Кибербезопасность«Реалистический»

подход и его признаки

включают в себя

контроль над

распространением

информации и

технологий, разработку

средств ведения

кибервойны, мониторинг

уровня

кибербезопасности

потенциальных

противников, увеличение

уровня безопасности

информационных систем

внутри страны.

«Либеральный» подход

предполагает принятие

международных соглашений

по проблемам

кибербезопасности,

построение отношений

государств в

киберпространстве на основе

взаимного доверия

Процесс обеспечения кибербезопасности и различные виды противостояний

в киберпространстве подтверждают необходимость в осуществлении

кибербезопасности и создании соответствующих институтов, регулирующих

киберпространство.

LOGO

11. В контексте кибербезопасности и международных отношений реалистический и либеральный подходы представляют собой две

фундаментально разные стратегии управления цифровымпространством в 2026 году.

Реалистический подход (Киберреализм)

Основан на идее, что киберпространство

— это новая арена борьбы за власть

между государствами, где царит анархия.

Киберсуверенитет: Государство стремится

к полному контролю над своим цифровым

периметром,

ограничивая

влияние

иностранных

технологий

(например,

запреты на оборудование определенных

вендоров).

Сдерживание и мощь: Киберпотенциал

рассматривается как инструмент проекции

силы.

Государства

наращивают

наступательные

возможности

(кибероружие),

чтобы

сдерживать

противников.

Недоверие:

Реалисты

скептически

относятся к международным договорам,

считая,

что

в условиях цифровой

«дилеммы безопасности» любое усиление

защиты одного игрока воспринимается

другим как угроза.

Либеральный подход (Киберлиберализм)

Базируется на вере в то, что общие

интересы,

экономическая

взаимозависимость и международные

институты

могут

обеспечить

стабильность.

Кооперация

и

нормы:

Либералы

выступают за создание глобальных

правил игры, стандартов поведения и

международных соглашений (например,

под эгидой ООН) для борьбы с

киберпреступностью.

Глобальное

достояние:

Киберпространство рассматривается как

открытая среда, которая должна быть

доступна

всем

и

управляться

коллективно,

а

не

отдельными

государствами.

Роль негосударственных акторов: Важное

значение придается бизнесу, ИТ-гигантам

и гражданскому обществу, так как именно

они

владеют

большей

частью

инфраструктуры.

LOGO

12.

Основные подходы к кибербезопасности.В

то

же

время

кибербезопасность

имеет

ярко выраженную специфику,

которая

определяется

использованием

быстро

развивающихся

информационных

технологий, ее необходимо

рассматривать как особую

сферу

внутренней

и

международной

безопасности

с

собственными тенденциями

развития

и

своими

инструментами.

Кибербезопасность

Кибербезопасность включает

меры по охране и действия,

которые можно осуществить для

защиты киберпространства как в

гражданской, так и в военной

области от угроз, которые связаны

со сформировавшимися в нем

взаимозависимыми

сетями

и

информационной инфраструктурой

или

могут

нанести

данной

инфраструктуре урон.

Примером серьезных и масштабных по своим последствиям конфликтов такого

рода стало обвинение со стороны руководства Демократической партии США «русских

хакеров» во взломе ее информационных ресурсов и вмешательстве в президентскую

кампанию Соединенных Штатов в 2016 г. Тем самым было продекларировано заявление

о воздействии России на внутриполитическую ситуацию в США и растиражирована

версия о поддержке Россией Д. Трампа, что якобы стало чуть ли не основным фактором

его избрания президентом.

LOGO

13.

Применение кибероружияОдно из первых масштабных применений кибероружия

произошло в Иране в 2009–2010 гг. В отличие от обычных

вредоносных программ, работающих в популярных операционных

системах, примененный против Ирана вирус Stuxnet специально был

создан для проникновения в промышленные компьютеры. Данный

вирус парализовал ядерную программу Ирана, из-за чего

производство урана в этой стране сократилось на 20 %. В результате

ряда разоблачений и утечек информации можно утверждать, что этот

вирус был разработан специалистами США и Израиля.

Киберугрозы оказали существенное влияние на политическую

обстановку в мире - можно упомянуть раскрытие офшорных счетов

Mossack Fonseca и деятельность группировки Fancy Bears.

Предпосылками

усиления

современных

угроз

в

киберпространстве стали такие факторы, как отставание средств

защиты от киберугроз, обострение политической борьбы внутри

отдельных стран и на международной арене, нехватка

квалифицированных

кадров

в

отрасли,

а

также

рост

технологических возможностей кибератак.

LOGO

14.

Применение кибероружияКрайне сложно, практически невозможно построить

действительно эффективную систему кибербезопасности без

её

системного

анализа,

поэтому

представляется

целесообразным включить в комплекс исследований в

области кибербезопасности такие направления, как:

выработка единой терминологии кибербезопасности и

киберпространства;

разработка системы показателей функционирования

киберпространства, а также его защиты от потенциальных

угроз;

разработка моделей киберпространства и факторов,

влияющих на его функционирование;

создание специальных методов обеспечения устойчивости

киберпространства при воздействии угроз;

создание

интеллектуальных

методов

обеспечения

кибербезопасности, таких, как метод ситуационного

анализа состояния информационной безопасности, новые

методы криптографической защиты, интеллектуальные

методы выявления проникновений в системы, методы

интеллектуальной идентификации пользователей при

атаке.

LOGO

15.

Выводы по первому учебному вопросуТаким образом, определение кибербезопасности как набора средств, стратегий,

принципов обеспечения безопасности, гарантий предоставляемой безопасности, действий и

технологий, которые используются для защиты киберсреды, а также реалистический подход

к определению кибербезопасности, на сегодня являются наиболее точными и

соответствующими современным реалиям.

Процесс обеспечения кибербезопасности включает в себя множество аспектов,

внимание которым так или иначе уделяется во всех официальных формулировках

кибербезопасности,

а

рассмотренные

различные

виды

противостояний

в

киберпространстве только подтверждают острую необходимость в осуществлении

кибербезопасности и создании соответствующих институтов, регулирующих

киберпространство.

LOGO

16.

Учебный вопрос 2.Информационная безопасность и риски.

В ходе освоения данного блока учащиеся обучаемые получат возможность

продемонстрировать свои знания и навыки в следующих областях:

стандарты классификации безопасности в сфере информации, а также информационных

и электронных систем;

проведение на необходимом уровне анализа угроз и рисков;

различные примеры алгоритмов атак в информационной среде.

Изучение учебного материала позволит:

понять значение основных терминов, относящихся к этой теме (данные, знания,

информация, информационная безопасность, алгоритм атаки в информационной среде);

уяснить смысл снижения уязвимости информации и информационных систем, а также

значение конфиденциальности, целостности, доступности, подлинности и неотказуемости

информации для обеспечения безопасности информационных систем;

определять организации, ответственные за формулирование государственной политики,

практических мер и процедур в сфере обеспечения информационной безопасности.

Вопросы и подходы, которые в перспективе могут быть включены в учебные блоки:

Эволюция информационной безопасности;

Источники международного передового опыта;

Определение государственных органов и структур,

играющих ведущую роль в обеспечении информационной

безопасности в компьютерных системах.

LOGO

17.

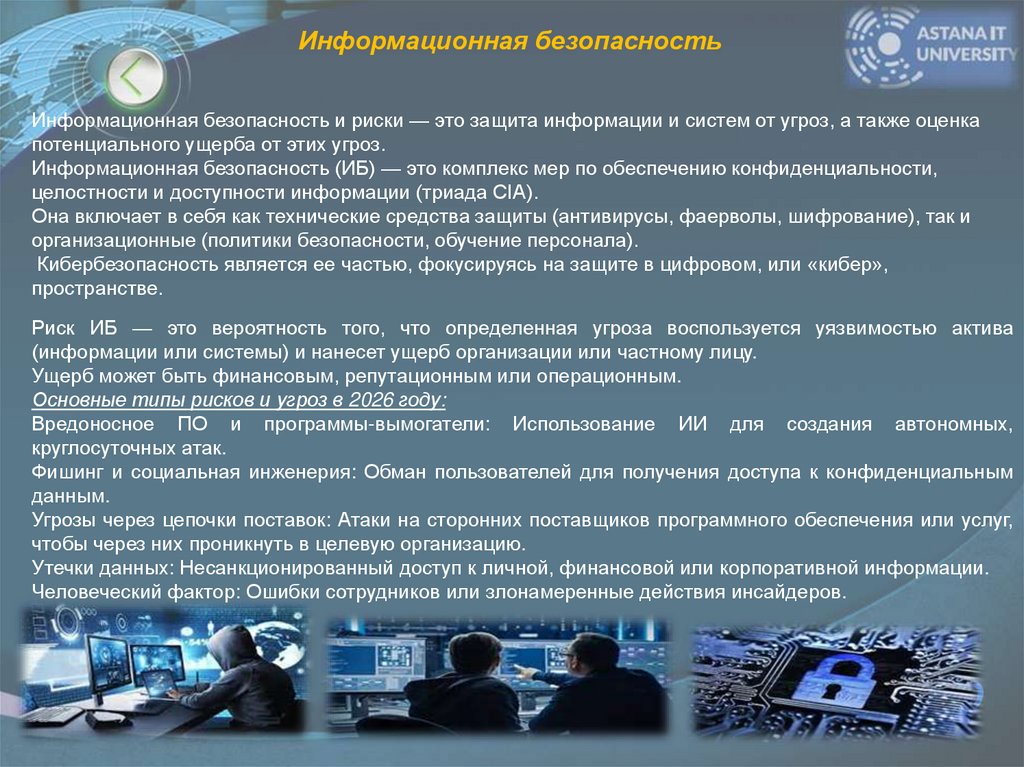

Информационная безопасностьИнформационная безопасность и риски — это защита информации и систем от угроз, а также оценка

потенциального ущерба от этих угроз.

Информационная безопасность (ИБ) — это комплекс мер по обеспечению конфиденциальности,

целостности и доступности информации (триада CIA).

Она включает в себя как технические средства защиты (антивирусы, фаерволы, шифрование), так и

организационные (политики безопасности, обучение персонала).

Кибербезопасность является ее частью, фокусируясь на защите в цифровом, или «кибер»,

пространстве.

Риск ИБ — это вероятность того, что определенная угроза воспользуется уязвимостью актива

(информации или системы) и нанесет ущерб организации или частному лицу.

Ущерб может быть финансовым, репутационным или операционным.

Основные типы рисков и угроз в 2026 году:

Вредоносное ПО и программы-вымогатели: Использование ИИ для создания автономных,

круглосуточных атак.

Фишинг и социальная инженерия: Обман пользователей для получения доступа к конфиденциальным

данным.

Угрозы через цепочки поставок: Атаки на сторонних поставщиков программного обеспечения или услуг,

чтобы через них проникнуть в целевую организацию.

Утечки данных: Несанкционированный доступ к личной, финансовой или корпоративной информации.

Человеческий фактор: Ошибки сотрудников или злонамеренные действия инсайдеров.

LOGO

18.

Информационная безопасностьИнформационная безопасность (ИБ) в целом применяется к

информации самого разного вида (частной, публичной, особо важной, с

ограниченным доступом и т. д.), обращение с которой (вне зависимости от того,

существует ли она в электронной или других формах) требует соблюдения

определенных регламентов и правил, а также выполнения установленных

требований. Слабые места в системе ИБ могут использоваться хакерами,

преступниками и иностранными разведывательными службами.

Прежде всего необходимо отметить отличие ИБ от понятия

«кибербезопасность». Все что касается безопасности информации называется «информационная безопасность». Всё что касается

безопасности ИТ-инфраструктуры и информации, хранящейся в ней «кибербезопасность».

LOGO

19. Примеры уровней обеспечения кибербезопасности

Доменыданных

Геопространственные

информационные

системы (ГИС)

Интернет вещей

(IoT)

Прогнозирования погоды во всем мире,

мониторинг океанов, отслеживание

движения

и

поведения

людей,

животных и объектов в режиме

реального времени.

LOGO

20.

Рост кибердоменов.Данные из Интернета включают в себя значительно больше сведений, чем только

те, которые пользователи предоставляют добровольно. По мере развития науки и

технологий кибердомены продолжают расти, что позволяет специалистам и их

работодателям (Google, Facebook, LinkedIn и т. д.) собирать множество других видов

данных. В настоящее время киберэксперты имеют технологии для прогнозирования

погоды во всем мире, мониторинга океанов, а также отслеживания движения и

поведения людей, животных и объектов в режиме реального времени.

Появились новые технологии, такие как геопространственные информационные системы

(ГИС) и Интернет вещей (IoT). Эти новые технологии могут отслеживать, насколько хорошо растут

деревья в районе. Они могут предоставить данные о текущем местоположении транспортных

средств, устройств, людей и материалов. Информация такого

типа может экономить энергию, повысить эффективность и

уменьшить риски в сфере обеспечения безопасности. Каждая

из этих технологий также ведет к экспоненциальному росту

объема данных, которые собираются, анализируются и

используются для расширения знаний об окружающем мире.

LOGO

21.

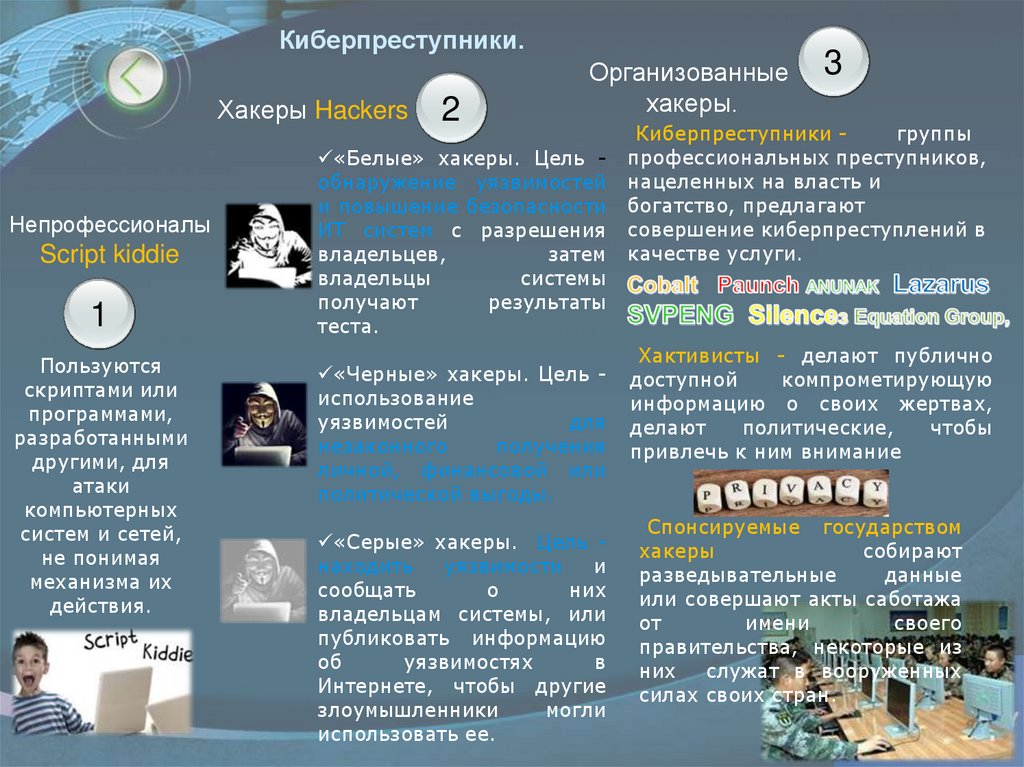

Киберпреступники.Хакеры Hackers

Непрофессионалы

Script kiddie

1

Пользуются

скриптами или

программами,

разработанными

другими, для

атаки

компьютерных

систем и сетей,

не понимая

механизма их

действия.

2

Организованные

хакеры.

«Белые» хакеры. Цель обнаружение уязвимостей

и повышение безопасности

ИТ систем с разрешения

владельцев,

затем

владельцы

системы

получают

результаты

теста.

«Черные» хакеры. Цель использование

уязвимостей

для

незаконного

получения

личной, финансовой или

политической выгоды.

«Серые» хакеры. Цель находить

уязвимости

и

сообщать

о

них

владельцам системы, или

публиковать информацию

об

уязвимостях

в

Интернете, чтобы другие

злоумышленники

могли

использовать ее.

3

Киберпреступники группы

профессиональных преступников,

нацеленных на власть и

богатство, предлагают

совершение киберпреступлений в

качестве услуги.

Хактивисты - делают публично

доступной

компрометирующую

информацию о своих жертвах,

делают

политические,

чтобы

привлечь к ним внимание

Спонсируемые государством

хакеры

собирают

разведывательные

данные

или совершают акты саботажа

от

имени

своего

правительства, некоторые из

них служат в вооруженных

силах своих стран.

LOGO

22. Противодействие киберпреступникам.

Создание всеобъемлющих баз данныхСоздание системы раннего предупреждения и оповещения

Обмен результатами аналитики киберугроз

Противодействие

Установление стандартов

управления безопасностью

Принятие новых

законов

LOGO

23. Угрозы кибербезопасности, уязвимости и атаки.

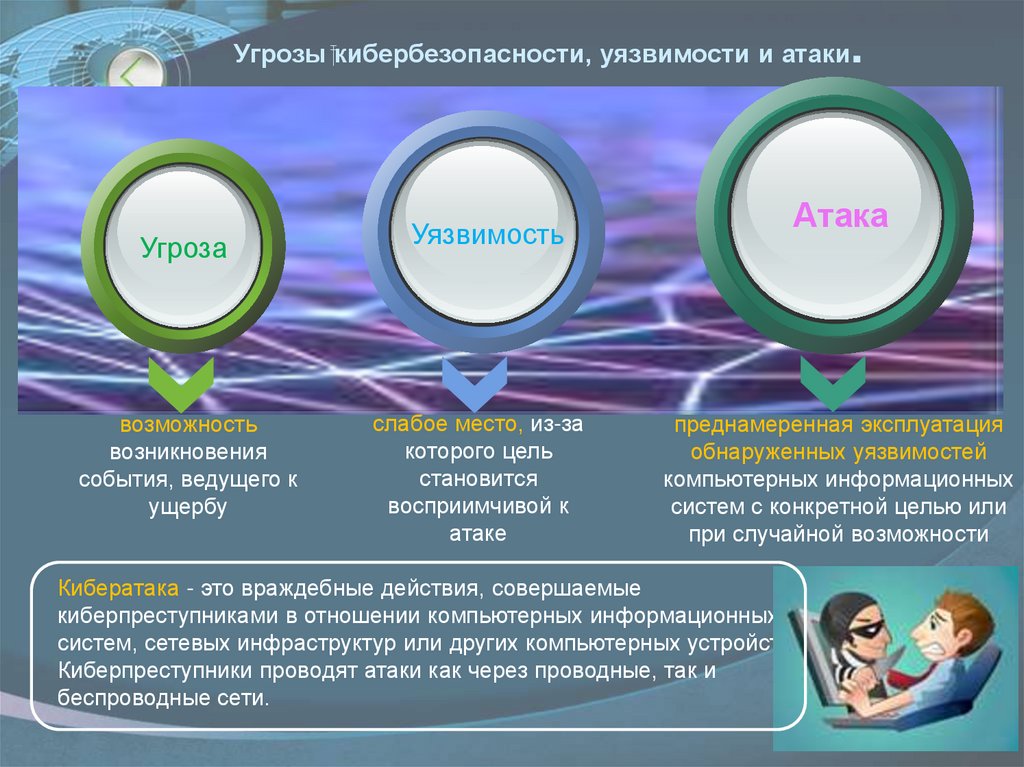

Угрозы кибербезопасности, уязвимости и атакиУгроза

возможность

возникновения

события, ведущего к

ущербу

Уязвимость

слабое место, из-за

которого цель

становится

восприимчивой к

атаке

.

Атака

преднамеренная эксплуатация

обнаруженных уязвимостей

компьютерных информационных

систем с конкретной целью или

при случайной возможности

Кибератака - это враждебные действия, совершаемые

киберпреступниками в отношении компьютерных информационных

систем, сетевых инфраструктур или других компьютерных устройств.

Киберпреступники проводят атаки как через проводные, так и

беспроводные сети.

LOGO

24.

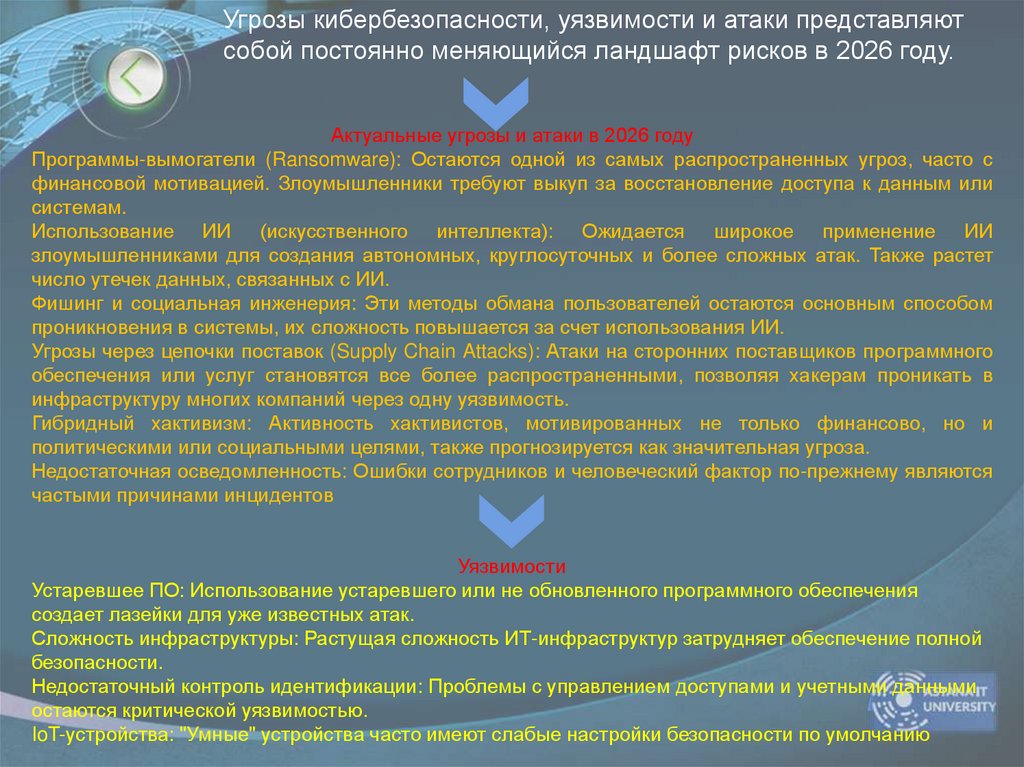

Угрозы кибербезопасности, уязвимости и атаки представляютсобой постоянно меняющийся ландшафт рисков в 2026 году.

Актуальные угрозы и атаки в 2026 году

Программы-вымогатели (Ransomware): Остаются одной из самых распространенных угроз, часто с

финансовой мотивацией. Злоумышленники требуют выкуп за восстановление доступа к данным или

системам.

Использование ИИ (искусственного интеллекта): Ожидается широкое применение ИИ

злоумышленниками для создания автономных, круглосуточных и более сложных атак. Также растет

число утечек данных, связанных с ИИ.

Фишинг и социальная инженерия: Эти методы обмана пользователей остаются основным способом

проникновения в системы, их сложность повышается за счет использования ИИ.

Угрозы через цепочки поставок (Supply Chain Attacks): Атаки на сторонних поставщиков программного

обеспечения или услуг становятся все более распространенными, позволяя хакерам проникать в

инфраструктуру многих компаний через одну уязвимость.

Гибридный хактивизм: Активность хактивистов, мотивированных не только финансово, но и

политическими или социальными целями, также прогнозируется как значительная угроза.

Недостаточная осведомленность: Ошибки сотрудников и человеческий фактор по-прежнему являются

частыми причинами инцидентов

Уязвимости

Устаревшее ПО: Использование устаревшего или не обновленного программного обеспечения

создает лазейки для уже известных атак.

Сложность инфраструктуры: Растущая сложность ИТ-инфраструктур затрудняет обеспечение полной

безопасности.

Недостаточный контроль идентификации: Проблемы с управлением доступами и учетными данными

остаются критической уязвимостью.

IoT-устройства: "Умные" устройства часто имеют слабые настройки безопасности по умолчанию

LOGO

25.

Типовые угрозы для конечных пользователейУгрозы

Интернетсервисам

Перенаправление трафика

определенного домена на компьютер

преступника вместо направления его

законному владельцу

Угрозы

ключевым

отраслям

промышленности

Прерывание работы таких

промышленных секторов, как

телекоммуникации, транспорт,

производство и распределение

электроэнергии

Угрозы

образу жизни

людей

Сбор персональных

мета данных,

отслеживание

перемещения граждан

.

LOGO

26. Типы персональных данных.

Медицинские данные.Данные об образовании.

Социальные сети

Персональные

данные

Интеллектуальная

собственность

Данные в трудовой

книжке

Финансовые

и налоговые данные.

LOGO

27. Угрозы кибербезопасности, уязвимости и атаки

Уязвимостимобильных

устройств

Замена традиционных

ПК

сотрудников

на

мобильные устройства,

такие как планшеты,

смартфоны ;

Использование модели

BYOD - Bring your own

devices (принеси свое

собственное устройство).

Невозможность

централизованно управлять

мобильными устройствами,

использующимися

сотрудниками для входа в

корпоративную сетевую

инфраструктуру

Появление

Интернета вещей

Обеспечивает

подключение к Интернету

миллиардов устройств программно-аппаратных

комплексов умных домов,

городской

инфраструктуры Smart

Sity. Удаленный доступ к

устройствам увеличивает

количество сетевых

инфраструктур, которые

необходимо защищать.

Влияние

больших данных

Большие данные:

объем данных;

скорость прироста

и обработки

данных;

разнообразие

типов и источников

данных.

Хакерские атаки на

крупные корпорации

LOGO

28.

Обзор уровней обеспечения кибербезопасности.Существует множество групп данных, которые составляют различные домены

кибермира. Когда группы имеют возможность собирать и использовать большие

объемы данных, они начинают приобретать власть и влияние. Данные могут быть в

виде чисел, изображений, видео, аудио или представлять собой данные любого типа,

которые могут быть оцифрованы. Группы могут стать настолько влиятельными, что

становятся силой сами по себе и создают отдельные уровни обеспечения

кибербезопасности.

Такие компании, как Google, Facebook и LinkedIn, могут считаться доменами

данных в кибермире. Если продолжить развивать аналогию, люди, работающие в этих

компаниях, могут считаться экспертами по кибербезопасности.

LOGO

29.

Угрозы ключевым отраслям промышленности.Ключевые отрасли предлагают системы сетевой инфраструктуры, такие как

производство, энергетика, связь и транспорт. Например, Smart Grid (интеллектуальная

энергосеть) — усовершенствованная система производства и распределения

электричества. Электросеть передает электричество от центральных генераторов

большому числу потребителей. Интеллектуальная энергосеть использует данные для

создания автоматизированной сети доставки энергии, при этом защита инфраструктуры

имеет решающее значение для защиты их благополучия.

За последнее десятилетие такие кибератаки, как Stuxnet, доказали, что способны

уничтожить или прервать работу критически важных инфраструктур. Конкретно атака

Stuxnet была направлена на систему диспетчерского управления и сбора данных

(SCADA), используемую для контроля и мониторинга промышленных процессов. SCADA

может быть частью различных промышленных процессов в системах производства,

производства, энергетики и коммуникации.

LOGO

30.

Угрозы образу жизни людей.Целью кибербезопасности является непрерывная защита сетевых систем и данных

от несанкционированного доступа. Каждый человек должен защищать свою личность,

данные и вычислительные устройства. На корпоративном уровне сотрудники отвечают

за защиту репутации, данных и заказчиков. На государственном уровне на карту

поставлена национальная безопасность, защита и благополучие граждан.

Агентство национальной безопасности США (NSA) отвечает за наблюдение и сбор

разведывательных данных. Оно построило новый центр обработки данных только для

того, чтобы обрабатывать растущие объемы информации. В 2015 году Конгресс США

принял Закон о свободе (полное название — «Об объединении и укреплении

государства путем соблюдения прав человека, прекращения сбора персональных

данных, передаваемых по сетям электросвязи, запрета на отслеживание перемещения

граждан и отмены упрощенного порядка получения ордеров на сбор такой информации

органами национальной безопасности США»), положивший конец практики массовой

записи телефонных разговоров граждан США.

LOGO

31.

Внутренние угрозы безопасности.Атаки могут происходить как изнутри, так и снаружи организации.

Внутренние пользователи, такие как сотрудники или партнеры, могут случайно или

преднамеренно:

неправильно обращаться с конфиденциальными данными;

поставить под угрозу работу внутренних серверов и сетевых устройств

инфраструктуры;

облегчить проведение внешних атак путем подключения зараженных USBустройств к корпоративной компьютерной системе;

случайно открыть доступ вредоносным программ в сеть посредством открытия

вредоносного сообщения электронной почты или веб-сайта.

Повреждения, вызванные действиями внутренних пользователей, обладающих

прямым доступом к зданию и его инфраструктуре, могут оказаться значительно выше, чем

от внешних угроз. Внутренние киберпреступники, как правило, обладают сведениями о

корпоративной сети, ее ресурсах и конфиденциальных данных. Они также могут знать о

средствах противодействия угрозам безопасности, политиках и обладать высоким

уровнем административных прав.

LOGO

32.

Внешние угрозы безопасности.Внешние угрозы исходят от любителей или опытных киберпреступников и могут

использовать уязвимости в сетевых устройствах или социальную инженерию, например,

обман, чтобы получить доступ.

В основном, интерес для киберпреступников предоставляют следующие

традиционные данные, размещаемые на внутренних ресурсах компаний:

a) Корпоративные данные включают кадровую информацию, интеллектуальную

собственность и финансовые данные.

b) Кадровая информация включает в себя заявки о приеме на работу, фонд

заработной платы, письма с предложениями, трудовые договоры и любую

информацию, используемую при принятии решений о найме сотрудников.

c) Интеллектуальная собственность, такая как патенты, товарные знаки и планы о

разработке новой продукции, дает компании экономическое преимущество над

конкурентами. Интеллектуальную собственность можно рассматривать как

коммерческую тайну; потеря этой информации может иметь катастрофические

последствия для будущего компании.

LOGO

33.

Внешние угрозы безопасности.d) Финансовые данные, например, декларации о доходах, балансы и отчеты о денежных

потоках, дают представление о благосостоянии компании. Налоговые данные могут

включать квитанции о начислении заработной платы, выписки по кредитным картам,

кредитный рейтинг и банковскую информацию сотрудников.

е) Медицинские записи. В результате посещения врача в электронную медицинскую

карту (ЭМК) было добавлено больше информации. Рецепт, выписанный врачом,

становится частью ЭМК. ЭМК включает данные о физическом здоровье, психическом

здоровье и другие личные сведения, которые могут быть не связаны с медициной.

Данные об образовании включают информацию о законченных классах, результаты

тестов, посещаемость, курсы, награды, дипломы и дисциплинарные отчеты. Они также

могут включать контактную информацию, данные о специальном образовании, включая

программы индивидуального обучения.

g) Записи в трудовой книжке. Сведения о трудоустройстве могут включать данные о

последнем месте работы и производительности. Сведения о трудоустройстве могут

также включать информацию о зарплате и страховании. Финансовые данные могут

включать информацию о доходах и расходах.

LOGO

34.

Уязвимости мобильных устройств.В прошлом сотрудники обычно пользовались компьютерами компании, подключенными к

корпоративной локальной сети. Системные администраторы постоянно следили за работой

этих компьютеров и обновляли их в рамках соблюдения требований безопасности. Сегодня

мобильные устройства, такие как планшеты, iPhone и другие смартфоны и мобильные

устройства, все чаще заменяют собой традиционные ПК или дополняют их. Все больше людей

используют эти устройства для доступа к корпоративной информации. Широко

распространяется модель BYOD - Bring your own devices (принеси свое собственное

устройство). Организации, которые не могут централизованно управлять мобильными

устройствами, использующимися сотрудниками для входа в корпоративную сетевую

инфраструктуру, и обновлять ПО на них, подвергают себя растущей опасности.

Интернет вещей (IoT) — набор технологий, которые позволяют подключать к Интернету

различные устройства. Технологическая эволюция, связанная с появлением Интернета вещей,

вносит изменения в коммерческую и потребительскую среды. Технологии Интернета вещей

обеспечивают возможность подключения к Интернету миллиардов устройств. Среди них —

программно-аппаратные комплексы, замки, двигатели, развлекательные устройства и так

далее. Растут объемы данных, требующих защиты. Удаленный доступ к устройствам

увеличивает количество сетевых инфраструктур, которые необходимо защищать.

LOGO

35.

Влияние больших данных.

Большие данные являются результатом больших и сложных наборов данных, для

обработки которых возможностей традиционных приложений для обработки данных

становится недостаточно. Связанные с большими данными возможности и проблемы

основываются на трех факторах:

- объем данных;

- скорость прироста и обработки данных;

- разнообразие типов и источников данных.

Использование передового оружия.

Источником уязвимостей программного обеспечения сегодня являются ошибки

программирования, уязвимости протоколов или некорректная конфигурация системы.

Киберпреступники просто используют одну из них. Например, типичная атака включает

в себя создание определенного потока данных на вход в программу для того, чтобы

повредить ее и сделать неисправной.

Эта неисправность является ключом для взлома программы

или приводит к утечке информации из программы.

LOGO

36.

ЗаключениеТаким образом, необходимо отметить, что рассмотренные в ходе

занятия вопросы имеют важное значение в современном информационном

обмене информации. В атаках нового поколения используется

интеллектуальный выбор жертв. В прошлом злоумышленники выбирали для

атаки самые легкодоступные или наиболее уязвимые части системы.

Однако сейчас, когда выявлению и изолированию кибератак уделяется

больше внимания, киберпреступники должны быть более осторожными. При

раннем обнаружении атаки специалисты по кибербезопасности закроют

доступ в систему. В результате многие продвинутые атаки можно провести,

только если киберпреступник имеет сигнатуру целевого объекта.

LOGO

Информатика

Информатика