Похожие презентации:

Современные задачи информационной безопасности. Основные понятия

1. Лекция № 1 Современные задачи информационной безопасности. Основные понятия.

Профессор, д.т.н., заслуженныйдеятель науки РФ

Научный руководитель отделения

«Кибербезопасность» СПбПУ

П. Д. Зегжда

Лекция № 1

Современные задачи

информационной

безопасности.

Основные понятия.

Санкт-Петербургский политехнический университет Петра Великого

2.

Мир изменился !2

3.

Цифровой потоп3

4.

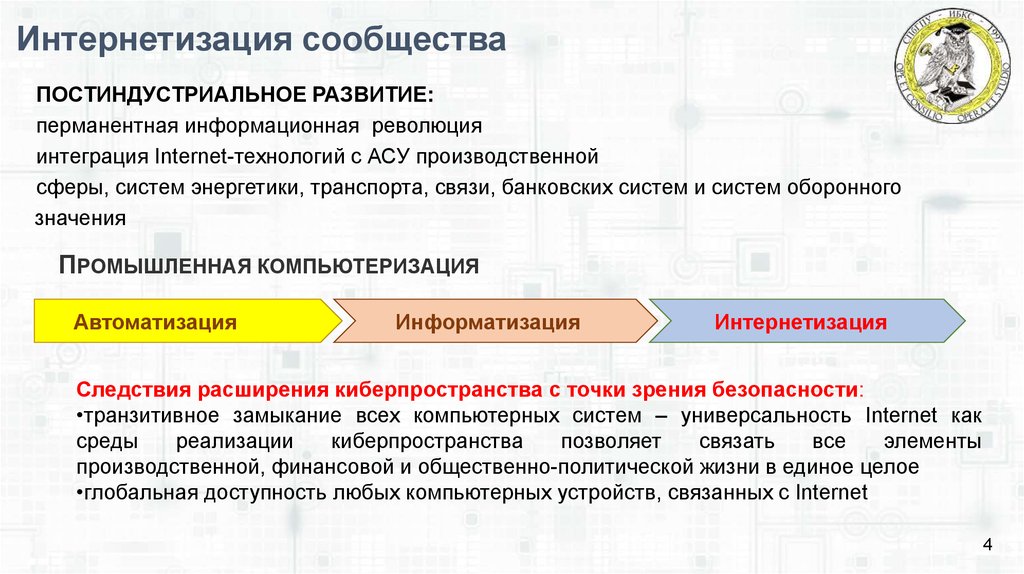

Интернетизация сообществаПОСТИНДУСТРИАЛЬНОЕ РАЗВИТИЕ:

перманентная информационная революция

интеграция Internet-технологий с АСУ производственной

сферы, систем энергетики, транспорта, связи, банковских систем и систем оборонного

значения

ПРОМЫШЛЕННАЯ КОМПЬЮТЕРИЗАЦИЯ

Автоматизация

Информатизация

Интернетизация

Следствия расширения киберпространства с точки зрения безопасности:

•транзитивное замыкание всех компьютерных систем – универсальность Internet как

среды

реализации

киберпространства

позволяет

связать

все

элементы

производственной, финансовой и общественно-политической жизни в единое целое

•глобальная доступность любых компьютерных устройств, связанных с Internet

4

5.

Экспансия компьютеризации принесла с собой всю остроту проблеминформационной

безопасности

состоящую

в

зависимости

работоспособности современного производства от целенаправленных и

случайных компьютерных воздействий, приводящих

к скрытому,

удаленному и труднообнаруживаемому воздействию, которое может

вызвать катастрофические последствия.

5

6.

КомпьютеризацияКомпьютеризация в промышленности

автоматизация процессов обработки информации

автоматизированное управление производственным циклом

изменение в организации управления производственными схемами:

– коллективное (распределенное)

– адаптивное

– удаленного управление.

Свойства процесса:

повышение эффективности управления

снижение зависимости от квалификации персонала

интеграция с другими отраслями (для гидроэнергетики – с системами

распределения электрических мощностей)

6

7.

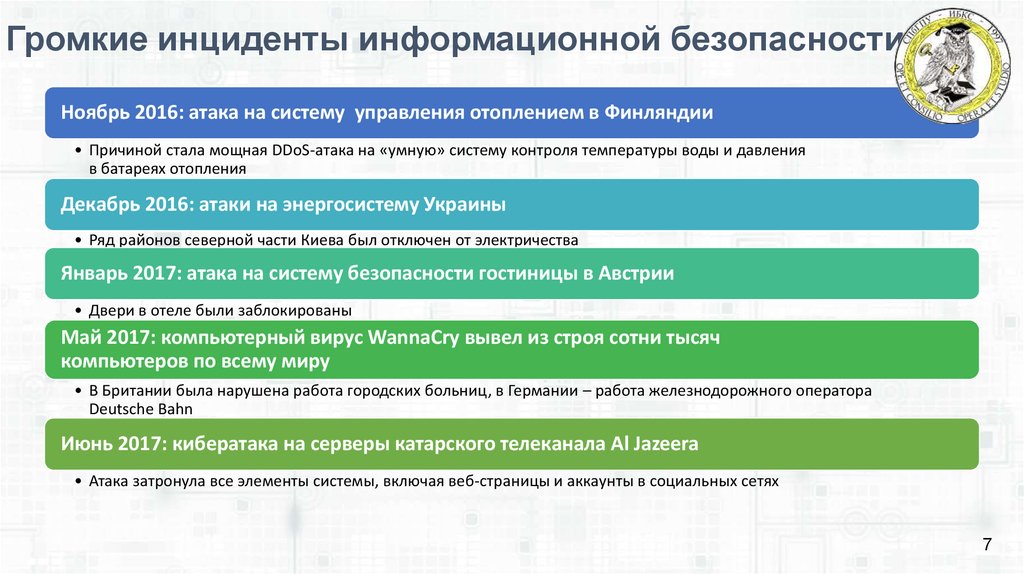

Громкие инциденты информационной безопасностиНоябрь 2016: атака на систему управления отоплением в Финляндии

• Причиной стала мощная DDoS-атака на «умную» систему контроля температуры воды и давления

в батареях отопления

Декабрь 2016: атаки на энергосистему Украины

• Ряд районов северной части Киева был отключен от электричества

Январь 2017: атака на систему безопасности гостиницы в Австрии

• Двери в отеле были заблокированы

Май 2017: компьютерный вирус WannaCry вывел из строя сотни тысяч

компьютеров по всему миру

• В Британии была нарушена работа городских больниц, в Германии – работа железнодорожного оператора

Deutsche Bahn

Июнь 2017: кибератака на серверы катарского телеканала Al Jazeera

• Атака затронула все элементы системы, включая веб-страницы и аккаунты в социальных сетях

7

8.

Цели нарушителейинформационной безопасности

ПО ДАННЫМ HACKMAGEDDON.COM НА АПРЕЛЬ 2017

8

9.

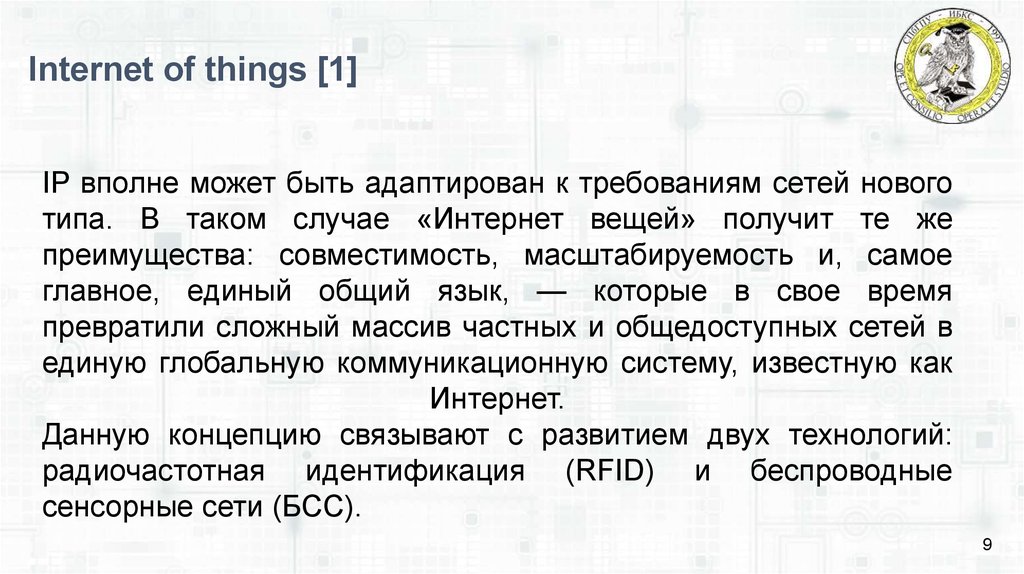

Internet of things [1]IP вполне может быть адаптирован к требованиям сетей нового

типа. В таком случае «Интернет вещей» получит те же

преимущества: совместимость, масштабируемость и, самое

главное, единый общий язык, — которые в свое время

превратили сложный массив частных и общедоступных сетей в

единую глобальную коммуникационную систему, известную как

Интернет.

Данную концепцию связывают с развитием двух технологий:

радиочастотная идентификация (RFID) и беспроводные

сенсорные сети (БСС).

9

10.

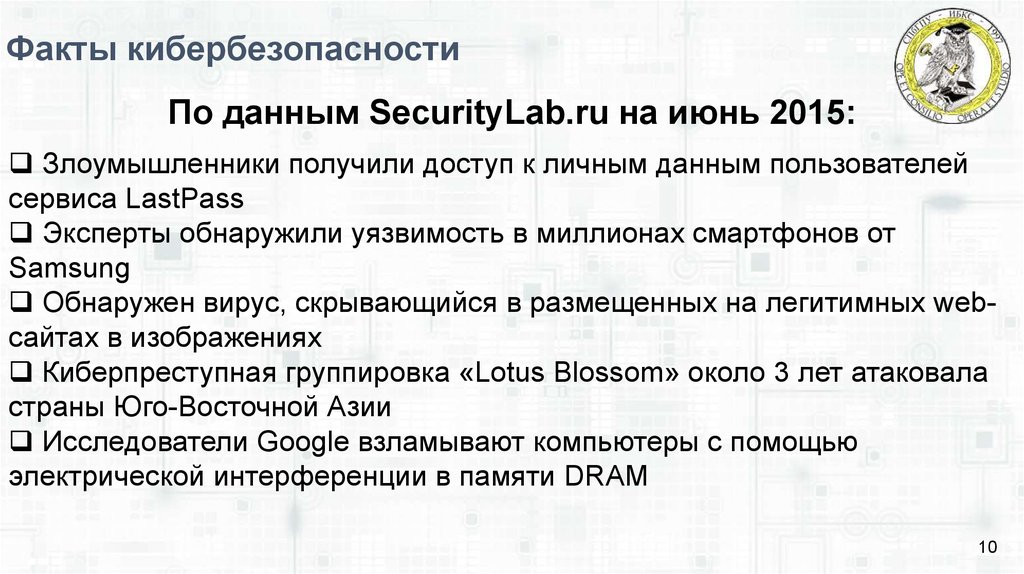

Факты кибербезопасностиПо данным SecurityLab.ru на июнь 2015:

Злоумышленники получили доступ к личным данным пользователей

сервиса LastPass

Эксперты обнаружили уязвимость в миллионах смартфонов от

Samsung

Обнаружен вирус, скрывающийся в размещенных на легитимных webсайтах в изображениях

Киберпреступная группировка «Lotus Blossom» около 3 лет атаковала

страны Юго-Восточной Азии

Исследователи Google взламывают компьютеры с помощью

электрической интерференции в памяти DRAM

10

11.

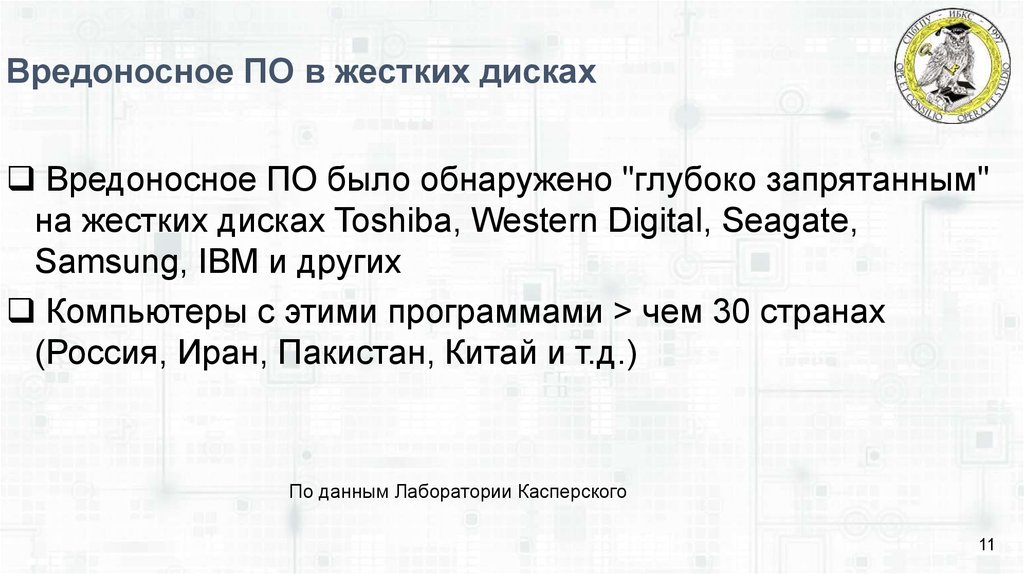

Вредоносное ПО в жестких дискахВредоносное ПО было обнаружено "глубоко запрятанным"

на жестких дисках Toshiba, Western Digital, Seagate,

Samsung, IBM и других

Компьютеры с этими программами > чем 30 странах

(Россия, Иран, Пакистан, Китай и т.д.)

По данным Лаборатории Касперского

11

12.

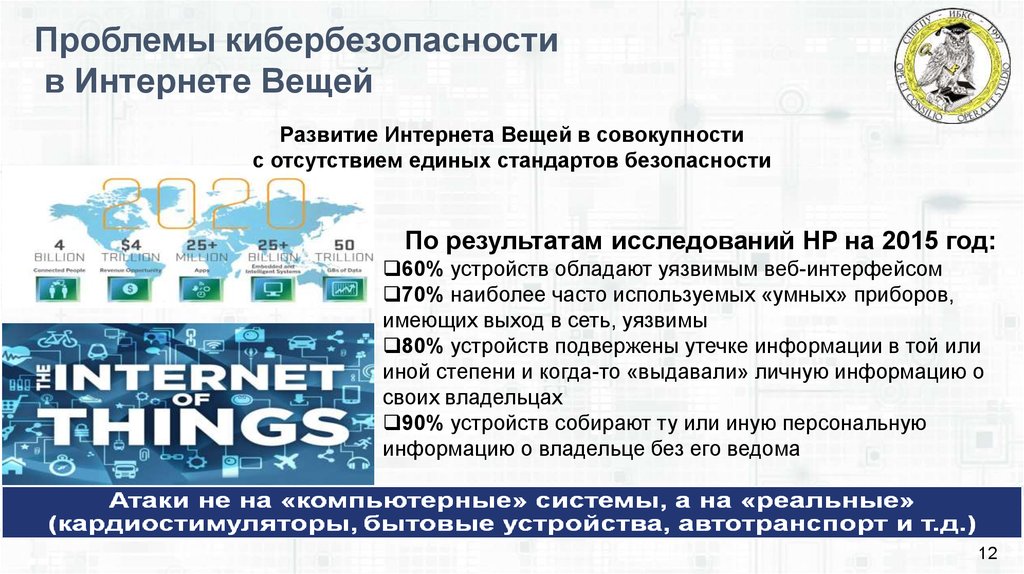

Проблемы кибербезопасностив Интернете Вещей

Развитие Интернета Вещей в совокупности

с отсутствием единых стандартов безопасности

По результатам исследований HP на 2015 год:

60% устройств обладают уязвимым веб-интерфейсом

70% наиболее часто используемых «умных» приборов,

имеющих выход в сеть, уязвимы

80% устройств подвержены утечке информации в той или

иной степени и когда-то «выдавали» личную информацию о

своих владельцах

90% устройств собирают ту или иную персональную

информацию о владельце без его ведома

12

13.

Получившие широкую огласку инцидентынарушения безопасности систем АСУ ТП

Менее 2% от подвергшихся нападению сообщают об инцидентах

(удар по репутации и снижение стоимости акций)

Октябрь 2001: Queensland, Австралия

• Злоумышленник изменил параметры отработки задвижек в SCADA-системе установок

очистки сточных вод, из-за чего произошёл выброс неочищенных сточных вод на улицы

города, в реку и потом – в океан

Январь 2003: полярная станция Amundsen – Scott на Южном полюсе

• Злоумышленники взломали компьютеры, контролирующие системы жизнеобеспечения и

требовали денежное вознаграждение в обмен на безопасность станции

Январь 2003: атомная электростанция Davis-Besse, Огайо, США

• Вирус «Slammer» заразил офисные компьютеры и из-за уязвимостей в программном

обеспечении Microsoft проник в сеть контроля электростанции

Ноябрь 2011: система водоснабжения, Иллинойс, США

• Выведение из строя насоса, подающего воду к тысячам домов

13

14.

Атака на сталелитейный завод ThyssenKruppВ начале 2014 в результате действий хакеров была

повреждена доменная печь на сталелитейном заводе компании ThyssenKrupp

в Германии.

По сведениям трех осведомленных источников Bloomberg, хакерам удалось проникнуть в компьютер,

управлявший доменной печью, и установить на нем вредоносную программу, которая заставила печь

перегреться и расплавиться. В результате, по данным BSI, производству был причинен «значительный

ущерб».

По информации Bloomberg, злоумышленники дистанционно нейтрализовали функцию выключения печи,

а на всю операцию у них ушло несколько недель.

14

14

15.

Атака на энергетическую систему УкраиныВ конце 2015 в результате сложной атаки были выведены из строя

несколько энергетических подстанций на Украине, 230 тысяч жителей

остались без электричества.

С помощью многоэтапной фишинговой атаки хакерам удалось проникнуть сначала в домены локальных сетей

нескольких подстанций, а потом используя уязвимость SCADA-контроллеров загрузить специально разработанные

версии прошивок для конвертеров serial-to-Ethernet, передающих команды от управляющего центра на оборудование

электрической подстанции. Хакерская прошивок полностью вывела контроллеры из строя, так их не удалось

восстановить даже после прекращения атаки. Кроме того одновременно с подстанциями были выведены из строя

источники резервного питания самих систем управления и полностью уничтожено их программное обеспечение, что

дополнительно затруднило восстановление работоспособности энергетической системы.

15

15

16.

Проблема информационной безопасностиНовый взгляд на концептуальную схему объекта защиты (в данном случае производства

энергии):

•набор взаимосвязанных физических компонент, реализующих физические процессы

•набор взаимосвязанных информационных компонент, осуществляющих управление физическим

процессом

•коммуникационная среда передачи информации

Появление проблем информационной безопасности:

•зависимость работоспособности современного производства от целенаправленных и случайных

компьютерных воздействий

•скрытое, удаленное и труднообнаруживаемое воздействие с катастрофическими последствиями

Именно с позиции кибербезопасности будем рассматривать проблемы обеспечения

стабильного функционирования гидроэнергетических систем

БЕЗОПАСНОСТЬ КИБЕРФИЗИЧЕСКИХ СИСТЕМ

16

17.

Безопасность киберфизических системи цифрового производства

Повсеместное использование во всех отраслях

Очень низкий уровень защищенности

Устранение уязвимостей – практически нереальная задача

Размытость и недостаточность понятий конфиденциальности,

целостности и доступности

Интеграция с критически важными сферами жизнедеятельности

Необходимы новые парадигмы обеспечения безопасности

17

18.

КибербезопасностьКИБЕРБЕЗОПАСНОСТЬ – отрасль знаний, совокупность методов и средств

поддержания устойчивой работы систем сбора и обработки информации,

телекоммуникационных систем, систем управления производственными процессами, а

также социально значимых интернет-сервисов в условиях целенаправленного

деструктивного воздействия.

18

19.

Понятие киберугрозыКИБЕРУГРОЗЫ –

целенаправленное вредоносное

воздействие на

телекоммуникационные системы,

системы сбора и обработки

информации в критических

областях,

реализованные с помощью

компьютерных и информационных

технологий

19

20.

Определение безопасности информацииУгрозы, дестабилизирующие воздействия

ИНФОРМАЦИЯ

как объект

защиты

Безопасность каналов

передачи информации

Доступность

Реализуемость

информационного

процесса

Конфиденциальность

Управление доступом

в соответствии с

заданными правилами

Целостность

Неизменность

информации

и среды обработки

20

21.

Информация как объект защитыЛичность

Криминальные группы

Средства

атак

Вандализм

Диверсия ------------->

Террористы

Терроризм

Вражеские государства

Военная операция --->

Угрозы

воздействия

ИНФОРМАЦИЯ

как объект

защиты

Носитель

информации

Мотивы

атак

Этапы воздействия

Разведка

Личность

Общество

Государство

Технологии

Управление

процессом

Каналы связи

Хранение

информации

Компьютерные

сети

Преодоление

защиты

Искажение

информации

Подмена объектов

воздействия

Модификация

объекта

Разрушение

объекта

21

22.

Общая схема обеспечения защитыинформации объектов

Задачи

Обнаружение

Отражение

Предотвращение

Ликвидация

последствий

Определение

источника

З

А В

Т

ЩО

И Р

Т Ж

А Е

О

Т

Н

И

Й

О

Ц

Е

Н

К

А

Конфиденциальность

Доступность

Информация / инф.

процесс

Целостность

Б

Е

З

О

П

А

С

Н

О

С

Т

И

Функции

и средства защиты

Контроль

управления

доступом

Контроль

пользователей.

Идентификация/аутентификация.

Шифрование,

криптография

Электронноцифровая

подпись

Задачи

Оценка уровня

безопасности

Управление уровнем

безопасности

Контроль

модификаций

и входной

информации

Контроль

входящей

информации

Контроль

состояния

среды

обработки

22

23.

Содержание подготовкиПриобретение знаний, умений, навыков, позволяющих:

- обнаруживать и анализировать вредоносное ПО, изучать механизмы атак и

воздействий;

- проектировать, создавать, испытывать и применять средства защиты и

обеспечение требуемого уровня безопасности информационнотелекоммуникационных систем;

- анализировать уровень безопасности информационно-телекоммуникационных

систем, управлять информационной безопасностью;

-развивать теоретические основы ИБ систем обработки информации, создавать

новые принципы систем защиты и управления ИБ;

- принимать участие в проведении НИР и ОКР по исследованию и разработке

средств защиты и управления ИБ.

23

24.

Содержание курсаОсновные понятия информационной безопасности.

Современное состояние ИБ. Причины кризиса ИБ.

Угрозы ИБ, классификация нарушителей, атаки, модели атак, систематизация видов

вредоносного кода, функции защиты.

IV. Критерии оценки ИБ. Документы ФСТЭК, нападение критерии, единые критерии,

сертификация и аттестация.

V. Принципы создания защищенных систем. Роль защищенных ОС, общий процесс

проектирования и жизненный цикл защищенных ИС.

VI. Защита распределенных систем и безопасность Internet. Классификация атак, методы

обнаружения аномалий, вторжений, атак.

VII. Методы анализа безопасности ПО, контрольно-испытательные методы, логикоаналитические. Общая модель анализа. Поиск уязвимостей.

VIII. Понятие кибербезопасности, новые виды кибератак, понятие киберпространство. Связь ИБ и

кибербезопасности.

I.

II.

III.

24

25.

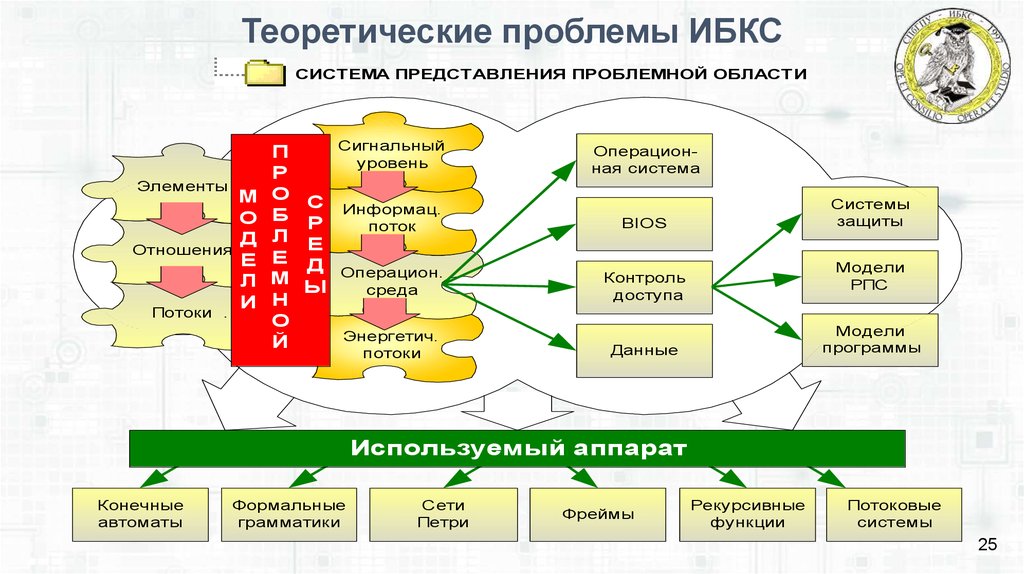

Теоретические проблемы ИБКССИСТЕМА ПРЕДСТАВЛЕНИЯ ПРОБЛЕМНОЙ ОБЛАСТИ

Элементы .

Отношения

Потоки .

М

О

Д

.

Е

Л

И

П

Р

О

Б

Л

Е

М

Н

О

Й

Сигнальный

уровень

С

Р

Е

Д

Ы

Операционная система

Информац.

поток

BIOS

Операцион.

среда

Контроль

доступа

Энергетич.

потоки

Системы

защиты

Модели

РПС

Модели

программы

Данные

Используемый аппарат

Конечные

автоматы

Формальные

грамматики

Сети

Петри

Фреймы

Рекурсивные

функции

Потоковые

системы

25

26.

Теоретические проблемы ИБКСБЕЗОПАСНОСТЬ ОПЕРАЦИОННОЙ СРЕДЫ

РПС

Модели

процессов

в операционной

среде

Программн. .

РПС,

Программы

Информац.

.

РПС,

Средства

защиты

Используемый аппарат

Автоматические

модели

Модели

последовательностей

Взаимодействующие

процессы

26

27.

Теоретические проблемы ИБКСЗАДАЧИ ИССЛЕДОВАНИЯ ИБКС

Анализ

Критерии и

оценки

состояния

Синтез

Обнаружение

РПС

Критерии состояния

Модели целостности потока

Идентификация

РПС

Тестирование

СЗ

Моделирование

процессов в СЗ

Системы поддержки

принятия решений

Создание систем

представления и

обработки знаний

СЗ

РПС

OS

Программ

Программно-аппаратных средств

Степень

безопасности

по заданному

классу РПС

Вакцины

противодействия

Активных и др.

сетевых средств

архитектура

Построение

безопасных АС

технология

27

28.

Актуальные задачи обеспеченияинформационной безопасности

28

29.

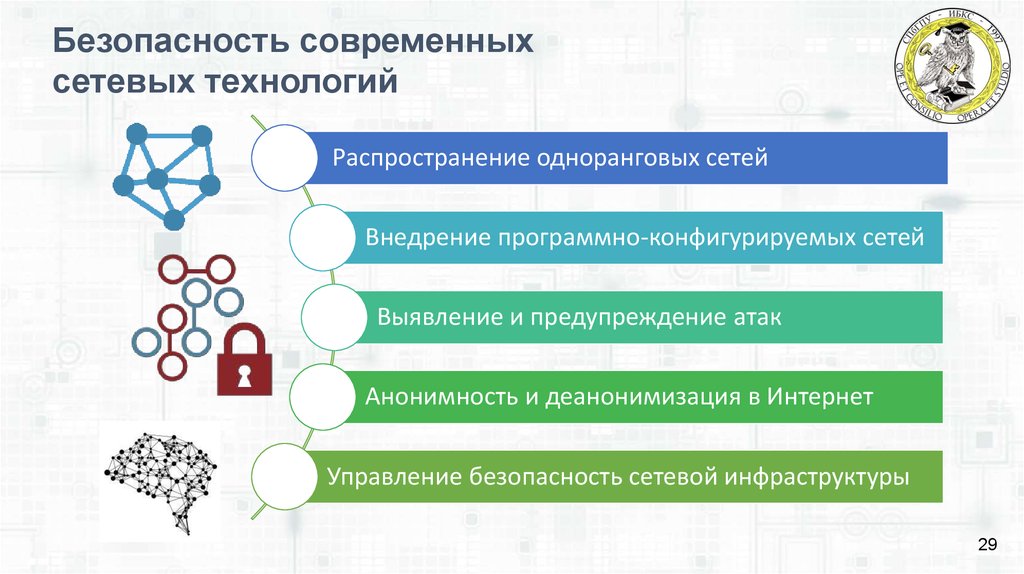

Безопасность современныхсетевых технологий

Распространение одноранговых сетей

Внедрение программно-конфигурируемых сетей

Выявление и предупреждение атак

Анонимность и деанонимизация в Интернет

Управление безопасность сетевой инфраструктуры

29

30.

Безопасность программного обеспеченияПоиск уязвимостей в ПО с использованием методов машинного

обучения

Верификация исполнения программного кода

Эмуляция среды выполнения для динамического анализа ПО

Выявление вредоносного ПО

Реверс-инжиниринг и защита от него

30

31.

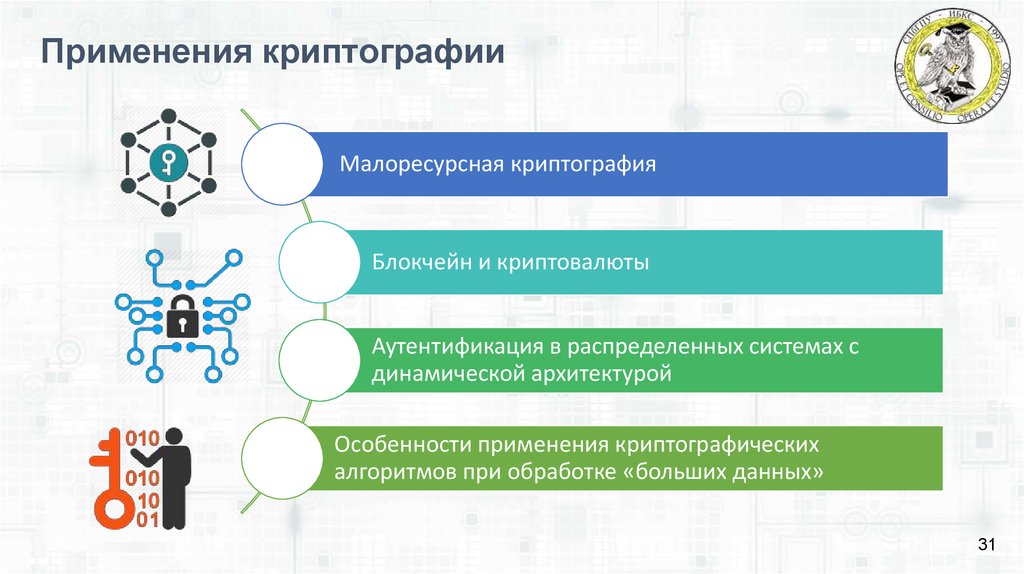

Применения криптографииМалоресурсная криптография

Блокчейн и криптовалюты

Аутентификация в распределенных системах с

динамической архитектурой

Особенности применения криптографических

алгоритмов при обработке «больших данных»

31

32.

РАЗДЕЛ 1.ОСНОВНЫЕ ОПРЕДЕЛЕНИЯ

32

33.

Информационная безопасность РФ – состояниезащищенности ее национальных интересов в

информационной сфере, определяющих совокупность

сбалансированных интересов личности, общества и

государства

33

34.

Информационный процесс – это последовательность действий пополучению, сбору, передаче, преобразованию, обработке и

хранению информации с целью достижения некоторого

промышленного или исследовательского результата.

Входные данные процесса информация, получаемая от

внешних структур или аналогичных систем.

Выход системы – информация в преобразованном виде или

результаты ее обработки, представленные в требуемом

формате для передачи другим системам или хранение в

стандартизованной базе данных (знаний).

34

35.

Безопасное состояние системы – поддержаниеинформационного

процесса

в

заданной

(регулируемой) зоне параметров отражения входвыход.

Для системы установлен ряд общих показателей качества

(производительность,

пропускная

способность,

максимальное

количество

обрабатываемой

информации, устойчивость к внешним воздействиям и

т.д.).

35

36.

КонфиденциальностьПри выполнении своих функций (роли) каждый пользователь

имеет доступ только к информации той категории, которая

определена его полномочиями и одновременно не имеет доступа

к информации других категорий.

Взаимоотношения

пользователя

в

виде

субъектов,

порождаемых на графе системы и объектов, представляющих

информацию

заданной

категории,

образуют

алгебру,

определяемую моделью политики безопасности. Реализация

требований политики безопасности ограничивает связи на графе

и задает множество допустимых маршрутов, а значит множество

безопасных состояний системы.

36

37.

ДоступностьОпределена возможностью реализации информационного

процесса с выполнением всех требуемых характеристик при

условии:

сохранения значений параметров окружающей среды в

диапазоне, установленном для заданной системы;

отражения негативных или разрушающих воздействий в

пределах установленных угроз или заданного уровня риска.

37

38.

ЦелостностьСпособность

системы

обеспечивать

неизменность

информационных активов, эффективность систем защиты и

сохранение значений показателей информационного процесса

в условиях случайного и/или целенаправленного воздействия

или искажения.

Данные

определения

могут

быть

формализованы

с

использованием

предложенной

графовой

модели

<S, G>.

38

39.

Безопасность информационной технологии –особый вид управления технической системой,

обеспечивающий преобразование вход-выход в

заданном диапазоне параметров в условиях

внешнего

деструктивного

воздействия,

направленного на изменение логической и

технической структуры IT.

39

40.

Легче переносить терпеливо то, что нам не дано исправить.Квинт Гораций Флакк

40

Информатика

Информатика