Похожие презентации:

LK_10

1. Лекция 10 Цифровые сертификаты

Лектор: к.т.н., доцент Ефремов М.А.2.

Способы секретного письмаПрименение цифровых подписей гораздо шире тех, которые обычно ставят ручкой на

бумаге. Например, они используются для:

- контроля доступа к данным;

- подтверждения личности пользователя;

- аутентификации данных;

- подписывания «реальных» документов.

2

3. Цифровые сертификаты

Процесс сопоставления открытогоключа

физическому

лицу

или

уполномоченному агенту, будь это

человек,

машина

или

процесс,

называется

привязкой.

Один

из

способов привязки, общий для многих

ситуаций, в которых владелец ключа

должен

присутствовать

лично,

заключается в передаче физического

объекта, например, интеллектуальной

карточки.

Основной

инструмент

привязки,

который

сегодня

эксплуатируется,

называется

цифровым

сертификатом.

3

4. Центры сертификатов и PKI

Центрсертификатов

(ЦС)

–

специальный посредник,

который

отвечает

за

аутентичность

(подлинность) открытого ключа.

Инфраструктура открытых ключей

(PKI, Public Key Infrastructure) – система,

состоящая из центров сертификатов

и самих сертификатов.

4

5. Принцип работы ЦС

Каждый из пользователей обладает надежной копией открытого ключа ЦС.ЦС ставит цифровую подпись на строке данных.

Если теперь этот пользователь вышлет Вам свой открытый ключ, содержащийся в

цифровом сертификате, то у Вас не будет причин сомневаться в его подлинности,

поскольку Вы уверены в корректности работы ЦС.

Сертификаты,

которые

связывают

имя

с

открытым

ключом

называют

сертификатами личности.

Однако, цифровой сертификат не ограничивается цифровой подписью на отдельной

паре (имя, открытый ключ).

5

6. Функции центра сертификатов

Удостоверение личности пользователя.Подпись открытыми ключами.

6

7. Отозванные сертификаты

Основная проблема системы центров сертификатов возникает, когда открытыйключ пользователя компрометируется или становится недостоверным по какимто другим причинам. Например:

- третья сторона получила информацию о частном ключе пользователя;

- служащий с таким ключом увольняется из компании.

7

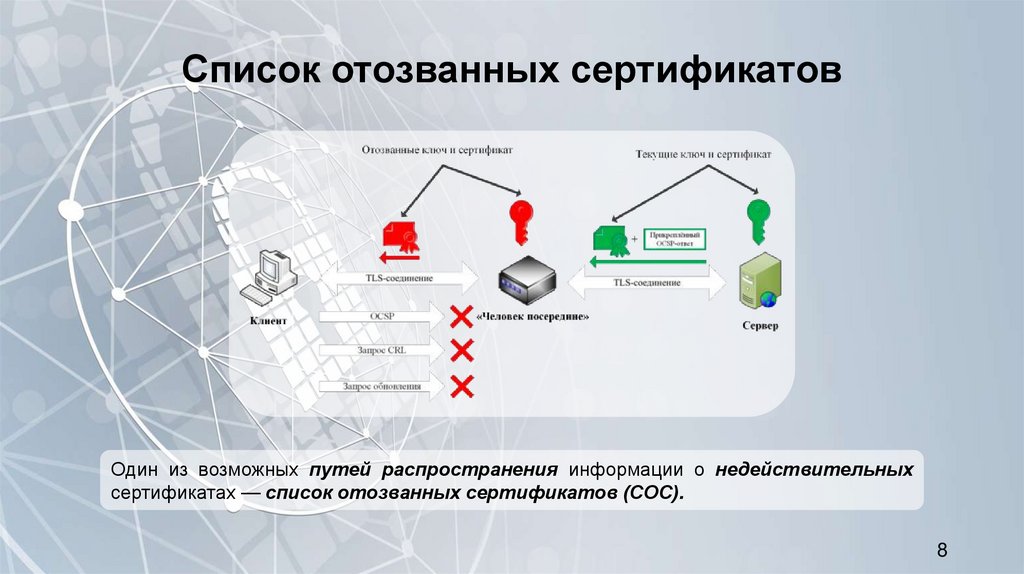

8. Список отозванных сертификатов

Один из возможных путей распространения информации о недействительныхсертификатах — список отозванных сертификатов (СОС).

8

9. Цифровые сертификаты

Цифровые сертификаты как раз и предназначены для обеспечения такихнадежных каналов распределения открытых ключей. Инфраструктура открытых

ключей по существу позволяет «перераспределять доверие»: необходимость веры в

подлинность каждого открытого ключа, которым Вы обладаете, заменяется на доверие

ЦС и его корректной работе.

9

10. Примеры приложения инфраструктуры открытых ключей

Познакомимся с некоторыми действующими системами «перераспределениядоверия», опирающимися на цифровые сертификаты:

- PGP,

- SSL,

- Х509 (или PKIX),

- SPKL.

10

11. Другие приложения третьей доверенной стороны

Временная маркировка означает, что доверенное лицо добавляет к подписанномусообщению вставку даты и времени, и подписывает всю совокупность с помощью

своего собственного секретного ключа. Это свидетельствует о времени

проставления основной подписи (подобно нотариальной службе при стандартном

страховании жизни). Однако при этом возникает условие: открытый ключ,

служащий для временной маркировки, никогда не может быть аннулирован.

11

12. Проблемы хранения секретных ключей

Другое приложение доверенной третьейстороны связано с проблемой хранения

действительно

секретных

ключей,

предназначенных для шифрования:

- Если секретный ключ будет потерян или

забыт, то Вы потеряете все зашифрованные

данные.

- Если хранитель ключа увольняется из

компании или его устраняют, то у компании

возникает необходимость получить доступ к

зашифрованным

данным

без

участия

хранителя.

Если

пользователь

совершил

преступление, то органы правопорядка

должны иметь возможность изучить всю его

зашифрованную информацию.

12

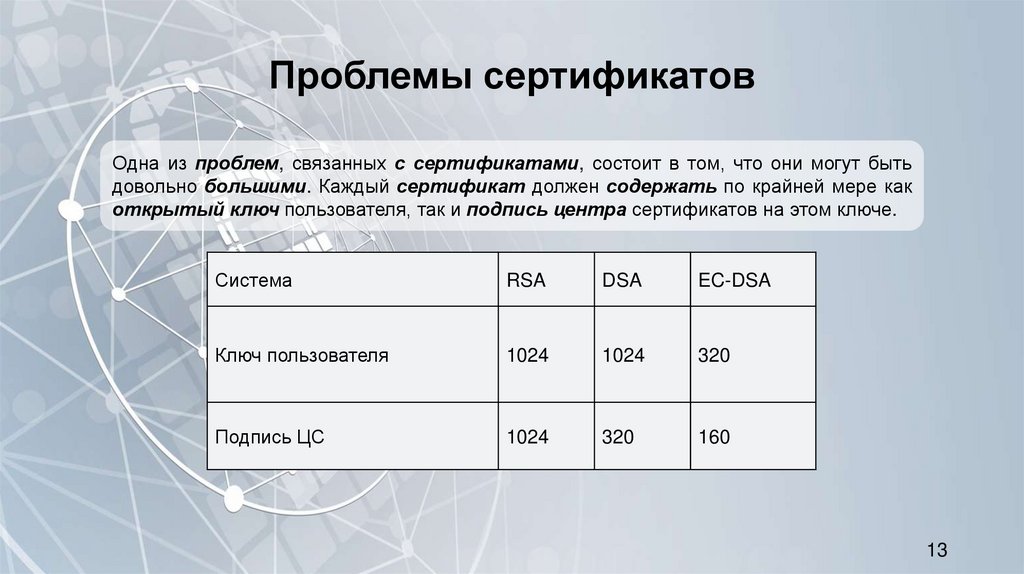

13. Проблемы сертификатов

Одна из проблем, связанных с сертификатами, состоит в том, что они могут бытьдовольно большими. Каждый сертификат должен содержать по крайней мере как

открытый ключ пользователя, так и подпись центра сертификатов на этом ключе.

Система

RSA

DSA

EC-DSA

Ключ пользователя

1024

1024

320

Подпись ЦС

1024

320

160

13

14. Неявные сертификаты

Возникает интересный вопрос: можно ли уменьшить размер сертификатов?Неявные сертификаты позволяют этого добиться.

Они выглядят как Х|Y, где X – данные, связанные с открытым ключом, а Y – неявный

сертификат для X. Опираясь на Y, нам необходимо уметь восстанавливать

открытый ключ, ассоциированный с данными X, и доказывать производство

сертификата определенным ЦС.

14

15. Неявные сертификаты

С такой системой связано многопроблем. Однако для устройств с

ограниченной

пропускной

способностью

неявные

сертификаты

могут

быть

подходящей

альтернативой

традиционных сертификатов, если

последние не доступны.

15

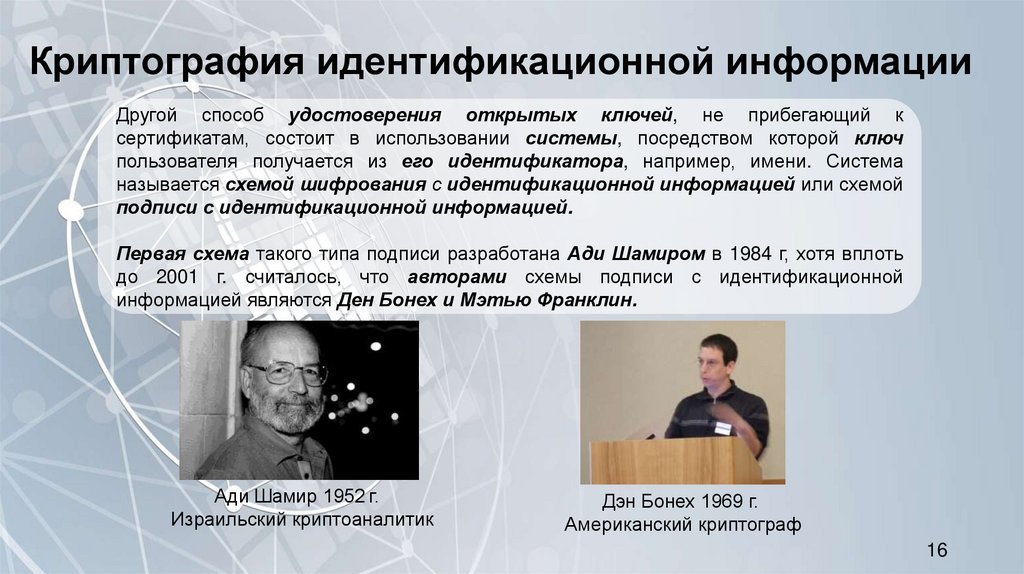

16. Криптография идентификационной информации

Другой способ удостоверения открытых ключей, не прибегающий ксертификатам, состоит в использовании системы, посредством которой ключ

пользователя получается из его идентификатора, например, имени. Система

называется схемой шифрования с идентификационной информацией или схемой

подписи с идентификационной информацией.

Первая схема такого типа подписи разработана Ади Шамиром в 1984 г, хотя вплоть

до 2001 г. считалось, что авторами схемы подписи с идентификационной

информацией являются Ден Бонех и Мэтью Франклин.

Ади Шамир 1952 г.

Израильский криптоаналитик

Дэн Бонех 1969 г.

Американский криптограф

16

Информатика

Информатика