Похожие презентации:

Настройка_и_эксплуатация_протокола_SNMP_v3_для_безопасного_управления

1.

Министерство образования и науки Амурской области ГПОАУ АО «Амурский колледж строительства ижилищно-коммунального хозяйства»

Кафедра компьютерных технологий

Специальность 09.02.06 Сетевое и системное администрирование

КУРСОВАЯ РАБОТА

Тема: Настройка и эксплуатация протокола

SNMP v3 для безопасного управления сетевыми

устройствами

Выполнил(а): [ФИО студента] Руководитель: [ФИО руководителя]

Благовещенск, 2026

2.

АКТУАЛЬНОСТЬ ИССЛЕДОВАНИЯ• Рост масштабов корпоративных сетей требует надежных

средств мониторинга.

• Широкое применение SNMP v1/v2c, которые имеют

критические уязвимости безопасности:

• Отсутствие аутентификации

• Передача данных в открытом виде (отсутствие шифрования)

• Ограниченный контроль доступа

• Требования современных стандартов информационной

безопасности диктуют необходимость перехода на

защищенные протоколы управления.

• SNMP v3 — единственная версия протокола со встроенными

механизмами безопасности (аутентификация, шифрование,

контроль доступа).

3.

ЦЕЛЬ РАБОТЫОбеспечение безопасного и контролируемого доступа к данным управляющей информации

сетевых устройств за счет внедрения SNMP v3.

ЗАДАЧИ:

01

02

Изучить архитектуру SNMP v3, его

компоненты и механизмы безопасности.

Сравнить SNMP v3 с версиями v1 и v2c, выявив

преимущества.

03

04

Провести анализ использования SNMP в сети

и выявить уязвимости v2c.

Разработать политику безопасности SNMP-доступа.

05

06

Настроить SNMP v3 на сетевом оборудовании

MikroTik.

Интегрировать SNMP-данные с системой

мониторинга Zabbix.

4.

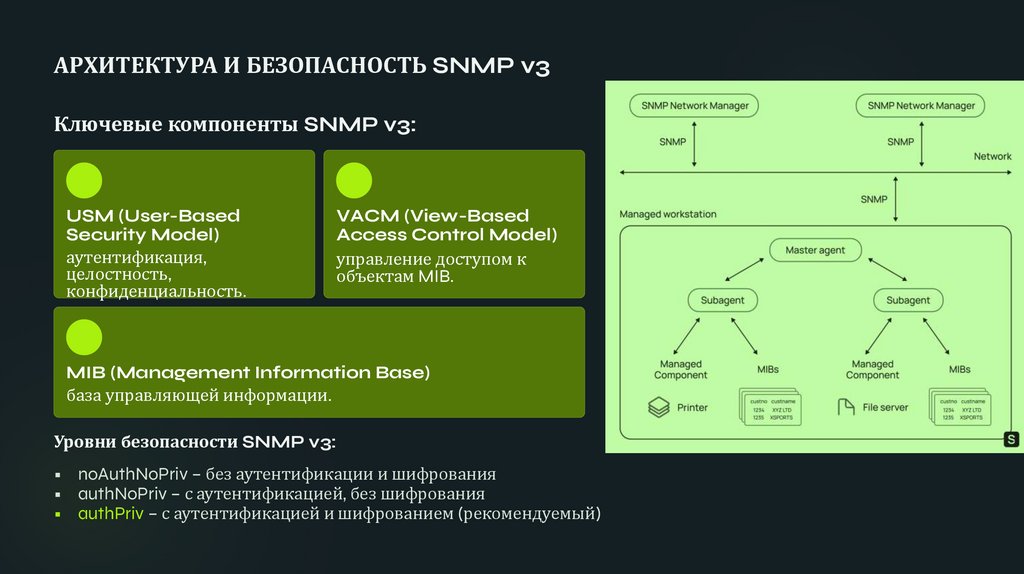

АРХИТЕКТУРА И БЕЗОПАСНОСТЬ SNMP v3Ключевые компоненты SNMP v3:

USM (User-Based

Security Model)

аутентификация,

целостность,

конфиденциальность.

VACM (View-Based

Access Control Model)

управление доступом к

объектам MIB.

MIB (Management Information Base)

база управляющей информации.

Уровни безопасности SNMP v3:

• noAuthNoPriv – без аутентификации и шифрования

• authNoPriv – с аутентификацией, без шифрования

• authPriv – с аутентификацией и шифрованием (рекомендуемый)

5.

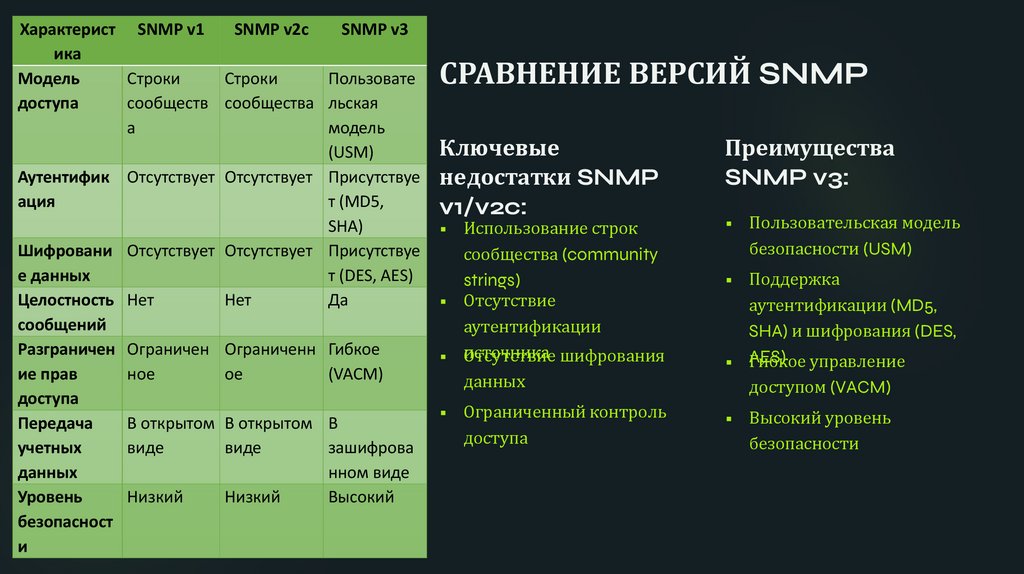

Характерист SNMP v1SNMP v2c

SNMP v3

ика

Модель

Строки

Строки

Пользовате

доступа

сообществ сообщества льская

а

модель

(USM)

Аутентифик Отсутствует Отсутствует Присутствуе

ация

т (MD5,

SHA)

Шифровани Отсутствует Отсутствует Присутствуе

е данных

т (DES, AES)

Целостность Нет

Нет

Да

сообщений

Разграничен Ограничен Ограниченн Гибкое

ие прав

ное

ое

(VACM)

доступа

Передача

В открытом В открытом В

учетных

виде

виде

зашифрова

данных

нном виде

Уровень

Низкий

Низкий

Высокий

безопасност

и

СРАВНЕНИЕ ВЕРСИЙ SNMP

Ключевые

недостатки SNMP

v1/v2c:

• Использование строк

сообщества (community

strings)

• Отсутствие

аутентификации

• источника

Отсутствие шифрования

данных

• Ограниченный контроль

доступа

Преимущества

SNMP v3:

• Пользовательская модель

безопасности (USM)

• Поддержка

аутентификации (MD5,

SHA) и шифрования (DES,

• AES)

Гибкое управление

доступом (VACM)

• Высокий уровень

безопасности

6.

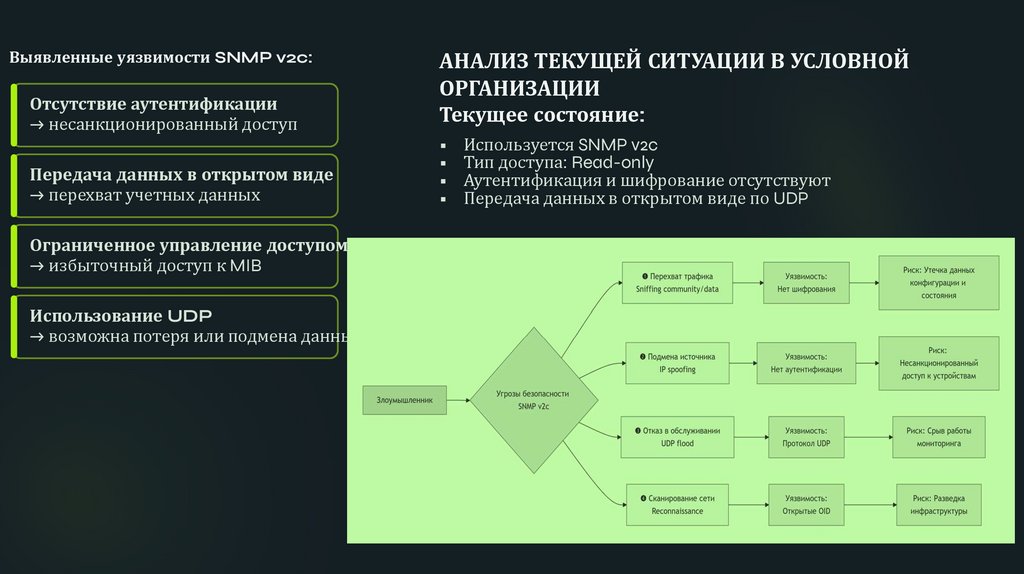

Выявленные уязвимости SNMP v2c:Отсутствие аутентификации

→ несанкционированный доступ

Передача данных в открытом виде

→ перехват учетных данных

Ограниченное управление доступом

→ избыточный доступ к MIB

Использование UDP

→ возможна потеря или подмена данных

АНАЛИЗ ТЕКУЩЕЙ СИТУАЦИИ В УСЛОВНОЙ

ОРГАНИЗАЦИИ

Текущее состояние:

Используется SNMP v2c

Тип доступа: Read-only

Аутентификация и шифрование отсутствуют

Передача данных в открытом виде по UDP

7.

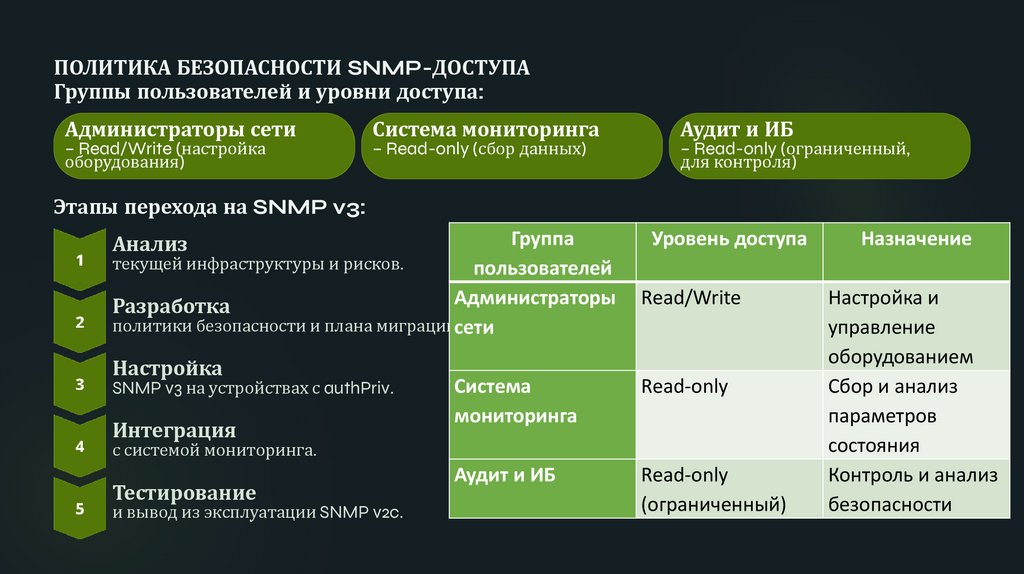

ПОЛИТИКА БЕЗОПАСНОСТИ SNMP-ДОСТУПАГруппы пользователей и уровни доступа:

Администраторы сети

– Read/Write (настройка

оборудования)

Система мониторинга

– Read-only (сбор данных)

Аудит и ИБ

– Read-only (ограниченный,

для контроля)

Этапы перехода на SNMP v3:

Группа

текущей инфраструктуры и рисков.

пользователей

Администраторы

Разработка

политики безопасности и плана миграции.сети

Анализ

Настройка

SNMP v3 на устройствах с authPriv.

Интеграция

Уровень доступа

Read/Write

Система

мониторинга

Read-only

Аудит и ИБ

Read-only

(ограниченный)

с системой мониторинга.

Тестирование

и вывод из эксплуатации SNMP v2c.

Назначение

Настройка и

управление

оборудованием

Сбор и анализ

параметров

состояния

Контроль и анализ

безопасности

8.

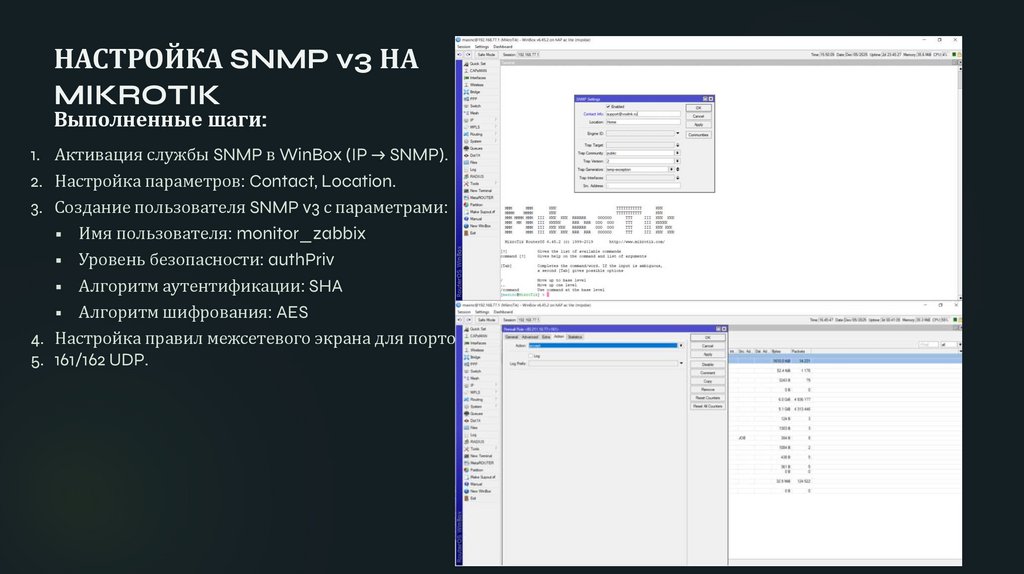

НАСТРОЙКА SNMP v3 НАMIKROTIK

Выполненные шаги:

1. Активация службы SNMP в WinBox (IP → SNMP).

2. Настройка параметров: Contact, Location.

3. Создание пользователя SNMP v3 с параметрами:

• Имя пользователя: monitor_zabbix

• Уровень безопасности: authPriv

• Алгоритм аутентификации: SHA

• Алгоритм шифрования: AES

4. Настройка правил межсетевого экрана для портов

5. 161/162 UDP.

9.

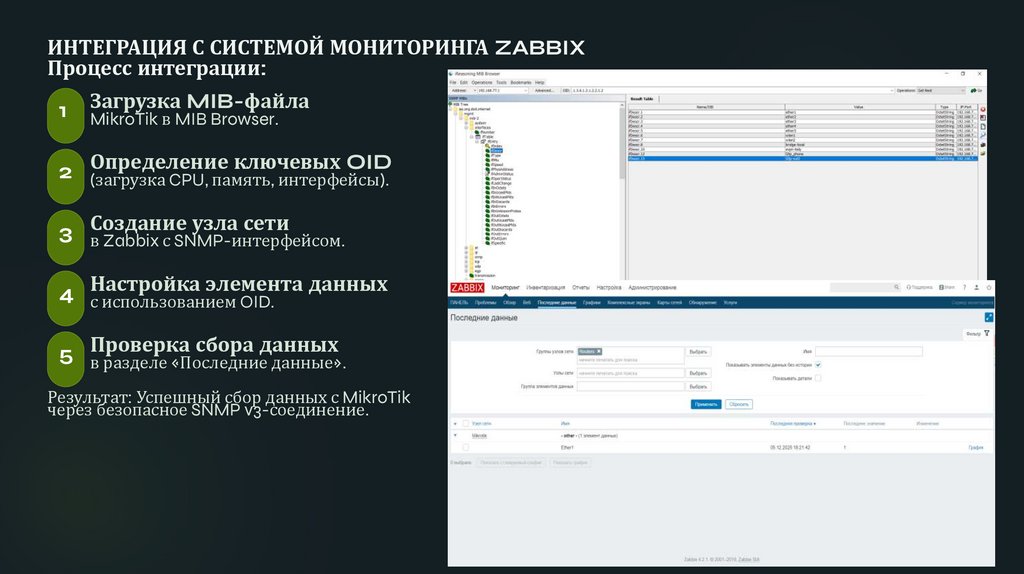

ИНТЕГРАЦИЯ С СИСТЕМОЙ МОНИТОРИНГА ZABBIXПроцесс интеграции:

1

Загрузка MIB-файла

MikroTik в MIB Browser.

ключевых OID

2 Определение

(загрузка CPU, память, интерфейсы).

узла сети

3 Создание

в Zabbix с SNMP-интерфейсом.

элемента данных

4 Настройка

с использованием OID.

сбора данных

5 Проверка

в разделе «Последние данные».

Результат: Успешный сбор данных с MikroTik

через безопасное SNMP v3-соединение.

10.

ВЫВОДЫ И ЗАКЛЮЧЕНИЕИтоги работы:

• Изучены архитектура и механизмы безопасности SNMP v3

(USM, VACM).

• Доказано превосходство SNMP v3 над v1/v2c в вопросах

безопасности.

• Выявлены риски использования SNMP v2c в корпоративной сети.

• Разработана политика безопасности SNMP-доступа.

• Успешно настроен SNMP v3 на оборудовании MikroTik с

аутентификацией и шифрованием.

• Реализована интеграция с системой мониторинга Zabbix.

Практическая значимость:

Результаты работы могут быть использованы для безопасного

администрирования сетевой инфраструктуры в реальных

условиях.