Похожие презентации:

Л3_Методы_доступа_к_среде_передачи_данных

1. Методы доступа к сетям

Лекция 3.ОП 11 Компьютерные сети

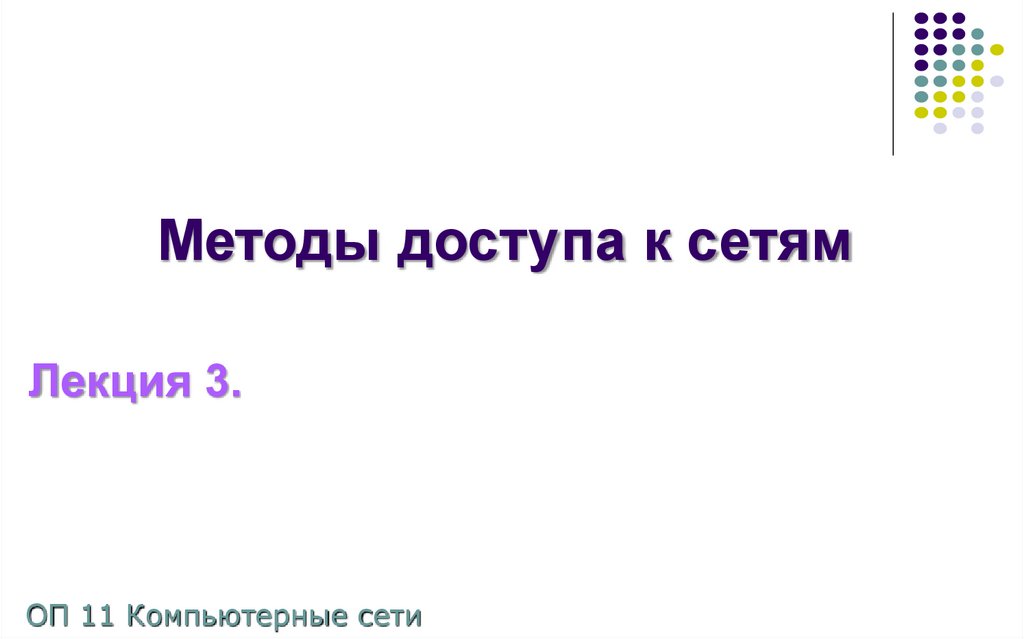

2. Организация совместного использования линий связи

Разделяемой средой называется физическая средапередачи данных, к которой непосредственно подключено

несколько узлов сети. Причем в каждый момент времени

только один узел получает доступ к разделяемой среде.

2

7

9

1

5

6

11

3

4

10

Разделяемый канал

8

3. Организация совместного доступа к среде передачи данных

Одной из задач, решаемых в компьютерных сетях, являетсяорганизация совместного доступа к среде передачи

данных.

Для любой схемы управления доступом к среде можно

сформулировать следующие требования:

· система должна быть надежна;

· протокол должен быть устойчив;

· схема должна обеспечивать абсолютный доступ к системе;

· необходимо управлять доступом к системе в соответствии

с потребностями служб или по другим причинам;

· схема должна быть эффективной; она должна быть

простой в управлении

4. Типы схем доступа

Существует несколько различных схем доступа. Их можноразделить на две категории — централизованные схемы, в которых

ресурсы

сети

распределяются

специальными

узлами,

и

распределенные схемы, в которых все узлы работают

кооперативно и в одинаковой манере.

Другое различие проводят между системами, базирующимися на

резервировании (где конкретные ресурсы распределяются между

терминалами), и системами, базирующимися на состязаниях за

обладание этими ресурсами (где терминалы запрашивают ресурсы,

когда они в них нуждаются). Возможны также гибридные схемы,

включающие как резервирование, так и состязания, и базирующиеся

на требуемом обслуживании.

5. Схемы с состязаниями ALOHA

Самой простой системой доступа к среде передачи,базирующейся на состязаниях, является ALOHA (сетевая

система университета штата Гавайи (США), базирующаяся

на спутниковых радиоканалах.). Эта система работает

следующим образом — когда у терминала имеется

информация для передачи, он передает ее. Если в это

время начинает передачу другой терминал, то происходит

наложение пакетов, и обе передачи искажаются. Это

называется столкновением кадров. Если терминал

принимает подтверждение своей передачи, это значит, что

принимающий узел принял данные. Если — нет, то,

вероятно, произошло столкновение с другой передачей, и

должен быть получен отказ.

6. Схемы с состязаниями ALOHA

Следует ограничить количество данных, передаваемых влюбой момент времени. Это не только хорошо для других

пользователей, но и не перегружает канал. Так как

терминалы перед передачей не прослушивают канал, чтобы

определять, свободна ли среда передачи, то чем больше

размер передаваемого пакета, тем больше шансов, что

другой терминал тоже будет передавать свой пакет и

столкнется с ним.

ALOHA — простая система, и поскольку она не требует

централизованного управления, то ею довольно просто

управлять. Однако она крайне неэффективна. В лучшем

случае она может использовать в среднем только 18%

емкости канала.

7. Способы организации совместного доступа к разделяемым линиям связи

• Централизованный• Децентрализованный

Индивидуальные и разделяемые линии связи в сетях на основе коммутаторов

8. Централизованные методы

В централизованных методах все управлениедостается центральному органу.

Недостатки таких методов: неустойчивость к

отказам центра, малая гибкость управления, так как

центр обычно не может оперативно реагировать на

все события в сети.

Достоинства

централизованных

методов:

отсутствие конфликтов, так как центр всегда

предоставляет право на передачу только одному

абоненту, которому не с кем конфликтовать.

9. Децентрализованные методы

В децентрализованных методах централизованноеуправление отсутствует. Управление доступом в том

числе предотвращение, обнаружение и разрешение

конфликтов осуществляется всеми абонентами сети.

Главные

достоинства

децентрализованных

методов: высокая устойчивость к отказам и большая

гибкость.

Однако в данном случае возможны конфликты,

которые необходимо разрешать.

10. Децентрализованные методы

Децентрализованныеметоды

делятся

на

детерминированные

и

случайные.

Детерминированные методы определяют четкие

правила, по которым осуществляется порядок

предоставления доступа абонентам сети. Абоненты

имеют определенную систему приоритетов, причем

приоритеты

различны

для

всех

абонентов.

Конфликты при этом практически полностью

исключены.

11. Децентрализованные методы

Случайныеметоды

подразумевают

произвольный, случайный порядок получения

доступа к среде передачи, при этом возможность

возникновения конфликтов подразумевается, но

определены и способы их разрешения.

Случайные методы не гарантируют абоненту время

доступа, но зато они обычно более устойчивы к

отказам сетевого оборудования и более эффективно

используют сеть при малой интенсивности обмена.

12. Методы доступа к сети

Методы доступа разрабатываются для того чтобыупорядочить движение пакетов по сети и чтобы каждый

из них смог достичь своего пункта назначения как можно

быстрее.

Существует несколько различных методов доступа,

соответствующих разным архитектурам и топологиям

сети:

множественный доступ с контролем несущей: с

CSMA/CD;

обнаружением коллизий и с предотвращением

CSMA/CA;

коллизий

Передача маркера (эстафетный доступ);

Приоритеты запросов.

13. Некоторые стандартные сети

ПараметрыEthernet

Token-Ring

Arcnet

FDDI

Топология

Шина

Звезда-кольцо

Звезда,

шина

Кольцо

Скорость передачи

10(100)

Мбит/c

4(16) Мбит/с

2,5 Мбит/c

100 Мбит/с

Количество

абонентов

До 1024

До 255

До 255

До 1000

Метод доступа

CSMA/CD

Маркер

Маркер

Маркер

Метод кодирования

Манчестер-II

Манчестер-II

Arcnet

4B/5B

14. Метод CSMA/CD

В настоящее время самый распространенный методуправления доступом в локальной сети – это CSMA/CD

(Carrier Sense Multiple Access with Collision Detection –

множественный доступ с контролем носителя и

обнаружением конфликтов (коллизий)).

Распространенность метода CSMA/CD в значительной

степени обусловлена тем, что он используется в наиболее

распространенной в настоящее время архитектуре Ethernet.

Контроль носителя. Когда компьютер собирается

передать данные в сеть методом CSMA/CD, он должен

сначала проверить, передает ли в это время по этому же

кабелю свои данные другой компьютер. Другими словами

проверить состояние носителя: занят ли он передачей

других данных.

15. Метод CSMA/CD

Этот метод применяется исключительно в сетях слогической общей шиной (к которым относятся и радиосети,

породившие этот метод). Пример: сеть Ethernet IEEE 802.2.

Все компьютеры такой сети имеют непосредственный доступ к

общей шине, поэтому она может быть использована для

передачи данных между любыми двумя узлами сети.

Одновременно все компьютеры сети имеют возможность

немедленно (с учетом задержки распространения сигнала по

физической среде) получить данные, которые любой из

компьютеров начал передавать на общую шину. Простота

схемы подключения — это один из факторов, определивших

успех данного метода. Кабель, к которому подключены все

станции, работает в режиме коллективного доступа (Multiply

Access, MA)

16. Метод CSMA/CD

Множественный доступ.Это означает, что несколько компьютеров могут начать

передачу данных в сеть одновременно.

Обнаружение конфликтов (коллизий).

Это главная задача метода CSMA/CD. Когда компьютер

готов передавать, он проверяет состояние носителя. Если

кабель занят, компьютер не посылает сигналы. Если же

компьютер не слышит в кабеле чужих сигналов, он начинает

передавать.

Однако может случиться, что кабель прослушивают два

компьютера и, не обнаружив сигналов, начинают передавать оба

одновременно. Такое явление называется конфликтом

сигналов (коллизия).

17. Метод CSMA/CD

Когда в сетевом кабеле сигналы конфликтуют, пакетыданных разрушаются. Однако еще не все потеряно. В методе

CSMA/CD компьютеры ждут на протяжении случайного

периода времени и посылают эти же сигналы повторно.

Вероятность конфликтов невелика, так как они

происходят, только если совпадают начала пакетов, т.е.

весьма короткие отрезки времени. Поскольку сигналы

передаются с высокой скоростью (в Ethernet – 10 или 100

Мбит/с), производительность остается высокой.

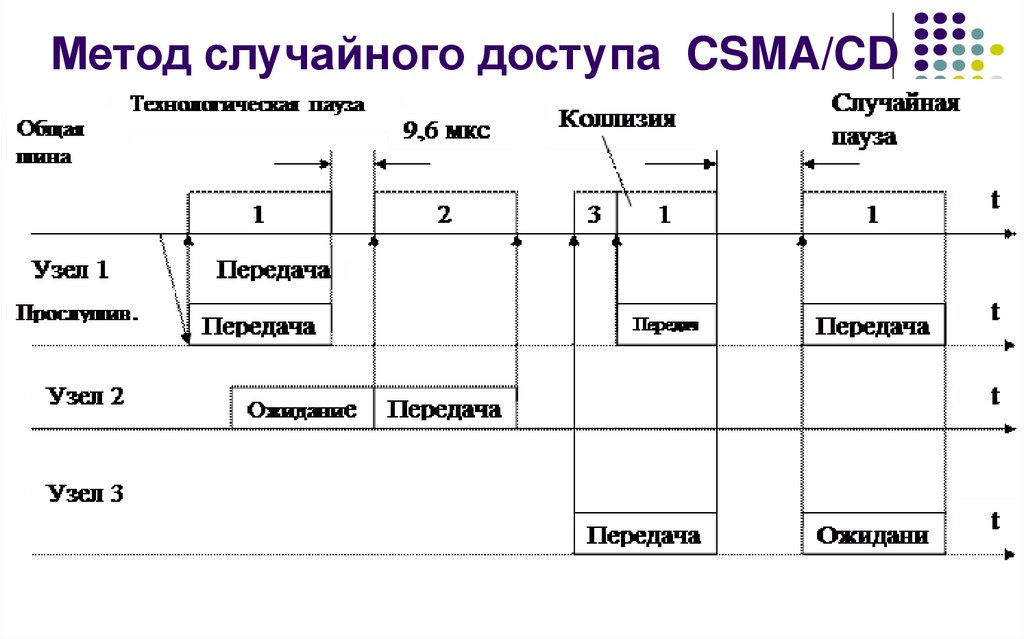

18. Метод случайного доступа CSMA/CD

19. Метод CSMA/CD

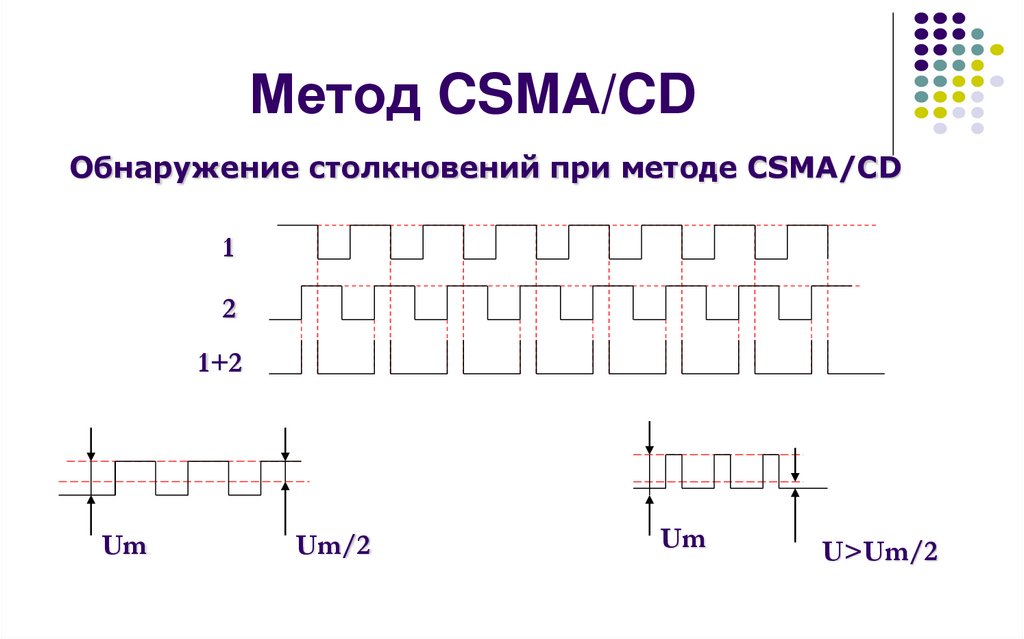

Обнаружение столкновений при методе CSMA/CD1

2

1+2

Um

Um/2

Um

U>Um/2

20. Метод CSMA/CD

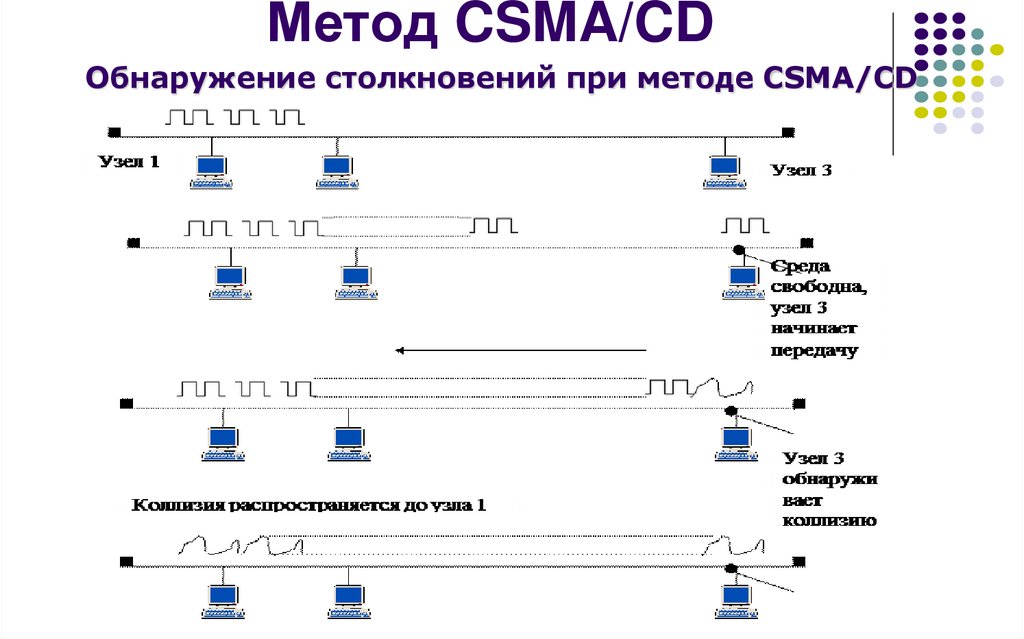

Обнаружение столкновений при методе CSMA/CD21. Метод CSMA/CA

Название метода расшифруется как CarrierSense Multiple Access with Collision Avoidance

(множественный доступ с контролем носителя

и предотвращением конфликтов).

По сравнению с предыдущим методом

заменено лишь одно слово – “обнаружения

(конфликтов)” на “предотвращения”

22. Метод CSMA/CA

Первый шаг при попытке передачи пакета ничем ниотличается от метода CSMA/CD.

Однако CSMA/CA – более “недоверчивый” метод. Если

компьютер не находит в кабеле других сигналов, он не делает

вывод, что путь свободен и можно отправлять свои данные.

Вместо этого он сначала посылает сигнал запроса на

передачу - RTS (Request to Send).

Этим он объявляет другим, что он намерен начать

передачу данных.

Если другой компьютер сделает то же самое в тот же

момент времени, то произойдет конфликт сигналов RTS, а не

пакетов.

Таким образом, пакеты данных никогда не смогут

конфликтовать. Это и называется предотвращением

конфликтов.

23. Метод CSMA/CA

Однако производительность данного метода нижеиз-за того, что дополнительно к данным приходиться

посылать пакеты RTS, подавляющие большинство

которых не нужны.

Фактически количество поступающих на кабель сигналов

почти удваивается.

Отличие этого метода в том, что он работает вообще

без конфликтов сигналов.

Сигнал, называемый маркером, передается по сети от

одного компьютера к другому, пока не достигнет компьютера,

который хочет начать передачу данных.

Чаще всего этот метод используется в кольцевой

топологии, однако ничто не мешает передавать маркер и в

шинной.

24. Передача маркера

Когда маркер попадает в компьютер, готовый передаватьданные, этот компьютер захватывает управление маркером.

Он добавляет данные к сигналу маркера и передает его

обратно в сеть. В пакете данных содержится адрес назначения

пакета. Когда проходит по сети, компьютеры, адреса которых не

совпадают с адресом назначения, передают его дальше.

Когда маркер и пакет достигают компьютера, адрес которого

указан в заголовке, сетевой адаптер компьютера копирует

данные, добавляет в маркер подтверждение об успешном

приеме и передает маркер дальше по кругу.

Компьютер, передавший эти данные, получает маркер с

подтверждением, после чего или передает с ним еще один пакет,

или освобождает маркер, т.е. передает дальше с отметкой, что

он свободен.

В некоторых архитектурах с передачей маркера, например в

FDDI (Fiber Distributed Data Interface), по сети могут

циркулировать несколько маркеров одновременно.

25. Приоритеты запросов

Метод доступа “Приоритеты запросов” был разработанкомпанией Hewlett Packard для локальной сетевой

архитектуры 100VG-AnyLAN.

В данном методе используются многопортовые

повторители (концентраторы), выполняющих карусельный

обзор подключенных узлов для обнаружения запросов на

передачу.

В сетях,

использующих

такой метод доступа

используется древовидная топология, аналогичная

звездообразной.

Определенным типам данных присвоен приоритет, в

результате чего, концентратор обработает их в первую

очередь, если несколько запросов поступило одновременно.

26. Приоритеты запросов

Данный метод более эффективен, чем CSMA/CD,потому что в нем используются пары кабелей

(4 провода каждому компьютеру), по которым

можно как передавать так и принимать сигналы

одновременно.

Сигналы

попадают

только

в

компьютеры,

подключенные к одному концентратору. Концентраторы

сообщаются друг с другом. Каждый концентратор

работает только с подключенными к нему узлами и

ничего не знает об остальных узлах, подключенных к

другим концентраторам.

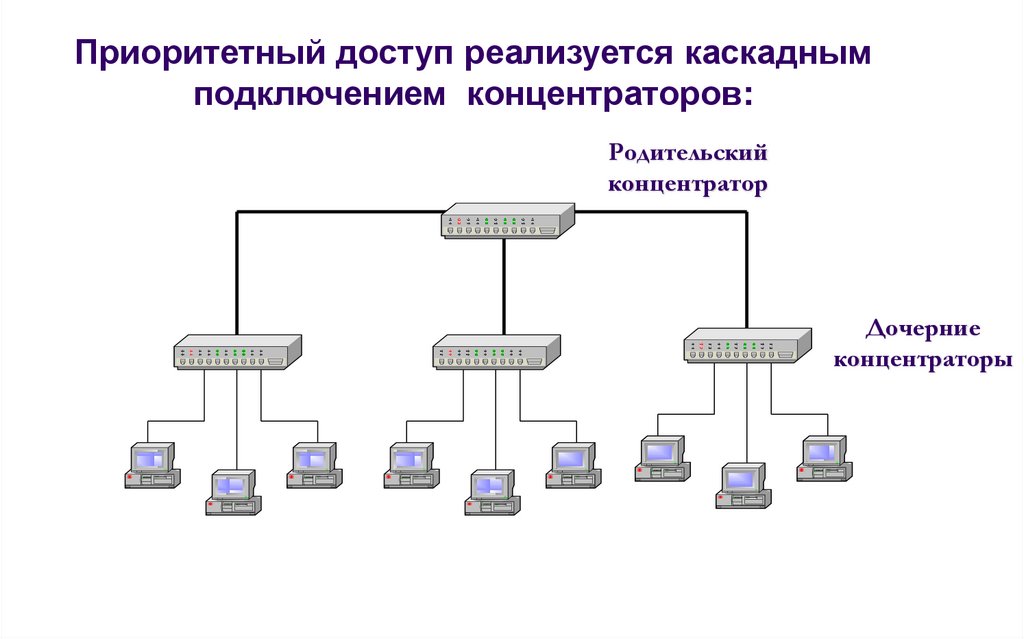

27. Приоритетный доступ реализуется каскадным подключением концентраторов:

Родительскийконцентратор

Дочерние

концентраторы

28. Приоритеты запросов

Поскольку не все данные проходят через всекомпьютеры, (как в архитектурах Ethernet и Token

Ring), безопасность сетей с методом доступа

“приоритеты запросов” значительно выше.

К сожалению, оборудование и ПО к сетям с

данным методом доступа в настоящее время

предлагается

весьма

ограниченным

кругом

поставщиков. Эта архитектура еще не получила

широкого распространения. Большинство сетевых

администраторов России еще не встречалось с

такими сетями.

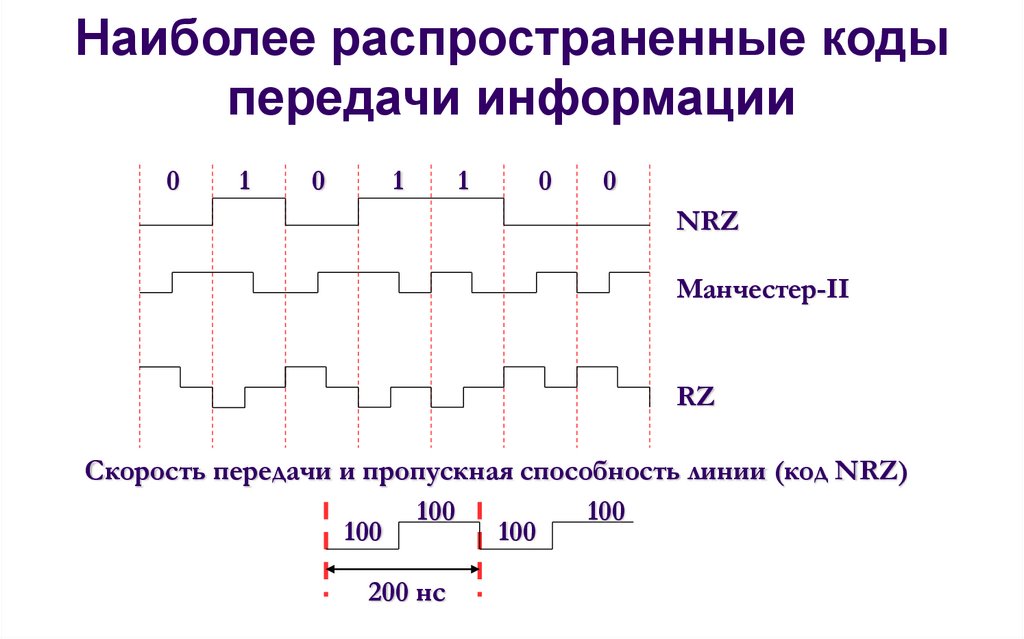

29. Наиболее распространенные коды передачи информации

01

0

1

1

0

0

NRZ

Манчестер-II

RZ

Скорость передачи и пропускная способность линии (код NRZ)

100

100

100

100

200 нс

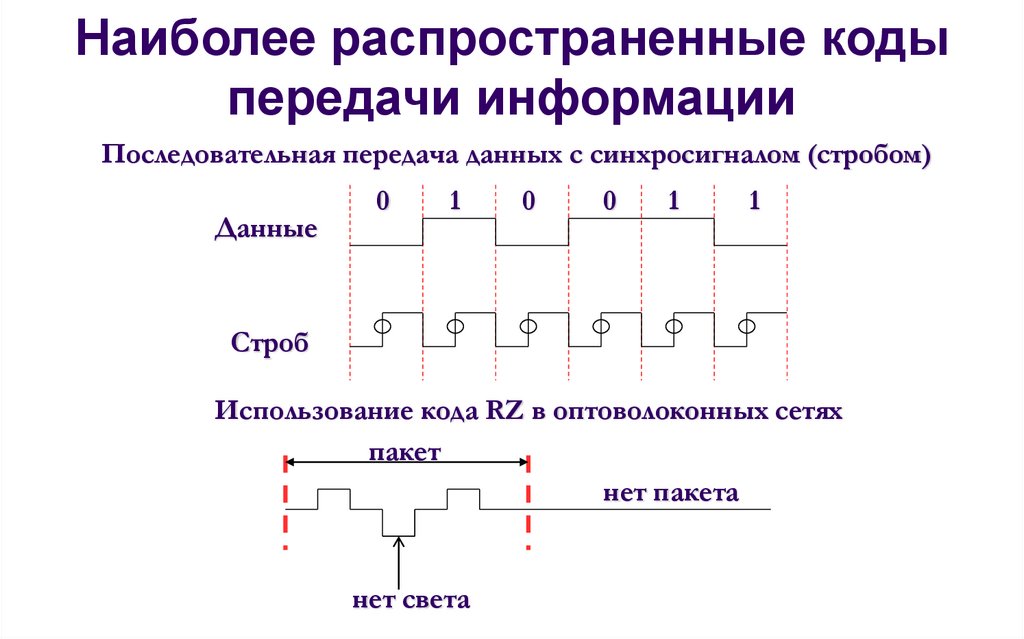

30. Наиболее распространенные коды передачи информации

Последовательная передача данных с синхросигналом (стробом)Данные

0

1

0

0

1

1

Строб

Использование кода RZ в оптоволоконных сетях

пакет

нет пакета

нет света

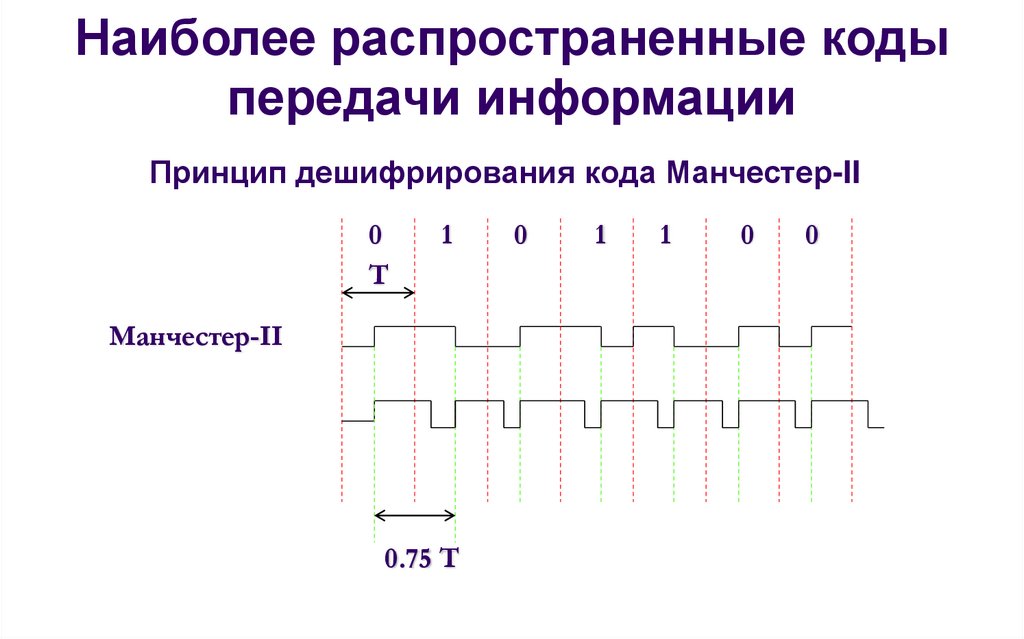

31. Наиболее распространенные коды передачи информации

Принцип дешифрирования кода Манчестер-II0

T

1

Манчестер-II

0.75 T

0

1

1

0

0

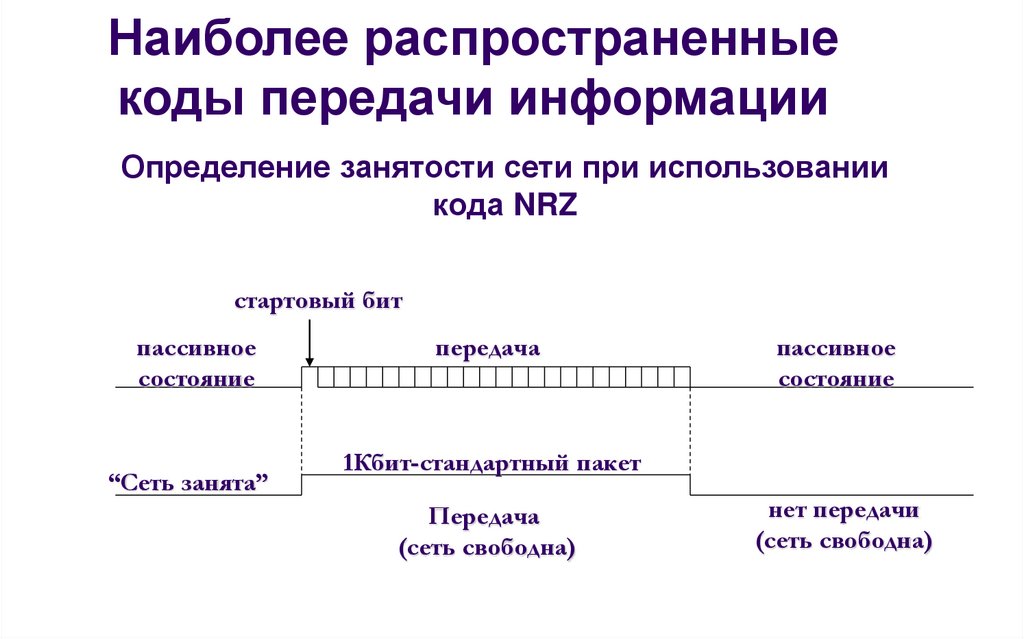

32. Наиболее распространенные коды передачи информации

Определение занятости сети при использованиикода NRZ

стартовый бит

пассивное

состояние

“Сеть занята”

передача

пассивное

состояние

1Кбит-стандартный пакет

Передача

(сеть свободна)

нет передачи

(сеть свободна)

Интернет

Интернет