Похожие презентации:

інформаційна безпека презентація

1.

Інформаційнабезпека держави

2.

Сьогодні кібератаки можуть торкнутися будь-кого, аледеякі з них спрямовані на глобальну шкоду. Кібератака

– це будь-який тип інтернет-атаки, розробленої

окремими особами або цілими організаціями,

спрямованої на комп’ютерні інформаційні системи,

мережі чи інфраструктури. Коли вони з’являються,

вони надходять із, здавалося б, анонімного джерела,

яке намагатиметься знищити свою жертву, зламавши її

систему.

У світі було багато, багато кібератак, і деякі з них

відбуваються

прямо

зараз.

За

останніми

статистичними даними, кількість порушень безпеки

зросла на 11% з 2018 року та на 67% з 2014 року.

Насправді хакери атакують кожні 39 секунд , тобто в

середньому 2244 рази на день.

3.

Перший кіберзлочин: як усе починалосяПерший кіберзлочин скоїв Роберт Морріс в 1988 році. Аспірант Корнелльського

університету від нудьги створив і запустив у мережу ARPANET,

попередницю інтернету, хробака. Йому було цікаво, наскільки далеко той

пошириться. Але експеримент вийшов з-під контролю, і Morris worm спричинив

серйозні проблеми.

Тоді ARPANET налічувала близько 60 000 комп’ютерів. Хробак встиг заразити 6000

із них. Він захоплював ресурси пам’яті та уповільнював роботу багатьох наукових і

військових установ у США. Збитки за різними оцінками склали до $100 млн.

Погодься, вражаючі результати.

Попри відсутність злого наміру, Морріса засудили до трьох років умовно і

оштрафували на $10 000. Його кібератака показала, що навіть прості програми

можуть завдати шкоди комп’ютерним мережам. Ця подія стала поштовхом до

розвитку кібербезпеки.

Зараз Роберт Морріс веде звичайне життя і працює професором у MIT.

4.

Вірус МелісиОдна з найперших і найбільших кіберзагроз — вірус Melissa. У 1999 році

програміст Девід Лі Сміт надсилав вірусний файл для відкриття через Microsoft

Word. Після чого вірус активувався, завдаючи серйозної шкоди сотням компаній,

у тому числі Microsoft.

За оцінками, ремонт уражених систем коштував компанії 80 млн доларів.

Кібератака NASA

Одна з перших гучних атак проти урядової установи відбулася в 1999 році. 15річний Джеймс Джонатан зламав і вимкнув комп’ютери NASA на 21 день.

Хлопець отримав несанкціонований доступ до комп'ютерних систем NASA,

завдяки вразливості в операційній системі комп'ютера. Опинившись всередині,

він викрав програмне забезпечення, яке використовувалося для контролю

середовища Міжнародної космічної станції (МКС). Також відкрив і завантажив

електронні листи, імена користувачів і паролі.

NASA не дізналося про атаку, поки Джеймс не надіслав агентству електронний

лист, в якому хизувався подвигами. Агентство негайно вимкнуло свої комп'ютерні

системи та почало розслідування.

Під час атаки було завантажено близько 1,7 млн програм, що коштувало

космічному гіганту близько 41 тисяч доларів.

Кількість кібератак в

Україні зросла на 62% у

2023

році.

Аналітики

вважають, що до 2025 року

щорічні збитки бізнесу

зростуть до 10,5 трлн

доларів.

Вони

стають

дедалі

серйознішою

проблемою для бізнесу.

5.

Кібератака на цілу країнуУ квітні 2007 року Естонія стала свідком першої атаки

хакерів на всю країну. Це призвело до того, що близько

58 естонських вебсайтів перестали працювати,

включаючи сайти уряду, банків і ЗМІ. Збої в їх роботі

зберігалися протягом трьох тижнів. Що в результаті

також призвело до економічних втрат для Естонії.

Злам PlayStation Network

В квітні 2011 року PlayStation Network зазнали

потужної кібератаки. В результаті імена, адреси та інші

особисті дані близько 77 млн людей, які мали облікові

записи в компанії, були викрадені. Крім того,

інформація також включала платіжні дані клієнтів та

номери кредитних карток.

Adobe Cyber Attack

У 2013 році компанія Adobe стикнулася з атакою хакерів, яка

призвела до масштабного витоку даних клієнтів.

Спочатку вважалося, що кібератака зламала дані 2,9 млн

користувачів. Проте пізніше компанія заявила, що витік даних

зачепив понад 38 млн. Adobe також оголосила, що хакери вкрали

частину вихідного коду Photoshop.

Витік даних в Yahoo

У 2014 році Yahoo зазнав однієї з найбільших кібератак року.

Хакерам вдалося проникнути в мережу та скомпрометувати дані

більш ніж 500 млн користувачів. Такий витік і досі вважають

найбільшим у світі.

В руках зловмисників опинилися імена, адреси електронної пошти,

дати народження та телефонні номери. Більш критичні дані: паролі,

дані платіжної картки та інформація про банківські рахунки, за

даними фахівців, залишилися в безпеці.

6.

Атака на енергомережі УкраїниАтака на електромережі України у 2015 році стала першою кібератакою на об’єкти енергетики. Відправивши

підроблені листи електронною поштою, хакерам вдалося захопити систему диспетчерського управління. В

результаті це дозволило зловмисникам вивести з ладу основні елементи IT-інфраструктури.

Внаслідок цього близько половини будинків в Івано-Франківській області України на кілька годин були

знеструмлені, а критичні дані на серверах — знищені.

Програма-вимагач WannaCry 2017 року

У 2017 році відбулася одна з найбільших атак програм-вимагачів. 12 травня WannaCry заблокувала десятки

тисяч комп'ютерів по всьому світу, в тому числі в державних установах і великих компаніях.

WannaCry зашифрувала файли користувачів, в результаті чого вони стали недоступними. Для розшифрування

програма вимагала оплату в біткоїнах, еквівалентну 300 або 600 доларів.

В результаті вона вразила 200 тисяч комп’ютерів у понад 150 країнах. Найбільше постраждали Іспанія, Італія,

росія та Німеччина.

Кібератака на мережу готелів

Атака хакерів на готелі Marriott і Starwood Hotels Group залишалася непоміченою роками. Лише в 2018 році

фахівцям вдалося виявити зловмисників в мережі. До цього моменту дані приблизно 339 млн гостей були

скомпрометовані.

В результаті британська служба захисту конфіденційності даних оштрафувала готелі Marriott на понад 24 млн

доларів.

7.

Найбільший витік паролівУ 2020 році стався один із найбільших витоків даних в історії. Хакерам вдалося потрапити в систему компанії

CAM4 — платформи для дорослих, яку відвідує понад 2 мільярди користувачів щорічно.

В результаті витоку було відкрито 7 терабайтів даних, які включали імена та прізвища, ip-адреси, паролі,

геолокацію та інші дані користувачів. В тому числі в руках хакерів опинилися близько 11 млрд записів з

електронними листами та хешованими паролями.

Кібератаки та витоки даних стають дедалі частим явищем для українців та бізнесу. Саме тому важливо вміти їх

виявляти та знати методи захисту від зловмисників.

8.

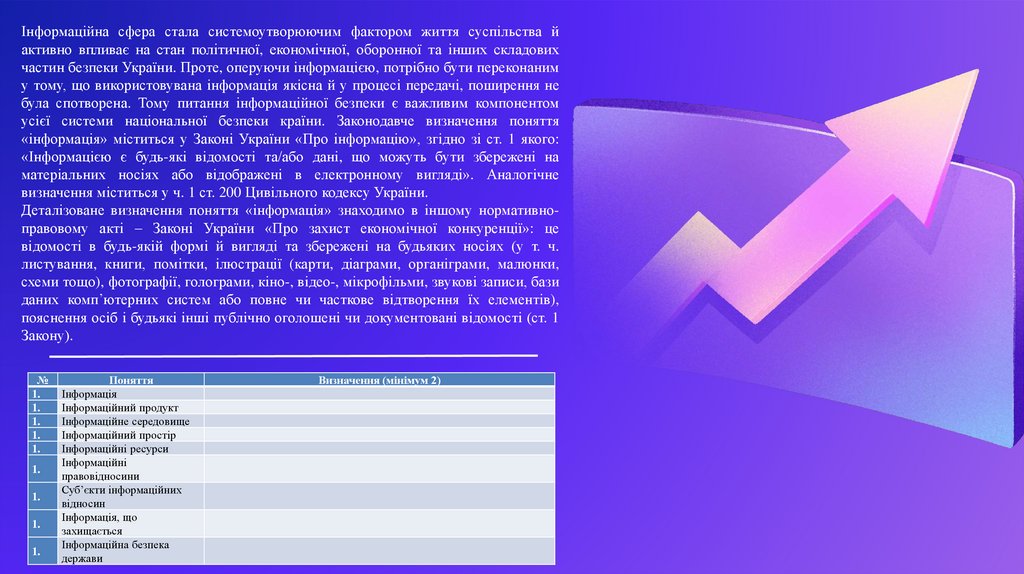

Інформаційна сфера стала системоутворюючим фактором життя суспільства йактивно впливає на стан політичної, економічної, оборонної та інших складових

частин безпеки України. Проте, оперуючи інформацією, потрібно бути переконаним

у тому, що використовувана інформація якісна й у процесі передачі, поширення не

була спотворена. Тому питання інформаційної безпеки є важливим компонентом

усієї системи національної безпеки країни. Законодавче визначення поняття

«інформація» міститься у Законі України «Про інформацію», згідно зі ст. 1 якого:

«Інформацією є будь-які відомості та/або дані, що можуть бути збережені на

матеріальних носіях або відображені в електронному вигляді». Аналогічне

визначення міститься у ч. 1 ст. 200 Цивільного кодексу України.

Деталізоване визначення поняття «інформація» знаходимо в іншому нормативноправовому акті – Законі України «Про захист економічної конкуренції»: це

відомості в будь-якій формі й вигляді та збережені на будьяких носіях (у т. ч.

листування, книги, помітки, ілюстрації (карти, діаграми, органіграми, малюнки,

схеми тощо), фотографії, голограми, кіно-, відео-, мікрофільми, звукові записи, бази

даних комп’ютерних систем або повне чи часткове відтворення їх елементів),

пояснення осіб і будьякі інші публічно оголошені чи документовані відомості (ст. 1

Закону).

№

1.

1.

1.

1.

1.

1.

1.

1.

1.

Поняття

Інформація

Інформаційний продукт

Інформаційне середовище

Інформаційний простір

Інформаційні ресурси

Інформаційні

правовідносини

Суб’єкти інформаційних

відносин

Інформація, що

захищається

Інформаційна безпека

держави

Визначення (мінімум 2)

9.

Інформаційну безпеку держави перш за все будемо розглядати як певнусистему суспільних відносин, що виникають з приводу створення умов безпечної

життєдіяльності держави, суспільства і особи в інформаційному середовищі.

Фактично на суспільний характер інформаційної безпеки вказує Стратегія

інформаційної безпеки України, яка зазначає, що проведення Російською

Федерацією спеціальних інформаційних операцій спрямовується на ключові

демократичні інституції, а спеціальні служби держави-агресора намагаються

посилити внутрішні протиріччя в Україні та інших демократичних державах.

Застосовані російською федерацією технології гібридної війни проти України, у

тому числі моделі і механізми інформаційного втручання, поширюються на інші

держави, швидко адаптуючись до локальних контекстів та регуляторних

політик

Інформаційна безпека – це сталий стан інформаційного середовища, який

забезпечує свою цілісність і захист об’єктів при наявності несприятливих

внутрішніх та зовнішніх впливів на основі визначення соціальними суб’єктами

своїх цінностей, потреб (життєво важливих інтересів) і цілей розвитку.

Що стосується інтересів особи в інформаційній сфері, то вони полягають в

забезпеченні вільного доступу до відкритої інформації, правдивості поданої

інформації, щоб інформація не мала на меті негативний інформаційний вплив на

особистість, не носила антигуманний, аморальний, екстремістський характер,

щоб особиста, конфіденційна інформація громадян була належним чином

захищена з використанням норм права, щоб система юридичних норм надійним

чином гарантувала права громадян в інформаційній сфері.

10.

Визначаючи поняття інформаційної безпеки, можна виокремити декілька підходівокреслення сутності цього феномену, а саме розуміння інформаційної безпеки як:

1. Стану захищеності інформаційного простору.

2. Процесу управління загрозами та небезпеками, що забезпечує інформаційний

суверенітет держави.

3. Стану захищеності національних інтересів держави в інформаційному середовищі.

4. Захищеності встановлених законом правил, за якими відбуваються інформаційні

процеси в державі.

5. До суспільних відносин, пов’язаних із захистом життєво важливих інтересів людини і

громадянина, суспільства та держави від реальних та потенційних загроз в

інформаційному просторі.

6. Важливої функції держави.

7. Невід’ємної частини політичної, економічної, оборонної та інших складових

національної безпеки

11.

Інтереси особи вінформаційній сфері

полягають у:

1

– реалізації конституційних прав людини та громадянина на

доступ до інформації, на використання інформації в інтересах

здійснення не забороненої законом діяльності, фізичного,

духовного та інтелектуального розвитку;

2

– захисті інформації, що забезпечує особисту

безпеку

12.

Інтереси держави в інформаційній сферіполягають у створенні умов:

1. для гармонійного розвитку державної

інформаційної інфраструктури;

2. для реалізації конституційних прав і

свобод людини та громадянина в галузі

одержання інформації та користування

нею з метою забезпечення непорушності

конституційного ладу, суверенітету та

територіальної цілісності держави,

політичної, економічної та соціальної

стабільності, у безумовному

забезпеченні законності та

правопорядку, розвитку рівноправного

та взаємовигідного міжнародного

співробітництва

Інтереси суспільства в

інформаційній сфері полягають:

1. у забезпеченні інтересів особи в

цій сфері;

2. у зміцненні демократії;

3. у створенні правової соціальної

держави;

4. у досягненні та підтриманні

суспільного спокою;

5. у

духовному

відновленні

держави.

13.

Види інформаційної безпеки:1. особи;

2. суспільства;

3. держави.

Інформаційна безпека особи – це стан захищеності психіки та здоров’я

людини від деструктивного інформаційного впливу, який призводить до

неадекватного сприйняття нею дійсності та (або) погіршення її фізичного

стану.

Інформаційна безпека суспільства – можливість безперешкодної

реалізації суспільством та окремими його членами своїх конституційних

прав, пов’язаних із можливістю вільного одержання, створення й

поширення інформації, а також ступінь їхнього захисту від деструктивного

інформаційного впливу. Необхідний рівень інформаційної безпеки

забезпечується сукупністю політичних, економічних, організаційних

заходів, спрямованих на попередження, виявлення й нейтралізацію тих

обставин, факторів і дій, які можуть завдати збитків чи зашкодити реалізації

інформаційних прав, потреб та інтересів країни та її громадян. Слід

зазначити, що інформаційна безпека особи та суспільства між собою тісно

пов’язані.

Інформаційна

безпека

суспільства та його окремих осіб

залежить від рівня:

інтелектуальності, спеціальної

теоретичної

й

практичної

підготовки;

критичного

мислення,

морального

та

духовного

вдосконалення;

гармонійного розвитку особи

в суспільстві;

технічних засобів захисту.

Інформаційна безпека держави – це стан її захищеності, при якій спеціальні інформаційні операції,

акти зовнішньої інформаційної агресії, інформаційний тероризм, незаконне зняття інформації за

допомогою спеціальних технічних засобів, комп’ютерні злочини та інший деструктивний інформаційний

вплив не завдає суттєвої шкоди національним інтересам.

14.

Інформаційна безпека особи– це стан захищеності

психіки та здоров’я людини

від деструктивного

інформаційного впливу, який

призводить до неадекватного

сприйняття нею дійсності та

(або) погіршення її

фізичного стану.

Інформаційна безпека суспільства –

можливість безперешкодної реалізації

суспільством та окремими його членами

своїх конституційних прав, пов’язаних із

можливістю вільного одержання, створення й

поширення інформації, а також ступінь

їхнього захисту від деструктивного

інформаційного впливу. Необхідний рівень

інформаційної безпеки забезпечується

сукупністю політичних, економічних,

організаційних заходів, спрямованих на

попередження, виявлення й нейтралізацію

тих обставин, факторів і дій, які можуть

завдати збитків чи зашкодити реалізації

інформаційних прав, потреб та інтересів

країни та її громадян. Слід зазначити, що

інформаційна безпека особи та суспільства

між собою тісно пов’язані. Інформаційна

безпека суспільства та його окремих осіб

залежить від рівня:

інтелектуальності, спеціальної теоретичної

й практичної підготовки;

критичного мислення, морального та

духовного вдосконалення;

гармонійного розвитку особи в суспільстві;

технічних засобів захисту.

Інформаційна безпека

держави – це стан її

захищеності, при якій

спеціальні інформаційні

операції, акти зовнішньої

інформаційної агресії,

інформаційний тероризм,

незаконне зняття

інформації за допомогою

спеціальних технічних

засобів, комп’ютерні

злочини та інший

деструктивний

інформаційний вплив не

завдає суттєвої шкоди

національним інтересам.

15.

Національну безпеку України в інформаційній сфері слідрозглядати як інтегральну цілісність чотирьох складових –

персональної,

публічної

(суспільної),

комерційної

(корпоративної) й державної безпеки. Тому в процесі

визначення характеру ризиків інформаційної безпеки слід

брати до уваги наступні елементи:

– концептуальне засади політичної безпеки, її принципів,

стандартів та правил, погоджених із чинним законодавством

й принципами забезпечення безперервності системи

інформаційної

безпеки

особистості,

суспільства,

комерційних (корпоративних) структур та держави;

– визначення об’єктів та цілей; – визначення прийнятних

з погляду забезпечення інтересів усіх суб’єктів структур

встановлення контролю над об’єктами безпеки, а також

оцінки ризиків та управління ризиками;

визначення статусно-функціональних ролей, очікувань

та міри відповідальності задіяних суб’єктів включно зі

звітністю про події, які несуть потенційні загрози.

16.

Інформаційна безпека в якостіключової складової національної

безпеки охоплює напрями:

забезпечення

захисту

інформаційного

простору, що

підтримує

справедливий

розподіл благ і

ресурсів

сприяння процесу

переходу до

стійкого розвитку

світового

інформаційного

середовища, що

формується

стан захищеності

культурного

генофонду людства

в умовах

глобалізації

17.

Об’єкти, суб’єкти та види інформаційної безпекиСистема забезпечення інформаційної безпеки

складається з таких елементів, як:

Суб’єкти безпеки

державні інститути, організації, служби, окремі

особистості, які забезпечують безпеку об’єкта на

основі практичних дій при введенні в дію механізму

забезпечення безпеки й організації практичних дій

Об’єкти безпеки

те, на що спрямовано дії суб’єкта по забезпеченню його

безпеки. Об’єктами безпеки на різних ієрархічних рівнях

виступають: економічна система держави, галузь народного

господарства, економіка регіону, фірма або підприємство будьякої організаційно-правової форми як господарюючий суб’єкт,

домашнє господарство, особистість

Механізм забезпечення безпеки

теоретичне обґрунтування послідовності подій, що

відбуваються, й практичних дій щодо забезпечення безпеки.

18.

Загрози інформаційній безпеці – сукупністьумов і факторів, що створюють небезпеку

життєво

важливим

інтересам

особи,

суспільства й держави в інформаційній сфері.

19.

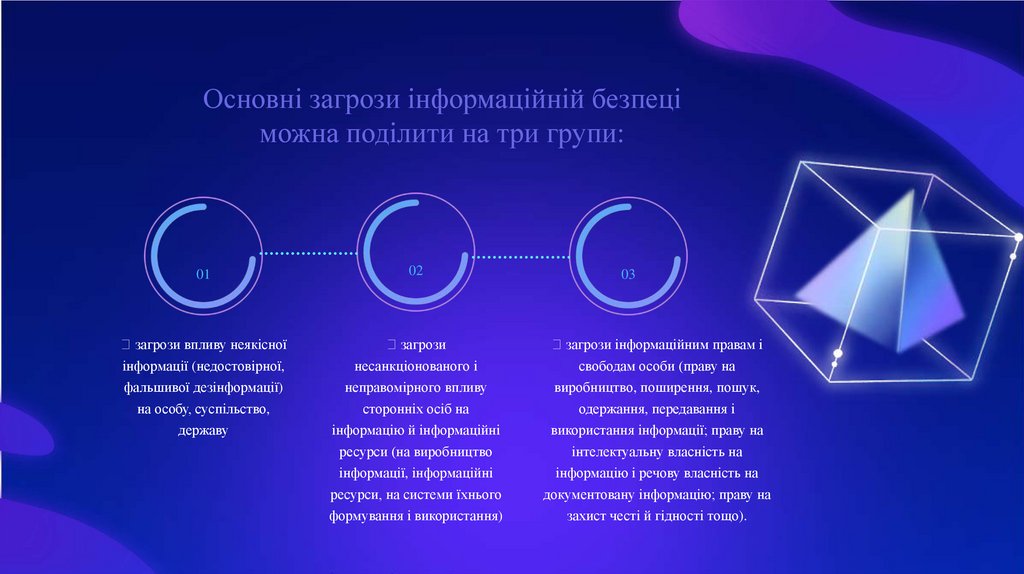

Основні загрози інформаційній безпеціможна поділити на три групи:

01

02

загрози впливу неякісної

інформації (недостовірної,

фальшивої дезінформації)

на особу, суспільство,

державу

загрози

несанкціонованого і

неправомірного впливу

сторонніх осіб на

інформацію й інформаційні

ресурси (на виробництво

інформації, інформаційні

ресурси, на системи їхнього

формування і використання)

03

загрози інформаційним правам і

свободам особи (праву на

виробництво, поширення, пошук,

одержання, передавання і

використання інформації; праву на

інтелектуальну власність на

інформацію і речову власність на

документовану інформацію; праву на

захист честі й гідності тощо).

20.

21.

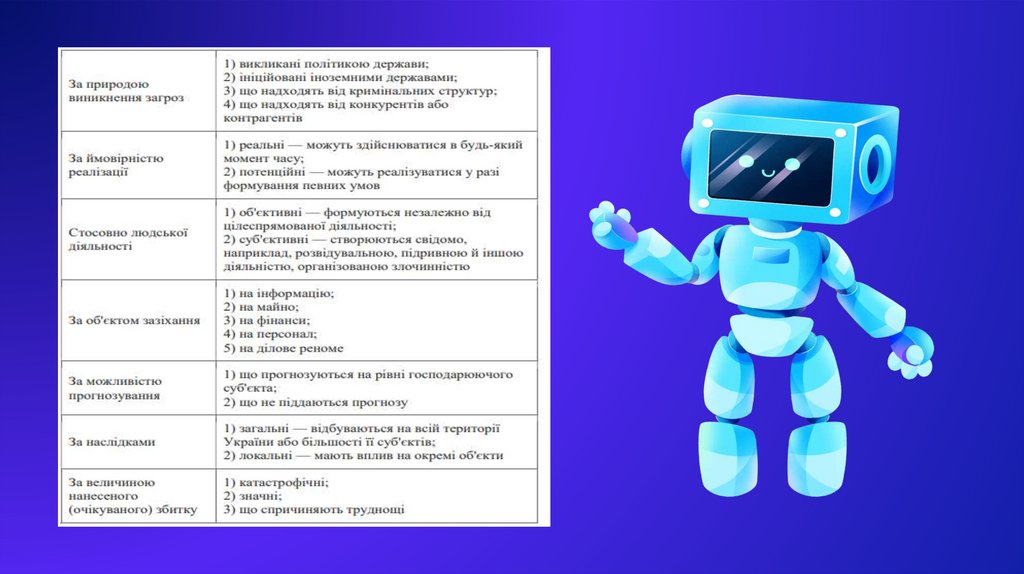

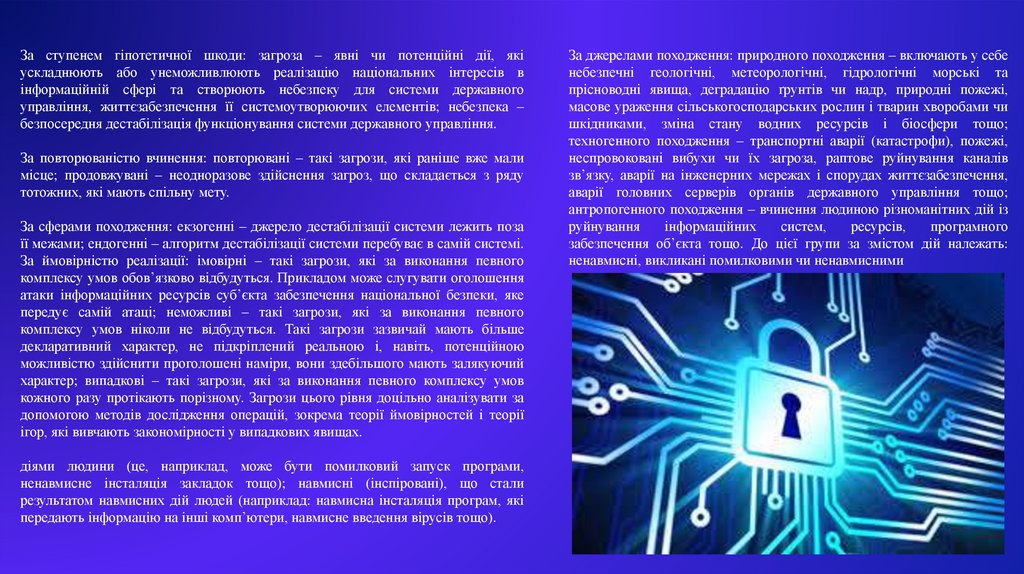

За ступенем гіпотетичної шкоди: загроза – явні чи потенційні дії, якіускладнюють або унеможливлюють реалізацію національних інтересів в

інформаційній сфері та створюють небезпеку для системи державного

управління, життєзабезпечення її системоутворюючих елементів; небезпека –

безпосередня дестабілізація функціонування системи державного управління.

За повторюваністю вчинення: повторювані – такі загрози, які раніше вже мали

місце; продовжувані – неодноразове здійснення загроз, що складається з ряду

тотожних, які мають спільну мету.

За сферами походження: екзогенні – джерело дестабілізації системи лежить поза

її межами; ендогенні – алгоритм дестабілізації системи перебуває в самій системі.

За ймовірністю реалізації: імовірні – такі загрози, які за виконання певного

комплексу умов обов’язково відбудуться. Прикладом може слугувати оголошення

атаки інформаційних ресурсів суб’єкта забезпечення національної безпеки, яке

передує самій атаці; неможливі – такі загрози, які за виконання певного

комплексу умов ніколи не відбудуться. Такі загрози зазвичай мають більше

декларативний характер, не підкріплений реальною і, навіть, потенційною

можливістю здійснити проголошені наміри, вони здебільшого мають залякуючий

характер; випадкові – такі загрози, які за виконання певного комплексу умов

кожного разу протікають порізному. Загрози цього рівня доцільно аналізувати за

допомогою методів дослідження операцій, зокрема теорії ймовірностей і теорії

ігор, які вивчають закономірності у випадкових явищах.

діями людини (це, наприклад, може бути помилковий запуск програми,

ненавмисне інсталяція закладок тощо); навмисні (інспіровані), що стали

результатом навмисних дій людей (наприклад: навмисна інсталяція програм, які

передають інформацію на інші комп’ютери, навмисне введення вірусів тощо).

За джерелами походження: природного походження – включають у себе

небезпечні геологічні, метеорологічні, гідрологічні морські та

прісноводні явища, деградацію ґрунтів чи надр, природні пожежі,

масове ураження сільськогосподарських рослин і тварин хворобами чи

шкідниками, зміна стану водних ресурсів і біосфери тощо;

техногенного походження – транспортні аварії (катастрофи), пожежі,

неспровоковані вибухи чи їх загроза, раптове руйнування каналів

зв’язку, аварії на інженерних мережах і спорудах життєзабезпечення,

аварії головних серверів органів державного управління тощо;

антропогенного походження – вчинення людиною різноманітних дій із

руйнування

інформаційних

систем,

ресурсів,

програмного

забезпечення об’єкта тощо. До цієї групи за змістом дій належать:

ненавмисні, викликані помилковими чи ненавмисними

22.

За значенням: допустимі – такі загрози, які не можуть призвести до колапсусистеми. Прикладом можуть слугувати віруси, які не пошкоджують програми

шляхом їх знищення; недопустимі – такі загрози, які: можуть у разі їх реалізації

призвести до колапсу і системної дестабілізації системи; можуть призвести до

змін, несумісних із подальшим існуванням системи.

За структурою впливу: системні – загрози, що впливають одразу на всі складові

елементи суб’єкта ЗНБ; структурні – загрози, що впливають на окремі структури

системи. Ці загрози є також небезпечними, водночас вони стосуються структури

окремих органів державної влади або їхніх компонентів; елементні – загрози, що

впливають на окремі елементи структури системи. Такі загрози носять постійний

характер і можуть бути небезпечними лише за умови неефективності або не

проведення їх моніторингу.

За характером реалізації: реальні – активізація алгоритмів дестабілізації є

неминучою і не обмежена часовим інтервалом і просторовою дією; потенційні –

активізація алгоритмів дестабілізації можлива за певних умов середовища

функціонування органу державного управління; здійснені – такі загрози, які

втілені в життя; уявні – псевдоактивізація алгоритмів дестабілізації, або ж

активізація таких алгоритмів, що за деякими ознаками схожі з алгоритмами

дестабілізації, але такими не є.

За ставленням до них: об’єктивні – такі загрози, які підтверджуються сукупністю

обставин і фактів, що об’єктивно характеризують навколишнє середовище, крім

того, ставлення до них суб’єкта управління не відіграє вирішальної ролі через те,

що об’єктивні загрози існують незалежно від волі та свідомості суб’єкта;

суб’єктивні – така сукупність чинників об’єктивної дійсності, яка вважається

загрозою суб’єктом управління системою безпеки.

За об’єктом впливу: на державу; на людину; на суспільство.

23.

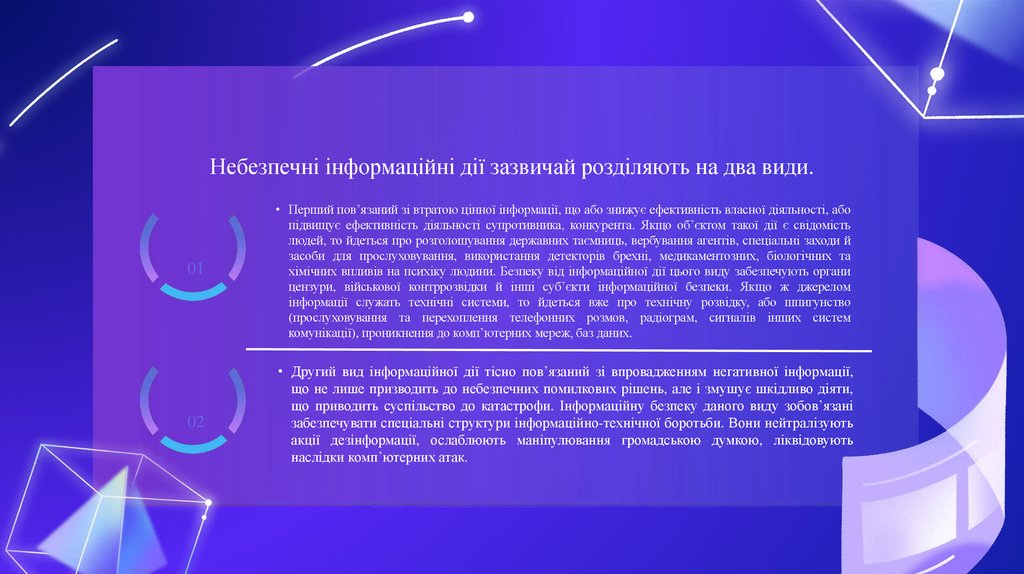

Небезпечні інформаційні дії зазвичай розділяють на два види.01

02

• Перший пов’язаний зі втратою цінної інформації, що або знижує ефективність власної діяльності, або

підвищує ефективність діяльності супротивника, конкурента. Якщо об’єктом такої дії є свідомість

людей, то йдеться про розголошування державних таємниць, вербування агентів, спеціальні заходи й

засоби для прослуховування, використання детекторів брехні, медикаментозних, біологічних та

хімічних впливів на психіку людини. Безпеку від інформаційної дії цього виду забезпечують органи

цензури, військової контррозвідки й інші суб’єкти інформаційної безпеки. Якщо ж джерелом

інформації служать технічні системи, то йдеться вже про технічну розвідку, або шпигунство

(прослуховування та перехоплення телефонних розмов, радіограм, сигналів інших систем

комунікації), проникнення до комп’ютерних мереж, баз даних.

• Другий вид інформаційної дії тісно пов’язаний зі впровадженням негативної інформації,

що не лише призводить до небезпечних помилкових рішень, але і змушує шкідливо діяти,

що приводить суспільство до катастрофи. Інформаційну безпеку даного виду зобов’язані

забезпечувати спеціальні структури інформаційно-технічної боротьби. Вони нейтралізують

акції дезінформації, ослаблюють маніпулювання громадською думкою, ліквідовують

наслідки комп’ютерних атак.

24.

Розвиток і впровадження нових інформаційних технологій у різні сферижиттєдіяльності суспільства, як і будь-яких інших науково-технічних

досягнень, не лише забезпечують комфортність, але й іноді несуть

небезпеку. Найбільш значні групи інформаційно-технічних небезпек

01

02

03

• Перша група пов’язана з швидким розвитком нового класу зброї – інформаційної, що здатна

ефективно впливати і на психіку, свідомість людей, і на інформаційно-технічну інфраструктуру

суспільства. У відносно мирних умовах інформаційно-психологічні технології можуть

застосовуватися в якості спеціальних механізмів управління кризами і провокації жорстокості на

території супротивника

• Друга група інформаційно-технічних небезпек для особи, суспільства й держави – це новий клас

соціальних злочинів, що ґрунтуються на застосуванні сучасних інформаційних технологій (махінації

з електронними грошима, комп’ютерне хуліганство та ін.). Питання забезпечення інформаційної

безпеки як однієї із важливих складових національної безпеки держави особливо гостро постає в

контексті появи глобальної комп’ютерної злочинності й кібертероризма

• Третя група інформаційних небезпек – використання нових інформаційних технологій у політичних

цілях. Яскравим прикладом є вибори Президента США у 2016 році, коли за допомогою

інформаційних технологій розповсюджувалась дезінформація щодо кандидатки від демократичної

партії Хіларі Клінтон

25.

Нормативно-правова база забезпечення інформаційноїбезпеки України

Найвищим

рівнем

нормативно-правового

забезпечення

інформаційної безпеки є міжнародні документи, серед яких

документи Організації Об’єднаних Націй, її профільних установ,

фондів, програм, зокрема, ООН з питань освіти, науки і культури

(ЮНЕСКО), Програми розвитку ООН (ПРООН), Міжнародного

Союзу Електрозв’язку (МСЕ, International Telecommunication Union,

ITU), Всесвітньої організації інтелектуальної власності (ВОІВ) та

інших.

Розглянемо структуру вітчизняного законодавства у сфері

інформаційної безпеки. На вершині «піраміди» знаходиться

основний закон –Конституція України, прийнята 28 червня 1996

року, яка закладає основи системи забезпечення інформаційної

безпеки. Конституція встановлює, що забезпечення інформаційної

безпеки України є однією з найважливіших функцій держави,

гарантує кожному громадянину права в інформаційній сфері:

свободу думки й слова, свободу вираження поглядів і переконань,

право вільно збирати, зберігати, використовувати й поширювати

інформацію, захист інтелектуальної власності, їхніх авторських

прав тощо.

26.

Нормативно-правова база забезпечення інформаційноїбезпеки України

1. Закони України:

Закон України «Про інформацію» від 02.10.1992 № 2657-XII

Закон України «Про державну таємницю» від 21.01.1994 № 3855-XII

Закон України «Про захист персональних даних» від 01.06.2010 № 2297-VI

2. Постанови КМУ:

Постанова Кабінету міністрів України «Про затвердження Правил забезпечення

захисту інформації в інформаційних, телекомунікаційних та інформаційнотелекомунікаційних системах» від 29.03.2006 №373

Постанова Кабінету міністрів України «Про затвердження Типової інструкції про

порядок ведення обліку, зберігання, використання і знищення документів та інших

матеріальних носіїв інформації, що містять службову інформацію» від 19 жовтня 2016 р.

№ 736

27.

Сутність та зміст інформаційної безпеки проявляються по-особливому накожному рівні державного управління, зокрема на:

1) стратегічному – Президент України, Верховна Рада України, Кабінет

Міністрів України, Рада національної безпеки і оборони України;

2) тактичному – центральні органи виконавчої влади;

3) оперативному – місцеві органи виконавчої влади, а саме: місцеві

державні адміністрації та органи місцевого самоврядування;

Фахівці у галузі інформаційної безпеки виділяють такі рівні прояву

інформаційної безпеки в самому процесі її забезпечення:

• нормативно-правовий – закони, нормативно-правові акти, ухвали,

постанови тощо;

• адміністративний – дії загального характеру, які використовуються

органами державного управління;

• процедурний – конкретні процедури забезпеченн

я інформаційної безпеки;

• програмно-технічний – конкретні технічні заходи забезпечення

інформаційної безпеки.

28.

Стратегічний рівень управління інформаційноюбезпекою

Рада національної безпеки і

оборони України

Верховна Рада України

Кабінет Міністрів України

Міністерства та інші

центральні органи

виконавчої влади

Суди загальної юрисдикції

Прокуратура України

Національне антикорупційне бюро України

29.

Мета системи забезпеченняінформаційної безпеки

1

Організація

управління

2

Створення умов

Створення необхідних

Організація управління

економічних і соціокультурних

системою забезпечення

умов, правових і організаційних

інформаційної безпеки

механізмів формування,

розвитку і забезпечення

ефективного використання

національних інформаційних

ресурсів у всіх сферах

життєдіяльності

30.

Завдання системи забезпечення інформаційної безпекиЗабезпечення безпеки

Забезпечення інформаційної

безпеки всіх складових елементів

системи управління національною

Інформаційно-аналітичний

потенціал

Забезпечення інформаційноаналітичного потенціалу країни

безпекою

Реалізація політики

Реалізація державної політики інформаційної безпеки як складової політики

національної безпеки

31.

До основних функцій системи забезпечення інформаційної безпеки відносять:– Розробку та прийняття політичних рішень і нормативно-правових актів щодо

забезпечення системи управління національними інформаційними ресурсами;

удосконалення механізмів реалізації правових норм чинного законодавства у сфері

інформаційної безпеки;

– Визначення і здійснення повноважень системою управління національною безпекою

щодо оперативного управління державними інформаційними ресурсами (володіння,

розпорядження, користування);

– Розробку та реалізацію організаційних заходів і нормативно-методичного забезпечення

відомчих і регіональних структур у сфері формування та використання інформаційних

ресурсів за умови координації їх діяльності;

– Розробку та реалізацію фінансово-економічних засад регулювання процесів

формування та використання інформаційних ресурсів;

– Здійснення державної реєстрації інформаційних ресурсів та забезпечення повноти

створення первинних і похідних інформаційних ресурсів об'єктів інформаційної

безпеки;

Під функціями системи

забезпечення

інформаційної

безпеки

розуміється

здійснення

суб'єктами

системи

забезпечення інформаційної

безпеки України діяльності

щодо створення умов для

оптимального управління

системою

інформаційної

безпеки.

32.

– Забезпечення ефективного використання інформаційних ресурсів в діяльності об'єктівінформаційної безпеки;

– Забезпечення захисту системи управління національною безпекою від хибної,

спотвореної та недостовірної інформації;

– Розробку та застосування організаційно-правових та економічних механізмів обігу

інформаційних ресурсів України (ринку інформації, інформаційних технологій, засобів

обробки інформації та інформаційних послуг);

– Регулювання інформаційного співробітництва, спрямованого на забезпечення

рівноправного і взаємовигідного використання національних інформаційних ресурсів у

процесі міжнародного обміну;

– Нагляд за дотриманням законодавства України у сфері формування, розвитку,

використання інформаційних ресурсів та здійснення правосуддя у сфері суспільних

інформаційних відносин.

У межах окреслених цілей, завдань і функцій виникає необхідність в окресленні

структури системи забезпечення інформаційної безпеки України.

33.

Стратегія інформаційної безпеки. Указ Президента України Прорішення Ради національної безпеки і оборони України від 15 жовтня 2021

року "Про Стратегію інформаційної безпеки" від 28 грудня 2021 року №

685/2021.

1. Шляхи України для досягнення мети Стратегії інформаційної

безпеки України.

2. Основні глобальні виклики та загрози згідно Стратегії

інформаційної безпеки України.

3. Основні національні виклики та загрози згідно Стратегії

інформаційної безпеки України.

4. Повноваження Міністерства оборони України щодо реалізації цілей

стратегії інформаційної безпеки.

5. Повноваження Кабінету Міністрів України щодо реалізації цілей

стратегії інформаційної безпеки.

6. Повноваження Центрального органу виконавчої влади по

забезпеченню, формуванню та реалізації державної політики в

інформаційній сфері.

34.

Питання1. Яким чином розрізняються групи загроз інформації?

2. Дайте визначення поняттям «загроза», «небезпека».

3. Визначте види загроз за ймовірністю реалізації.

4. Визначте види загроз за джерелами походження.

5. Визначте види загроз за значенням.

6. Визначте види загроз за структурою та об’єктом впливу.

7. Визначте види загроз за характером реалізації.

8. Які основні підходи до визначення дестабілізуючих факторів ви

знаєте?

9. Визначте політичні фактори загроз.

10. Визначте економічні фактори загроз.

11. Визначте організаційно-технічні фактори загроз.

12. Назвіть джерела загроз інформаційній безпеці особи.

13. Назвіть джерела загроз інформаційній безпеці суспільству.

14. Назвіть джерела загроз інформаційній безпеці держави.

15. Які існують етапи розвитку засобів інформаційних комунікацій?

35.

Ознайомитисяіз

сайтом

https://norse-corp.com/map/

та попрацювати з живими картами кібератак для візуалізації інцидентів

цифрової загрози