Похожие презентации:

Направления информационной защиты. (Глава 2)

1. Направления информационной защиты

2.

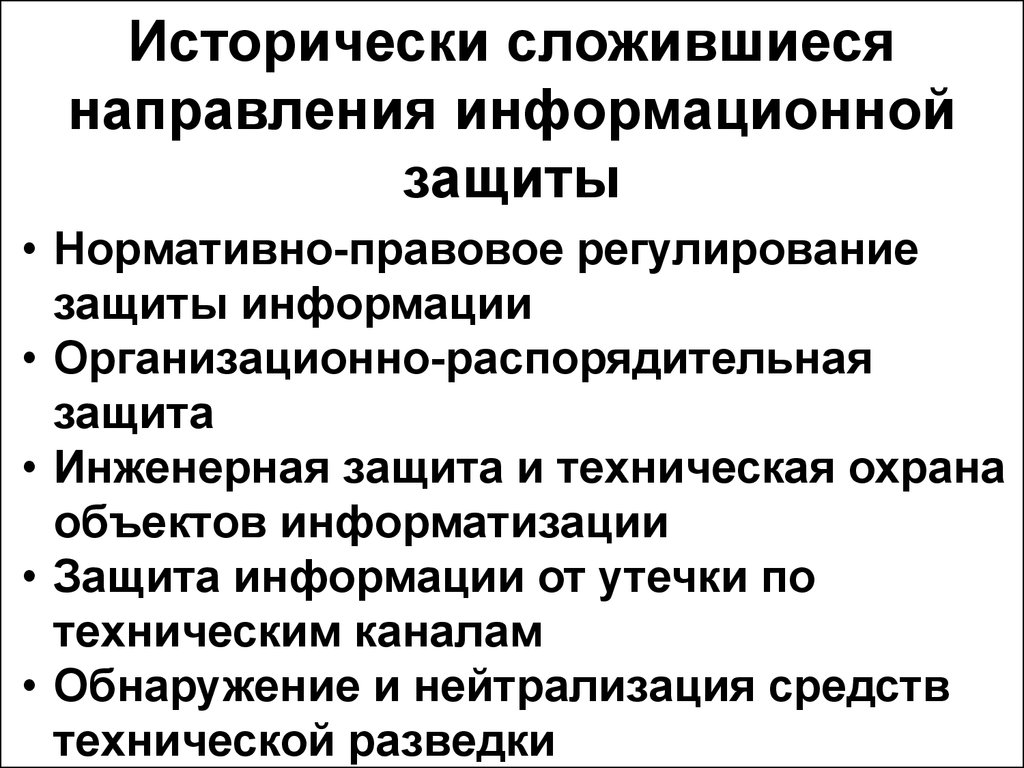

Исторически сложившиесянаправления информационной

защиты

• Нормативно-правовое регулирование

защиты информации

• Организационно-распорядительная

защита

• Инженерная защита и техническая охрана

объектов информатизации

• Защита информации от утечки по

техническим каналам

• Обнаружение и нейтрализация средств

технической разведки

3.

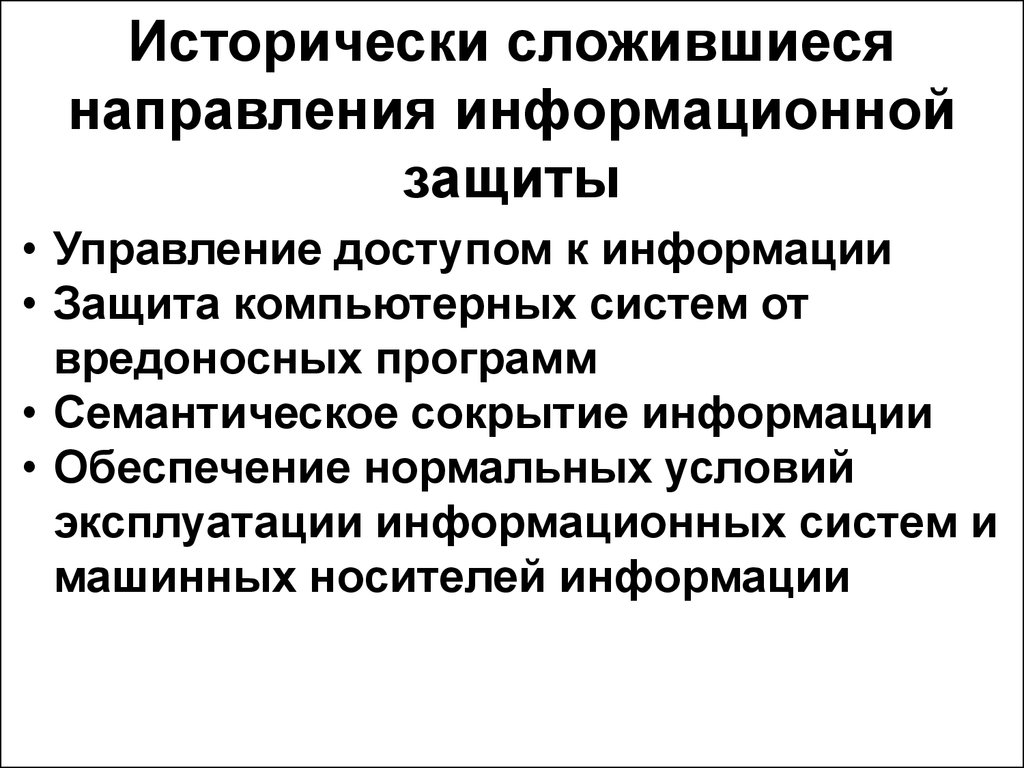

Исторически сложившиесянаправления информационной

защиты

• Управление доступом к информации

• Защита компьютерных систем от

вредоносных программ

• Семантическое сокрытие информации

• Обеспечение нормальных условий

эксплуатации информационных систем и

машинных носителей информации

4. Нормативно-правовая защита

Нормативноправоваязащита

5. Принципы правового регулирования информационных отношений

• Свобода поиска, получения, передачи,производства и распространения информации

законными способами

• Достоверность информации и

своевременность ее предоставления

• Неприкосновенность частной жизни и

персональных данных

• Открытость информации о деятельности

государственных органов

• Установление ограничений доступа к

информации только государственными

законами

6. Защита информации - это защита прав собственности на нее

Обладателямиинформации

могут быть

физические и

юридические

лица, Российская

Федерация, ее

субъекты и

муниципальные

образования

7. Обладатель информации вправе:

• разрешать или ограничиватьдоступ к информации,

определять его порядок и

условия

• передавать информацию

другим лицам

• использовать и распространять

информацию по своему

усмотрению

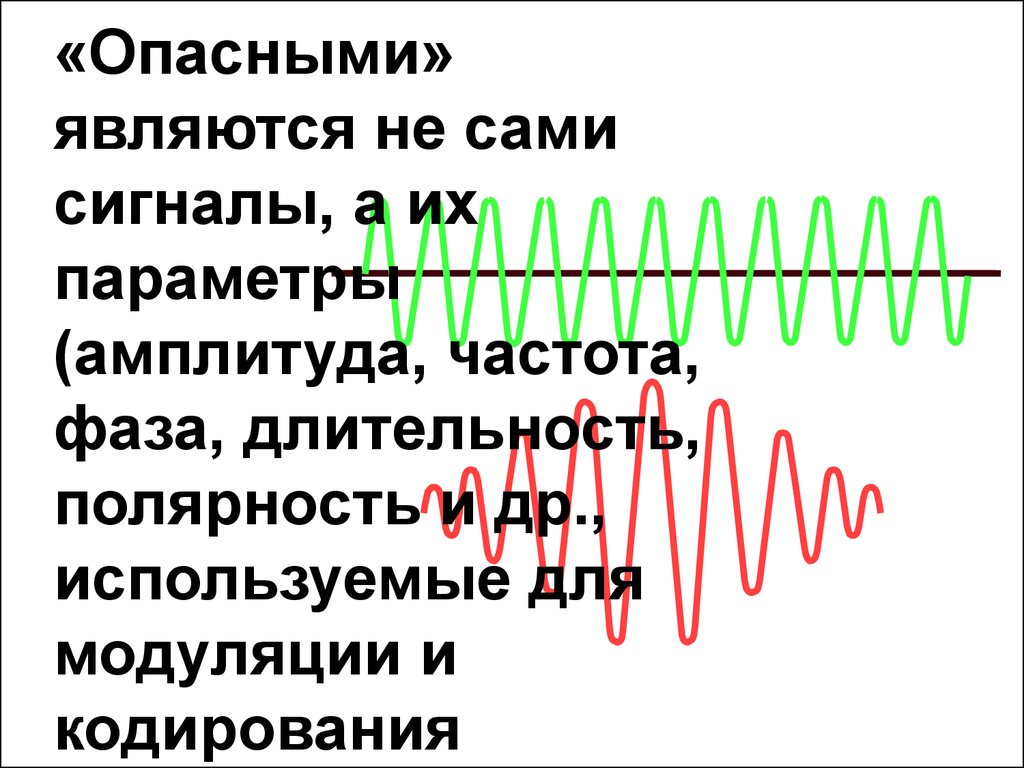

• защищать свои права в случае

незаконного получения и

использования информации

другими лицами

8. Защита информации – это комплекс правовых, организационных и технических мер, обеспечивающих:

• Защиту информации отнеправомерного доступа,

уничтожения, модификации,

блокирования, копирования,

предоставления и иных

неправомерных действий

• Соблюдение конфиденциальности

информации ограниченного доступа

• Право на доступ к общедоступной

информации

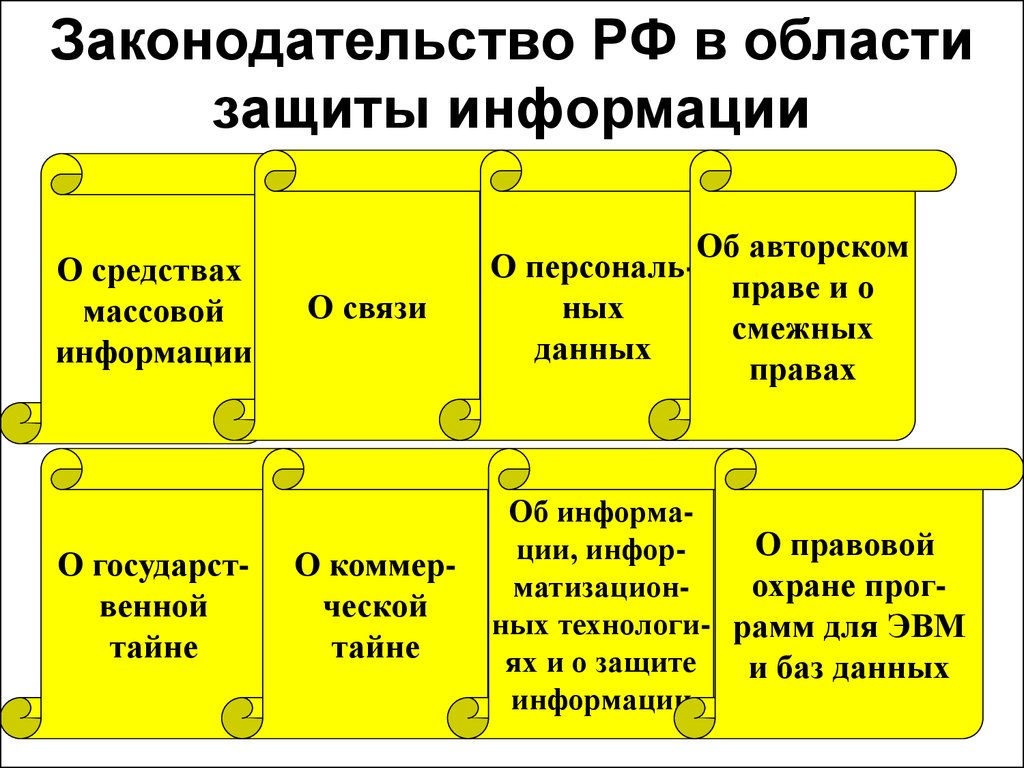

9. Законодательство РФ в области защиты информации

О средствахмассовой

информации

О государственной

тайне

О связи

О коммерческой

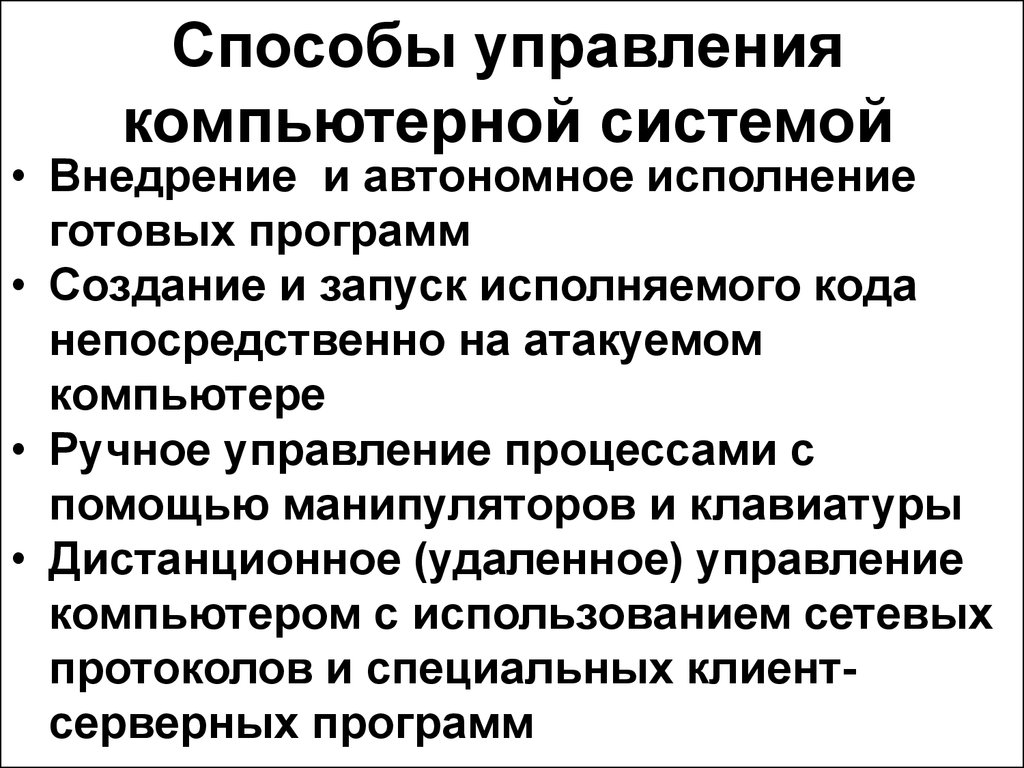

тайне

Об авторском

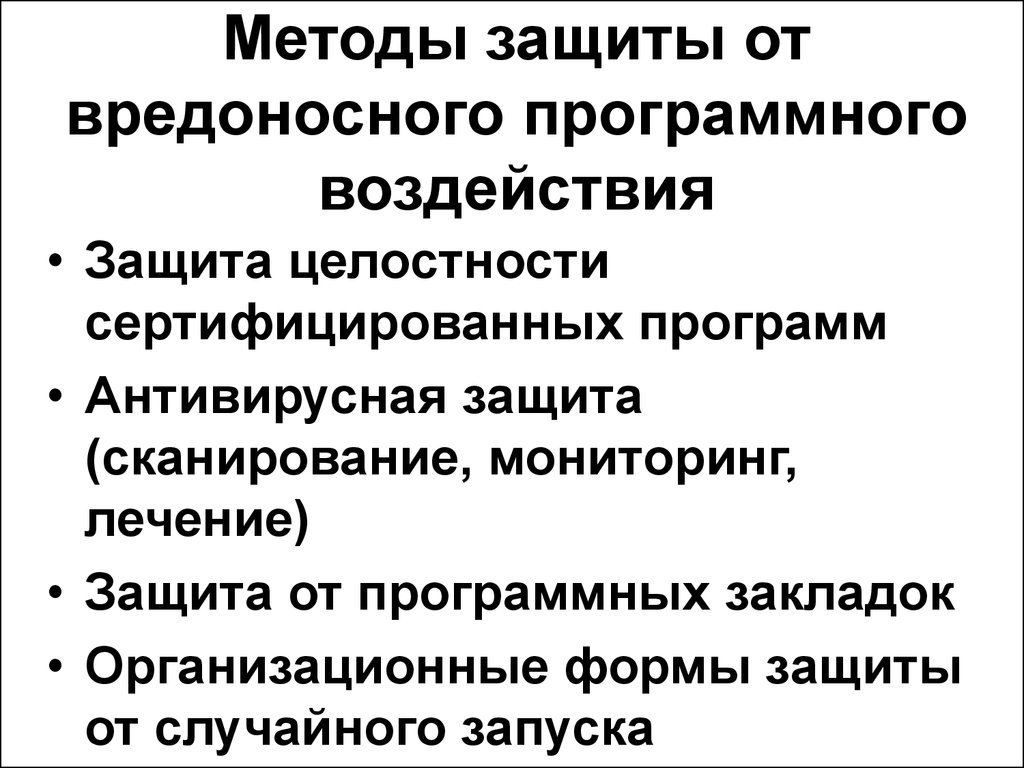

О персональправе и о

ных

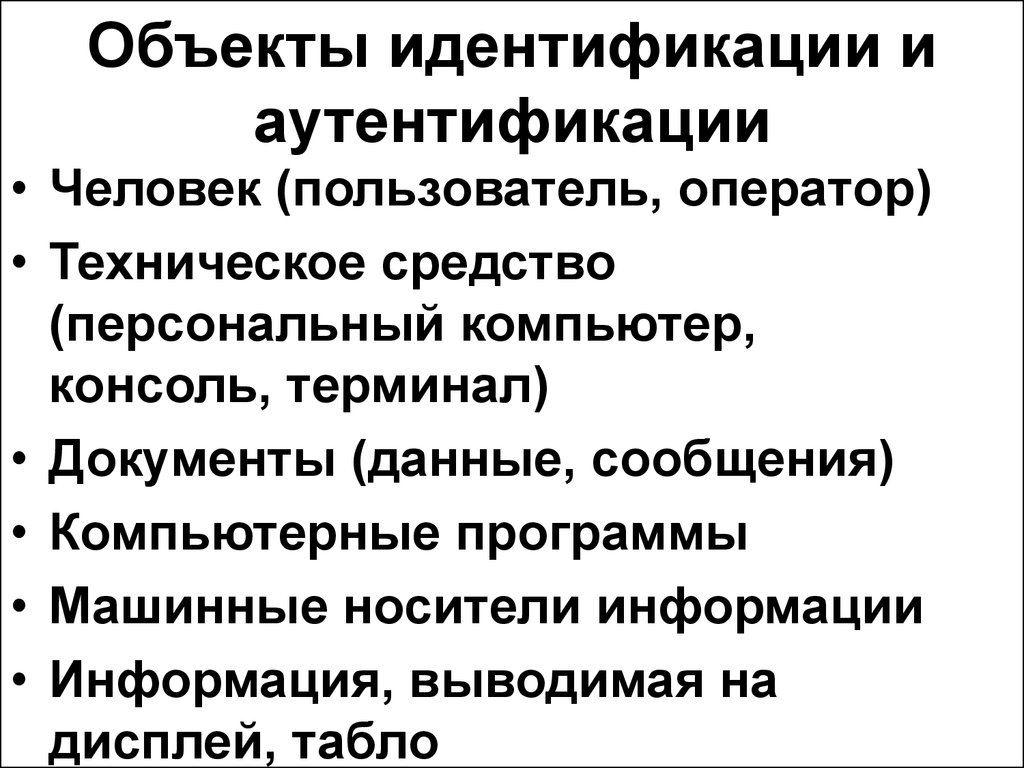

смежных

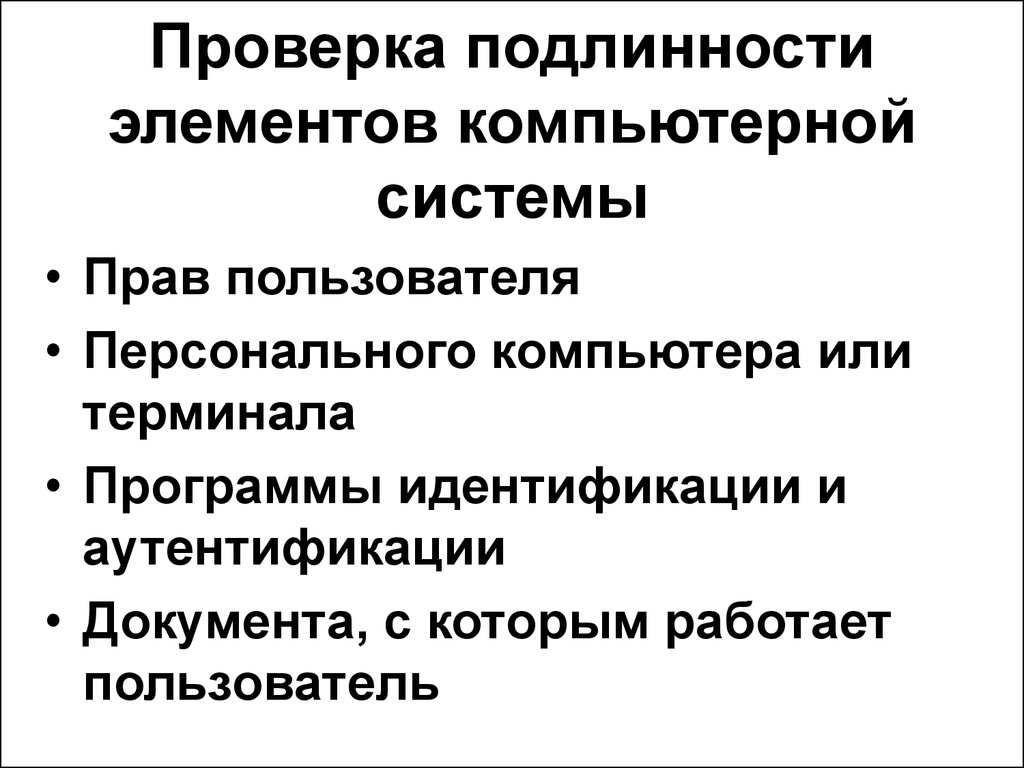

данных

правах

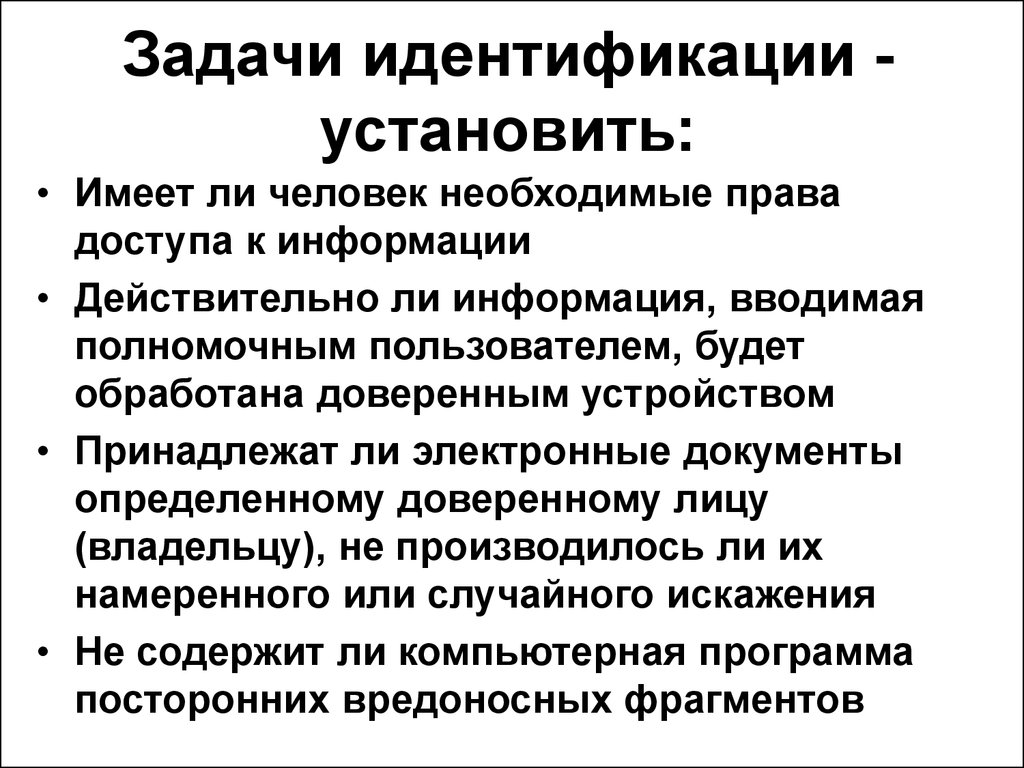

Об информаО правовой

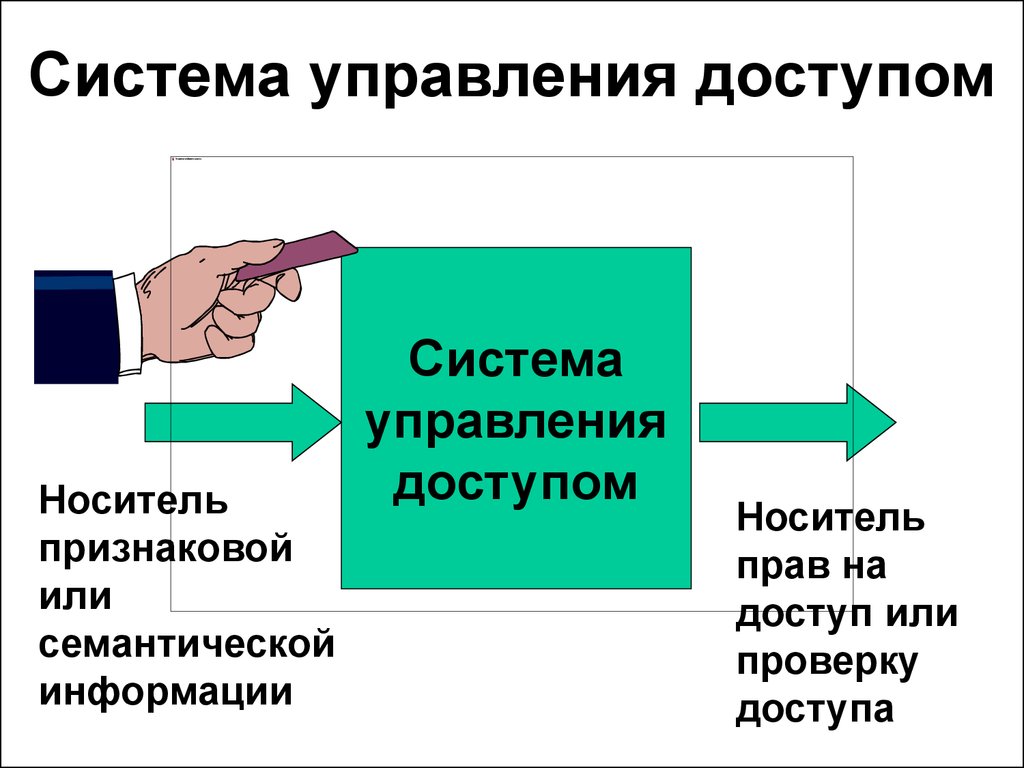

ции, инфорохране прогматизационных технологи- рамм для ЭВМ

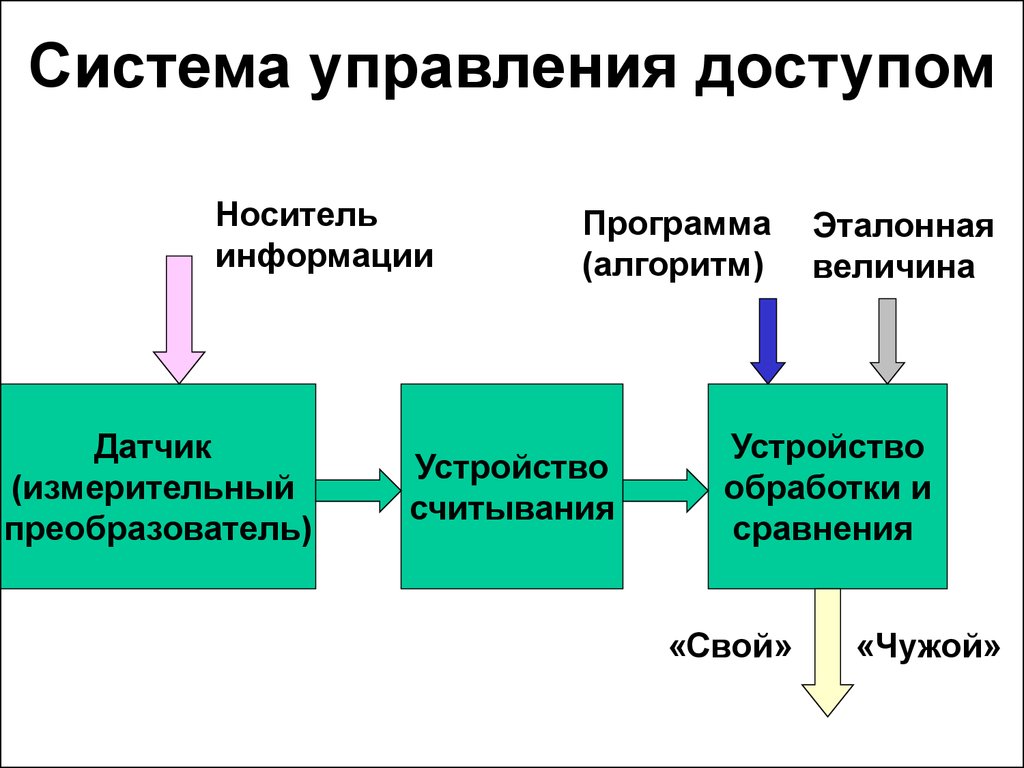

ях и о защите

и баз данных

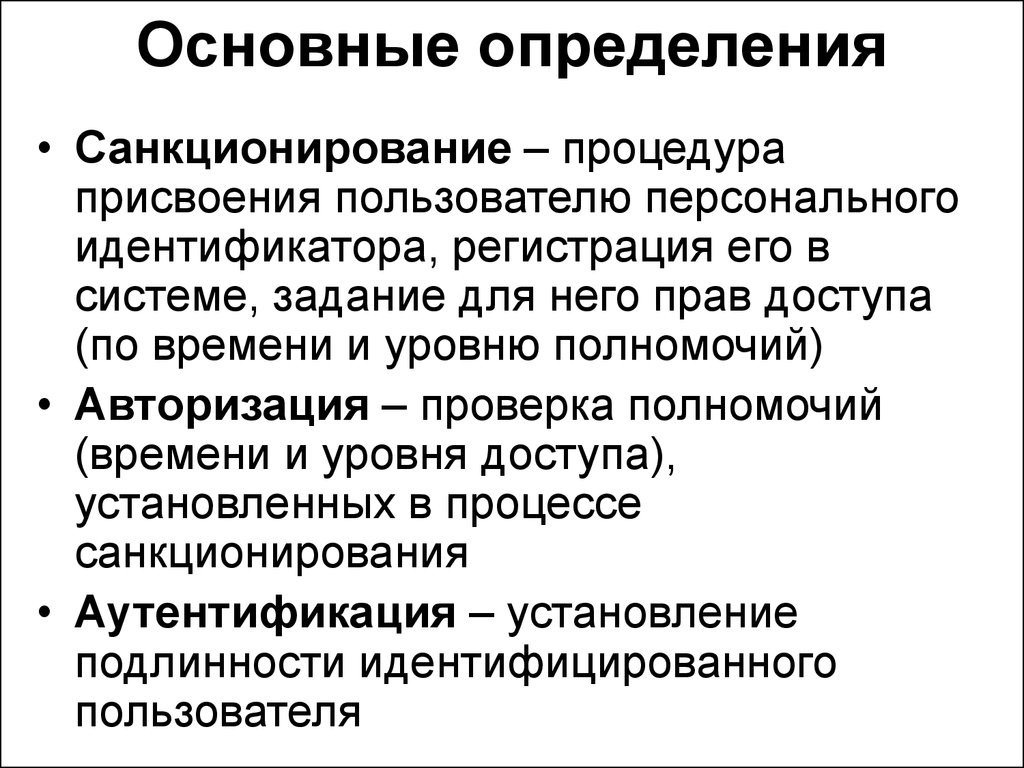

информации

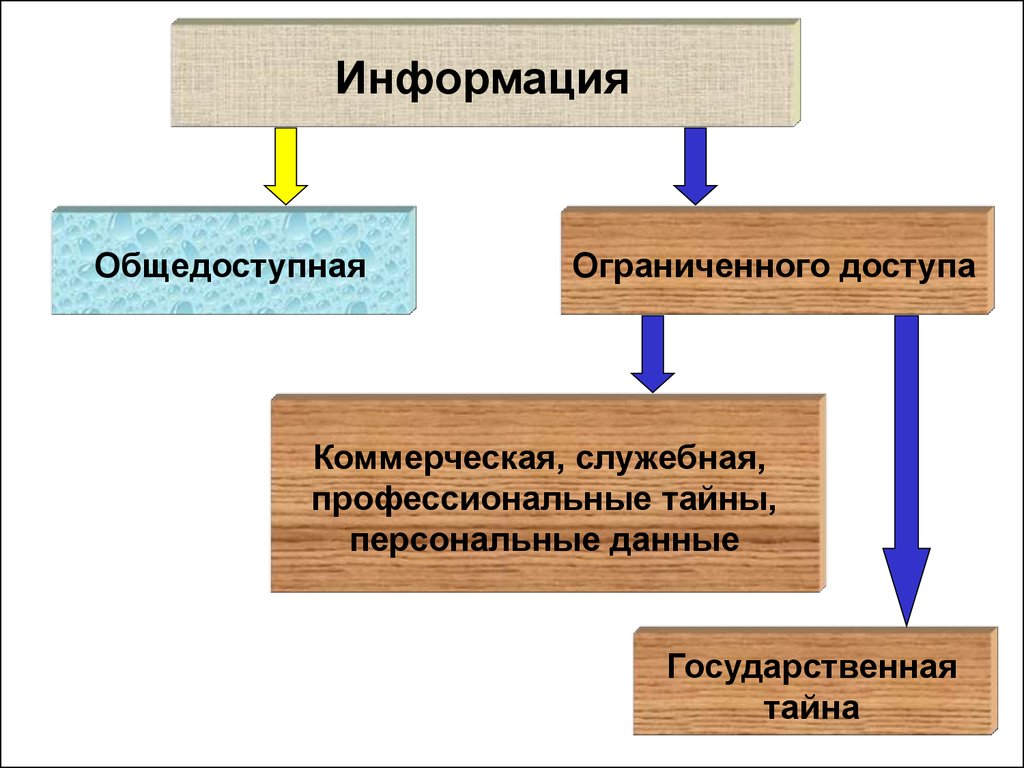

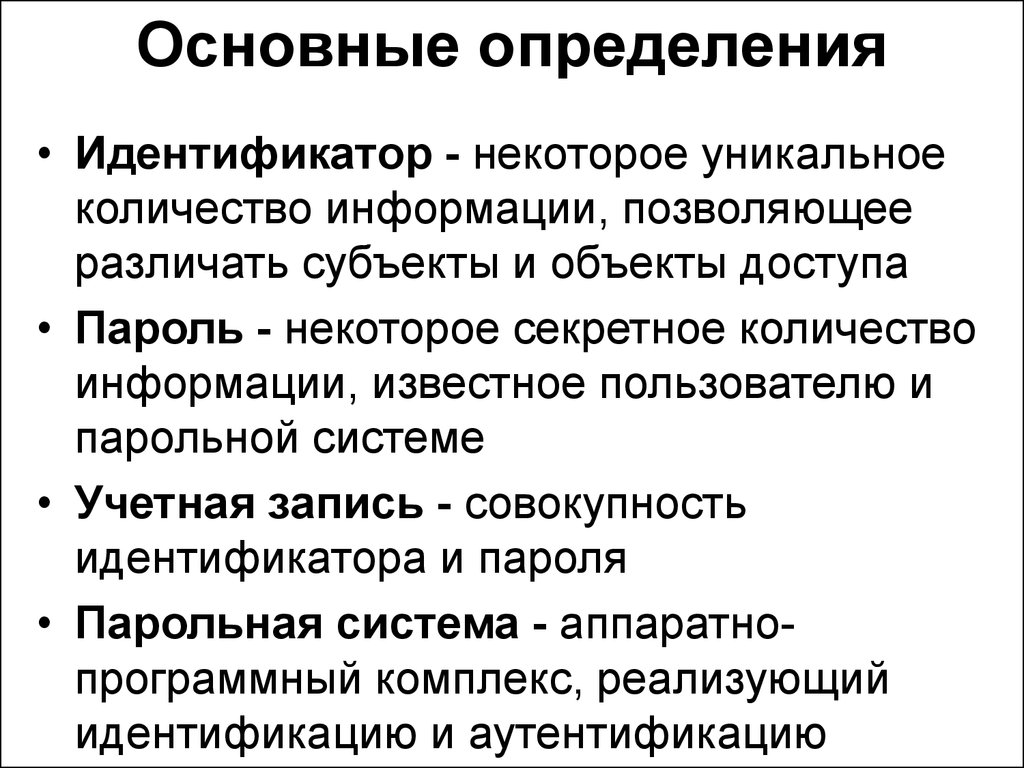

10.

ИнформацияОбщедоступная

Ограниченного доступа

Коммерческая, служебная,

профессиональные тайны,

персональные данные

Государственная

тайна

11. Единственная форма защиты открытой информации - это защита человека и гражданина от неинформированности

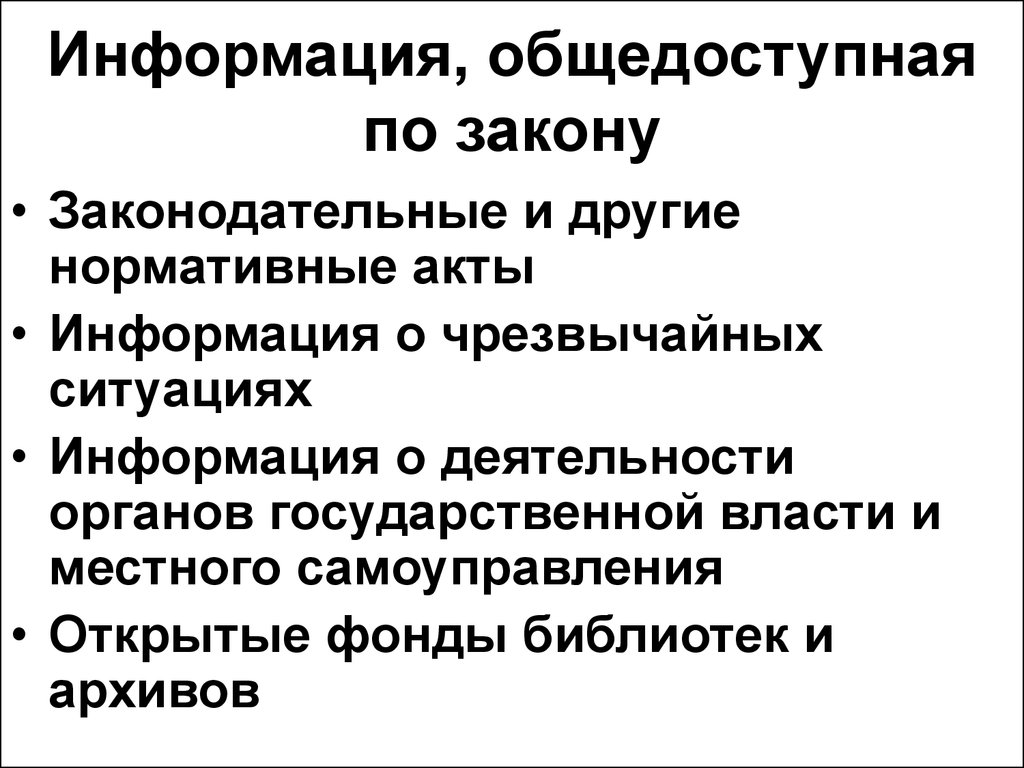

12. Информация, общедоступная по закону

• Законодательные и другиенормативные акты

• Информация о чрезвычайных

ситуациях

• Информация о деятельности

органов государственной власти и

местного самоуправления

• Открытые фонды библиотек и

архивов

13. Сведения, относящиеся к государственной тайне

• Правами на распоряжение сведениями,относимыми к государственной тайне,

обладает государство в лице своих

институтов

• Уровень (степень) секретности - это

мера ответственности лица за утечку

или утерю конкретной информации

• Степени секретности: секретно,

совершенно секретно, особой важности

14. Государственная тайна - это защищаемые государством сведения в области его военной, внешнеполитической, экономической, разведывательной,

Государственная тайна - этозащищаемые государством

сведения в области его военной,

внешнеполитической,

экономической, разведывательной,

контрразведывательной и

оперативно-розыскной

деятельности, распространение

которых может нанести ущерб

безопасности Российской

Федерации

15. Органы защиты государственной тайны

• Межведомственная комиссия позащите государственной тайны

• Органы федеральной исполнительной

власти (ФСБ, ФСТЭК, МО, СВР)

• Органы государственной власти,

предприятия, учреждения, организации

и их структурные подразделения по

защите государственной тайны

16. Конфиденциальная информация

• Защита определяется собственникоминформации

• Государство содействует защите

конфиденциальной информации, если

установлена ее документированность

и ценность для собственника

• Конфиденциальная информация

образует набор частных тайн (личной

жизни, коммерческой, врачебной,

адвокатской и др.)

17. Виды информации ограниченного доступа

• Коммерческая тайна (научно-техническая,технологическая, производственная, финансовоэкономическая и иная деловая информация)

• Персональные данные, а также личная и семейная

тайна, тайна переписки, телефонных переговоров,

почтовых, телеграфных и иных сообщений

• Профессиональные тайны - адвокатская,

журналистская, врачебная, нотариальная, тайна

усыновления, страхования, связи, а также налоговая и

банковская тайны в отношении персональной

информации о клиентах

• Государственная служебная тайна

• Процессуальная тайна

18. Информация составляет коммерческую тайну в случае, когда она имеет действительную или потенциальную коммерческую ценность в силу неизвес

Информация составляеткоммерческую тайну в случае, когда

она имеет действительную или

потенциальную коммерческую

ценность в силу неизвестности ее

третьим лицам, к ней нет

свободного доступа на законном

основании, и обладатель

информации принимает меры к

охране ее конфиденциальности

19.

Информационныепреступления

преследуются в

соответствии с

уголовным

законодательством

20. Правонарушения в информационной сфере регулируются административным законодательством

21. Обеспечение информационной защиты достаточно противоречиво

«Каждый имеет правосвободно искать,

получать, передавать,

производить и

распространять

информацию любым

законным способом …».

Ст. 29 Конституции РФ

«… каждый гражданин имеет право на

неприкосновенность частной жизни, личную и

семейную тайну». Ст. 23 Конституции РФ

22. Обеспечение информационной защиты достаточно противоречиво

Отнесение информации кзакрытой - право владельца

информации

Необоснованное сокрытие,

засекречивание или

искажение информации

преследуется по закону

23. Организационно-распорядительная защита

Организационнораспорядительнаязащита

24. Субъект угрозы - человек, причем не только из посторонних лиц, но и из числа своего персонала

Субъект угрозы человек, причемне только из

посторонних лиц,

но и из числа

своего персонала

25.

Организационно-распорядительнаязащита предусматривает только меры

защиты от угроз конфиденциальности.

Прямая угроза исходит от:

• иностранного государства

• разведывательной или преступной

организации

• политического противника

• экономического конкурента

• любого постороннего лица

пытающегося незаконными способами

получить чужие секреты

26. Наиболее уязвимым компонентом информационной системы является персонал. По его вине совершается до 80% информационных преступлений

27. Большинство пользователей являются скорее противниками любой системы защиты, чем ее союзниками до тех пор, пока жизнь сама не научит их бд

Большинствопользователей

являются скорее

противниками

любой системы

защиты, чем ее

союзниками до

тех пор, пока

жизнь сама не

научит их

бдительности

28. Объект защиты - секретная и конфиденциальная информация на любых носителях

29. Направления организационно-распорядительной защиты

Направления организационнораспорядительной защитыРабота с

кадрами

Обеспечение

внутриобъектового

режима

30. Работа с кадрами

• Отбор кандидатов на вакантныедолжности

• Изучение моральных

и деловых качеств

• Обучение персонала

• Расстановка кадров

• Дисциплинарная практика

• Увольнение ненадежных

сотрудников

31. Сущность организационно-распорядительной защиты

Сущность организационнораспорядительной защиты• Принцип тотального недоверия

• Ранжирование персонала по степени

доверия

• Режим ограничения

информированности

• Регламентация производственной

деятельности

• Политика разделения и объединения

полномочий

• Минимизация количества и продолжительности неслужебных контактов

32. Изоляция защищаемой информации во всех ее формах и видах от несанкциониро-ванного доступа

Изоляциязащищаемой

информации

во всех ее

формах и

видах от

несанкциониро

-ванного

доступа

33. Организация учета и контроля каждого обращения к конфиденциальным данным

34. Каждый сотрудник должен знать только то, что необходимо ему для выполнения служебных обязанностей

35. Обязанности администратора безопасности

• Управление доступомпользователей

• Аудит опасных событий

• Резервирование хранимых данных

• Восстановление информации в

случае разрушения

• Обеспечение работоспособности,

производительности и удобства

работы

36. Служба безопасности предприятия

• Обеспечение контрольно-пропускного режима

• Несение патрульной или

сторожевой службы

• Реагирование на тревожные

сигналы

• Проведение административнорежимных мероприятий

• Надзор за персоналом

37.

• Организационно-распорядительнаязащита отличается высокой

эффективностью при скрупулезном,

точном и настойчивом использовании

всех правил

• Результативность защиты опробована

многолетней практикой защиты

госсекретов

• Организационно-распорядительная

защита отличается непопулярностью

мер и противодействием со стороны

персонала

38. Инженерная защита и техническая охрана объектов информатизации

39. Постулаты физической охраны

• Основная угроза - проникновение«извне»

• Субъект угрозы - человек-нарушитель

• Методы защиты: физическая изоляция

ценностей, создание механических и

иных препятствий нарушителю,

технический контроль охраняемого

пространства, реагирование на

тревожные сигналы

40. Термины и определения

• Объект информатизации совокупность информационныхресурсов, средств и систем обработки

информации, помещений или

объектов (зданий, сооружений,

технических средств), в которых они

установлены, или помещения и

объекты, предназначенные для

ведения конфиденциальных

переговоров

41. Объекты защиты

Вещественныеносители

информации

42. Объекты защиты

Техническиесредства обработки

информации

43. Объекты защиты

Персонал объектаинформатизации

(на рабочих местах)

44. Объекты защиты

Территория согороженным

или

обозначенным

периметром

45. Объекты защиты

Здания,комплексы зданий

и сооружений, к

которым возможен

свободный доступ

46. Объекты защиты

Отдельные помещения47. Рабочие места сотрудников

Объекты защитыРабочие места

сотрудников

48.

Объекты защитыПредметы внутри

помещений: сейфы,

металлические шкафы и

иные хранилища

ценностей, документов,

машинных носителей

информации, компьютеры,

средства связи,

множительная техника,

настенные схемы, карты,

планы и др.

49. Субъектом угрозы является человек-нарушитель, проникающий на охраняемый объект извне

50. Взлом - действия, направленные на нарушение целостности хранилища (помещения) с целью получения частичного или полного доступа к его содер

Взлом - действия,направленные на

нарушение

целостности

хранилища

(помещения) с

целью получения

частичного или

полного доступа к

его содержимому

51.

Инженерныесооружения и

заграждения

Элементы

технической

укрепленности

Техническое

оснащение

КПП

Системы

контроля

доступа

ТСО

Вспомогательные

средства

Охранная и

пожарная

сигнализация

Технические

средства

наблюдения

Средства

контроля и

досмотра

52. Цели инженерной защиты

• Создание нарушителюмаксимальных трудностей для

проникновения на объект охраны

• Создание персоналу охраны

благоприятных условий для

обнаружения и задержания

нарушителя

• Изоляция вещественных ценностей и

носителей информации от

физического доступа

53. основные требования к охране

НЕПРЕРЫВНОСТЬ ОХРАНЫ ВО ВРЕМЕНИ ИПРОСТРАНСТВЕ

СКРЫТНОСТЬ ОХРАНЫ

ЭШЕЛОНИРОВАННОСТЬ (МНОГОРУБЕЖНОСТЬ) ОХРАНЫ

ДОСТОВЕРНОСТЬ И СВОЕВРЕМЕННОСТЬ

ТРЕВОЖНОЙ ИНФОРМАЦИИ

АДЕКВАТНОСТЬ УГРОЗАМ И ВОЗМОЖНОМУ УЩЕРБУ

54. Технические каналы утечки информации

55. Утечка информации

Утечкаинформации несанкционирован

ный процесс

переноса

информации от

источника к

злоумышленнику

56. Физический путь переноса информации от ее источника к несанкционированному получателю называется каналом утечки

57. Технический канал утечки включает в себя:

• Объект разведки• Техническое средство

перехвата

информации

• Физическую среду, в

которой

распространяется

информационный

сигнал

58. От многих источников могут распространяться несанкционированные сигналы с защищаемой информацией. Такие сигналы могут возникать случайн

От многих источников могутраспространяться

несанкционированные сигналы

с защищаемой информацией.

Такие сигналы могут возникать

случайно или создаваться

злоумышленниками. Эти

сигналы условно называются

опасными

59. «Опасными» являются не сами сигналы, а их параметры (амплитуда, частота, фаза, длительность, полярность и др., используемые для модуляции и к

«Опасными»являются не сами

сигналы, а их

параметры

(амплитуда, частота,

фаза, длительность,

полярность и др.,

используемые для

модуляции и

кодирования

60. В основе образования технических каналов утечки информации лежат физические принципы распространения, рассеяния и взаимного преобразова

В основе образованиятехнических каналов утечки

информации лежат

физические принципы

распространения, рассеяния

и взаимного преобразования

различных видов энергии

61. Электромагнитные каналы утечки информации

В качественосителей

используются

электрические,

магнитные и

электромагнитные

поля, а также

электрические токи,

распространяющие

ся в проводящих

средах

62. Акустические каналы утечки информации

Носителями информацииявляются механические

упругие акустические волны в

инфразвуковом (менее 16 Гц),

звуковом (16 Гц - 20 кГц) и

ультразвуковом (свыше 20 кГц)

диапазонах частот,

распространяющиеся в

атмосфере, воде и твердой

среде

63. Оптические каналы утечки информации

В качественосителей

используется

электромагнитное

поле в диапазоне

0.46-0.76 мкм

(видимый свет) и

0.76-13 мкм

(инфракрасное

излучение)

64. Материально-вещественные каналы утечки информации

Вещественные носителис защищаемой

информацией:

черновики документов,

использованная

копировальная бумага,

неисправные машинные

носители, бракованные

детали и узлы,

демаскирующие вещества, по которым можно

определить состав, структуру, свойства и

технологию получения новых материалов

65. Энергетика и диапазон побочных излучений случайным образом зависят от состава аппаратуры, ее расположения, режима работы и др.

66. Вокруг объекта информатизации определяется или устанавливается контролируемая зона (КЗ), в пределах которой может быть исключено присутс

Вокругобъекта

информатизации

определяется

или

устанавливается

контролируемая зона (КЗ), в пределах

которой

может

быть

исключено

присутствие

посторонних

лиц

и

транспортных средств.

67. Энергетическое скрытие - это уменьшение отношения сигнал/помеха за пределами контролируемой зоны объекта информатизации или канала связи

Энергетическое скрытие это уменьшениеотношения сигнал/помеха

за пределами

контролируемой зоны

объекта информатизации

или канала связи

68. Методы и средства энергетического скрытия носителей информации

• Экранирование аппаратуры, каналов связи, рабочих мест, помещений, пространственных объемов• Линейное и пространственное

зашумление

• Снижение энергетики «опасных»

сигналов

• Обнаружение и ликвидация

вторичных антенн

69. Способы защиты от утечки по техническим каналам

• Специальные измерения и вычисления пространственных зон утечки• Специальные лабораторные

исследования технических средств

обработки информации

• Конструктивная доработка аппаратуры

с целью снижения уровня побочного

излучения

• Поиск и ликвидация сосредоточенных

и распределенных «случайных» антенн

70. Обнаружение и нейтрализация специальных средств технической разведки

71. Основные постулаты защиты

• Субъектом нарушения является портативное средство технической разведки,перемещенное внутрь контролируемой

зоны объекта информатизации

• Защите подлежит информация на

энергетических носителях

• Средства защиты: контроль лиц, транспорта и грузов на пунктах пропуска,

систематический визуальный и

технический контроль, превентивные

действия по нейтрализации закладок

72. Использование большей части каналов утечки информации возможно лишь благодаря специ-альным техническим средствам

Использование большей частиканалов утечки информации

возможно лишь благодаря специальным техническим средствам

73. Перехват информации

Несанкционированныйпроцесс добывания

информации из

информационных

систем, каналов связи,

зон информационной

утечки с

использованием

специальных

технических средств

74. Средства перехвата информации

• Воздушный канал (диктофоны,специальные и направленные микрофоны,

акустические закладки)

• Вибрационный канал (стетоскопы)

• Электроакустический канал (аппаратура и

оборудование с «микрофонным» эффектом)

• Параметрический канал (радиоаппаратура)

• Телефонные каналы (подключения,

закладки)

• Компьютерные каналы (подключения,

закладки)

75. Способы (каналы) передачи перехваченной информации

• В виде магнитного носителя(кассета диктофона)

• По отдельной проводной линии

• По радиоканалу

• По инфракрасному каналу

• По промышленной электросети

• По телефонной линии

76. Методы борьбы с СТС

• Визуальный осмотр помещений,объектов, предметов интерьера

• Радиомониторинг подозрительных

радиосигналов

• Выявление скрытых полупроводниковых

элементов

• Выявление пустот, металлических

элементов

• Обнаружение диктофонов

• Выжигание закладок в проводных линиях

77. Защита компьютерных систем от вредоносных программ

• Объект защиты - компьютернаяинформация

• Нарушитель - вредоносная программа

или управляющее воздействие

• Методы - сканирование памяти на

предмет обнаружения известной

сигнатуры и мониторинг обращений к

ресурсам, дискам, файлам и

устройствам

78. Поскольку компьютер является программно управляемым устройством, основным видом доступа к хранимой и обрабатываемой на нем информации яв

Поскольку компьютер являетсяпрограммно управляемым

устройством, основным

видом доступа к хранимой и

обрабатываемой на нем

информации является

программный доступ,

позволяющий манипулировать

данными

79. Путем перехвата управления можно “заставить” компьютер выполнить действия против интересов его владельца (пользователя) информации

80. Способы управления компьютерной системой

• Внедрение и автономное исполнениеготовых программ

• Создание и запуск исполняемого кода

непосредственно на атакуемом

компьютере

• Ручное управление процессами с

помощью манипуляторов и клавиатуры

• Дистанционное (удаленное) управление

компьютером с использованием сетевых

протоколов и специальных клиентсерверных программ

81. Вредоносные программы

• Программы,предназначенные для

несанкционированного

копирования,

модификации,

блокирования и

уничтожения

компьютерной

информации

82. Методы защиты от вредоносного программного воздействия

• Защита целостностисертифицированных программ

• Антивирусная защита

(сканирование, мониторинг,

лечение)

• Защита от программных закладок

• Организационные формы защиты

от случайного запуска

83. Управление доступом к информации

84. Объекты идентификации и аутентификации

• Человек (пользователь, оператор)• Техническое средство

(персональный компьютер,

консоль, терминал)

• Документы (данные, сообщения)

• Компьютерные программы

• Машинные носители информации

• Информация, выводимая на

дисплей, табло

85. Проверка подлинности элементов компьютерной системы

• Прав пользователя• Персонального компьютера или

терминала

• Программы идентификации и

аутентификации

• Документа, с которым работает

пользователь

86. Объекты идентификации и аутентификации

87. Задачи идентификации - установить:

Задачи идентификации установить:• Имеет ли человек необходимые права

доступа к информации

• Действительно ли информация, вводимая

полномочным пользователем, будет

обработана доверенным устройством

• Принадлежат ли электронные документы

определенному доверенному лицу

(владельцу), не производилось ли их

намеренного или случайного искажения

• Не содержит ли компьютерная программа

посторонних вредоносных фрагментов

88. Система управления доступом

Носительпризнаковой

или

семантической

информации

Система

управления

доступом

Носитель

прав на

доступ или

проверку

доступа

89. Система управления доступом

Носительинформации

Датчик

(измерительный

преобразователь)

Программа

(алгоритм)

Устройство

считывания

Эталонная

величина

Устройство

обработки и

сравнения

«Свой»

«Чужой»

90. Процедура управления доступом должна заключаться в том, чтобы легальные пользователи имели максимально простой доступ, а нелегальные - ма

Процедура управлениядоступом должна

заключаться в том, чтобы

легальные пользователи

имели максимально простой

доступ, а нелегальные максимально сложный

91. Основные определения

• Санкционирование – процедураприсвоения пользователю персонального

идентификатора, регистрация его в

системе, задание для него прав доступа

(по времени и уровню полномочий)

• Авторизация – проверка полномочий

(времени и уровня доступа),

установленных в процессе

санкционирования

• Аутентификация – установление

подлинности идентифицированного

пользователя

92. Основные определения

• Идентификатор - некоторое уникальноеколичество информации, позволяющее

различать субъекты и объекты доступа

• Пароль - некоторое секретное количество

информации, известное пользователю и

парольной системе

• Учетная запись - совокупность

идентификатора и пароля

• Парольная система - аппаратнопрограммный комплекс, реализующий

идентификацию и аутентификацию

93. Способы подтверждения подлинности пользователя (аутентификации)

• Знание известной пользователю ипроверяющей стороне

информации

• Наличие у пользователя предмета

с индивидуальными свойствами

(ключ-замок)

• Индивидуальные личные

(биометрические) характеристики

пользователя

94. Способы идентификации данных

• Кодирование собнаружением ошибок

(контрольные суммы)

• Кодирование с

устранением

одиночных и

групповых ошибок

• Электронная цифровая

подпись

95. Способы проверки аппаратуры и каналов связи

• Использование протоколов приемапередачи с квитированием• Идентификация аппаратных узлов

удаленной информационной системы

на программном уровне

• Контроль за маршрутом сообщений в

ОТКС

• Использование виртуальных

защищенных каналов

• Процедуры «рукопожатий» и др.

96. Требования защиты при обмене сообщениями

• Установление подлинностиотправителя

• Установление подлинности

передаваемых данных

• Установление доставки данных

получателю

• Установление подлинности

доставленных данных

97. Семантическое сокрытие информации

СкремблированиеКриптография

Стеганография

98. Зашифрованные данные защищены настолько, насколько защищен ключ дешифрования

Зашифрованныеданные

защищены

настолько,

насколько

защищен ключ Если Вы оставили ключ

в дверях, их прочность

дешифрования уже не имеет никакого

значения

99. Обеспечение нормальных условий эксплуатации ИС и МНИ

• Объект защиты - вещественныеносители и ТСОИ

• Субъект угроз климатогеографические,

биологические, электромагнитные

факторы, стихийные бедствия

• Методы защиты - обеспечение нужного

режима эксплуатации, техническое

обслуживание, резервирование

информации

100. Внешние дестабилизирующие влияния

• Климатогеографические факторы(температура, влажность, атмосферное давление, осадки, ветровые

нагрузки, примеси в воздухе и др.)

• Биологические факторы (воздействия

грызунов, птиц, насекомых и др.)

• Электромагнитные воздействия

(грозовые разряды, магнитные бури,

блуждающие токи, промышленные

помехи и наводки

101. Внутренние дестабилизирующие влияния

• Старение и естественный износ электрорадиоэлементов, механических устройств(привода, позиционирования), рабочего

слоя носителей и др.

• Разрушительные программные процессы

• Квалификация персонала

(пользователей, программистов,

инженеров)

• Внутренние шумы, помехи,

самовозбуждения и др.

102. Стихийные и техногенные явления

• Внезапные отключенияэлектроэнергии, тепла

• Аварии водопровода и

канализации

• Наводнения, подъем

грунтовых вод

• Пожары

• Прочие факторы

103. Характерные особенности защиты от вредных условий эксплуатации

• Информационные угрозы в основномне являются злонамеренными и

умышленными

• Защите подлежат технические

устройства обработки информации и

машинные носители

• Основное направление - защита от

угроз целостности и доступности

104. Направления информационной защиты

• Резервирование компьютернойинформации

• Обеспечение нормальных условий

для эксплуатации АИС

• Обучение пользователей основам

технически грамотной эксплуатации

техники

• Проведение технического

обслуживания

105. Эффективная информационная защита требует персонала с весьма широким кругозором и глубокими знаниями

106. Предпочтение одних направлений информационной защиты другим равносильно укреплению стальной двери, висящей в картонной стене

107. Безопасность это не состояние, а непрекращаю-щийся процесс Брюс Шнайер

Безопасностьэто не

состояние, а

непрекращающийся процесс

Брюс Шнайер

Информатика

Информатика