Похожие презентации:

Основы безопасности

1.

Основы безопасностиВладимир Борисович

Лебедев

ТТИ ЮФУ

© 2010 кафедра САиТ

2.

Программа• Сетевые угрозы

• Методы атаки

• Политика безопасности

• Использование межсетевых экранов

3.

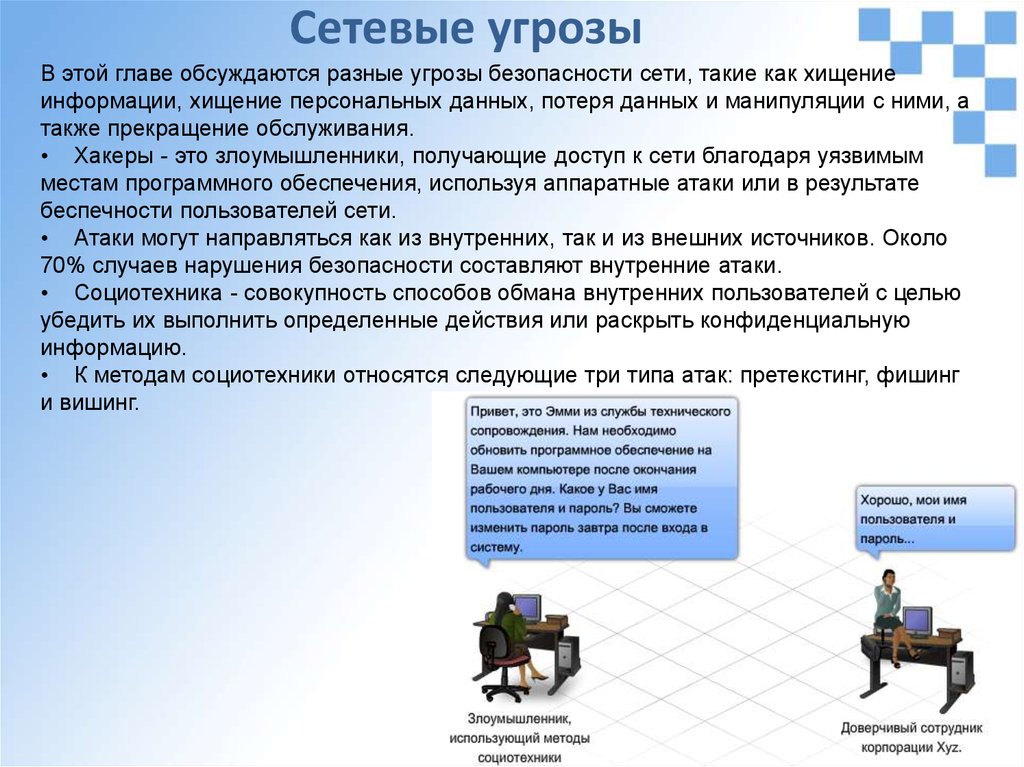

Сетевые угрозыВ этой главе обсуждаются разные угрозы безопасности сети, такие как хищение

информации, хищение персональных данных, потеря данных и манипуляции с ними, а

также прекращение обслуживания.

• Хакеры - это злоумышленники, получающие доступ к сети благодаря уязвимым

местам программного обеспечения, используя аппаратные атаки или в результате

беспечности пользователей сети.

• Атаки могут направляться как из внутренних, так и из внешних источников. Около

70% случаев нарушения безопасности составляют внутренние атаки.

• Социотехника - совокупность способов обмана внутренних пользователей с целью

убедить их выполнить определенные действия или раскрыть конфиденциальную

информацию.

• К методам социотехники относятся следующие три типа атак: претекстинг, фишинг

и вишинг.

4.

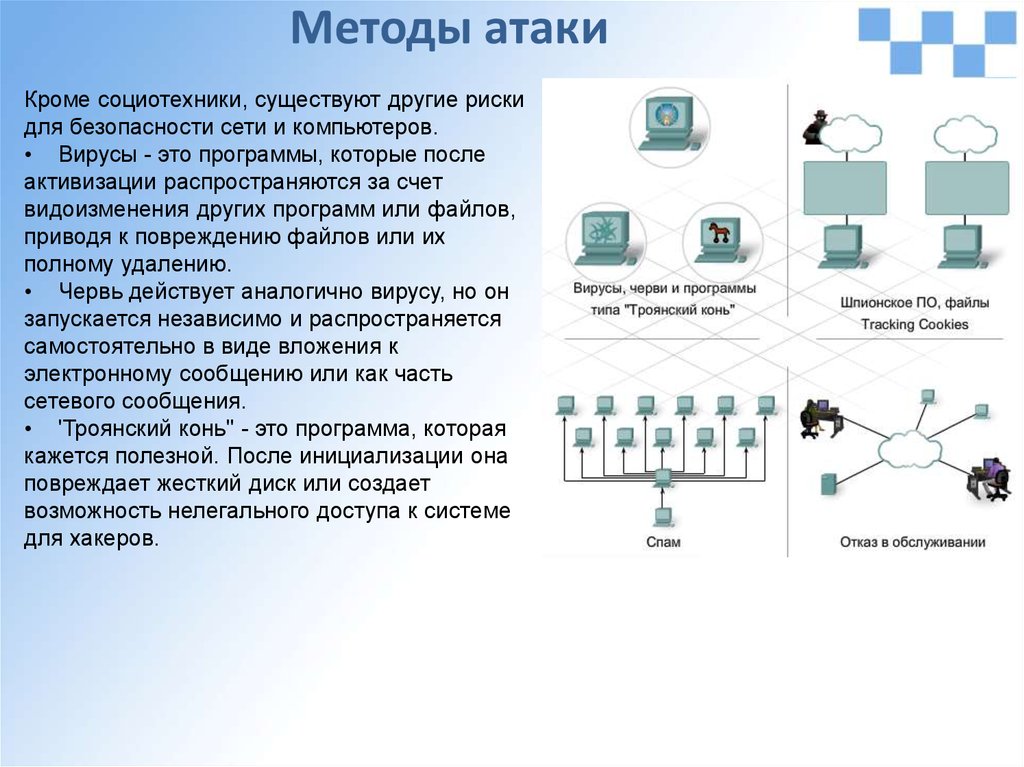

Методы атакиКроме социотехники, существуют другие риски

для безопасности сети и компьютеров.

• Вирусы - это программы, которые после

активизации распространяются за счет

видоизменения других программ или файлов,

приводя к повреждению файлов или их

полному удалению.

• Червь действует аналогично вирусу, но он

запускается независимо и распространяется

самостоятельно в виде вложения к

электронному сообщению или как часть

сетевого сообщения.

• 'Троянский конь" - это программа, которая

кажется полезной. После инициализации она

повреждает жесткий диск или создает

возможность нелегального доступа к системе

для хакеров.

5.

Политика безопасностиЭффективное обеспечение безопасности сети возможно в результате комбинации

продуктов и услуг в сочетании с детальной разработкой политик обеспечения

безопасности и желанием следовать этим правилам.

Политика обеспечения безопасности должна включать правила идентификации и

аутентификации, правила назначения паролей, правила допустимого использования,

правила получения удаленного доступа и правила поведения в аварийных ситуациях.

Для эффективности политики обеспечения безопасности все пользователи сети должны

поддерживать ее и следовать ей.

К инструментам и приложениям, используемым для обеспечения безопасности сети,

относятся:

Исправления и обновления для программного обеспечения;

• Средства защиты от вирусов;

• Средства защиты от шпионского ПО;

• Программы блокировки спама;

• Программы блокировки всплывающих окон;

• Межсетевые экраны;

использование последних версий программных приложений и обновление их с

использованием самых новых патчей безопасности и обновлений, позволяющих выявить

угрозу;

антивирусное программное обеспечение, установленное на каждый компьютер,

выявляет и удаляет известные вирусы, черви и программы типа "Троянский конь";

программное обеспечение для блокировки спама выявляет спам и помещает его в

специальную папку для мусора или удаляет его.

6.

Политика безопасности7.

Использование межсетевых экрановМежсетевой экран контролирует трафик между сетями и позволяет предотвратить

несанкционированный доступ.

В межсетевых экранах используются различные методы определения разрешенного и

запрещенного доступа к сети.

• Функция фильтрации пакетов позволяет контролировать доступ на основе IP- или

МАС-адресов.

• Функция фильтрации приложений / веб-узлов позволяет контролировать доступ на

основе приложений.

• Функция Statefull Packet Inspection (SPI) гарантирует, что входящие пакеты

являются допустимыми ответами от внутренних узлов. Функция SPI может распознать

и отсечь такие атаки, как отказ в обслуживании.

• DMZ - это участок сети, к которому имеют доступ как внутренние, так и внешние

пользователи.

• При невозможности обеспечить безопасность беспроводной точки доступа любой

пользователь, подсоединившийся через нее, считается частью внутренней сети и

находится под защитой межсетевого экрана.

• Методы анализа уязвимости системы (сканеры безопасности) помогают выявить

те области, которые могут подвергнуться атаке, и предлагают, какие шаги следует

предпринять.

8.

Вопросы&ОтветыОсновы безопасности

ТТИ ЮФУ

© 2010 кафедра САиТ

Информатика

Информатика