Похожие презентации:

Современные информационные технологии и кризис безопасности

1.

Методологические проблемыинформационной безопасности

Вступительная лекция. Часть 2.

Особенности современных

информационных технологий и кризис

безопасности

Профессор, д.т.н., П.Д. Зегжда

Санкт-Петербургский политехнический

университет Петра Великого

2.

Основные понятия.Причины кризиса

информационной безопасности

3. Раздел 1. Основные определения

34.

Информационная безопасность РФ –состояние

защищенности

ее

национальных

интересов

в

информационной сфере, определяющих

совокупность

сбалансированных

интересов

личности,

общества

и

государства

4

5.

Информационный процесс – это последовательностьдействий

по

получению,

сбору,

передаче,

преобразованию, обработке и хранению информации

с целью достижения некоторого промышленного или

исследовательского результата.

Входные данные процесса - информация, получаемая от

внешних структур или аналогичных систем.

Выход системы – информация в преобразованном виде

или результаты ее обработки, представленные в

требуемом формате для передачи другим системам

или хранение в стандартизованной базе данных

(знаний).

5

6.

Безопасное состояние системы – поддержаниеинформационного процесса в заданной

(регулируемой) зоне параметров отражения

вход-выход.

Для системы установлен ряд общих показателей

качества (производительность, пропускная

способность,

максимальное

количество

обрабатываемой информации, устойчивость к

внешним воздействиям и т.д.).

6

7.

КонфиденциальностьПри выполнении своих функций (роли) каждый

пользователь имеет доступ только к информации той

категории, которая определена его полномочиями и

одновременно не имеет доступа к информации других

категорий.

Взаимоотношения пользователя в виде субъектов ,

порождаемых на графе системы и объектов ,

представляющих информацию заданной категории,

образуют алгебру , определяемую моделью политики

безопасности.

Реализация

требований

политики

безопасности ограничивает связи на графе и задает

множество допустимых маршрутов, а значит множество

безопасных состояний системы.

7

8.

ДоступностьОпределена

возможностью

реализации

информационного процесса с выполнением всех

требуемых характеристик при условии:

сохранения

значений

параметров

информационного

процесса

в

диапазоне,

установленном для заданной системы;

отражения

негативных

или

разрушающих

воздействий в пределах установленных угроз или

заданного уровня риска.

8

9.

Целостность• Способность системы обеспечивать неизменность

информационных активов, эффективность систем

защиты и сохранение значений показателей

информационного процесса в условиях случайного

и/или целенаправленного воздействия или искажения.

• Данные определения могут быть формализованы с

использованием предложенной графовой модели

<S, G>.

9

10.

Безопасностьинформационной

технологии – особый вид управления

технической

системой,

обеспечивающий преобразование входвыход

в

заданном

диапазоне

параметров в условиях внешнего

деструктивного

воздействия,

направленного

на

изменение

логической и технической структуры IT.

10

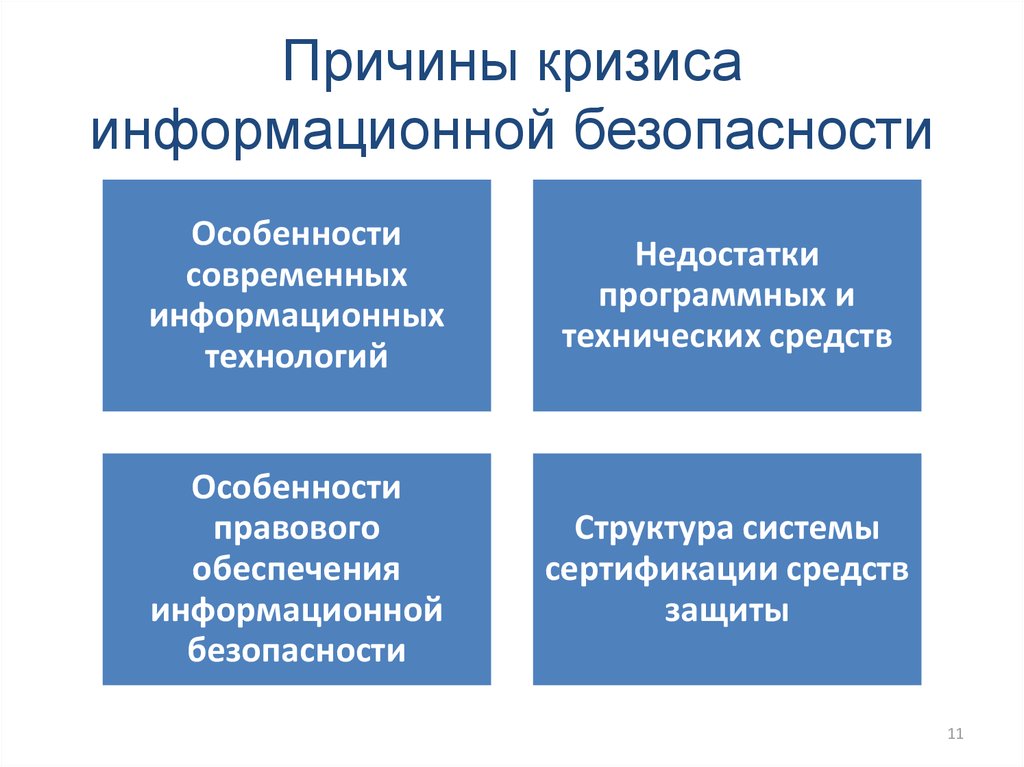

11. Причины кризиса информационной безопасности

Особенностисовременных

информационных

технологий

Недостатки

программных и

технических средств

Особенности

правового

обеспечения

информационной

безопасности

Структура системы

сертификации средств

защиты

11

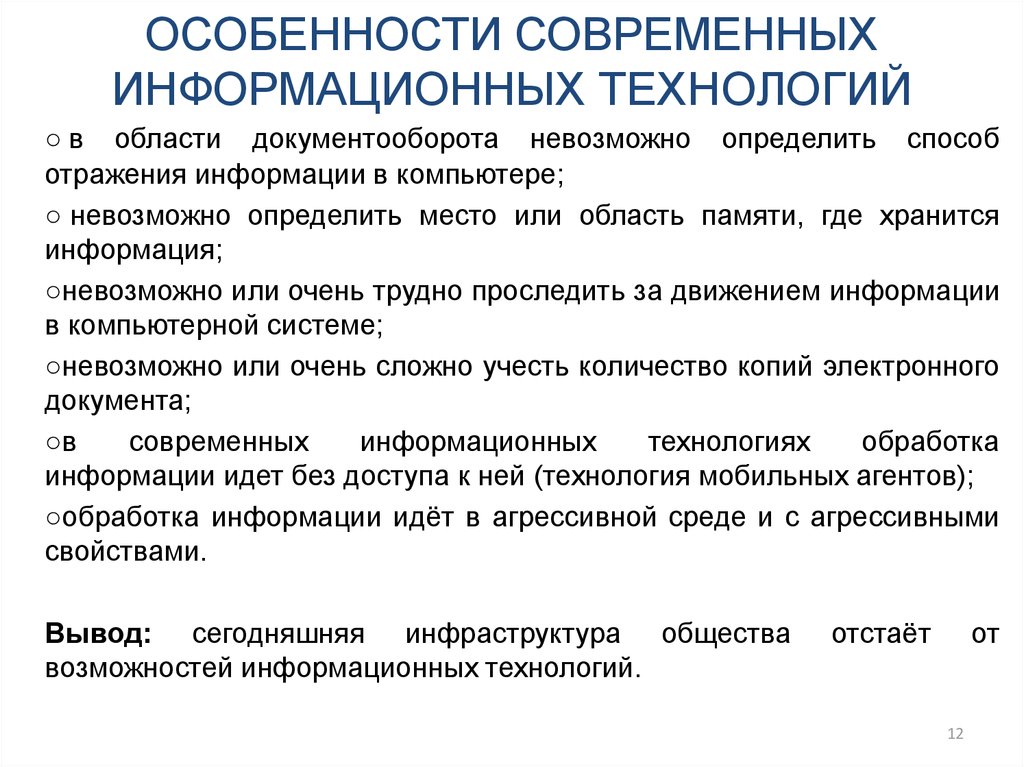

12. ОСОБЕННОСТИ СОВРЕМЕННЫХ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ

○ в области документооборота невозможно определить способотражения информации в компьютере;

○ невозможно определить место или область памяти, где хранится

информация;

○невозможно или очень трудно проследить за движением информации

в компьютерной системе;

○невозможно или очень сложно учесть количество копий электронного

документа;

○в

современных

информационных

технологиях

обработка

информации идет без доступа к ней (технология мобильных агентов);

○обработка информации идёт в агрессивной среде и с агрессивными

свойствами.

Вывод: сегодняшняя инфраструктура общества

возможностей информационных технологий.

отстаёт

от

12

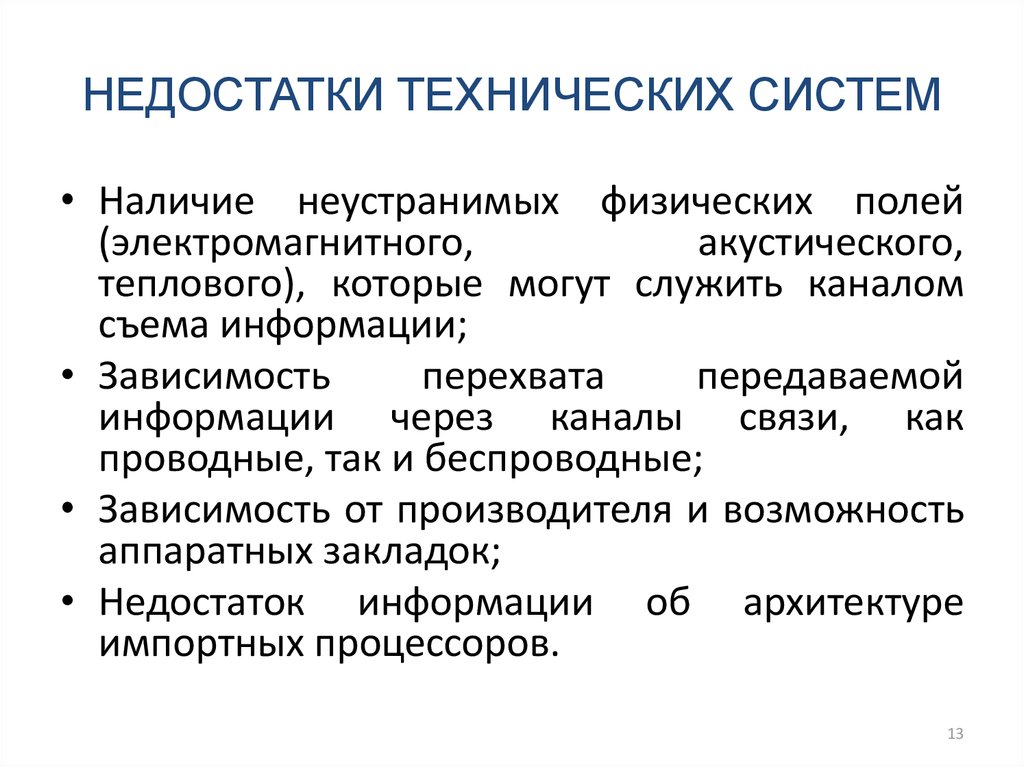

13. НЕДОСТАТКИ ТЕХНИЧЕСКИХ СИСТЕМ

• Наличие неустранимых физических полей(электромагнитного,

акустического,

теплового), которые могут служить каналом

съема информации;

• Зависимость

перехвата

передаваемой

информации через каналы связи, как

проводные, так и беспроводные;

• Зависимость от производителя и возможность

аппаратных закладок;

• Недостаток информации об архитектуре

импортных процессоров.

13

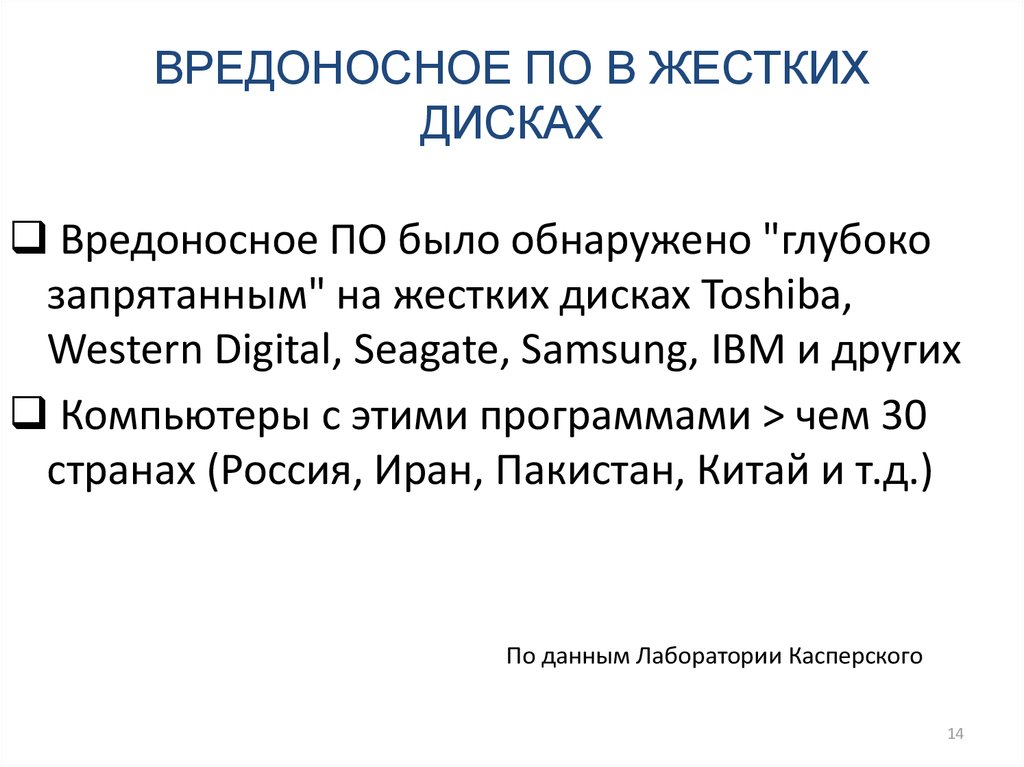

14. ВРЕДОНОСНОЕ ПО В ЖЕСТКИХ ДИСКАХ

Вредоносное ПО было обнаружено "глубокозапрятанным" на жестких дисках Toshiba,

Western Digital, Seagate, Samsung, IBM и других

Компьютеры с этими программами > чем 30

странах (Россия, Иран, Пакистан, Китай и т.д.)

По данным Лаборатории Касперского

14

15.

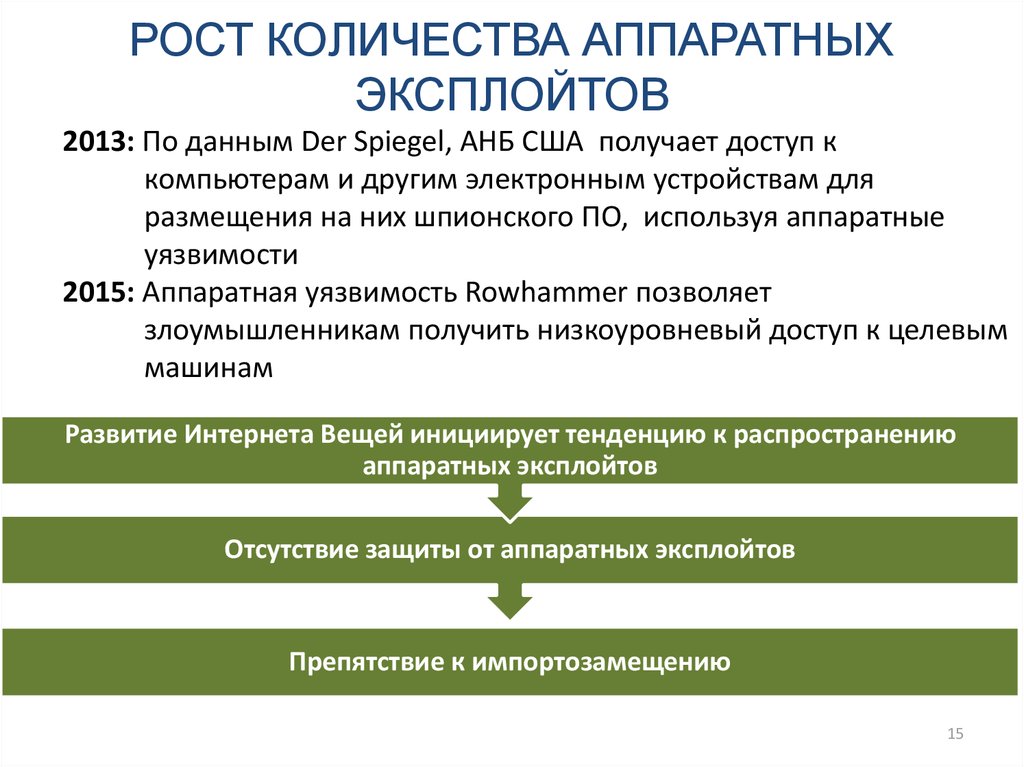

РОСТ КОЛИЧЕСТВА АППАРАТНЫХЭКСПЛОЙТОВ

2013: По данным Der Spiegel, АНБ США получает доступ к

компьютерам и другим электронным устройствам для

размещения на них шпионского ПО, используя аппаратные

уязвимости

2015: Аппаратная уязвимость Rowhammer позволяет

злоумышленникам получить низкоуровневый доступ к целевым

машинам

Развитие Интернета Вещей инициирует тенденцию к распространению

аппаратных эксплойтов

Отсутствие защиты от аппаратных эксплойтов

Препятствие к импортозамещению

15

16.

Особенности современныхпрограммных платформ

17. ИСТОРИЯ СОЗДАНИЯ ВИРУСОВ

1949 г. - Джон фон Нейман читает серию лекций«Теория и организация сложных автоматов» (теория

самовоспроизводящихся автоматов).

1961 - игра Darwin, в которой несколько ассемблерных

программ, названных «организмами», загружались в

память компьютера и «сражались» за ресурсы.

1983 - Фред Коэн написал демонстрационный вирус

для VAX 11/750 под управлением Unix.

1983 г. Тьюринговская лекция Кена Томпсона

1987 первые вирусы для IBM PC – Brain,

Иерусалимский вирус

17

18. ИЗ ЛЕКЦИИ ТОМПСОНА

Нельзя доверять программам, написанным не вами самими.Никакой объем верификации исходного текста и исследований

не защитит вас от использования ненадежного (untrusted) кода.

По мере того как уровень языка, на котором написана

программа, снижается, находить эти ошибки становится все

труднее и труднее. "Хорошо продуманную" (well installed)

ошибку в микрокоде найти почти невозможно.

компилятор может быть модифицирован так, чтобы при

компиляции добавлять в скомпилированный код трояна, при

этом изменения исходного кода компилятора будет

невозможно обнаружить...

18

19. ИСТОРИЯ СОЗДАНИЯ ВИРУСОВ

1988 – червь Морриса (первый червь)1991 – Tequila (первый полиморфный вирус )

1992 - Вирус Michelangelo (вирус с активацией по дате)

1994 - эпидемия OneHalf (полиморфный файловозагрузочный компьютерный вирус).

1995 – первый макровирус

1998 – эпидемия Win95.CIH, первый вирус для Java

1999 – червь Мелисса (заметная эпидемия)

2000 – червь I love YOU (10 млрд $)

19

20. ЧЕРВЬ МОРРИСА

• в течение короткого промежутка времени парализовал работумногих хостов сети Internet.

• распространял свои копии по сети Internet, получая

привилегированные права доступа на хостах сети за счет

использования уязвимостей в операционной системе.

• уязвимая версия программы Sendmail (нарушение безопасности

было связано с использованием нестандартной команды)

• программа Fingerd (в ней содержалась ошибка переполнения

буфера).

• Для поражения систем червь использовал уязвимость команд

rexec и rsh, а также неверно выбранные пользовательские пароли.

20

21. ИСТОРИЯ СОЗДАНИЯ ВИРУСОВ

2001 - многовекторный червь Nimda (различных способов,включая бэкдоры, оставленные червями Code Red II и

Sadmind), червь Code Red (IIS), червь Ramen (Linux)

2003 - червь SQL Slammer (уязвимости в Microsoft SQL

Server), Blaster (DoS-атака на сервер обновления ОС

Windows), Sobig (ресурсы, открытые для коллективного

доступа в локальных сетях)

2004 - червь Mydoom, червь Sasser

2007 - ZeuS - троянский конь, ворует денежные средства

пользователя, Storm формирует Сеть, которая в сентябре

достигла размера от 1 до 10 миллионов компьютеров.

21

22. ИСТОРИЯ СОЗДАНИЯ ВИРУСОВ

2010 - Stuxnet (удалось проникнуть вкомпьютеры иранской атомной станции в

Бушере)

2011 - Duqu — компьютерный червь (похож

на Stuxnet)

2012 – Flame, Маади, Гаусс (похож на Stuxnet

и Duqu)

22

23. FLAME

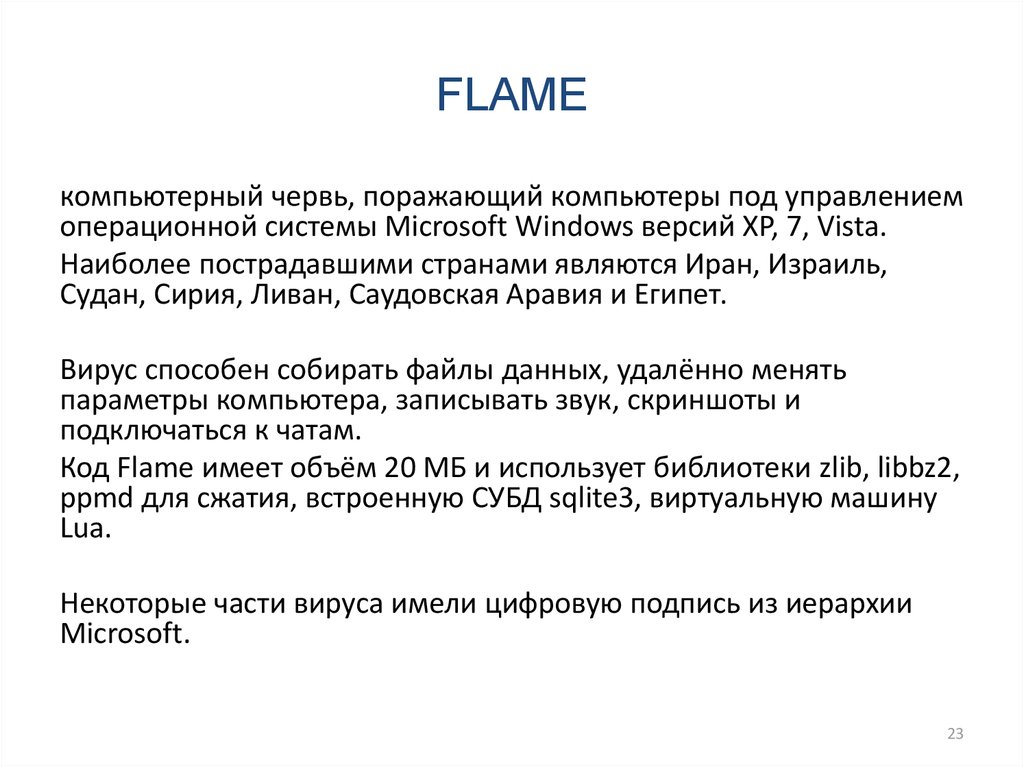

компьютерный червь, поражающий компьютеры под управлениемоперационной системы Microsoft Windows версий XP, 7, Vista.

Наиболее пострадавшими странами являются Иран, Израиль,

Судан, Сирия, Ливан, Саудовская Аравия и Египет.

Вирус способен собирать файлы данных, удалённо менять

параметры компьютера, записывать звук, скриншоты и

подключаться к чатам.

Код Flame имеет объём 20 МБ и использует библиотеки zlib, libbz2,

ppmd для сжатия, встроенную СУБД sqlite3, виртуальную машину

Lua.

Некоторые части вируса имели цифровую подпись из иерархии

Microsoft.

23

24. ОТЛИЧИТЕЛЬНЫЕ ОСОБЕННОСТИ КОМПЬЮТЕРНЫХ ВИРУСОВ

1) Невозможность формального отделения вирусов от полезныхпрограмм.

2) Основные свойства вирусов:

а) саморазмножение;

б) отражение и анализ среды;

в) самосохранение, маскировка дают основание для

биологических аналогий.

3) Наличие средств автоматической генерации вирусов.

4) Наличие сайтов, содержащих вирусы и средства взлома.

5) Использование Internet как средства бесконтрольного

распространения программ.

24

25. ОСНОВНЫЕ ФАКТОРЫ, ПРЕДОПРЕДЕЛИВШИЕ СУЩЕСТВОВАНИЕ ВРЕДОНОСНЫХ ПРОГРАММ (РПС)

1)2)

3)

4)

5)

Невозможность отделить исполняемый код от данных в компьютере

фоннеймановской архитектуры. Поэтому всегда имеется возможность вместе с

данными внести в компьютерную систему исполняемый код, выполнение которого в

последствии непредсказуемо.

Невозможно указать формальные признаки, по которым РПС отличается от

пользовательской программы. Многие пользовательские программы совершают

действия сканирования или разрушения других программ,

например,

дизассемблеры, анализаторы трафика в распределённых сетях, системы

сканирования защиты).

Наличие во всех сложных программных комплексах встроенных отладчиков. Вызов

такого отладчика позволяет нарушителю отключить системы защиты, полностью

разрушить систему или изменить права доступа.

Большинство сложных программных систем содержат встроенные интерпретаторы

других языков (машинных). Фактически это приводит к тому, что внутри

вычислительной системы строится другая вычислительная система. Защита должна

быть на всех уровнях.

Наличие уязвимостей и ошибок, т.е. непредсказуемых свойств программной

системы.

25

26. ТИПЫ РПС

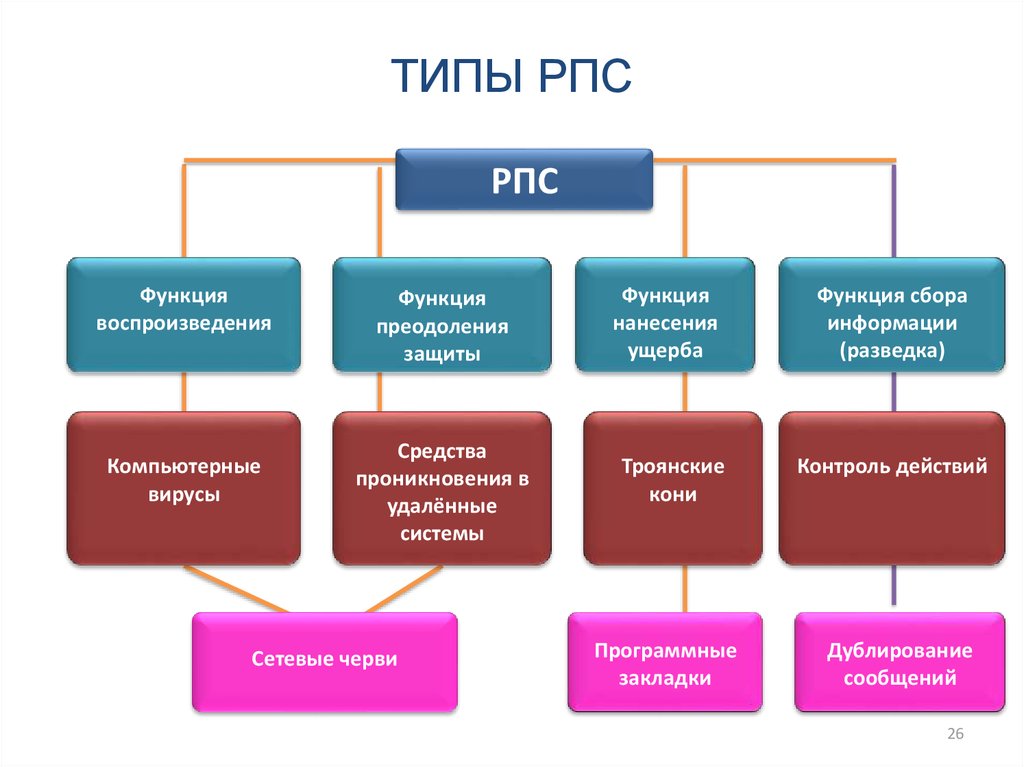

РПСФункция

воспроизведения

Компьютерные

вирусы

Функция

преодоления

защиты

Средства

проникновения в

удалённые

системы

Сетевые черви

Функция

нанесения

ущерба

Троянские

кони

Программные

закладки

Функция сбора

информации

(разведка)

Контроль действий

Дублирование

сообщений

26

27. КЛАССЫ ОБЪЕКТНО-КОНЦЕПТУАЛЬНОЙ МОДЕЛИ ВС И РПС И ОТНОШЕНИЯ МЕЖДУ НИМИ

РесурсыДанные

Алгоритмы

Программы

РПС

Троянские кони

Наблюдатели

Прикладные

Вирусы

Системные

Утилиты

Средства защиты

Программы-взломщики

ОБОЗНАЧЕНИЯ:

- отношения наследования

- отношения исследования

- отношения включения

- отношения заражения

- отношения нелегитимного доступа

- отношения«взлома»

27

28. ТЕНДЕНЦИИ РАЗВИТИЯ ВРЕДОНОСНОГО ПО

1. Формирование теневой отрасли хакерских услуг (Hacking as a Service).2. Объектами целенаправленных атак становятся государственные

учреждения и компании, имеющие стратегическое значение.

3. Рост доли мобильных устройств –участников масштабных бот-сетей

создает потенциал для нелинейного роста бот-сетей за счет

физического перемещения мобильных устройств между различными

сетями.

4. Новые объекты воздействия – широкий класс устройств , составляющих

Internet of Things

5. Использование вредоносным ПО функциональных возможностей

публичных Интернет –сервисов для повышения надежности своей

работы.

28

29. ТЕНДЕНЦИИ РАЗВИТИЯ ВРЕДОНОСНОГО ПО [продолжение]

6. ВПО становится всё более интеллектуальным, превращается вадаптивную систему.

7. Усиливается способность ВПО к самосохранению и защите.

8. Разработка новых механизмов распространения ВПО (соц. инженерия).

9. Возможности вредоносного ПО опережают возможности защиты.

10. Осуществление целевых атак на основе разработки ВПО для

выбранных объектов.

11. Использование ВПО для достижения социальных, технических,

военных и политических целей (перенос конфликтов в инфосферу).

29

30.

ОТЛИЧИТЕЛЬНЫЕ ОСОБЕННОСТИ РПС1. Невозможность гарантированности обнаружения и

идентификации.

2. Использование Internet как среды распространения.

3. Скрытность существования и анонимность рассылки.

4. Возможность автоматизации генерации вирусов.

5. Наличие

уязвимостей

–

предпосылка

для

существования РПС.

6. РПС – средство ведения информационной войны в

киберпространстве.

7. Свойства РПС:

саморазмножение;

анализ среды окружения;

самомаскирование, полиморфоризм

биологические аналогии

30

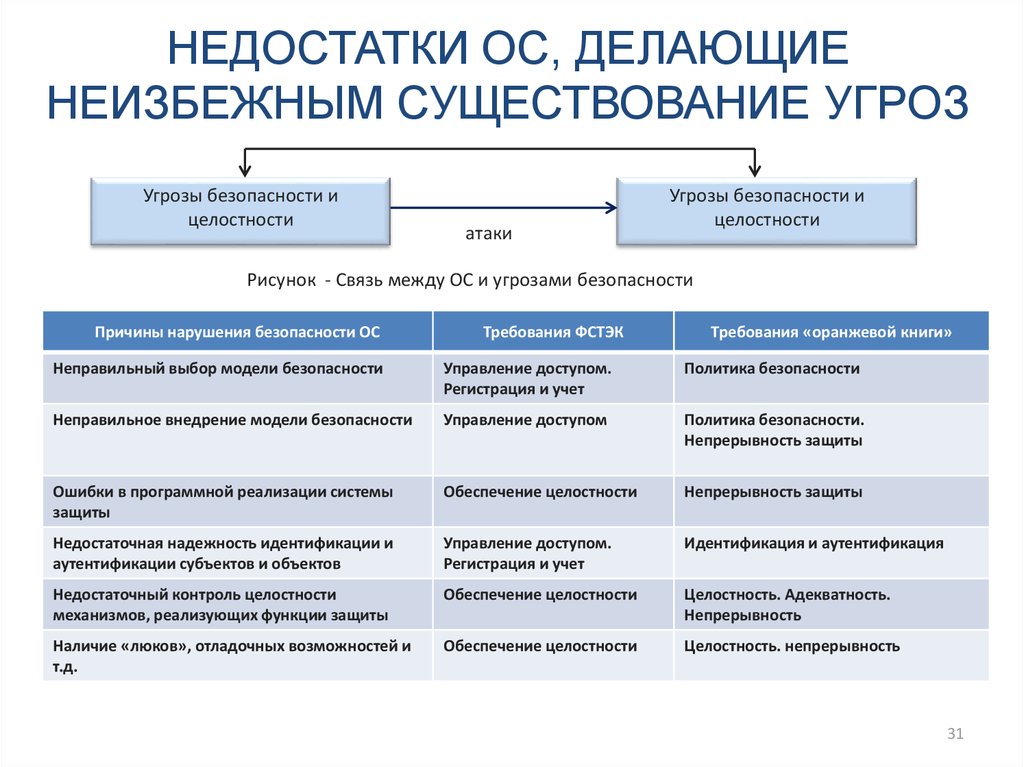

31. НЕДОСТАТКИ ОС, ДЕЛАЮЩИЕ НЕИЗБЕЖНЫМ СУЩЕСТВОВАНИЕ УГРОЗ

Угрозы безопасности ицелостности

атаки

Угрозы безопасности и

целостности

Рисунок - Связь между ОС и угрозами безопасности

Причины нарушения безопасности ОС

Требования ФСТЭК

Требования «оранжевой книги»

Неправильный выбор модели безопасности

Управление доступом.

Регистрация и учет

Политика безопасности

Неправильное внедрение модели безопасности

Управление доступом

Политика безопасности.

Непрерывность защиты

Ошибки в программной реализации системы

защиты

Обеспечение целостности

Непрерывность защиты

Недостаточная надежность идентификации и

аутентификации субъектов и объектов

Управление доступом.

Регистрация и учет

Идентификация и аутентификация

Недостаточный контроль целостности

механизмов, реализующих функции защиты

Обеспечение целостности

Целостность. Адекватность.

Непрерывность

Наличие «люков», отладочных возможностей и

т.д.

Обеспечение целостности

Целостность. непрерывность

31

32. СОДЕРЖАНИЕ ПОДГОТОВКИ

Приобретение знаний, умений, навыков, позволяющих:- обнаруживать и анализировать вредоносное ПО, изучать

механизмы атак и воздействий;

- проектировать, создавать, испытывать и применять

средства защиты и обеспечение требуемого уровня

безопасности информационно-телекоммуникационных

систем;

- анализировать уровень безопасности информационнотелекоммуникационных систем, управлять

информационной безопасностью;

-развивать теоретические основы ИБ систем обработки

информации, создавать новые принципы систем защиты и

управления ИБ;

- принимать участие в проведении НИР и ОКР по

исследованию и разработке средств защиты и управления

ИБ.

32

33. СОДЕРЖАНИЕ КУРСА

Основные понятия информационной безопасности.Современное состояние ИБ. Причины кризиса ИБ.

Угрозы ИБ, классификация нарушителей, атаки, модели атак,

систематизация видов вредоносного кода, функции защиты.

IV. Критерии оценки ИБ. Документы ФСТЭК, нападение критерии,

единые критерии, сертификация и аттестация.

V. Принципы создания защищенных систем. Роль защищенных

ОС, общий процесс проектирования и жизненный цикл

защищенных ИС.

VI. Защита распределенных систем и безопасность Internet.

Классификация атак, методы обнаружения аномалий,

вторжений, атак.

VII. Методы анализа безопасности ПО, контрольно-испытательные

методы, логико-аналитические. Общая модель анализа. Поиск

уязвимостей.

VIII. Понятие кибербезопасности, новые виды кибератак, понятие

киберпространство. Связь ИБ и кибербезопасности.

33

I.

II.

III.

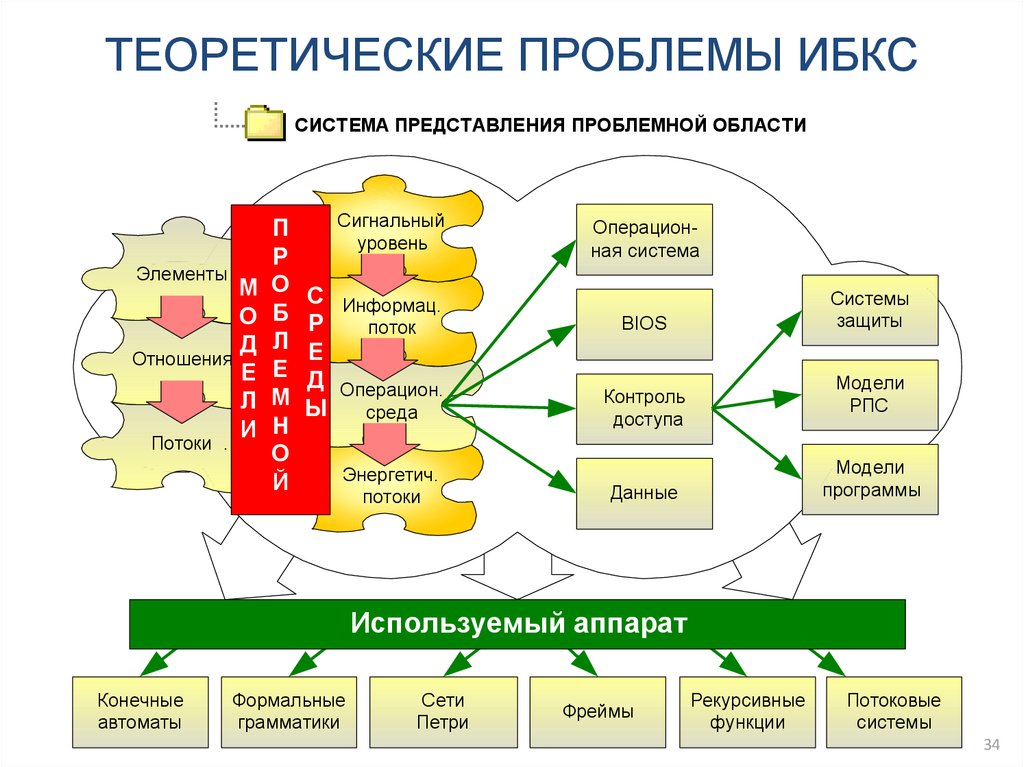

34.

ТЕОРЕТИЧЕСКИЕ ПРОБЛЕМЫ ИБКССИСТЕМА ПРЕДСТАВЛЕНИЯ ПРОБЛЕМНОЙ ОБЛАСТИ

Элементы .

М

О

Д

Отношения .

Е

Л

И

Потоки .

П

Р

О

Б

Л

Е

М

Н

О

Й

Сигнальный

уровень

С

Р

Е

Д

Ы

Операционная система

Информац.

поток

BIOS

Операцион.

среда

Контроль

доступа

Энергетич.

потоки

Системы

защиты

Модели

РПС

Модели

программы

Данные

Используемый аппарат

Конечные

автоматы

Формальные

грамматики

Сети

Петри

Фреймы

Рекурсивные

функции

Потоковые

системы

34

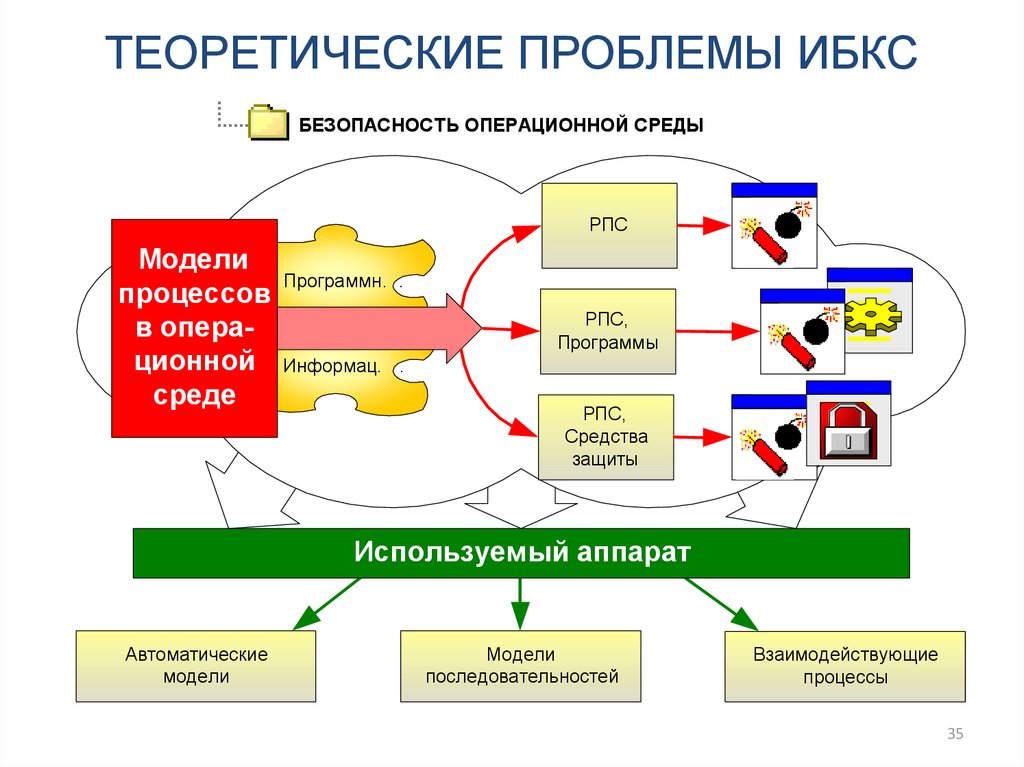

35.

ТЕОРЕТИЧЕСКИЕ ПРОБЛЕМЫ ИБКСБЕЗОПАСНОСТЬ ОПЕРАЦИОННОЙ СРЕДЫ

РПС

Модели

процессов

в операционной

среде

Программн. .

РПС,

Программы

Информац. .

РПС,

Средства

защиты

Используемый аппарат

Автоматические

модели

Модели

последовательностей

Взаимодействующие

процессы

35

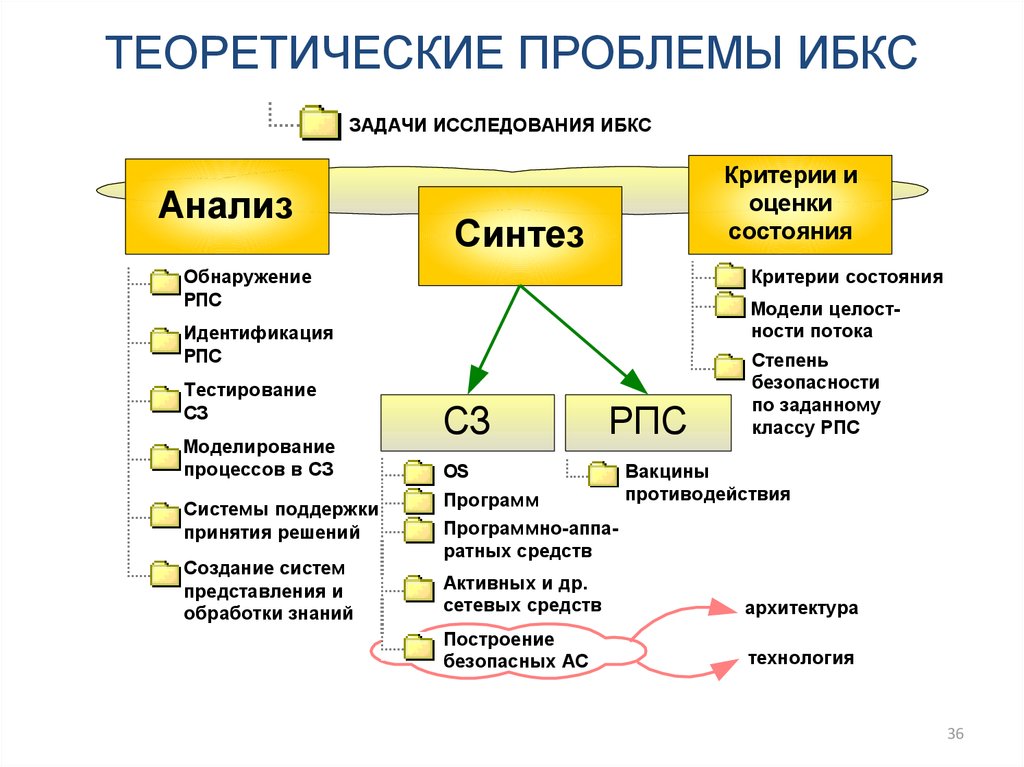

36.

ТЕОРЕТИЧЕСКИЕ ПРОБЛЕМЫ ИБКСЗАДАЧИ ИССЛЕДОВАНИЯ ИБКС

Анализ

Критерии и

оценки

состояния

Синтез

Обнаружение

РПС

Критерии состояния

Модели целостности потока

Идентификация

РПС

Тестирование

СЗ

Моделирование

процессов в СЗ

Системы поддержки

принятия решений

Создание систем

представления и

обработки знаний

СЗ

РПС

OS

Программ

Программно-аппаратных средств

Степень

безопасности

по заданному

классу РПС

Вакцины

противодействия

Активных и др.

сетевых средств

архитектура

Построение

безопасных АС

технология

36

37.

Легче переносить терпеливо то, что нам не дано исправить.Квинт Гораций Флакк

37

![ТЕНДЕНЦИИ РАЗВИТИЯ ВРЕДОНОСНОГО ПО [продолжение] ТЕНДЕНЦИИ РАЗВИТИЯ ВРЕДОНОСНОГО ПО [продолжение]](https://cf.ppt-online.org/files1/slide/q/QmvObWniy7j3kNHze06hoI4D9FdgZslw2YfxPaqtE8/slide-28.jpg)

Информатика

Информатика