Похожие презентации:

Проблемы обеспечения информационной безопасности телекоммуникационных сетей при реализации проекта «Цифровая железная дорога»

1. Петербургский государственный университет путей сообщения Императора Александра I

Кафедра «Электрическая связь»Проблемы обеспечения

информационной безопасности

телекоммуникационных сетей при

реализации проекта «Цифровая

железная дорога»

Лектор:

д.в.н., проф. Привалов А.А.

Санкт-Петербург

2019

2. Рассматриваемые вопросы:

2Рассматриваемые вопросы:

1. Составляющие информационной безопасности ТКС.

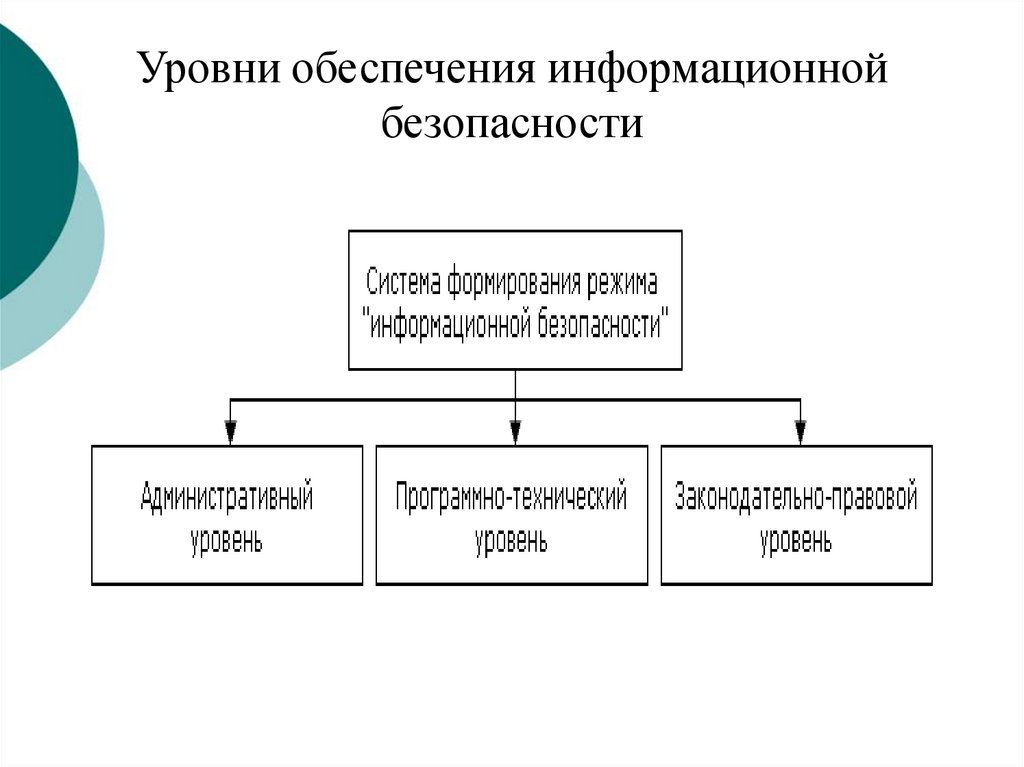

2. Уровни формирования режима информационной

безопасности.

3. Классификация угроз "информационной безопасности.

4. Особенности обеспечения информационной

безопасности в телекоммуникационных сетях при

реализации проекта «Цифровая железная дорога».

3. Основные угрозы кибербезопасности ТКС по взглядам АНБ США

4Основные угрозы кибербезопасности ТКС по взглядам

АНБ США

- внедрение программного обеспечения для слежки и

шпионажа;

- сбор информации на целевой системе;

- скрытый канал связи для передачи команд и данных между

аппаратными и программными закладками;

- анализ трафика телекоммуникационной сети;

- активные атаки на Wi-Fi сети;

- сбор данных о беспроводных сетях;

- программный НСД к серверам;

- внедрение сетевых закладок;

- удаленный доступ к целевому компьютеру;

- перехват и запись данных, передаваемых в GSM-сетях;

- поиск и анализ сотовых сетей, отслеживание расположения

целевого сотового телефона;

- прослушивание и перехват передаваемых данных,

проведение атак на мобильные телефоны стандарта GSM;

- перехват голоса и данных;

- Управление сервисами и передача данных посредством

SMS;

- полный доступ к целевому сотовому телефону;

- перехват и обработка сигналов от целевого монитора и т.д.

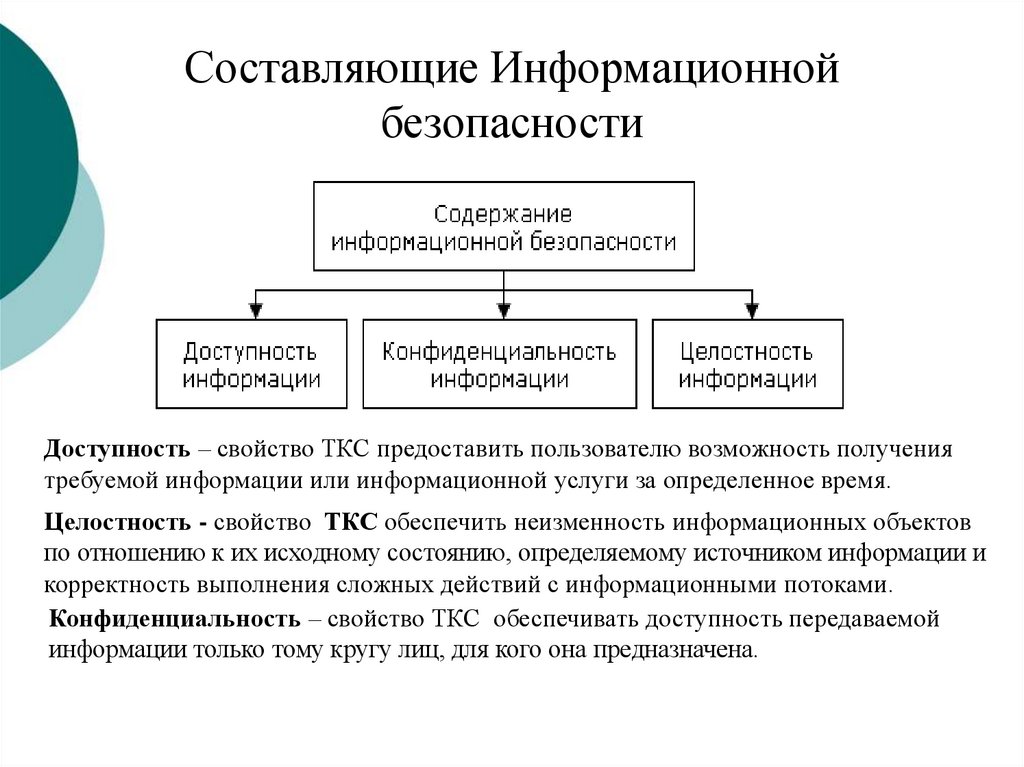

4. Составляющие Информационной безопасности

Доступность – свойство ТКС предоставить пользователю возможность получениятребуемой информации или информационной услуги за определенное время.

Целостность - свойство ТКС обеспечить неизменность информационных объектов

по отношению к их исходному состоянию, определяемому источником информации и

корректность выполнения сложных действий с информационными потоками.

Конфиденциальность – свойство ТКС обеспечивать доступность передаваемой

информации только тому кругу лиц, для кого она предназначена.

5. Уровни обеспечения информационной безопасности

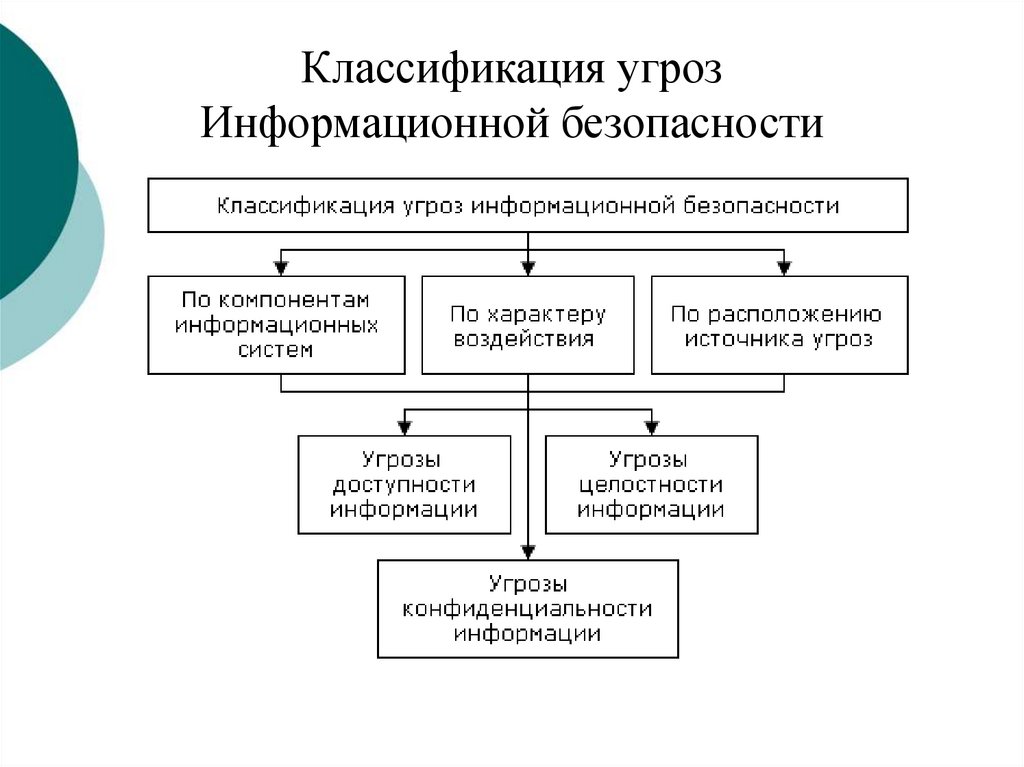

6. Классификация угроз Информационной безопасности

7. Классы угроз Информационной безопасности

Угрозы информационной безопасности классифицируются:• по составляющим информационной безопасности (доступность,

целостность, конфиденциальность), против которых, в первую

очередь, направлены угрозы;

• по компонентам информационных систем, на которые угрозы

нацелены (данные, программы, аппаратура, персонал);

• по характеру воздействия (случайные или преднамеренные,

действия природного или техногенного характера);

• по расположению источника угроз (внутри или вне

рассматриваемой информационной системы).

8. Особенности обеспечения Информационной безопасности ТКС ЦЖД

1. Основной особенностью любой сетевой системы является то, что ее компонентыраспределены в пространстве и связь между ними физически осуществляется при

помощи сетевых соединений (коаксиальный кабель, витая пара, оптоволокно и т. п.)

и программно – при помощи механизма сообщений.

2. Все управляющие сообщения и данные, пересылаемые между объектами

распределенной ТКС, передаются по сетевым соединениям в виде пакетов обмена.

3. Удаленная угроза – потенциально возможное информационное разрушающее

воздействие на распределенную телекоммуникационную сеть, осуществляемая

программно по каналам связи.

4. Цели сетевой безопасности могут меняться в зависимости от ситуации, но основные

цели обычно связаны с обеспечением составляющих информационной

безопасности.

5. Особенности телекоммуникационных сетей и, в первую очередь, глобальных,

предопределяет необходимость использования специфических методов и средств

защиты, таких как аутентификация в открытых сетях, защита подключений к

внешним сетям, защита потоков данных между клиентами и серверами и др.

9. Литература:

3Литература:

1.

2.

3.

4.

5.

6.

7.

Галатенко В. А. Основы информационной безопасности. – М:

Интернет-Университет Информационных Технологий – ИНТУИТ.РУ,

2003.

Щербаков А. Ю. Введение в теорию и практику компьютерной

безопасности. – М.: Издательство Молгачева С. В., 2001.

Олифер В. Г., Олифер Н. А. Компьютерные сети. Принципы,

технологии, протоколы. – СПб: Питер, 2000.

Новиков Ю. В., Кондратенко С. В. Локальные сети: архитектура,

алгоритмы, проектирование. – М.: ЭКОМ, 2001.

Карпов Е.А., Котенко И.В., Котухов М.М., Марков А.С., Парр Г.А.,

Рунеев А.Ю. Законодательно-правовое и организационнотехническое обеспечение информационной безопасности

автоматизированных систем и информационно-вычислительных

сетей: Под ред. И.В.Котенко. – СПб.: ВУС, 2000.

Спортак Марк, Паппас Френк. Компьютерные сети и сетевые

технологии. – М.: ТИД "ДС", 2002.

www.jetinfo.ru.

Информатика

Информатика Электроника

Электроника Промышленность

Промышленность