Похожие презентации:

Алгоритм Е91 (EPR)

1.

Назад к историиАлгоритм Е91 (EPR)

• Второе название протокола – EPR, так как он основан на парадоксе

Эйнштейна-Подольски-Розенберга.

• В протоколе предлагается использовать пары фотонов, рождающихся в

антисимметричных поляризационных состояниях. Перехват одного из

фотонов пары не приносит Еве никакой информации, но является для

Алисы и Боба сигналом о том, что их разговор подслушивается.

• Эффект EPR возникает, когда сферически симметричный атом излучает

два фотона в противоположных направлениях в сторону двух

наблюдателей. Фотоны излучаются с неопределенной поляризацией, но

в силу симметрии их поляризации всегда противоположны.

Принцип работы:

Отправитель генерирует некоторое количество EPR фотонных пар. Один фотон из

каждой пары он оставляет для себя, второй посылает своему партнеру. При получении

отправителем значения поляризации 1, его партнер зарегистрирует значение 0 и

наоборот. Ясно, что таким образом партнеры всякий раз, когда требуется, могут получить

идентичные псевдослучайные кодовые последовательности.

1

2.

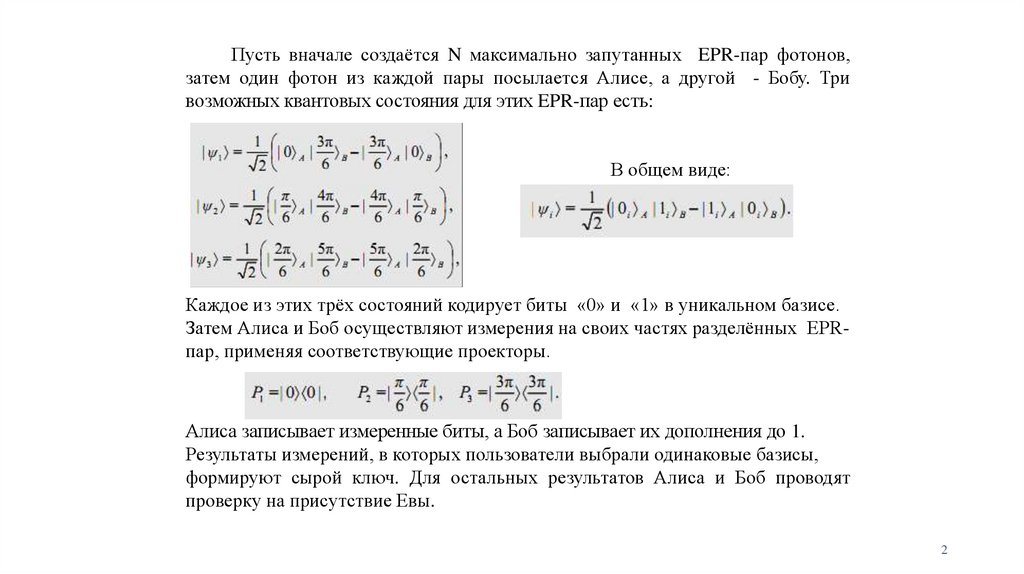

Пусть вначале создаётся N максимально запутанных EPR-пар фотонов,затем один фотон из каждой пары посылается Алисе, а другой - Бобу. Три

возможных квантовых состояния для этих EPR-пар есть:

В общем виде:

Каждое из этих трёх состояний кодирует биты «0» и «1» в уникальном базисе.

Затем Алиса и Боб осуществляют измерения на своих частях разделённых EPRпар, применяя соответствующие проекторы.

Алиса записывает измеренные биты, а Боб записывает их дополнения до 1.

Результаты измерений, в которых пользователи выбрали одинаковые базисы,

формируют сырой ключ. Для остальных результатов Алиса и Боб проводят

проверку на присутствие Евы.

2

3.

Типовые структуры квантовых системраспределения ключей

В системах квантовой

криптографии в настоящее

время применяют три

вида кодирования

квантовых состояний:

Поляризационное

Фазовое

Кодирование временными

сдвигами.

3

4.

Структура системы с поляризационнымкодированием

• работает по протоколу BB84

• Вместо использования четырёх лазеров станцией Алиса и двух

поляризационных светоделительных призм станцией Боб, возможно также

применение активных поляризационных модуляторов, таких как ячейки

Поккеля

4

5.

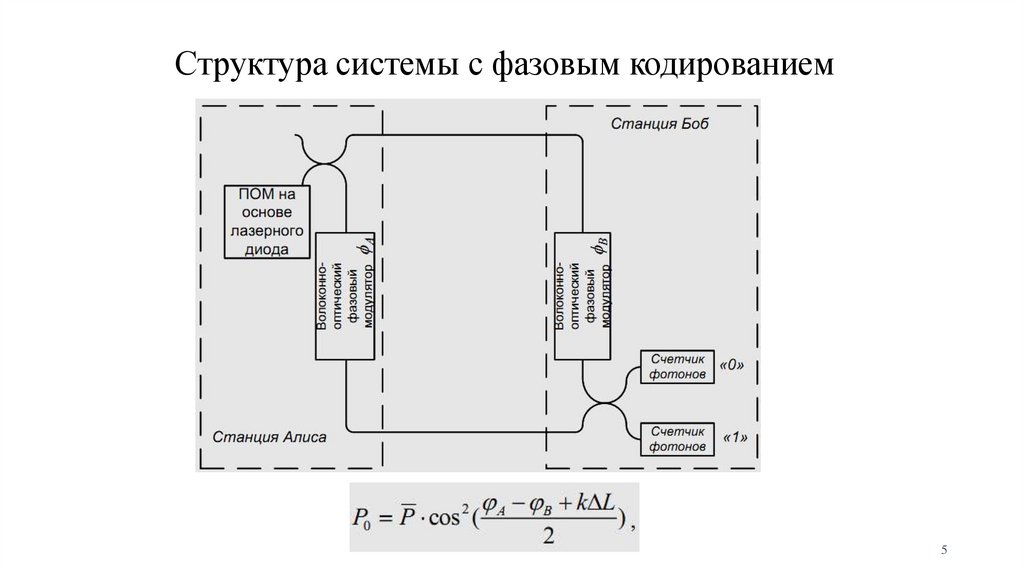

Структура системы с фазовым кодированием5

6.

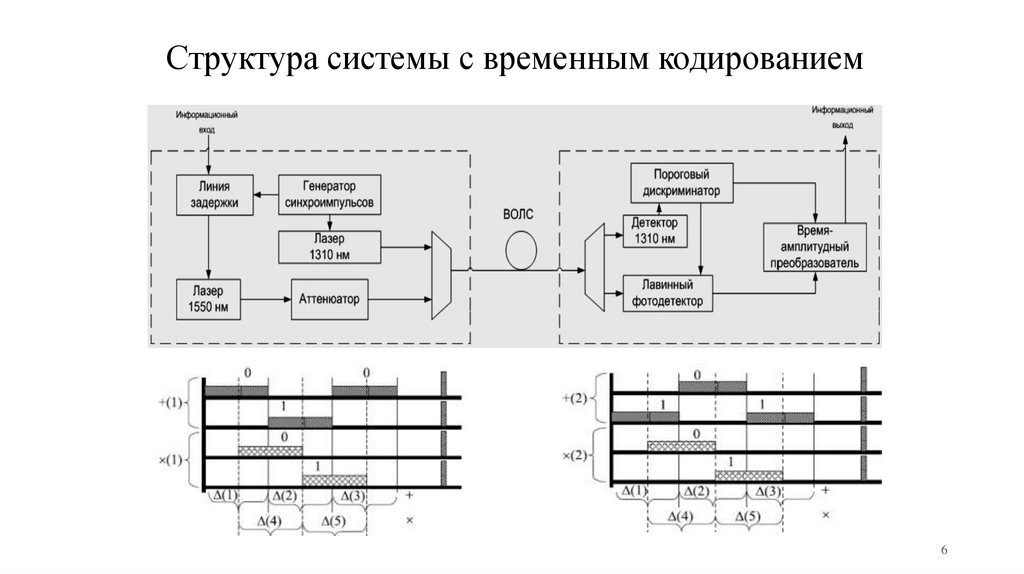

Структура системы с временным кодированием6

7.

Схема реализации однонаправленногоканала с квантовым шифрованием

Ячейки Покеля служат для

импульсной вариации

поляризации потока

квантов передатчиком и

для анализа импульсов

поляризации приемником.

В качестве канала передачи

данных может

использоваться оптическое

волокно.

Кальцитовая призма

расщепляет пучок на два

фотодетектора (ФЭУ),

измеряющие две

ортогональные

составляющие

поляризации.

В качестве первичного

источника света можно

использовать лазер.

На практике применялась

дли реализации протокола

B92

7

8.

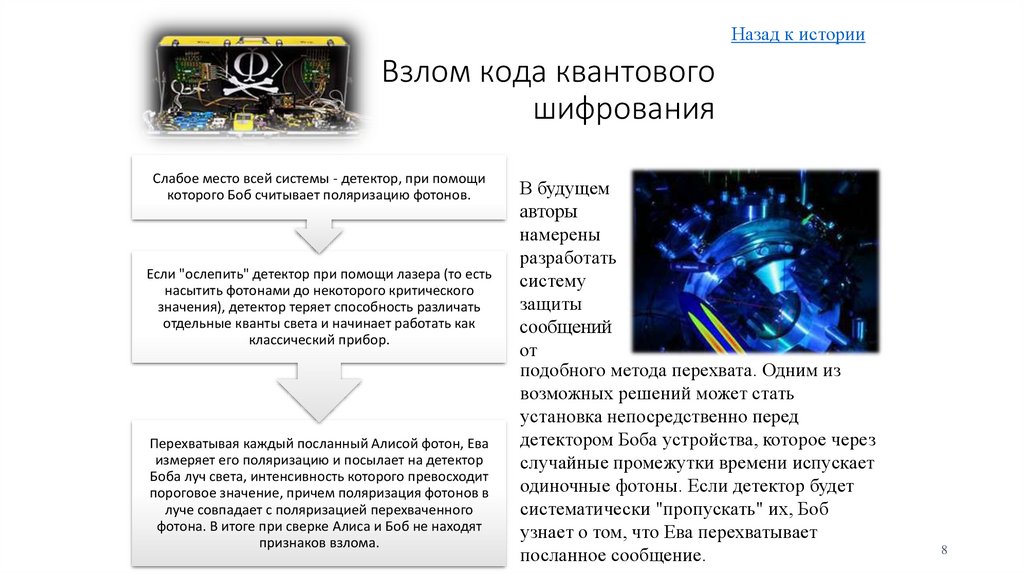

Назад к историиВзлом кода квантового

шифрования

Слабое место всей системы - детектор, при помощи

которого Боб считывает поляризацию фотонов.

Если "ослепить" детектор при помощи лазера (то есть

насытить фотонами до некоторого критического

значения), детектор теряет способность различать

отдельные кванты света и начинает работать как

классический прибор.

Перехватывая каждый посланный Алисой фотон, Ева

измеряет его поляризацию и посылает на детектор

Боба луч света, интенсивность которого превосходит

пороговое значение, причем поляризация фотонов в

луче совпадает с поляризацией перехваченного

фотона. В итоге при сверке Алиса и Боб не находят

признаков взлома.

В будущем

авторы

намерены

разработать

систему

защиты

сообщений

от

подобного метода перехвата. Одним из

возможных решений может стать

установка непосредственно перед

детектором Боба устройства, которое через

случайные промежутки времени испускает

одиночные фотоны. Если детектор будет

систематически "пропускать" их, Боб

узнает о том, что Ева перехватывает

посланное сообщение.

8

9.

Тенденции развития квантовойкриптографии

Совершенствование

элементной базы систем

квантовой криптографии

Изучение влияние неидеальности

характеристик компонентов на

условия несанкционированного

съёма информации

Разработка в ближайшем

будущем промышленных

образцов однофотонных

источников излучения

Создание источников

оптического излучения нового

класса, позволяющих

формировать спутанные

фотонные пары.

Разработка однофотонных

лавинных фотодиодов с

большими коэффициентами

умножения и малым уровнем

собственных шумов

исследование влияния

параметров подсистемы

синхронизации на качественные

характеристики систем

квантового распределения

ключей

9

10.

Кто такие Алиса, Боб и Ева?• Имена Элис (Алиса), Боб и Ева в криптографии и компьютерной

безопасности являются стандартными обозначениями для

отправителя, получателя и перехватчика сообщений

соответственно. Обычно они используются вместо буквенной

нотации A, B и E.

• Ева по-английски пишется как Eve, что намекает на слово

eavesdropper (подслушивающий).

• Такие обозначения были впервые введены Роном Ривестом в

1978 году в статье, описывающей криптосистему RSA

(технический отчет, опубликованный в 1977 году, не содержит

этих имен).

• Антона, Бориса и Зиновия, последний выступает в роли

злоумышленника.

10

Математика

Математика Физика

Физика