Похожие презентации:

Квантовая криптография

1.

Квантовая криптография2.

Свет3.

Интерференция4.

Фотоны5.

Фотон• Фотон – это бесмассовая частица (не имеет массы

покоя), не имеющая электрического заряда, он

может существовать только передвигаясь со

скоростью света. В квантовой электродинамике

фотон относится к калибровочным бозонам

(частицы, имеющие целый спин). Простыми

словами – он является переносчиком

фундаментального электромагнитного поля.

Несмотря на это, полная энергия фотона

рассчитывается в зависимости от частоты

колебаний. Самые низко энергетические частицы

имеют маленькую частоту (например,

радиоволны), и высоко энергетические – большую

частоту (рентгеновское и гамма излучение). Данная

зависимость, соответственно, обратно

пропорциональна длине волны.

6.

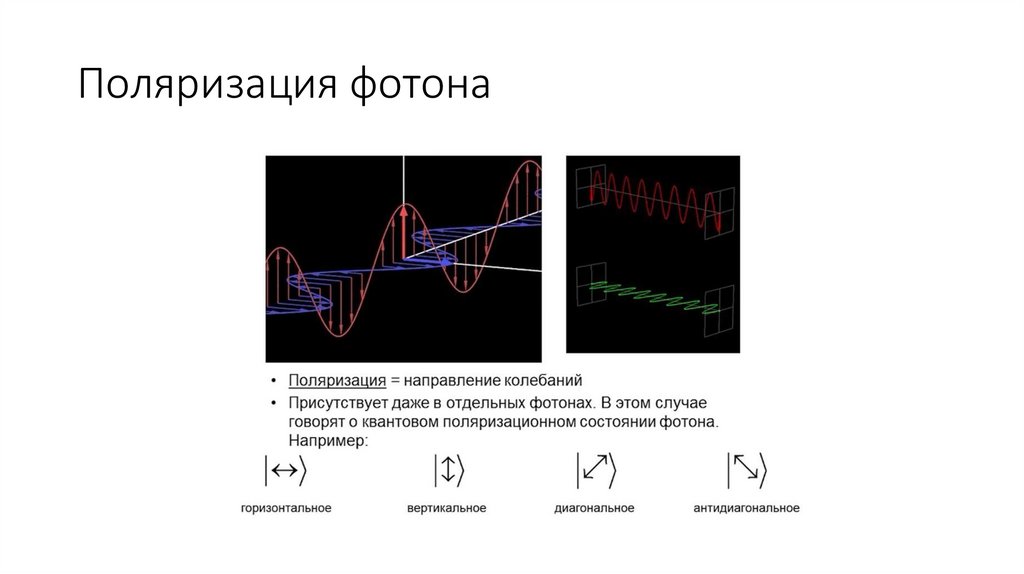

Поляризация фотона7.

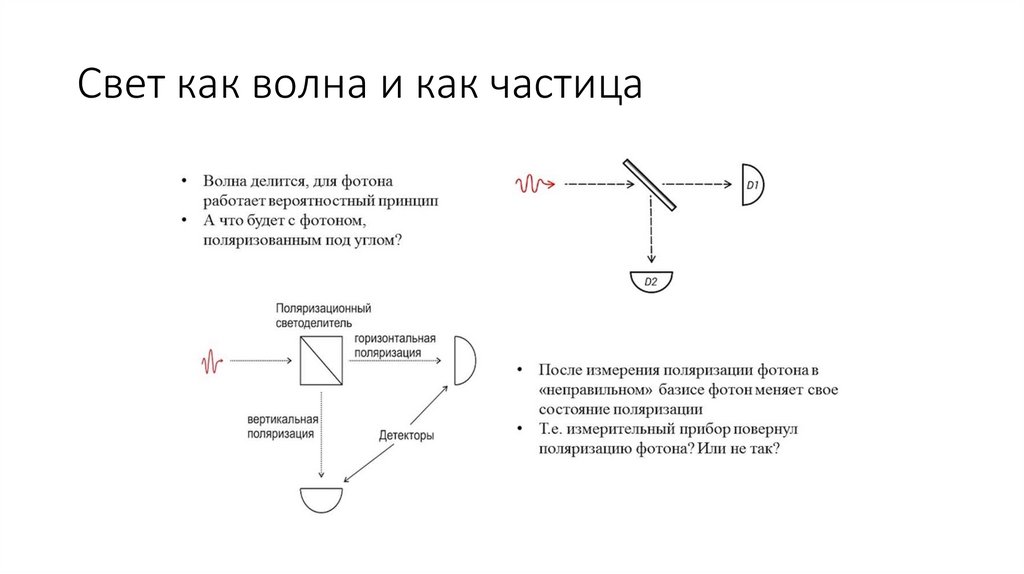

Свет как волна и как частица8.

Квантовая суперпозиция9.

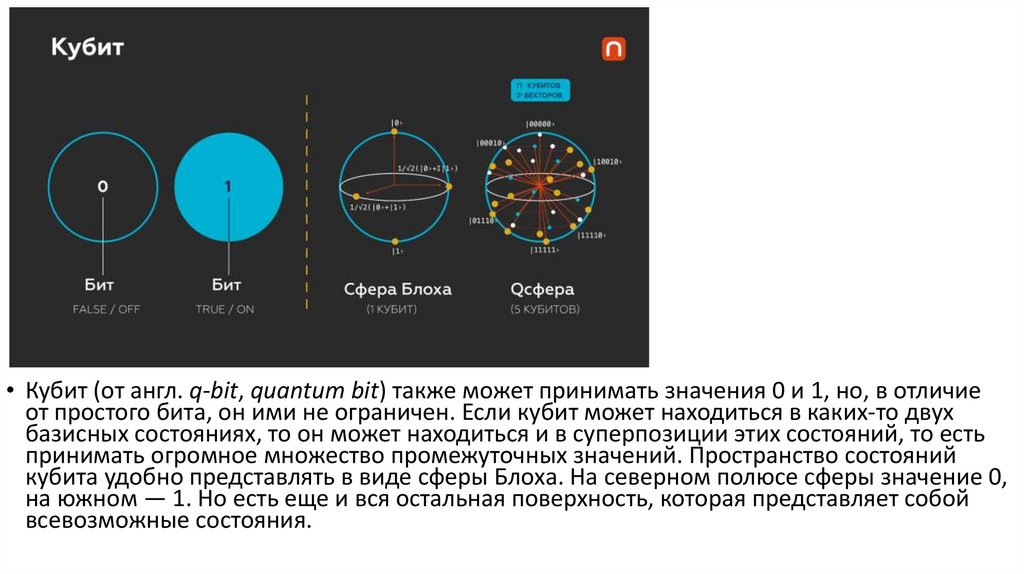

• Кубит (от англ. q-bit, quantum bit) также может принимать значения 0 и 1, но, в отличиеот простого бита, он ими не ограничен. Если кубит может находиться в каких-то двух

базисных состояниях, то он может находиться и в суперпозиции этих состояний, то есть

принимать огромное множество промежуточных значений. Пространство состояний

кубита удобно представлять в виде сферы Блоха. На северном полюсе сферы значение 0,

на южном — 1. Но есть еще и вся остальная поверхность, которая представляет собой

всевозможные состояния.

10.

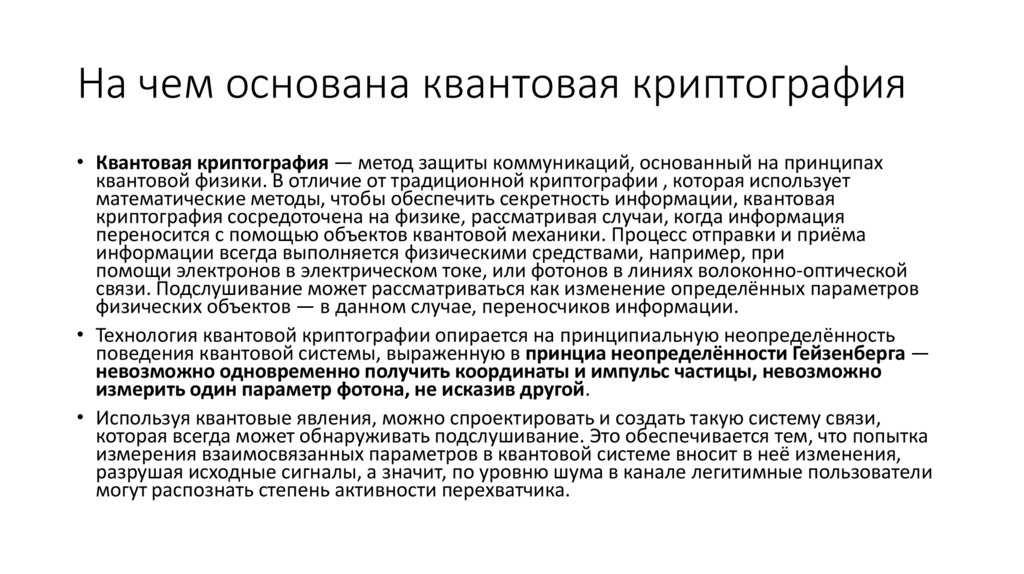

На чем основана квантовая криптография• Квантовая криптография — метод защиты коммуникаций, основанный на принципах

квантовой физики. В отличие от традиционной криптографии , которая использует

математические методы, чтобы обеспечить секретность информации, квантовая

криптография сосредоточена на физике, рассматривая случаи, когда информация

переносится с помощью объектов квантовой механики. Процесс отправки и приёма

информации всегда выполняется физическими средствами, например, при

помощи электронов в электрическом токе, или фотонов в линиях волоконно-оптической

связи. Подслушивание может рассматриваться как изменение определённых параметров

физических объектов — в данном случае, переносчиков информации.

• Технология квантовой криптографии опирается на принципиальную неопределённость

поведения квантовой системы, выраженную в принциа неопределённости Гейзенберга —

невозможно одновременно получить координаты и импульс частицы, невозможно

измерить один параметр фотона, не исказив другой.

• Используя квантовые явления, можно спроектировать и создать такую систему связи,

которая всегда может обнаруживать подслушивание. Это обеспечивается тем, что попытка

измерения взаимосвязанных параметров в квантовой системе вносит в неё изменения,

разрушая исходные сигналы, а значит, по уровню шума в канале легитимные пользователи

могут распознать степень активности перехватчика.

11.

Зачем квантовое шифрование?12.

Зачем квантовое шифрование?• Принципиальное отличие квантового шифрования заключается

в том, что это первая в истории человечества система

распределения ключей, для которой есть строгое математическое

доказательство того, что она не взламывается — даже со всеми

неограниченными вычислительными мощностями

и технологиями, которые не запрещены законом физики.

13.

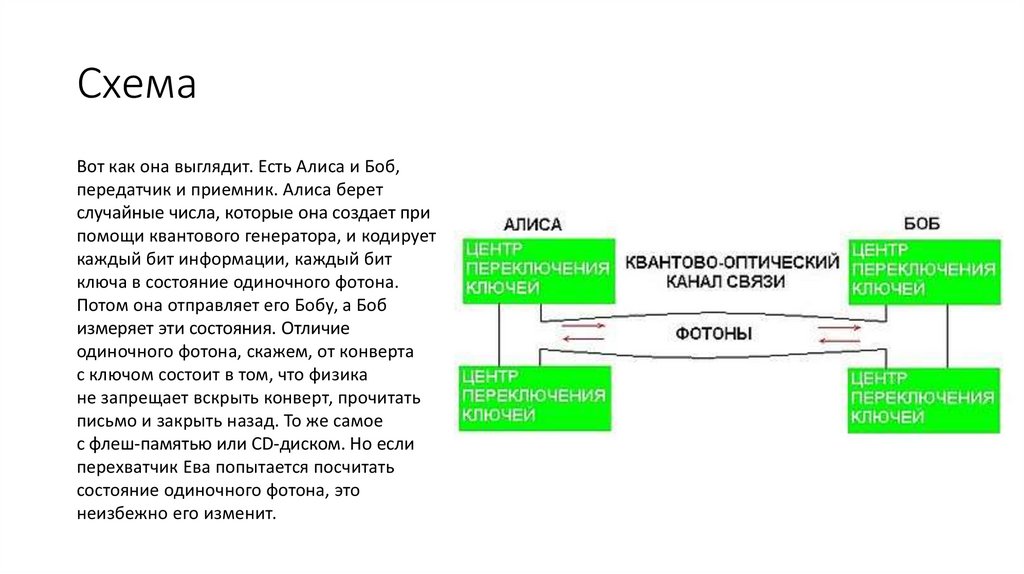

СхемаВот как она выглядит. Есть Алиса и Боб,

передатчик и приемник. Алиса берет

случайные числа, которые она создает при

помощи квантового генератора, и кодирует

каждый бит информации, каждый бит

ключа в состояние одиночного фотона.

Потом она отправляет его Бобу, а Боб

измеряет эти состояния. Отличие

одиночного фотона, скажем, от конверта

с ключом состоит в том, что физика

не запрещает вскрыть конверт, прочитать

письмо и закрыть назад. То же самое

с флеш-памятью или CD-диском. Но если

перехватчик Ева попытается посчитать

состояние одиночного фотона, это

неизбежно его изменит.

14.

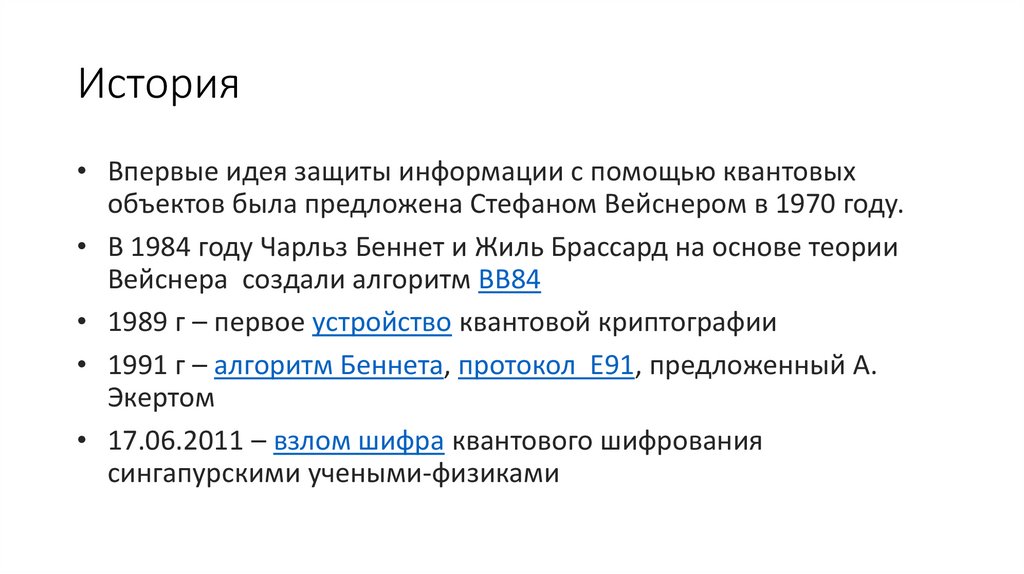

История• Впервые идея защиты информации с помощью квантовых

объектов была предложена Стефаном Вейснером в 1970 году.

• В 1984 году Чарльз Беннет и Жиль Брассард на основе теории

Вейснера создали алгоритм BB84

• 1989 г – первое устройство квантовой криптографии

• 1991 г – алгоритм Беннета, протокол E91, предложенный А.

Экертом

• 17.06.2011 – взлом шифра квантового шифрования

сингапурскими учеными-физиками

15.

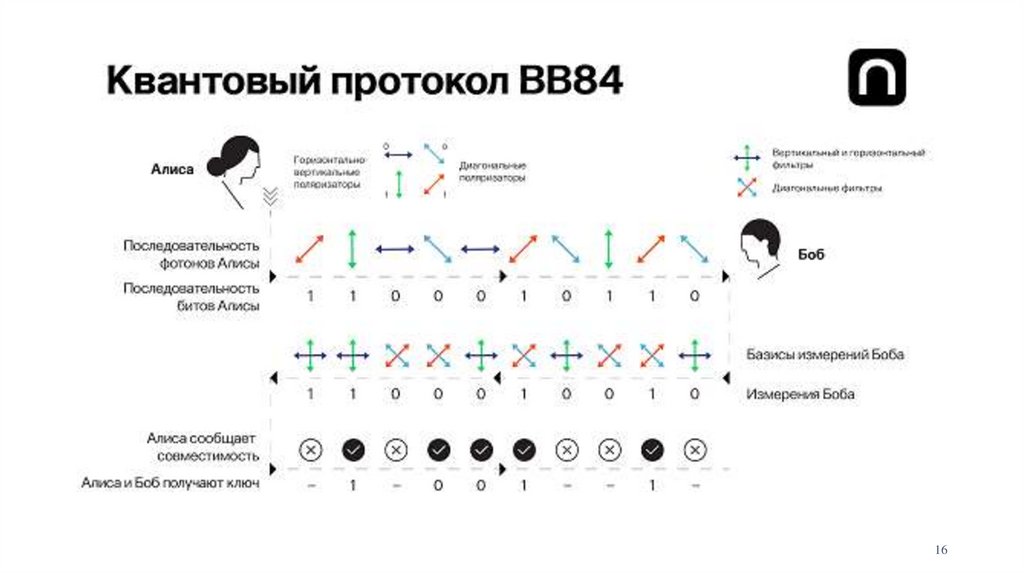

Алгоритм ВВ84Носителями

информации

являются 2-х

уровневые

системы,

называемые ку

битами (кванто

выми битами)

Протокол

использует 4

квантовые

состояния,

образующие 2

базиса,

например

поляризационн

ые состояния

света.

Схема алгоритма состоит из

двух этапов:

Первичная

квантовая

передача

Оценка

попыток

перехватить

информацию

4 состояния

лежат на

экваторе

сферы

Пуанкаре

16.

1617.

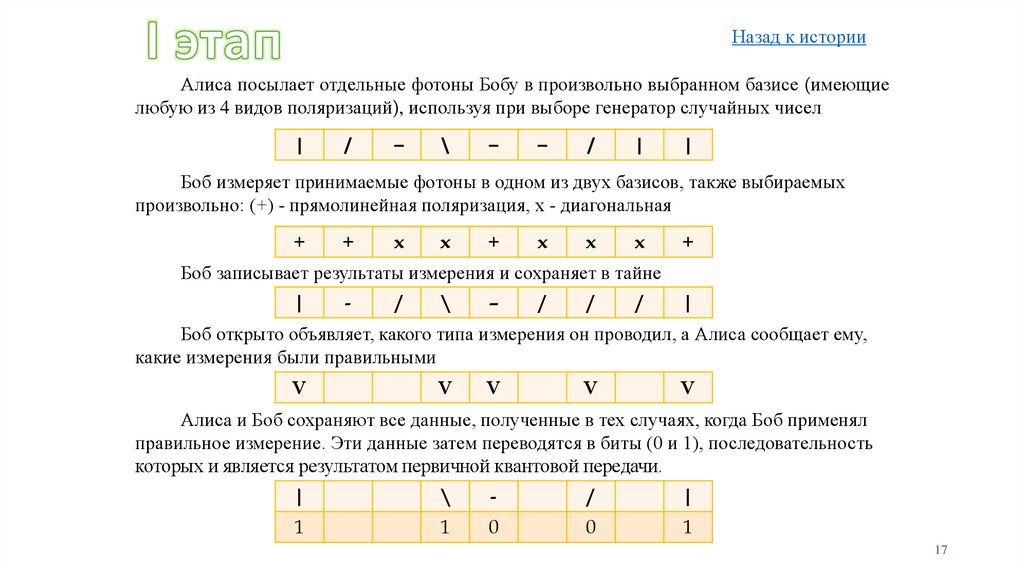

Назад к историиАлиса посылает отдельные фотоны Бобу в произвольно выбранном базисе (имеющие

любую из 4 видов поляризаций), используя при выборе генератор случайных чисел

|

/

–

\

–

–

/

|

|

Боб измеряет принимаемые фотоны в одном из двух базисов, также выбираемых

произвольно: (+) - прямолинейная поляризация, х - диагональная

+

+

х

х

+

х

х

х

+

Боб записывает результаты измерения и сохраняет в тайне

|

-

/

\

–

/

/

/

|

Боб открыто объявляет, какого типа измерения он проводил, а Алиса сообщает ему,

какие измерения были правильными

V

V

V

V

V

Алиса и Боб сохраняют все данные, полученные в тех случаях, когда Боб применял

правильное измерение. Эти данные затем переводятся в биты (0 и 1), последовательность

которых и является результатом первичной квантовой передачи.

|

\

-

/

|

1

1

0

0

1

17

18.

Первичнаяквантовая

передача

По открытому каналу связи

Перехвата не

выявлено

Если

подслушивание имело

место, то по величине

ошибки можно оценить

максимальное

количество

информации,

доступное Еве.

Сравнение и

отбрасывание

подмножеств

данных

Принятие текущей

поляризации

Если ошибка в канале меньше ≈11 %, то

информация, доступная Еве, заведомо не превосходит

взаимной информации между Алисой и Бобом, и

секретная передача данных возможна.

Выявлен

перехват

Согласно

принципу

неопределённости

Гейзенберга,

криптоаналитик не может

измерить

как

диагональную,

так

и

прямоугольную

поляризацию одного и того

же фотона. С вероятностью

1 — 2-k (где k — число

сравненных битов) канал не

прослушивался.

18

19.

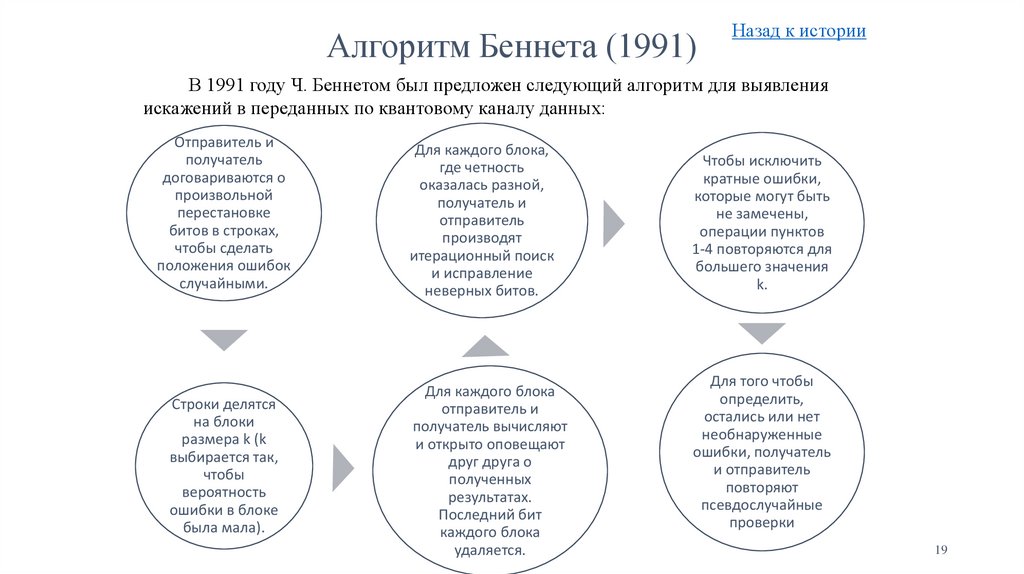

Алгоритм Беннета (1991)Назад к истории

В 1991 году Ч. Беннетом был предложен следующий алгоритм для выявления

искажений в переданных по квантовому каналу данных:

Отправитель и

получатель

договариваются о

произвольной

перестановке

битов в строках,

чтобы сделать

положения ошибок

случайными.

Для каждого блока,

где четность

оказалась разной,

получатель и

отправитель

производят

итерационный поиск

и исправление

неверных битов.

Строки делятся

на блоки

размера k (k

выбирается так,

чтобы

вероятность

ошибки в блоке

была мала).

Для каждого блока

отправитель и

получатель вычисляют

и открыто оповещают

друг друга о

полученных

результатах.

Последний бит

каждого блока

удаляется.

Чтобы исключить

кратные ошибки,

которые могут быть

не замечены,

операции пунктов

1-4 повторяются для

большего значения

k.

Для того чтобы

определить,

остались или нет

необнаруженные

ошибки, получатель

и отправитель

повторяют

псевдослучайные

проверки

19

20.

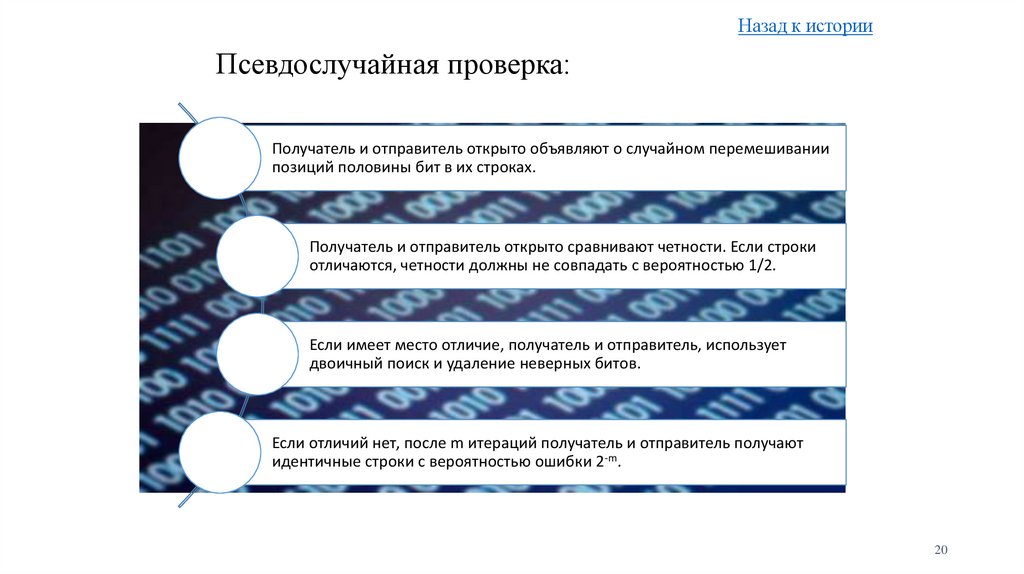

Назад к историиПсевдослучайная проверка:

Получатель и отправитель открыто объявляют о случайном перемешивании

позиций половины бит в их строках.

Получатель и отправитель открыто сравнивают четности. Если строки

отличаются, четности должны не совпадать с вероятностью 1/2.

Если имеет место отличие, получатель и отправитель, использует

двоичный поиск и удаление неверных битов.

Если отличий нет, после m итераций получатель и отправитель получают

идентичные строки с вероятностью ошибки 2-m.

20

21.

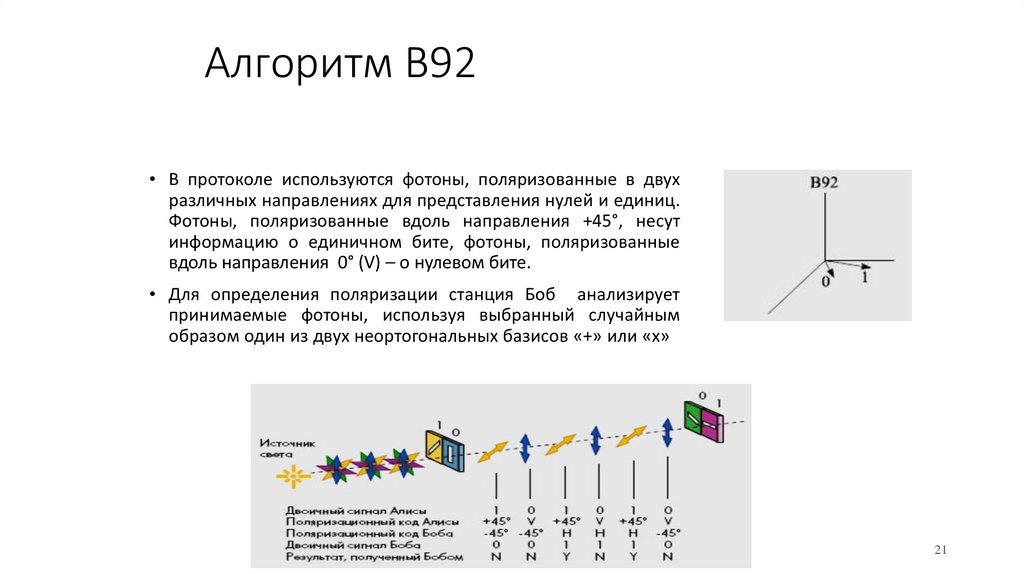

Алгоритм B92• В протоколе используются фотоны, поляризованные в двух

различных направлениях для представления нулей и единиц.

Фотоны, поляризованные вдоль направления +45°, несут

информацию о единичном бите, фотоны, поляризованные

вдоль направления 0° (V) – о нулевом бите.

• Для определения поляризации станция Боб анализирует

принимаемые фотоны, используя выбранный случайным

образом один из двух неортогональных базисов «+» или «х»

21

22.

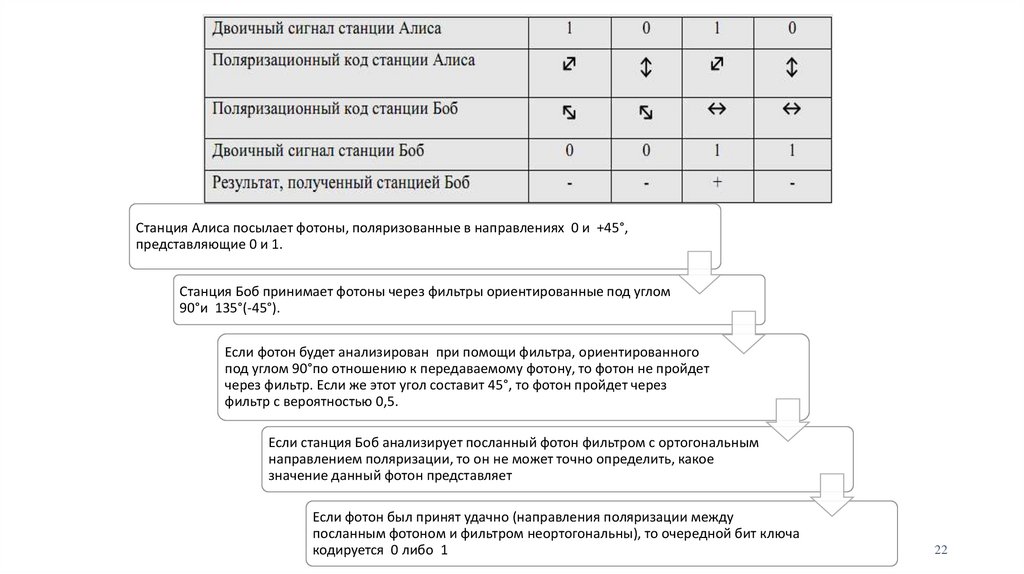

Станция Алиса посылает фотоны, поляризованные в направлениях 0 и +45°,представляющие 0 и 1.

Станция Боб принимает фотоны через фильтры ориентированные под углом

90°и 135°(-45°).

Если фотон будет анализирован при помощи фильтра, ориентированного

под углом 90°по отношению к передаваемому фотону, то фотон не пройдет

через фильтр. Если же этот угол составит 45°, то фотон пройдет через

фильтр с вероятностью 0,5.

Если станция Боб анализирует посланный фотон фильтром с ортогональным

направлением поляризации, то он не может точно определить, какое

значение данный фотон представляет

Если фотон был принят удачно (направления поляризации между

посланным фотоном и фильтром неортогональны), то очередной бит ключа

кодируется 0 либо 1

22

23.

Назад к историиАлгоритм Е91 (EPR)

• Второе название протокола – EPR, так как он основан на парадоксе

Эйнштейна-Подольски-Розенберга.

• В протоколе предлагается использовать пары фотонов, рождающихся в

антисимметричных поляризационных состояниях. Перехват одного из

фотонов пары не приносит Еве никакой информации, но является для

Алисы и Боба сигналом о том, что их разговор подслушивается.

• Эффект EPR возникает, когда сферически симметричный атом излучает

два фотона в противоположных направлениях в сторону двух

наблюдателей. Фотоны излучаются с неопределенной поляризацией, но

в силу симметрии их поляризации всегда противоположны.

Принцип работы:

Отправитель генерирует некоторое количество EPR фотонных пар. Один фотон из

каждой пары он оставляет для себя, второй посылает своему партнеру. При получении

отправителем значения поляризации 1, его партнер зарегистрирует значение 0 и

наоборот. Ясно, что таким образом партнеры всякий раз, когда требуется, могут получить

идентичные псевдослучайные кодовые последовательности.

23

24.

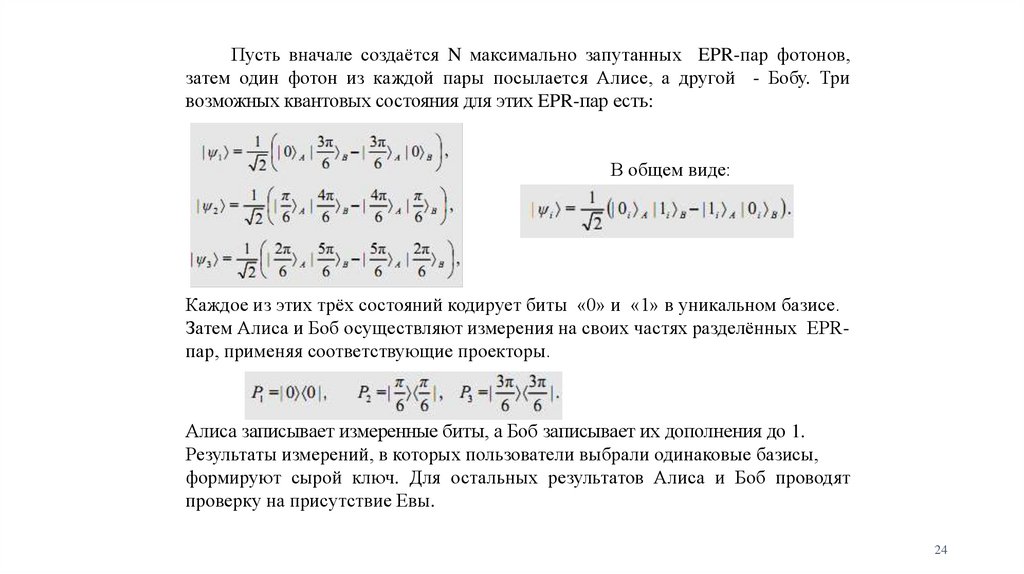

Пусть вначале создаётся N максимально запутанных EPR-пар фотонов,затем один фотон из каждой пары посылается Алисе, а другой - Бобу. Три

возможных квантовых состояния для этих EPR-пар есть:

В общем виде:

Каждое из этих трёх состояний кодирует биты «0» и «1» в уникальном базисе.

Затем Алиса и Боб осуществляют измерения на своих частях разделённых EPRпар, применяя соответствующие проекторы.

Алиса записывает измеренные биты, а Боб записывает их дополнения до 1.

Результаты измерений, в которых пользователи выбрали одинаковые базисы,

формируют сырой ключ. Для остальных результатов Алиса и Боб проводят

проверку на присутствие Евы.

24

25.

Схема реализации однонаправленногоканала с квантовым шифрованием

Ячейки Покеля служат для

импульсной вариации

поляризации потока

квантов передатчиком и

для анализа импульсов

поляризации приемником.

В качестве канала передачи

данных может

использоваться оптическое

волокно.

Кальцитовая призма

расщепляет пучок на два

фотодетектора (ФЭУ),

измеряющие две

ортогональные

составляющие

поляризации.

В качестве первичного

источника света можно

использовать лазер.

На практике применялась

дли реализации протокола

B92

25

26.

Криптостойкость• Атака с помощью светоделителя — заключается в сканировании и расщеплении импульсов на две части и анализе каждой

из частей в одном из двух базисов.

• Атака «Троянский конь» заключается в сканировании импульса через оптический мультиплексор по направлению к

стороне-отправителю или стороне-получателю. Импульс делится на две части для синхронности детектирования и

поступает на схему декодирования, при этом искажения передающихся фотонов не происходит.

• Когерентные атаки, которые базируются на тактике ретрансляции. Атакующий перехватывает фотоны отправителя,

измеряет их состояние, а затем отправляет получателю псевдофотоны в измеренных состояниях.

• Некогерентные атаки, при которых фотоны отправителя перехватываются и перепутываются с группой передаваемых

одиночных фотонов. Затем состояние группы измеряется и изменённые данные отправляются получателю.

• Атака с ослеплением лавинных фотодетекторов, которую разработала исследовательская группа Вадима Макарова

позволяет атакующему получить секретный ключ так, что получатель не заметит факта перехвата.

• Атака с разделением фотонов. Заключается в обнаружении в импульсе более одного фотона, его отведении и

перепутывании с пробой. Оставшаяся неизменная часть информации отправляется получателю, а перехватчик получает

точное значение переданного бита без внесения ошибок в просеянный ключ.

• Спектральная атака. Если фотоны созданы четырьмя разными фотодиодами, они имеют разные спектральные

характеристики. Атакующий может измерять цвет фотона, а не его поляризацию.

• Атака на случайные числа. Если отправитель использует псевдослучайный генератор чисел, злоумышленник может

использовать тот же алгоритм и получить настоящую последовательность битов.

27.

Проблемы• небольшая дальность передачи

• очень низкая скорость:

• длина квантового канала в системе Беннета-Брассарда составляла 32

см, а скорость передачи информации не превышала 10 бит/с;

• квантовый канал связи швейцарской GAP-Optique имел длину 23 км,

но скорость передачи данных была удручающе низкой — речь также

шла о единицах бит в секунду;

• вскоре после GAP-Optique корпорация Mitsubishi Electric установила

новый рекорд дальности работы квантовой криптосистемы, передав

квантовый ключ на 87 км, хотя и на скорости в один байт в секунду.

Физика

Физика