Похожие презентации:

Обеспечение внутрикорпоративной защиты информации. Лекция 1

1.

ГБОУ АО СПО «Астраханский колледж вычислительной техники»УП2

ОБЕСПЕЧЕНИЕ

ВНУТРИКОРПОРАТИВНОЙ ЗАЩИТЫ

ИНФОРМАЦИИ

ЛЕКЦИЯ 1

2.

Виды информацииСогласно федеральному

закону 149-ФЗ «Об

информации,

информационных

технологиях и о защите

информации». В нем

информация, в

зависимости от категории

доступа к ней,

подразделяется на

общедоступную

информацию, а также на

информацию, доступ к

которой ограничен

федеральными законами

(информация

ограниченного доступа).

Классификация информации согласно 149-ФЗ.

3.

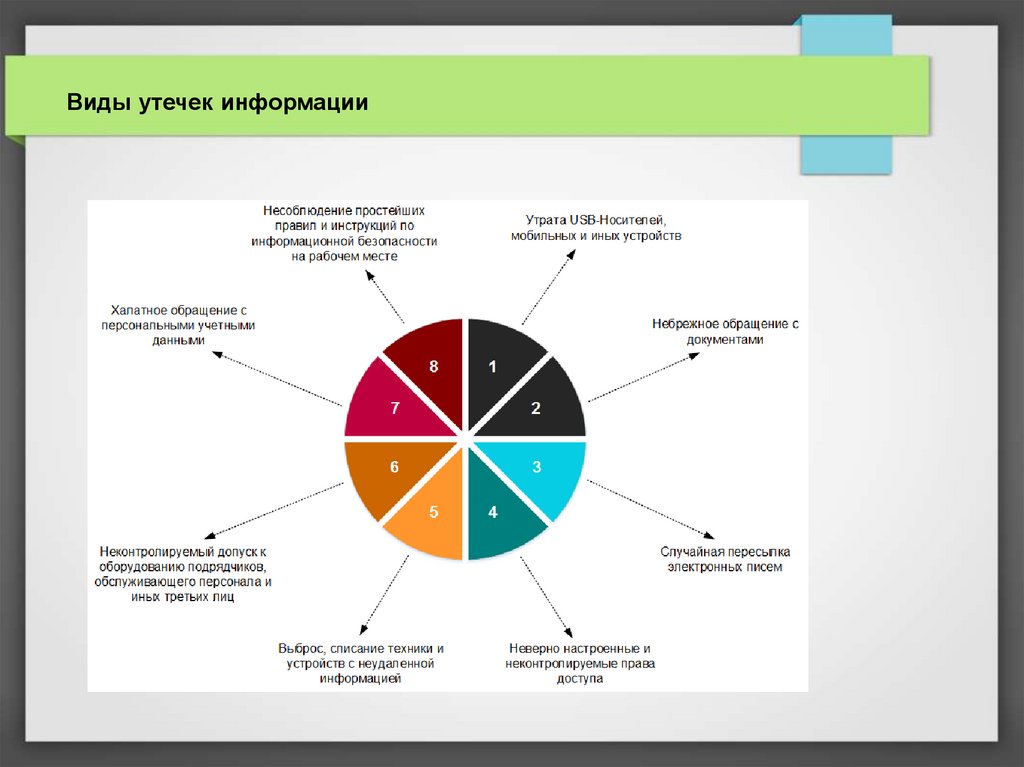

Виды утечек информации4.

DLP системыDLP (Data Loss Prevention) — это программный продукт для

предотвращения утечек конфиденциальных данных в корпоративной сети.

Среди глобальных лидеров рынка

DLP-систем аналитики отмечают

российские компании: Zecurion,

InfoWatch, SearchInform, «Гарда

Технологии».

5.

Принципы функционирования DLPСетевые решения основаны на применении метода

централизованного мониторинга трафика данных путем подачи его

зеркальной копии на развернутые специализированные серверы

для анализа согласно настроенным политикам безопасности.

К преимуществам таких систем можно отнести минимальное

влияние на существующую инфраструктуру, относительную

простоту внедрения, полное отсутствие какой-либо привязки к

рабочим станциям пользователей, а также минимизацию рисков

несанкционированного доступа к аппаратным компонентам.

Агентское исполнение предполагает установку клиентских программ на все компьютеры пользователей в организации. Эти

клиентские программы контролируют соблюдение политик безопасности, блокируют несанкционированную передачу

конфиденциальных данных и запуск неразрешенных приложений, оповещают администратора безопасности об инцидентах. К тому же

агенты собирают максимальное количество сведений о действиях пользователей на корпоративных рабочих станциях и передают

информацию в единый центр управления, позволяя специалисту службы безопасности определять инциденты, выявлять аномалии и

строить отчеты. Основным достоинством агентских решений является максимальная «близость» к пользователю, что дает

возможность контролировать практически любые его действия во всех приложениях. Вдобавок большинство DLP-систем в агентском

исполнении способны выполнять свои функции, даже если сотрудник находится за пределами корпоративной сети (в командировке

или дома), благодаря возможности передачи данных о работе пользователя в систему по сети Интернет. Однако если по каким-либо

причинам установка агента предполагает ограниченный функционал или вовсе невозможна, трафик с такой рабочей станции остается

полностью бесконтрольным.

Большинство DLP систем являются гибридными. Такие системы аккумулируют в себе все преимущества каждого из исполнений,

поскольку и сетевая и агентская части контролируют оптимальные для них каналы передачи информации и выполняют разные

функции, объединяя их результат в мощный инструмент по предотвращению утечек чувствительной информации.

6.

Тренды рынка DLP-систем7.

Классификация DLP-системСпособ воздействия на защищаемую

информацию

Пассивные

• следят за потоками данных. В случае обнаружения

признаков утечек не предпринимают активных действий,

кроме оповещения о таких событиях специалиста по

информационной безопасности (офицера службы

безопасности). не затрагивают критически важные для

компании процессы. Вариант больше подходит для борьбы

с систематическими утечками.

С активным

контролем

• могут воздействовать на потоки информации, в частности,

блокировать передачу данных при обнаружении признаков

утечек. могут привести к остановке критически важных

производственных и бизнес-процессов. При выборе такого

варианта важно предусмотреть это и тщательно настроить

систему, чтобы минимизировать ложные срабатывания.

8.

Классификация DLP-системРежим установки агентов системы

предотвращения утечек

Установка агентов

в

открытом режиме

• Большинство решений, представленных на рынке,

поддерживают первый вариант.

Установка агентов

в скрытом

(тайном) режиме

• Пренебрежение информированием сотрудников о

факте использования систем контроля может быть

чревато для работодателя проблемами. Ряд

нормативно-правовых актов (НПА) обязуют нанимателя

уведомлять сотрудников об использовании подобных

решений.

9.

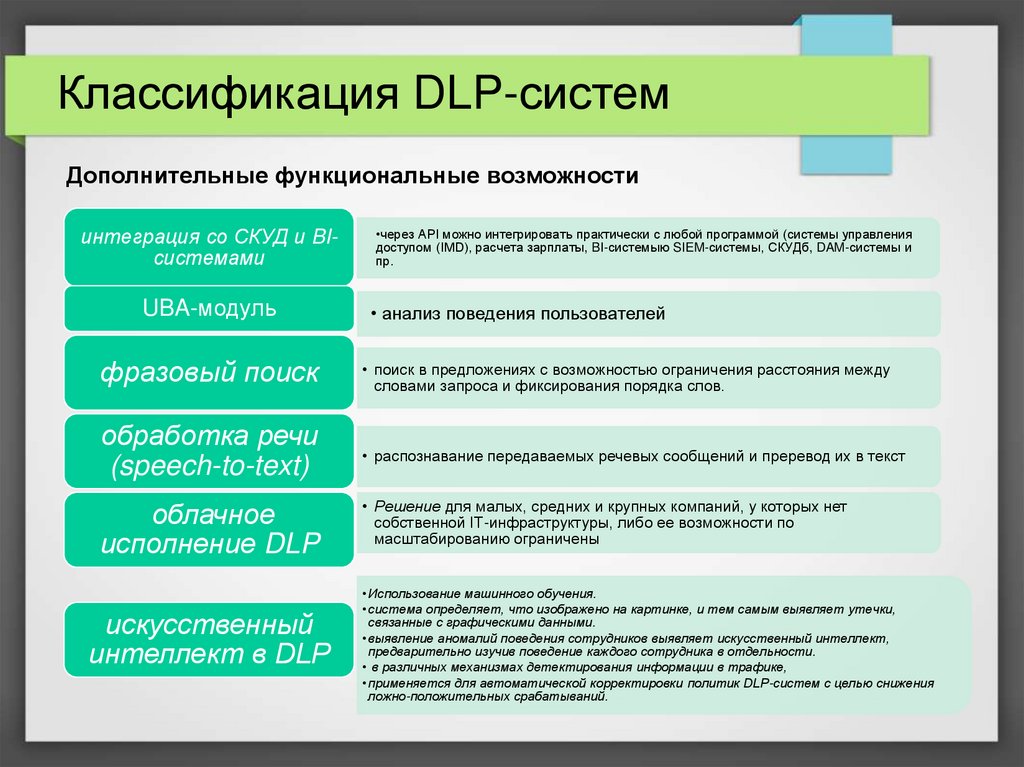

Классификация DLP-системДополнительные функциональные возможности

интеграция со СКУД и BIсистемами

UBA-модуль

•через API можно интегрировать практически с любой программой (системы управления

доступом (IMD), расчета зарплаты, BI-системыю SIEM-системы, СКУДб, DAM-системы и

пр.

• анализ поведения пользователей

фразовый поиск

• поиск в предложениях с возможностью ограничения расстояния между

словами запроса и фиксирования порядка слов.

обработка речи

(speech-to-text)

• распознавание передаваемых речевых сообщений и преревод их в текст

облачное

исполнение DLP

• Решение для малых, средних и крупных компаний, у которых нет

собственной IТ-инфраструктуры, либо ее возможности по

масштабированию ограничены

искусственный

интеллект в DLP

• Использование машинного обучения.

• система определяет, что изображено на картинке, и тем самым выявляет утечки,

связанные с графическими данными.

• выявление аномалий поведения сотрудников выявляет искусственный интеллект,

предварительно изучив поведение каждого сотрудника в отдельности.

• в различных механизмах детектирования информации в трафике,

• применяется для автоматической корректировки политик DLP-систем с целью снижения

ложно-положительных срабатываний.

10.

Классификация DLP-системСпособ лицензирования

лицензия на рабочее место

лицензия на определенный

информационный канал

лицензия на сервер

11.

Классификация DLP-системПеречень контролируемых и блокируемых

протоколов

HTTP, HTTPS, SMTP

системы мгновенного обмена сообщениями (IM)

почтовые протоколы

шифрованные протоколы передачи данных

SSL/TLS

туннелированные каналы (например VPN)

12.

Классификация DLP-системРеализованные методы контентного анализа

Поиск по

сигнатурам или

морфологический

анализ

•Основан на поиске в потоке информации некой последовательности символов / слов.

•Самый простой в реализации: поиск конфиденциальной информации происходит по словарю

(предустановленному или добавленному).

•При внедрении DLP с таким методом анализа требуется провести колоссальную работу по

подготовке словаря, т.к. в русском языке, в отличие от английского, например, для

словообразования используется множество приставок, суффиксов и окончаний.

Регулярные

выражения

•Поиск осуществляется по определённым правилам, которые прописываются в регулярных

выражениях.

•Показывает высокую эффективность при обнаружении в потоке информации данных о номерах

банковских карт, расчетных счетах, ИНН, КПП, номеров телефонов и другой информации, которая

может быть представлена цифровой или цифро-буквенной последовательностью.

Статистический

анализ

Цифровые

отпечатки

Цифровые метки

•Для реализации используется обучение алгоритмов (машинное обучение).

•DLP анализирует содержимое документа и находит в нем информацию, которая напоминает

защищаемое содержание.

•Метод эффективен при обработке большого количества информации. Требуется обучение

алгоритмов.

•Основан на поиске характерных элементов (признаков) документов и их фрагментов, по которым

можно судить о том, что в них содержится защищаемая информация.

•Эффективен при анализе текстовых и графических файлов, данных, представленных в

табличном и других структурированных видах.

•Используется в современных системах все реже. На защищаемые документы накладываются

определенные метки, по которым их можно распознать в информационном потоке.

•Не очень эффективный метод, т.к. обойти защиту можно, например, создав новый документ, и

перенеся в него информацию из защищаемого.

13.

Примеры DLP-системНа сегодняшний день в продаже представлено немало решений для компаний

разного масштаба (от 50 сотрудников до многотысячных корпораций).

14.

https://searchinform.ru/Timeinformer

Timeinformer ведет

учет рабочего

времени,

отслеживает

активность

пользователей и

приложений

Принципы работы:

•Агенты TimeInformer устанавливаются на компьютеры

сотрудников – есть скрытый и открытый режимы работы.

•Агент собирает информацию о времени включения и

выключения ПК, времени простоя, времени

использования программ и сайтов.

•Если сотрудник ведет аудиопереговоры и при этом не

использует мышь и клавиатуру, программа учета времени

будет отмечать время как «рабочее».

На стороне контролера программа

учета рабочего времени анализирует

собранные данные и предоставляет

администратору набор отчетов.

15.

https://www.infowatch.ru/InfoWatch Traffic Monitor

InfoWatch Traffic Monitor позволяет контролировать информационные потоки в

корпоративной среде для выявления и предотвращения случаев

несанкционированного использования конфиденциальных данных.

•Система может

анализировать такие

сложные форматы как

чертежи,

конструкторскую

документацию.

•Новые каналы

перехвата: сообщения в

Telegram, прикрепленные

файлы, голосовые

сообщения, диалоги во

ВКонтакте.

•Создание скриншотов

рабочих компьютеров

(что позволяет частично

контролировать

деятельность

сотрудников).

Имеет структурированный интерфейс, возможности работы с архивом,

инструменты для анализа данных в архиве.

16.

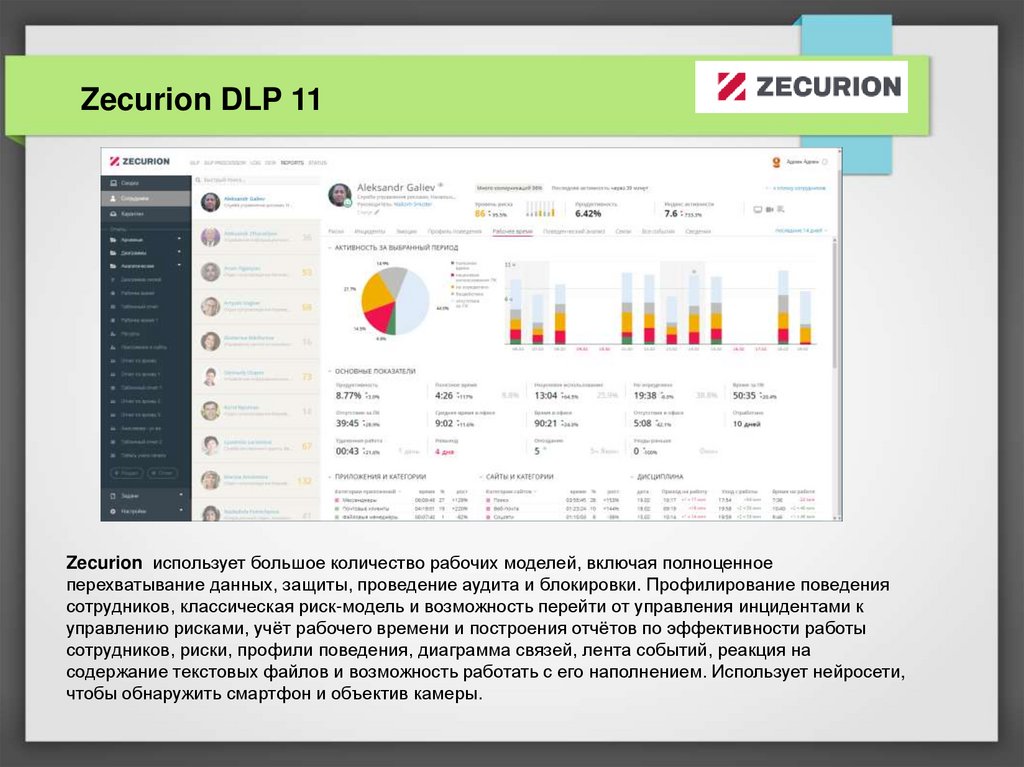

Zecurion DLP 11Zecurion использует большое количество рабочих моделей, включая полноценное

перехватывание данных, защиты, проведение аудита и блокировки. Профилирование поведения

сотрудников, классическая риск-модель и возможность перейти от управления инцидентами к

управлению рисками, учёт рабочего времени и построения отчётов по эффективности работы

сотрудников, риски, профили поведения, диаграмма связей, лента событий, реакция на

содержание текстовых файлов и возможность работать с его наполнением. Использует нейросети,

чтобы обнаружить смартфон и объектив камеры.

17.

https://cyberprotect.ru/Акронис DLP Защита

Акронис DLP Защита обеспечивает

комплексную защиту от утечек данных с

корпоративных компьютеров, серверов и

виртуальных сред. Богатый арсенал методов

контроля передаваемых и хранимых данных

позволяет эффективно решать задачи

предотвращения утечек информации,

мониторинга операций передачи

конфиденциальных данных, а также

обнаружения нарушений политики их

хранения.

18.

На что эксперты рекомендуют обратить внимание при выбореDLP-системы

1) рассматривать в первую очередь возможности системы по

контролю тех каналов связи, которые используются в

организации. Причем так, чтобы охват был если не полным, то

максимальным, с компенсационными мерами в непокрытой

части.

2) одной из важных характеристик должна выступать возможность

блокировки исходящего за периметр организации трафика

3) возможность гибкой настройки ситемы в режиме

предотвращения утечки данных, развитые возможности поиска

по сохраненному архиву информации и наличие набора

настроенных правил.

При выборе DLP-системы важно четко понимать ее место в

комплексной защите данных в вашей организации от утечки, четко

определить цели ее внедрения.

Информатика

Информатика