Похожие презентации:

Документ как объект нападения и защиты информации

1.

Тема 7: Документ как объект нападения изащиты информации

Основные вопросы:

1.

Информатизация

и

обеспечение

управленческой

деятельности;

2. Законодательные нормы рассмотрения документа как

объекта защиты и нападения;

3. Каналы несанкционированного доступа к документам:

документы и персонал.

Источник: https://www.cleverence.ru/articles/autobusines/informatsionnye-tekhnologii-v-upravlenii-organizatsieyrol-tsel/

2.

3.

1. Информатизация и обеспечениеуправленческой деятельности

1) ИТ-отрасль активно развивается: с ней связывается

большинство сфер человеческой и общественной жизни.

2) Менеджмент на предприятиях – не исключение. Бизнес

использует большое количество решений при выполнении

поставленных задач.

3) Информационные системы и технологии (ИТ) в сфере

управления организацией – это методы, которые позволяют

эффективно производить планирование, обмениваться данными,

контролировать поставки, а также совершать другие действия,

направленные на оптимизацию рабочих процессов и максимизации

прибыли. Они выполняются на базе компьютеров или иной

техники.

4.

1. Информатизация и обеспечениеуправленческой деятельности

Что это такое: ИТ в управленческой деятельности?

1) Существуют различные определения понятия ИТ: совокупность

процессов создания, хранения, а также распространения информации.

Традиционно принято отождествлять эту отрасль с использованием

вычислительных машин. Это обусловлено тем, что с их внедрением эта сфера

стала быстро развиваться. Однако нельзя ограничиваться только

электронными устройствами. Инструменты для фиксации данных и их

дальнейшего обмена известны еще со времен античности. Это знакомые

каждому человеку книги и их ранние аналоги: папирусы и глиняные таблички.

2) Целью использования ИТ на предприятии является решение задач в

управлении объектами и процессами. Записи помогали нашим предкам

вести отчетность и делиться опытом между собой. В 19 веке произошел

прорыв в этой сфере. Кроме уже указанных средств, стали появляться новые –

печатные машинки, граммофоны и пластинки для них. С начала 1940-х начали

выпускать электронные инструменты – первые ЭВМ, электрические

проигрыватели и диктофоны. Привычные нам методы стали применяться в 90х годах. Сейчас задача у ИТ в глобальном смысле та же, только теперь делать

это быстрее, удобнее и эффективнее.

5.

1. Информатизация и обеспечениеуправленческой деятельности

Применение и значение ИТ в управленческой деятельности:

1) В наше время трудно переоценить роль использования

информационных технологий в управлении предприятием, а также

в других отраслях общественной жизни. Наблюдается тенденция к

существенным переменам во всех областях, где присутствуют

человеческие ресурсы. Руководители компаний стараются

максимально оптимизировать все процессы и увеличить

получаемую прибыль.

2) ИТ помогают вырабатывать готовые решения для большинства

направлений развития бизнеса.

6.

7.

8.

1. Информатизация и обеспечениеуправленческой деятельности

Управление кадрами:

1) Это одна из многочисленных сфер, в которых задействованы

описанные ИТ. Чтобы обеспечить бесперебойную работу отдела,

начальники небольших контор последовательно внедряют системы по

сбору и обработке данных. У них несколько основных функций. Среди

них:

• учет количества действующих сотрудников;

• фиксирование операций по начислению оплаты труда;

• менеджмент трудовых ресурсов – поиск кандидатов на должности,

обучение, проведение стажировок.

2) Если речь идет о более крупной фирме, то информационные

технологии в управленческой деятельности охватывают руководство на

всех уровнях: тактическом, стратегическом, а также операционном.

9.

1. Информатизация и обеспечениеуправленческой деятельности

Основные требования:

Существует ряд параметров, которым должно соответствовать ПО, если его

цель – оптимизация работы отдела кадров. Некоторые из них:

• высокая степень защиты от доступа посторонних лиц;

• понятный для пользователей интерфейс;

• быстрая обработка данных в режиме real-time;

• возможность функционирования в локальной сети или Интернете;

• ранжирование прав в зависимости от должности и полномочия сотрудников.

На сегодняшний день на рынке существует большое количество продуктов от

разных производителей. Но перед приобретением необходимо убедиться, что

программа соответствует указанным выше требованиям. В противном случае

она не сможет выполнять поставленные перед ней задачи.

10.

11.

1. Информатизация и обеспечениеуправленческой деятельности

Базовые ИТ:

Эта группа включает в себя все ИТ, которые были созданы человеком и используются для

различных целей. Выделяют:

• Телекоммуникационные – мобильная связь, интернет, кабельное и спутниковое ТВ.

• Текстовые – например, автоматические распознаватели речи, которые записывают ее в

печатном виде.

• Графические – работа с изображениями: фоторедакторы, софт для рисования и

моделирования.

• Мультимедийные – одновременная обработка картинки и звука.

• Базы данных – служат для хранения и переработки информации.

• Интернет – почтовые клиенты, мессенджеры, сайты.

• Программные – разработка ПО.

• Серверные – соединение пользователей.

• Защитные – предотвращают утечки и кражу трафика.

• искусственный интеллект – обучение машины мыслительным процессам.

12.

1. Информатизация и обеспечениеуправленческой деятельности

Общей характеристикой информационных технологий управления является

универсальность. ИТ применяются во всех областях промышленности, а также

в повседневной жизни.

Прикладные: В эту категорию входят специфические ИТ, которые применяются в

конкретной отрасли. Например, в сфере экономики или логистики.

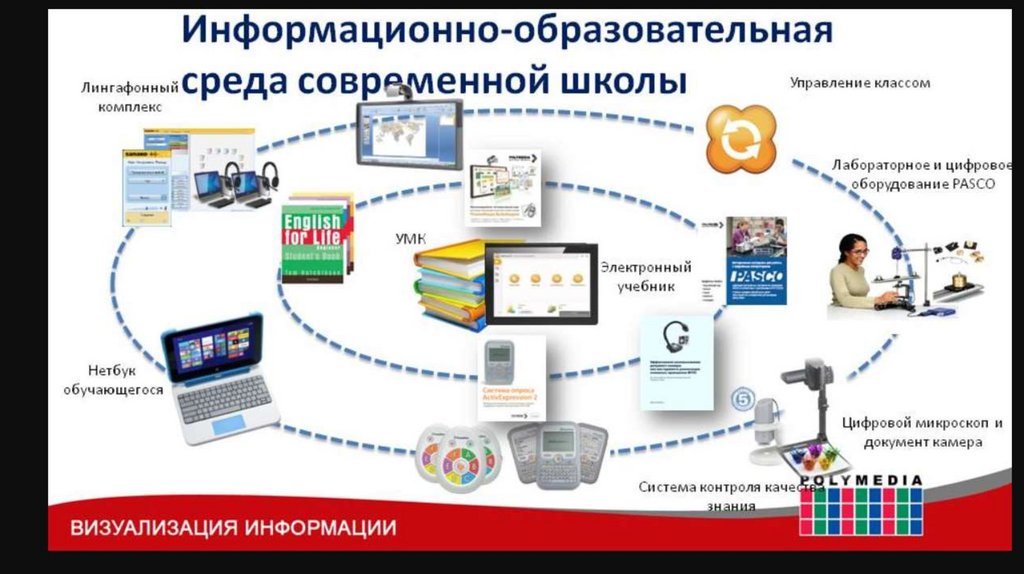

Информационные технологии в образовании

• В наше время их активно используют для передачи, получения и накопления знаний. Для

этого применяются различные средства. Например, интернет. Сейчас активно набирают

популярность онлайн-курсы и дистанционное обучение. Для сохранения применяют

крупные базы данных.

• Кроме того, с их помощью можно целиком руководить образовательным процессом. Они

позволяют учителям, директорам и менеджерам школ поддерживать двухстороннюю связь с

родителями, хранить оценки, создавать сообщества внутри заведения.

13.

14.

15.

1. Информатизация и обеспечениеуправленческой деятельности

ИТ в экономике:

Финансовая сфера также подвержена влиянию ИТ. Существует большое

количество примеров. Вот некоторые из них:

• Компьютерные технологии в управлении бизнес-процессами. Их работа заключается в том,

что они проводят анализ финансового состояния компании, осуществлении учета товаров,

издержек и других параметров.

• Защита данных, предотвращение утечек. Например, посредством кодирования.

• Системы-эксперты – накапливают знания в определенной отрасли, а после – подсказывают

на их основе решение возникшей проблемы.

• Справочно-правовые – оказывают консультационные услуги по разнообразным вопросам.

Самые известные – Консультант Плюс, Гарант и так далее.

• Корпоративные информационные технологии в управлении производством. В эту группу

входят предназначенные для планирования ресурсов, руководства поставками, реализации, а

также проведения мониторинга всех показателей.

• Поддержка – с их помощью осуществляется поиск выхода из определенных ситуаций.

16.

1. Информационные технологии иобеспечение управленческой деятельности

ИТ в Энергетике:

1) Это еще одна сфера, где активно задействованы ИТ. Они необходимы по

причине того, что предприятия в этой области делятся на большое количество

отделов. Каждый из их использует собственные структуры коммуникации.

2) Компании этого профиля применяют большое количество систем

управления и компьютерных технологий. Среди них:

• Сотовая связь;

• Интернет;

• Контроль и учет расходов;

• Биллинг - комплекс процессов и решений на предприятиях связи,

ответственных

за

сбор

информации

об

использовании

телекоммуникационных услуг, их тарификацию, выставление счетов

абонентам, обработку платежей.

17.

18.

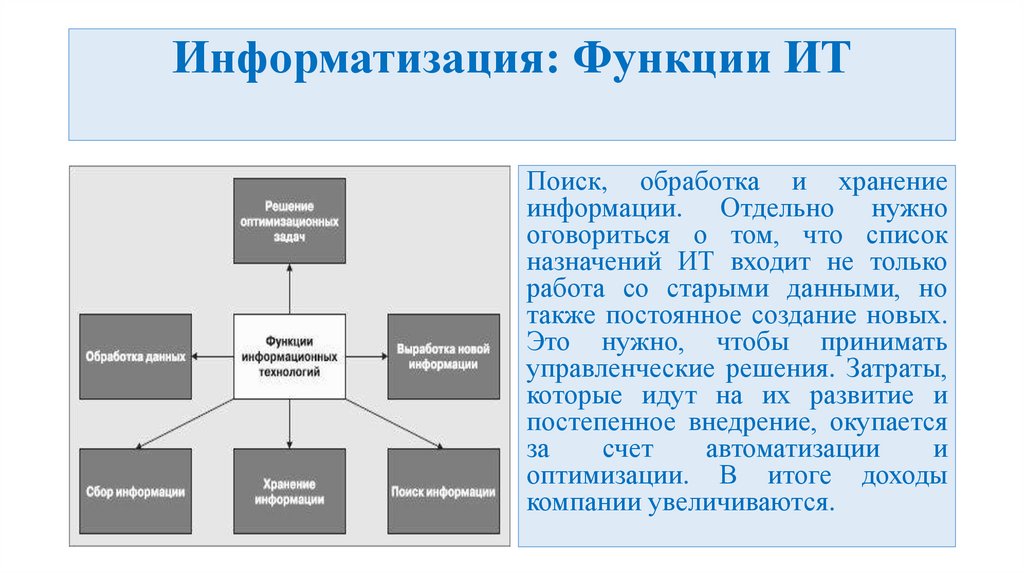

Информатизация: Функции ИТПоиск, обработка и хранение

информации. Отдельно нужно

оговориться о том, что список

назначений ИТ входит не только

работа со старыми данными, но

также постоянное создание новых.

Это нужно, чтобы принимать

управленческие решения. Затраты,

которые идут на их развитие и

постепенное внедрение, окупается

за

счет

автоматизации

и

оптимизации. В итоге доходы

компании увеличиваются.

19.

1. Информатизация и обеспечениеуправленческой деятельности

Принципы применения современных информационных

технологий в управлении

Существует несколько основных концепций, согласно которым они задействуются на

производстве. Среди них:

• Оперативное регулирование - это означает, что осуществляется в режиме

реального времени.

• Сквозное администрирование - поддержка для полного цикла менеджмента. Если

брать конкретный объект, то сначала производится сбор данных о нем, после

прогнозируется его состояние через определенный временной промежуток,

составление плана, информирование потенциальных исполнителей. Последний этап

- проверка выполнения задания.

• Адаптивность

принцип,

согласно

которому

системы

управления

технологическими процессами и информационные технологии подстраиваются под

существующие условия.

• Сетевое регулирование - концепция, по которой выделяют вертикальные и

горизонтальные направлений работы фирмы.

20.

1. Информатизация и обеспечениеуправленческой деятельности

Основываясь на приведенных выше столпах, ИТ начинает

выполнять роль интеллектуального конвейера. Это помогает

автоматизировать часть менеджмента. Как следствие, это приводит

к значительному сокращению издержек, которые могут возникать

из-за плохо отлаженных механизмов контроля. Правильное

внедрение и использование поможет значительно повысить

получаемую прибыль от коммерческой деятельности.

21.

22.

1. Информационные технологии иобеспечение управленческой деятельности

Информационные системы и технологии в управлении

предприятий:

На сегодняшний день в практике руководства крупными компаниями и корпорациями

существует ряд ИТ. Среди них:

1) Планирование ресурсов (ERP) – это база данных, которая позволяет управлять

хозяйственными процессами. Она работает на основе единого приложения с одинаковым

интерфейсом. Она распространяется на ряд сфер. К ним относятся: составление планов и

прогнозов, менеджмент продаж, администрирование выпуска товаров, закупок.

2) Взаимодействия с заказчиками (CRM) – представляют собой управленческую

информационную технологию, которая позволяет выстраивать взаимоотношение с клиентами,

а также с деловыми партнерами. С ее помощью можно автоматизировать часть работы отдела

маркетинга, колл-центр и так далее. Подобное решение положительно влияет на полученные в

конце месяца доходы и рентабельность всей компании.

3) Поддержка аналитической деятельности (BI). Система предназначена для хранения данных,

которые были получены в результате анализа. Еще одна задача, которой они располагают, – их

последующая обработка.

23.

1. Информатизация и обеспечениеуправленческой деятельности

Специальные информационно компьютерные технологии в управлении:

К этой категории относятся незамкнутые системы, которые используются в

менеджменте фирмы. Выделяют:

1) Администрирование логистических цепочек (SCM) – применяются в

процессе создание сложных товаров. Особенность в том, что комплектующие

приходится заказывать у нескольких разных поставщиков. Чтобы не было

перебоев в производстве, важно оперативное поступление всех элементов на

склады. Указанная ИТ позволяет рассчитывать и отслеживать снабжение на

всех этапах.

2) Планирование материальных потоков (MRP) – с их помощью

руководство корпорации осуществляет приобретение, изготовление, а также

реализацию продукции.

3) Менеджмент человеческого фактора (HRM) – системы занимаются

поиском потенциальных сотрудников, а также мониторинг их деятельности.

24.

25.

1. Информатизация и обеспечениеуправленческой деятельности

Отдельные технологии управления информационными ресурсами для

кадровых агентств:

Современная сфера рекрутинга не стала исключением – в нее также активно

внедряются новые решения, которые помогают автоматизировать их работу и

сократить издержки. Такие ИТ разделяют на следующие категории:

1) Электронные справочники – в них содержатся полезные данные про многие

отрасли.

Например,

список законов.

Популярностью

пользуются

консультационные базы. Также в них могут содержаться качественные и

интересные сведения по любой другой теме. Они пригодятся в процессе

выполнения поставленных задач.

2) ПО, которое служит для автоматизации некоторых фронтов деятельности

компаний;

3) Комплексные решения и отдельные части, которые в них входят;

4) Специализированные технологии управления информацией.

26.

1. Информатизация и обеспечениеуправленческой деятельности

Узкопрофильные приложения:

Периодически случается так, что необходимо выполнить отдельный вид задач, который не

схож с остальными. Для этого разрабатывается специальное программное обеспечение.

Оно заточено на обработку конкретного типа данных. К таким решениям можно отнести

софт для:

• Учета положения кадров. Например, фиксация рабочего стажа, составление графиков

отпусков.

• Определения уровня заработной платы, которую будет получать каждый сотрудник

компании.

• Приема людей в штат;

• Проведения аттестаций, экзаменов, запись и анализ результатов.

• Использование информационных технологий в системах организационного управления

предприятием необходимо также для обучения новых работников и записи их

успешности.

27.

28.

1. Информатизация и обеспечениеуправленческой деятельности

Полнофункциональные системы:

К этой категории относятся информационные технологии, предназначенные

для решения функциональных задач, если в компании работает большое

количество персонала. В таких случаях руководителю нужно осуществлять

более тщательный и продуманный мониторинг.

Описанные в этом подпункте программы способны удовлетворить любые

потребности заказчика, даже если сложны, с технической точки зрения. К

таким запросам можно отнести:

• управление организацией;

• контроль действующих сотрудников, оценка их результативности;

• ведение оборота всех документов, которые связаны с персоналом;

• расчет начисляемой заработной платы на каждого работника;

• рекрутинг;

• проведение аналитики.

29.

1. Информатизация и обеспечениеуправленческой деятельности

Развитие информационных технологий организационного

управления дает возможность делать кадровый учет оперативным и

обрабатывать данные в режиме реального времени. Кроме того,

теперь вероятность ошибки в результате человеческого фактора

намного ниже благодаря внедрению новых подходов. Если огрехи

уже были допущены, с помощью современных инструментов их

гораздо легче исправлять. При использовании описанных систем

можно максимально охватить все сферы деятельности внутри

организации. Основная причина – это единое пространство, в

котором принимаются решения.

30.

31.

32.

33.

34.

35.

36.

37.

3. Защита информации: документы иперсонал

1) Бизнес-процессы сегодня уверенно перемещаются в

виртуальную среду: компании давно ведут электронный

документооборот и все чаще внедряют новые технологии для

управления.

2) Отсюда – необходимость защиты данных в виртуальной среде,

которая признана на законодательном уровне. Но если процесс

обеспечения

конфиденциальности

печатных

документов

управленцам знаком и понятен, то безопасность компьютерных

систем, обеспечение конфиденциальности данных, защита

информации в электронном виде – отнюдь. Скажем больше, из

обсуждений на «круглых столах» понятно, что компании до сих

пребывают в заблуждениях на этот счет. И вот несколько мифов.

38.

3. Защита информации: документы иперсонал

Миф № 1 - Чтобы защитить информацию в компьютерной сети,

достаточно поставить задачу системному админу или начальнику

отдела IT.

В основе этого мифа лежит простая житейская логика: если речь о

компьютерах, то защита информации – это обязанность компьютерщика.

Во многих организациях так и происходит: один отдел занимается и

администрированием, и безопасностью. Но это неправильно, ведь те, кто

обеспечивает сервис, не должны контролировать.

Миф № 2 - Режим конфиденциальности – убийца информационных

технологий. Этот миф вытекает из первого. Когда системные

администраторы знакомятся с правилами построения системы

управления информационной безопасностью, возникает вопрос: «как

работать, когда все под контролем и ничего нельзя?!»

39.

3. Защита информации: документы иперсонал

Миф № 3 - Чтобы обеспечить конфиденциальность информации,

достаточно купить системы защиты и установить их там, где

порекомендуют консультанты.

При этом обычно игнорируется организационные мероприятия, и

системы защиты используются специалистами не в полной мере, а с

течением времени и вовсе выключаются из работы. Причина банальная

– отсутствие навыков работы с программно-аппаратным комплексом.

Ситуация складывалась бы иначе, если бы управление системой входило

в должностные обязанности обученного работника. На самом же деле

обеспечение безопасности виртуальных данных во многом схоже с

методами защиты информации на бумажных носителях. Между ними

даже можно провести аналогию. И разница лишь в том, что в случае с

компьютерными системами нужно использовать специальный

программный комплекс – DLP-систему.

40.

41.

3. Защита информации: документы иперсонал

Общие принципы защиты документов на бумажных

носителях и в электронном виде:

1. Строгое разделение ресурсов на конфиденциальные и не

конфиденциальные

• Прежде всего нужно определить, что защищать, для этого, в первую очередь,

необходим перечень сведений, составляющих конфиденциальную

информацию. Когда перечень есть, можно определить, какие документы,

папки, файлы такую информацию содержат, и требуют защиты. Следует

задаться вопросом: конфиденциальная информация будет храниться только с

сетевых папках или не исключено её нахождение на компьютерах, USBносителях и т.д.?

2. Предотвращение свободного доступа к конфиденциальной информации

• Чтобы выполнить этот принцип в случае с бумажными носителями, нужен

сейф, куда ответственный сотрудник будет складывать документы. Защитить

же информацию в компьютерной сети помогут:

42.

3. Защита информации: документы иперсонал

• средства криптозащиты: шифрование файлов документов при

передаче конфиденциальной информации;

• операционные системы: разграничение доступа к информации через

наложение ограничений на пользовательские учетные записи;

• DLP-система: полное или частичное ограничение, а также контроль

доступа для учётных записей и компьютеров к устройствам хранения

информации, сетевым папкам, процессам, и т.д.

• При этом с DLP можно задавать гораздо более гибкие настройки, чем

позволяют операционные системы, дополняя их, например, выставлять

ограничения не только для всего канала целиком, но и для

определённого типа данных (только офисные документы, только

чертежи и т.д.). Кроме того, доступ можно поставить на контроль.

43.

3. Защита информации: документы иперсонал

3. Контроль перемещения носителей (документов, файлов), содержащих

конфиденциальную информацию

• Решить эту задачу можно с помощью модуля DLP-системы DeviceSniffer,

который позволяет ограничить использование всех носителей (например,

флэш-карт) за исключением доверенных. Для этого выставляется

ограничение для всех устройств хранения, а доверенные устройства

вносятся в белый список по уникальному признаку.

• Так, задача решается с минимальным ущербом для комфорта сотрудников:

корпоративные флешки работают, а прочие носители нет. Работники также

смогут подключить свой мобильный к компьютеру для зарядки, но открыть

устройство для копирования будет нельзя, и проникновение «вирусов» с

телефона в компьютерную сеть, также исключено. К тому же за счёт

возможности шифрования информации, записанной на носитель,

минимизируются риски, в случае его потери либо кражи или попытки

передачи третьей стороне. Если компьютер не включен в список доверенных,

информация просто не будет читаться.

44.

45.

3. Защита информации: документы иперсонал

4. Контроль каналов передачи информации

В случае с бумажным документом достаточной мерой станет

запечатанный конверт, отправленный со спецкурьером. Но в

компьютерной сети все сложнее: нужно обеспечить защиту

всех ресурсов, где хранится информация, и всех каналов, по

которым она курсирует (беспроводные соединения,

электронная почта, сетевые файловые ресурсы, FTP,

облачные сервисы и пр.). Полноценно решить эту задачу

может только DLP. При этом система:

• должна контролировать максимальное число каналов,

которые используются в организации. Неконтролируемые

каналы, если это возможно, лучше закрыть.

46.

3. Защита информации: документы иперсонал

4. Контроль каналов передачи информации

• должна быть грамотно настроена, обученными специалистами. Иначе

какой смысл контролировать передачу конфиденциальной информации по

электронной почте, если половина писем «потеряется»?

• должна обеспечивать эффективный поиск и автоматизировать его,

чтобы освободить специалиста по безопасности от монотонной и

рутинной обработки «логов» событий информационных и операционных

систем при расследовании обнаруженных инцидентов.

• должна быть простой и понятной в управлении, чтобы не вынуждать

сотрудника, использующего в работе DLP, постоянно обращаться к

администратору или разработчику.

• должна быть оперативной, чтобы обнаруживать негативные инциденты

еще на стадии планирования и помогать отделу безопасности

своевременно предотвращать утечки.

47.

3. Защита информации: документы иперсонал

5. Работа с персоналом, имеющим доступ к конфиденциальной

информации

• Здесь вряд ли можно придумать что-то принципиально новое: создайте

инструкции по обращению с техникой, системами, где обрабатывается

конфиденциальная информация, и средствами ее защиты. Выполнение

работниками инструкций должно проверяться и поощряться, нарушители

должны наказываться. Кроме того, стоит сообщить коллективу о внедрении

системы и даже провести «показательные учения»: вероятность «сливов»

уменьшается, когда сотрудники знают, что инструмент позволяет

специалисту легко восстановить путь прохождения любого документа по

корпоративной сети.

• Кстати, если изначально под понятием «prevention» в DLP-системах

подразумевалось предотвращение утечек информации путём её остановки на

виртуальном периметре. То сегодня в это слово закладывается смысл

«предотвращение намерений». То есть лучший инцидент – тот, который так

и не случился.

48.

49.

3. Защита информации: документы и персоналhttps://searchinform.ru/informatsionnaya-bezopasnost/osnovy-ib/informatsionnayabezopasnost-v-otraslyakh/informatsionnaya-bezopasnost-dokumentooborota

1) Системы электронного документооборота перестали быть

нововведением в большинстве организаций и банков. Они

реализуются в виде самостоятельного программного продукта или

модуля в системе управления предприятием (ERP).

2)

Вопрос

информационной

безопасности

систем

документооборота встает наиболее остро, когда участники обмена

документами территориально разделены и данные циркулируют не

только в пределах одной локальной сети.

3) Вопрос защиты коммерческой тайны и персональных данных

становится особенно важным при размещении системы ЭДО в

облаке.

50.

3. Защита информации: документы иперсонал

Необходимость систем электронного документооборота:

1) Системы электронного документооборота экономят человеческие и

временные ресурсы, упрощают контроль за документами, сохраняют

историю согласований, что позволяет понять ответственность каждого

сотрудника за исполнение документа. При этом они бюджетны, не

создают существенной нагрузки на информационную систему, легки в

обслуживании.

2) С точки зрения логики бизнеса электронный документооборот

необходим, если:

• объем документов компании, количество согласующих подразделений

и исполнителей достаточно велики для того, чтобы обрабатывать

информационные потоки вручную;

• с контрагентами компании заключен договор, предполагающий

электронный формат обмена документами.

51.

3. Защита информации: документы иперсонал

1) Внедрение документооборота с нуля в компании требует

предварительного решения двух задач, связанных с реализацией

стратегии сохранения целостности и конфиденциальности данных:

• защиты информационных объектов, содержащих сведения,

составляющие коммерческую тайну;

• защиты персональных данных в соответствии с требованиями

законодательства и рекомендациями регулятора, ФСТЭК РФ.

52.

53.

3. Защита информации: документы иперсонал

2) Это поможет определиться с выбором типа программы

документооборота:

• самостоятельная программа, приобретаемая по лицензии. На

рынке представлено несколько десятков решений отечественных

и зарубежных производителей;

• модуль в одной из программ управления предприятия, к примеру,

«1С: Документооборот» с возможностью перекачки документов

из модуля в модуль, например, из «1С: Предприятие» в «1С:

Документооборот»;

• часть общей программы автоматизированного управления

компанией, ERP.

54.

3. Защита информации: документы иперсонал

Основные проблемы защиты СЭД:

1) СЭД как часть общей информационной системы предприятия часто не

дает сомнений в безопасности, если защищена сама ИС. Она дает и

дополнительную гарантию, так как работа идет не с файлами, а только с

графическими образами документов, которые сложно скопировать или

внести в них изменения.

2) Комментарии вносятся в поля документа и могут быть скопированы

только вручную. Но сложности возникают и в этих случаях, защита

данных может оказаться под угрозой из-за неверной настройки системы,

отсутствия разграничения доступа, использования самописных

программ.

3) Требования по защите персональных данных часто не совместимы с

параметрами защиты, которые заданы в СЭД, если именно в ней они

обрабатываются полностью или на определенном этапе.

55.

3. Защита информации: документы иперсонал

Если принято решение о внедрении системы электронного документооборота

в организации, в которой возможно реализовать все современные требования к

информационной безопасности, то разработчики должны вложить в СЭД:

• разработку системы организационных мер, ранжирующих доступ пользователей к

документам. Штатные средства разграничения способны только разделить

пользователей на две группы – доверенных и всех остальных. Для того чтобы создать

систему ранжирования пользователей по нескольким уровням, функционала обычной

программы документооборота недостаточно;

• выстраивание внутри программе ЭДО отдельных маршрутов для документов, уровень

конфиденциальности которых повышен;

• использование электронной цифровой подписи;

• применение двухфакторной аутентификации;

• шифрование документов. При большом потоке документов шифрование может

существенно замедлить работоспособность системы, эксперты советуют использовать

аппаратные средства – поточные шифраторы, которые снижают нагрузку на

архитектуру системы.

56.

57.

3. Защита информации: документы иперсонал

Шифрование документов:

При возможности СЭД должна использоваться только внутри

защищаемого информационного периметра, LAN – Local Area

Network. Шифрование с применением электронной подписи позволяет

защитить наиболее значимые документы, оставляя вопрос, какие именно

из них следует шифровать, чтобы не создавать избыточную нагрузку на

бизнес.

• Задача решается в несколько этапов:

• определяется перечень документов, шифрование которых обязательно;

• определяется перечень лиц, в чьи обязанности входит шифрование и

загрузка конфиденциальных документов в ЭДО;

• внутри

системы

разрабатываются

маршруты

прохождения

конфиденциальных зашифрованных документов.

58.

3. Защита информации: документы иперсонал

Некоторые уже представленные на рынке программы ЭДО

имеют встроенные алгоритмы шифрования, которые могут быть

адаптированы под потребности конкретной компании, но

большинство готовых решений устарело и уже не соответствует

текущему состоянию информационных угроз. Для защиты

персональных данных используются средства криптографической

защиты,

имеющие

сертификацию,

а

в

большинстве

представленных на рынке программ это нереализуемо.

59.

60.

3. Защита информации: документы иперсонал

Защита каналов связи:

В организации с большим количеством филиалов и обособленных

подразделений при установке системы ЭДО возникает дополнительный

уровень обеспечения информационной сохранности документооборота –

защита каналов связи. Она возникает еще в двух случаях:

• при подключении удаленных сотрудников к корпоративной программе

электронного документооборота;

• при использовании беспроводных локальных сетей (WLAN – Wireless Local

Area Network).

• Угрозы для сохранности информации в этих ситуациях:

• несанкционированное подключение к каналам связи;

• перехват информации;

• подмена передаваемых документов.

61.

3. Защита информации: документы иперсонал

1) Решение по защите данных должно быть не только эффективным, но

и производительным, в большинстве случаев результат достигается

сочетанием шифрования и защищенных протоколов связи.

2) Применение VPN-сервисов допустимо не для всех компаний,

большинство поставщиков этого вида услуг являются иностранными

сервисами, и организации, работающие с персональными данными или

с информацией высокого уровня конфиденциальности, предпочитают

настраивать собственную систему передачи данных по защищенным

протоколам.

3) Для организаций, работающих с документами высокого уровня

конфиденциальности, следует исключить возможность передачи их вне

защищенного периода, работа с ними рекомендуется только на рабочих

станциях.

62.

3. Защита информации: документы иперсонал

Безопасность ЭДО, новые технологии и среда виртуализации:

Стремление

большинства

компаний

создать

распределенную

архитектуру системы управления, в том числе перенести архив в

облачную среду, побуждает приобретать программное обеспечение для

организации электронного документооборота, в котором трафик и

хранение документов происходят вне защищенного периметра

локальной сети.

Это не всегда безопасно, облачные хранилища данных хакеры

взламывают с успехом, не избежала этого риска даже компания Hewlett

Packard. У организации, принявшей решение хранить архив документов

со всеми комментариями, правками, замечаниями, которые позволяют

оценить качество кадрового потенциала и наличие скрытых внутренних

конфликтов в компании, появляется дополнительный риск.

63.

64.

3. Защита информации: документы иперсонал

1) Внутренняя переписка, возникающая в процессе обсуждения и

согласования документов, становится самостоятельным активом для

конкурентов, желающих изучить внутреннюю политику компании.

Защита облачного хранилища данных зависит только от организации,

предоставляющей услугу, и необходимо максимально внимательно

отнестись к надежности серверов.

2) Помимо этого риска, изменение концепции управления

информационными потоками в сторону их децентрализации заставляет

решать задачи:

• доступности СЭД с мобильных устройств;

• защиты каналов передачи данных;

• защиты всего информационного периметра файрволами с

функционалом глубокого анализа.

65.

3. Защита информации: документы и персонал1) Системы документооборота, в которых базы данных находятся в облаке,

снижают нагрузку на сетевую инфраструктуру клиента, но не решают задачи

защиты данных. В большинстве случаев при передаче информации с компьютера

клиента в облако для защиты используются защищенные VPN-туннели, но этого

недостаточно. Облачная инфраструктура не сбалансирована и при различной

нагрузке от разных клиентов может отказать. Кроме этого, владельцы облачных

сервисов признают, что они мало устойчивы к внешним атакам.

2) Поэтому при выборе поставщика услуг по облачному размещению системы

электронного документооборота необходимо убедиться, что его инфраструктура

соответствует требованиям недавно выпущенного ГОСТа, освещающего вопросы

защиты данных в среде виртуализации. Но если владелец дата-центра оборудовал

облачное хранилище согласно всем современным требованиям, стоимость его

услуг становится слишком высокой для малого и среднего бизнеса. Поэтому

вопросами безопасности при размещении систем ЭДО в облачных хранилищах

чаще пренебрегают, предпочитая удобство, простоту и невысокую стоимость. Риск

выхода из строя системы облачного хранения при ненастроенной системе

резервного копирования иногда оказывается очень высоким, даже если он только

прогнозируем.

66.

67.

3. Защита информации: документы иперсонал

Качественный облачный сервис, в котором размещается программа ЭДО,

должен соответствовать требованиям безопасности на трех уровнях:

1) Физическом. Предполагается, что серверы с информацией находятся под

физической защитой, к ним не проникнет посторонний, они не пострадают от

внешних неблагоприятных воздействий. Сотрудники самого провайдера

получают доступ только после двухфакторной идентификации, все

уязвимости системы мониторятся в постоянном режиме.

2) Инфраструктурном. Серверы с информацией клиентов должны содержать

только ее. Программное обеспечение облачного сервиса должно быть

мощным и современным. Так, Яндекс использует 3 программных

инфраструктурных решения: Compute Cloud, Virtual Private Cloud и Yandex

Managed Services.

3) Реагирования на инциденты. Средства мониторинга должны обеспечить

мгновенное вычисление и блокирование попыток внешнего вторжения.

Информатика

Информатика