Похожие презентации:

Шифр Энигмы

1. Шифр Энигмы.

*2.

3.

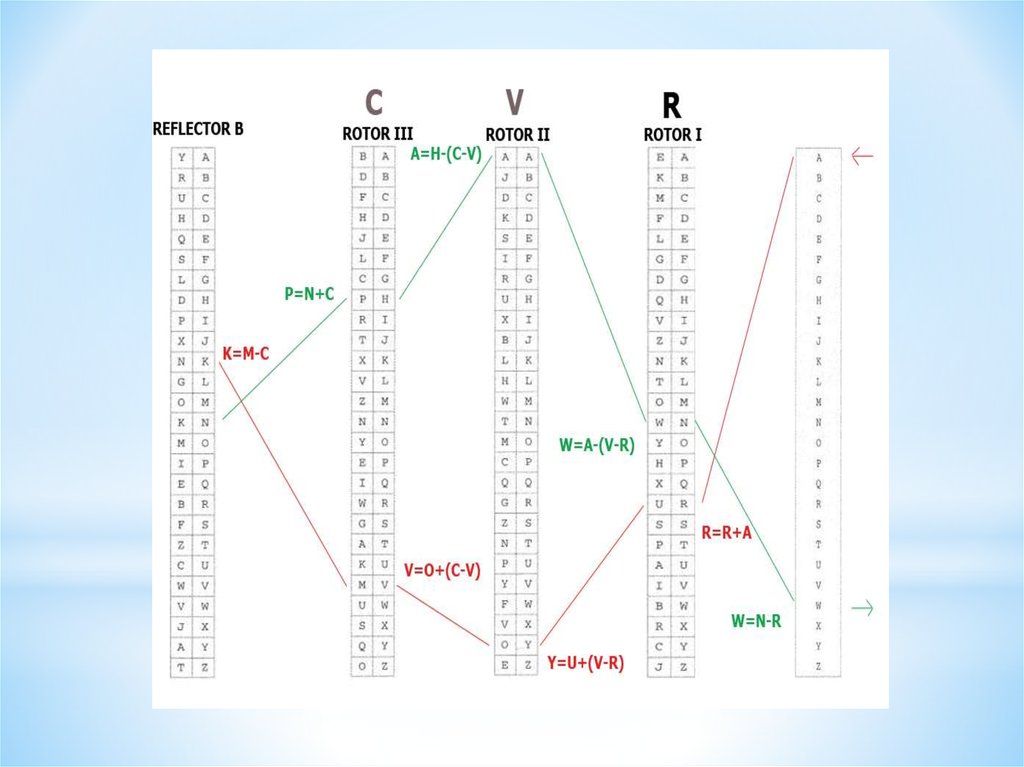

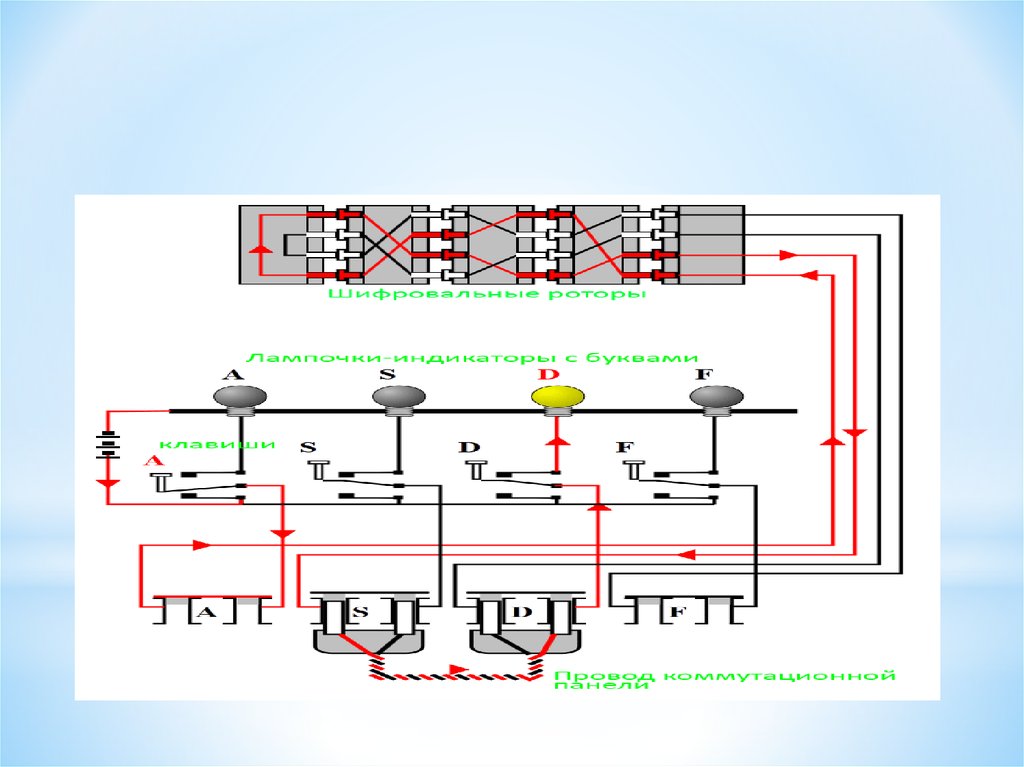

4. Принцип Работы

*5. Криптоанализ Энигмы

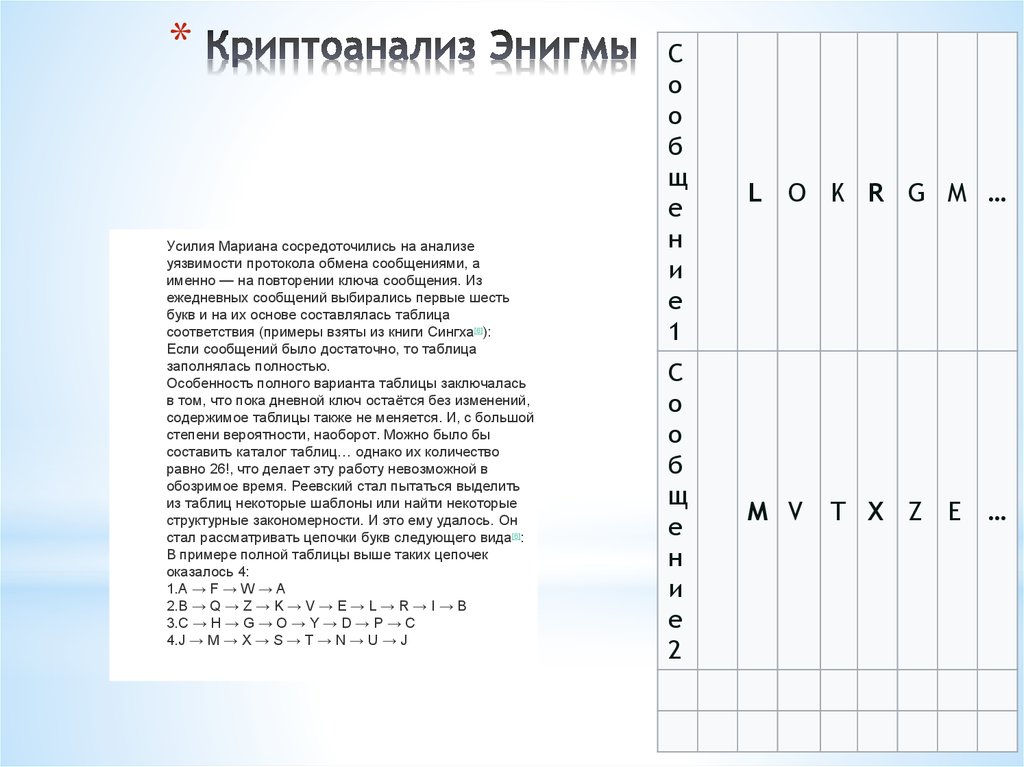

*Усилия Мариана сосредоточились на анализе

уязвимости протокола обмена сообщениями, а

именно — на повторении ключа сообщения. Из

ежедневных сообщений выбирались первые шесть

букв и на их основе составлялась таблица

соответствия (примеры взяты из книги Сингха[6]):

Если сообщений было достаточно, то таблица

заполнялась полностью.

Особенность полного варианта таблицы заключалась

в том, что пока дневной ключ остаётся без изменений,

содержимое таблицы также не меняется. И, с большой

степени вероятности, наоборот. Можно было бы

составить каталог таблиц… однако их количество

равно 26!, что делает эту работу невозможной в

обозримое время. Реевский стал пытаться выделить

из таблиц некоторые шаблоны или найти некоторые

структурные закономерности. И это ему удалось. Он

стал рассматривать цепочки букв следующего вида[6]:

В примере полной таблицы выше таких цепочек

оказалось 4:

1.A → F → W → A

2.B → Q → Z → K → V → E → L → R → I → B

3.C → H → G → O → Y → D → P → C

4.J → M → X → S → T → N → U → J

С

о

о

б

щ

е

н

и

е

1

L

С

о

о

б

щ

е

н

и

е

2

M V

O K R G M …

T X Z

E

…

Электроника

Электроника