Похожие презентации:

АС в защищенном исполнении

1.

АС в защищенномисполнении

Звягинцева П.А.

2.

Информация подразделяется:информацию ограниченного доступа

(доступ ограничен федеральными законами)

содержит сведения,

составляющие

государственную

тайну

информацию

общедоступную

не содержит сведения,

составляющие

государственную тайну

(конфиденциальная информация)

Коммерческая тайна

Нотариальная тайна

Налоговая тайна

Персональные данные

Адвокатская тайна

Банковская тайна

Врачебная тайна

Тайна ломбарда

Аудиторская тайна

Тайна завещания

Тайна связи

Тайна страхования

Тайна судопроизводства

Тайна усыновления

Тайна следствия

Тайна совещания судей

Тайна исповеди

Конфиденц. арбитража

3

3.

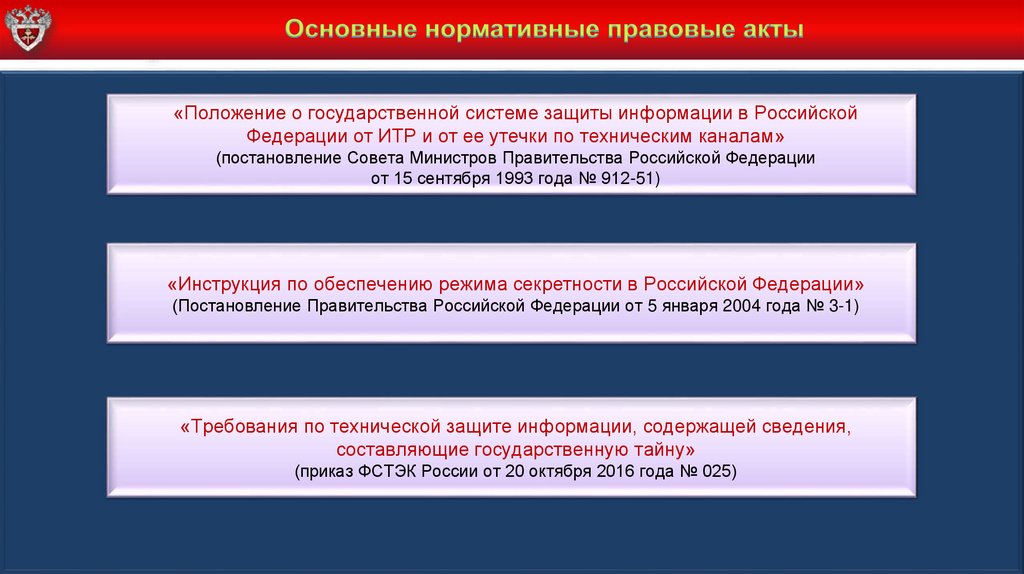

«Положение о государственной системе защиты информации в РоссийскойФедерации от ИТР и от ее утечки по техническим каналам»

(постановление Совета Министров Правительства Российской Федерации

от 15 сентября 1993 года № 912-51)

«Инструкция по обеспечению режима секретности в Российской Федерации»

(Постановление Правительства Российской Федерации от 5 января 2004 года № 3-1)

«Требования по технической защите информации, содержащей сведения,

составляющие государственную тайну»

(приказ ФСТЭК России от 20 октября 2016 года № 025)

4.

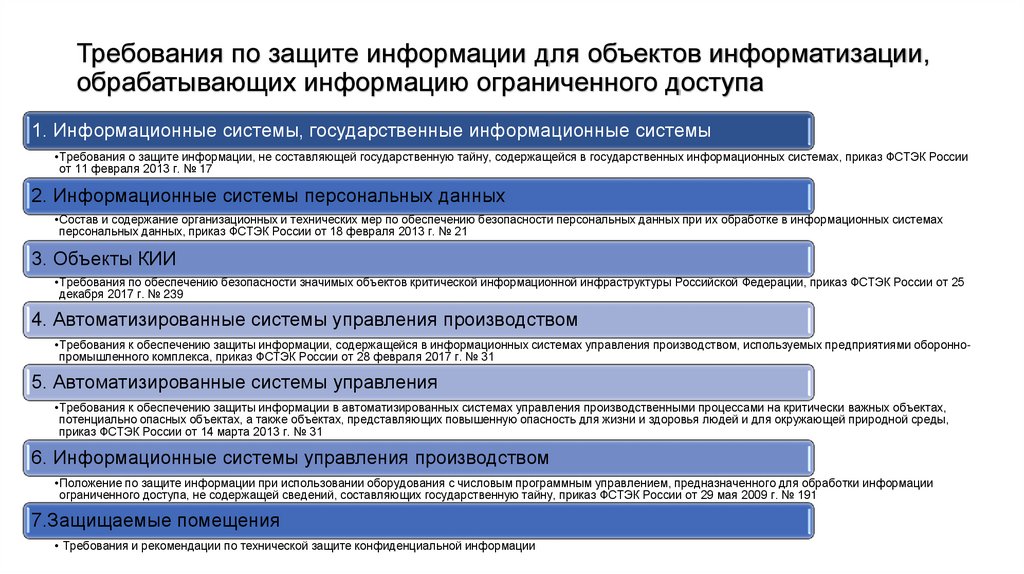

Требования по защите информации для объектов информатизации,обрабатывающих информацию ограниченного доступа

1. Информационные системы, государственные информационные системы

•Требования о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах, приказ ФСТЭК России

от 11 февраля 2013 г. № 17

2. Информационные системы персональных данных

•Состав и содержание организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах

персональных данных, приказ ФСТЭК России от 18 февраля 2013 г. № 21

3. Объекты КИИ

•Требования по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации, приказ ФСТЭК России от 25

декабря 2017 г. № 239

4. Автоматизированные системы управления производством

•Требования к обеспечению защиты информации, содержащейся в информационных системах управления производством, используемых предприятиями обороннопромышленного комплекса, приказ ФСТЭК России от 28 февраля 2017 г. № 31

5. Автоматизированные системы управления

•Требования к обеспечению защиты информации в автоматизированных системах управления производственными процессами на критически важных объектах,

потенциально опасных объектах, а также объектах, представляющих повышенную опасность для жизни и здоровья людей и для окружающей природной среды,

приказ ФСТЭК России от 14 марта 2013 г. № 31

6. Информационные системы управления производством

•Положение по защите информации при использовании оборудования с числовым программным управлением, предназначенного для обработки информации

ограниченного доступа, не содержащей сведений, составляющих государственную тайну, приказ ФСТЭК России от 29 мая 2009 г. № 191

7.Защищаемые помещения

• Требования и рекомендации по технической защите конфиденциальной информации

5.

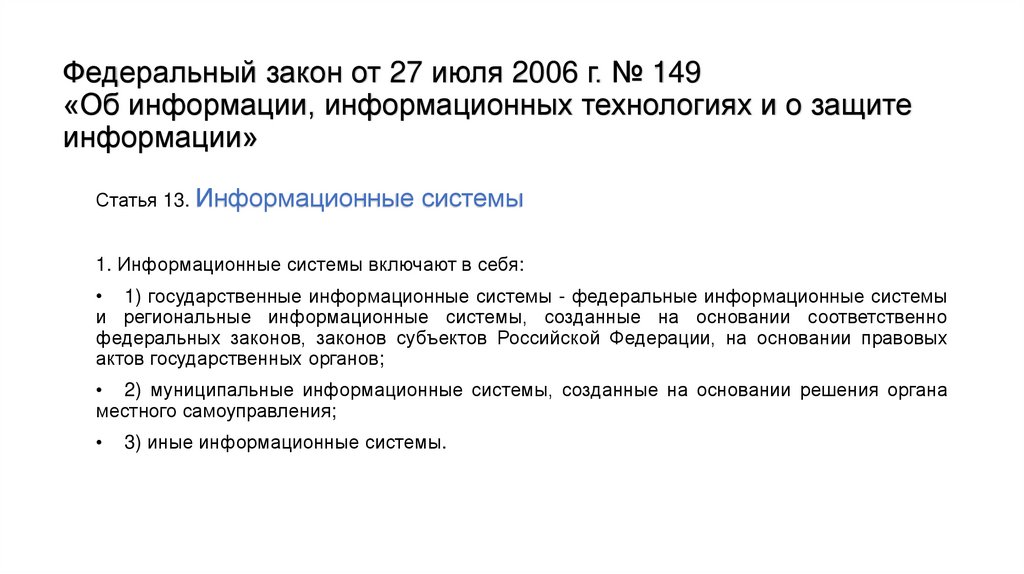

Федеральный закон от 27 июля 2006 г. № 149«Об информации, информационных технологиях и о защите

информации»

Статья 13. Информационные системы

1. Информационные системы включают в себя:

• 1) государственные информационные системы - федеральные информационные системы

и региональные информационные системы, созданные на основании соответственно

федеральных законов, законов субъектов Российской Федерации, на основании правовых

актов государственных органов;

• 2) муниципальные информационные системы, созданные на основании решения органа

местного самоуправления;

3) иные информационные системы.

6.

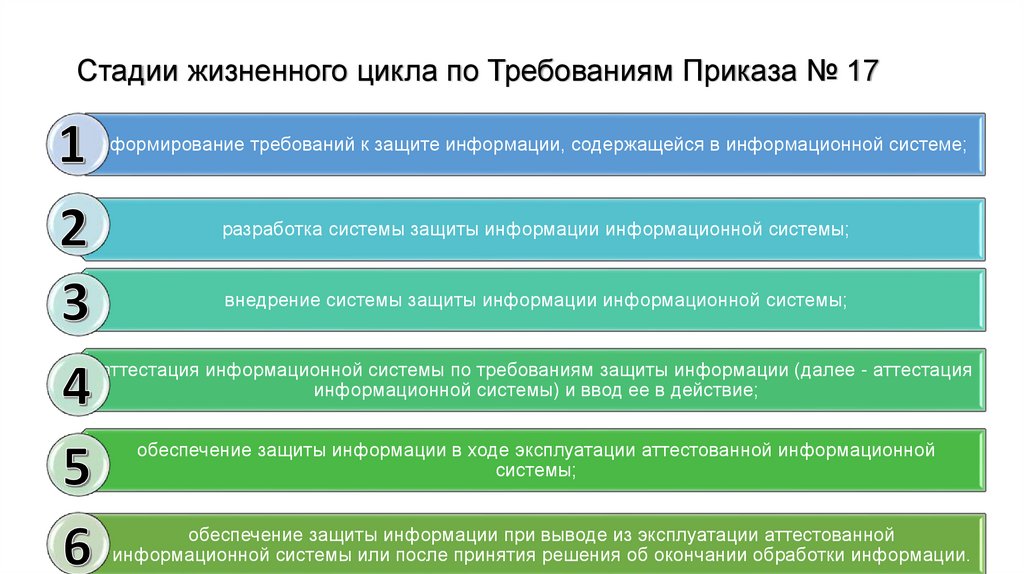

Стадии жизненного цикла по Требованиям Приказа № 17формирование требований к защите информации, содержащейся в информационной системе;

разработка системы защиты информации информационной системы;

внедрение системы защиты информации информационной системы;

аттестация информационной системы по требованиям защиты информации (далее - аттестация

информационной системы) и ввод ее в действие;

обеспечение защиты информации в ходе эксплуатации аттестованной информационной

системы;

обеспечение защиты информации при выводе из эксплуатации аттестованной

информационной системы или после принятия решения об окончании обработки информации.

7.

8.

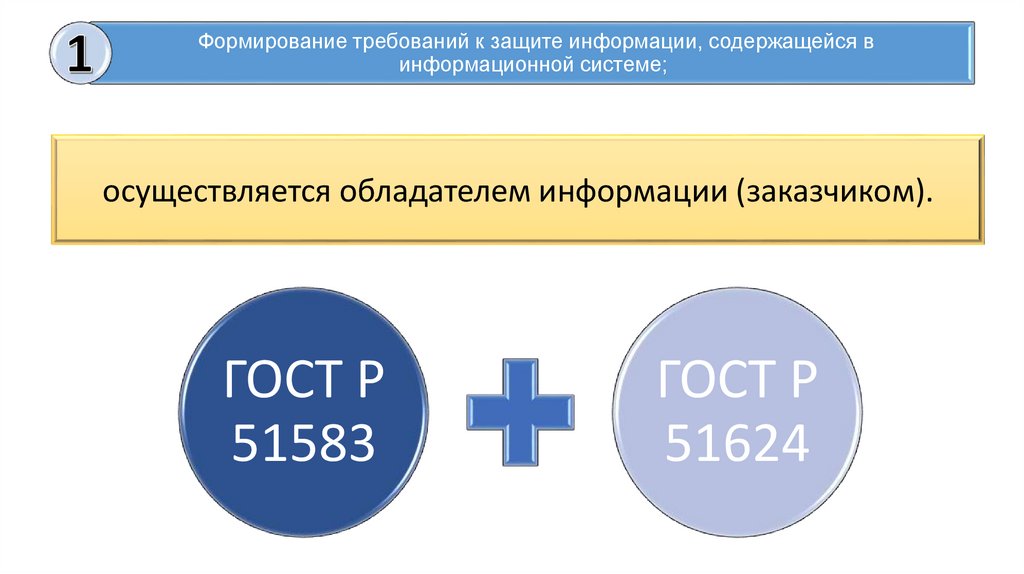

Формирование требований к защите информации, содержащейся винформационной системе;

осуществляется обладателем информации (заказчиком).

ГОСТ Р

51583

ГОСТ Р

51624

9.

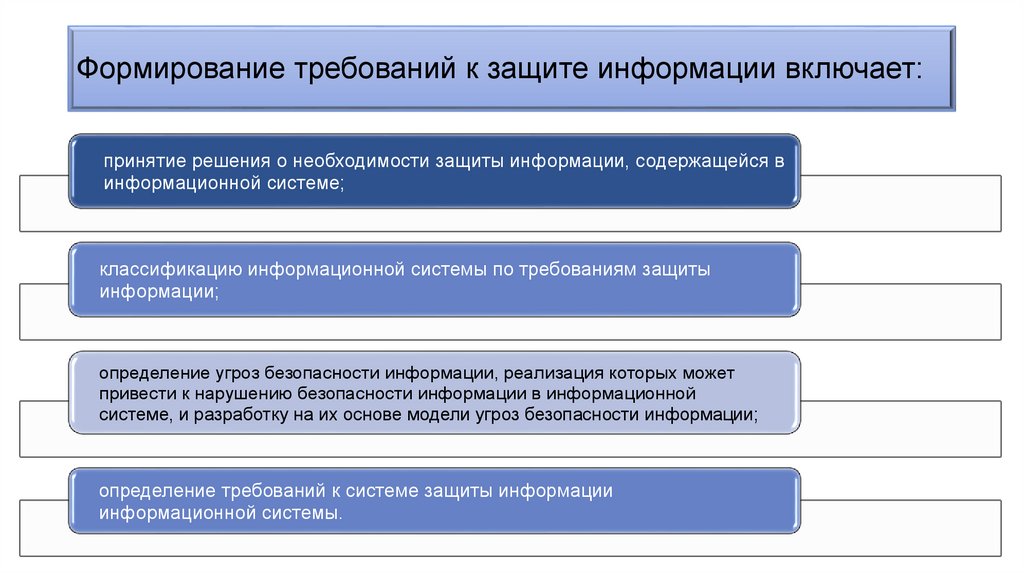

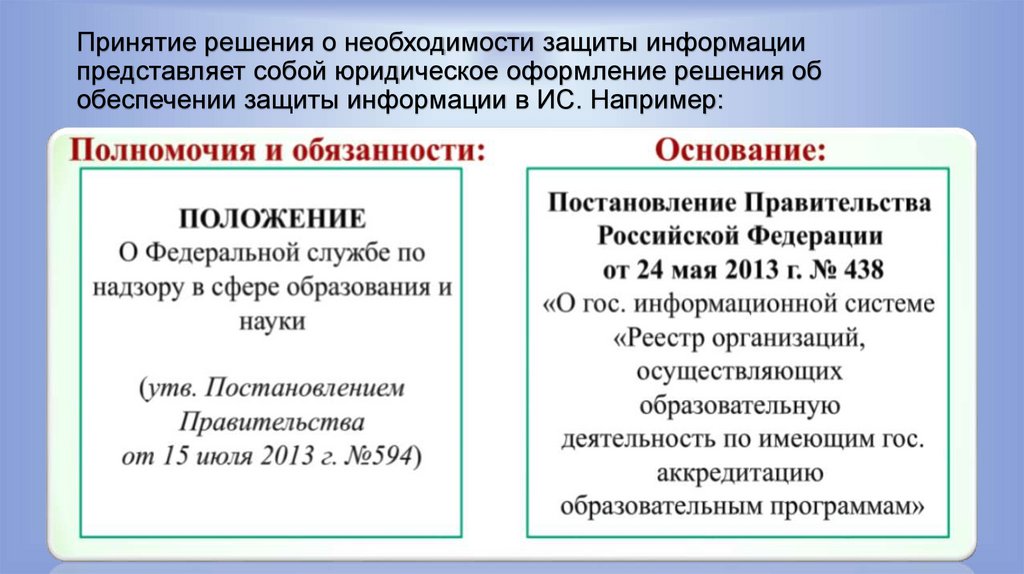

Формирование требований к защите информации включает:принятие решения о необходимости защиты информации, содержащейся в

информационной системе;

классификацию информационной системы по требованиям защиты

информации;

определение угроз безопасности информации, реализация которых может

привести к нарушению безопасности информации в информационной

системе, и разработку на их основе модели угроз безопасности информации;

определение требований к системе защиты информации

информационной системы.

10.

Принятие решения о необходимости защиты информациипредставляет собой юридическое оформление решения об

обеспечении защиты информации в ИС. Например:

11.

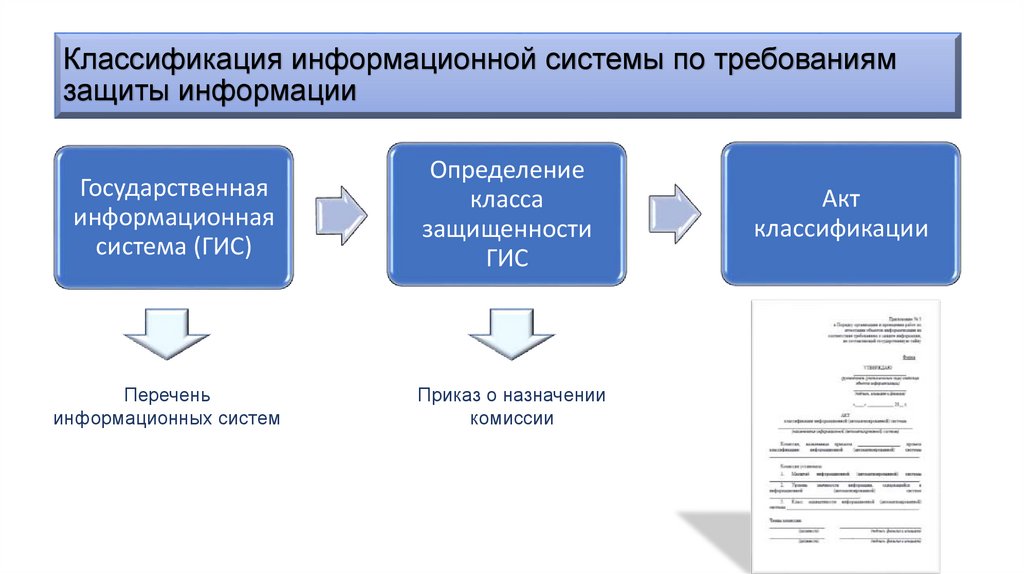

Классификация информационной системы по требованиямзащиты информации

Государственная

информационная

система (ГИС)

Определение

класса

защищенности

ГИС

Перечень

информационных систем

Приказ о назначении

комиссии

Акт

классификации

12.

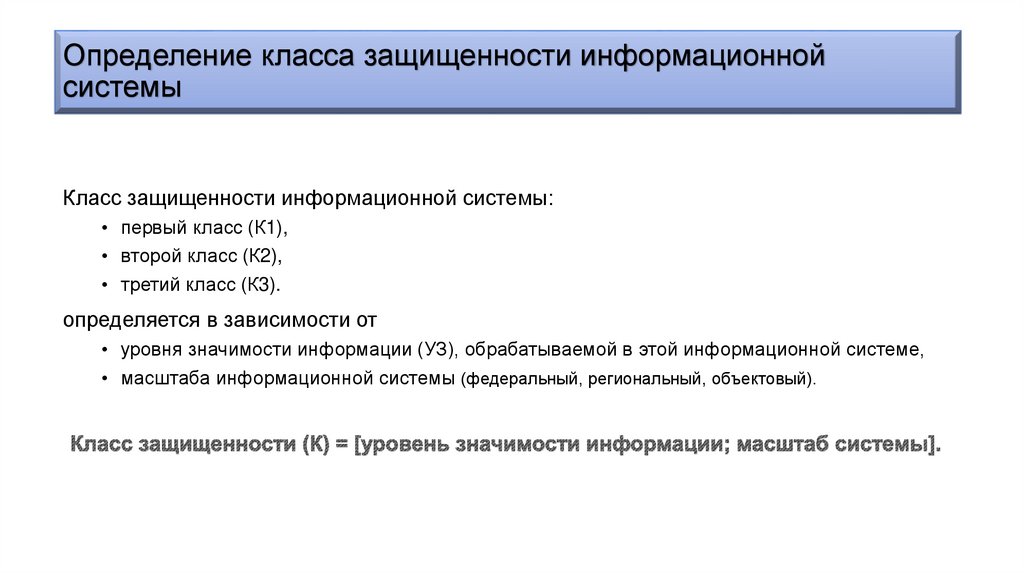

Определение класса защищенности информационнойсистемы

Класс защищенности информационной системы:

• первый класс (К1),

• второй класс (К2),

• третий класс (К3).

определяется в зависимости от

• уровня значимости информации (УЗ), обрабатываемой в этой информационной системе,

• масштаба информационной системы (федеральный, региональный, объектовый).

13.

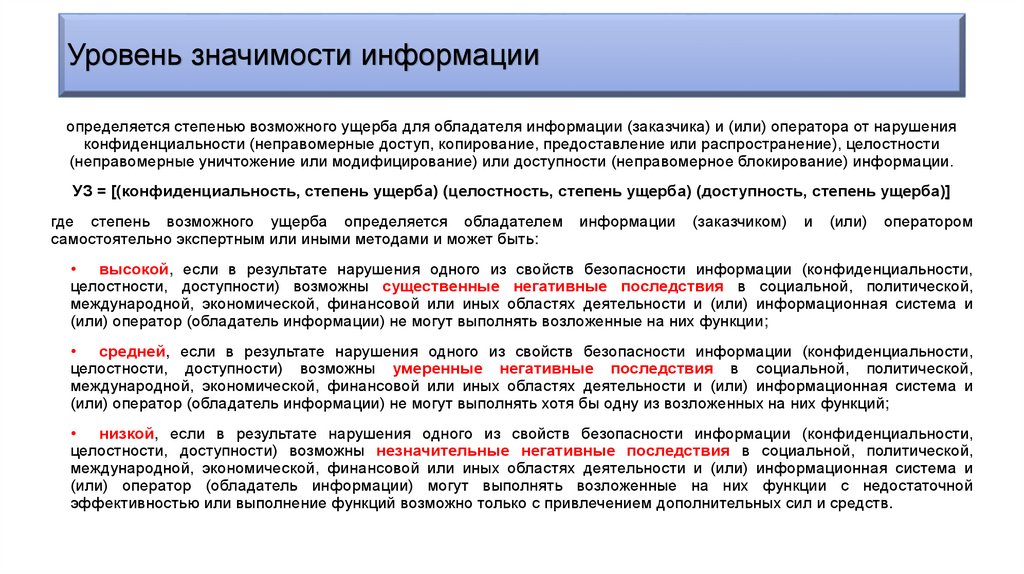

Уровень значимости информацииопределяется степенью возможного ущерба для обладателя информации (заказчика) и (или) оператора от нарушения

конфиденциальности (неправомерные доступ, копирование, предоставление или распространение), целостности

(неправомерные уничтожение или модифицирование) или доступности (неправомерное блокирование) информации.

УЗ = [(конфиденциальность, степень ущерба) (целостность, степень ущерба) (доступность, степень ущерба)]

где степень возможного ущерба определяется обладателем

самостоятельно экспертным или иными методами и может быть:

информации

(заказчиком)

и

(или)

оператором

• высокой, если в результате нарушения одного из свойств безопасности информации (конфиденциальности,

целостности, доступности) возможны существенные негативные последствия в социальной, политической,

международной, экономической, финансовой или иных областях деятельности и (или) информационная система и

(или) оператор (обладатель информации) не могут выполнять возложенные на них функции;

• средней, если в результате нарушения одного из свойств безопасности информации (конфиденциальности,

целостности, доступности) возможны умеренные негативные последствия в социальной, политической,

международной, экономической, финансовой или иных областях деятельности и (или) информационная система и

(или) оператор (обладатель информации) не могут выполнять хотя бы одну из возложенных на них функций;

• низкой, если в результате нарушения одного из свойств безопасности информации (конфиденциальности,

целостности, доступности) возможны незначительные негативные последствия в социальной, политической,

международной, экономической, финансовой или иных областях деятельности и (или) информационная система и

(или) оператор (обладатель информации) могут выполнять возложенные на них функции с недостаточной

эффективностью или выполнение функций возможно только с привлечением дополнительных сил и средств.

14.

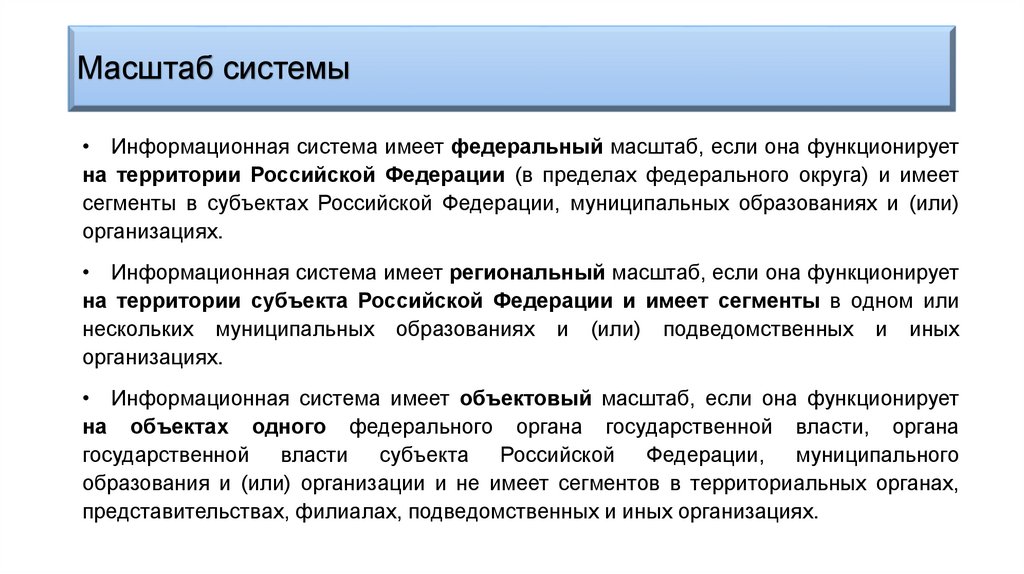

Масштаб системы• Информационная система имеет федеральный масштаб, если она функционирует

на территории Российской Федерации (в пределах федерального округа) и имеет

сегменты в субъектах Российской Федерации, муниципальных образованиях и (или)

организациях.

• Информационная система имеет региональный масштаб, если она функционирует

на территории субъекта Российской Федерации и имеет сегменты в одном или

нескольких муниципальных образованиях и (или) подведомственных и иных

организациях.

• Информационная система имеет объектовый масштаб, если она функционирует

на объектах одного федерального органа государственной власти, органа

государственной власти субъекта Российской Федерации, муниципального

образования и (или) организации и не имеет сегментов в территориальных органах,

представительствах, филиалах, подведомственных и иных организациях.

15.

Классификация ИСУровень

значимости

информации

Масштаб информационной системы

Федеральный

Региональный

Объектовый

УЗ1

К1

К1

К1

УЗ2

К1

К2

К2

УЗ3

К2

К3

К3

16.

Акт классификации информационной системыФорма акта приведена в приложении № 3

к Порядку организации и проведения работ

по аттестации объектов информатизации

на соответствие требованиям о защите

информации ограниченного доступа, не

составляющей государственную тайну,

утвержденным Приказом ФСТЭК России

от 29 апреля 2021 г. № 77

17.

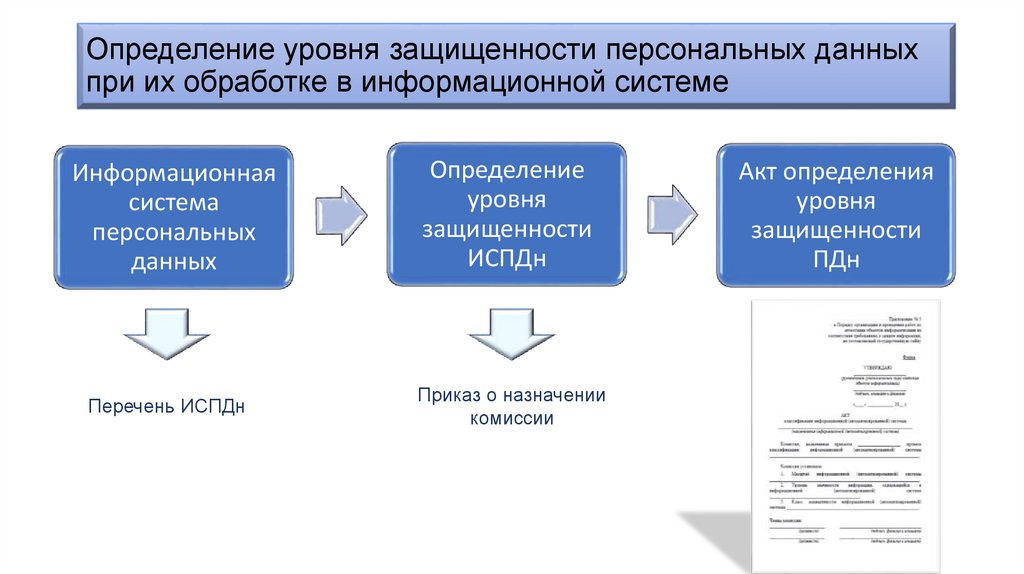

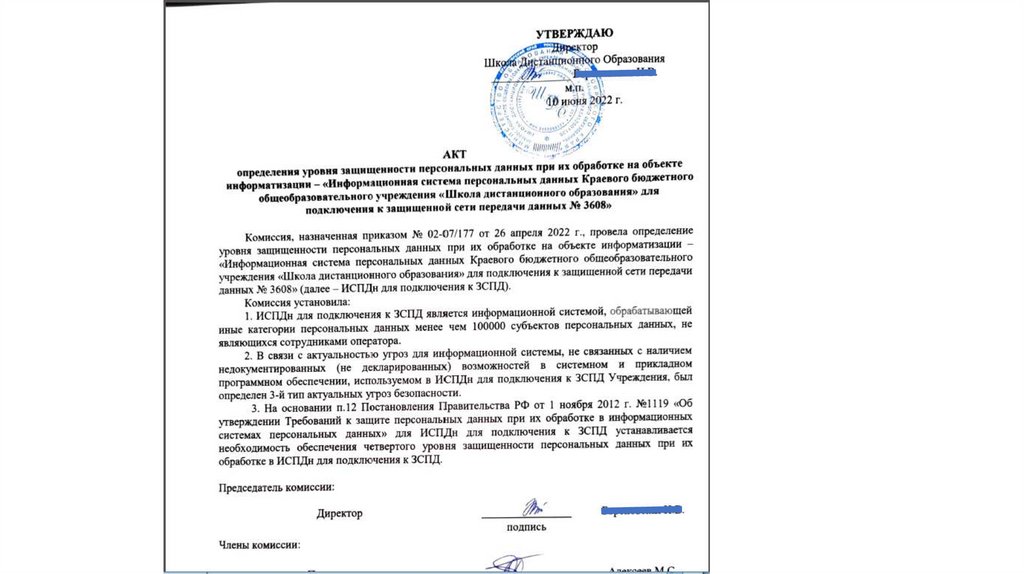

Определение уровня защищенности персональных данныхпри их обработке в информационной системе

Информационная

система

персональных

данных

Определение

уровня

защищенности

ИСПДн

Перечень ИСПДн

Приказ о назначении

комиссии

Акт определения

уровня

защищенности

ПДн

18.

Постановление Правительства РФот 1 ноября 2012 г. № 1119

документ устанавливает:

• требования к защите персональных данных при их обработке в

информационных системах персональных данных

• уровни защищенности таких данных.

19.

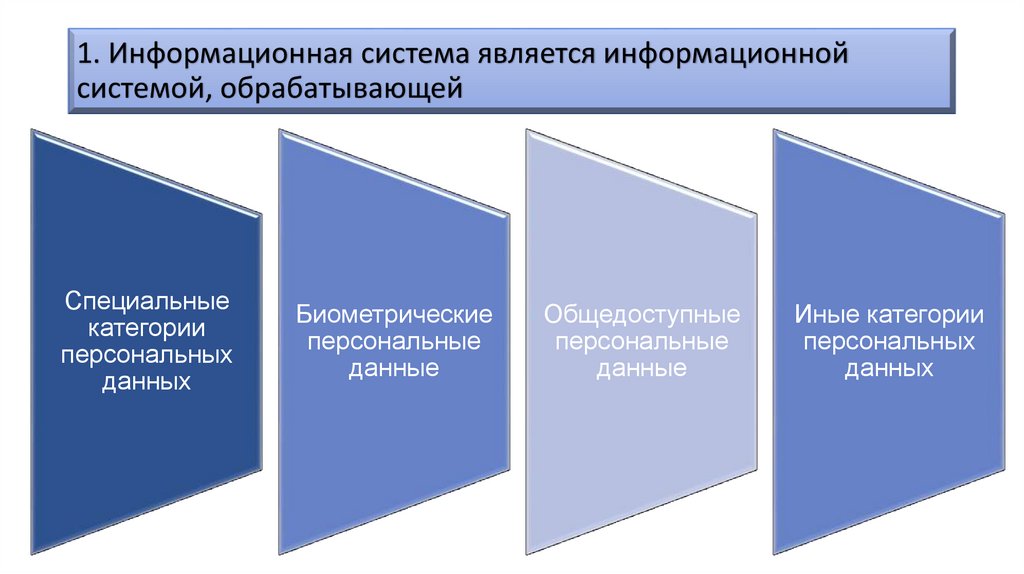

1. Информационная система является информационнойсистемой, обрабатывающей

Специальные

категории

персональных

данных

Биометрические

персональные

данные

Общедоступные

персональные

данные

Иные категории

персональных

данных

20.

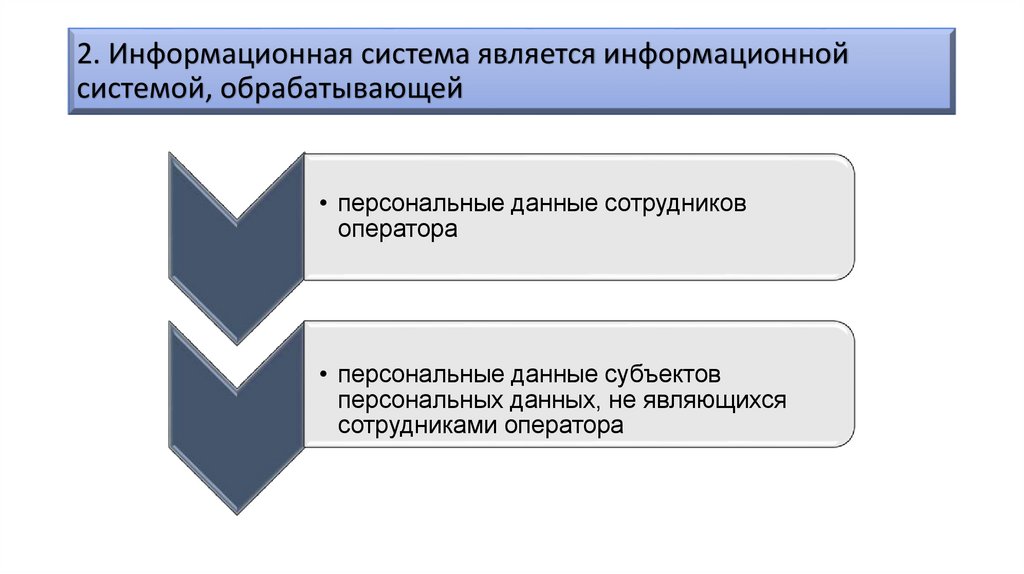

2. Информационная система является информационнойсистемой, обрабатывающей

• персональные данные сотрудников

оператора

• персональные данные субъектов

персональных данных, не являющихся

сотрудниками оператора

21.

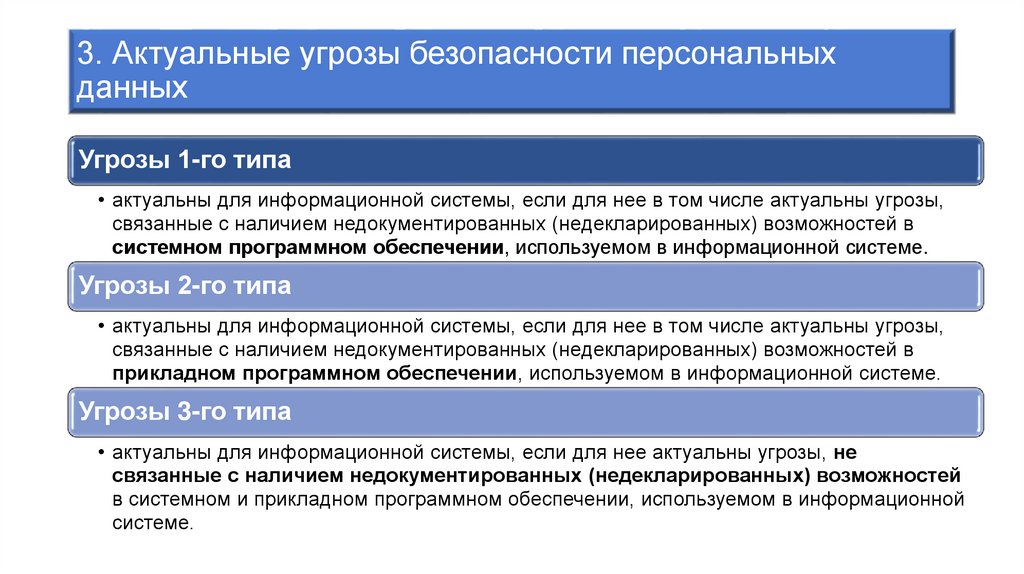

3. Актуальные угрозы безопасности персональныхданных

Угрозы 1-го типа

• актуальны для информационной системы, если для нее в том числе актуальны угрозы,

связанные с наличием недокументированных (недекларированных) возможностей в

системном программном обеспечении, используемом в информационной системе.

Угрозы 2-го типа

• актуальны для информационной системы, если для нее в том числе актуальны угрозы,

связанные с наличием недокументированных (недекларированных) возможностей в

прикладном программном обеспечении, используемом в информационной системе.

Угрозы 3-го типа

• актуальны для информационной системы, если для нее актуальны угрозы, не

связанные с наличием недокументированных (недекларированных) возможностей

в системном и прикладном программном обеспечении, используемом в информационной

системе.

22.

4. Количество субъектов персональныхданных более чем 100 000

Да

Нет

23.

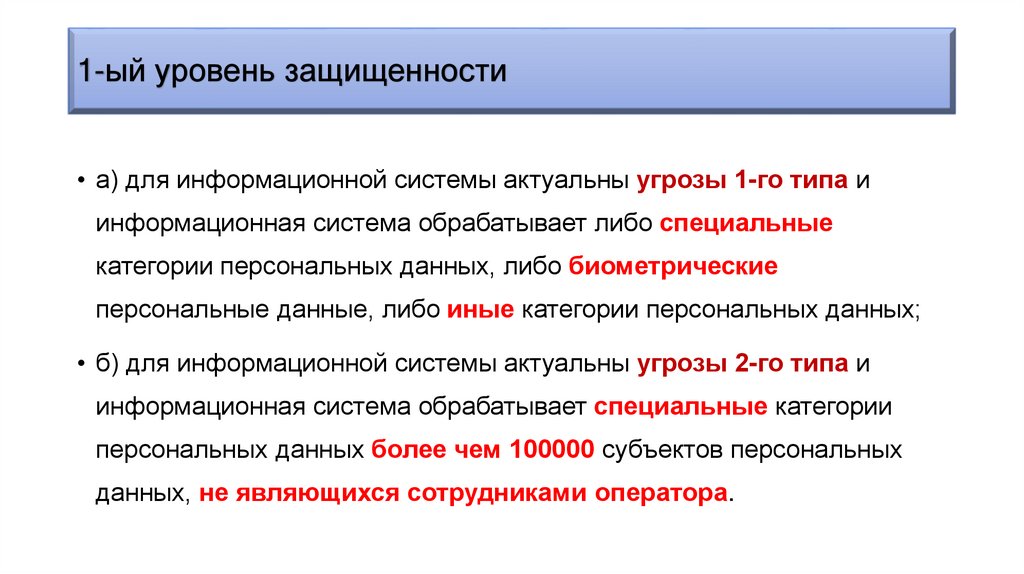

1-ый уровень защищенности• а) для информационной системы актуальны угрозы 1-го типа и

информационная система обрабатывает либо специальные

категории персональных данных, либо биометрические

персональные данные, либо иные категории персональных данных;

• б) для информационной системы актуальны угрозы 2-го типа и

информационная система обрабатывает специальные категории

персональных данных более чем 100000 субъектов персональных

данных, не являющихся сотрудниками оператора.

24.

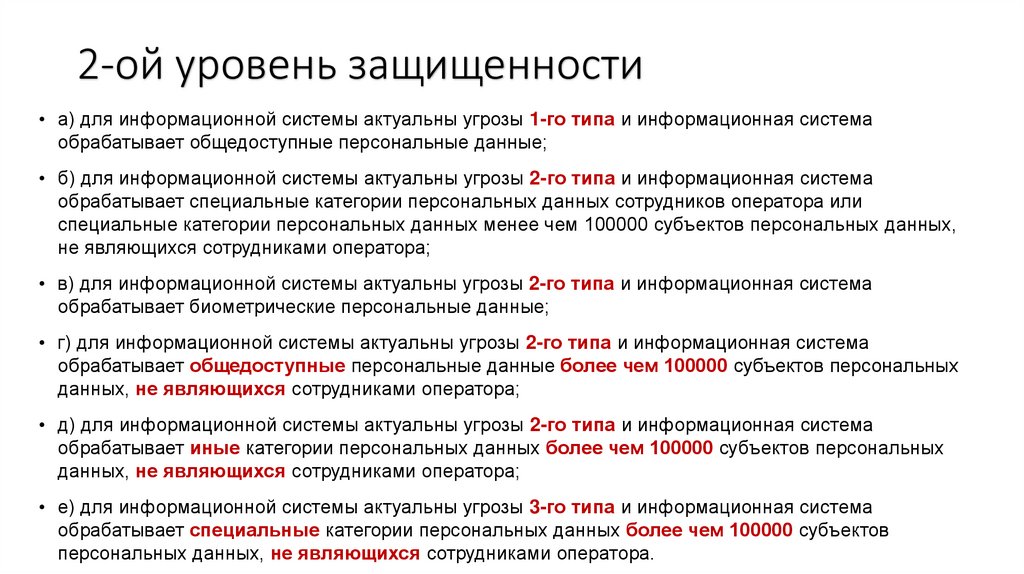

2-ой уровень защищенности• а) для информационной системы актуальны угрозы 1-го типа и информационная система

обрабатывает общедоступные персональные данные;

• б) для информационной системы актуальны угрозы 2-го типа и информационная система

обрабатывает специальные категории персональных данных сотрудников оператора или

специальные категории персональных данных менее чем 100000 субъектов персональных данных,

не являющихся сотрудниками оператора;

• в) для информационной системы актуальны угрозы 2-го типа и информационная система

обрабатывает биометрические персональные данные;

• г) для информационной системы актуальны угрозы 2-го типа и информационная система

обрабатывает общедоступные персональные данные более чем 100000 субъектов персональных

данных, не являющихся сотрудниками оператора;

• д) для информационной системы актуальны угрозы 2-го типа и информационная система

обрабатывает иные категории персональных данных более чем 100000 субъектов персональных

данных, не являющихся сотрудниками оператора;

• е) для информационной системы актуальны угрозы 3-го типа и информационная система

обрабатывает специальные категории персональных данных более чем 100000 субъектов

персональных данных, не являющихся сотрудниками оператора.

25.

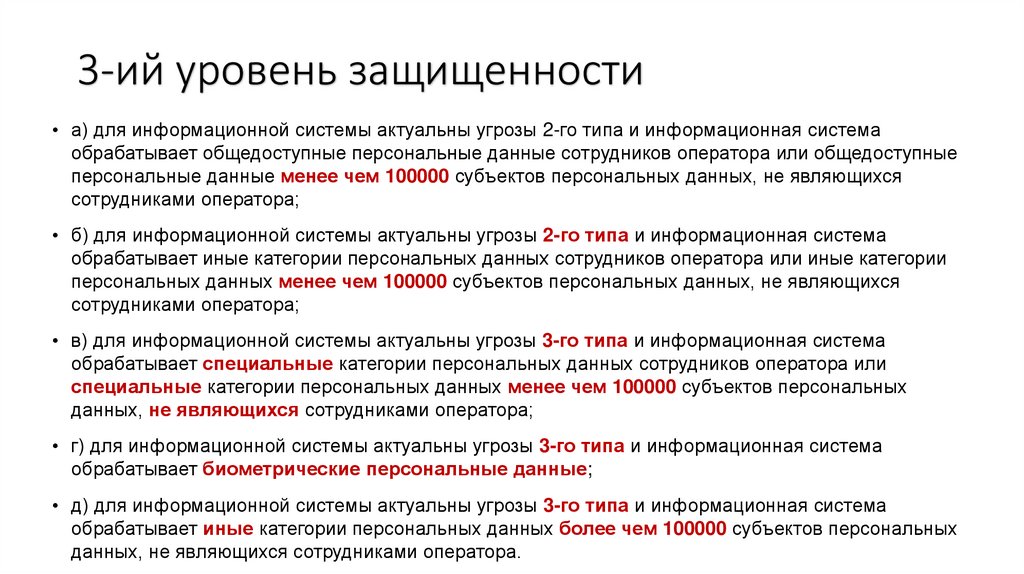

3-ий уровень защищенности• а) для информационной системы актуальны угрозы 2-го типа и информационная система

обрабатывает общедоступные персональные данные сотрудников оператора или общедоступные

персональные данные менее чем 100000 субъектов персональных данных, не являющихся

сотрудниками оператора;

• б) для информационной системы актуальны угрозы 2-го типа и информационная система

обрабатывает иные категории персональных данных сотрудников оператора или иные категории

персональных данных менее чем 100000 субъектов персональных данных, не являющихся

сотрудниками оператора;

• в) для информационной системы актуальны угрозы 3-го типа и информационная система

обрабатывает специальные категории персональных данных сотрудников оператора или

специальные категории персональных данных менее чем 100000 субъектов персональных

данных, не являющихся сотрудниками оператора;

• г) для информационной системы актуальны угрозы 3-го типа и информационная система

обрабатывает биометрические персональные данные;

• д) для информационной системы актуальны угрозы 3-го типа и информационная система

обрабатывает иные категории персональных данных более чем 100000 субъектов персональных

данных, не являющихся сотрудниками оператора.

26.

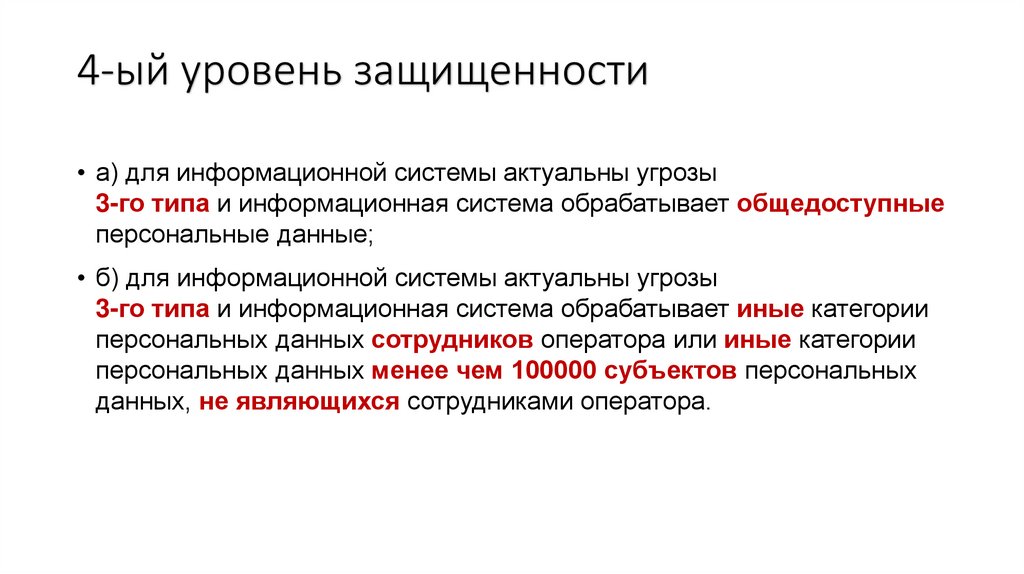

4-ый уровень защищенности• а) для информационной системы актуальны угрозы

3-го типа и информационная система обрабатывает общедоступные

персональные данные;

• б) для информационной системы актуальны угрозы

3-го типа и информационная система обрабатывает иные категории

персональных данных сотрудников оператора или иные категории

персональных данных менее чем 100000 субъектов персональных

данных, не являющихся сотрудниками оператора.

27.

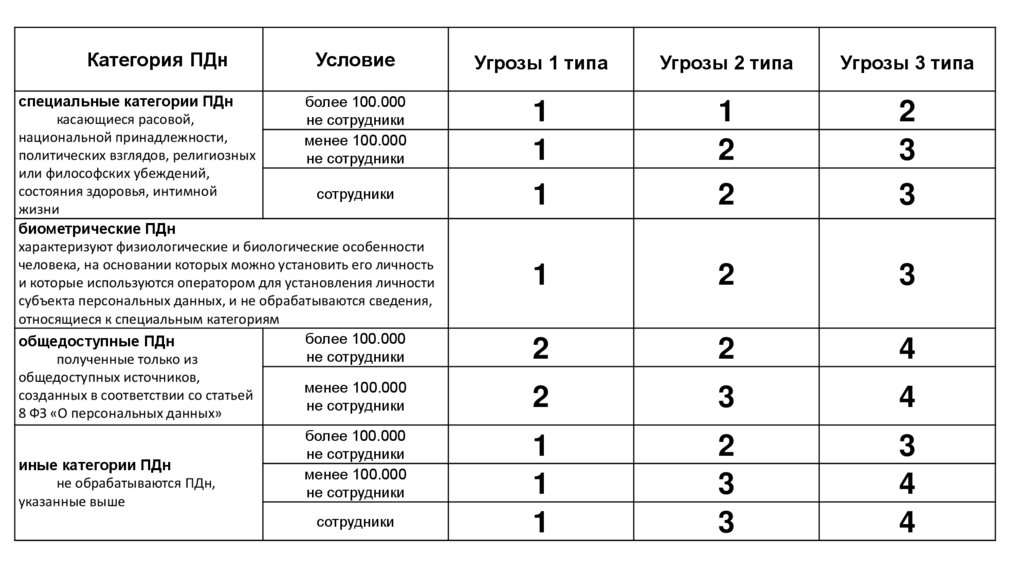

Категория ПДнУсловие

специальные категории ПДн

более 100.000

касающиеся расовой,

не сотрудники

национальной принадлежности,

менее 100.000

политических взглядов, религиозных

не сотрудники

или философских убеждений,

состояния здоровья, интимной

сотрудники

жизни

биометрические ПДн

характеризуют физиологические и биологические особенности

человека, на основании которых можно установить его личность

и которые используются оператором для установления личности

субъекта персональных данных, и не обрабатываются сведения,

относящиеся к специальным категориям

более 100.000

общедоступные ПДн

не сотрудники

полученные только из

общедоступных источников,

менее 100.000

созданных в соответствии со статьей

не сотрудники

8 ФЗ «О персональных данных»

иные категории ПДн

не обрабатываются ПДн,

указанные выше

более 100.000

не сотрудники

менее 100.000

не сотрудники

сотрудники

Угрозы 1 типа

Угрозы 2 типа

Угрозы 3 типа

1

1

1

1

2

2

2

3

3

1

2

3

2

2

4

2

3

4

1

1

1

2

3

3

3

4

4

28.

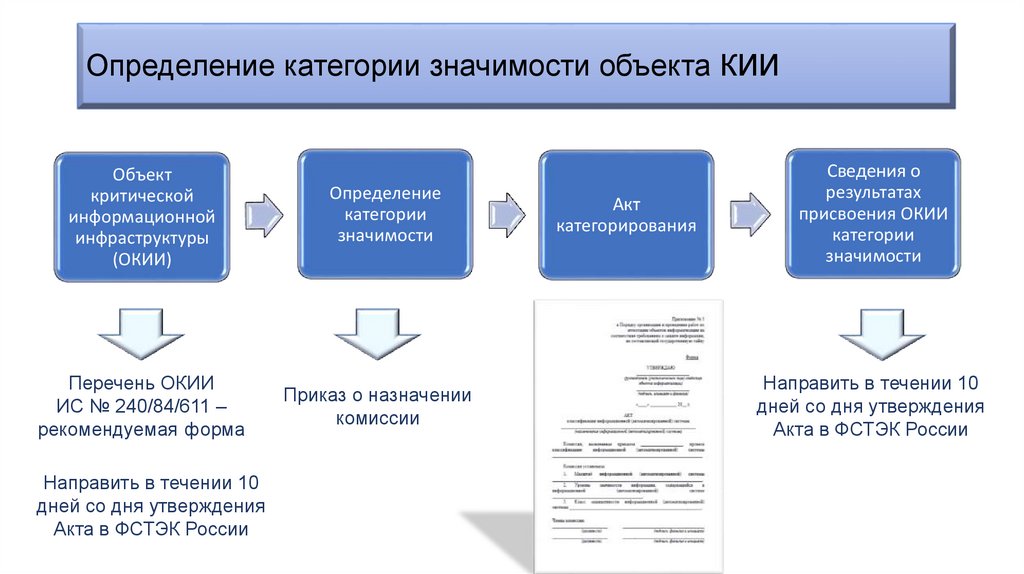

29.

Определение категории значимости объекта КИИОбъект

критической

информационной

инфраструктуры

(ОКИИ)

Определение

категории

значимости

Перечень ОКИИ

ИС № 240/84/611 –

рекомендуемая форма

Приказ о назначении

комиссии

Направить в течении 10

дней со дня утверждения

Акта в ФСТЭК России

Акт

категорирования

Сведения о

результатах

присвоения ОКИИ

категории

значимости

Направить в течении 10

дней со дня утверждения

Акта в ФСТЭК России

30.

Федеральный закон от 26.07.2017 N 187-ФЗ«О безопасности критической информационной инфраструктуры Российской Федерации»

• Настоящий Федеральный закон регулирует отношения

в области обеспечения безопасности критической

информационной инфраструктуры Российской Федерации в

целях ее устойчивого функционирования при проведении в

отношении ее компьютерных атак.

31.

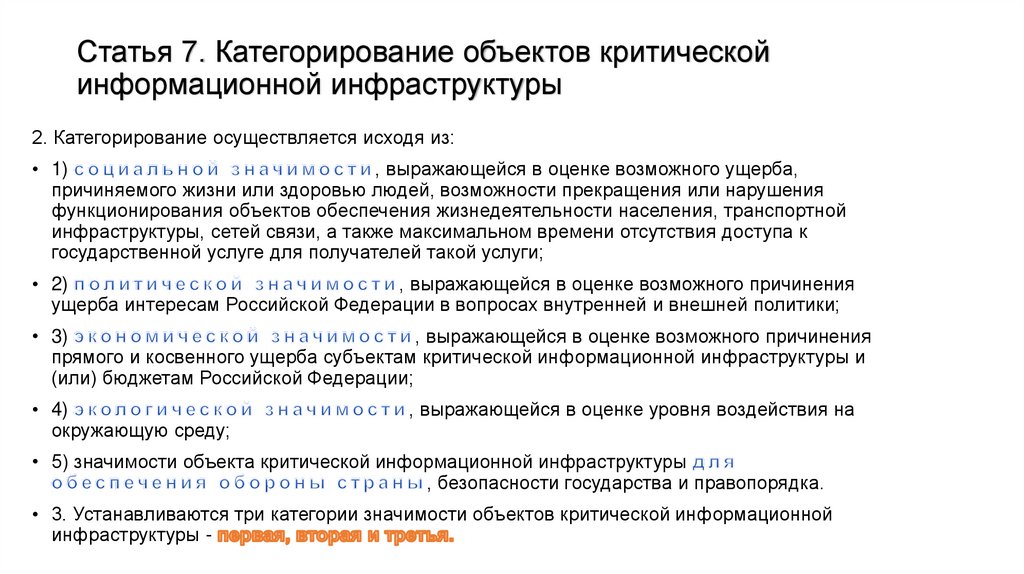

Статья 7. Категорирование объектов критическойинформационной инфраструктуры

2. Категорирование осуществляется исходя из:

• 1)

, выражающейся в оценке возможного ущерба,

причиняемого жизни или здоровью людей, возможности прекращения или нарушения

функционирования объектов обеспечения жизнедеятельности населения, транспортной

инфраструктуры, сетей связи, а также максимальном времени отсутствия доступа к

государственной услуге для получателей такой услуги;

• 2)

, выражающейся в оценке возможного причинения

ущерба интересам Российской Федерации в вопросах внутренней и внешней политики;

• 3)

, выражающейся в оценке возможного причинения

прямого и косвенного ущерба субъектам критической информационной инфраструктуры и

(или) бюджетам Российской Федерации;

• 4)

окружающую среду;

, выражающейся в оценке уровня воздействия на

• 5) значимости объекта критической информационной инфраструктуры

, безопасности государства и правопорядка.

• 3. Устанавливаются три категории значимости объектов критической информационной

инфраструктуры -

32.

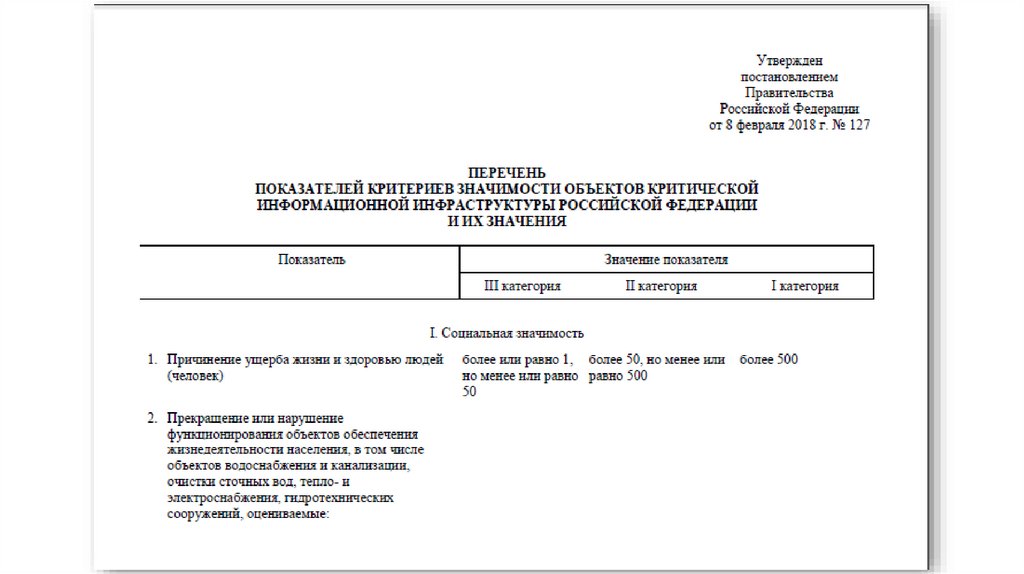

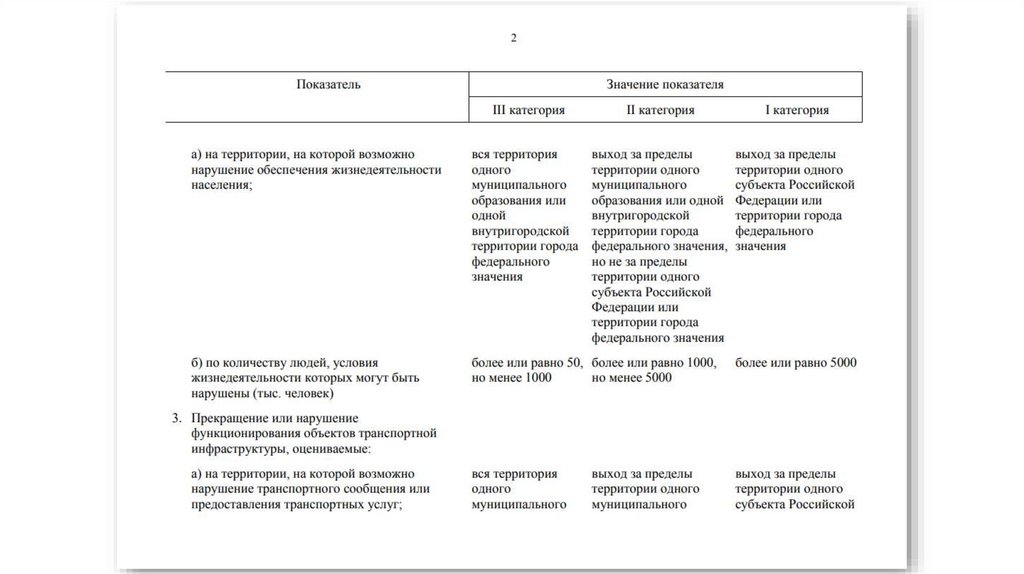

ПОСТАНОВЛЕНИЕ ПРАВИТЕЛЬСТВА РФОТ 8 ФЕВРАЛЯ 2018 Г. № 127

• Об утверждении Правил категорирования объектов критической

информационной инфраструктуры Российской Федерации, а также

перечня показателей критериев значимости объектов критической

информационной инфраструктуры Российской Федерации и их

значений

33.

34.

35.

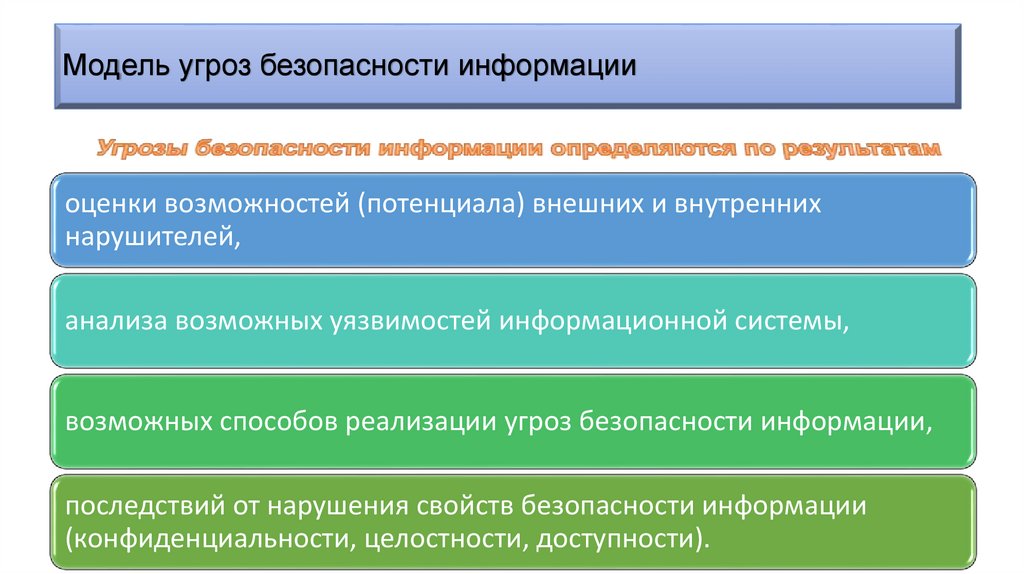

Модель угроз безопасности информацииоценки возможностей (потенциала) внешних и внутренних

нарушителей,

анализа возможных уязвимостей информационной системы,

возможных способов реализации угроз безопасности информации,

последствий от нарушения свойств безопасности информации

(конфиденциальности, целостности, доступности).

36.

Модель угроз безопасности информацииГИС

ПП РФ от 6 июля 2015 г. N 676 "О требованиях к

порядку создания, развития, ввода в эксплуатацию,

эксплуатации и вывода из эксплуатации

государственных информационных систем и

дальнейшего хранения содержащейся в их базах

данных информации"

Техническое задание на создание системы и (или)

модель угроз безопасности информации

согласуются с территориальным органом ФСТЭК

России

Моделирование угроз

1. Методика оценки угроз безопасности

информации от 5 февраля 2021 г.

2. Банк данных угроз безопасности

информации

3. Методические рекомендации… ФСБ

России от 31 марта 2015 № 149/7/2/6-432

4. Приказ ФСБ России от 10 июля 2014 № 378

«Об утверждении Состава и содержания

организационных и технических мер по

обеспечению…»

37.

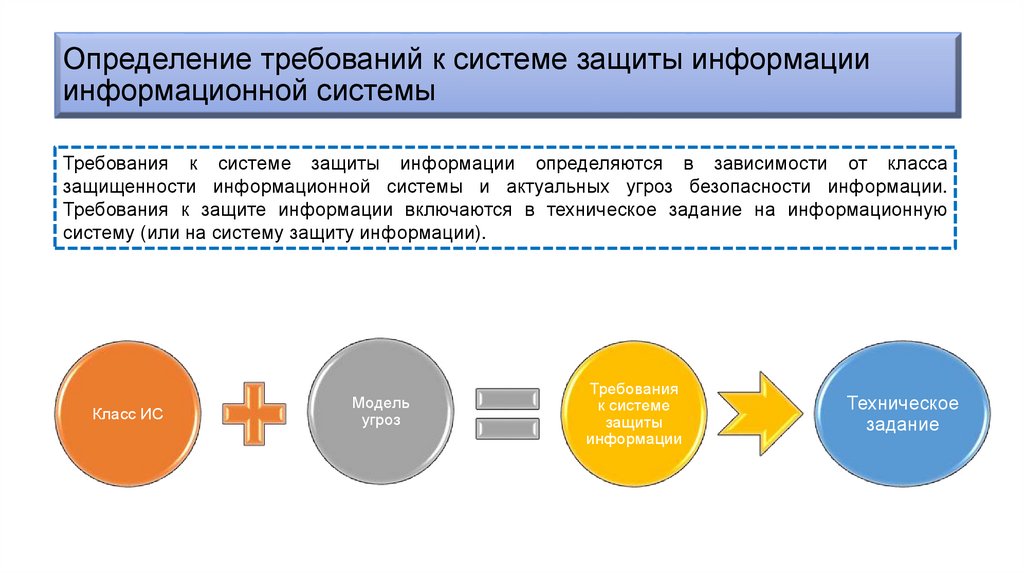

Определение требований к системе защиты информацииинформационной системы

Требования к системе защиты информации определяются в зависимости от класса

защищенности информационной системы и актуальных угроз безопасности информации.

Требования к защите информации включаются в техническое задание на информационную

систему (или на систему защиту информации).

Класс ИС

Модель

угроз

Требования

к системе

защиты

информации

Техническое

задание

38.

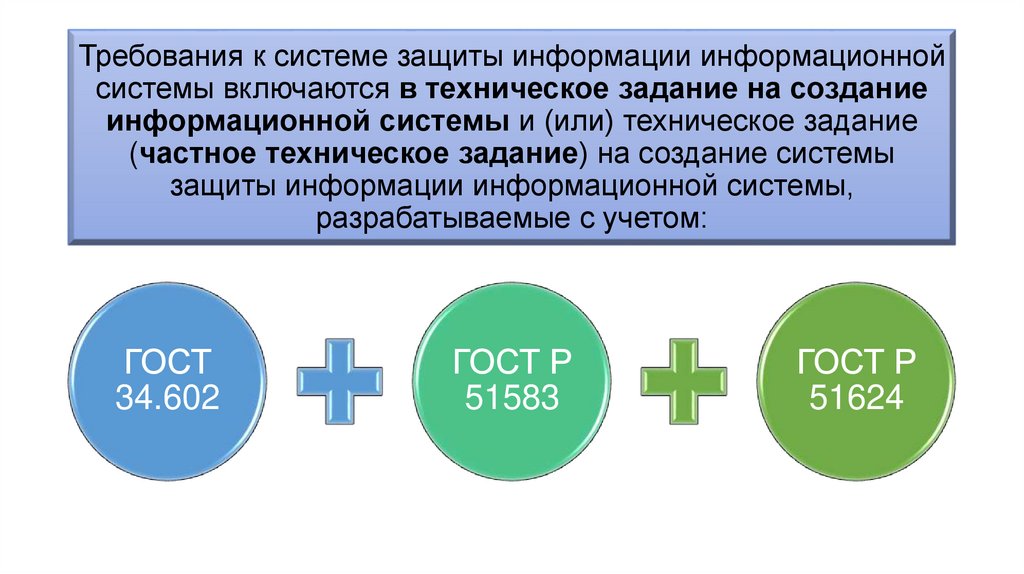

Требования к системе защиты информации информационнойсистемы включаются в техническое задание на создание

информационной системы и (или) техническое задание

(частное техническое задание) на создание системы

защиты информации информационной системы,

разрабатываемые с учетом:

ГОСТ

34.602

ГОСТ Р

51583

ГОСТ Р

51624

39.

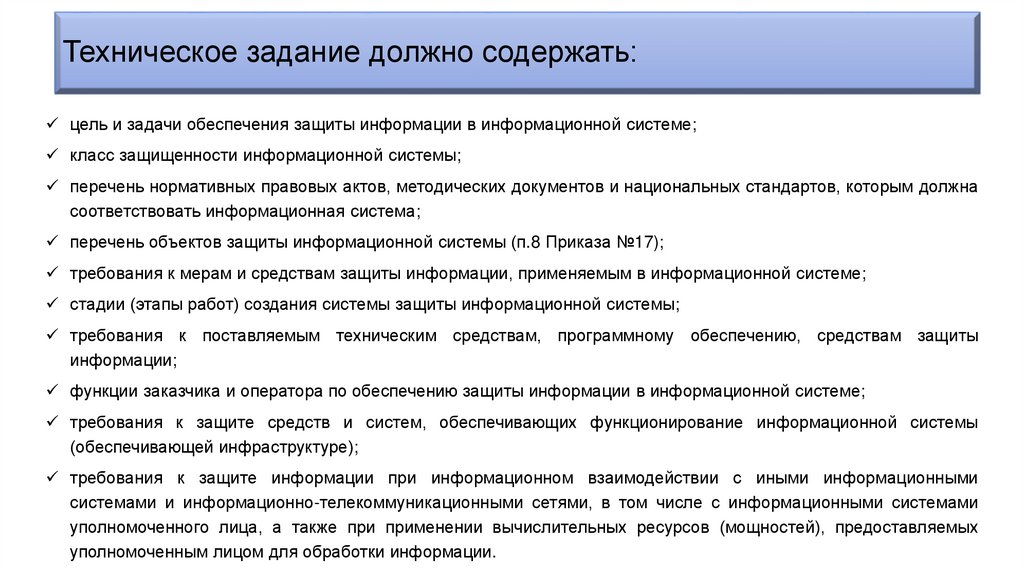

Техническое задание должно содержать:цель и задачи обеспечения защиты информации в информационной системе;

класс защищенности информационной системы;

перечень нормативных правовых актов, методических документов и национальных стандартов, которым должна

соответствовать информационная система;

перечень объектов защиты информационной системы (п.8 Приказа №17);

требования к мерам и средствам защиты информации, применяемым в информационной системе;

стадии (этапы работ) создания системы защиты информационной системы;

требования к поставляемым техническим средствам, программному обеспечению, средствам защиты

информации;

функции заказчика и оператора по обеспечению защиты информации в информационной системе;

требования к защите средств и систем, обеспечивающих функционирование информационной системы

(обеспечивающей инфраструктуре);

требования к защите информации при информационном взаимодействии с иными информационными

системами и информационно-телекоммуникационными сетями, в том числе с информационными системами

уполномоченного лица, а также при применении вычислительных ресурсов (мощностей), предоставляемых

уполномоченным лицом для обработки информации.

40.

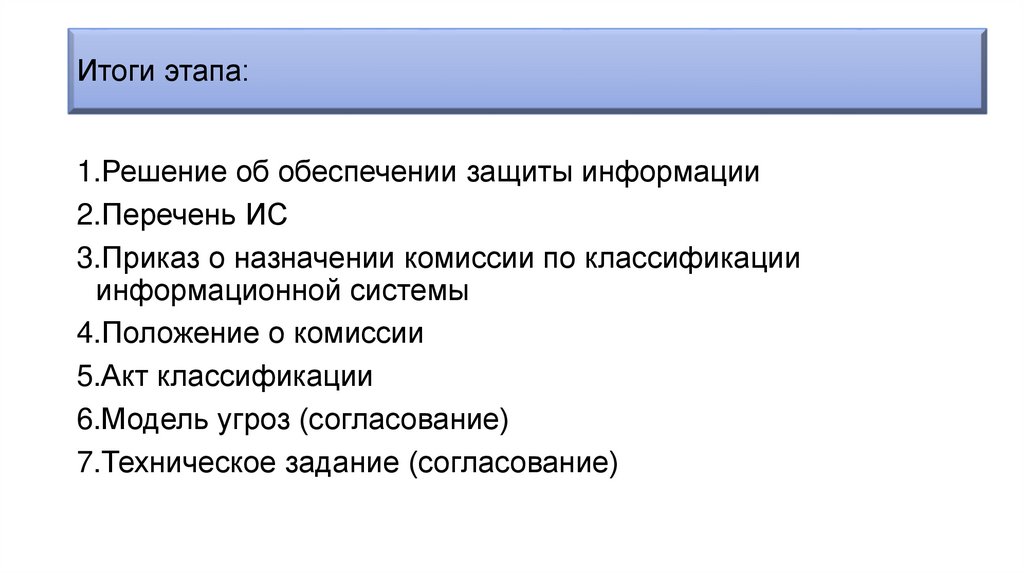

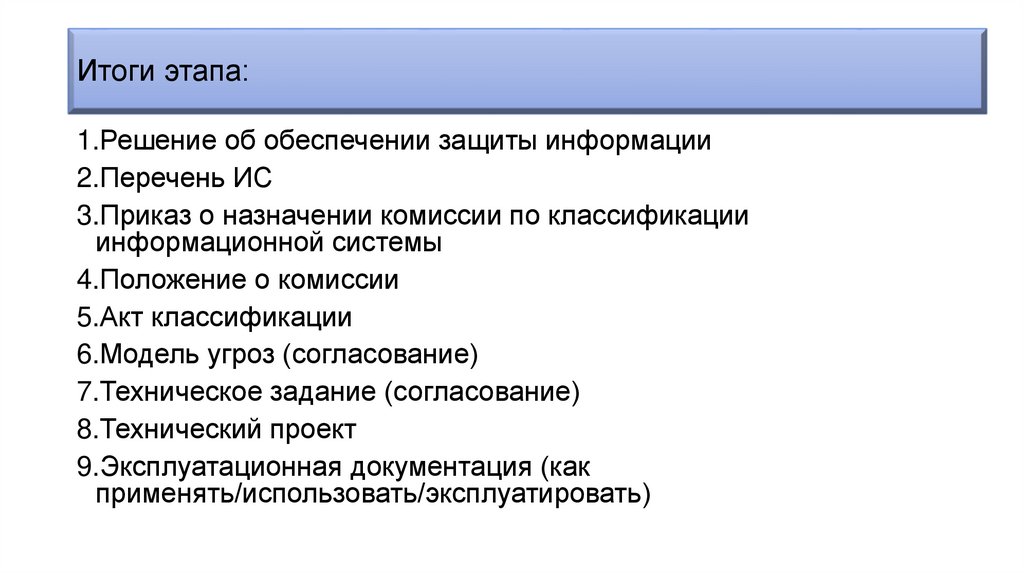

Итоги этапа:1.Решение об обеспечении защиты информации

2.Перечень ИС

3.Приказ о назначении комиссии по классификации

информационной системы

4.Положение о комиссии

5.Акт классификации

6.Модель угроз (согласование)

7.Техническое задание (согласование)

41.

42.

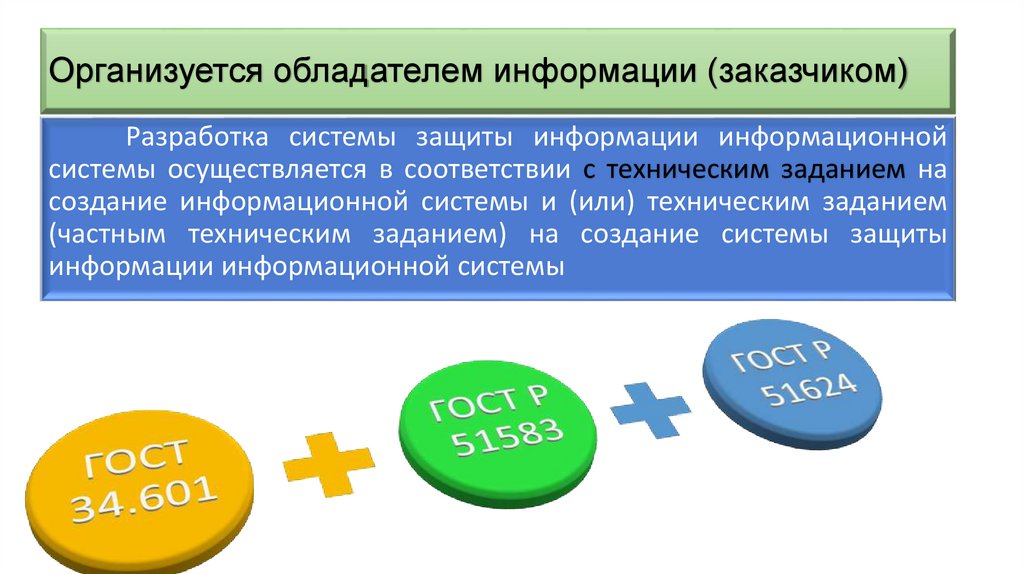

Организуется обладателем информации (заказчиком)Разработка системы защиты информации информационной

системы осуществляется в соответствии с техническим заданием на

создание информационной системы и (или) техническим заданием

(частным техническим заданием) на создание системы защиты

информации информационной системы

43.

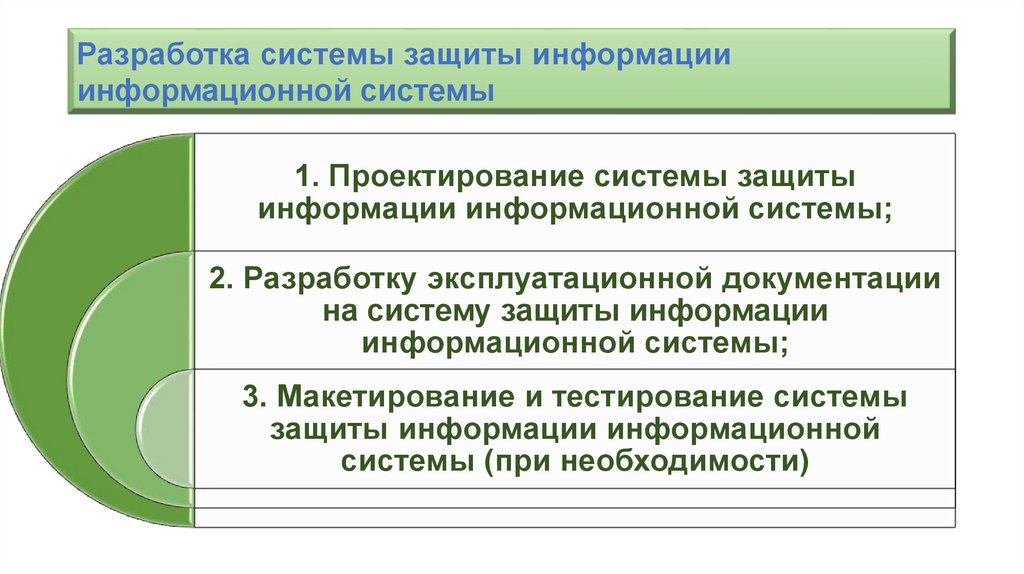

Разработка системы защиты информацииинформационной системы

1. Проектирование системы защиты

информации информационной системы;

2. Разработку эксплуатационной документации

на систему защиты информации

информационной системы;

3. Макетирование и тестирование системы

защиты информации информационной

системы (при необходимости)

44.

• Основу разработки системы защиты информациисоставляет проектирование. Целью проектирования

является определение порядка реализации требований

Технического задания на систему защиты информации в

ИС, предъявленных Заказчиком (оператором).

• Проектирование системы защиты и разработка проектной

документации представляет собой самостоятельный,

достаточно трудоемкий процесс. Юридически значимый

проект системы защиты вправе разрабатывать

организации, имеющие лицензию ФСТЭК на деятельность

по технической защите конфиденциальной информации

(в части выполнения работ и оказания услуг по

проектированию защищенных систем).

45.

46.

Технический проект на создание ЗИ ИС• При отсутствии необходимых средств защиты информации,

сертифицированных на соответствие требованиям по

безопасности информации, производится корректировка

проектных решений по информационной системе и (или) ее

системе защиты информации с учетом функциональных

возможностей имеющихся сертифицированных средств

защиты информации.

47.

Эксплуатационная документация на систему защиты информацииинформационной системы разрабатывается с учетом ГОСТ 34.601,

ГОСТ 34.201 и ГОСТ Р 51624 и должна в том числе содержать

описание:

структуры системы защиты информации информационной системы;

состава, мест установки, параметров и порядка настройки средств защиты

информации, программного обеспечения и технических средств;

правил эксплуатации системы защиты информации информационной

системы.

48.

Итоги этапа:1.Решение об обеспечении защиты информации

2.Перечень ИС

3.Приказ о назначении комиссии по классификации

информационной системы

4.Положение о комиссии

5.Акт классификации

6.Модель угроз (согласование)

7.Техническое задание (согласование)

8.Технический проект

9.Эксплуатационная документация (как

применять/использовать/эксплуатировать)

49.

50.

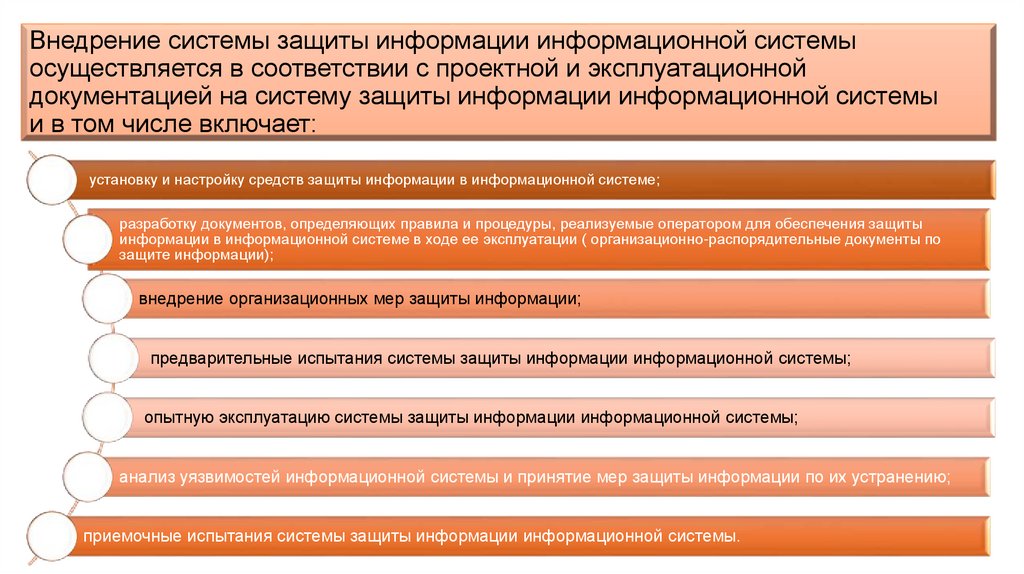

Внедрение системы защиты информации информационной системыосуществляется в соответствии с проектной и эксплуатационной

документацией на систему защиты информации информационной системы

и в том числе включает:

установку и настройку средств защиты информации в информационной системе;

разработку документов, определяющих правила и процедуры, реализуемые оператором для обеспечения защиты

информации в информационной системе в ходе ее эксплуатации ( организационно-распорядительные документы по

защите информации);

внедрение организационных мер защиты информации;

предварительные испытания системы защиты информации информационной системы;

опытную эксплуатацию системы защиты информации информационной системы;

анализ уязвимостей информационной системы и принятие мер защиты информации по их устранению;

приемочные испытания системы защиты информации информационной системы.

51.

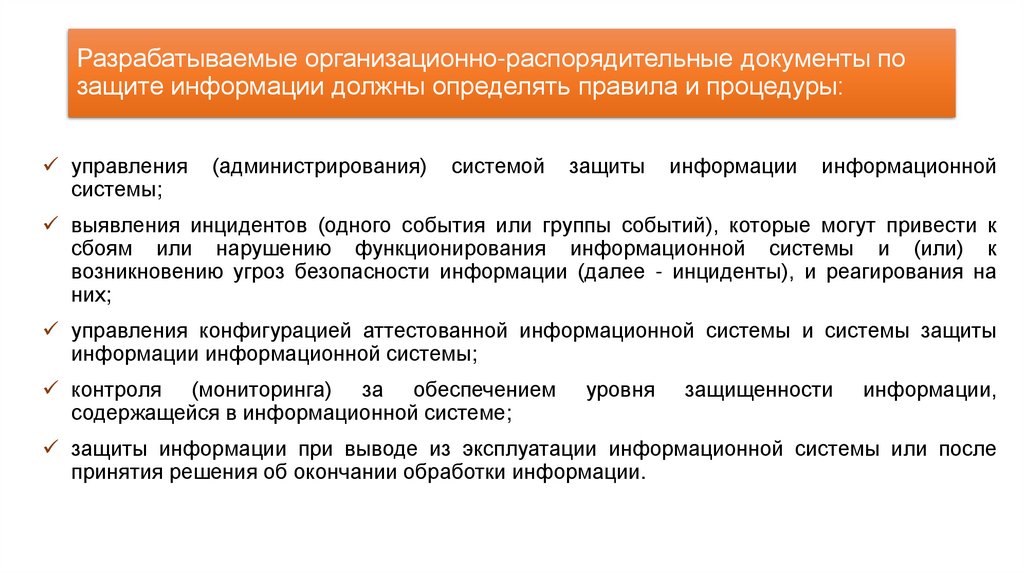

Разрабатываемые организационно-распорядительные документы позащите информации должны определять правила и процедуры:

управления

системы;

(администрирования)

системой

защиты

информации

информационной

выявления инцидентов (одного события или группы событий), которые могут привести к

сбоям или нарушению функционирования информационной системы и (или) к

возникновению угроз безопасности информации (далее - инциденты), и реагирования на

них;

управления конфигурацией аттестованной информационной системы и системы защиты

информации информационной системы;

контроля (мониторинга) за обеспечением

содержащейся в информационной системе;

уровня

защищенности

информации,

защиты информации при выводе из эксплуатации информационной системы или после

принятия решения об окончании обработки информации.

52.

• Т.о. в ОРД должны быть определены основные функции персонала илиц, ответственных за защиту информации в ГИС, распределение

ответственности, действия в нештатных ситуациях, порядок

внутреннего контроля за защитой информации и другие вопросы.

• Конкретный состав и содержание ОРД по защите информации

зависит от класса ГИС, ее структурно-функциональных характеристик

(прежде всего, от структуры подразделения, осуществляющего

эксплуатацию ГИС) и выбранного набора мер защиты.

53.

• По результатам анализа уязвимостей должно бытьподтверждено, что в информационной системе отсутствуют

уязвимости, содержащиеся в банке данных угроз

безопасности информации ФСТЭК России, а также в иных

источниках, или их использование (эксплуатация)

нарушителем невозможно.

54.

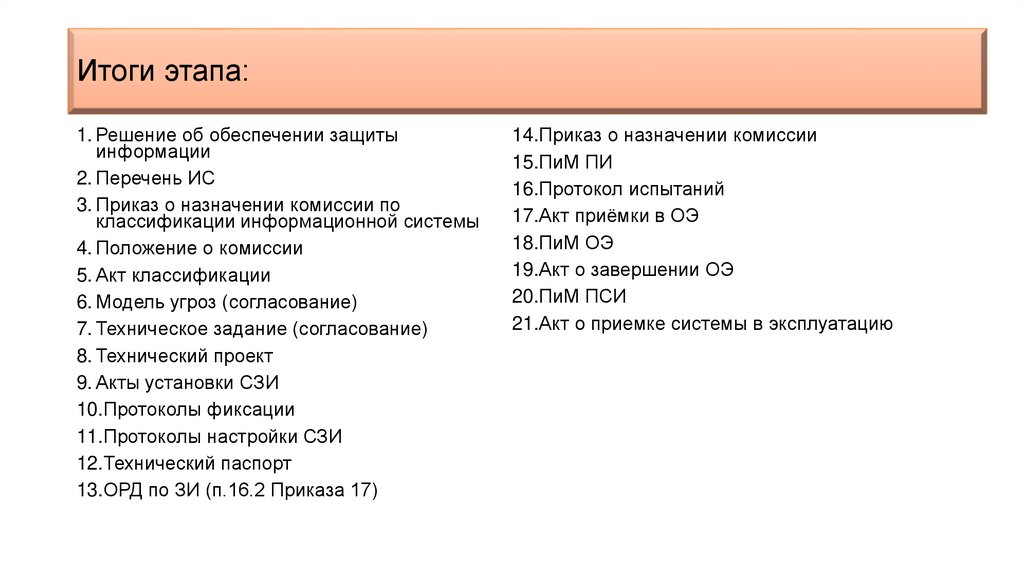

Итоги этапа:1. Решение об обеспечении защиты

информации

2. Перечень ИС

3. Приказ о назначении комиссии по

классификации информационной системы

4. Положение о комиссии

5. Акт классификации

6. Модель угроз (согласование)

7. Техническое задание (согласование)

8. Технический проект

9. Акты установки СЗИ

10.Протоколы фиксации

11.Протоколы настройки СЗИ

12.Технический паспорт

13.ОРД по ЗИ (п.16.2 Приказа 17)

14.Приказ о назначении комиссии

15.ПиМ ПИ

16.Протокол испытаний

17.Акт приёмки в ОЭ

18.ПиМ ОЭ

19.Акт о завершении ОЭ

20.ПиМ ПСИ

21.Акт о приемке системы в эксплуатацию

55.

56.

Аттестация информационной системыорганизуется обладателем информации (заказчиком) или

оператором и включает проведение комплекса организационных и

технических мероприятий (аттестационных испытаний)

Соответствие системы защиты

информации информационной системы

Требованиям по защите информации

Комплекс

организационных

мероприятий

Комплекс технических

мероприятий

(аттестационные

испытания)

57.

• Проведение аттестационных испытаний информационнойсистемы должностными лицами (работниками),

осуществляющими проектирование и (или) внедрение

системы защиты информации информационной системы,

не допускается.

58.

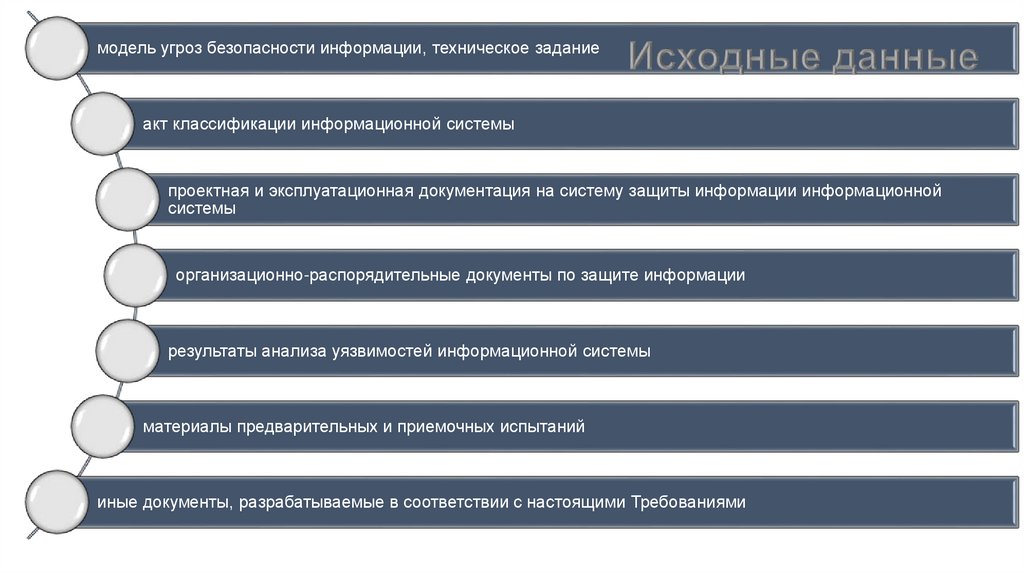

модель угроз безопасности информации, техническое заданиеакт классификации информационной системы

проектная и эксплуатационная документация на систему защиты информации информационной

системы

организационно-распорядительные документы по защите информации

результаты анализа уязвимостей информационной системы

материалы предварительных и приемочных испытаний

иные документы, разрабатываемые в соответствии с настоящими Требованиями

59.

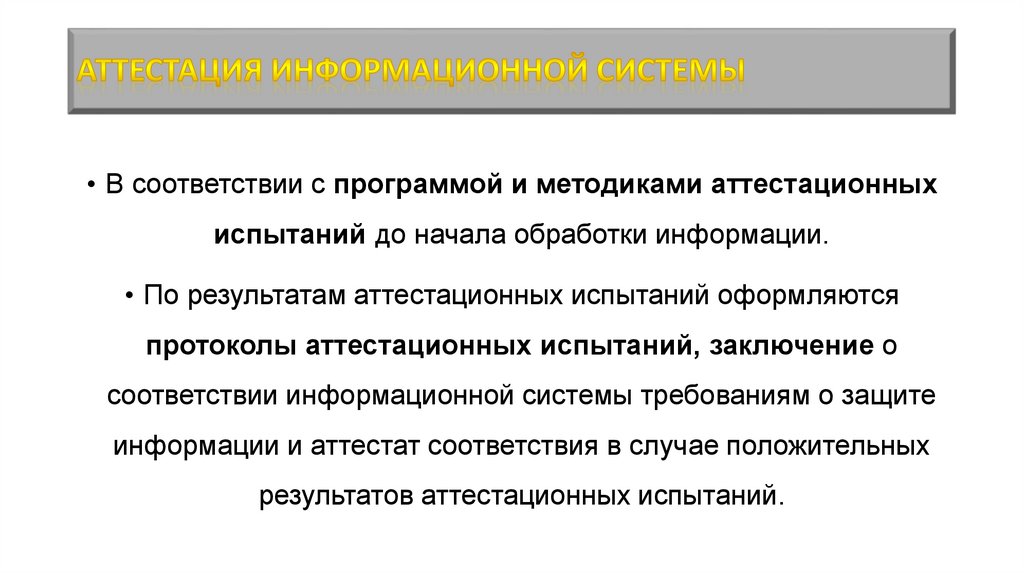

• В соответствии с программой и методиками аттестационныхиспытаний до начала обработки информации.

• По результатам аттестационных испытаний оформляются

протоколы аттестационных испытаний, заключение о

соответствии информационной системы требованиям о защите

информации и аттестат соответствия в случае положительных

результатов аттестационных испытаний.

60.

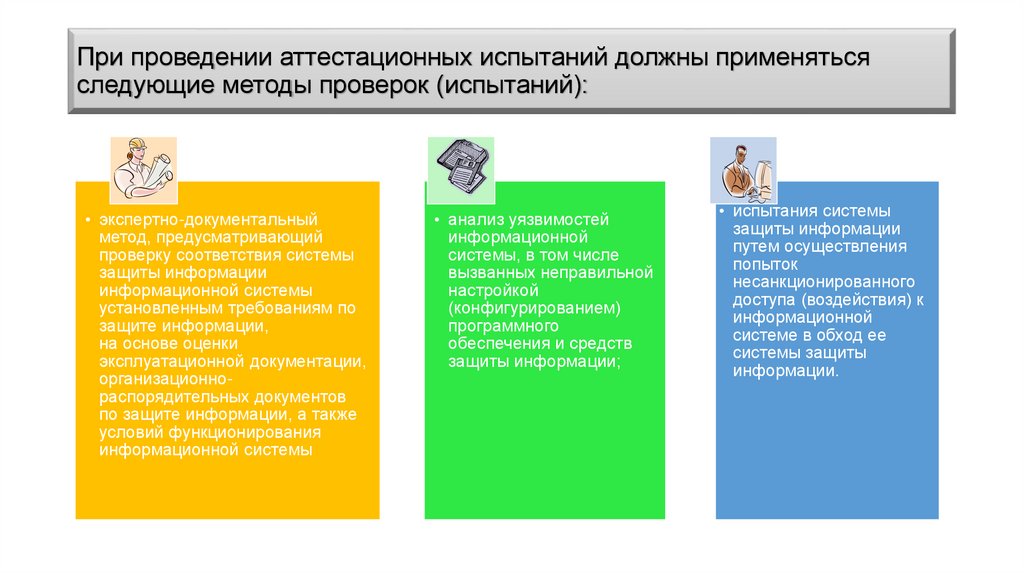

При проведении аттестационных испытаний должны применятьсяследующие методы проверок (испытаний):

• экспертно-документальный

метод, предусматривающий

проверку соответствия системы

защиты информации

информационной системы

установленным требованиям по

защите информации,

на основе оценки

эксплуатационной документации,

организационнораспорядительных документов

по защите информации, а также

условий функционирования

информационной системы

• анализ уязвимостей

информационной

системы, в том числе

вызванных неправильной

настройкой

(конфигурированием)

программного

обеспечения и средств

защиты информации;

• испытания системы

защиты информации

путем осуществления

попыток

несанкционированного

доступа (воздействия) к

информационной

системе в обход ее

системы защиты

информации.

61.

Ввод в действие информационной системы• осуществляется в соответствии с законодательством Российской

Федерации об информации, информационных технологиях и о

защите информации и с учетом ГОСТ 34.601 и при наличии

аттестата соответствия.

62.

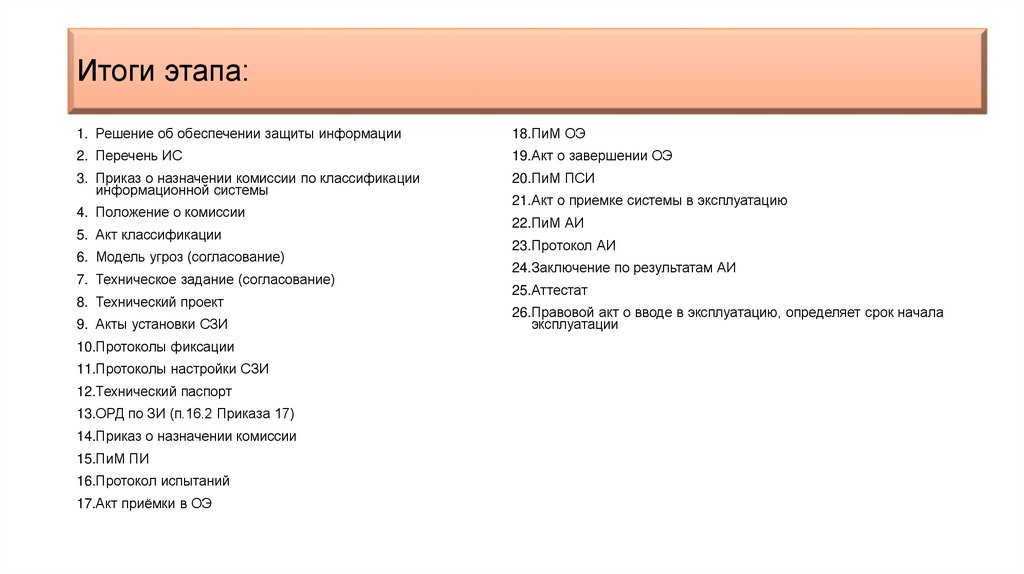

Итоги этапа:1. Решение об обеспечении защиты информации

18.ПиМ ОЭ

2. Перечень ИС

19.Акт о завершении ОЭ

3. Приказ о назначении комиссии по классификации

информационной системы

20.ПиМ ПСИ

4. Положение о комиссии

5. Акт классификации

6. Модель угроз (согласование)

7. Техническое задание (согласование)

8. Технический проект

9. Акты установки СЗИ

10.Протоколы фиксации

11.Протоколы настройки СЗИ

12.Технический паспорт

13.ОРД по ЗИ (п.16.2 Приказа 17)

14.Приказ о назначении комиссии

15.ПиМ ПИ

16.Протокол испытаний

17.Акт приёмки в ОЭ

21.Акт о приемке системы в эксплуатацию

22.ПиМ АИ

23.Протокол АИ

24.Заключение по результатам АИ

25.Аттестат

26.Правовой акт о вводе в эксплуатацию, определяет срок начала

эксплуатации

63.

64.

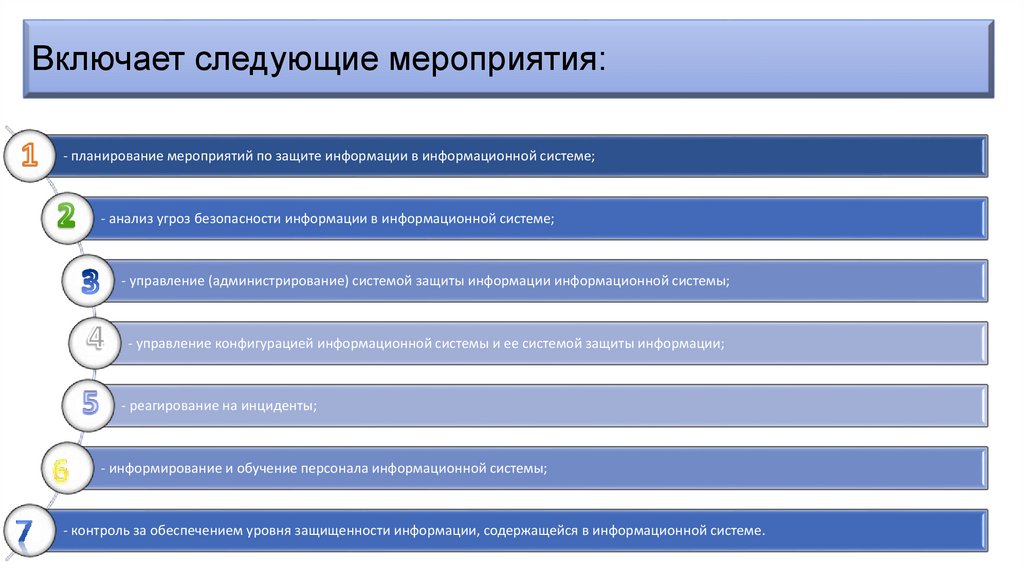

Включает следующие мероприятия:- планирование мероприятий по защите информации в информационной системе;

- анализ угроз безопасности информации в информационной системе;

- управление (администрирование) системой защиты информации информационной системы;

- управление конфигурацией информационной системы и ее системой защиты информации;

- реагирование на инциденты;

- информирование и обучение персонала информационной системы;

- контроль за обеспечением уровня защищенности информации, содержащейся в информационной системе.

65.

Обеспечение защиты информации в ходе эксплуатации аттестованнойинформационной системы

Обеспечение защиты информации в ходе эксплуатации

информационной системы должно осуществляться

оператором в соответствии

с эксплуатационной документацией

и организационно-распорядительными документами по

защите информации

66.

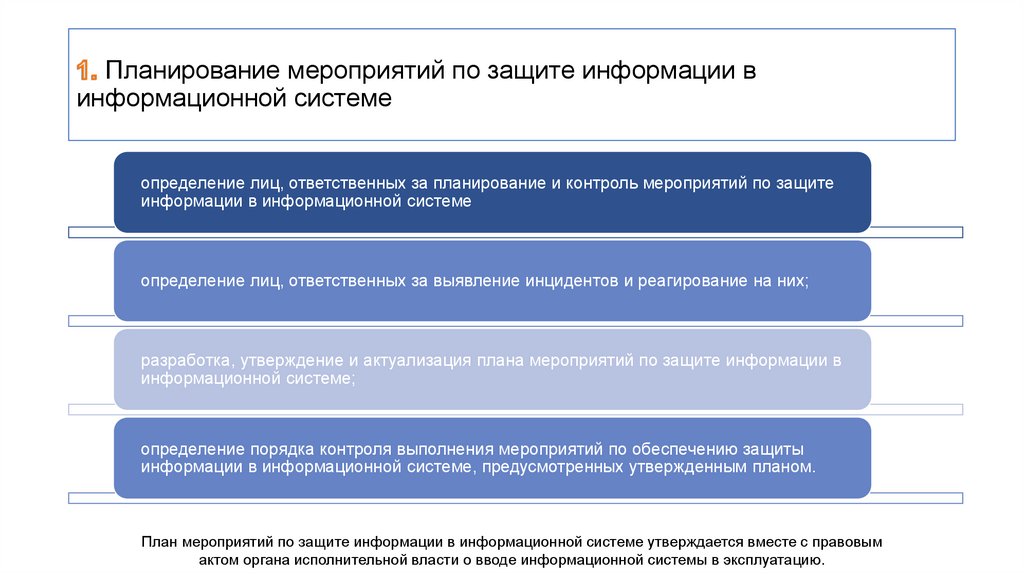

Планирование мероприятий по защите информации винформационной системе

определение лиц, ответственных за планирование и контроль мероприятий по защите

информации в информационной системе

определение лиц, ответственных за выявление инцидентов и реагирование на них;

разработка, утверждение и актуализация плана мероприятий по защите информации в

информационной системе;

определение порядка контроля выполнения мероприятий по обеспечению защиты

информации в информационной системе, предусмотренных утвержденным планом.

План мероприятий по защите информации в информационной системе утверждается вместе с правовым

актом органа исполнительной власти о вводе информационной системы в эксплуатацию.

67.

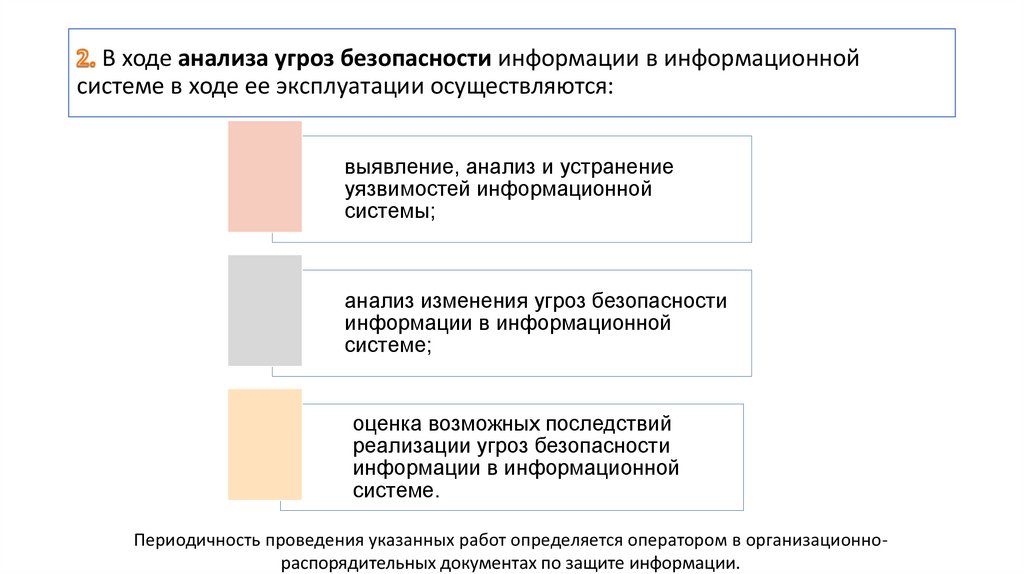

В ходе анализа угроз безопасности информации в информационнойсистеме в ходе ее эксплуатации осуществляются:

выявление, анализ и устранение

уязвимостей информационной

системы;

анализ изменения угроз безопасности

информации в информационной

системе;

оценка возможных последствий

реализации угроз безопасности

информации в информационной

системе.

Периодичность проведения указанных работ определяется оператором в организационнораспорядительных документах по защите информации.

68.

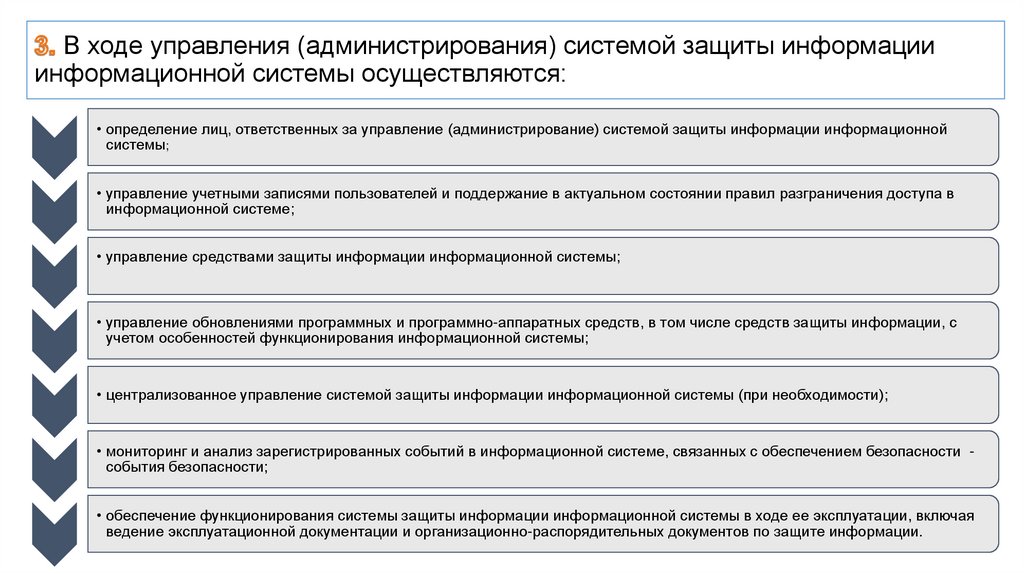

В ходе управления (администрирования) системой защиты информацииинформационной системы осуществляются:

• определение лиц, ответственных за управление (администрирование) системой защиты информации информационной

системы;

• управление учетными записями пользователей и поддержание в актуальном состоянии правил разграничения доступа в

информационной системе;

• управление средствами защиты информации информационной системы;

• управление обновлениями программных и программно-аппаратных средств, в том числе средств защиты информации, с

учетом особенностей функционирования информационной системы;

• централизованное управление системой защиты информации информационной системы (при необходимости);

• мониторинг и анализ зарегистрированных событий в информационной системе, связанных с обеспечением безопасности события безопасности;

• обеспечение функционирования системы защиты информации информационной системы в ходе ее эксплуатации, включая

ведение эксплуатационной документации и организационно-распорядительных документов по защите информации.

69.

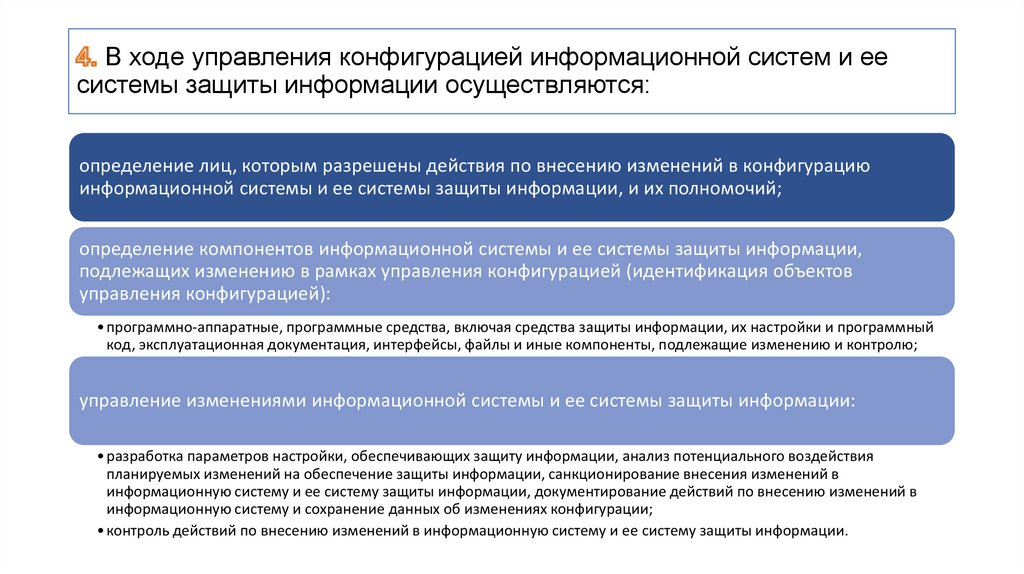

В ходе управления конфигурацией информационной систем и еесистемы защиты информации осуществляются:

определение лиц, которым разрешены действия по внесению изменений в конфигурацию

информационной системы и ее системы защиты информации, и их полномочий;

определение компонентов информационной системы и ее системы защиты информации,

подлежащих изменению в рамках управления конфигурацией (идентификация объектов

управления конфигурацией):

• программно-аппаратные, программные средства, включая средства защиты информации, их настройки и программный

код, эксплуатационная документация, интерфейсы, файлы и иные компоненты, подлежащие изменению и контролю;

управление изменениями информационной системы и ее системы защиты информации:

• разработка параметров настройки, обеспечивающих защиту информации, анализ потенциального воздействия

планируемых изменений на обеспечение защиты информации, санкционирование внесения изменений в

информационную систему и ее систему защиты информации, документирование действий по внесению изменений в

информационную систему и сохранение данных об изменениях конфигурации;

• контроль действий по внесению изменений в информационную систему и ее систему защиты информации.

70.

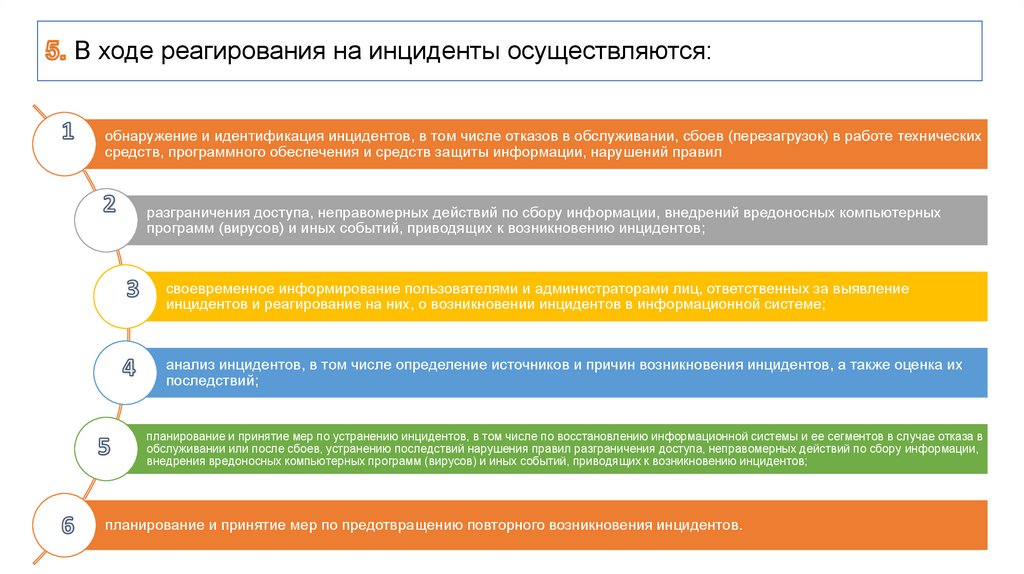

В ходе реагирования на инциденты осуществляются:обнаружение и идентификация инцидентов, в том числе отказов в обслуживании, сбоев (перезагрузок) в работе технических

средств, программного обеспечения и средств защиты информации, нарушений правил

разграничения доступа, неправомерных действий по сбору информации, внедрений вредоносных компьютерных

программ (вирусов) и иных событий, приводящих к возникновению инцидентов;

своевременное информирование пользователями и администраторами лиц, ответственных за выявление

инцидентов и реагирование на них, о возникновении инцидентов в информационной системе;

анализ инцидентов, в том числе определение источников и причин возникновения инцидентов, а также оценка их

последствий;

планирование и принятие мер по устранению инцидентов, в том числе по восстановлению информационной системы и ее сегментов в случае отказа в

обслуживании или после сбоев, устранению последствий нарушения правил разграничения доступа, неправомерных действий по сбору информации,

внедрения вредоносных компьютерных программ (вирусов) и иных событий, приводящих к возникновению инцидентов;

планирование и принятие мер по предотвращению повторного возникновения инцидентов.

71.

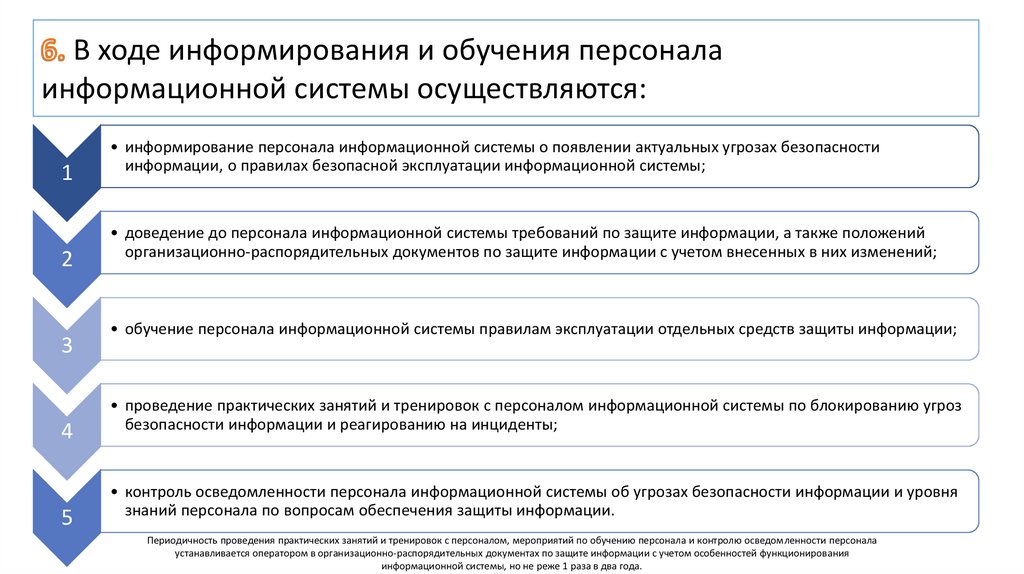

В ходе информирования и обучения персоналаинформационной системы осуществляются:

1

2

3

4

5

• информирование персонала информационной системы о появлении актуальных угрозах безопасности

информации, о правилах безопасной эксплуатации информационной системы;

• доведение до персонала информационной системы требований по защите информации, а также положений

организационно-распорядительных документов по защите информации с учетом внесенных в них изменений;

• обучение персонала информационной системы правилам эксплуатации отдельных средств защиты информации;

• проведение практических занятий и тренировок с персоналом информационной системы по блокированию угроз

безопасности информации и реагированию на инциденты;

• контроль осведомленности персонала информационной системы об угрозах безопасности информации и уровня

знаний персонала по вопросам обеспечения защиты информации.

Периодичность проведения практических занятий и тренировок с персоналом, мероприятий по обучению персонала и контролю осведомленности персонала

устанавливается оператором в организационно-распорядительных документах по защите информации с учетом особенностей функционирования

информационной системы, но не реже 1 раза в два года.

72.

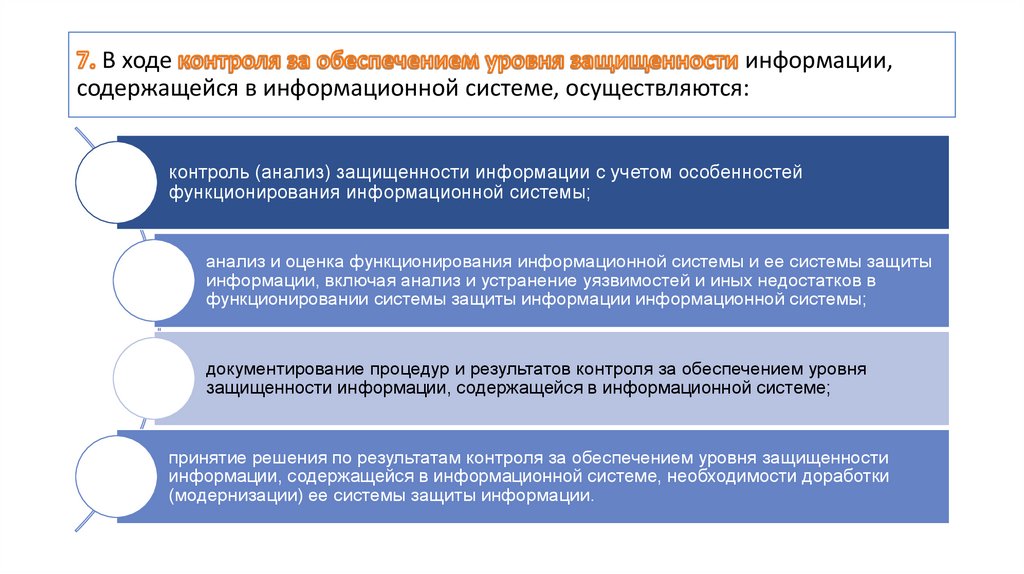

В ходеинформации,

содержащейся в информационной системе, осуществляются:

контроль (анализ) защищенности информации с учетом особенностей

функционирования информационной системы;

анализ и оценка функционирования информационной системы и ее системы защиты

информации, включая анализ и устранение уязвимостей и иных недостатков в

функционировании системы защиты информации информационной системы;

документирование процедур и результатов контроля за обеспечением уровня

защищенности информации, содержащейся в информационной системе;

принятие решения по результатам контроля за обеспечением уровня защищенности

информации, содержащейся в информационной системе, необходимости доработки

(модернизации) ее системы защиты информации.

73.

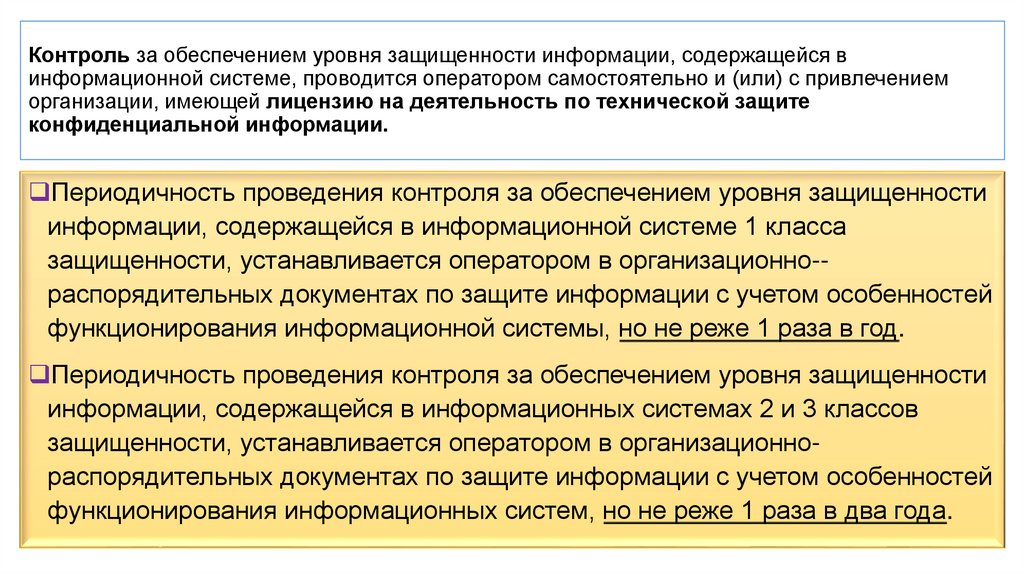

Контроль за обеспечением уровня защищенности информации, содержащейся винформационной системе, проводится оператором самостоятельно и (или) с привлечением

организации, имеющей лицензию на деятельность по технической защите

конфиденциальной информации.

Периодичность проведения контроля за обеспечением уровня защищенности

информации, содержащейся в информационной системе 1 класса

защищенности, устанавливается оператором в организационно-распорядительных документах по защите информации с учетом особенностей

функционирования информационной системы, но не реже 1 раза в год.

Периодичность проведения контроля за обеспечением уровня защищенности

информации, содержащейся в информационных системах 2 и 3 классов

защищенности, устанавливается оператором в организационнораспорядительных документах по защите информации с учетом особенностей

функционирования информационных систем, но не реже 1 раза в два года.

74.

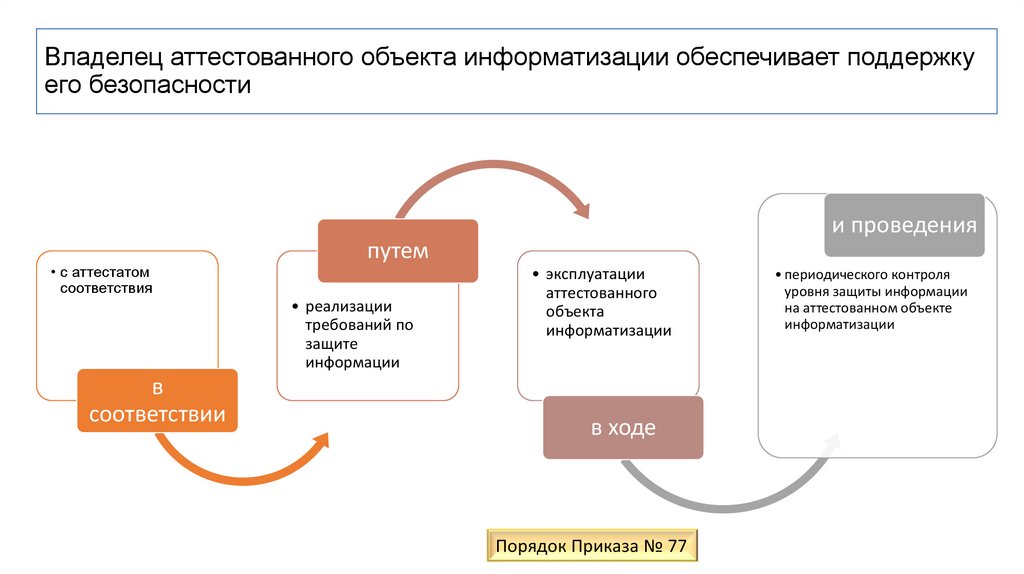

Владелец аттестованного объекта информатизации обеспечивает поддержкуего безопасности

и проведения

• с аттестатом

соответствия

путем

• реализации

требований по

защите

информации

в

соответствии

• эксплуатации

аттестованного

объекта

информатизации

в ходе

Порядок Приказа № 77

• периодического контроля

уровня защиты информации

на аттестованном объекте

информатизации

75.

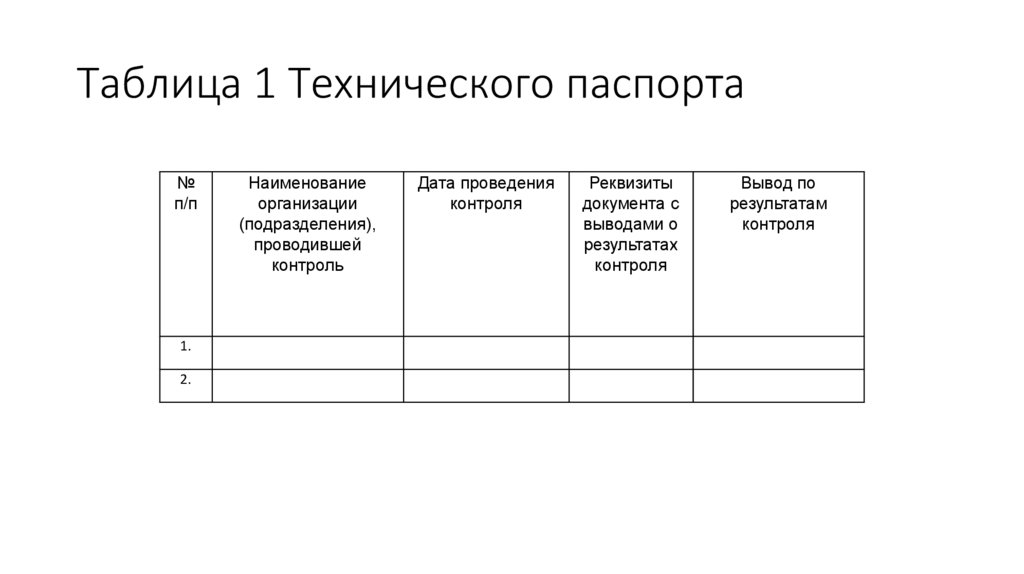

Таблица 1 Технического паспорта№

п/п

1.

2.

Наименование

организации

(подразделения),

проводившей

контроль

Дата проведения

контроля

Реквизиты

документа с

выводами о

результатах

контроля

Вывод по

результатам

контроля

76.

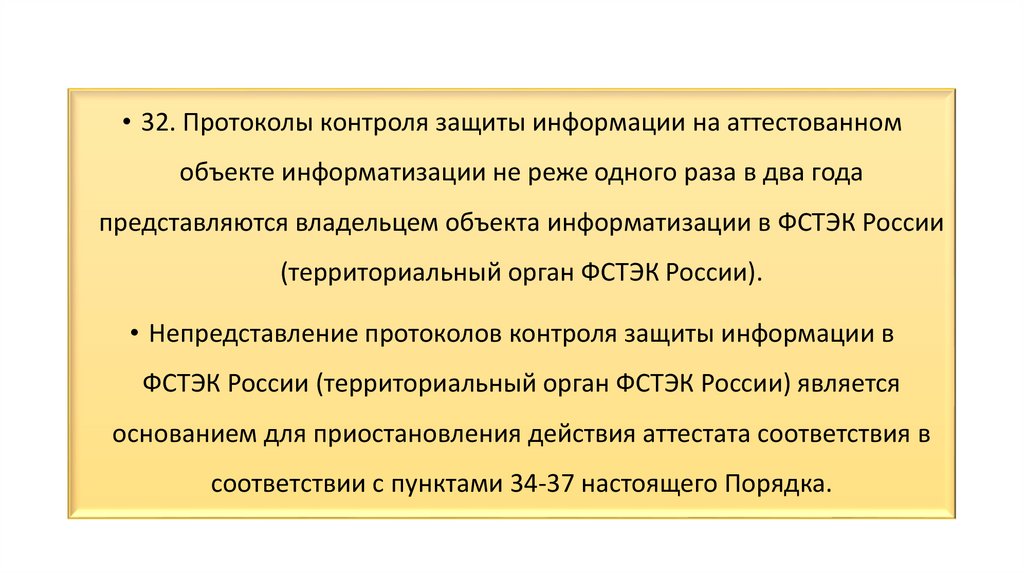

• 32. Протоколы контроля защиты информации на аттестованномобъекте информатизации не реже одного раза в два года

представляются владельцем объекта информатизации в ФСТЭК России

(территориальный орган ФСТЭК России).

• Непредставление протоколов контроля защиты информации в

ФСТЭК России (территориальный орган ФСТЭК России) является

основанием для приостановления действия аттестата соответствия в

соответствии с пунктами 34-37 настоящего Порядка.

77.

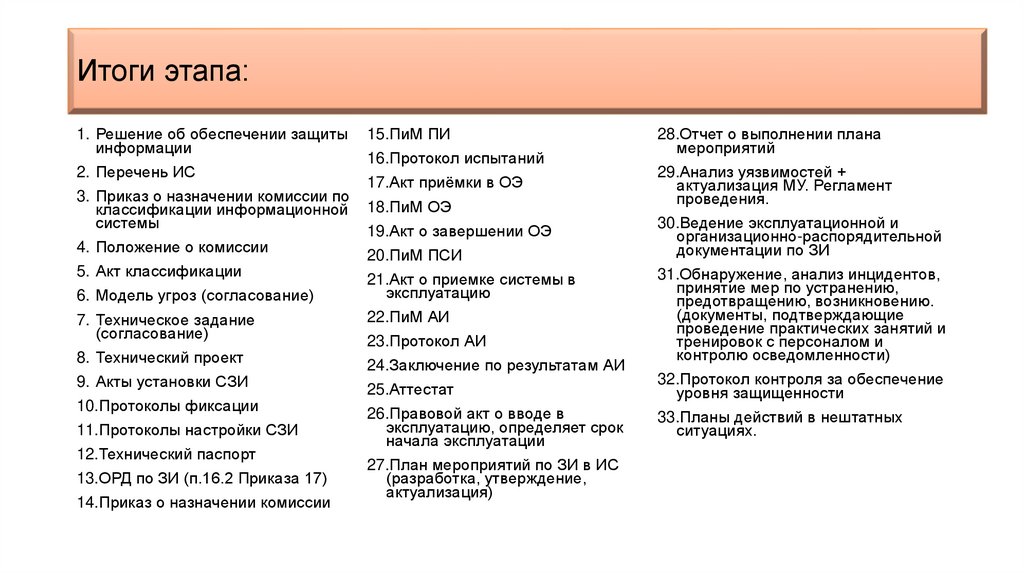

Итоги этапа:1. Решение об обеспечении защиты

информации

2. Перечень ИС

3. Приказ о назначении комиссии по

классификации информационной

системы

4. Положение о комиссии

5. Акт классификации

6. Модель угроз (согласование)

15.ПиМ ПИ

16.Протокол испытаний

17.Акт приёмки в ОЭ

18.ПиМ ОЭ

19.Акт о завершении ОЭ

20.ПиМ ПСИ

21.Акт о приемке системы в

эксплуатацию

7. Техническое задание

(согласование)

22.ПиМ АИ

8. Технический проект

24.Заключение по результатам АИ

9. Акты установки СЗИ

10.Протоколы фиксации

11.Протоколы настройки СЗИ

12.Технический паспорт

13.ОРД по ЗИ (п.16.2 Приказа 17)

14.Приказ о назначении комиссии

23.Протокол АИ

28.Отчет о выполнении плана

мероприятий

29.Анализ уязвимостей +

актуализация МУ. Регламент

проведения.

30.Ведение эксплуатационной и

организационно-распорядительной

документации по ЗИ

31.Обнаружение, анализ инцидентов,

принятие мер по устранению,

предотвращению, возникновению.

(документы, подтверждающие

проведение практических занятий и

тренировок с персоналом и

контролю осведомленности)

25.Аттестат

32.Протокол контроля за обеспечение

уровня защищенности

26.Правовой акт о вводе в

эксплуатацию, определяет срок

начала эксплуатации

33.Планы действий в нештатных

ситуациях.

27.План мероприятий по ЗИ в ИС

(разработка, утверждение,

актуализация)

78.

79.

Обеспечение защиты информации при выводе из эксплуатацииаттестованной информационной системы или после принятия решения

об окончании обработки информации осуществляется оператором в

соответствии с эксплуатационной документацией на систему защиты

информации информационной системы и организационнораспорядительными документами по защите информации и в том числе

включает:

архивирование

информации,

содержащейся

в

информационной системе;

уничтожение

(стирание)

данных

и

остаточной

информации с машинных носителей информации и (или)

уничтожение машинных носителей информации.

При выводе из эксплуатации машинных носителей информации, на которых осуществлялись хранение

и обработка информации, осуществляется физическое уничтожение этих машинных носителей

информации.

80.

Основанием для вывода системы из эксплуатацииявляется:

а) завершение срока эксплуатации системы, в случае если такой срок

был установлен правовым актом органа исполнительной власти о

вводе системы в эксплуатацию;

б) нецелесообразность эксплуатации системы, в том числе низкая

эффективность используемых технических средств и программного

обеспечения, изменение правового регулирования, принятие

управленческих решений, а также наличие

препятствующих эксплуатации системы;

в)

финансово-экономическая

системы.

иных

неэффективность

изменений,

эксплуатации

81.

Орган исполнительной власти утверждает правовойакт о выводе системы из эксплуатации.

1) основание для вывода системы из эксплуатации;

2) перечень и сроки реализации мероприятий по выводу

системы из эксплуатации;

3) порядок, сроки, режим хранения и дальнейшего

использования информационных ресурсов, включая

порядок обеспечения доступа к информационным

ресурсам выводимой из эксплуатации системы и

обеспечения защиты информации, содержащейся в

выводимой из эксплуатации системе;

4) порядок, сроки и способы информирования

пользователей о выводе системы из эксплуатации.

82.

Перечень мероприятий по выводу системы изэксплуатации включает:

1)

подготовку правовых актов, связанных с выводом системы из эксплуатации;

2)

работы по выводу системы из эксплуатации, в том числе работы по

деинсталляции программного обеспечения системы, по реализации прав на

программное обеспечение системы, демонтажу и списанию технических средств

системы, обеспечению хранения и дальнейшего использования информационных

ресурсов системы;

3)

обеспечение защиты информации в соответствии с документацией на систему и

организационно-распорядительными документами по защите информации, в том

числе архивирование информации, содержащейся в системе, уничтожение

(стирание) данных и остаточной информации с машинных носителей информации

и (или) уничтожение машинных носителей информации.

83.

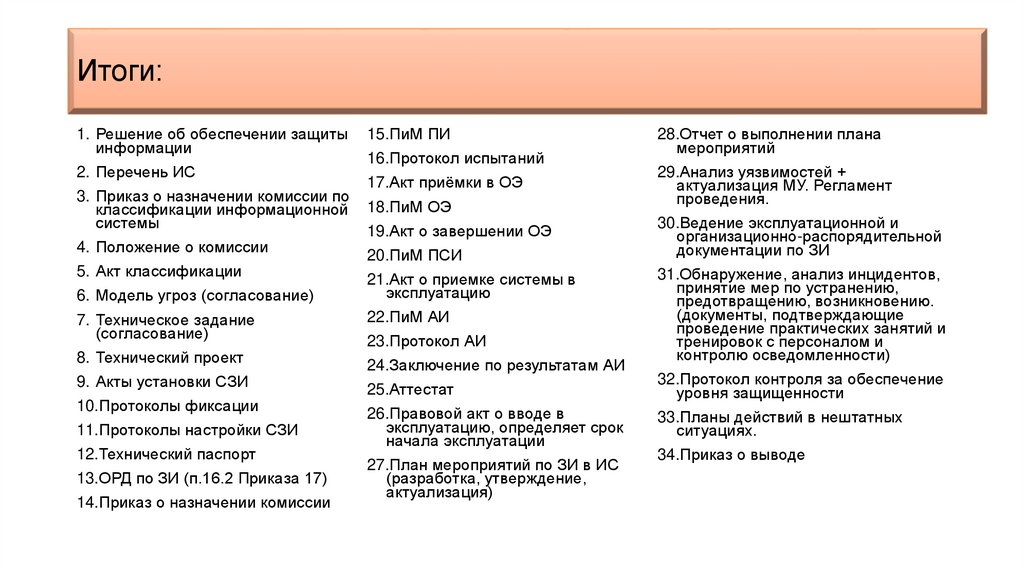

Итоги:1. Решение об обеспечении защиты

информации

2. Перечень ИС

3. Приказ о назначении комиссии по

классификации информационной

системы

4. Положение о комиссии

5. Акт классификации

6. Модель угроз (согласование)

15.ПиМ ПИ

16.Протокол испытаний

17.Акт приёмки в ОЭ

18.ПиМ ОЭ

19.Акт о завершении ОЭ

20.ПиМ ПСИ

21.Акт о приемке системы в

эксплуатацию

7. Техническое задание

(согласование)

22.ПиМ АИ

8. Технический проект

24.Заключение по результатам АИ

9. Акты установки СЗИ

10.Протоколы фиксации

11.Протоколы настройки СЗИ

12.Технический паспорт

13.ОРД по ЗИ (п.16.2 Приказа 17)

14.Приказ о назначении комиссии

23.Протокол АИ

28.Отчет о выполнении плана

мероприятий

29.Анализ уязвимостей +

актуализация МУ. Регламент

проведения.

30.Ведение эксплуатационной и

организационно-распорядительной

документации по ЗИ

31.Обнаружение, анализ инцидентов,

принятие мер по устранению,

предотвращению, возникновению.

(документы, подтверждающие

проведение практических занятий и

тренировок с персоналом и

контролю осведомленности)

25.Аттестат

32.Протокол контроля за обеспечение

уровня защищенности

26.Правовой акт о вводе в

эксплуатацию, определяет срок

начала эксплуатации

33.Планы действий в нештатных

ситуациях.

27.План мероприятий по ЗИ в ИС

(разработка, утверждение,

актуализация)

34.Приказ о выводе

Право

Право